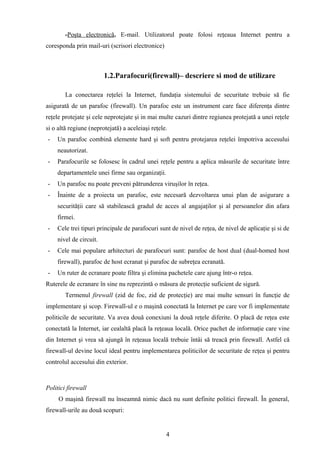

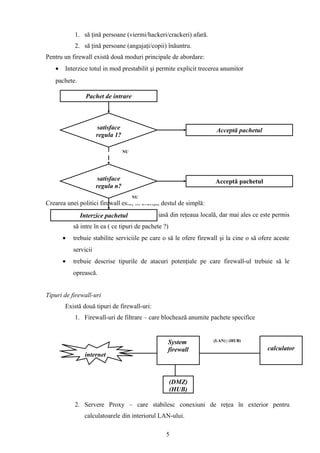

Documentul discută despre Internet ca rețea globală de computere interconectate, evidențiind rolul său în comunicare, informare și comerț. Se detaliază importanța și funcționarea parafocurilor (firewall), subliniind modul în care acestea protejează rețelele împotriva accesului neautorizat. De asemenea, se abordează problema virușilor informatici, metodele de infectare și soluțiile de protecție prin utilizarea programelor antivirus.