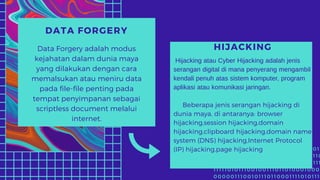

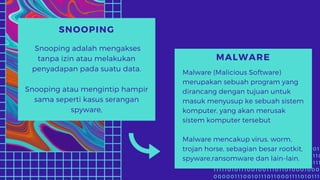

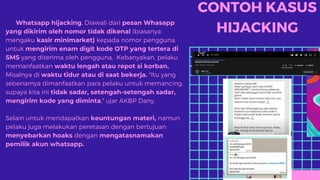

1. Beberapa kejahatan teknologi informasi seperti data forgery, hijacking, snooping dan malware merupakan ancaman yang semakin meningkat di Indonesia.

2. Definisi cybercrime meliputi penggunaan komputer secara illegal serta tindakan kriminal yang hanya dapat dilakukan menggunakan teknologi cyber.

3. Tugas ini bertujuan untuk memahami jenis kejahatan teknologi informasi serta mencegah ancamannya.