Recommended

PDF

202110 AWS Black Belt Online Seminar AWS Site-to-Site VPN

PDF

AWS Black Belt Online Seminar 2017 AWS Storage Gateway

PDF

AWS Black Belt Online Seminar Amazon Aurora

PDF

20190828 AWS Black Belt Online Seminar Amazon Aurora with PostgreSQL Compatib...

PDF

AWS Black Belt Online Seminar 2017 AWS Elastic Beanstalk

PDF

20190320 AWS Black Belt Online Seminar Amazon EBS

PDF

20190129 AWS Black Belt Online Seminar AWS Identity and Access Management (AW...

PDF

20191126 AWS Black Belt Online Seminar Amazon AppStream 2.0

PDF

20200630 AWS Black Belt Online Seminar Amazon Cognito

PDF

AWS Black Belt Online Seminar AWS Direct Connect

PDF

AWS Black Belt Online Seminar 2017 AWS WAF

PDF

20211203 AWS Black Belt Online Seminar AWS re:Invent 2021アップデート速報

PPTX

20220409 AWS BLEA 開発にあたって検討したこと

PDF

20180704 AWS Black Belt Online Seminar Amazon Elastic File System (Amazon EFS...

PDF

AWS Black Belt Online Seminar 2017 Amazon ElastiCache

PDF

AWS Black Belt Online Seminar 2018 Amazon DynamoDB Advanced Design Pattern

PDF

AWS BlackBelt AWS上でのDDoS対策

PDF

AWS Black Belt Online Seminar AWSで実現するDisaster Recovery

PDF

20210526 AWS Expert Online マルチアカウント管理の基本

PDF

[Aurora事例祭り]Amazon Aurora を使いこなすためのベストプラクティス

PDF

20190130 AWS Well-Architectedの活用方法とレビューの進め方をお伝えしていきたい

PDF

20190220 AWS Black Belt Online Seminar Amazon S3 / Glacier

PDF

20190522 AWS Black Belt Online Seminar AWS Step Functions

PDF

20200721 AWS Black Belt Online Seminar AWS App Mesh

PDF

20190911 AWS Black Belt Online Seminar AWS Batch

PDF

20191001 AWS Black Belt Online Seminar AWS Lake Formation

PDF

20191105 AWS Black Belt Online Seminar Amazon Route 53 Hosted Zone

PDF

20190319 AWS Black Belt Online Seminar Amazon FSx for Lustre

PDF

20190313 AWS Black Belt Online Seminar Amazon VPC Basic

PPTX

AWS Site-to-Site VPN with IKEv2 from CGW under NAT and served with PrivateLink.

More Related Content

PDF

202110 AWS Black Belt Online Seminar AWS Site-to-Site VPN

PDF

AWS Black Belt Online Seminar 2017 AWS Storage Gateway

PDF

AWS Black Belt Online Seminar Amazon Aurora

PDF

20190828 AWS Black Belt Online Seminar Amazon Aurora with PostgreSQL Compatib...

PDF

AWS Black Belt Online Seminar 2017 AWS Elastic Beanstalk

PDF

20190320 AWS Black Belt Online Seminar Amazon EBS

PDF

20190129 AWS Black Belt Online Seminar AWS Identity and Access Management (AW...

PDF

20191126 AWS Black Belt Online Seminar Amazon AppStream 2.0

What's hot

PDF

20200630 AWS Black Belt Online Seminar Amazon Cognito

PDF

AWS Black Belt Online Seminar AWS Direct Connect

PDF

AWS Black Belt Online Seminar 2017 AWS WAF

PDF

20211203 AWS Black Belt Online Seminar AWS re:Invent 2021アップデート速報

PPTX

20220409 AWS BLEA 開発にあたって検討したこと

PDF

20180704 AWS Black Belt Online Seminar Amazon Elastic File System (Amazon EFS...

PDF

AWS Black Belt Online Seminar 2017 Amazon ElastiCache

PDF

AWS Black Belt Online Seminar 2018 Amazon DynamoDB Advanced Design Pattern

PDF

AWS BlackBelt AWS上でのDDoS対策

PDF

AWS Black Belt Online Seminar AWSで実現するDisaster Recovery

PDF

20210526 AWS Expert Online マルチアカウント管理の基本

PDF

[Aurora事例祭り]Amazon Aurora を使いこなすためのベストプラクティス

PDF

20190130 AWS Well-Architectedの活用方法とレビューの進め方をお伝えしていきたい

PDF

20190220 AWS Black Belt Online Seminar Amazon S3 / Glacier

PDF

20190522 AWS Black Belt Online Seminar AWS Step Functions

PDF

20200721 AWS Black Belt Online Seminar AWS App Mesh

PDF

20190911 AWS Black Belt Online Seminar AWS Batch

PDF

20191001 AWS Black Belt Online Seminar AWS Lake Formation

PDF

20191105 AWS Black Belt Online Seminar Amazon Route 53 Hosted Zone

PDF

20190319 AWS Black Belt Online Seminar Amazon FSx for Lustre

Similar to 週末趣味のAWS Transit Gatewayでの経路制御

PDF

20190313 AWS Black Belt Online Seminar Amazon VPC Basic

PPTX

AWS Site-to-Site VPN with IKEv2 from CGW under NAT and served with PrivateLink.

PPTX

PDF

AWS Black Belt Online Seminar 2017 AWSへのネットワーク接続とAWS上のネットワーク内部設計

PDF

VMware Cloud on AWSネットワーク詳細解説

PDF

[社内共有会]AWS NAT-GW導入と構成変化 2年運用して 同時接続数 秒間100->10万へ成長

PDF

Developers.IO 2019 ハイブリッド/マルチVPC環境を構成するためのAWSネットワーク完全理解

PDF

NW-JAWS x Tech-on勉強会:AWS Transit Gateway で広がる�ネットワークアーキテクチャ

PDF

Aws summits2014 エンタープライズ向けawscdpネットワーク編

PDF

VPC詳細 -ほぼ週刊AWSマイスターシリーズ第7回-

PDF

PPTX

SCUGJ第19回勉強会:RASGWとなにかでつないでみた

PPTX

Akiba.aws transhitgateway

PDF

JAWS-UG浜松 #1 Amazon VPCでVPN

PDF

[AWS Summit 2012] クラウドデザインパターン#4 CDP VPC移行編

PPTX

SORACOM Technology Camp 2018 | モバイル回線で作るイントラネット ー業務システムにもセキュアに連携ー

PPT

PDF

20111109 07 aws-meister-vpc-public

PPT

PDF

wakamonog6 Routing Tutorial

More from Namba Kazuo

PPTX

週末趣味のAWS VPC Traffic Mirroring

PDF

ドキュメント週末趣味のAWS Elastic Beanstalk 編

PPTX

ドキュメント週末趣味のAWS ElasticBeanstalk編 Health Cheack Type

PPTX

Don't think about the difficulty Let's try to connect easy to IPv6 network w...

PDF

Azure of the_weekend_hobby

PDF

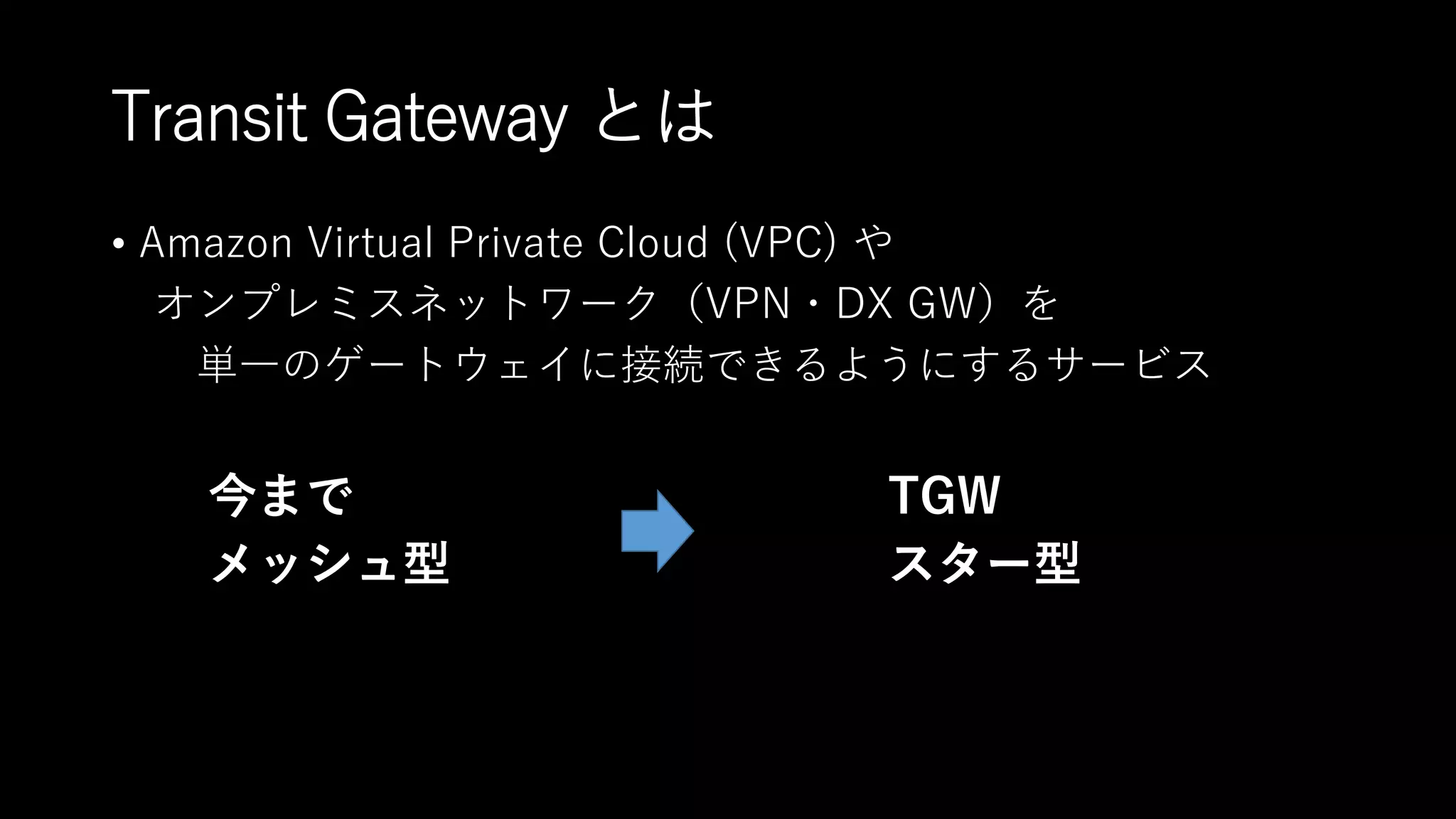

週末趣味のAWS Transit Gatewayでの経路制御 1. 2. 3. 4. Transit Gateway とは

• Amazon Virtual Private Cloud (VPC) や

オンプレミスネットワーク(VPN・DX GW)を

単一のゲートウェイに接続できるようにするサービス

今まで TGW

メッシュ型 スター型

5. Transit Gateway とは

Next-Generation Networking with AWS Transit Gateway and Shared VPCs

https://medium.com/slalom-technology/next-generation-networking-with-aws-transit-gateway-and-shared-vpcs-9d971d868c65

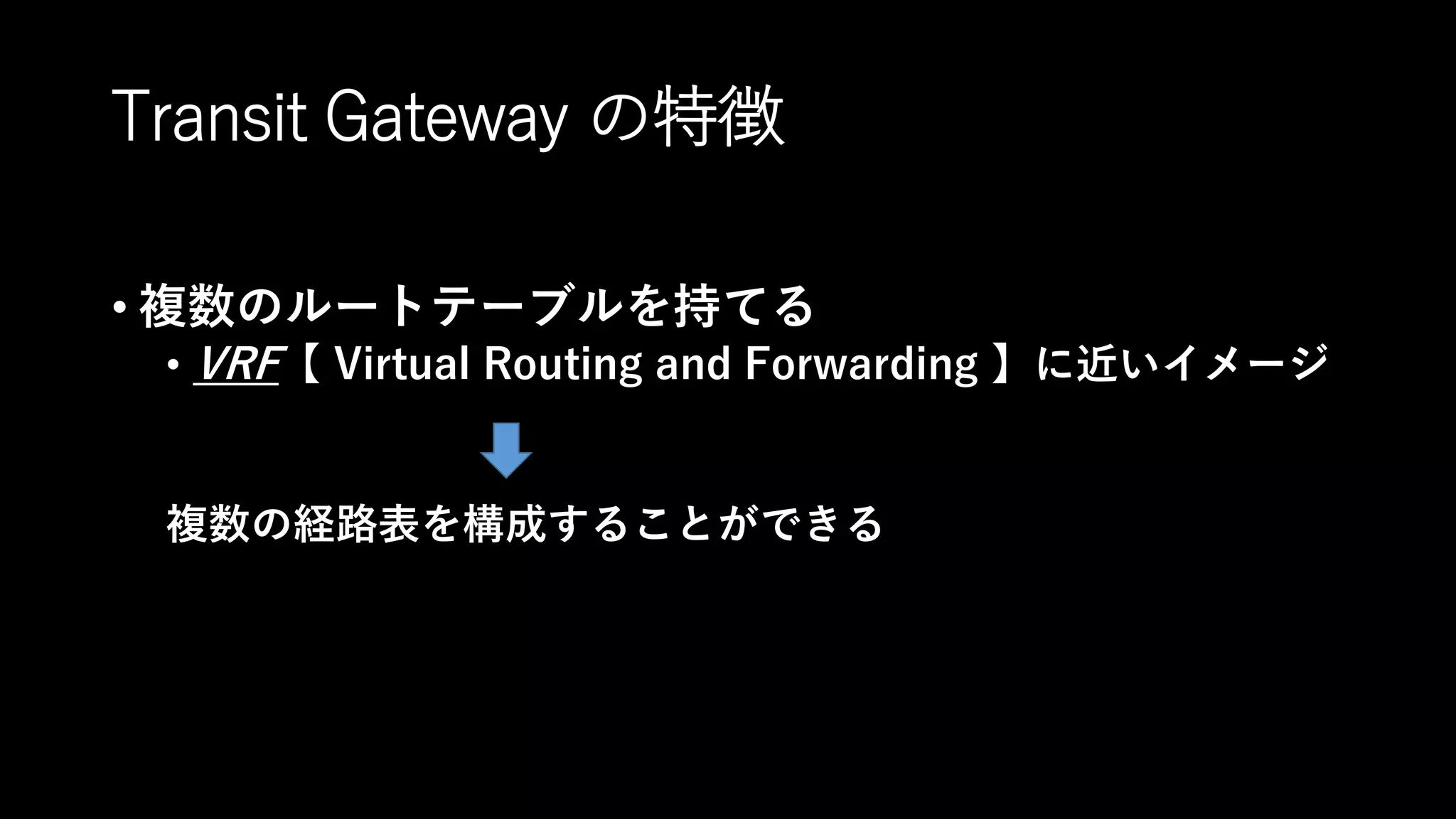

6. Transit Gateway の特徴

• 異なるAWS アカウントの VPC を接続できる

• AWS アカウント A が作成した Transit Gateway に

AWS アカウント B と C の VPC を接続

例:自社AWSアカウントのTGWへ

お客様AWSアカウントのVPCや

オンプレミス環境をVPN接続

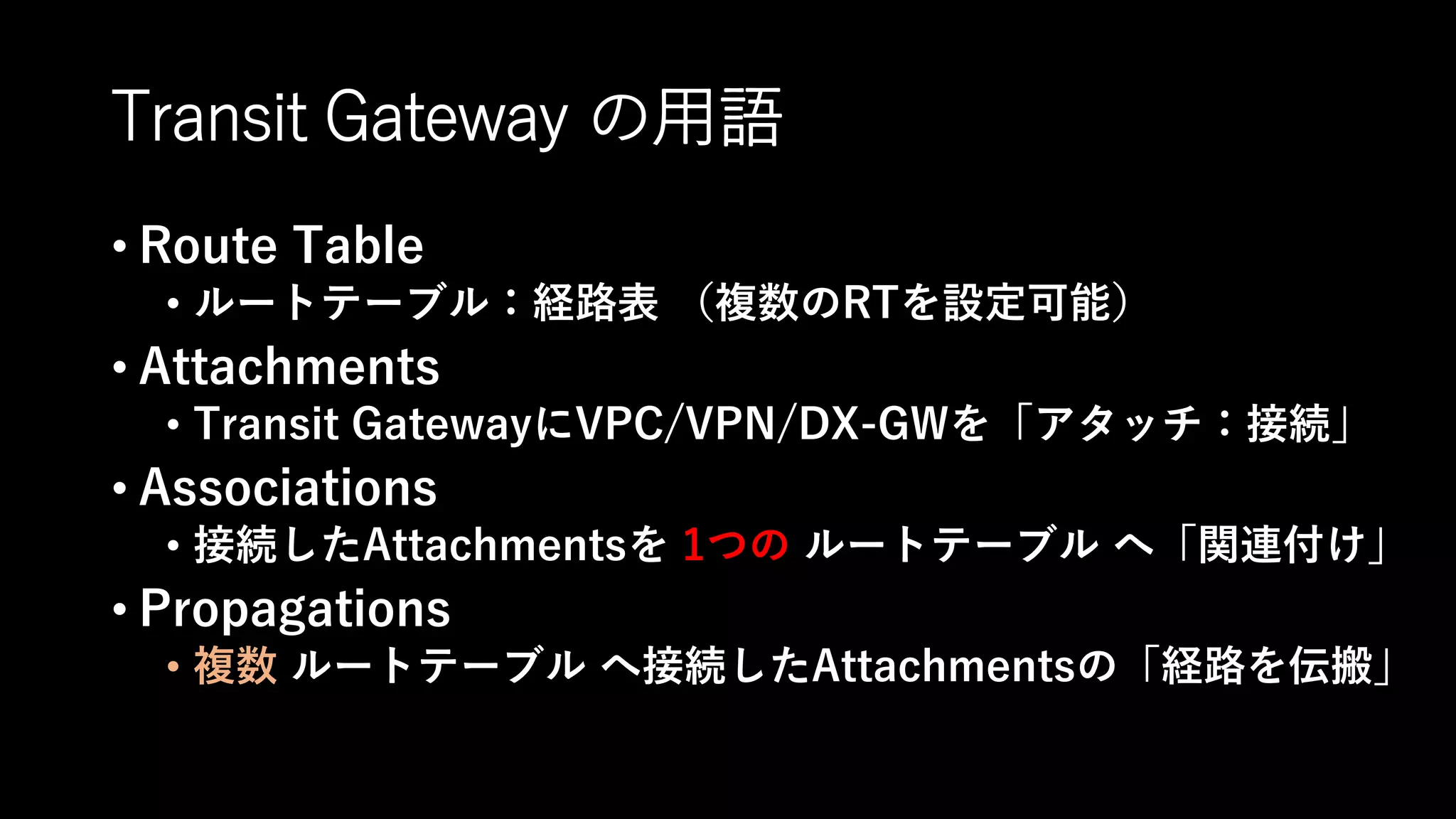

7. 8. 9. Transit Gateway の用語

• Route Table

• ルートテーブル:経路表 (複数のRTを設定可能)

• Attachments

• Transit GatewayにVPC/VPN/DX-GWを「アタッチ:接続」

• Associations

• 接続したAttachmentsを 1つの ルートテーブル へ「関連付け」

• Propagations

• 複数 ルートテーブル へ接続したAttachmentsの「経路を伝搬」

10. Transit Gateway 経路制御のシナリオ

自社アカウント

• AWSアカウント A

• 顧客向け WEBサービス を展開している

• AWSアカウント B

• アカウント A のWEBサービスとデータ連携する自社サービスが稼働している

• サービス提供にはステートレス 通信が必要

お客様アカウント

• AWSアカウント C

• アカウント A の WEBサービスとVPCで稼働する売管システムとのデータ連係

• VPN 接続

• アカウント A の WEBサービスへオンプレミスから使用

• オンプレミスで稼働する売上管理システムとのデータ連係

AWSアカウント C と VPN接続 の通信はNG

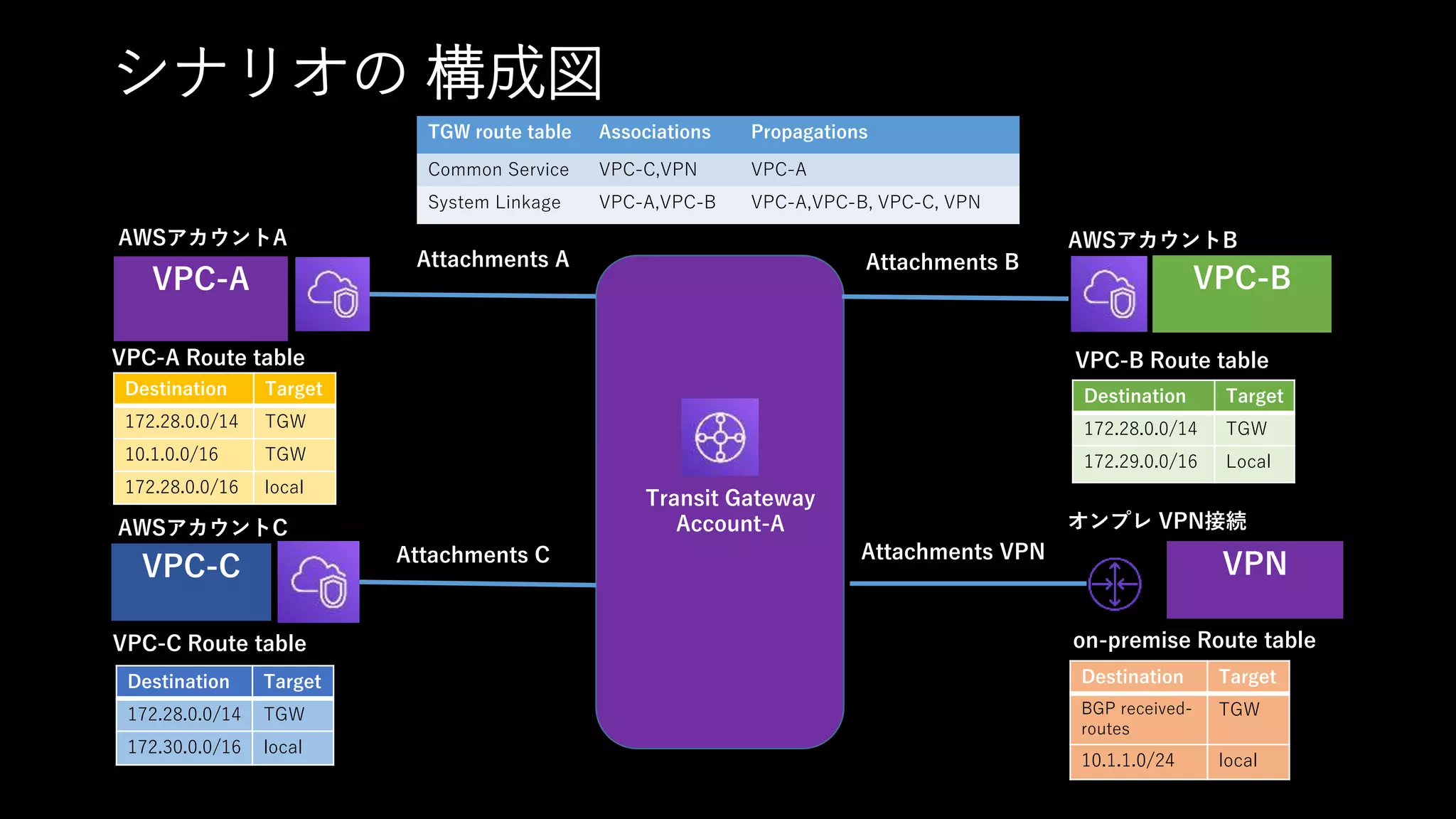

11. シナリオの 構成図

AWSアカウントA AWSアカウントB

Transit Gateway

Account-A

Destination Target

172.28.0.0/14 TGW

10.1.0.0/16 TGW

172.28.0.0/16 local

Destination Target

172.28.0.0/14 TGW

172.29.0.0/16 Local

VPC-A VPC-B

VPC-C

Destination Target

172.28.0.0/14 TGW

172.30.0.0/16 local

Attachments B

VPC-B Route table

VPC-C Route table

VPC-A Route table

Attachments A

Attachments C Attachments VPN

VPN

Destination Target

BGP received-

routes

TGW

10.1.1.0/24 local

on-premise Route table

TGW route table Associations Propagations

Common Service VPC-C,VPN VPC-A

System Linkage VPC-A,VPC-B VPC-A,VPC-B, VPC-C, VPN

AWSアカウントC オンプレ VPN接続

12. シナリオの 構成図

AWSアカウントA AWSアカウントB

Transit Gateway

Account-A

Destination Target

172.28.0.0/14 TGW

10.1.0.0/16 TGW

172.28.0.0/16 local

Destination Target

172.28.0.0/14 TGW

172.29.0.0/16 Local

VPC-A VPC-B

VPC-C

Destination Target

172.28.0.0/14 TGW

172.30.0.0/16 local

Attachments B

VPC-B Route table

VPC-C Route table

VPC-A Route table

Attachments A

Attachments C Attachments VPN

VPN

Destination Target

BGP received-

routes

TGW

10.1.1.0/24 local

on-premise Route table

TGW route table Associations Propagations

Common Service VPC-C,VPN VPC-A

System Linkage VPC-A,VPC-B VPC-A,VPC-B, VPC-C, VPN

AWSアカウントC オンプレ VPN接続

Common Service RT

172.28.0.0/16 Via Attachments A

13. シナリオの 構成例

AWSアカウントA AWSアカウントB

Transit Gateway

Account-A

Destination Target

172.28.0.0/14 TGW

10.1.0.0/16 TGW

172.28.0.0/16 local

Destination Target

172.28.0.0/14 TGW

172.29.0.0/16 Local

VPC-A VPC-B

VPC-C

Destination Target

172.28.0.0/14 TGW

172.30.0.0/16 local

Attachments B

VPC-B Route table

VPC-C Route table

VPC-A Route table

Attachments A

Attachments C Attachments VPN

VPN

Destination Target

BGP received-

routes

TGW

10.1.1.0/24 local

on-premise Route table

TGW route table Associations Propagations

Common Service VPC-C,VPN VPC-A

System Linkage VPC-A,VPC-B VPC-A,VPC-B, VPC-C, VPN

AWSアカウントC オンプレ VPN接続

System Linkage RT

172.28.0.0/16 Via Attachments A

172.29.0.0/16 Via Attachments B

172.30.0.0/16 Via Attachments C

10.1.1.0/24 Via Attachments VPN

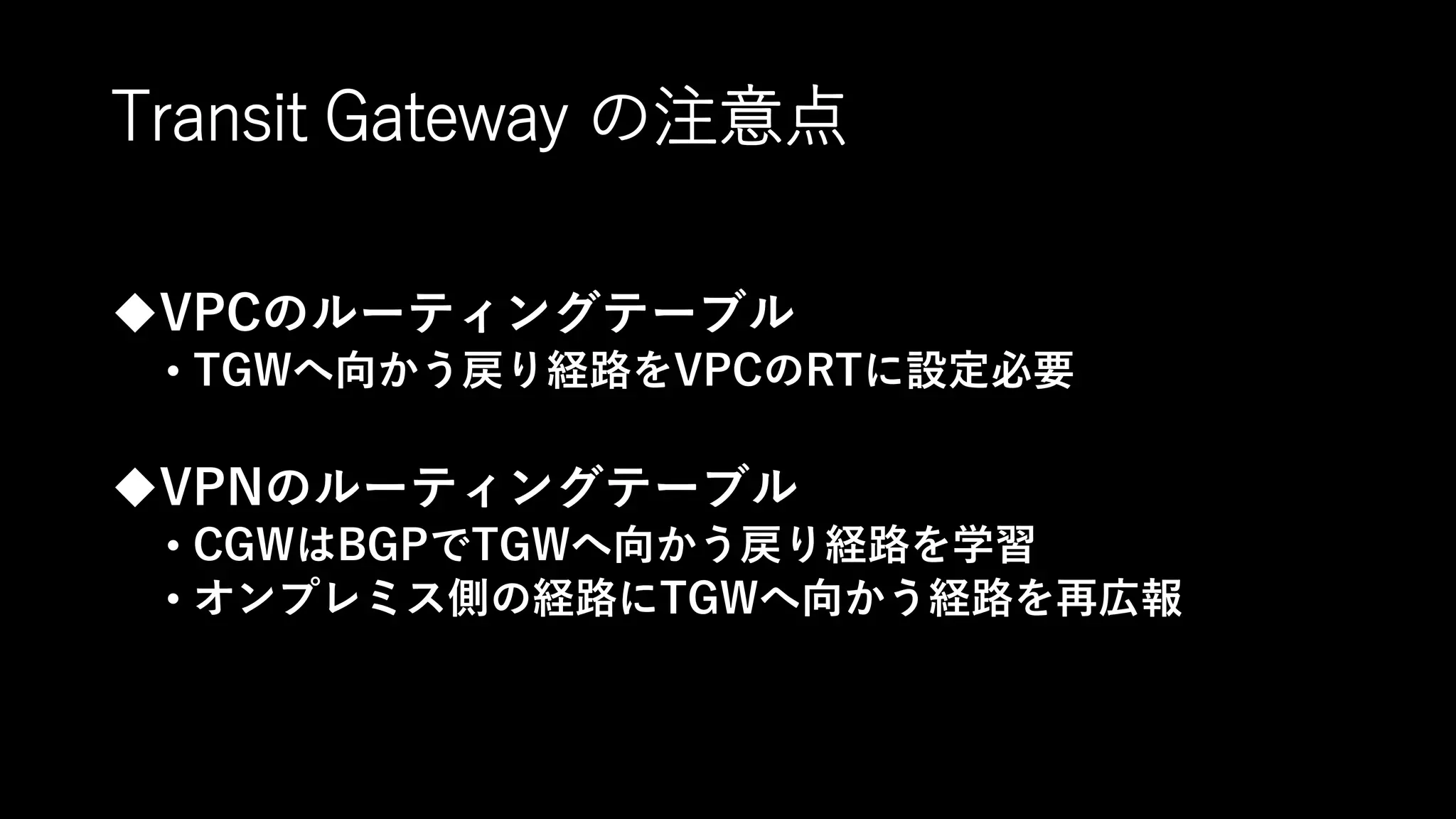

14. Transit Gateway の注意点

TGW環境作成時

• TGW-RTで経路制御したい時は

下記2つのチェックを外す

• Default route table association

• Default route table propagation

• TGW作成後に外すことができないので

修正には環境の再作成が必要

15. 16. シナリオの 構成図(再掲)

AWSアカウントA AWSアカウントB

Transit Gateway

Account-A

Destination Target

172.28.0.0/14 TGW

10.1.0.0/16 TGW

172.28.0.0/16 local

Destination Target

172.28.0.0/14 TGW

172.29.0.0/16 Local

VPC-A VPC-B

VPC-C

Destination Target

172.28.0.0/14 TGW

172.30.0.0/16 local

Attachments B

VPC-B Route table

VPC-C Route table

VPC-A Route table

Attachments A

Attachments C Attachments VPN

VPN

Destination Target

BGP received-

routes

TGW

10.1.1.0/24 local

on-premise Route table

TGW route table Associations Propagations

Common Service VPC-C,VPN VPC-A

System Linkage VPC-A,VPC-B VPC-A,VPC-B, VPC-C, VPN

AWSアカウントC オンプレ VPN接続

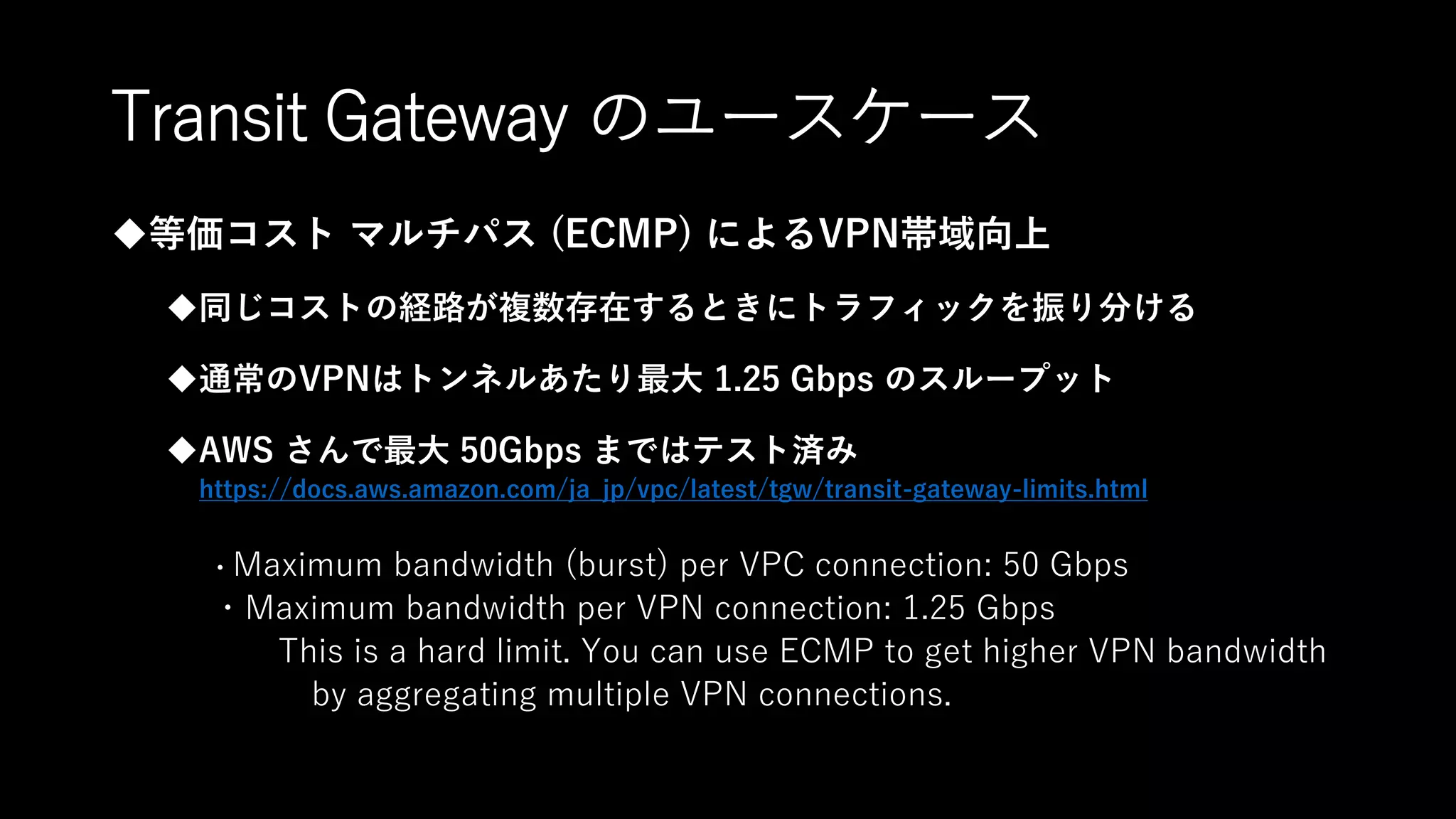

17. 18. 19. Transit Gateway のユースケース

等価コスト マルチパス (ECMP) によるVPN帯域向上

同じコストの経路が複数存在するときにトラフィックを振り分ける

通常のVPNはトンネルあたり最大 1.25 Gbps のスループット

AWS さんで最大 50Gbps まではテスト済み

https://docs.aws.amazon.com/ja_jp/vpc/latest/tgw/transit-gateway-limits.html

・Maximum bandwidth (burst) per VPC connection: 50 Gbps

・Maximum bandwidth per VPN connection: 1.25 Gbps

This is a hard limit. You can use ECMP to get higher VPN bandwidth

by aggregating multiple VPN connections.

20. Transit Gateway のユースケース

等価コスト マルチパス (ECMP) によるVPN帯域向上

Customer Gateway の要件

Multi-Path BGP

ECMP support, amount of equal paths

reverse-path forwarding/spoofing check

Only supported with BGP, not static routing

21. 22. 23. Transit Gateway のユースケース

等価コスト マルチパス (ECMP) によるVPN帯域向上

CGW でのECMP 経路確認

#sh ip route

抜粋

B 172.30.0.0/16 [20/100] via 169.254.15.105, 09:04:50

[20/100] via 169.254.14.145, 09:04:50

[20/100] via 169.254.14.89, 09:04:50

[20/100] via 169.254.14.65, 09:04:50

-----------------------------

#sh ip bgp

抜粋

Network Next Hop Metric LocPrf Weight Path

0.0.0.0 0.0.0.0 0 i

*> 10.1.1.0/24 0.0.0.0 0 32768 i

*m 172.30.0.0 169.254.14.65 100 0 64512 e

*> 169.254.14.89 100 0 64512 e

*m 169.254.15.105 100 0 64512 e

*m 169.254.14.145 100 0 64512 e

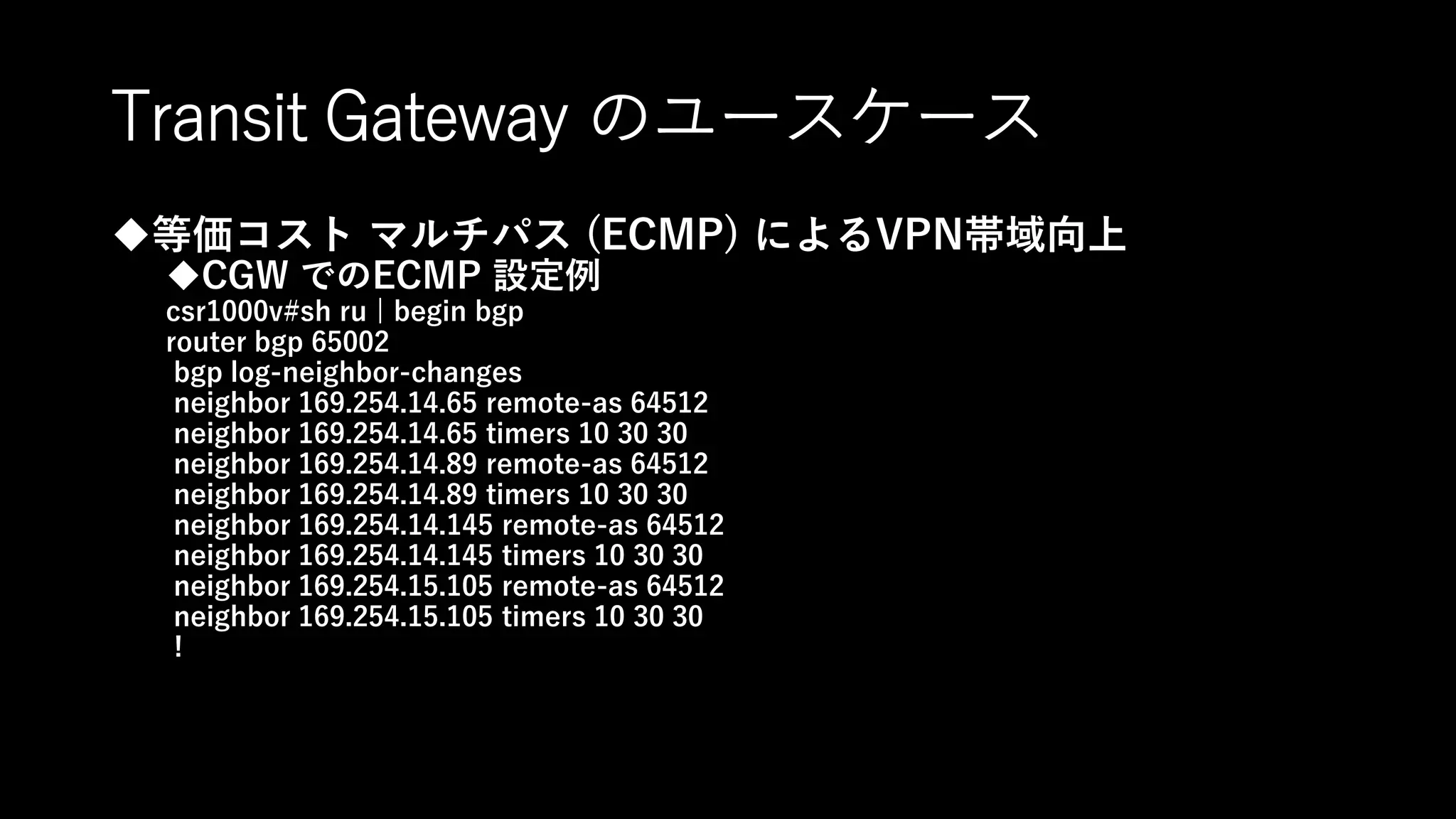

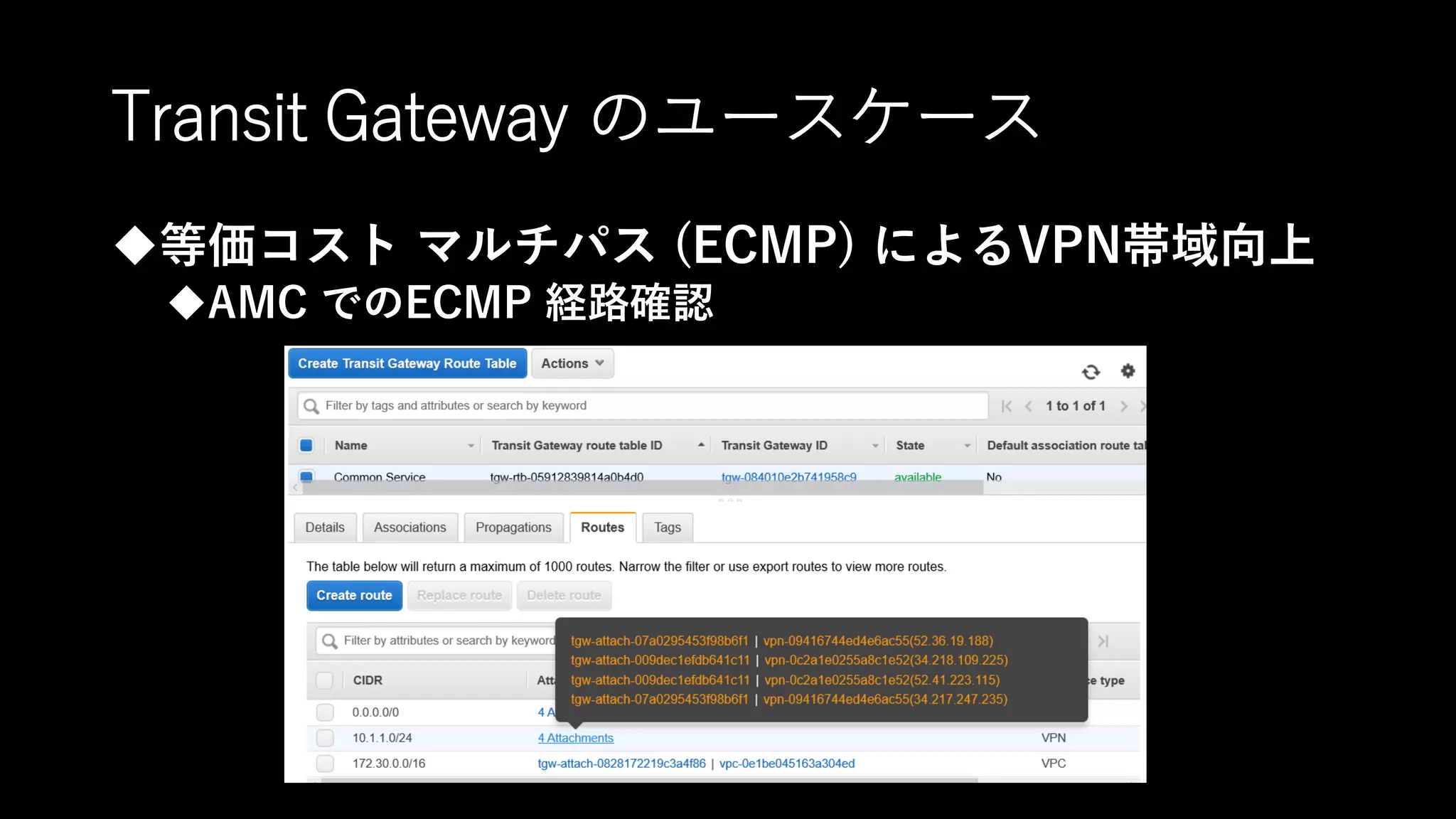

24. Transit Gateway のユースケース

等価コスト マルチパス (ECMP) によるVPN帯域向上

CGW でのECMP 設定例

csr1000v#sh ru | begin bgp

router bgp 65002

bgp log-neighbor-changes

neighbor 169.254.14.65 remote-as 64512

neighbor 169.254.14.65 timers 10 30 30

neighbor 169.254.14.89 remote-as 64512

neighbor 169.254.14.89 timers 10 30 30

neighbor 169.254.14.145 remote-as 64512

neighbor 169.254.14.145 timers 10 30 30

neighbor 169.254.15.105 remote-as 64512

neighbor 169.254.15.105 timers 10 30 30

!

25. Transit Gateway のユースケース

等価コスト マルチパス (ECMP) によるVPN帯域向上

CGW でのECMP 設定例

address-family ipv4

network 10.1.1.0 mask 255.255.255.0

neighbor 169.254.14.65 activate

neighbor 169.254.14.65 default-originate

neighbor 169.254.14.65 soft-reconfiguration inbound

neighbor 169.254.14.65 prefix-list TGWRT out

neighbor 169.254.14.89 activate

neighbor 169.254.14.89 default-originate

neighbor 169.254.14.89 soft-reconfiguration inbound

neighbor 169.254.14.89 prefix-list TGWRT out

neighbor 169.254.14.145 activate

neighbor 169.254.14.145 default-originate

neighbor 169.254.14.145 soft-reconfiguration inbound

neighbor 169.254.14.145 prefix-list TGWRT out

neighbor 169.254.15.105 activate

neighbor 169.254.15.105 default-originate

neighbor 169.254.15.105 soft-reconfiguration inbound

neighbor 169.254.15.105 prefix-list TGWRT out

maximum-paths 4

exit-address-family

26. Transit Gateway のユースケース

Route 53 ResolverとPrivateLink によるDNS 一元管理

https://aws.amazon.com/jp/blogs/networking-and-content-delivery/centralized-dns-management-of-hybrid-cloud-with-amazon-

route-53-and-aws-transit-gateway/

27. 参考URL

Next-Generation Networking with AWS Transit Gateway and Shared VPCs

https://medium.com/slalom-technology/next-generation-networking-with-aws-transit-gateway-and-shared-

vpcs-9d971d868c65

Transit Gateway ECMP for DMZ Deployment Limitation Test Validation

https://docs.aviatrix.com/HowTos/tgw_pan_ecmp.html

シングル および マルチホーム環境の BGP のロード シェアリング

https://www.cisco.com/c/ja_jp/support/docs/ip/border-gateway-protocol-bgp/13762-40.html

28. 29.

![Transit Gateway のユースケース

等価コスト マルチパス (ECMP) によるVPN帯域向上

CGW でのECMP 経路確認

#sh ip route

抜粋

B 172.30.0.0/16 [20/100] via 169.254.15.105, 09:04:50

[20/100] via 169.254.14.145, 09:04:50

[20/100] via 169.254.14.89, 09:04:50

[20/100] via 169.254.14.65, 09:04:50

-----------------------------

#sh ip bgp

抜粋

Network Next Hop Metric LocPrf Weight Path

0.0.0.0 0.0.0.0 0 i

*> 10.1.1.0/24 0.0.0.0 0 32768 i

*m 172.30.0.0 169.254.14.65 100 0 64512 e

*> 169.254.14.89 100 0 64512 e

*m 169.254.15.105 100 0 64512 e

*m 169.254.14.145 100 0 64512 e](https://image.slidesharecdn.com/transitgw-190818015642/75/AWS-Transit-Gateway-23-2048.jpg)