Recommended

Recommended

More Related Content

Recently uploaded

Recently uploaded (9)

1.🎉成绩单,你的成绩! 💡🔥每个人都有自己的成绩单,它记录着我们努力的成果。但有时候,看着这些数字,却发现它们好像在嘲笑我?别担心,让我来告诉你们怎么改...

1.🎉成绩单,你的成绩! 💡🔥每个人都有自己的成绩单,它记录着我们努力的成果。但有时候,看着这些数字,却发现它们好像在嘲笑我?别担心,让我来告诉你们怎么改...

1.🎉“黑客”如何修改成绩?🤔🎉 在这个信息爆炸的时代,我们经常会看到各种作弊手段。但是你知道吗?有一种作弊方式可能比你想象中更巧妙:它就是——黑客

1.🎉“黑客”如何修改成绩?🤔🎉 在这个信息爆炸的时代,我们经常会看到各种作弊手段。但是你知道吗?有一种作弊方式可能比你想象中更巧妙:它就是——黑客

Product Design Trends in 2024 | Teenage Engineerings

How Race, Age and Gender Shape Attitudes Towards Mental Health

How Race, Age and Gender Shape Attitudes Towards Mental Health

AI Trends in Creative Operations 2024 by Artwork Flow.pdf

AI Trends in Creative Operations 2024 by Artwork Flow.pdf

Content Methodology: A Best Practices Report (Webinar)

Content Methodology: A Best Practices Report (Webinar)

How to Prepare For a Successful Job Search for 2024

How to Prepare For a Successful Job Search for 2024

Social Media Marketing Trends 2024 // The Global Indie Insights

Social Media Marketing Trends 2024 // The Global Indie Insights

Trends In Paid Search: Navigating The Digital Landscape In 2024

Trends In Paid Search: Navigating The Digital Landscape In 2024

5 Public speaking tips from TED - Visualized summary

5 Public speaking tips from TED - Visualized summary

Google's Just Not That Into You: Understanding Core Updates & Search Intent

Google's Just Not That Into You: Understanding Core Updates & Search Intent

The six step guide to practical project management

The six step guide to practical project management

Beginners Guide to TikTok for Search - Rachel Pearson - We are Tilt __ Bright...

Beginners Guide to TikTok for Search - Rachel Pearson - We are Tilt __ Bright...

Unlocking the Power of ChatGPT and AI in Testing - A Real-World Look, present...

Unlocking the Power of ChatGPT and AI in Testing - A Real-World Look, present...

Android恶意程序分析入门1

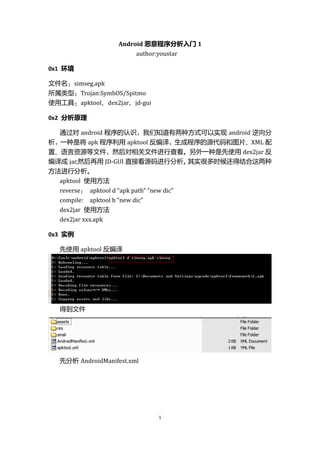

- 1. Android 恶意程序分析入门 1 author:youstar 0x1 环境 文件名:simseg.apk 所属类型:Trojan:SymbOS/Spitmo 使用工具:apktool、dex2jar、jd-gui 0x2 分析原理 通过对 android 程序的认识,我们知道有两种方式可以实现 android 逆向分 析,一种是将 apk 程序利用 apktool 反编译,生成程序的源代码和图片、XML 配 置、语言资源等文件,然后对相关文件进行查看。另外一种是先使用 dex2jar 反 编译成 jar,然后再用 JD-GUI 直接看源码进行分析。 其实很多时候还得结合这两种 方法进行分析。 apktool 使用方法 reverse: apktool d “apk path” “new dic” compile: apktool b “new dic” dex2jar 使用方法 dex2jar xxx.apk 0x3 实例 先使用 apktool 反编译 得到文件 先分析 AndroidManifest.xml 1

- 2. 发现有发送短信的权限,同时有相关函数进行操作。再用 dex2jar+ jd 直接看 源码去: ok,成功生成,用 jd 看源码分析相关函数。 发现有调用 settings.xml,于是返回前面的文件夹查看该文件。 2

- 3. 发现有网络链接,然后再次对 onReceive 函数进行分析研究。 参考其他的分析文档发现,其实这个地方才是重点: 对 android 不是很熟悉,没继续深入研究下去了。原来学习了一段时间的 android 编程现在基本上也忘的差不多了。 0x4 参考 http://www.trusteer.com/blog/first-spyeye-attack-android-mobile-platform-now-wild http://code.google.com/p/dex2jar/ http://code.google.com/p/android-apktool/ Android 逆向工程分享:hip 3