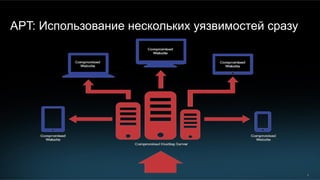

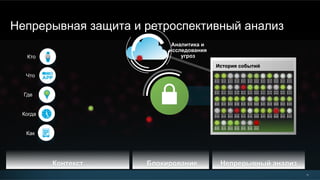

Документ обсуждает текущие проблемы безопасности в условиях динамичного ландшафта угроз и упоминает риски, связанные с целенаправленными атаками и кибервойнами. Основное внимание уделяется недостаткам традиционных методов мониторинга и необходимости внедрения новых моделей безопасности для оперативного обнаружения и реагирования на угрозы. В заключение, подчеркивается важность непрерывного анализа и интегрированного подхода к безопасности в эпоху интернета вещей.