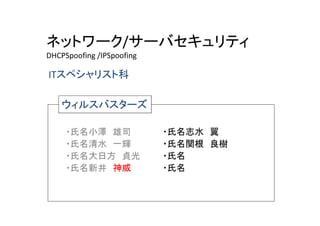

8枚完成著作権

- 2. テーマ(スプーフィング)

目的

授業で習ったセキュリティ。攻撃の名前と概要のみ勉強した。

それをもう一歩踏み出して、攻撃の具体的な方法を調べ、実際に

試してみることで、ネット ワークセキュリティへの理解をさらに深め

ることが目的である。

スプーフィングの概要

スプーフィングとは「なりすまし

なりすまし」、自分の正体を偽ることである。

なりすまし

物理的に相手と会うことがないインターネットの世界では、通信相

手を確認、特定するために、簡単に書き換え可能なデータを元に

している。

なので、現実の世界と比べて、簡単に身元を詐称することができる。

簡単に言うとオレオレ詐欺のインターネット版である。

- 3. スプーフィングの被害に会うと・・・

スプーフィングの被害に会うと・・・

知らぬ間に犯人にされてしまう なりすました犯人に、騙されてしまう

私たちは、このような危険な状況を実証しました。

- 4. 実験内容(IPSpoofing)

実験内容

・攻撃者からpc2宛てにpingを送る。その際、送信元IPア

ドレスをPC3に偽装しパケットの動きとパケットの中身の

変化を確認する。 ハブ

・「ハブを経由させ、攻撃者にも返信が見れる攻撃者に都

合のいい環境」

・「スイッチを経由させ、攻撃者には返信が届かない、ご

く一般的な環境」のふたつで実験。

・pc2は送信元を見て、pc3に返信するはず。

攻撃者に

・pc3はpc2に何も送っていないのに、pc2から返信応答パ 戻りパケットが

送信される

ケットが送られてくる。

結果

・送信元の偽装に成功。pc2ではpc3からパケットが届いたように見える。

・pc3ではpc2から返信応答パケットが一方的に送られたように見える。

・攻撃者は、送信するだけで、返信応答パケットはかえって来ない。

スイッチ

考察

・詐称するのは簡単だった。ただ、次の攻撃に繋げるにはどうすればい

いか 考えたが、結局わからず、もやもやが残った。

・スプーフィングの対策として、スイッチ、ルータなどネットワーク機器で、

おかしな挙動をするパケットを破棄する設定を行うことが有効である。 攻撃者には

戻りパケットは

送信されない

- 5. 概要

概要

DHCPspoofing概要

DHCPspoofing概要

DHCPspoofingは自分を偽のDHCPサーバーにし、被盗聴者のデフォルトゲー トウェイを書き換える。この盗聴方

法は被盗聴者がまだIPを取得していな いか、DHCPのIPリース時間が迫っている場合にしか使用できないが、一

度 成功するとパケットのロスなく永続的に盗聴することが可能になる。

動作

DHCP動作

DHCPDiscover(DHCPサーバを探し出す)

DHCPOffer(Ipaddressなどの設定情報を送信)

DHCPRequest(設定情報使用を要求)

DHCPACK(設定情報確認)

IPaddress配布終了

DHCPクライアントは1番目に受信したDHCPOfferに対してのみDHCPRequestを送信し、2番目以降のDHCPOfferは無

視する。この特性を利用し、正規DHCPサーバよりも早くDHCPOfferをDHCPクライアントに受信させ、攻撃が成功する。

時

Spoofing時 正常時

正規DHCPサーバ 偽DHCPサーバ 被害者 DHCPサーバ 被害者

DHCP Discover DHCP Discover

DHCP Offer DHCP Offer

DHCP Request DHCP Request

DHCP Ack DHCP Ack

- 6. DHCPspoofing システム構成

DHCPサーバ

3 ルーター

インターネット

正規DHCP情報

.1

2 Network address 192.168.1.0

Mask 255.255.255.0

Default gateway address 192.168.1.254

不正通信フロー

192.168.1.0/24

正規通信フロー 偽DHCP情報

Network address 192.168.2.0

Mask 255.255.255.0

Default gateway address 192.168.2.254

1 2

192.168.1.0/24

被害者

スイッチ 盗聴者

.2

1 192.168.2.0/24

.2 192.168.2.0/24

.254

- 8. まとめ

スプーフィングを研究して

スプー

・偽のIPアドレスやDHCPサーバを作ることは容易にできた。パケットの挙動も自分たちの技術的知識でも理解

できる範囲であった。アドレス詐称だけならばすぐにツールも手に入る上、偽サーバを作るのも、インターネット

上にある情報から作り出すのも容易であった。

・ルータを使用して、ネットワークを分けて試してみたが、外部のネットワークから内部ネットワークを攻撃しよう

とすると、ファイアウォールの存在と、デフォルトゲートウェイなどの内部情報が入手できないことから、攻撃を実

行することが非常に難しい。

セキュリティという題材について

セキュリ

・奥深さを知ったことで、ITの仕事をする覚悟、表面だけの知識では簡単にはいかないこと、を身をもって体験

できたことは、非常に良かった。

スプーフィングの被害に会わないために!!

スプーフィングの被害に会わないために!!

・知っている人からのメールでも、怪しいと感じたら電話で確認!

・セキュリティソフトをインストールして、自分のPCを攻撃から守る。

・フリーの怪しげなソフトをインストールしない。