Защита от DDoS: эталонная архитектура от F5

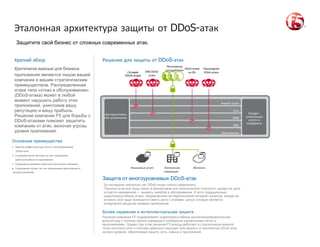

- 1. Эталонная архитектура защиты от DDoS-атак Защитите свой бизнес от сложных современных атак. Краткий обзор Критически важные для бизнеса Решение для защиты от DDoS-атак приложения являются лицом вашей компании и вашим стратегическим преимуществом. Распределенная атака типа «отказ в обслуживании» (DDoS-атака) может в любой момент нарушить работу этих приложений, уничтожив вашу репутацию и вашу прибыль. Решение компании F5 для борьбы с DDoS-атаками поможет защитить компанию от атак, включая угрозы уровня приложений. Централизован- ное управление Анализ угроз Сеть DNS SSL Приложение Профес- сиональные услуги и поддержка Основные преимущества · Safeguard customer trust and your brand Финансовые услуги Электронная коммерция Абоненты reputation · Защита от многоуровневых DDoS-атак DDoS attacks have changed over the last few years. Increasingly, the motivations for attacks are financial or political, but the objective is the same: to cause a service outage. And while there are still traditional, large-scale attacks aimed at filling Internet pipes, attacks intended to exhaust application server resources are becoming more prevalent. Более надежная и интеллектуальная защита F5 solutions support high-scale, high-performance architectures with full-proxy, deep application fluency. At the same time, F5 solutions have always existed at the strategic point of control within the network, making them ideally suited to protect against on- premises DDoS attacks at all layers: protecting the network, session, and application. Защита инфраструктуры сети от многоуровневых DDoS-атак. Снижение риска убытков за счет сохранения работоспособности приложений. Сохранение доверия клиентов и репутации компании. Сокращение затрат за счет уменьшения капитальных и текущих расходов. Сетевая DDoS-атака DNS DDoS- атака Легитимные пользователи DDoS-атака на SSL Прикладная DDoS-атака За последние несколько лет DDoS-атаки сильно изменились. Причины атак все чаще лежат в финансовой или политической плоскости, однако их цель остается неизменной — вызвать перебой в обслуживании. И хотя традиционные широкомасштабные атаки, направленные на переполнение интернет-каналов, никуда не исчезли, все чаще приходится иметь дело с атаками, целью которых является исчерпание ресурсов сервера приложений. Решения компании F5 поддерживают широкомасштабную высокопроизводительную архитектуру с полным прокси-сервером и свободным управлением сетью и приложениями. Однако при этом решения F5 всегда работают в стратегически важной точке контроля сети и поэтому идеально подходят для защиты от внутренних DDoS-атак на всех уровнях, обеспечивая защиту сети, сеанса и приложения.

- 2. Защита от DDoS-атак: Сценарий для корпоративного центра обработки данных Next-Generation Firewall Users leverage NGFW for outbound protection Сотрудники Клиенты DDoS-атака Интернет- провайдер 1 Слой 1: защита L3-4 и DNS Службы сетевого брандмауэра + службы DNS + балансировка нагрузки со слоем 2 Слой 2: защита L7 Партнеры DDoS-атака Платформа BIG-IP + модуль анализа IP-адресов (IPI) Может выполнять проверку SSL в любом слое Платформа BIG-IP Облачный сервис защиты BIG-IP Advanced Firewall Manager BIG-IP Local Traffic Manager BIG-IP Global Traffic Manager BIG-IP Access Policy Manager BIG-IP Application Security Manager Упрощенная модель GOOD BETTER BEST + IP Intelligence Основные характеристики Воспользуйтесь преимуществами встроенной системы защиты Защита от DDoS-атак встроена во все решения F5. Компоненты решения компании F5 для защиты от DDoS-атак обеспечивают естественную защиту, поскольку они включены в систему и осуществляют проверку соединений всех пользователей (в отличие от систем, которые производят выборку или отслеживают трафик на дублируемом порту). Уже на протяжении более 10 лет эти системы помогают пользователям решений F5 во всем мире ежедневно противостоять DDoS-атакам. Во многих случаях решение F5 является единственной защитой от DDoS-атак и единственной гарантией доступности. Дополнительные сведения см. по адресу f5.com/architectures Авторское право © 2013 F5 Networks, Inc. Все права защищены. F5, F5 Networks и логотип F5 являются товарными знаками F5 Networks, Inc. в США и ряде других стран. Список других товарных знаков компании F5 см. на сайте f5.com. Названия любых других продуктов, служб или компаний, упомянутые в настоящем документе, могут являться товарными знаками их владельцев; их упоминание не является прямой или косвенной рекомендацией со стороны компании F5. PMAT-SEC-11904-ddos-protection 1013 Решения для мира приложений. Пользователи применяют брандмауэр нового поколения для защиты исходящих соединений Службы брандмауэра веб-приложений + завершение использования SSL Масштабируемость позволяет смягчать последствия даже самых масштабных атак, направленных на полную утилизацию канала Аппаратная защита от десятков атак уровней 3 и 4 Сохранение доступности служб DNS при интенсивных атаках и использовании неправильно сформированных пакетов Защищенные протоколы для работы с приложениями Расшифровка и проверка SSL-трафика Защита от уязвимостей уровня 7 Выявление и нейтрализация неизвестных атак