Report

Share

Download to read offline

Recommended

Recommended

Information systems risk assessment frame workisraf 130215042410-phpapp01

Information systems risk assessment frame workisraf 130215042410-phpapp01S Periyakaruppan CISM,ISO31000,C-EH,ITILF

More Related Content

What's hot

Information systems risk assessment frame workisraf 130215042410-phpapp01

Information systems risk assessment frame workisraf 130215042410-phpapp01S Periyakaruppan CISM,ISO31000,C-EH,ITILF

What's hot (20)

TrustedAgent GRC for Vulnerability Management and Continuous Monitoring

TrustedAgent GRC for Vulnerability Management and Continuous Monitoring

Enterprise Class Vulnerability Management Like A Boss

Enterprise Class Vulnerability Management Like A Boss

Is Your Vulnerability Management Program Irrelevant?

Is Your Vulnerability Management Program Irrelevant?

Best Practices and ROI for Risk-based Vulnerability Management

Best Practices and ROI for Risk-based Vulnerability Management

Vulnerability Management Whitepaper PowerPoint Presentation Slides

Vulnerability Management Whitepaper PowerPoint Presentation Slides

Using automation to improve the effectiveness of security operations

Using automation to improve the effectiveness of security operations

Information systems risk assessment frame workisraf 130215042410-phpapp01

Information systems risk assessment frame workisraf 130215042410-phpapp01

Viewers also liked

Предпосылки использования аутсорсинга и практика оказания услуг подразделения...

Предпосылки использования аутсорсинга и практика оказания услуг подразделения...SelectedPresentations

Viewers also liked (15)

Предпосылки использования аутсорсинга и практика оказания услуг подразделения...

Предпосылки использования аутсорсинга и практика оказания услуг подразделения...

"Интеграция собственных сервисов компании и аутсорсинга" В. Лиходеевский (PwC)

"Интеграция собственных сервисов компании и аутсорсинга" В. Лиходеевский (PwC)

Similar to Grc w23-grc w23

IT Network Security & Penetration Testing In Houston, Dallas, Austin, San Ant...

IT Network Security & Penetration Testing In Houston, Dallas, Austin, San Ant...McCann Investigations

Similar to Grc w23-grc w23 (20)

SLVA - Security monitoring and reporting itweb workshop

SLVA - Security monitoring and reporting itweb workshop

Cmgt 430 cmgt430 cmgt 430 education for service uopstudy.com

Cmgt 430 cmgt430 cmgt 430 education for service uopstudy.com

Cybersecurity Risk Management Program and Your Organization

Cybersecurity Risk Management Program and Your Organization

IT Network Security & Penetration Testing In Houston, Dallas, Austin, San Ant...

IT Network Security & Penetration Testing In Houston, Dallas, Austin, San Ant...

Getting the Most Value from VM and Compliance Programs white paper

Getting the Most Value from VM and Compliance Programs white paper

Risk Based Security and Self Protection Powerpoint

Risk Based Security and Self Protection Powerpoint

More from SelectedPresentations

Современные технологии контроля и защиты мобильных устройств, тенденции рынка...

Современные технологии контроля и защиты мобильных устройств, тенденции рынка...SelectedPresentations

Основное содержание профессионального стандарта «Специалист по безопасности и...

Основное содержание профессионального стандарта «Специалист по безопасности и...SelectedPresentations

Основное содержание профессионального стандарта «Специалист по безопасности а...

Основное содержание профессионального стандарта «Специалист по безопасности а...SelectedPresentations

Основное содержание профессионального стандарта «Специалист по технической за...

Основное содержание профессионального стандарта «Специалист по технической за...SelectedPresentations

Основное содержание профессионального стандарта «Специалист по безопасности т...

Основное содержание профессионального стандарта «Специалист по безопасности т...SelectedPresentations

О профессиональных стандартах по группе занятий (профессий) «Специалисты в об...

О профессиональных стандартах по группе занятий (профессий) «Специалисты в об...SelectedPresentations

Импортозамещение в системах ИБ банков. Практические аспекты перехода на росси...

Импортозамещение в системах ИБ банков. Практические аспекты перехода на росси...SelectedPresentations

Об участии МОО «АЗИ» в разработке профессиональных стандартов в области инфор...

Об участии МОО «АЗИ» в разработке профессиональных стандартов в области инфор...SelectedPresentations

Оценка состояния, меры формирования индустрии информационной безопасности Рос...

Оценка состояния, меры формирования индустрии информационной безопасности Рос...SelectedPresentations

More from SelectedPresentations (20)

Длительное архивное хранение ЭД: правовые аспекты и технологические решения

Длительное архивное хранение ЭД: правовые аспекты и технологические решения

Трансграничное пространство доверия. Доверенная третья сторона.

Трансграничное пространство доверия. Доверенная третья сторона.

Варианты реализации атак через мобильные устройства

Варианты реализации атак через мобильные устройства

Новые технологические возможности и безопасность мобильных решений

Новые технологические возможности и безопасность мобильных решений

Современные технологии контроля и защиты мобильных устройств, тенденции рынка...

Современные технологии контроля и защиты мобильных устройств, тенденции рынка...

Кадровое агентство отрасли информационной безопасности

Кадровое агентство отрасли информационной безопасности

Основное содержание профессионального стандарта «Специалист по безопасности и...

Основное содержание профессионального стандарта «Специалист по безопасности и...

Основное содержание профессионального стандарта «Специалист по безопасности а...

Основное содержание профессионального стандарта «Специалист по безопасности а...

Основное содержание профессионального стандарта «Специалист по технической за...

Основное содержание профессионального стандарта «Специалист по технической за...

Основное содержание профессионального стандарта «Специалист по безопасности т...

Основное содержание профессионального стандарта «Специалист по безопасности т...

О профессиональных стандартах по группе занятий (профессий) «Специалисты в об...

О профессиональных стандартах по группе занятий (профессий) «Специалисты в об...

Запись активности пользователей с интеллектуальным анализом данных

Запись активности пользователей с интеллектуальным анализом данных

Импортозамещение в системах ИБ банков. Практические аспекты перехода на росси...

Импортозамещение в системах ИБ банков. Практические аспекты перехода на росси...

Обеспечение защиты информации на стадиях жизненного цикла ИС

Обеспечение защиты информации на стадиях жизненного цикла ИС

Документ, как средство защиты: ОРД как основа обеспечения ИБ

Документ, как средство защиты: ОРД как основа обеспечения ИБ

Чего не хватает в современных ids для защиты банковских приложений

Чего не хватает в современных ids для защиты банковских приложений

Об участии МОО «АЗИ» в разработке профессиональных стандартов в области инфор...

Об участии МОО «АЗИ» в разработке профессиональных стандартов в области инфор...

Оценка состояния, меры формирования индустрии информационной безопасности Рос...

Оценка состояния, меры формирования индустрии информационной безопасности Рос...

Об угрозах информационной безопасности, актуальных для разработчика СЗИ

Об угрозах информационной безопасности, актуальных для разработчика СЗИ

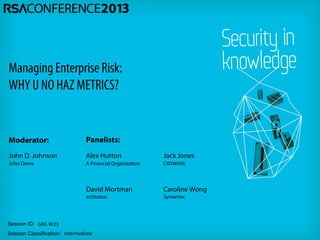

Grc w23-grc w23

- 6. ►

- 7. ►

- 8. Qualitative Metric Purpose Which business units receive network vulnerability scan reports from the information security team? • Visibility for process improvement • Can be used to manage risk and improve performance Which business units remediate their vulnerabilities based on the scan report • Visibility for process improvement • Can be used to manage risk and improve performance Which business units deploy patches within the timeframe specified in the information security group’s SLA? • Visibility for process improvement • Can be used to manage risk and improve performance Which business units have high-criticality vulnerabilities that have not been remediated in 90 days? • Visibility for process improvement • Can be used to manage risk and improve performance Quantitative Metric Purpose Percentage of patches deployed within the timeframe specified in the information security group’s SLA • Compliance with information security standards and understanding of risk posture Average time to deploy a normal patch • Understand risk posture, speed and performance • Can be used to manage performance & decrease avg time Average time to deploy an emergency patch • Understand risk posture, speed and performance • Can be used to manage performance & decrease avg time Comparison of protected areas vs. honeypot areas • To show results of vulnerability scans, monitoring, logging • Can be used to help measure the benefit of the security program

- 10. ► ►

- 11. • New School Security Blog http://www.newschoolsecurity.com • FAIR Framework http://fairwiki.riskmanagementinsight.com • Verizon VERIS Framework https://verisframework.wiki.zoho.com • Security Metrics: A Beginner’s Guide, Caroline Wong http://is.gd/6g62uS