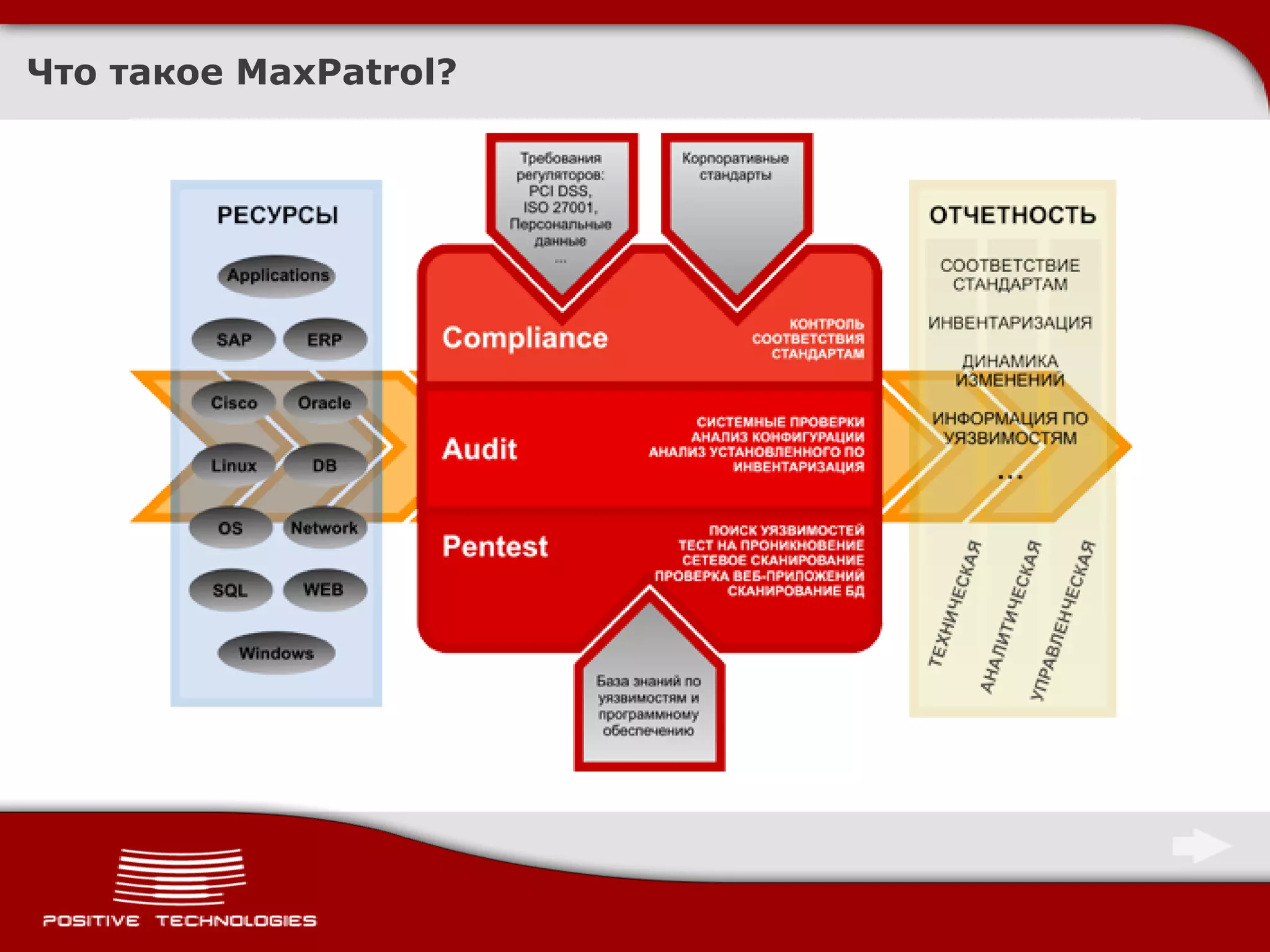

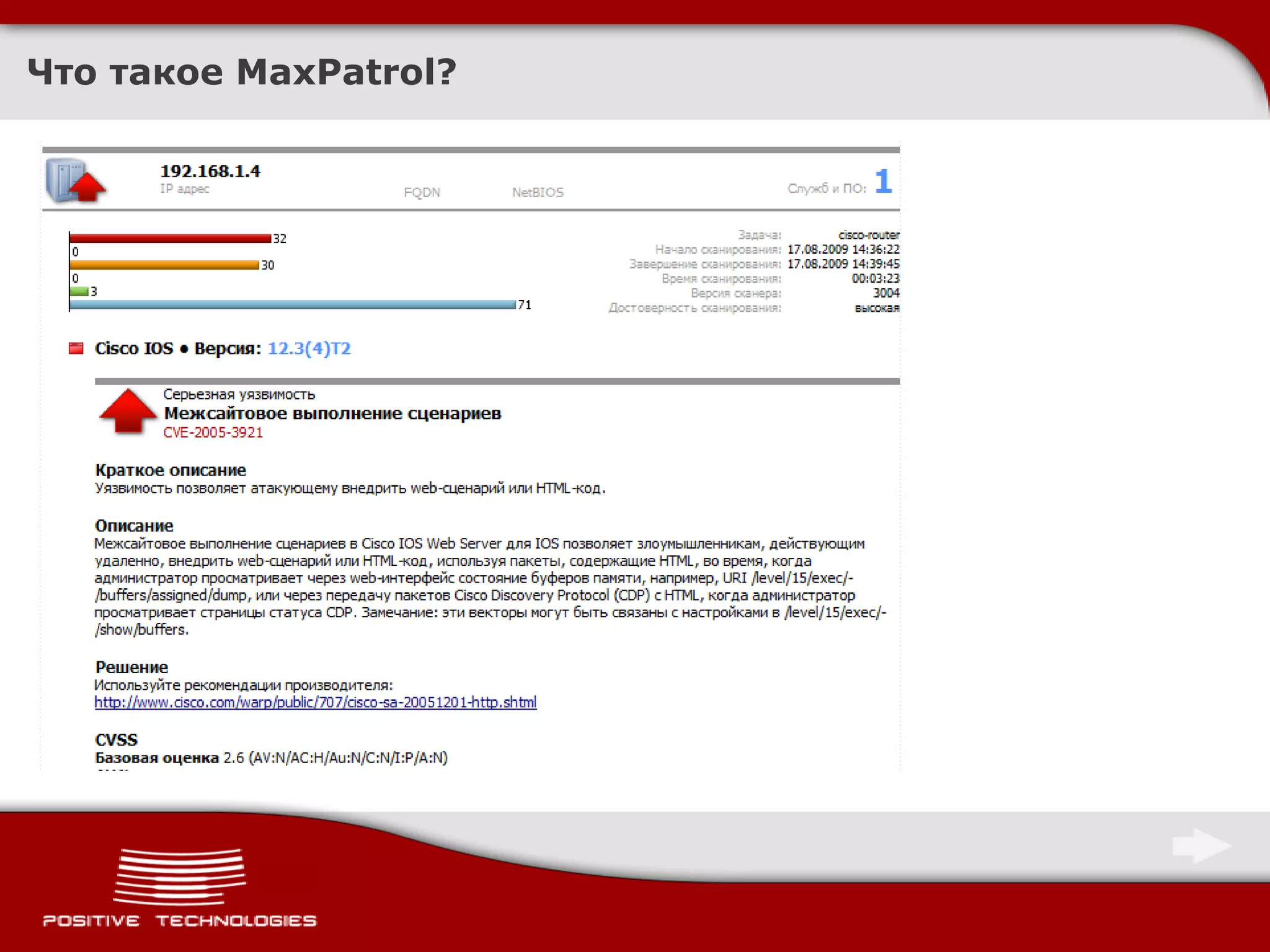

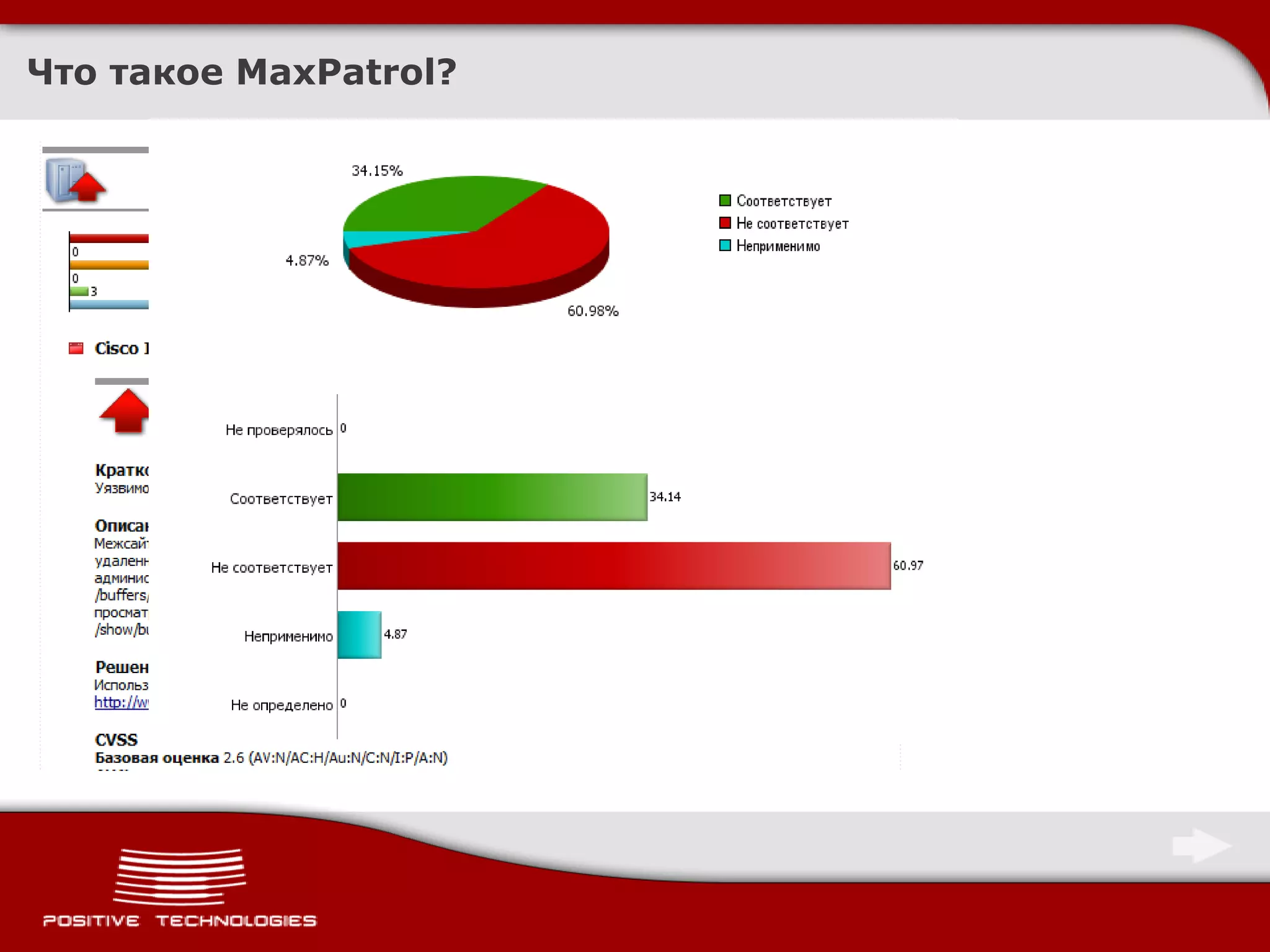

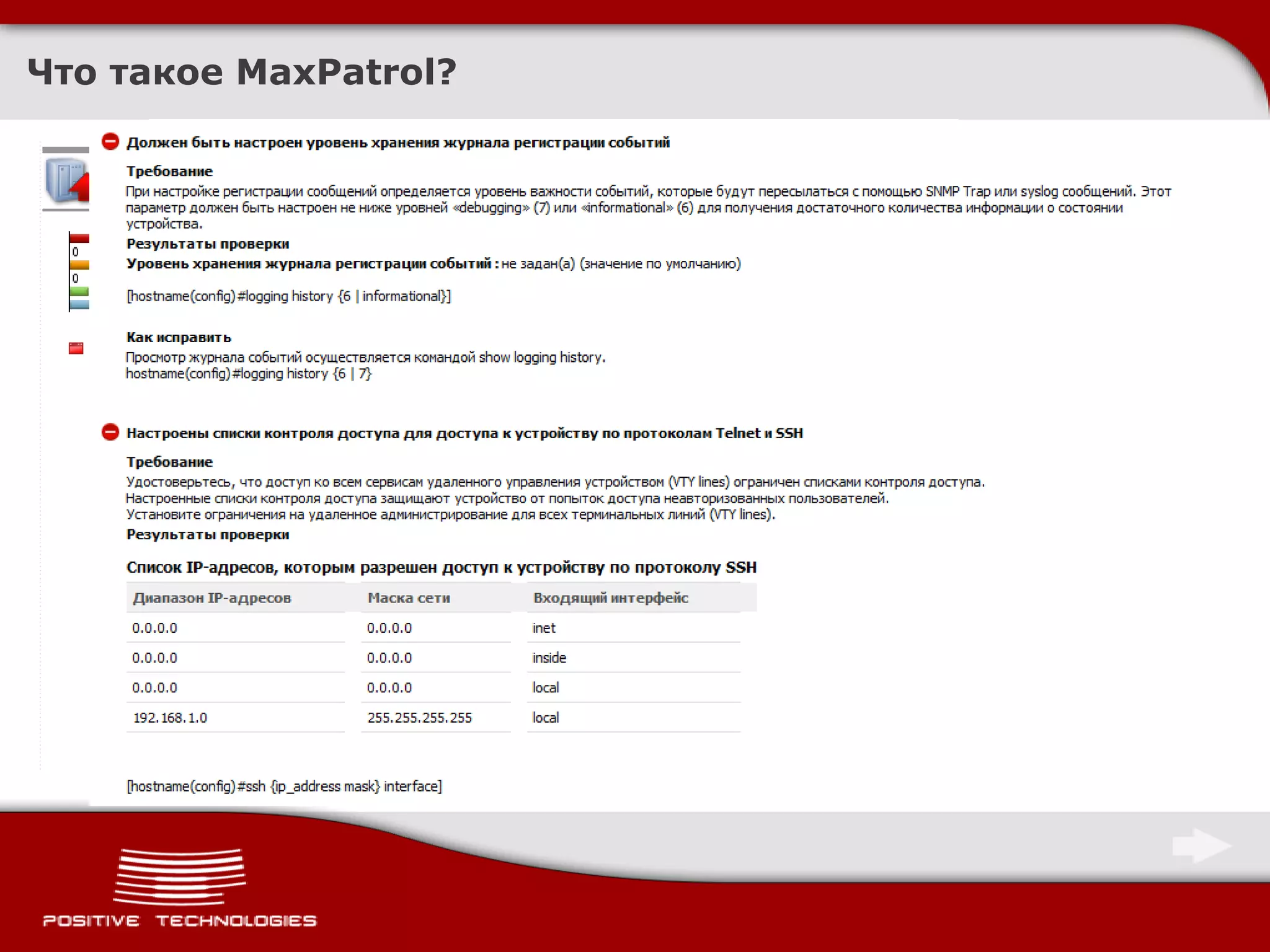

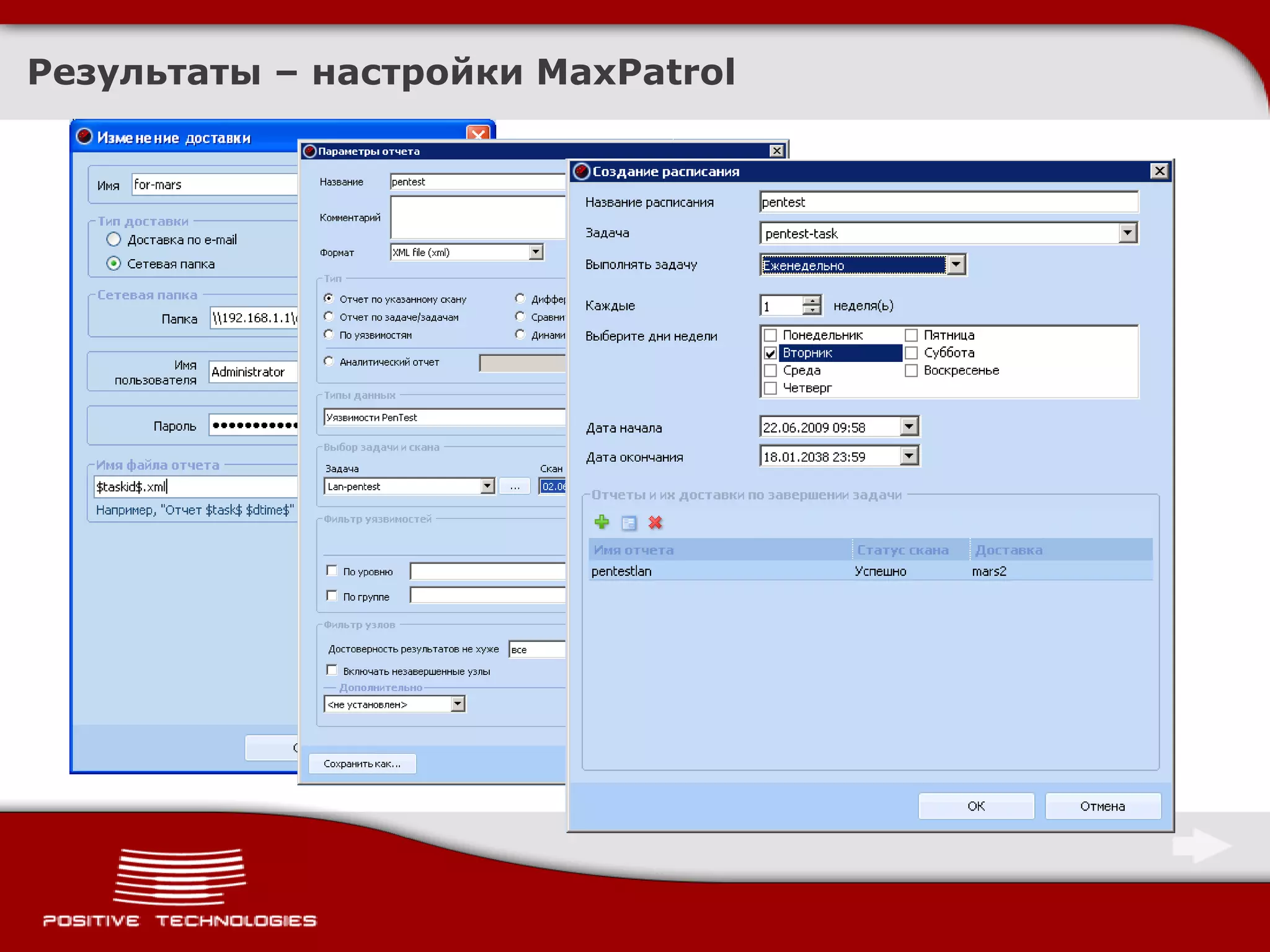

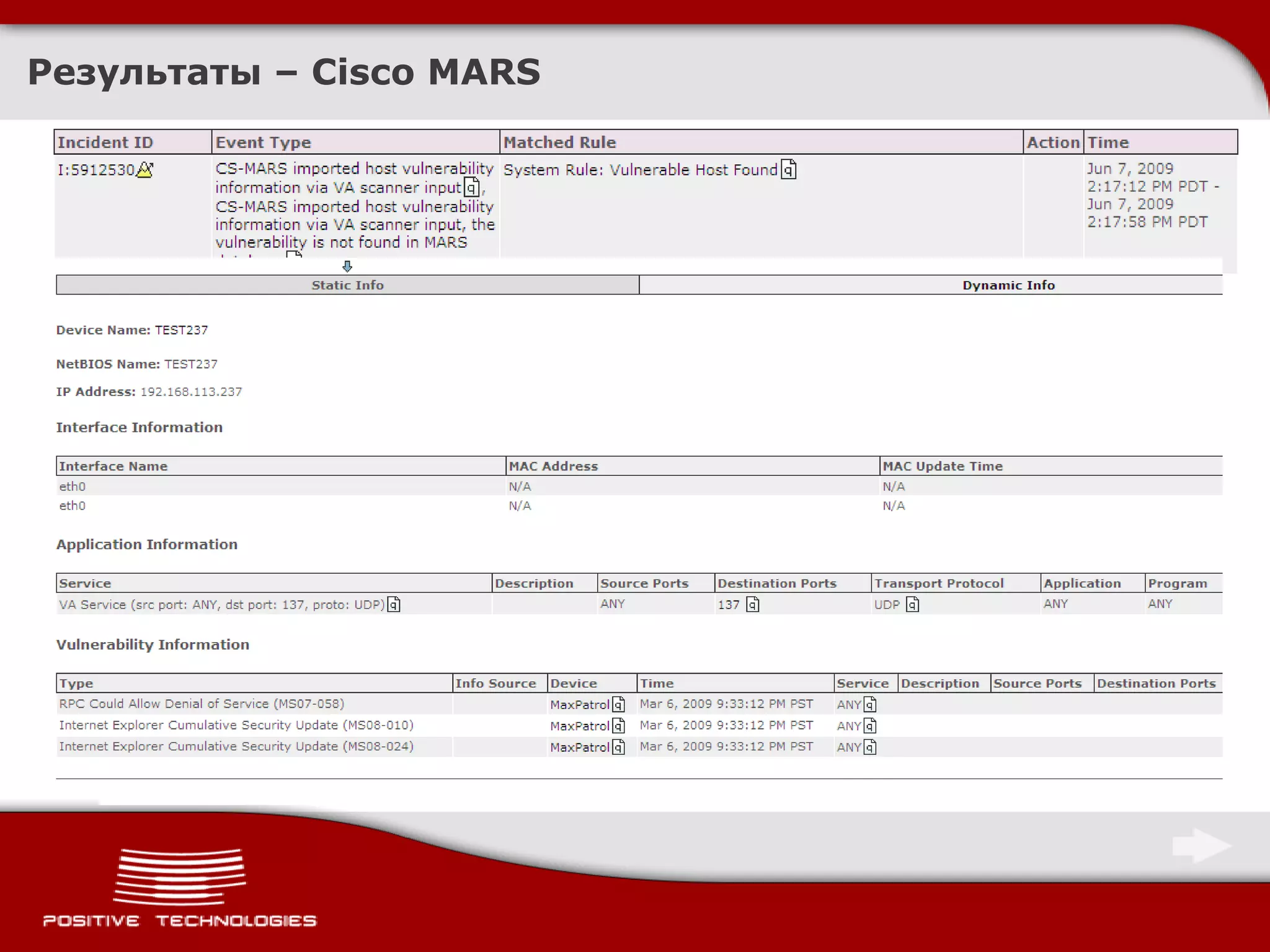

Документ обсуждает интеграцию системы контроля защищенности Maxpatrol с Cisco MARS, подчеркивая важность и сложность этого процесса. Интеграция позволяет улучшить анализ уязвимостей и коррелировать события безопасности, однако требует тщательной подготовки и использования готовых адаптеров. Также рассматриваются подходы к формированию отчетов и связи идентификаторов уязвимостей.