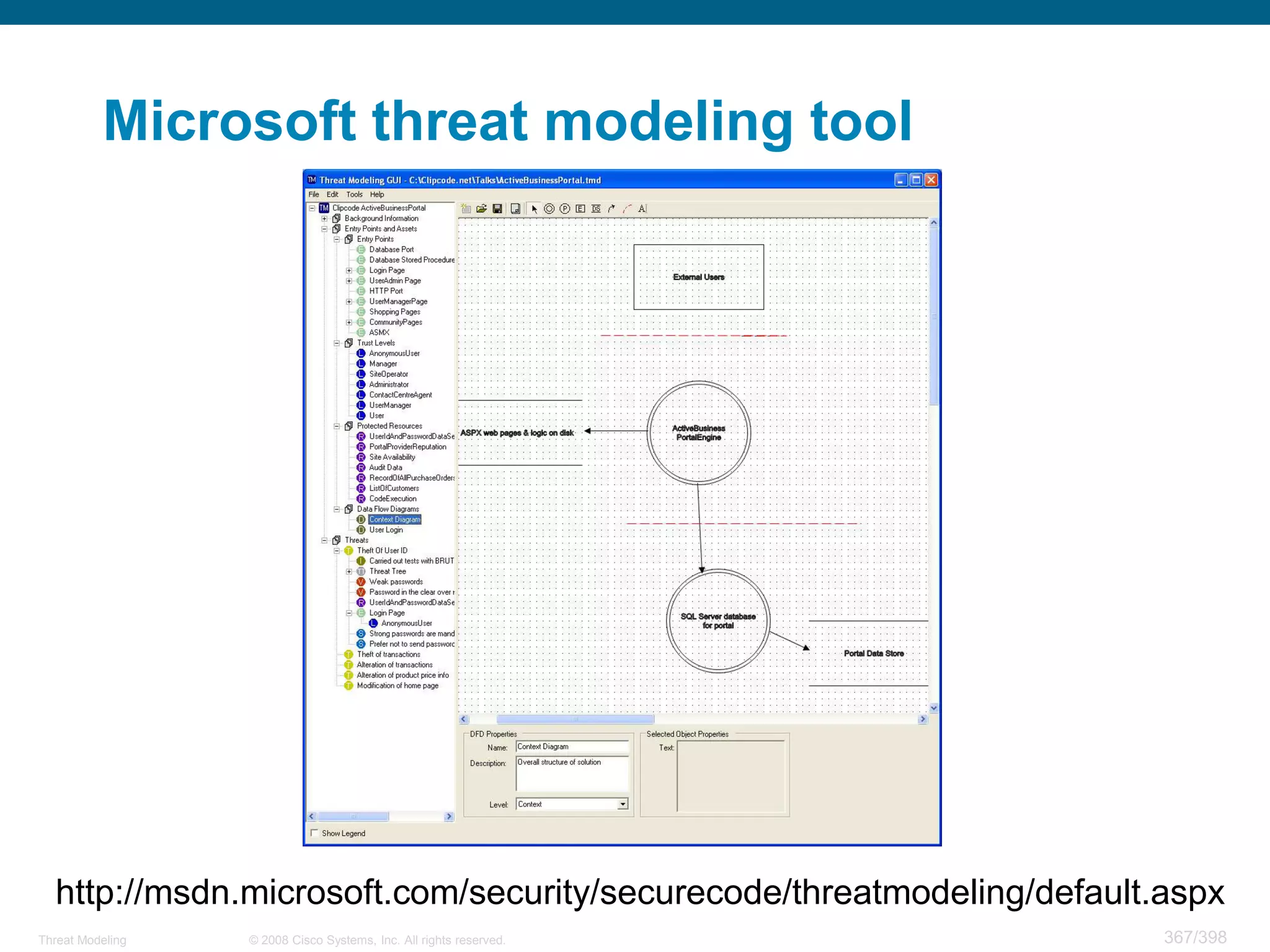

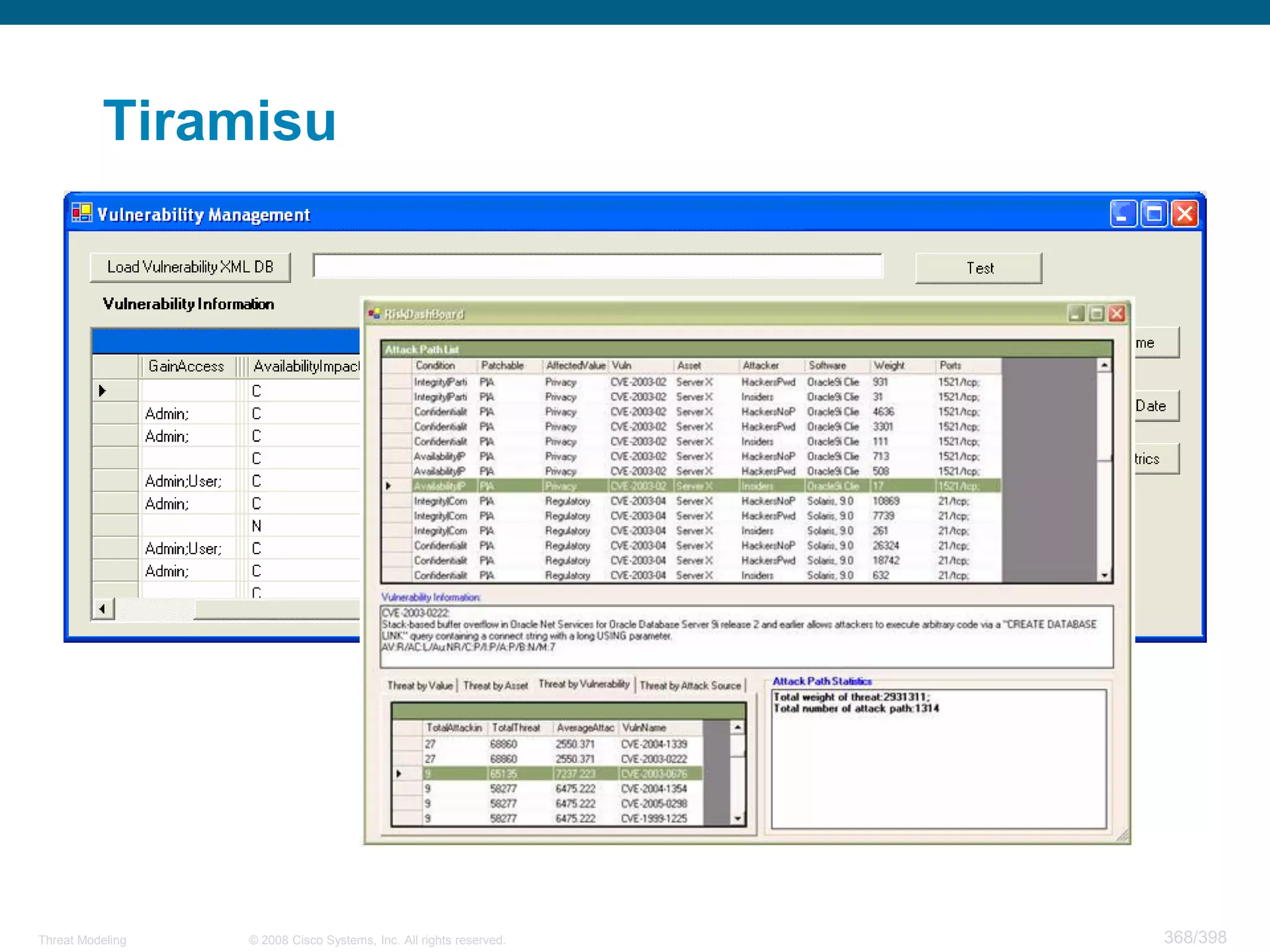

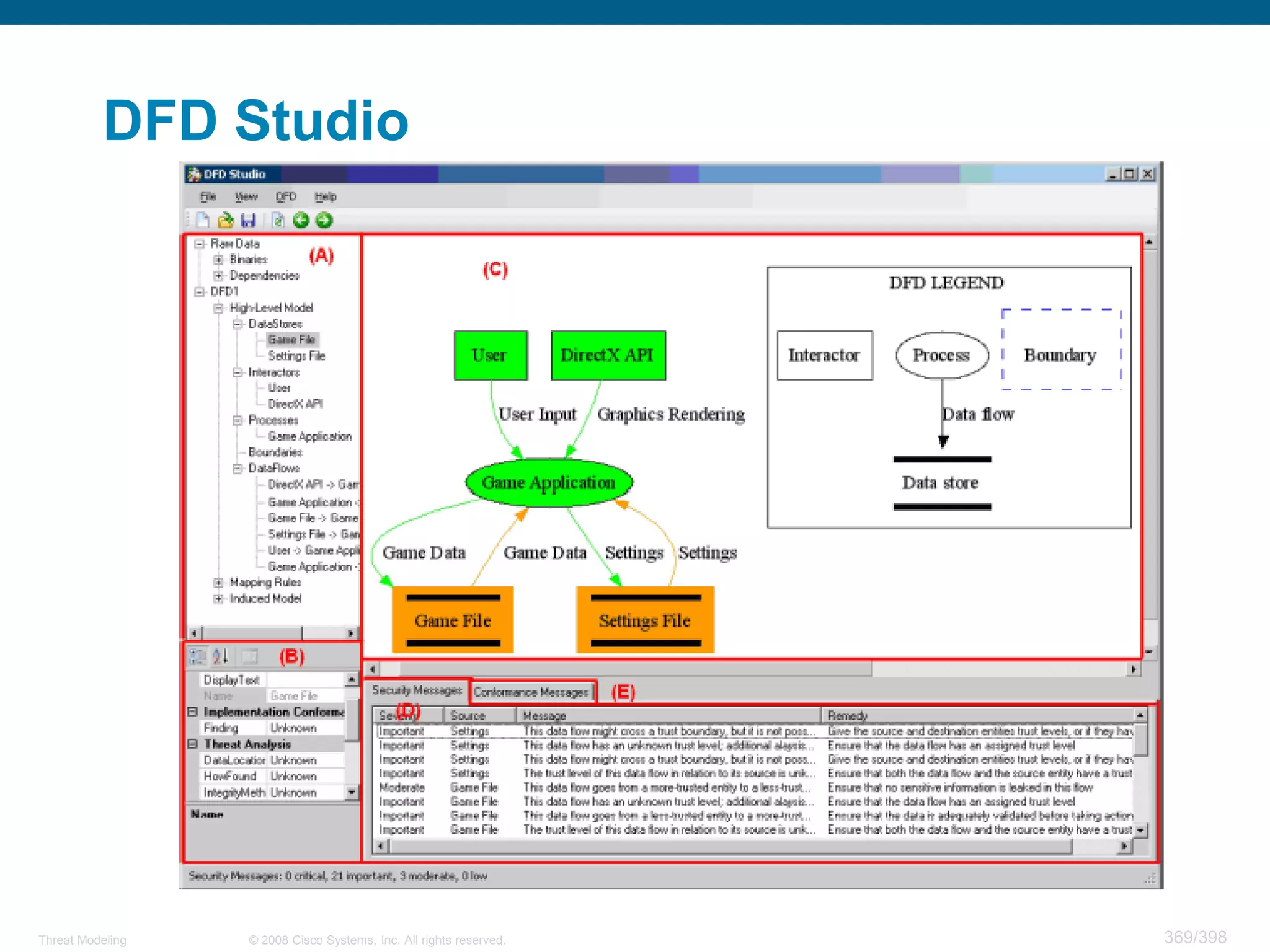

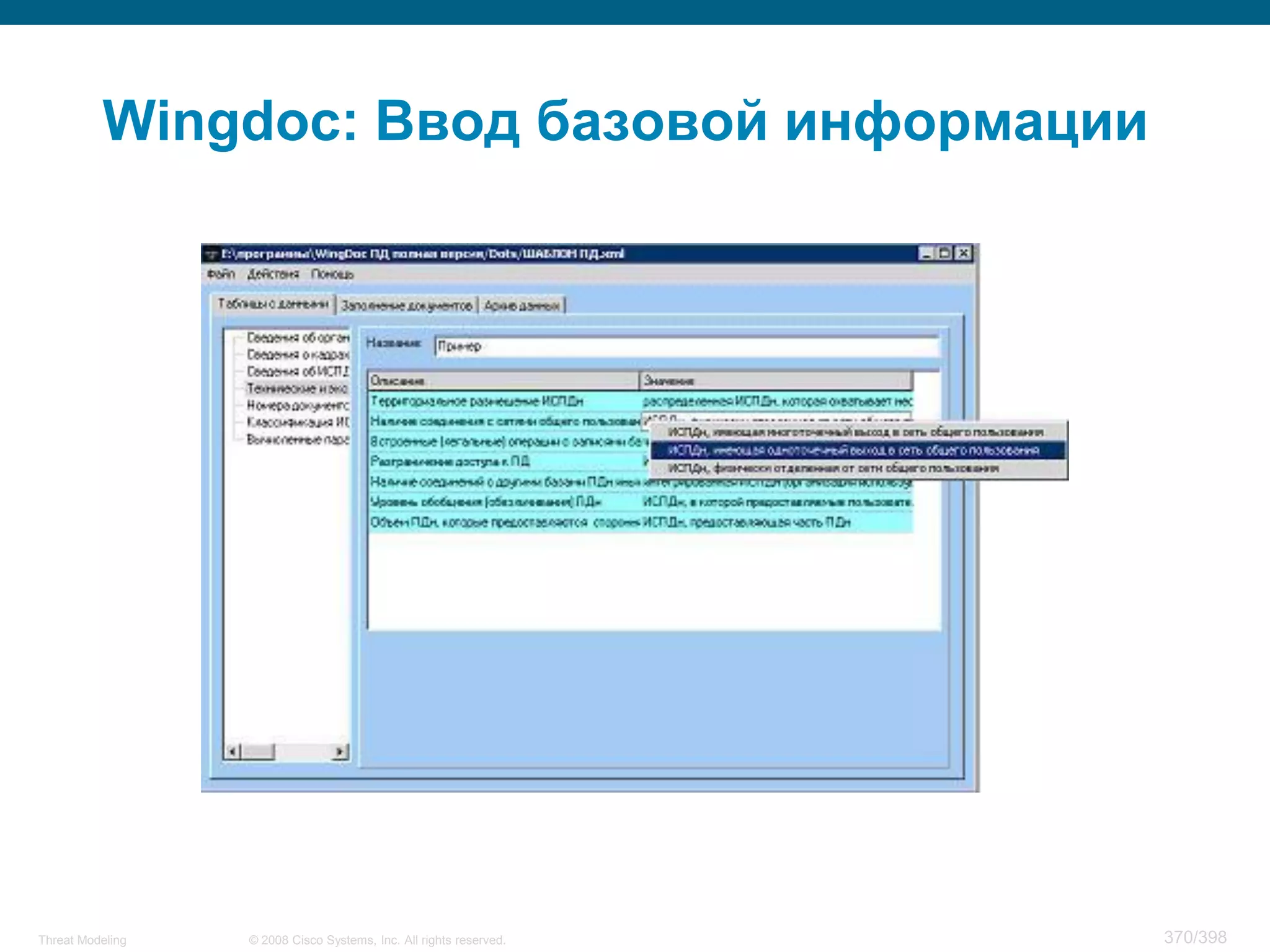

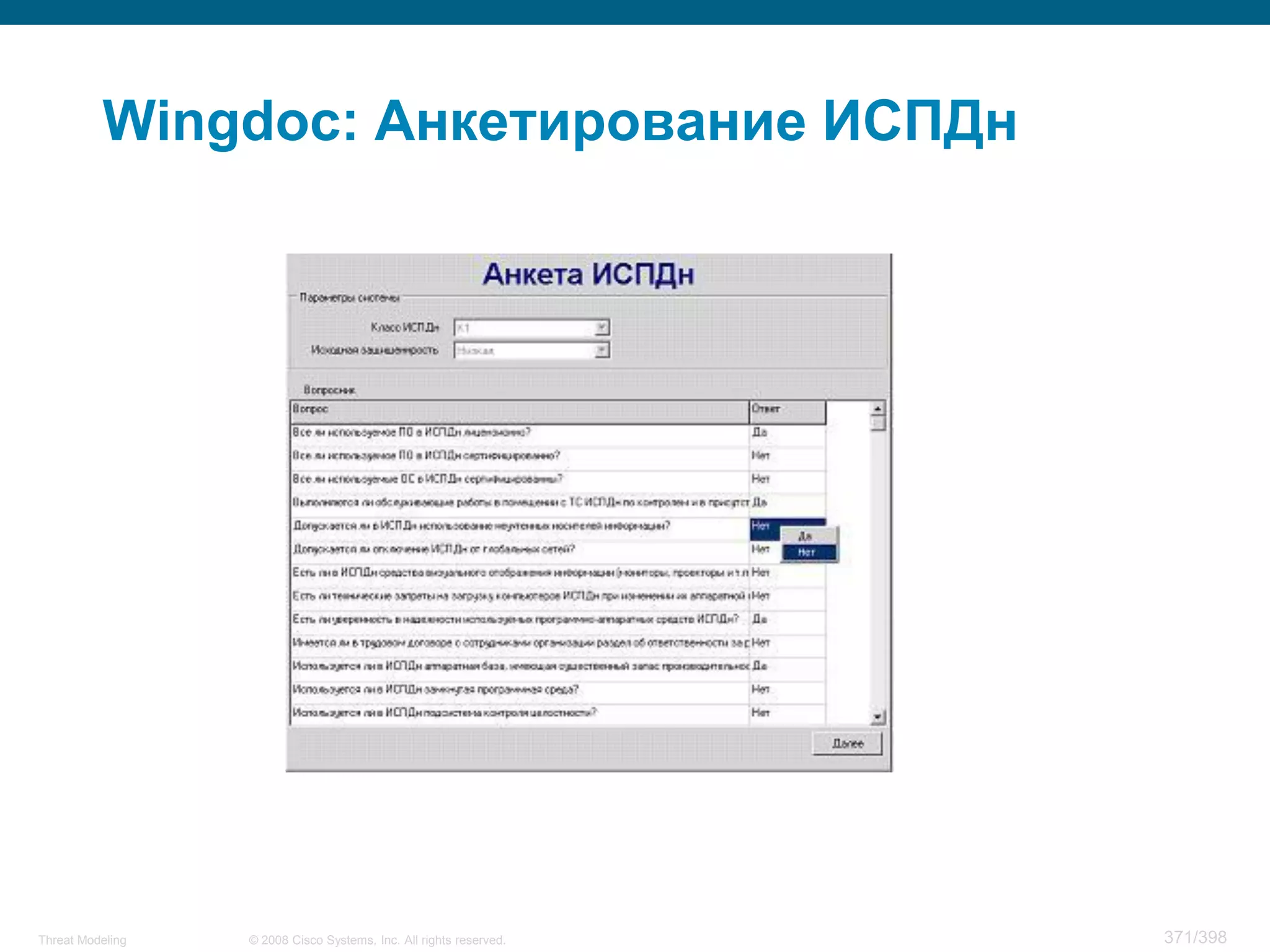

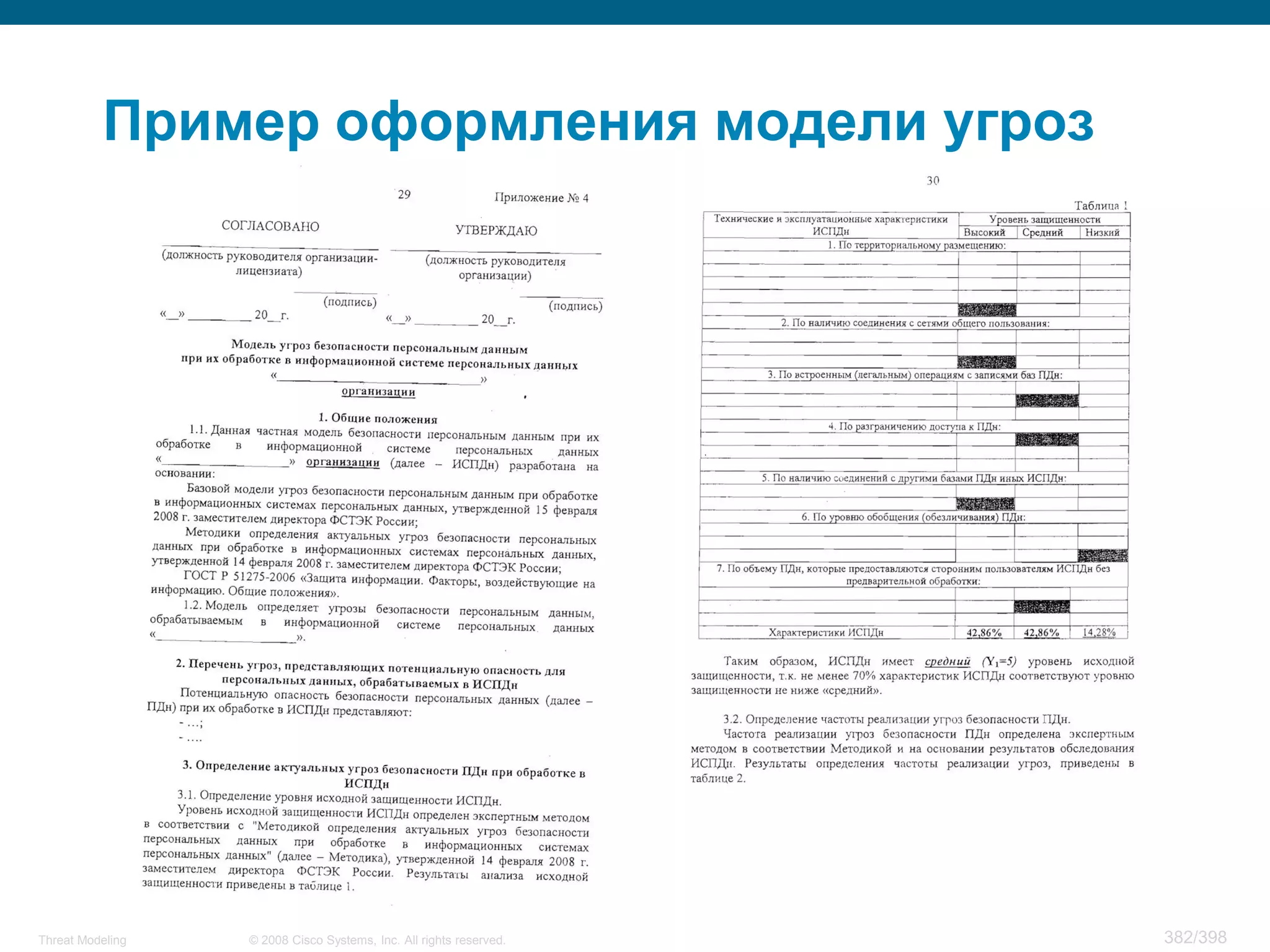

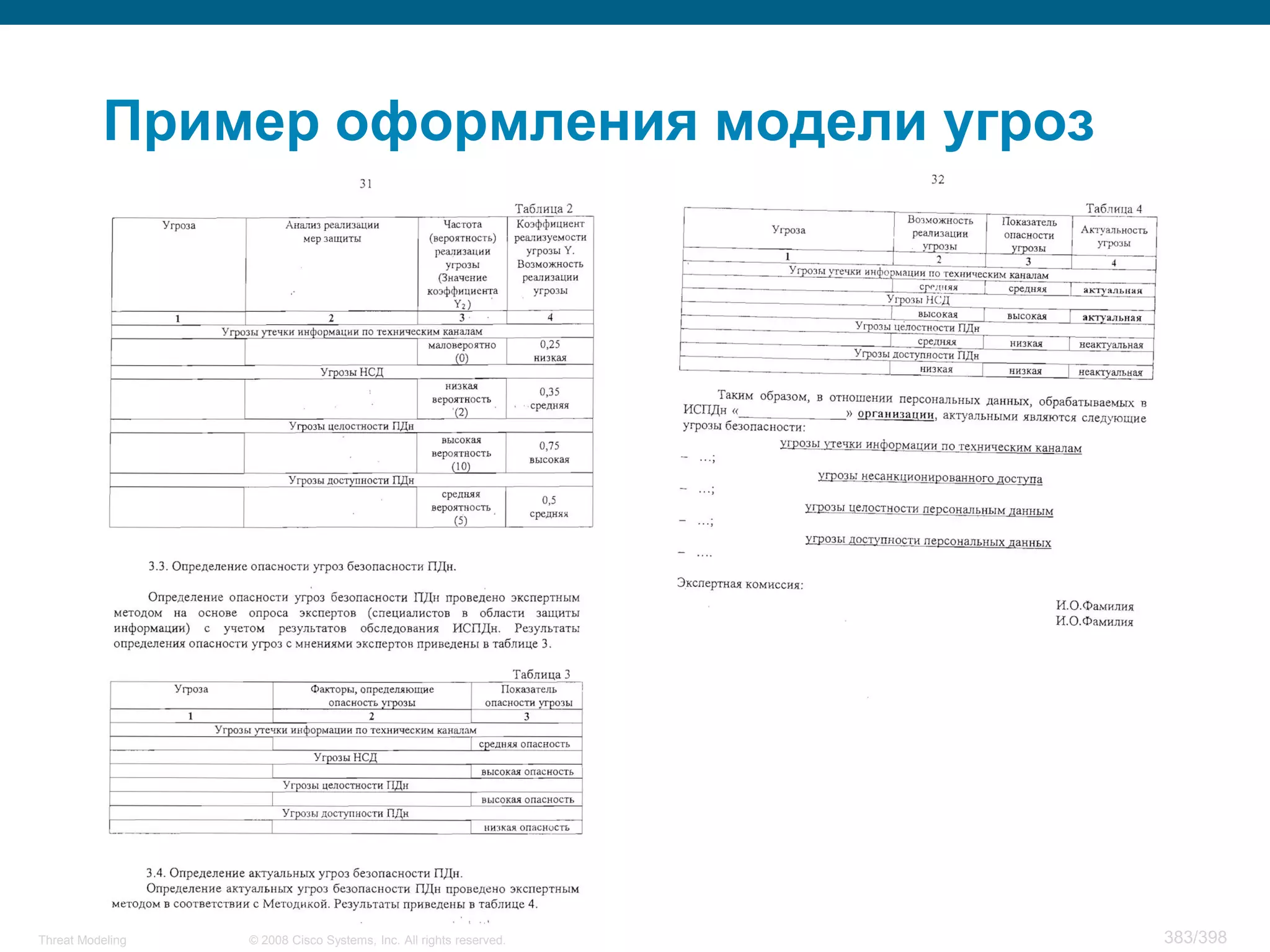

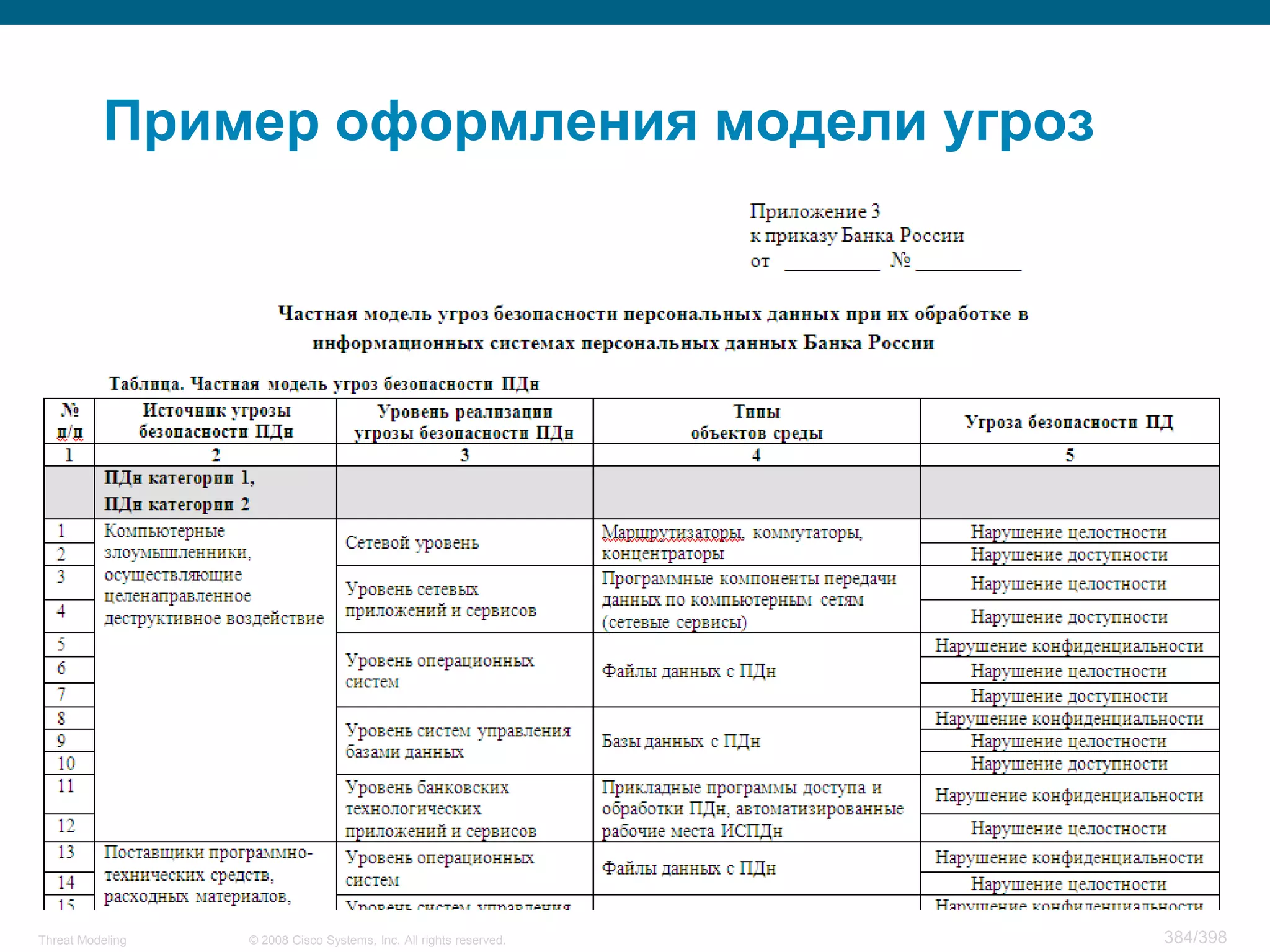

Документ описывает различные методики моделирования угроз, включая такие подходы, как Trike, методология IT-Grundschutz и NIST 800-30. Он также обсуждает примеры моделей угроз для различных организаций и способы автоматизации процесса моделирования. В заключение подчеркивается необходимость адаптации модели угроз и выбора удобной методологии для достижения воспроизводимых результатов.