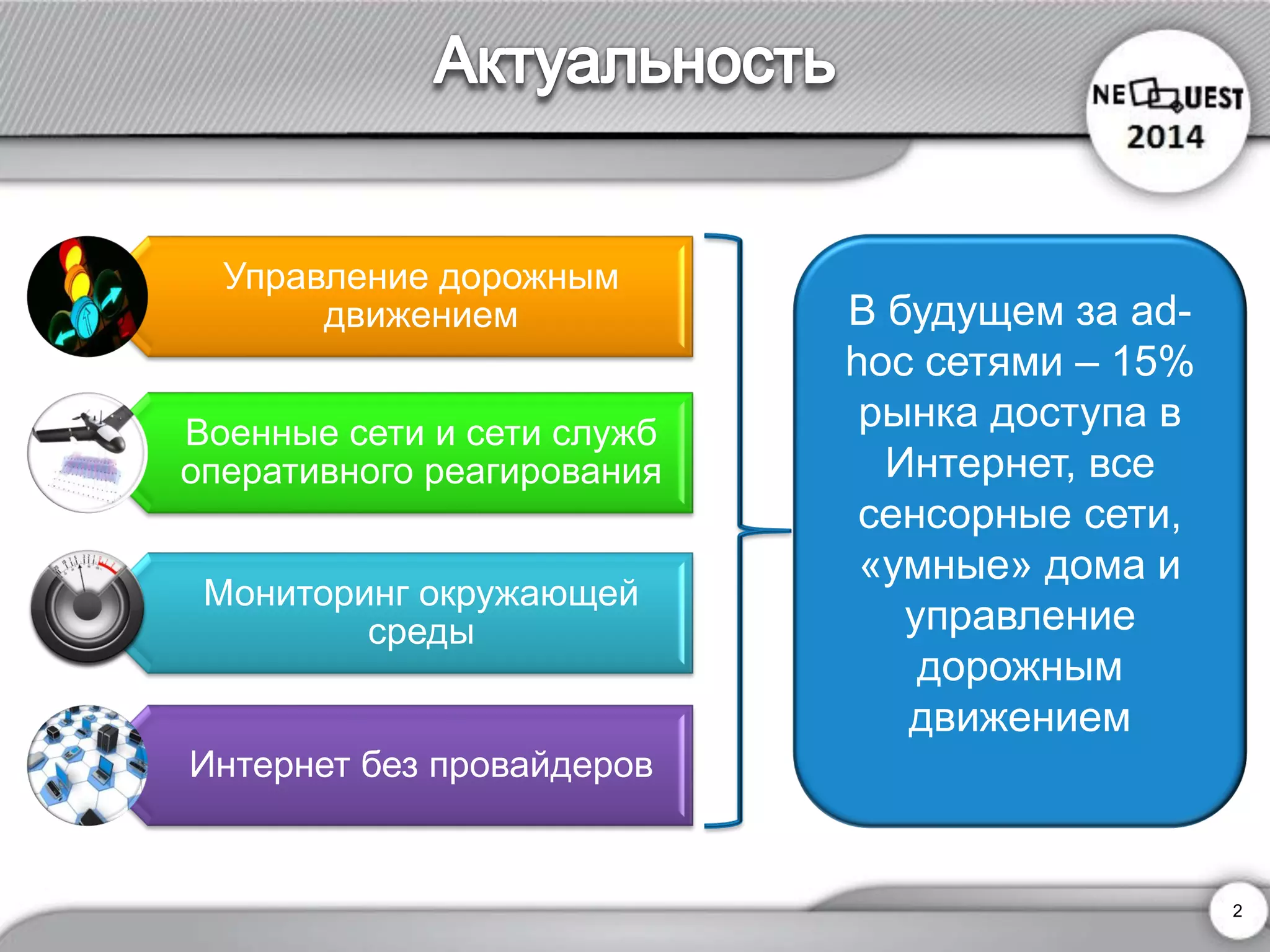

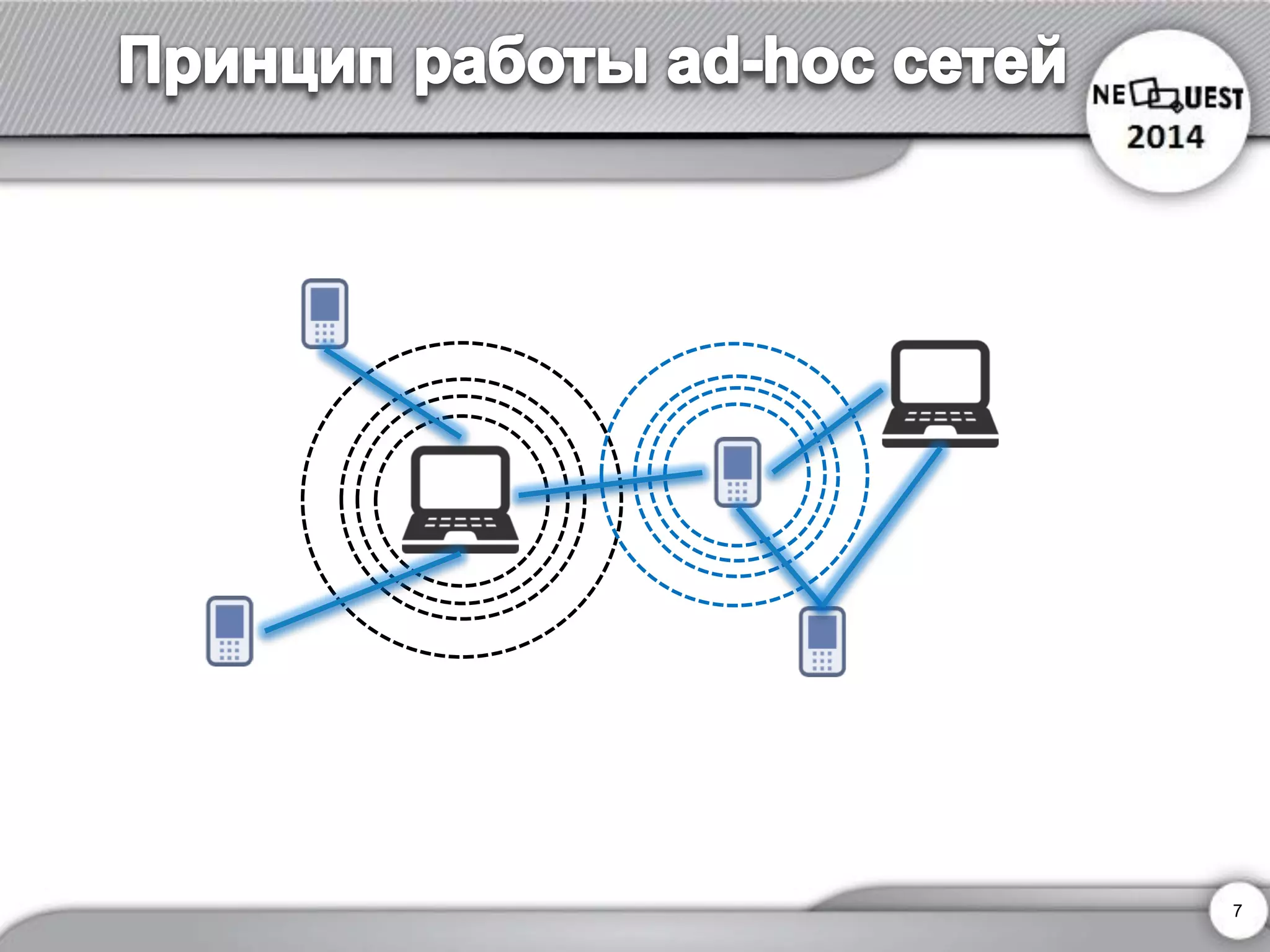

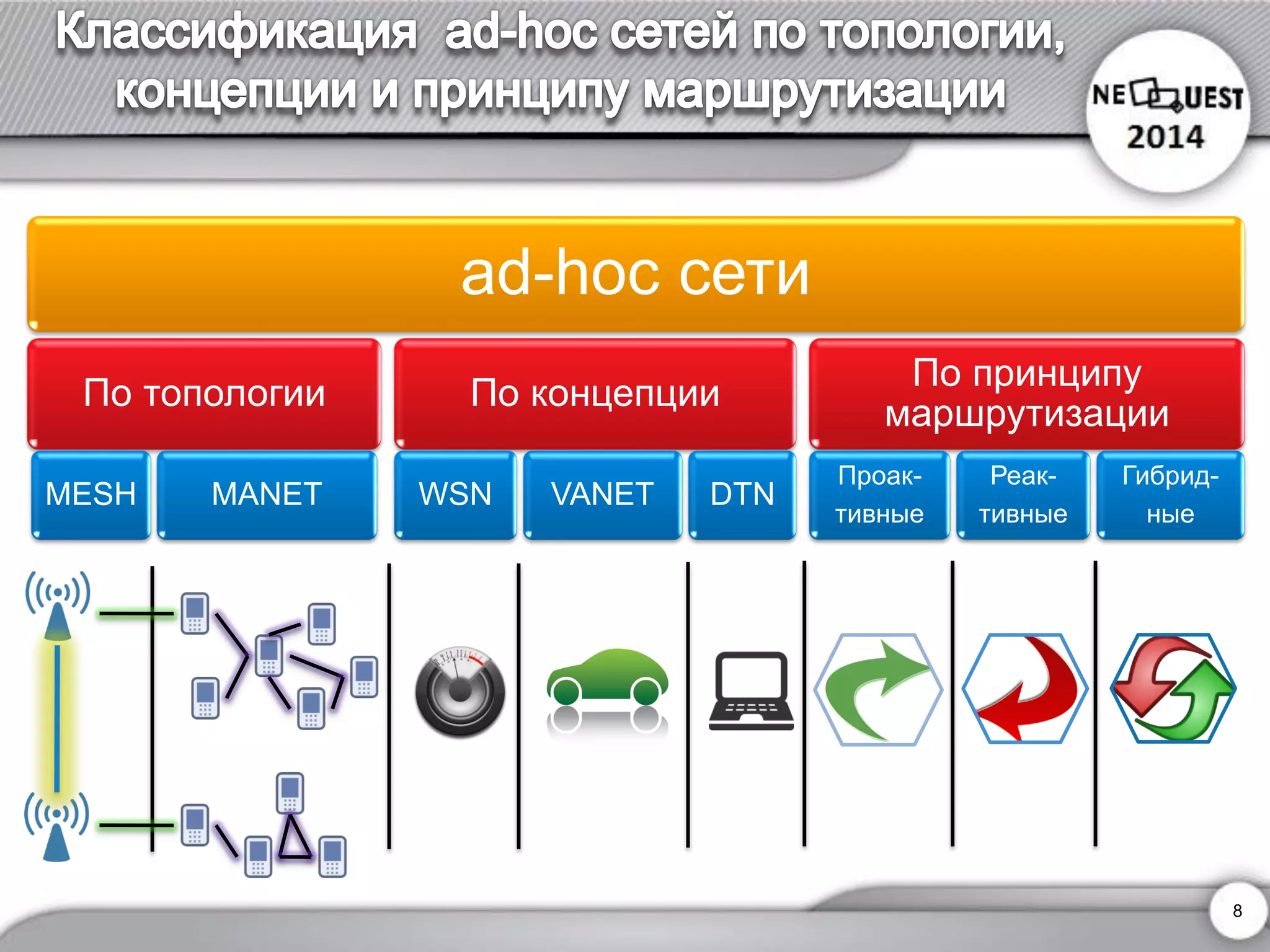

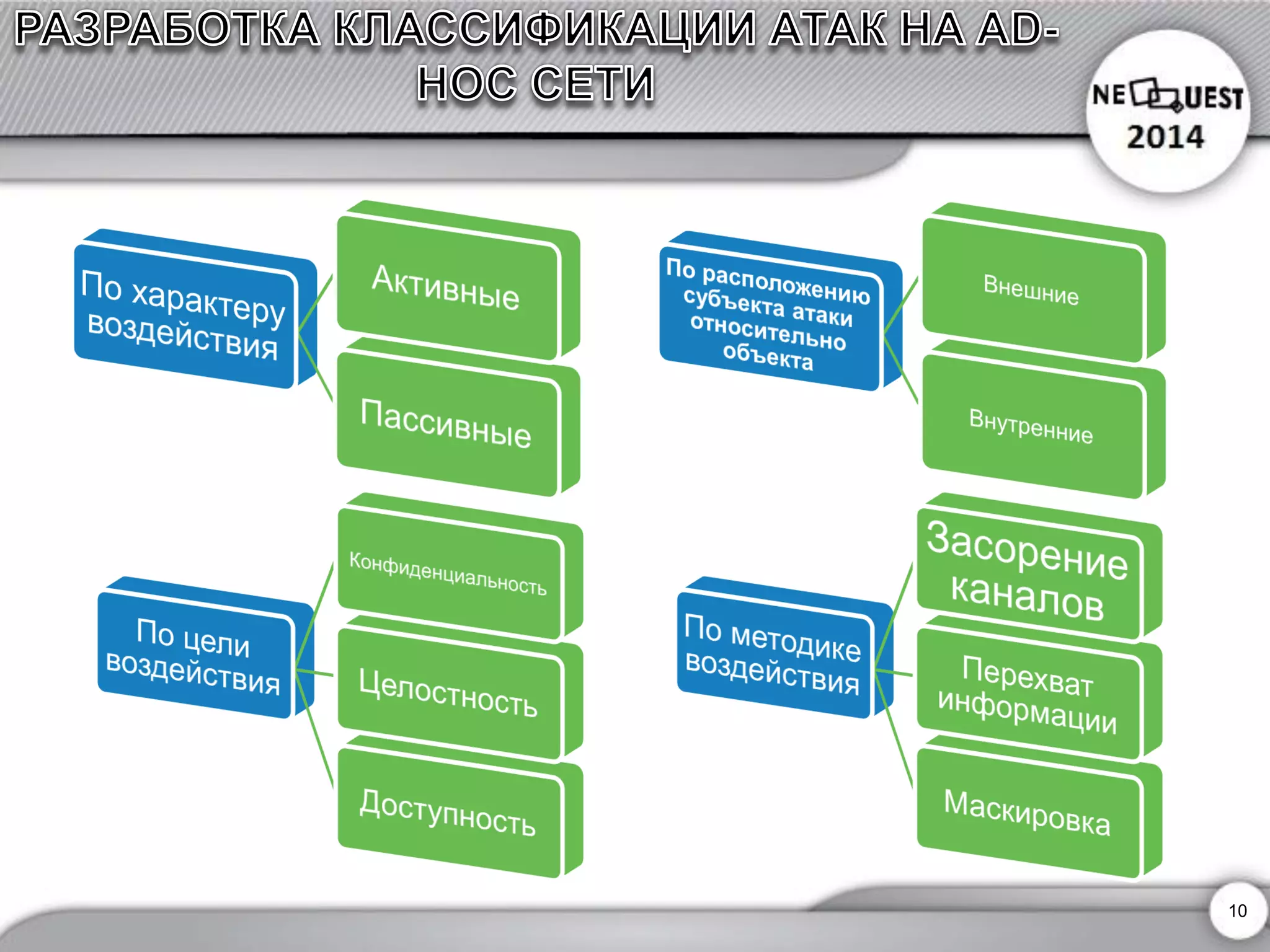

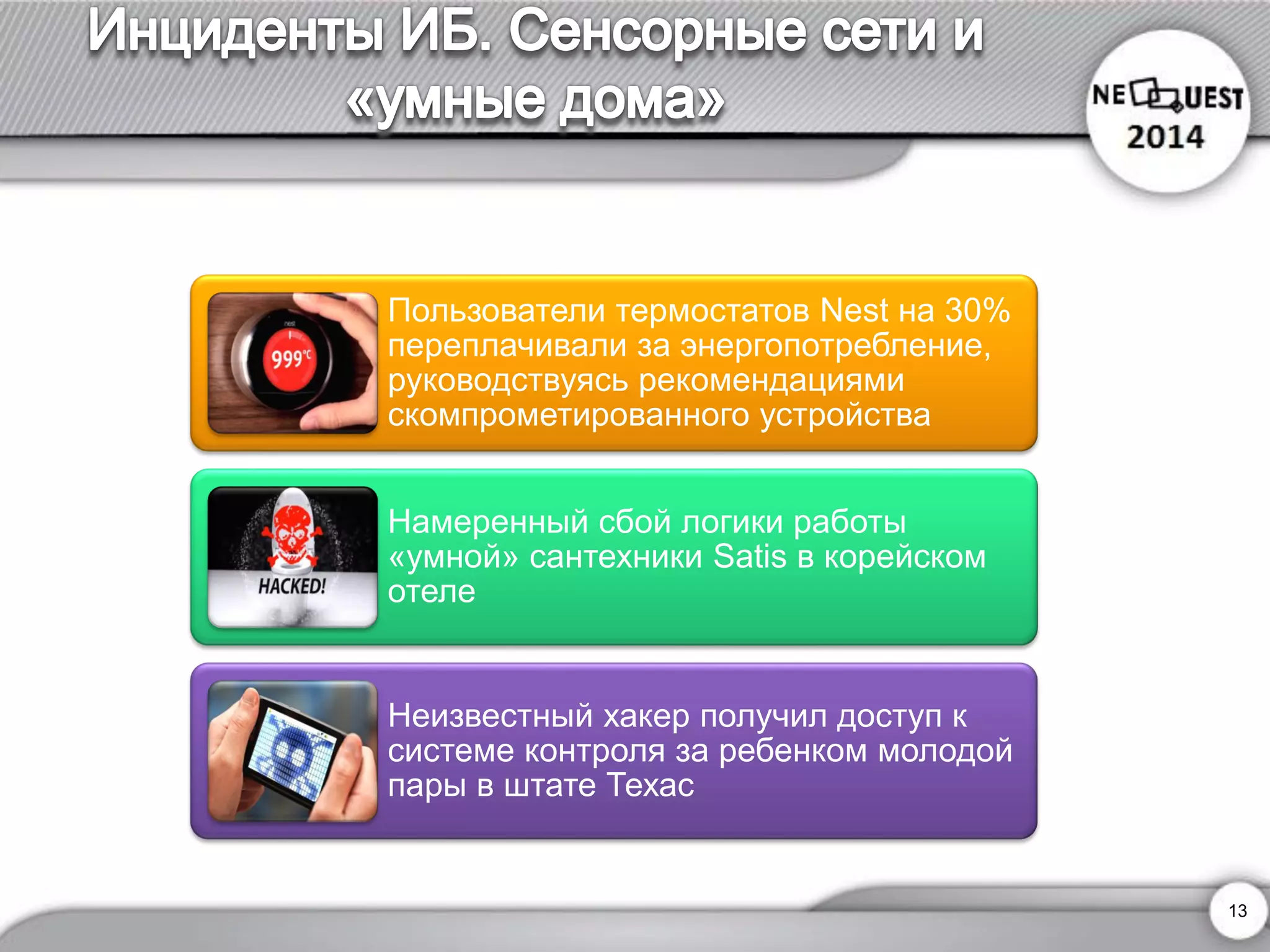

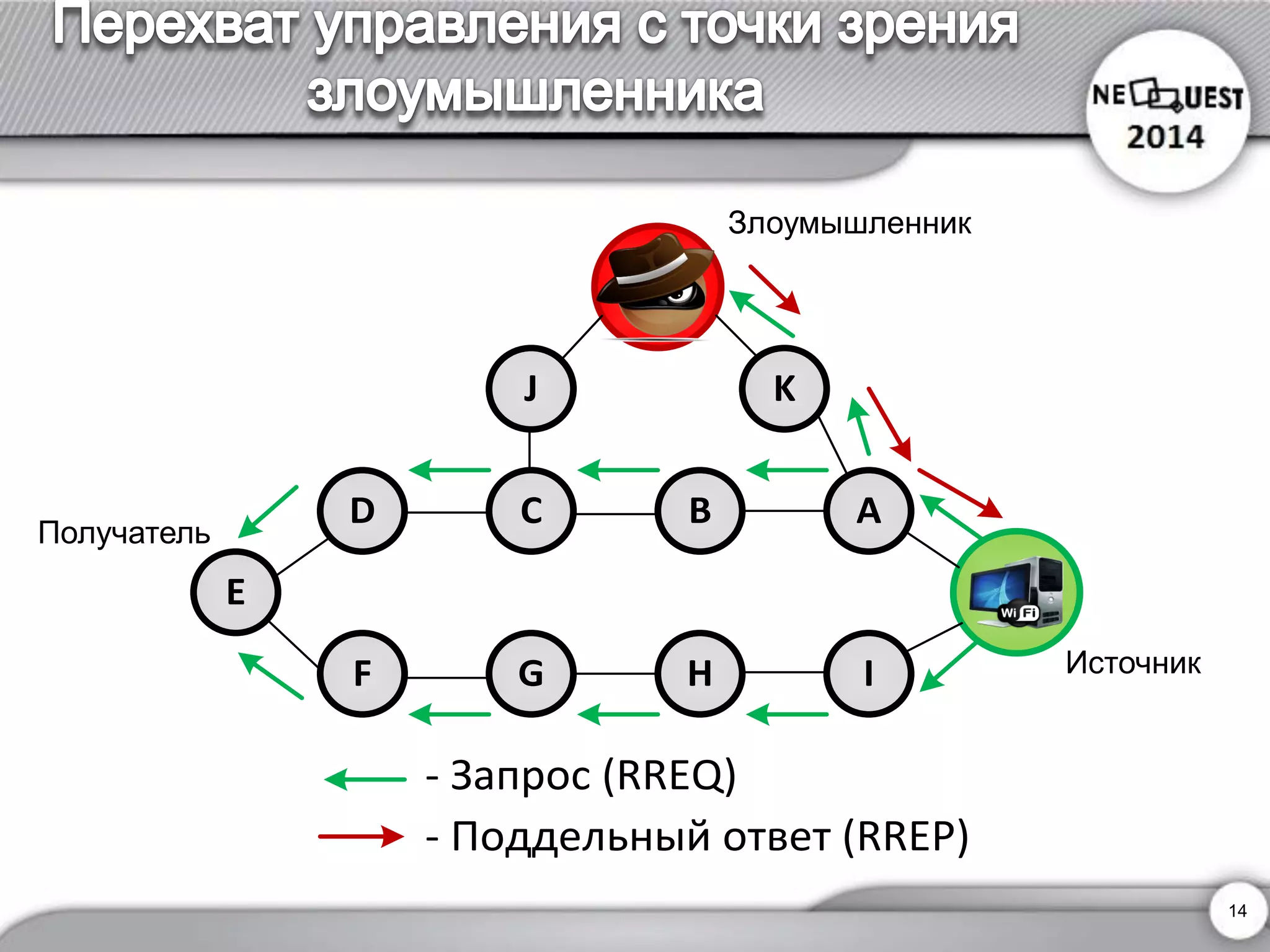

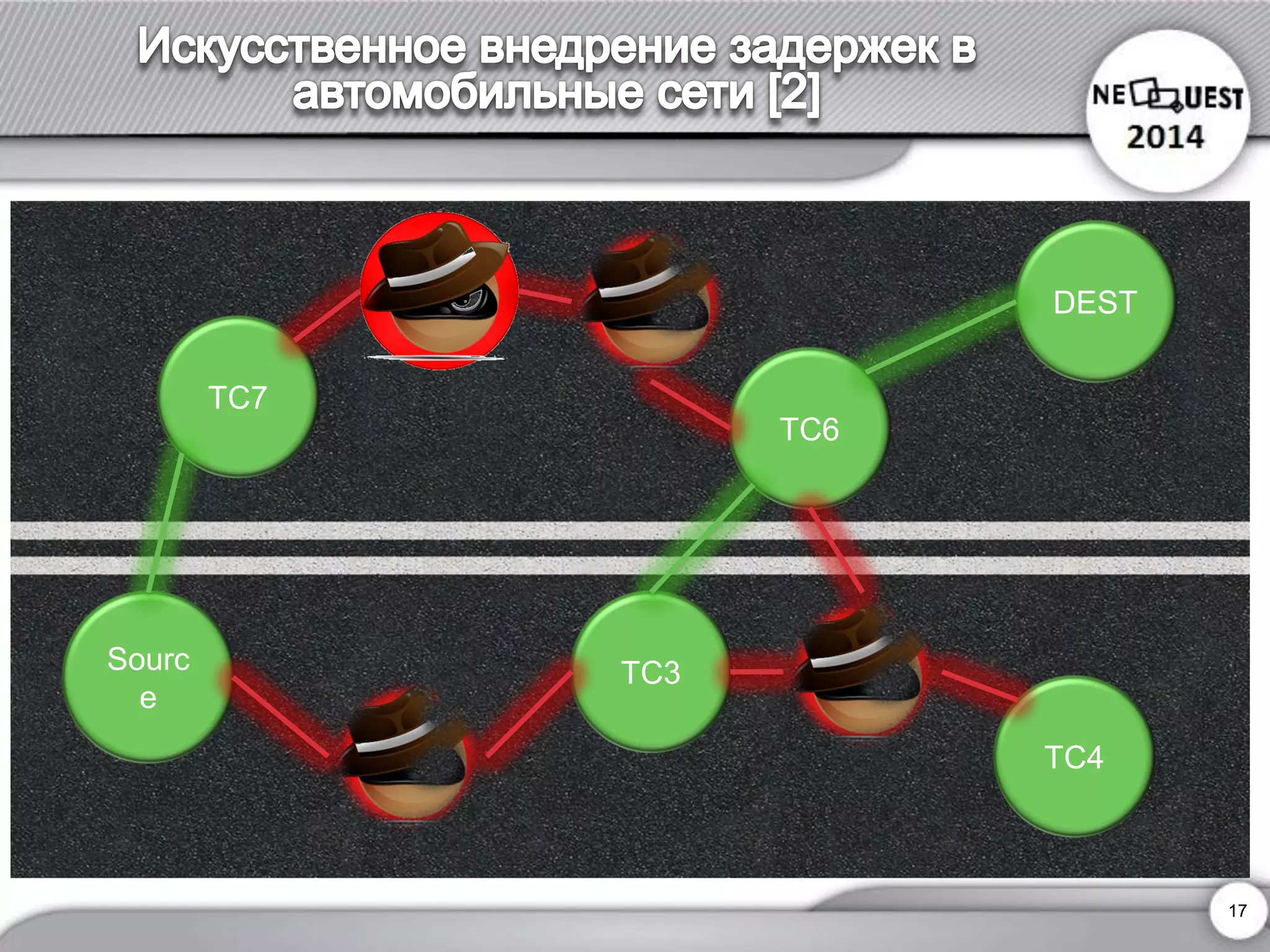

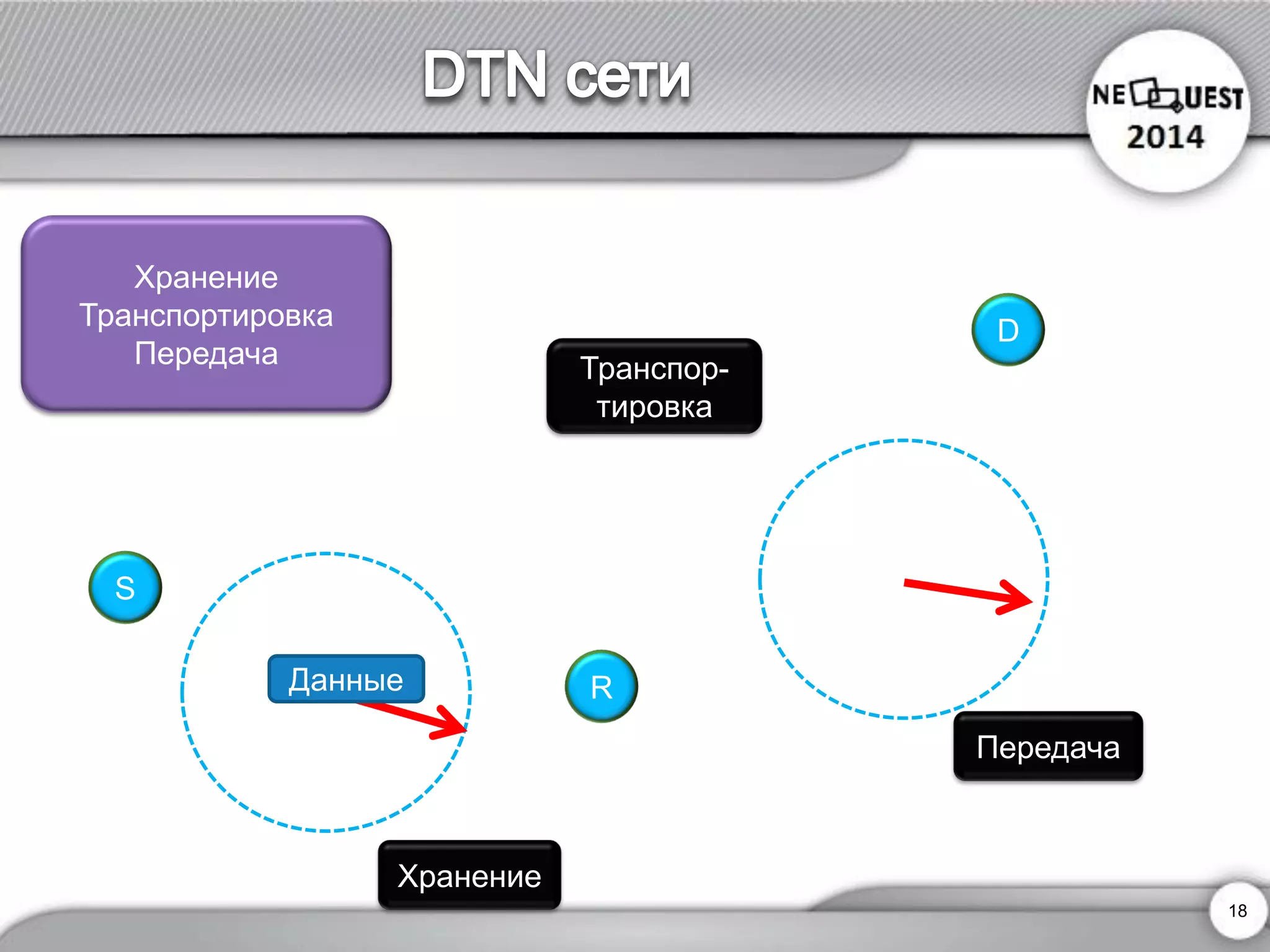

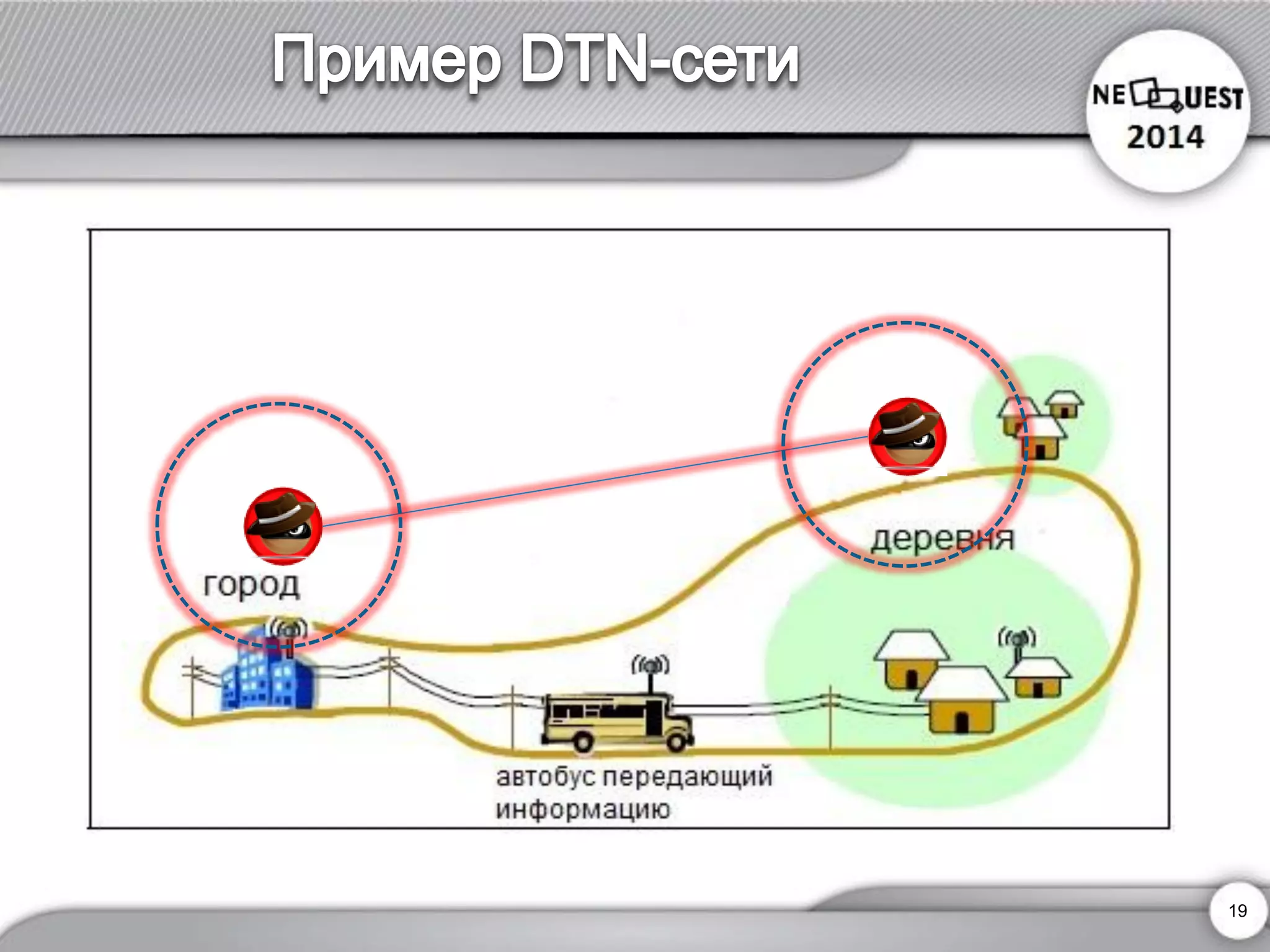

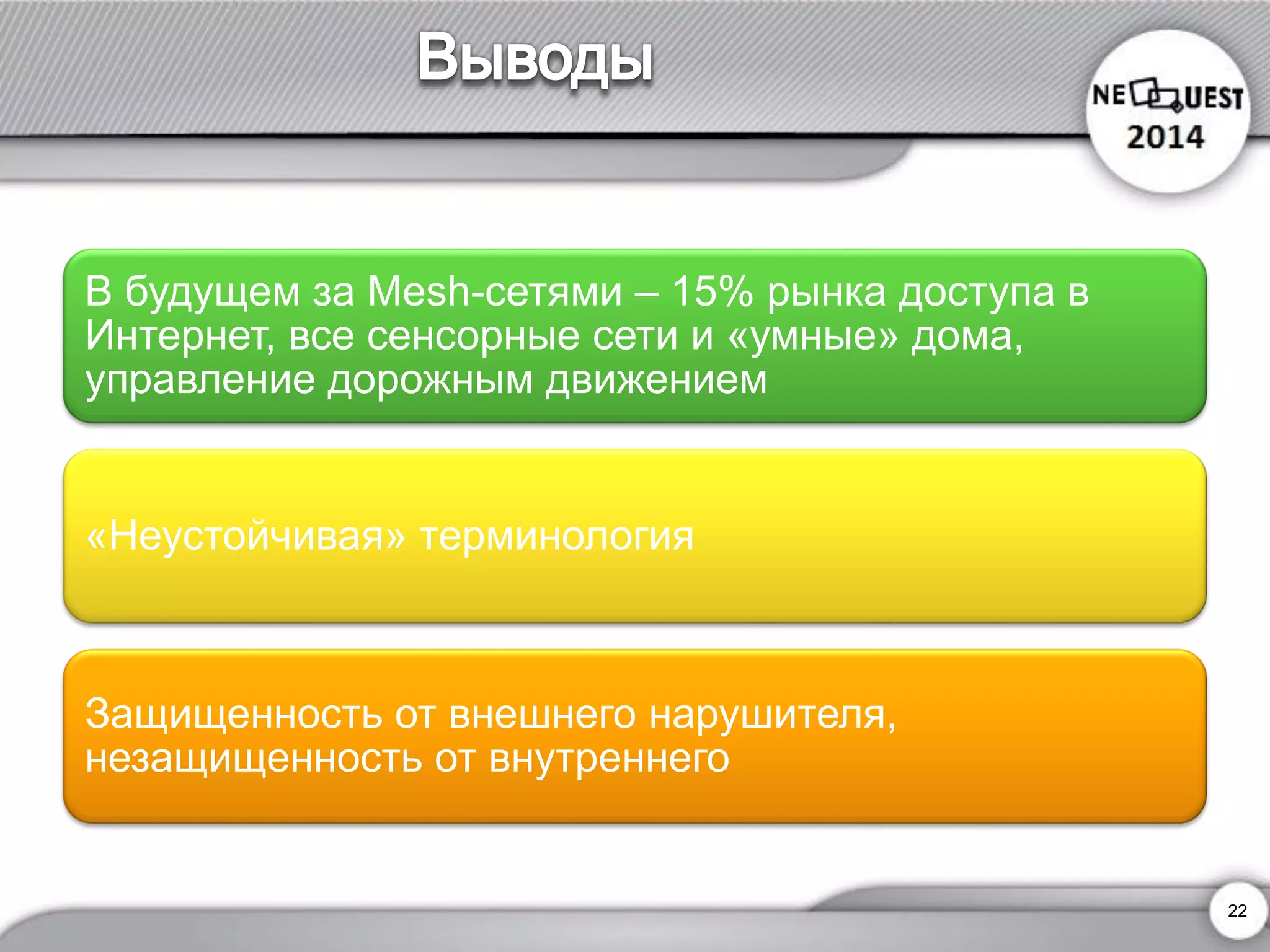

Документ обсуждает безопасность mesh-сетей, включая управление дорожным движением и использование сенсорных сетей в 'умных' домах. Также рассматриваются различные атаки на данные сети и меры защиты, а также проблемы, связанные с внутренними нарушениями. Обсуждается будущая роль mesh-сетей на рынке доступа в интернет.