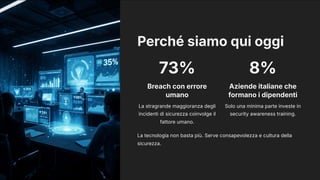

“Tutte le certificazioni del mondo… e basta una telefonata per far crollare tutto”

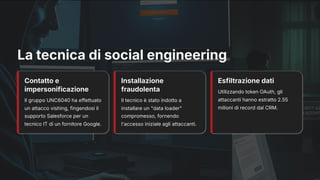

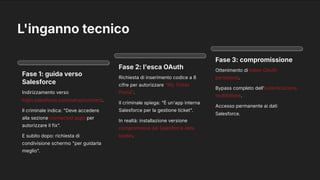

Se persino Google, Salesforce e Adidas cadono vittima di social engineering, la tua azienda è davvero al sicuro?

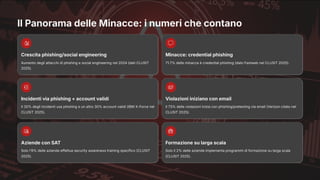

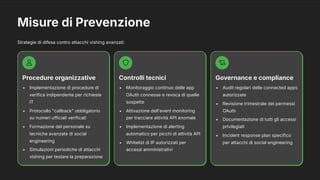

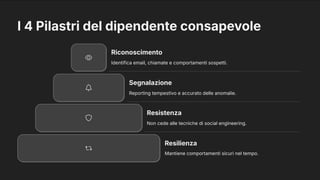

Ne abbiamo parlato alla Commit University di settembre, dove Diego Sarnataro - CEO di 10punto10 -ci ha mostrato come phishing, vishing e attacchi tecnici possano essere fermati con formazione, processi e tecnologia.