Recommended

ODP

Чести проблеми в сигурността на уеб проектите

ODP

ODP

PPT

PDF

Security without obscurity

PDF

Selected Aspects of Software Development

PPT

NoSQL бази от данни - възможности и приложение, дипломна защита

PPTX

Introducción al Email Marketing

PPT

Culture, Economy, Community: �A Cultural Plan for Chatham-Kent

PDF

PPT

Shn Overview Updated 2009 06 P11 20

PDF

PPTX

Cypris Chat - 20/20 Pecha Kucha

PPT

PDF

Bloom Filter Based Routing for Content-Based Publish/Subscribe

PPT

PPTX

PDF

Shn, permaculture pilot, 2008 april, 21 30

PPT

PPTX

Marketing research of the future

PPTX

PPT

PPT

Pertemuan Struktural Desember 2008 Baru

PPT

Niagaras Journey Towards A Culture Plan Nov 17

PPT

PDF

Power point training the power of visuals

PPT

PPT

Economies in Transition: Leveraing Cultural Assets for Prosperityes In Transi...

PDF

PDF

More Related Content

ODP

Чести проблеми в сигурността на уеб проектите

ODP

ODP

PPT

PDF

Security without obscurity

PDF

Selected Aspects of Software Development

PPT

NoSQL бази от данни - възможности и приложение, дипломна защита

PPTX

Introducción al Email Marketing

Viewers also liked

PPT

Culture, Economy, Community: �A Cultural Plan for Chatham-Kent

PDF

PPT

Shn Overview Updated 2009 06 P11 20

PDF

PPTX

Cypris Chat - 20/20 Pecha Kucha

PPT

PDF

Bloom Filter Based Routing for Content-Based Publish/Subscribe

PPT

PPTX

PDF

Shn, permaculture pilot, 2008 april, 21 30

PPT

PPTX

Marketing research of the future

PPTX

PPT

PPT

Pertemuan Struktural Desember 2008 Baru

PPT

Niagaras Journey Towards A Culture Plan Nov 17

PPT

PDF

Power point training the power of visuals

PPT

PPT

Economies in Transition: Leveraing Cultural Assets for Prosperityes In Transi...

Similar to Сигурност при разработката на WordPress разширения

PDF

PDF

PPTX

PDF

5494 n nikolov_zashtita_ppt

DOCX

PPTX

ODP

PDF

PDF

Защита при създаване на PHP-приложения в Интернет

DOCX

Защита при създаването на PHP-приложения

PDF

PPT

PPT

PDF

Защита при създаване на PHP приложения в Интернет

PDF

PDF

Защита при създаване на PHP-приложения в интернет

PDF

PPT

безопасност и защита на Web приложения

PDF

SEO курс, лекция 11 - От заявка до рендиране

DOC

Bezopastnost i zashtita na web priolojeniq

More from Veselin Nikolov

PPTX

Leadership for Developers, WordCamp Norway

ODP

WordPress Security @ Vienna WordPress + Drupal Meetup

ODP

Lessons from my work on WordPress.com

PDF

Veselin word camp-romania-2014

ODP

PPT

20 начина да си убиеш блога, без да се усетиш

PPT

Блоговете между двата блогкемпа във Велико Търново

Сигурност при разработката на WordPress разширения 1. 2. 3. 4. За мен

● Работя с компютри

● В Automattic – WordPress.com

5. За мен

● Работя с компютри

● В Automattic – WordPress.com

● http://automattic.com/jobs

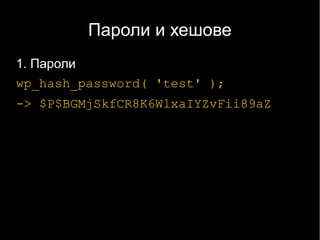

6. 7. 8. 9. 10. 11. Пароли и хешове

2. Salts

wp_generate_password( 30 );

-> P*DtBn)1WIGi)ekrSrxwDMXq1*N&Wm

(не пестете байтове)

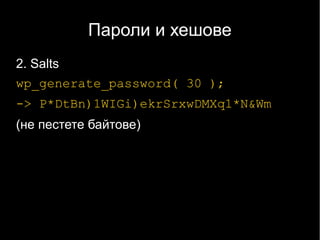

12. Пароли и хешове

3. Опасности

error_log( print_r( $_POST ) )

wp_mail( ..., ..., print_r( $_POST ) )

md5( 'нещо предвидимо' )

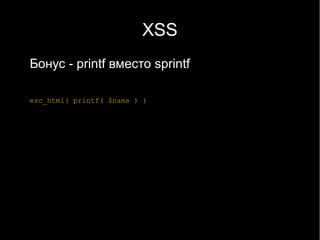

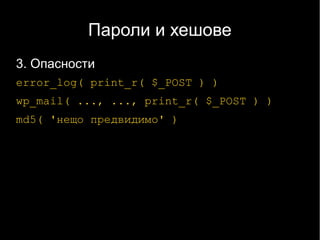

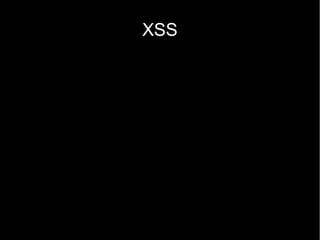

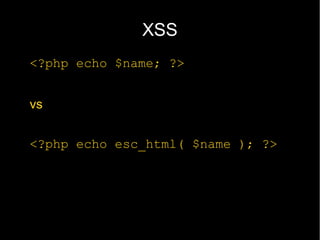

13. 14. XSS

<?php echo $_GET['name']; ?>

http://myproject.com/index.php?name=<script...

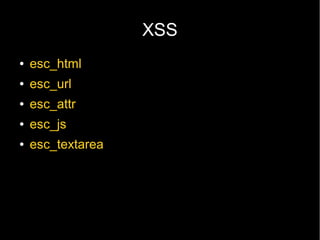

15. 16. XSS

● esc_html

● esc_url

● esc_attr

● esc_js

● esc_textarea

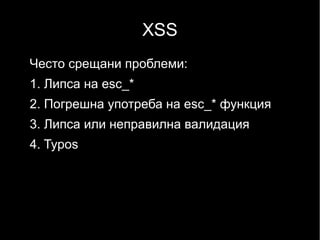

17. 18. 19. XSS

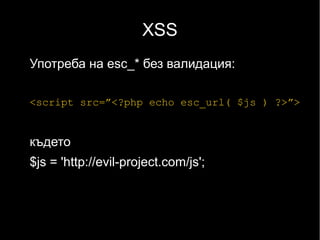

Употреба на esc_* без валидация:

<script src=”<?php echo esc_url( $js ) ?>”>

където

$js = 'http://evil-project.com/js';

20. 21. XSS

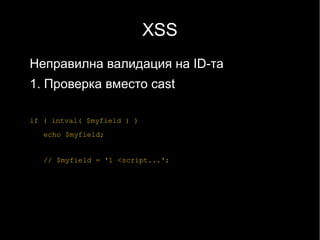

Неправилна валидация на ID-та

2. Липса на ^ и $ в regexp

if ( ! preg_match( '/[a-z0-9_-]/i', $myfield ) )

return 'You are trying to hack me!';

// $myfield = '<script ...'

22. XSS

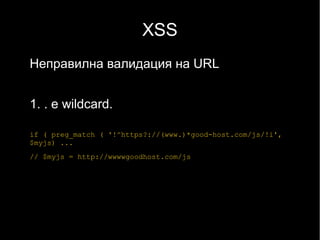

Неправилна валидация на URL

1. . е wildcard.

if ( preg_match ( '!^https?://(www.)*good-host.com/js/!i',

$myjs) ...

// $myjs = http://wwwwgoodhost.com/js

23. XSS

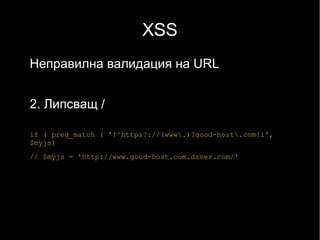

Неправилна валидация на URL

2. Липсващ /

if ( preg_match ( '!^https?://(www.)?good-host.com!i',

$myjs)

// $myjs = 'http://www.good-host.com.dzver.com/'

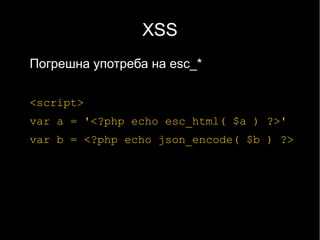

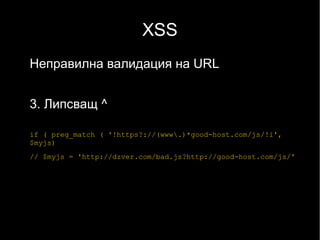

24. XSS

Неправилна валидация на URL

3. Липсващ ^

if ( preg_match ( '!https?://(www.)*good-host.com/js/!i',

$myjs)

// $myjs = 'http://dzver.com/bad.js?http://good-host.com/js/'

25. XSS

Неправилна валидация на URL

4. Позволен / в хост-а

if ( ! preg_match( '!^https?://[^.]+.whatever.com/.+$!i',

$url ) )

// $myjs = 'http://3254656436/or.whatever.com/evil.js'

// $myjs = '<script.../.whatever.com/'

26. 27. 28. 29. 30. 31. Защита

● VaultPress

● Exploit Scanner

http://wordpress.org/extend/plugins/exploit-scanner/

32. Защита

● Не вярвайте на юзърски инпут

● Man-in-the-middle HTTPS

● Внимавайте с редиректите. wp_safe_redirect.

● Extract може да препокрива променливи

● Внимавайте с call_user_func, $obj->$var, eval

● `` винаги с escape_shell_args

33.

![XSS

<?php echo $_GET['name']; ?>

http://myproject.com/index.php?name=<script...](https://image.slidesharecdn.com/wc2012-bak-121021014848-phpapp01/85/WordPress-14-320.jpg)

![XSS

Неправилна валидация на ID-та

2. Липса на ^ и $ в regexp

if ( ! preg_match( '/[a-z0-9_-]/i', $myfield ) )

return 'You are trying to hack me!';

// $myfield = '<script ...'](https://image.slidesharecdn.com/wc2012-bak-121021014848-phpapp01/85/WordPress-21-320.jpg)

![XSS

Неправилна валидация на URL

4. Позволен / в хост-а

if ( ! preg_match( '!^https?://[^.]+.whatever.com/.+$!i',

$url ) )

// $myjs = 'http://3254656436/or.whatever.com/evil.js'

// $myjs = '<script.../.whatever.com/'](https://image.slidesharecdn.com/wc2012-bak-121021014848-phpapp01/85/WordPress-25-320.jpg)