Recommended

PDF

La biblia 2009 reina valera 1960

PDF

PPTX

PPTX

PPTX

PDF

15 word press security ways

PPTX

PDF

PPTX

PPT

PPTX

Elektromos autók kereskedelme

DOCX

PPTX

Power Point Presentaion on Surface Tension

PPTX

Tema 7 España y la Unión Europea

PDF

PDF

Leancamp Franfurt 2015 Session Lean/Agile Self-Organization

PPTX

PDF

PDF

PDF

PPS

Penetration test training camp

PDF

Spring security configuration

PDF

مهاجرت به متن باز در شرکت توزیع برق مشهد

PPTX

PDF

چارچوب متن باز جهت توسعه سیستم های نرم افزاری

PPTX

mobile cloud Security and challenges

PDF

طرح چارچوب متن باز تولید نرم افزار

PPTX

Navid Conference - 1394 - Shiraz, Iran

PDF

Security tools - ابزارهای امنیتی

PDF

گاهنامه چهارمحال و_بختیاری_دیماه

More Related Content

PDF

La biblia 2009 reina valera 1960

PDF

PPTX

PPTX

PPTX

PDF

15 word press security ways

PPTX

PDF

Viewers also liked

PPTX

PPT

PPTX

Elektromos autók kereskedelme

DOCX

PPTX

Power Point Presentaion on Surface Tension

PPTX

Tema 7 España y la Unión Europea

PDF

PDF

Leancamp Franfurt 2015 Session Lean/Agile Self-Organization

PPTX

Similar to Web Application Security Test

PDF

PDF

PDF

PPS

Penetration test training camp

PDF

Spring security configuration

PDF

مهاجرت به متن باز در شرکت توزیع برق مشهد

PPTX

PDF

چارچوب متن باز جهت توسعه سیستم های نرم افزاری

PPTX

mobile cloud Security and challenges

PDF

طرح چارچوب متن باز تولید نرم افزار

PPTX

Navid Conference - 1394 - Shiraz, Iran

PDF

Security tools - ابزارهای امنیتی

PDF

گاهنامه چهارمحال و_بختیاری_دیماه

PPTX

PDF

AmenehAhmadi baste3(vol2)

PDF

WordPress Website Design vs. Coding A Comparative Analysis with 4 Key Points.pdf

PDF

Interview guidline elias shirouyeh

PDF

PDF

PDF

Secure Web Application Development Framework (Persian)

Web Application Security Test 1. 2. Open Web Application Security Protocol Project(OWASP)

وب تحت افزار نرم امنیت حفظ برای که معیارهای آن در که است دولتی غیر پروژه یکباید

میشود داده تشریح رود بکار.

باز متن پروژه یک(Open Source)

OWASPمعیار یک عنوان به امروزه ولی نشد معرفی استاندارد یک عنوان بع ابتدا دریا و

یکbaselineامنیتیشود می استفاده وب تحت افزارهای نرم در امنیت تولید و طراحی

2

3. Source Code Review

فرایدامنیتی مشکالت کشف و کد سورس کردن چک برای دستی.

امنیتی های باگ برای روش ترین دقیق

های روش در سناریوها و ها حدسBlack boxشود می حذف

concurrency , backdoor،رمزنگاری ضعف نقاط

3

4. Penetration Testing

صورت به که امنیت تست برای معمول روشblack boxبهش کهethical hackingیا

هکاخالقی

Penetration testکردن پیدا برای دور راه از افزار نرم تست هنرvulnerabilities

عادی کاربر دسترسی مشابه افزار نرم به تستر دسترسی

تست برای ابزارها از استفاده

از بیشتر تست سرعتSource review

4

5. ب را وب فضای در موجود امنیت های باگ تمامی و باشد امنیت متخصص یک بایدشناسد

بایست می پذیر آسیب نقاط بر عالوه خود تست گزارش درپ آسیب این حل راهها ذیری

تیم به هم روDeveloperدهد ارائه

5

6. 6

ب را وب فضای در موجود امنیت های باگ تمامی و باشد امنیت متخصص یک بایدشناسد

بایست می پذیر آسیب نقاط بر عالوه خود تست گزارش درپ آسیب این حل راهها ذیری

تیم به هم روDeveloperدهد ارائه

7. 7

Testing for Configuration and Deployment management

تست اهمیتهای کانفیگ و تنظیماتServerوhostیکWeb application

oTest Network/Infrastructure Configuration

شبکه و زیرساخت ،پیکربندی تست

سرورهای بودن جداDB،CDN،Main Server،temp partition

8. 8

oTest Application Platform Configuration

شده نصب های پلتفرم و امکاناتdefaultروی برwebserverها.

•Directory traversal vulnerability in CodeBrws.asp in Microsoft IIS 5.0

•Use of sendmail.jsp in Oracle 9iAS

•Directory traversal in the view-source sample in Apache’s Cocoon

9. 9

oTest File Extensions Handling for Sensitive Information

می استفاده آپلودی های فایل سنجی اعتبار برای عموما ها فایل فرمتشوند

محتوایچیزی اون فایلنیستانتظار کهمیرود

خاص های فرمت به دسترسی

10. 10

connection.inc

mysql_connect("127.0.0.1", "root", "")

or die("Could not connect");

نمای فایل محتوای کنید اجرا را آن سرور وب که نیست ای گونه به فایل فرمت چونداده ش

شود می.

تست روال درExtensionسرورfailedشود می

.asa

.inc

.zip, .tar, .gz, .tgz, .rar, ...: (Compressed) archive files

.java: No reason to provide access to Java source files

.txt: Text files

.pdf: PDF documents

.doc, .rtf, .xls, .ppt, ...: Office documents

.bak, .old and other extensions indicative of backup files (for example: ~ for Emacs backup files)

11. 11

oTest HTTP Methods (OTG-CONFIG-006)

پروتکولhttpمتود سری یکرا هاییارائهمیدهند

HEAD

GET

POST

PUT

DELETE

TRACE

OPTIONS

CONNECT

ها متود این از برخیخودبرای بلقوه خطر یکweb applicationهستند.های متد

مثلput , delete , connect

نمی که صورتی درخواهیمازRest web serviceاستفاده هایکردبایدها متود این

disableشوند

12. 12

oTest RIA cross domain policy (OTG-CONFIG-008)

آسیبپذیریمثل اینترنتی غیر کاربری های برنامهSilverlight, Adobe Flash

سرور منابع به ها فایل این دسترسی اجازه

قرار بررسی مورد امنیت های تستر که مواردی از یکی ودهند میواسط های فایلی

ها تکنولوژی نوع این که استبرایاستفاده سرور منابع به دسترسی ایجادکنند می.

Sockets permissions

Header permissions

HTTP/HTTPS access permissions

Sockets permissions

Header permissions

HTTP/HTTPS access permissions

13. 13

exploitو است افزار نرم های باگ از تر مشکل بسیار سرور های باگ کردن

نفوزگرهاattackدهند می قرار مرحله آخرین در رو سرور به.

Authentication Testing

Testing for Weak password policy

Testing for User Enumeration and Guessable User Account

Login for User foo: invalid password

Login failed for User foo: invalid Account

http://www.foo.com/err.jsp?User=gooduser&Error=2

http://www.foo.com/err.jsp?User=baduser&Error=0

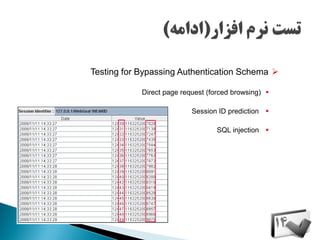

14. 15. 15

Testing for Brute Force

HTTP Authentication;

◦ Basic Access Authentication

HTML Form-based Authentication

16. 17. 18. 19. 20. 21. 22.