More Related Content

PDF

Cloud securiy boot camp for zero trust PDF

Sec002 office 365_で実現する一歩 PDF

PDF

Sec004 cloud first、_mobile_first_におけるid PDF

Webアプリケーション脆弱性診断のご紹介_コンピューターサイエンス株式会社 PDF

Blind sql injection jwmoon PDF

[SC06] Windows と Azure、2つの Information Protection をディープに解説! PDF

What's hot

PDF

Sec001 その office_365_の使い方で PDF

PDF

PDF

PDF

PDF

PDF

第32回Websig会議「クラウドは○○を共有するサービス」 PDF

PPTX

HTML5 Web アプリケーションのセキュリティ PDF

Privacy by Design with OWASP PDF

Owasp evening : Privacy x Design with OWASP PDF

PDF

【Interop Tokyo 2015】 Sec 02: Cisco AMP, レトロ スペクティブで見えてくる マルウェアの挙動 PDF

PPTX

System Resource Utilization Monitor を知ろう PDF

包括的な可視性を確立し、潜在するセキュリティの問題を見つけ出す PPTX

PDF

OWASPの歩き方(How to walk_the_owasp) PDF

今夜わかるWebアプリケーション脆弱性診断 (OWASP Day 758 / 2018) PDF

Similar to Webアプリのセキュリティ 20170824

ODP

ライブコーディングとデモで理解するWebセキュリティの基礎 PDF

PDF

NGINX App Protect for Secure Coding Webinar PPTX

PPTX

PDF

Hybrid appmeetssecurity kdl20171017-20 PDF

PPTX

4 Enemies of DevSecOps 2016 PPTX

PPT

PDF

PPTX

PDF

脆弱性とセキュリティの話 ホワイトハッカーが少し喋ります PDF

PDF

PPTX

PDF

20131205 大阪 web制作者向け セキュリティセミナー~最近のWebサイト攻撃事例とキホン対策~ PPTX

オワスプナイト20150115 dependency check PDF

PDF

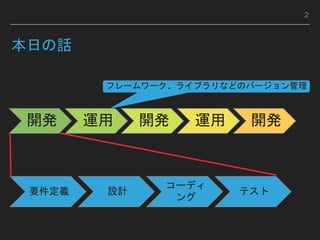

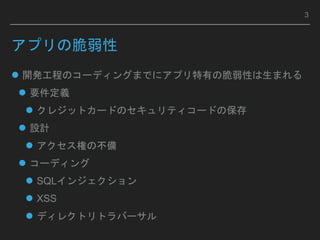

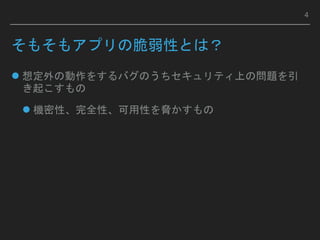

Webアプリのセキュリティ 20170824

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

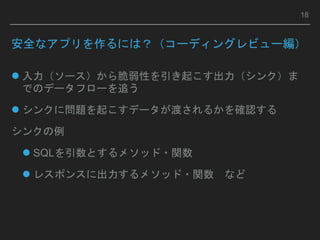

- 11.

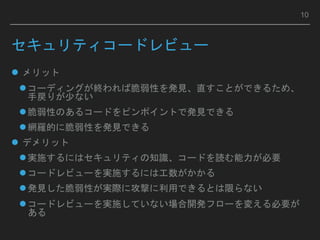

- 12.

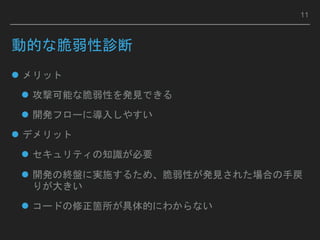

- 13.

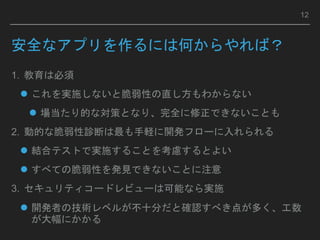

- 14.

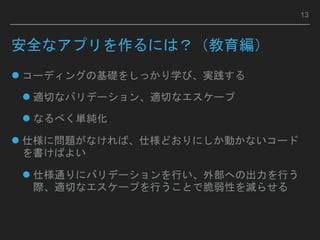

- 15.

- 16.

- 17.

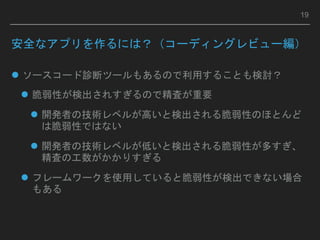

- 18.

- 19.

- 20.

![7

0

3

0 56%

11%

3%

15%

2%2%11%

クロスサイト・スクリプティング

SQLインジェクション

ディレクトリ・トラバーサル

DNS情報の設定不備

ファイルの誤った公開

HTTPSの不適切な利用

その他

6

5

3

5

38%

12%7%4%4%

10%

7%

4%3%11%

任意のスクリプト実行

任意のコマンドの実行

任意のコードの実行

任意のファイルへのアクセス

データベースの不正操作

情報の漏洩

なりすまし

サービス不能

アクセス制限の回避

その他 コーディングバグ

どんな脆弱性が多いのか?

届出累計の脆弱性がもたらす影響別割合 Webサイトの届出累計の脆弱性の種類別割合

5

IPA ソフトウェア等の脆弱性関連情報に関する届出状況[2017 年第 2 四半期(4 月~6 月)]より引用

コーディングバグ](https://image.slidesharecdn.com/web-20170824-170826051551/85/Web-20170824-5-320.jpg)