More Related Content

PDF

Презентація Безпека мереж темабезпекаLAN PDF

PPT

PPT

Основи криптографічних методів захисту інформації PDF

PDF

PDF

PDF

Інформатика - підручник для 8 класу авт. Ривкінд Й.Я. Similar to Криптографія КриптографіяКриптографіяКриптографія

PDF

PDF

8_in_b_2025 - лютв лвотп ячлвт плвт ядвл PDF

GlobalLogic JavaScript Community Webinar #18 “Long Story Short: OSI Model” PPTX

Криптографія у криптовалюті.pptx PDF

PDF

PPTX

444444444444444444444444444444444444444444444444.pptx PDF

PDF

Інформатика 8 клас. Бондаренко О.О. PDF

Підручник Інформатика 8 клас (О.О.Бондаренко та ін.) DOCX

Lesson # 2. message encoding and decoding. binary coding. units of length of ... PDF

Informatyka 8-klas-ryvkind-2021 PPTX

Презентація на тему основ захисту інформаціїї PPT

PPTX

PDF

PPTX

PPTX

PDF

Informatyka 8-klas-morze-2021 PPTX

Урок №1. Опрацювання даних як інформаційний процес.Кодування та декодування д... Криптографія КриптографіяКриптографіяКриптографія

- 1.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

1 Безпечний зв’язок

1

- 2.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Безпечний зв'язок

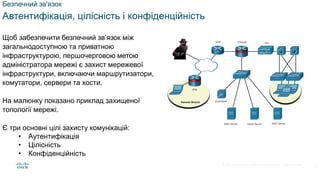

Автентифікація, цілісність і конфіденційність

Щоб забезпечити безпечний зв’язок між

загальнодоступною та приватною

інфраструктурою, першочерговою метою

адміністратора мережі є захист мережевої

інфраструктури, включаючи маршрутизатори,

комутатори, сервери та хости.

На малюнку показано приклад захищеної

топології мережі.

Є три основні цілі захисту комунікацій:

• Аутентифікація

• Цілісність

• Конфіденційність

2

- 3.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Безпечний зв'язок

Аутентифікація

Існує два основні методи перевірки джерела в мережевих комунікаціях: служби

автентифікації та служби неспростування даних.

У мережевих комунікаціях автентифікацію можна здійснити за допомогою криптографічних

методів.

Data nonrepudiation — це аналогічна послуга, яка дозволяє однозначно ідентифікувати

відправника повідомлення. За наявності служб неспростування відправник не може

заперечити, що був джерелом цього повідомлення.

3

- 4.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Безпечний зв'язок

Цілісність даних

Цілісність даних гарантує, що повідомлення не будуть змінені під час передачі. Завдяки

цілісності даних одержувач може перевірити, що отримане повідомлення ідентичне

надісланому та чи не відбулося жодних маніпуляцій.

4

- 5.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Безпечний зв'язок

Конфіденційність даних

Конфіденційність даних забезпечує конфіденційність, так що лише одержувач може

прочитати повідомлення. Цього можна досягти за допомогою шифрування. Шифрування

– це процес шифрування даних, щоб сторонні особи не могли їх легко прочитати.

Якщо ввімкнено шифрування, дані, які можна читати, називаються відкритим текстом, а

зашифрована версія – зашифрованим текстом або зашифрованим текстом. Читабельне

повідомлення з відкритим текстом перетворюється на зашифрований текст, який є

нечитабельним, замаскованим повідомленням. Розшифровка повертає процес. Для

шифрування та дешифрування повідомлення потрібен ключ. Ключ - це зв'язок між

відкритим текстом і зашифрованим текстом.

Використання хеш-функції є ще одним способом забезпечення конфіденційності даних.

Хеш-функція перетворює рядок символів у зазвичай коротше значення фіксованої

довжини або ключ, який представляє вихідний рядок. Різниця між хешуванням і

шифруванням полягає в тому, як зберігаються дані. 5

- 6.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

2 Криптографія

6

- 7.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія

Створення шифрованого тексту

Історія криптографії починається в дипломатичних

колах тисячі років тому. Посланці королівського двору

доставляли зашифровані повідомлення до інших

дворів. Іноді інші двори, не залучені до спілкування,

намагалися викрасти повідомлення, надіслані до

королівства, яке вони вважали ворогом. Незабаром

після цього військові командири почали

використовувати шифрування для захисту

повідомлень.

Машина Enigma була електромеханічним шифруючим

пристроєм, який був розроблений і використовувався

нацистською Німеччиною під час Другої світової війни.

Пристрій залежав від розподілу попередньо спільних

ключів, які використовувалися для шифрування та

дешифрування повідомлень. Фігура є прикладом

машини Enigma.

7

- 8.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія

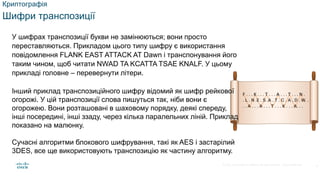

Шифри транспозиції

У шифрах транспозиції букви не замінюються; вони просто

переставляються. Прикладом цього типу шифру є використання

повідомлення FLANK EAST ATTACK AT Dawn і транспонування його

таким чином, щоб читати NWAD TA KCATTA TSAE KNALF. У цьому

прикладі головне – перевернути літери.

Інший приклад транспозиційного шифру відомий як шифр рейкової

огорожі. У цій транспозиції слова пишуться так, ніби вони є

огорожею. Вони розташовані в шаховому порядку, деякі спереду,

інші посередині, інші ззаду, через кілька паралельних ліній. Приклад

показано на малюнку.

Сучасні алгоритми блокового шифрування, такі як AES і застарілий

3DES, все ще використовують транспозицію як частину алгоритму.

8

- 9.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

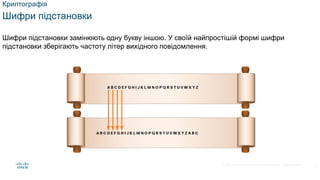

Криптографія

Шифри підстановки

Шифри підстановки замінюють одну букву іншою. У своїй найпростішій формі шифри

підстановки зберігають частоту літер вихідного повідомлення.

9

- 10.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія

Більш складний шифр підстановки

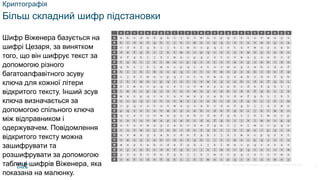

Шифр Віженера базується на

шифрі Цезаря, за винятком

того, що він шифрує текст за

допомогою різного

багатоалфавітного зсуву

ключа для кожної літери

відкритого тексту. Інший зсув

ключа визначається за

допомогою спільного ключа

між відправником і

одержувачем. Повідомлення

відкритого тексту можна

зашифрувати та

розшифрувати за допомогою

таблиці шифрів Віженера, яка

показана на малюнку.

10

- 11.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія

Більш складний шифр підстановки (продовження)

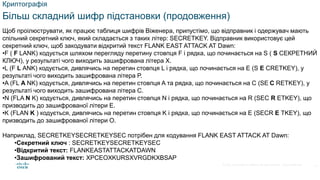

Щоб проілюструвати, як працює таблиця шифрів Віженера, припустімо, що відправник і одержувач мають

спільний секретний ключ, який складається з таких літер: SECRETKEY. Відправник використовує цей

секретний ключ, щоб закодувати відкритий текст FLANK EAST ATTACK AT Dawn:

•F ( F LANK) кодується шляхом перегляду перетину стовпця F і рядка, що починається на S ( S СЕКРЕТНИЙ

КЛЮЧ), у результаті чого виходить зашифрована літера X.

•L (F L ANK) кодується, дивлячись на перетин стовпця L і рядка, що починається на E (S E CRETKEY), у

результаті чого виходить зашифрована літера P.

•A (FL A NK) кодується, дивлячись на перетин стовпця A та рядка, що починається на C (SE C RETKEY), у

результаті чого виходить зашифрована літера C.

•N (FLA N K) кодується, дивлячись на перетин стовпця N і рядка, що починається на R (SEC R ETKEY), що

призводить до зашифрованої літери E.

•K (FLAN K ) кодується, дивлячись на перетин стовпця K і рядка, що починається на E (SECR E TKEY), що

призводить до зашифрованої літери O.

Наприклад, SECRETKEYSECRETKEYSEC потрібен для кодування FLANK EAST ATTACK AT Dawn:

•Секретний ключ : SECRETKEYSECRETKEYSEC

•Відкритий текст: FLANKEASTATTACKATDAWN

•Зашифрований текст: XPCEOXKURSXVRGDKXBSAP

11

- 12.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія

Одноразові шифри Pad

Гілберт Вернам був інженером AT&T Bell Labs, який у

1917 році винайшов, а згодом запатентував потоковий

шифр. Він також винайшов одноразовий шифр. Вернам

запропонував шифр телетайпу, у якому підготовлений

ключ, що складається з довільної довжини послідовності

чисел, що не повторюється, зберігається на паперовій

стрічці, як показано на малюнку. Потім він поєднувався

символ за символом із відкритим текстовим

повідомленням для отримання зашифрованого тексту.

Щоб розшифрувати зашифрований текст, той самий ключ

на паперовій стрічці знову комбінувався символ за

символом, утворюючи відкритий текст. Кожна стрічка

використовувалася лише один раз; звідси і назва

одноразова прокладка. Використання одноразових

прокладок у реальному житті пов'язане з кількома

12

- 13.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

3 Криптоаналіз

13

- 14.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптоаналіз

Злом коду

Криптоаналіз — це практика та дослідження визначення значення зашифрованої

інформації (злом коду) без доступу до загального секретного ключа. Це також відоме як

злам коду.

В історії було багато прикладів криптоаналізу:

• Шифр Віженера був абсолютно безпечним, поки його не зламав у 19 столітті

англійський криптограф Чарльз Беббідж.

• Марія, королева Шотландії, планувала скинути королеву Єлизавету I з престолу

та надсилала зашифровані повідомлення своїм співзмовникам. Злом коду,

використаного в цій змові, призвів до обезголовлення Марії в 1587 році.

• Зашифрований зв’язок Enigma використовувався німцями для навігації та

керування своїми підводними човнами в Атлантиці. Польські та британські

криптоаналітики зламали німецький код Enigma. Вінстон Черчілль вважав, що це

був переломний момент у Другій світовій війні.

14

- 15.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптоаналіз

Методи злому коду

У криптоаналізі використовують кілька методів:

• Метод грубої сили – зловмисник пробує всі можливі ключі, знаючи, що

зрештою один із них спрацює.

• Метод зашифрованого тексту – зловмисник має зашифрований текст

кількох зашифрованих повідомлень, але не знає основного відкритого тексту.

• Метод відомого відкритого тексту – зловмисник має доступ до

зашифрованого тексту кількох повідомлень і щось знає про відкритий текст,

що лежить в основі цього зашифрованого тексту.

• Метод Chosen-Plaintext — зловмисник вибирає, які дані шифрує пристрій

шифрування, і спостерігає за виведеним зашифрованим текстом.

• Метод Chosen-Ciphertext — зловмисник може вибрати інший

зашифрований текст для розшифровки та мати доступ до розшифрованого

відкритого тексту.

• Метод зустрічі посередині – зловмисник знає частину відкритого тексту та

відповідний зашифрований текст.

15

- 16.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

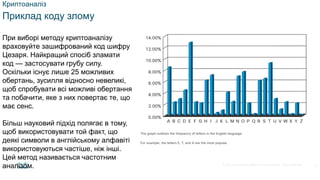

Криптоаналіз

Приклад коду злому

При виборі методу криптоаналізу

враховуйте зашифрований код шифру

Цезаря. Найкращий спосіб зламати

код — застосувати грубу силу.

Оскільки існує лише 25 можливих

обертань, зусилля відносно невеликі,

щоб спробувати всі можливі обертання

та побачити, яке з них повертає те, що

має сенс.

Більш науковий підхід полягає в тому,

щоб використовувати той факт, що

деякі символи в англійському алфавіті

використовуються частіше, ніж інші.

Цей метод називається частотним

аналізом. 16

- 17.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

4 Криптологія

17

- 18.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптологія

Створення та злам секретних кодів

Криптологія - це наука про створення та злам

секретних кодів. Як показано на малюнку,

криптологія поєднує дві окремі дисципліни:

•Криптографія - розробка і використання

кодів

•Криптоаналіз - злом цих кодів

Між двома дисциплінами існує симбіотичний

зв’язок, оскільки кожна робить іншу сильнішою.

Організації національної безпеки наймають

практиків обох дисциплін і змушують їх

працювати один проти одного .

18

- 19.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптологія

Криптоаналітики

Криптоаналіз часто використовується урядами для військового та дипломатичного

спостереження, підприємствами для перевірки надійності процедур безпеки та зловмисними

хакерами для використання слабких місць на веб-сайтах.

Криптоаналітики — це особи, які виконують криптоаналіз для злому секретних кодів. Зразок

опису роботи наведено на малюнку.

Хоча криптоаналіз часто пов’язують із шкідливими цілями, він насправді є необхідністю. Це

іронічний факт криптографії, що неможливо довести, що будь-який алгоритм є безпечним.

Можна лише підтвердити, що він не вразливий до відомих криптоаналітичних атак. Тому існує

потреба в тому, щоб математики, вчені та судові експерти з безпеки продовжували

намагатися зламати методи шифрування.

19

- 20.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптологія

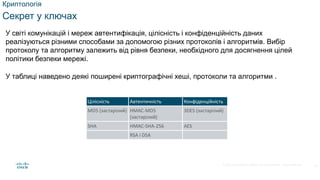

Секрет у ключах

Цілісність Автентичність Конфіденційність

MD5 (застарілий) HMAC-MD5

(застарілий)

3DES (застарілий)

SHA HMAC-SHA-256 AES

RSA і DSA

20

У світі комунікацій і мереж автентифікація, цілісність і конфіденційність даних

реалізуються різними способами за допомогою різних протоколів і алгоритмів. Вибір

протоколу та алгоритму залежить від рівня безпеки, необхідного для досягнення цілей

політики безпеки мережі.

У таблиці наведено деякі поширені криптографічні хеші, протоколи та алгоритми .

- 21.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

5 Симетрична криптографія

21

- 22.

- 23.

DES (Data EncryptionStandard)

•Прийнятий в якості стандарту

шифрування в 1977 році.

•Використовує 56-бітовий ключ для

шифрування.

- 24.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

6 Цілісність і автентичність

24

- 25.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Цілісність і автентичність

Безпечний зв'язок

Ось чотири елементи безпечного зв’язку:

• Цілісність даних - гарантує, що повідомлення не було змінено. Буде виявлено будь-які зміни

даних під час передавання. Цілісність забезпечується впровадженням будь-якого з безпечних

алгоритмів хешування (SHA-2 або SHA-3). Алгоритм дайджесту повідомлень MD5 все ще широко

використовується. Однак він за своєю суттю є небезпечним і створює вразливі місця в мережі.

Зауважте, що MD5 слід уникати.

• Автентифікація джерела - гарантує, що повідомлення не є підробкою та дійсно походить від того,

хто в ньому зазначено. Багато сучасних мереж забезпечують автентифікацію за допомогою таких

алгоритмів, як хеш-код автентифікації повідомлень (HMAC).

• Конфіденційність даних - гарантує, що лише авторизовані користувачі можуть прочитати

повідомлення. Якщо повідомлення перехоплено, його неможливо розшифрувати протягом

розумного часу. Конфіденційність даних реалізована за допомогою симетричних і асиметричних

алгоритмів шифрування.

• Невідповідність даних - гарантує, що відправник не зможе спростувати чи спростувати дійсність

надісланого повідомлення. Неспростування залежить від того факту, що лише відправник має

унікальні характеристики або підпис для обробки цього повідомлення.

25

- 26.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Цілісність і автентичність

Криптографічні хеш-функції

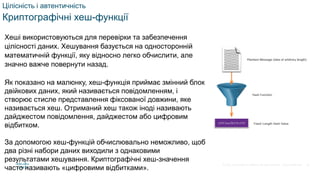

Хеші використовуються для перевірки та забезпечення

цілісності даних. Хешування базується на односторонній

математичній функції, яку відносно легко обчислити, але

значно важче повернути назад.

Як показано на малюнку, хеш-функція приймає змінний блок

двійкових даних, який називається повідомленням, і

створює стисле представлення фіксованої довжини, яке

називається хеш. Отриманий хеш також іноді називають

дайджестом повідомлення, дайджестом або цифровим

відбитком.

За допомогою хеш-функцій обчислювально неможливо, щоб

два різні набори даних виходили з однаковими

результатами хешування. Криптографічні хеш-значення

часто називають «цифровими відбитками».

26

- 27.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Цілісність і автентичність

Операція криптографічного хешування

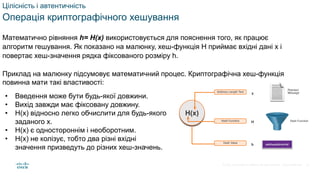

Математично рівняння h= H(x) використовується для пояснення того, як працює

алгоритм гешування. Як показано на малюнку, хеш-функція H приймає вхідні дані x і

повертає хеш-значення рядка фіксованого розміру h.

Приклад на малюнку підсумовує математичний процес. Криптографічна хеш-функція

повинна мати такі властивості:

• Введення може бути будь-якої довжини.

• Вихід завжди має фіксовану довжину.

• H(x) відносно легко обчислити для будь-якого

заданого x.

• H(x) є одностороннім і необоротним.

• H(x) не колізує, тобто два різні вхідні

значення призведуть до різних хеш-значень.

27

- 28.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Цілісність і автентичність

MD5 і SHA

Хеш-функції використовуються для забезпечення цілісності повідомлення. Вони

допомагають переконатися, що дані випадково не змінилися, і те, що було

надіслано, дійсно те, що було отримано.

Є чотири добре відомі хеш-функції:

• MD5 зі 128-бітним дайджестом

• SHA-1

• SHA-2

• SHA-3

Хоча хешування можна використовувати для виявлення випадкових змін, воно не може

використовуватися для захисту від навмисних змін, внесених загрозою. Тому хешування

вразливе до атак типу "людина посередині" та не забезпечує безпеку переданих даних. Щоб

забезпечити цілісність проти атак типу "людина посередині", також потрібна автентифікація

джерела.

28

- 29.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Цілісність і автентичність

Автентифікація походження

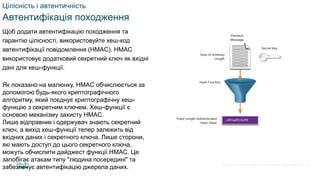

Щоб додати автентифікацію походження та

гарантію цілісності, використовуйте хеш-код

автентифікації повідомлення (HMAC). HMAC

використовує додатковий секретний ключ як вхідні

дані для хеш-функції.

Як показано на малюнку, HMAC обчислюється за

допомогою будь-якого криптографічного

алгоритму, який поєднує криптографічну хеш-

функцію з секретним ключем. Хеш-функції є

основою механізму захисту HMAC.

Лише відправник і одержувач знають секретний

ключ, а вихід хеш-функції тепер залежить від

вхідних даних і секретного ключа. Лише сторони,

які мають доступ до цього секретного ключа,

можуть обчислити дайджест функції HMAC. Це

запобігає атакам типу "людина посередині" та

забезпечує автентифікацію джерела даних.

29

- 30.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Цілісність і автентичність

Автентифікація походження (продовження)

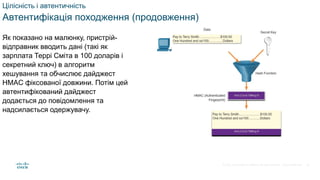

Як показано на малюнку, пристрій-

відправник вводить дані (такі як

зарплата Террі Сміта в 100 доларів і

секретний ключ) в алгоритм

хешування та обчислює дайджест

HMAC фіксованої довжини. Потім цей

автентифікований дайджест

додається до повідомлення та

надсилається одержувачу.

30

- 31.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Цілісність і автентичність

Автентифікація походження (продовження)

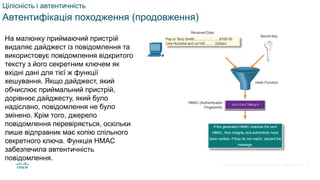

На малюнку приймаючий пристрій

видаляє дайджест із повідомлення та

використовує повідомлення відкритого

тексту з його секретним ключем як

вхідні дані для тієї ж функції

хешування. Якщо дайджест, який

обчислює приймальний пристрій,

дорівнює дайджесту, який було

надіслано, повідомлення не було

змінено. Крім того, джерело

повідомлення перевіряється, оскільки

лише відправник має копію спільного

секретного ключа. Функція HMAC

забезпечила автентичність

повідомлення.

31

- 32.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Цілісність і автентичність

Автентифікація походження (продовження)

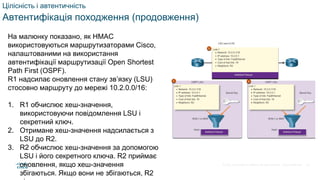

На малюнку показано, як HMAC

використовуються маршрутизаторами Cisco,

налаштованими на використання

автентифікації маршрутизації Open Shortest

Path First (OSPF).

R1 надсилає оновлення стану зв’язку (LSU)

стосовно маршруту до мережі 10.2.0.0/16:

1. R1 обчислює хеш-значення,

використовуючи повідомлення LSU і

секретний ключ.

2. Отримане хеш-значення надсилається з

LSU до R2.

3. R2 обчислює хеш-значення за допомогою

LSU і його секретного ключа. R2 приймає

оновлення, якщо хеш-значення

збігаються. Якщо вони не збігаються, R2

32

- 33.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Цілісність і автентичність

Лабораторія - Hashing Things Out

У цій лабораторній роботі ви досягнете таких цілей:

• Створення хешів за допомогою OpenSSL

• Перевірка хешів

33

- 34.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

7 Керування ключами

34

- 35.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

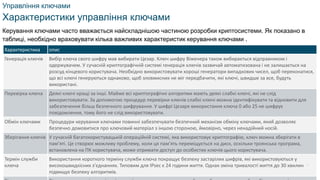

Управління ключами

Характеристики управління ключами

Керування ключами часто вважається найскладнішою частиною розробки криптосистеми. Як показано в

таблиці, необхідно враховувати кілька важливих характеристик керування ключами .

Характеристика опис

Генерація ключів Вибір ключа свого шифру мав вибирати Цезар. Ключ шифру Віженера також вибирається відправником і

одержувачем. У сучасній криптографічній системі генерація ключів зазвичай автоматизована і не залишається на

розсуд кінцевого користувача. Необхідно використовувати хороші генератори випадкових чисел, щоб переконатися,

що всі ключі генеруються однаково, щоб зловмисник не міг передбачити, які ключі, швидше за все, будуть

використані.

Перевірка ключа Деякі ключі кращі за інші. Майже всі криптографічні алгоритми мають деякі слабкі ключі, які не слід

використовувати. За допомогою процедур перевірки ключів слабкі ключі можна ідентифікувати та відновити для

забезпечення більш безпечного шифрування. У шифрі Цезаря використання ключа 0 або 25 не шифрує

повідомлення, тому його не слід використовувати.

Обмін ключами Процедури керування ключами повинні забезпечувати безпечний механізм обміну ключами, який дозволяє

безпечно домовитися про ключовий матеріал з іншою стороною, ймовірно, через ненадійний носій.

Зберігання ключів У сучасній багатокористувацькій операційній системі, яка використовує криптографію, ключ можна зберігати в

пам’яті. Це створює можливу проблему, коли ця пам’ять переміщується на диск, оскільки троянська програма,

встановлена на ПК користувача, може отримати доступ до особистих ключів цього користувача.

Термін служби

ключа

Використання короткого терміну служби ключа покращує безпеку застарілих шифрів, які використовуються у

високошвидкісних з’єднаннях. Типовим для IPsec є 24 години життя. Однак зміна тривалості життя до 30 хвилин

підвищує безпеку алгоритмів.

35

- 36.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

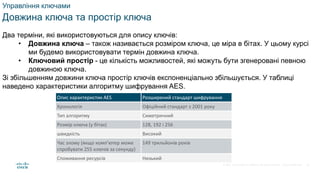

Управління ключами

Довжина ключа та простір ключа

Два терміни, які використовуються для опису ключів:

• Довжина ключа – також називається розміром ключа, це міра в бітах. У цьому курсі

ми будемо використовувати термін довжина ключа.

• Ключовий простір - це кількість можливостей, які можуть бути згенеровані певною

довжиною ключа.

Зі збільшенням довжини ключа простір ключів експоненціально збільшується. У таблиці

наведено характеристики алгоритму шифрування AES.

Опис характеристик AES Розширений стандарт шифрування

Хронологія Офіційний стандарт з 2001 року

Тип алгоритму Симетричний

Розмір ключа (у бітах) 128, 192 і 256

швидкість Високий

Час злому (якщо комп’ютер може

спробувати 255 ключів за секунду)

149 трильйонів років

Споживання ресурсів Низький

36

- 37.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

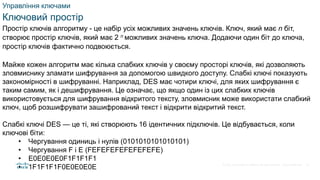

Управління ключами

Ключовий простір

Простір ключів алгоритму - це набір усіх можливих значень ключів. Ключ, який має n біт,

створює простір ключів, який має 2 n можливих значень ключа. Додаючи один біт до ключа,

простір ключів фактично подвоюється.

Майже кожен алгоритм має кілька слабких ключів у своєму просторі ключів, які дозволяють

зловмиснику зламати шифрування за допомогою швидкого доступу. Слабкі ключі показують

закономірності в шифруванні. Наприклад, DES має чотири ключі, для яких шифрування є

таким самим, як і дешифрування. Це означає, що якщо один із цих слабких ключів

використовується для шифрування відкритого тексту, зловмисник може використати слабкий

ключ, щоб розшифрувати зашифрований текст і відкрити відкритий текст.

Слабкі ключі DES — це ті, які створюють 16 ідентичних підключів. Це відбувається, коли

ключові біти:

• Чергування одиниць і нулів (0101010101010101)

• Чергування F і E (FEFEFEFEFEFEFEFE)

• E0E0E0E0F1F1F1F1

• 1F1F1F1F0E0E0E0E

37

- 38.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Управління ключами

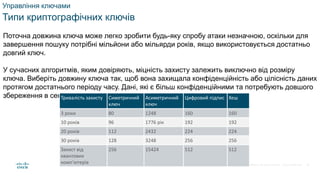

Типи криптографічних ключів

Поточна довжина ключа може легко зробити будь-яку спробу атаки незначною, оскільки для

завершення пошуку потрібні мільйони або мільярди років, якщо використовується достатньо

довгий ключ.

У сучасних алгоритмів, яким довіряють, міцність захисту залежить виключно від розміру

ключа. Виберіть довжину ключа так, щоб вона захищала конфіденційність або цілісність даних

протягом достатнього періоду часу. Дані, які є більш конфіденційними та потребують довшого

збереження в секреті, повинні використовувати довші ключі.

Тривалість захисту Симетричний

ключ

Асиметричний

ключ

Цифровий підпис Хеш

3 роки 80 1248 160 160

10 років 96 1776 рік 192 192

20 років 112 2432 224 224

30 років 128 3248 256 256

Захист від

квантових

комп'ютерів

256 15424 512 512

38

- 39.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Управління ключами

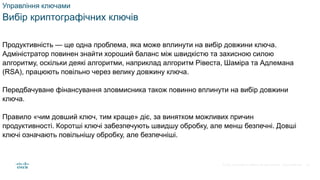

Вибір криптографічних ключів

Продуктивність — ще одна проблема, яка може вплинути на вибір довжини ключа.

Адміністратор повинен знайти хороший баланс між швидкістю та захисною силою

алгоритму, оскільки деякі алгоритми, наприклад алгоритм Рівеста, Шаміра та Адлемана

(RSA), працюють повільно через велику довжину ключа.

Передбачуване фінансування зловмисника також повинно вплинути на вибір довжини

ключа.

Правило «чим довший ключ, тим краще» діє, за винятком можливих причин

продуктивності. Коротші ключі забезпечують швидшу обробку, але менш безпечні. Довші

ключі означають повільнішу обробку, але безпечніші.

39

- 40.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

8 Конфіденційність

40

- 41.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

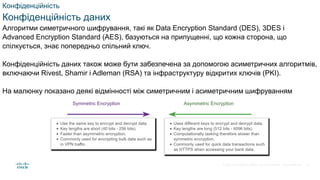

Конфіденційність

Конфіденційність даних

Алгоритми симетричного шифрування, такі як Data Encryption Standard (DES), 3DES і

Advanced Encryption Standard (AES), базуються на припущенні, що кожна сторона, що

спілкується, знає попередньо спільний ключ.

Конфіденційність даних також може бути забезпечена за допомогою асиметричних алгоритмів,

включаючи Rivest, Shamir і Adleman (RSA) та інфраструктуру відкритих ключів (PKI).

На малюнку показано деякі відмінності між симетричним і асиметричним шифруванням

41

- 42.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

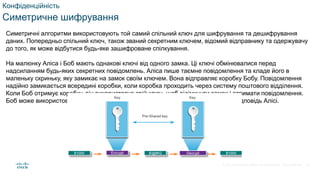

Симетричне шифрування

Симетричні алгоритми використовують той самий спільний ключ для шифрування та дешифрування

даних. Попередньо спільний ключ, також званий секретним ключем, відомий відправнику та одержувачу

до того, як може відбутися будь-яке зашифроване спілкування.

На малюнку Аліса і Боб мають однакові ключі від одного замка. Ці ключі обмінювалися перед

надсиланням будь-яких секретних повідомлень. Аліса пише таємне повідомлення та кладе його в

маленьку скриньку, яку замикає на замок своїм ключем. Вона відправляє коробку Бобу. Повідомлення

надійно замикається всередині коробки, коли коробка проходить через систему поштового відділення.

Коли Боб отримує коробку, він використовує свій ключ, щоб відімкнути замок і отримати повідомлення.

Боб може використовувати ту саму скриньку та замок, щоб надіслати секретну відповідь Алісі.

42

- 43.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

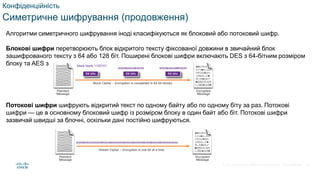

Симетричне шифрування (продовження)

Алгоритми симетричного шифрування іноді класифікуються як блоковий або потоковий шифр.

Блокові шифри перетворюють блок відкритого тексту фіксованої довжини в звичайний блок

зашифрованого тексту з 64 або 128 біт. Поширені блокові шифри включають DES з 64-бітним розміром

блоку та AES з 128-бітним розміром блоку.

Потокові шифри шифрують відкритий текст по одному байту або по одному біту за раз. Потокові

шифри — це в основному блоковий шифр із розміром блоку в один байт або біт. Потокові шифри

зазвичай швидші за блочні, оскільки дані постійно шифруються.

43

- 44.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

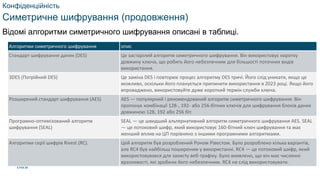

Симетричне шифрування (продовження)

Відомі алгоритми симетричного шифрування описані в таблиці.

Алгоритми симетричного шифрування опис

Стандарт шифрування даних (DES) Це застарілий алгоритм симетричного шифрування. Він використовує коротку

довжину ключа, що робить його небезпечним для більшості поточних видів

використання.

3DES (Потрійний DES) Це заміна DES і повторює процес алгоритму DES тричі. Його слід уникати, якщо це

можливо, оскільки його планується припинити використання в 2023 році. Якщо його

впроваджено, використовуйте дуже короткий термін служби ключа.

Розширений стандарт шифрування (AES) AES — популярний і рекомендований алгоритм симетричного шифрування. Він

пропонує комбінації 128-, 192- або 256-бітних ключів для шифрування блоків даних

довжиною 128, 192 або 256 біт.

Програмно-оптимізований алгоритм

шифрування (SEAL)

SEAL — це швидший альтернативний алгоритм симетричного шифрування AES. SEAL

— це потоковий шифр, який використовує 160-бітний ключ шифрування та має

менший вплив на ЦП порівняно з іншими програмними алгоритмами.

Алгоритми серії шифрів Rivest (RC). Цей алгоритм був розроблений Роном Рівестом. Було розроблено кілька варіантів,

але RC4 був найбільш поширеним у використанні. RC4 — це потоковий шифр, який

використовувався для захисту веб-трафіку. Було виявлено, що він має численні

вразливості, які зробили його небезпечним. RC4 не слід використовувати. 44

- 45.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

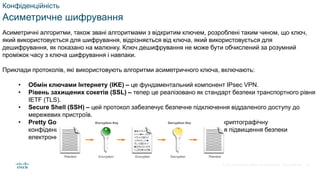

Асиметричне шифрування

Асиметричні алгоритми, також звані алгоритмами з відкритим ключем, розроблені таким чином, що ключ,

який використовується для шифрування, відрізняється від ключа, який використовується для

дешифрування, як показано на малюнку. Ключ дешифрування не може бути обчислений за розумний

проміжок часу з ключа шифрування і навпаки.

Приклади протоколів, які використовують алгоритми асиметричного ключа, включають:

• Обмін ключами Інтернету (IKE) – це фундаментальний компонент IPsec VPN.

• Рівень захищених сокетів (SSL) – тепер це реалізовано як стандарт безпеки транспортного рівня

IETF (TLS).

• Secure Shell (SSH) – цей протокол забезпечує безпечне підключення віддаленого доступу до

мережевих пристроїв.

• Pretty Good Privacy (PGP) – ця комп’ютерна програма забезпечує криптографічну

конфіденційність та автентифікацію. Його часто використовують для підвищення безпеки

електронної пошти.

45

- 46.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

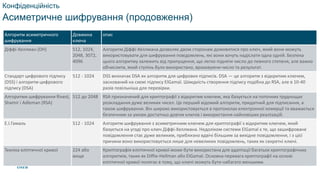

Асиметричне шифрування (продовження)

Алгоритм асиметричного

шифрування

Довжина

ключа

опис

Діффі-Хеллман (DH) 512, 1024,

2048, 3072,

4096

Алгоритм Діффі-Хеллмана дозволяє двом сторонам домовитися про ключ, який вони можуть

використовувати для шифрування повідомлень, які вони хочуть надіслати одна одній. Безпека

цього алгоритму залежить від припущення, що легко підняти число до певного степеня, але важко

обчислити, який ступінь було використано, враховуючи число та результат.

Стандарт цифрового підпису

(DSS) і алгоритм цифрового

підпису (DSA)

512 - 1024 DSS визначає DSA як алгоритм для цифрових підписів. DSA — це алгоритм з відкритим ключем,

заснований на схемі підпису ElGamal. Швидкість створення підпису подібна до RSA, але в 10-40

разів повільніша для перевірки.

Алгоритми шифрування Rivest,

Shamir і Adleman (RSA)

512 до 2048 RSA призначений для криптографії з відкритим ключем, яка базується на поточних труднощах

розкладання дуже великих чисел. Це перший відомий алгоритм, придатний для підписання, а

також шифрування. Він широко використовується в протоколах електронної комерції та вважається

безпечним за умови достатньо довгих ключів і використання найновіших реалізацій.

Е.І.Гамаль 512 - 1024 Алгоритм шифрування з асиметричним ключем для криптографії з відкритим ключем, який

базується на угоді про ключ Діффі-Хеллмана. Недоліком системи ElGamal є те, що зашифроване

повідомлення стає дуже великим, приблизно вдвічі більшим за вихідне повідомлення, і з цієї

причини воно використовується лише для невеликих повідомлень, таких як секретні ключі.

Техніка еліптичної кривої 224 або

вище

Криптографія еліптичної кривої може бути використана для адаптації багатьох криптографічних

алгоритмів, таких як Diffie-Hellman або ElGamal. Основна перевага криптографії на основі

еліптичної кривої полягає в тому, що ключі можуть бути набагато меншими. 46

- 47.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

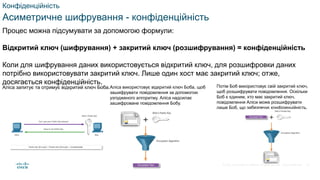

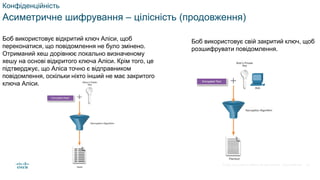

Асиметричне шифрування - конфіденційність

Процес можна підсумувати за допомогою формули:

Відкритий ключ (шифрування) + закритий ключ (розшифрування) = конфіденційність

Коли для шифрування даних використовується відкритий ключ, для розшифровки даних

потрібно використовувати закритий ключ. Лише один хост має закритий ключ; отже,

досягається конфіденційність.

Аліса запитує та отримує відкритий ключ Боба.Аліса використовує відкритий ключ Боба, щоб

зашифрувати повідомлення за допомогою

узгодженого алгоритму. Аліса надсилає

зашифроване повідомлення Бобу.

Потім Боб використовує свій закритий ключ,

щоб розшифрувати повідомлення. Оскільки

Боб є єдиним, хто має закритий ключ,

повідомлення Аліси може розшифрувати

лише Боб, що забезпечує конфіденційність.

47

- 48.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

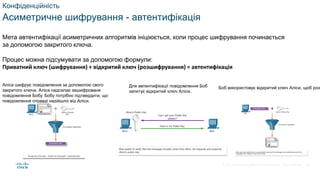

Асиметричне шифрування - автентифікація

Мета автентифікації асиметричних алгоритмів ініціюється, коли процес шифрування починається

за допомогою закритого ключа.

Процес можна підсумувати за допомогою формули:

Приватний ключ (шифрування) + відкритий ключ (розшифрування) = автентифікація

Аліса шифрує повідомлення за допомогою свого

закритого ключа. Аліса надсилає зашифроване

повідомлення Бобу. Бобу потрібно підтвердити, що

повідомлення справді надійшло від Аліси.

Для автентифікації повідомлення Боб

запитує відкритий ключ Аліси.

Боб використовує відкритий ключ Аліси, щоб розш

48

- 49.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

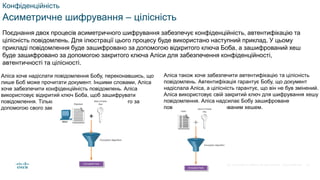

Асиметричне шифрування – цілісність

Поєднання двох процесів асиметричного шифрування забезпечує конфіденційність, автентифікацію та

цілісність повідомлень. Для ілюстрації цього процесу буде використано наступний приклад. У цьому

прикладі повідомлення буде зашифровано за допомогою відкритого ключа Боба, а зашифрований хеш

буде зашифровано за допомогою закритого ключа Аліси для забезпечення конфіденційності,

автентичності та цілісності.

Аліса хоче надіслати повідомлення Бобу, переконавшись, що

лише Боб може прочитати документ. Іншими словами, Аліса

хоче забезпечити конфіденційність повідомлень. Аліса

використовує відкритий ключ Боба, щоб зашифрувати

повідомлення. Тільки Боб зможе розшифрувати його за

допомогою свого закритого ключа

Аліса також хоче забезпечити автентифікацію та цілісність

повідомлень. Автентифікація гарантує Бобу, що документ

надіслала Аліса, а цілісність гарантує, що він не був змінений.

Аліса використовує свій закритий ключ для шифрування хешу

повідомлення. Аліса надсилає Бобу зашифроване

повідомлення із зашифрованим хешем.

49

- 50.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

Асиметричне шифрування – цілісність (продовження)

Боб використовує відкритий ключ Аліси, щоб

переконатися, що повідомлення не було змінено.

Отриманий хеш дорівнює локально визначеному

хешу на основі відкритого ключа Аліси. Крім того, це

підтверджує, що Аліса точно є відправником

повідомлення, оскільки ніхто інший не має закритого

ключа Аліси.

Боб використовує свій закритий ключ, щоб

розшифрувати повідомлення.

50

- 51.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

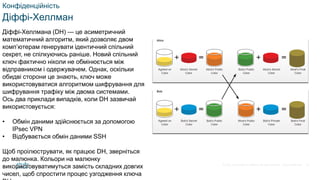

Діффі-Хеллман

Діффі-Хеллмана (DH) — це асиметричний

математичний алгоритм, який дозволяє двом

комп’ютерам генерувати ідентичний спільний

секрет, не спілкуючись раніше. Новий спільний

ключ фактично ніколи не обмінюється між

відправником і одержувачем. Однак, оскільки

обидві сторони це знають, ключ може

використовуватися алгоритмом шифрування для

шифрування трафіку між двома системами.

Ось два приклади випадків, коли DH зазвичай

використовується:

• Обмін даними здійснюється за допомогою

IPsec VPN

• Відбувається обмін даними SSH

Щоб проілюструвати, як працює DH, зверніться

до малюнка. Кольори на малюнку

використовуватимуться замість складних довгих

чисел, щоб спростити процес узгодження ключа

51

- 52.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Конфіденційність

Діффі-Хеллман (продовж.)

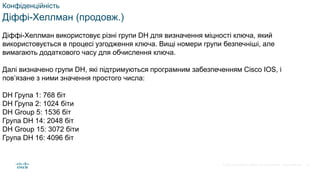

Діффі-Хеллман використовує різні групи DH для визначення міцності ключа, який

використовується в процесі узгодження ключа. Вищі номери групи безпечніші, але

вимагають додаткового часу для обчислення ключа.

Далі визначено групи DH, які підтримуються програмним забезпеченням Cisco IOS, і

пов’язане з ними значення простого числа:

DH Група 1: 768 біт

DH Група 2: 1024 біти

DH Group 5: 1536 біт

Група DH 14: 2048 біт

DH Group 15: 3072 біти

Група DH 16: 4096 біт

52

- 53.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

10 Криптографія з відкритим

ключем із цифровими

підписами

53

- 54.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Огляд цифрового підпису

Цифрові підписи — це математичний метод, який використовується для

забезпечення автентичності, цілісності та неспростовності.

Нижче наведено характеристики цифрових підписів:

• Автентичний – підпис не можна підробити та є доказом того, що підпис

підписав документ, а не хтось інший.

• Незмінний - після того, як документ підписаний, він не може бути змінений.

• Не можна повторно використовувати – підпис документа не можна

перенести на інший документ.

• Неспростований – підписаний документ вважається таким самим, як і

фізичний документ.

54

- 55.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Огляд цифрового підпису (продовження)

Цифрові підписи зазвичай використовуються в таких двох ситуаціях: підпис коду та цифрові

сертифікати.

Існує три алгоритми стандарту цифрового підпису (DSS), які використовуються для

створення та перевірки цифрових підписів:

• Алгоритм цифрового підпису (DSA) – DSA є оригінальним стандартом для створення

пар відкритих і закритих ключів, а також для створення та перевірки цифрових підписів.

• Алгоритм Рівест-Шаміра Адельмана (RSA) – RSA – це асиметричний алгоритм, який

зазвичай використовується для створення та перевірки цифрових підписів.

• Алгоритм цифрового підпису еліптичної кривої (ECDSA) – ECDSA є новішим

варіантом DSA, який забезпечує автентифікацію цифрового підпису та неспростування з

додатковими перевагами обчислювальної ефективності, малих розмірів підпису та

мінімальної пропускної здатності. 55

- 56.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Цифрові підписи для підписання коду

Виконувані файли загорнуті в конверт із цифровим підписом, що дозволяє

кінцевому користувачеві перевірити підпис перед встановленням програмного

забезпечення.

Код цифрового підпису надає кілька гарантій щодо коду.

• Код є автентичним і фактично отриманий від видавця.

• Код не було змінено, оскільки він покинув видавця програмного забезпечення.

• Видавець, безсумнівно, опублікував код. Це забезпечує неспростовність акту

публікації.

56

- 57.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Цифрові підписи для підписання коду (продовження)

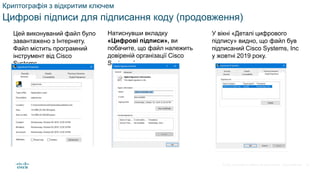

Цей виконуваний файл було

завантажено з Інтернету.

Файл містить програмний

інструмент від Cisco

Systems.

Натиснувши вкладку

«Цифрові підписи», ви

побачите, що файл належить

довіреній організації Cisco

Systems Inc.

У вікні «Деталі цифрового

підпису» видно, що файл був

підписаний Cisco Systems, Inc

у жовтні 2019 року.

57

- 58.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Цифрові підписи для підписання коду (продовження)

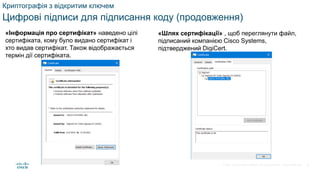

«Інформація про сертифікат» наведено цілі

сертифіката, кому було видано сертифікат і

хто видав сертифікат. Також відображається

термін дії сертифіката.

«Шлях сертифікації» , щоб переглянути файл,

підписаний компанією Cisco Systems,

підтверджений DigiCert.

58

- 59.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

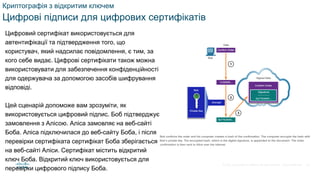

Криптографія з відкритим ключем

Цифрові підписи для цифрових сертифікатів

Цифровий сертифікат використовується для

автентифікації та підтвердження того, що

користувач, який надсилає повідомлення, є тим, за

кого себе видає. Цифрові сертифікати також можна

використовувати для забезпечення конфіденційності

для одержувача за допомогою засобів шифрування

відповіді.

Цей сценарій допоможе вам зрозуміти, як

використовується цифровий підпис. Боб підтверджує

замовлення з Алісою. Аліса замовляє на веб-сайті

Боба. Аліса підключилася до веб-сайту Боба, і після

перевірки сертифіката сертифікат Боба зберігається

на веб-сайті Аліси. Сертифікат містить відкритий

ключ Боба. Відкритий ключ використовується для

перевірки цифрового підпису Боба.

59

- 60.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Цифрові підписи для цифрових сертифікатів (продовження)

Коли Аліса отримує цифровий підпис,

відбувається такий процес:

1. Приймальний пристрій Аліси приймає

підтвердження замовлення з цифровим

підписом і отримує відкритий ключ Боба.

2. Потім комп’ютер Аліси розшифровує підпис

за допомогою відкритого ключа Боба. Цей

крок показує припущене хеш-значення

пристрою-відправника.

3. Комп’ютер Аліси створює хеш отриманого

документа без його підпису та порівнює цей

хеш із розшифрованим хешем підпису.

Якщо хеші збігаються, документ

автентичний.

60

- 61.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

11 Органи влади та довірча

система PKI

61

- 62.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

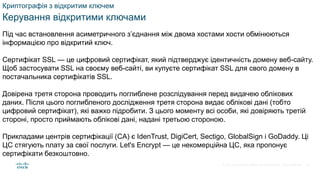

Керування відкритими ключами

Під час встановлення асиметричного з’єднання між двома хостами хости обмінюються

інформацією про відкритий ключ.

Сертифікат SSL — це цифровий сертифікат, який підтверджує ідентичність домену веб-сайту.

Щоб застосувати SSL на своєму веб-сайті, ви купуєте сертифікат SSL для свого домену в

постачальника сертифікатів SSL.

Довірена третя сторона проводить поглиблене розслідування перед видачею облікових

даних. Після цього поглибленого дослідження третя сторона видає облікові дані (тобто

цифровий сертифікат), які важко підробити. З цього моменту всі особи, які довіряють третій

стороні, просто приймають облікові дані, надані третьою стороною.

Прикладами центрів сертифікації (CA) є IdenTrust, DigiCert, Sectigo, GlobalSign і GoDaddy. Ці

ЦС стягують плату за свої послуги. Let's Encrypt — це некомерційна ЦС, яка пропонує

сертифікати безкоштовно.

62

- 63.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Інфраструктура відкритих ключів

PKI необхідний для підтримки широкомасштабного розповсюдження та ідентифікації

відкритих ключів шифрування. На малюнку показано основні елементи PKI.

63

- 64.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Керування відкритими ключами (продовження)

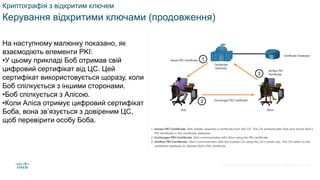

На наступному малюнку показано, як

взаємодіють елементи PKI:

•У цьому прикладі Боб отримав свій

цифровий сертифікат від ЦС. Цей

сертифікат використовується щоразу, коли

Боб спілкується з іншими сторонами.

•Боб спілкується з Алісою.

•Коли Аліса отримує цифровий сертифікат

Боба, вона зв’язується з довіреним ЦС,

щоб перевірити особу Боба.

64

- 65.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Система повноважень PKI

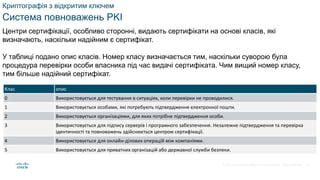

Центри сертифікації, особливо сторонні, видають сертифікати на основі класів, які

визначають, наскільки надійним є сертифікат.

У таблиці подано опис класів. Номер класу визначається тим, наскільки суворою була

процедура перевірки особи власника під час видачі сертифіката. Чим вищий номер класу,

тим більше надійний сертифікат.

Клас опис

0 Використовується для тестування в ситуаціях, коли перевірки не проводилися.

1 Використовується особами, які потребують підтвердження електронної пошти.

2 Використовується організаціями, для яких потрібне підтвердження особи.

3 Використовується для підпису серверів і програмного забезпечення. Незалежне підтвердження та перевірка

ідентичності та повноважень здійснюється центром сертифікації.

4 Використовується для онлайн-ділових операцій між компаніями.

5 Використовується для приватних організацій або державної служби безпеки.

65

- 66.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Довірча система PKI

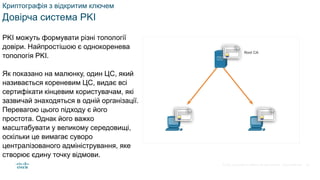

PKI можуть формувати різні топології

довіри. Найпростішою є однокоренева

топологія PKI.

Як показано на малюнку, один ЦС, який

називається кореневим ЦС, видає всі

сертифікати кінцевим користувачам, які

зазвичай знаходяться в одній організації.

Перевагою цього підходу є його

простота. Однак його важко

масштабувати у великому середовищі,

оскільки це вимагає суворо

централізованого адміністрування, яке

створює єдину точку відмови.

66

- 67.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Довірча система PKI (продовження)

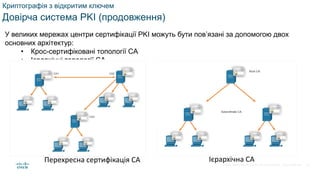

У великих мережах центри сертифікації PKI можуть бути пов’язані за допомогою двох

основних архітектур:

• Крос-сертифіковані топології CA

• Ієрархічні топології CA

Перехресна сертифікація CA Ієрархічна СА

67

- 68.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

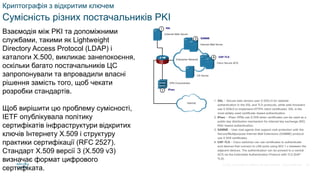

Сумісність різних постачальників PKI

Взаємодія між PKI та допоміжними

службами, такими як Lightweight

Directory Access Protocol (LDAP) і

каталоги X.500, викликає занепокоєння,

оскільки багато постачальників ЦС

запропонували та впровадили власні

рішення замість того, щоб чекати

розробки стандартів.

Щоб вирішити цю проблему сумісності,

IETF опублікувала політику

сертифікатів інфраструктури відкритих

ключів Інтернету X.509 і структуру

практики сертифікації (RFC 2527).

Стандарт X.509 версії 3 (X.509 v3)

визначає формат цифрового

сертифіката.

68

- 69.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Криптографія з відкритим ключем

Реєстрація сертифіката, автентифікація та відкликання

• Усі системи, які використовують PKI, повинні мати відкритий ключ ЦС, який називається

самопідписаним сертифікатом. Відкритий ключ ЦС перевіряє всі сертифікати, видані ЦС, і є

життєво важливим для належної роботи PKI.

• Для багатьох систем, таких як веб-браузери, розповсюдження сертифікатів ЦС здійснюється

автоматично.

• Процес реєстрації сертифіката використовується хост-системою для реєстрації за допомогою PKI.

Для цього сертифікати ЦС отримують у смузі через мережу, а автентифікація виконується поза

смугою (OOB) за допомогою телефону.

• Для автентифікації більше не потрібна присутність сервера ЦС, і кожен користувач обмінюється

своїми сертифікатами, що містять відкриті ключі.

• Сертифікати іноді потрібно анулювати. Двома найпоширенішими методами відкликання є список

відкликаних сертифікатів (CRL) і онлайн-протокол статусу сертифіката (OCSP). 69

- 70.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

12 Застосування та вплив

криптографії

70

- 71.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Застосування та вплив криптографії

Програми PKI

Де PKI може використовуватися підприємством? Нижче наведено короткий перелік

типових варіантів використання PKI:

• Однорангова автентифікація на основі сертифіката SSL/TLS

• Захистіть мережевий трафік за допомогою IPsec VPN

• Веб-трафік HTTPS

• Керуйте доступом до мережі за допомогою аутентифікації 802.1x

• Захист електронної пошти за допомогою протоколу S/MIME

• Безпечний обмін миттєвими повідомленнями

• Схвалення та авторизація програм за допомогою підпису коду

• Захист даних користувача за допомогою файлової системи шифрування

(EFS)

• Реалізуйте двофакторну автентифікацію за допомогою смарт-карт

• Захист USB-накопичувачів

71

- 72.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Застосування та вплив криптографії

Зашифровані мережеві транзакції

Зловмисники можуть використовувати SSL/TLS для виявлення порушень нормативної

відповідності, вірусів, шкідливих програм, втрати даних і спроб вторгнення в мережу.

Інші проблеми, пов’язані з SSL/TLS, можуть бути пов’язані з перевіркою сертифіката веб-

сервера. Коли це станеться, веб-браузери відображатимуть попередження безпеки. Проблеми,

пов’язані з PKI, пов’язані з попередженнями безпеки, включають:

• Діапазон дат дії . Сертифікати X.509v3 вказують дати «не раніше» та «не після». Якщо

поточна дата виходить за межі діапазону, веб-браузер відобразить повідомлення.

Прострочені сертифікати можуть бути просто результатом недогляду адміністратора,

але вони також можуть відображати серйозніші умови.

• Помилка перевірки підпису . Якщо браузер не може перевірити підпис на

сертифікаті, немає гарантії, що відкритий ключ у сертифікаті автентичний. Перевірка

підпису не вдасться, якщо кореневий сертифікат ієрархії ЦС недоступний у сховищі

сертифікатів браузера.

72

- 73.

© 2021 Ciscoand/or its affiliates. All rights reserved. Cisco Confidential

Застосування та вплив криптографії

Шифрування та моніторинг безпеки

Моніторинг мережі стає складнішим, коли пакети зашифровані.

Однак збільшення використання HTTPS у корпоративній мережі створює нові проблеми.

Оскільки HTTPS представляє наскрізний зашифрований HTTP-трафік (через TLS/SSL), не

так легко заглянути в трафік користувача.

Ось список деяких речей, які може зробити аналітик безпеки:

• Налаштуйте правила, щоб розрізняти трафік SSL і не-SSL, HTTPS і не-HTTPS SSL-

трафік.

• Підвищте безпеку за допомогою перевірки сертифікатів сервера за допомогою CRL

і OCSP.

• Впровадити захист від зловмисного програмного забезпечення та фільтрацію URL-

адрес вмісту HTTPS.

• Розгорніть пристрій Cisco SSL для розшифровки SSL-трафіку та надсилання його

до системи запобігання вторгненням (IPS) 73