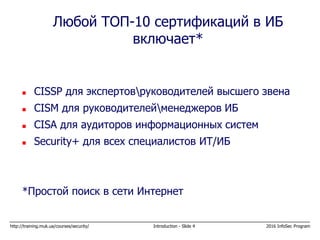

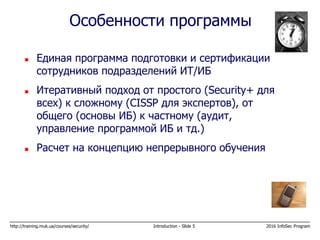

Документ представляет программу подготовки по информационной безопасности, включающую сертификационные курсы cissp, cism, cisa и security+. Программа обеспечивает квалификацию специалистов через непрерывное обучение и доступ к международным сертификациям, подчеркивая важность компетенции в сфере информационной безопасности. Также указаны особенности курсов, включая их содержание и продолжительность.