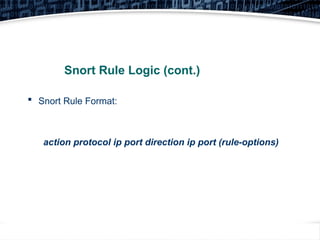

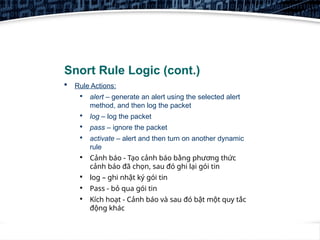

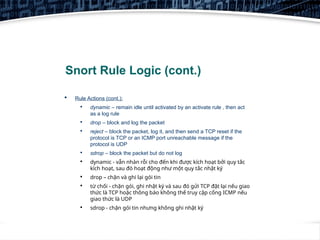

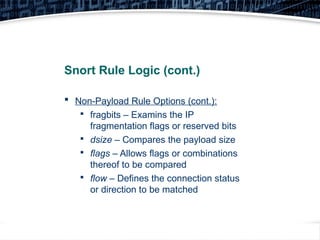

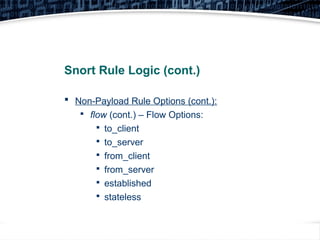

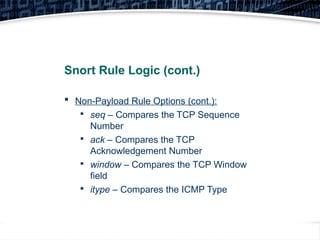

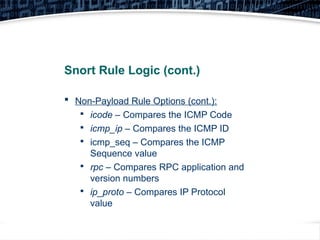

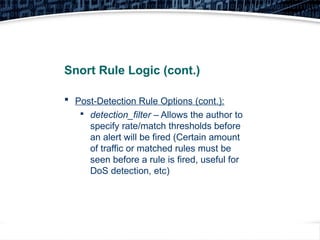

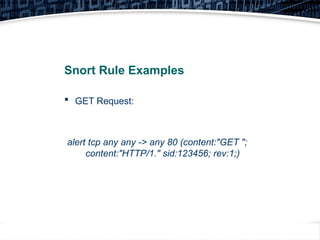

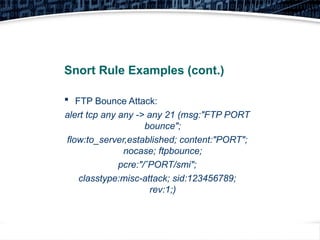

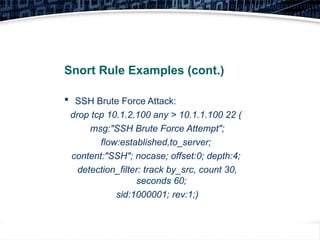

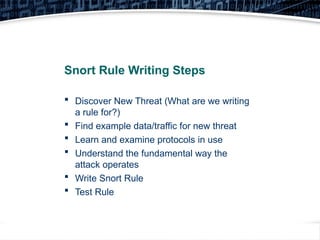

Tài liệu này giải thích cách viết quy tắc cho hệ thống phát hiện xâm nhập Snort, bao gồm cú pháp quy tắc và logic chi tiết. Quy tắc được chia thành tiêu đề và tùy chọn quy tắc, với các hành động bao gồm cảnh báo, ghi nhật ký và chặn gói tin. Tài liệu cũng mô tả các tùy chọn để kiểm tra nội dung gói và các điều kiện khác liên quan đến lưu lượng mạng.