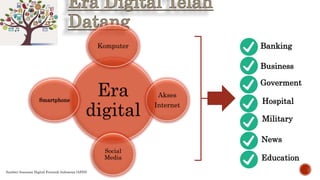

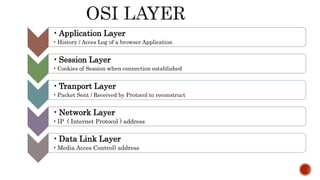

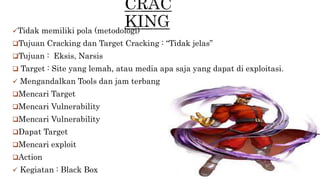

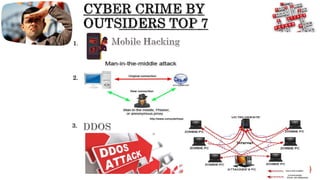

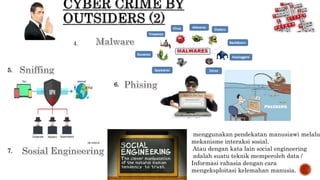

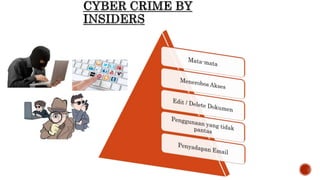

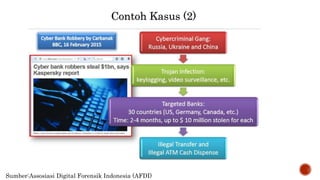

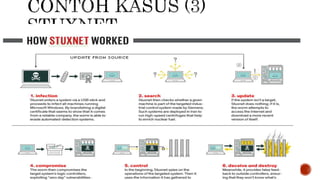

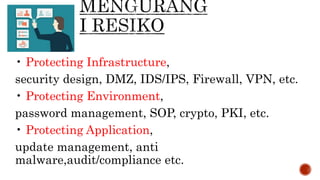

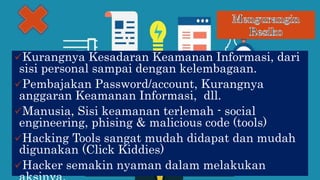

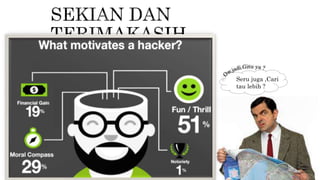

Dokumen ini membahas sistem keamanan komputer dan berbagai aspek terkait seperti jenis serangan, cyber law, dan manajemen keamanan informasi. Ditekankan pentingnya metodologi dalam hacking dan potensi ancaman dari insider serta outsider, serta kurangnya kesadaran keamanan informasi di kalangan personal dan institusi. Selain itu, diidentifikasi tantangan dalam melindungi infrastruktur dan aplikasi dari serangan yang semakin meningkat.