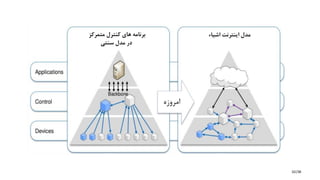

سیستم اسکادا، سیستمی جهت جمعآوری دادههای کنترلی و نظارت بر سیستمها در مقیاس بسیار گسترده است. در این سیستم، اتاق کنترل بر اساس دادههای به دست آمده از مجموعه تحت نظارت، دستورات لازم جهت مدیریت آنها را صادر مینماید. اما این سیستمها با توجه به گسترده بودن در مقیاسهای بزرگ و صنعتی چالشهای امنیتی خاص خود را در ابعاد مختلفی از امنیت همچون حریم خصوصی، احراز هویت، امنیت داده و غیره را دارا میباشند. از طرفی با توجه به رشد تکنولوژی و پیدایش مفاهیم جدیدی همچون رایانش ابری و اینترنت اشیاء، سیستمهای اسکادا نیز با این مفاهیم پیوند خوردهاند. و لزوم امن سازی اینگونه زیرساخت های حیاتی به عنوان یک اولویت ملی هر کشور محسوب میشود

![/36

مراجع و منابع

35

[1] Sajid et al.: Cloud-Assisted IoT-Based SCADA Systems Security: A Review of the State of the Art and Future Challenges/IEEE

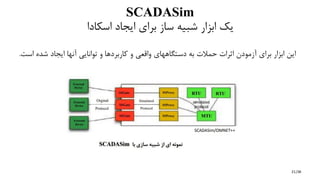

[2] Carlos Queiroz, Abdun Mahmood, and Zahir Tari: SCADASim—A Framework for Building SCADA Simulations/IEEE

[3] Securing SCADA Systems Ronald /L. Krutz/WILEY

[4] N. Fovino, A. Carcano, M. Masera, and A. Trombetta, An experimental investigation of malware attacks on SCADA systems

[5] S. Karnouskos, A. W. Colombo, and T. Bangemann, ``Trends and challenges for cloud-based industrial cyber-physical systems,'' Industrial Cloud-Based

Cyber-Physical Systems

[6] T. Baker, M. Mackay, A. Shaheed, and B. Aldawsari, ``Security-oriented cloud platform for SOA-based SCADA,'' in Proc. 15th IEEE/ACM Int. Symp.

Cluster, Cloud Grid Comput.

[7] Webinar: Protecting your Industrial Control System from Digital Threats/Speakers: Steve Hanna, Senior Principal, Infineon Technologies; Jeff Lund,

Senior Director

[8] http://scada.com

[9] http://tripwire.com

سمینارهای در شرکت:

مشخصاتشبكه الیه الزامات وحسگریاشیا اینترنت در/اطالعات فناوری و ارتباطات پژوهشگاه

شبكهاشیا اینترنت در استانداردها و ها/اطالعات فناوری و ارتباطات پژوهشگاه

الزاماتاشیا اینترنت حوزه در امنیتی رویكردهای و/اطالعات فناوری و ارتباطات پژوهشگاه

تنظیمکشور در اشیا اینترنت حقوقی های چالش و مقررات/اطالعات فناوری و ارتباطات پژوهشگاه

راهكارهایشرکت همكاری با ،ایران در اشیا اینترنت توسعهDeteconآلمان/اطالعات فناوری و ارتباطات پژوهشگاه

سومینکنفرانسالمللیبینصنعتی چهارم انقالبhttp://industry40.ir/

اینترنتسیستمهای و اشیاسایبریفیزیكی/پروفسورHans Wernher Van De Venn /دانشگاهتهران](https://image.slidesharecdn.com/securingcloud-basedscadasystemsforiotapplications-170917111441/85/Securing-cloud-based-scada-systems-for-iot-applications-35-320.jpg)