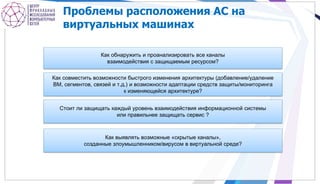

Документ обсуждает использование SDN и NFV в банковской сфере, подчеркивая необходимость обеспечения безопасности виртуальных машин и управления виртуальными вычислительными сетями. Рассматриваются проблемы, такие как обнаружение скрытых каналов и адаптация защиты к быстро меняющейся архитектуре. Также акцентируется внимание на возможности гибкой настройки политик передачи данных и экономии на оборудовании.