Red Team Operasyonu ve İzlenen Bir Sisteme Sızmak

•

2 likes•1,350 views

Red Team Operasyonu ve İzlenen Bir Sisteme Sızmak @BGASecurity - Halil Dalabasmaz

Report

Share

Report

Share

Recommended

GÜVENLİK SİSTEMLERİNİ ATLATMA

Sızma testi çalışmaları için BGA Bilgi Güvenliği A.Ş olarak hazırladığımız uygulama kitabı

Pentest Eğitimi Uygulama Kitabı [Bölüm 4]

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 10, 11, 12

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 10, 11 ve 12 @BGASecurity

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 7, 8, 9

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 7, 8 ve 9 @BGASecurity

Açık kaynak kodlu uygulamalar ile adli bilişim labaratuarı kurma son

ISTSEC 2013 Konferansında Konuşmacılardan Halil ÖZTÜRKCİ'nin anlatmış olduğu sunumdur.

Recommended

GÜVENLİK SİSTEMLERİNİ ATLATMA

Sızma testi çalışmaları için BGA Bilgi Güvenliği A.Ş olarak hazırladığımız uygulama kitabı

Pentest Eğitimi Uygulama Kitabı [Bölüm 4]

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 10, 11, 12

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 10, 11 ve 12 @BGASecurity

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 7, 8, 9

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 7, 8 ve 9 @BGASecurity

Açık kaynak kodlu uygulamalar ile adli bilişim labaratuarı kurma son

ISTSEC 2013 Konferansında Konuşmacılardan Halil ÖZTÜRKCİ'nin anlatmış olduğu sunumdur.

Web Servislerine Yönelik Sızma Testleri

Web servislerine yönelik sızma testleri, Fırat Celal Erdik - Mert Taşçı

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 13, 14, 15

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 13, 14 ve 15 @BGASecurity

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 16, 17, 18

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 16, 17 ve 18 @BGASecurity

Uygulamali Sizma Testi (Pentest) Egitimi Sunumu - 3

Uygulamali Sizma Testi (Pentest) Egitimi Sunumu - 3BTRisk Bilgi Güvenliği ve BT Yönetişim Hizmetleri

Uygulamali Sizma Testi (Pentest) Egitimi Sunumu - 3Web uygulama açıklıklarından faydalanarak sistem ele geçirme

Web uygulama açıklıklarından faydalanarak sistem ele geçirmeBTRisk Bilgi Güvenliği ve BT Yönetişim Hizmetleri

Bu sunum web uygulamalarının kritikliği ne kadar düşük olursa olsun uygulama açıklıklarının sistem ve ağ güvenliğini tehdit edebileceğini göstermektedir.Hacklenmis Linux Sistem Analizi

Hacklenmiş Linux Sistem Analizi @BGASecurity | Uygar Köroğlu - Samet Sazak

Zararlı Yazılım Analizi Eğitimi Lab Kitabı

Zararlı Yazılım Analizi Eğitimi Laboratuvar Kitabı - BGA Security Onur Alanbel

Siber Tehdit İstihbaratının En Güçlü Silahı; SOCMINT

Siber Tehdit İstihbaratının En Güçlü Silahı; SOCMINT @BGASecurity / NETSEC - Hamza Şamlıoğlu

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 4, 5, 6

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 4, 5 ve 6 @BGASecurity

PAROLA KIRMA SALDIRILARI

Sızma testi çalışmaları için BGA Bilgi Güvenliği A.Ş olarak hazırladığımız uygulama kitabı

Pentest Eğitimi Uygulama Kitabı [Bölüm 5]

Kurumsal Ağlarda Log İnceleme Yöntemiyle Saldırı Analizi

Bilgi Güvenliği Akademisi Ekibi Tarafından Hazırlanmış Dokümandır. Bu Sunum Siber Güvenlik Konferansı 2014 Etkinliği için Hazırlanmıştır.

DNS Protokolüne Yönelik Güncel Saldırı Teknikleri & Çözüm Önerileri

DNS Protokolüne Yönelik Güncel Saldırı Teknikleri &

Çözüm Önerileri

Defansif Dünyaya Ofansif Dokunuş - SpookFlare

CYDEF 2017'de gerçekleştirdiğim "Defansif Dünyaya Ofansif Dokunuş - SpookFlare" isimli sunumum.

Siber Güvenlikte Ofansif Yaklaşımlar

Siber Güvenlik Konferansında Derneğimiz üyelerinden Bakır Emre tarafından yapılan Siber Güvenlikte Ofansif Yaklaşımlar başlıklı sunum dosyasıdır...

More Related Content

What's hot

Web Servislerine Yönelik Sızma Testleri

Web servislerine yönelik sızma testleri, Fırat Celal Erdik - Mert Taşçı

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 13, 14, 15

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 13, 14 ve 15 @BGASecurity

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 16, 17, 18

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 16, 17 ve 18 @BGASecurity

Uygulamali Sizma Testi (Pentest) Egitimi Sunumu - 3

Uygulamali Sizma Testi (Pentest) Egitimi Sunumu - 3BTRisk Bilgi Güvenliği ve BT Yönetişim Hizmetleri

Uygulamali Sizma Testi (Pentest) Egitimi Sunumu - 3Web uygulama açıklıklarından faydalanarak sistem ele geçirme

Web uygulama açıklıklarından faydalanarak sistem ele geçirmeBTRisk Bilgi Güvenliği ve BT Yönetişim Hizmetleri

Bu sunum web uygulamalarının kritikliği ne kadar düşük olursa olsun uygulama açıklıklarının sistem ve ağ güvenliğini tehdit edebileceğini göstermektedir.Hacklenmis Linux Sistem Analizi

Hacklenmiş Linux Sistem Analizi @BGASecurity | Uygar Köroğlu - Samet Sazak

Zararlı Yazılım Analizi Eğitimi Lab Kitabı

Zararlı Yazılım Analizi Eğitimi Laboratuvar Kitabı - BGA Security Onur Alanbel

Siber Tehdit İstihbaratının En Güçlü Silahı; SOCMINT

Siber Tehdit İstihbaratının En Güçlü Silahı; SOCMINT @BGASecurity / NETSEC - Hamza Şamlıoğlu

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 4, 5, 6

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 4, 5 ve 6 @BGASecurity

PAROLA KIRMA SALDIRILARI

Sızma testi çalışmaları için BGA Bilgi Güvenliği A.Ş olarak hazırladığımız uygulama kitabı

Pentest Eğitimi Uygulama Kitabı [Bölüm 5]

Kurumsal Ağlarda Log İnceleme Yöntemiyle Saldırı Analizi

Bilgi Güvenliği Akademisi Ekibi Tarafından Hazırlanmış Dokümandır. Bu Sunum Siber Güvenlik Konferansı 2014 Etkinliği için Hazırlanmıştır.

DNS Protokolüne Yönelik Güncel Saldırı Teknikleri & Çözüm Önerileri

DNS Protokolüne Yönelik Güncel Saldırı Teknikleri &

Çözüm Önerileri

What's hot (20)

Derinlemesine Paket İnceleme (Deep Packet Inspection)

Derinlemesine Paket İnceleme (Deep Packet Inspection)

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 13, 14, 15

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 13, 14, 15

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 16, 17, 18

Beyaz Şapkalı Hacker CEH Eğitimi - Bölüm 16, 17, 18

Uygulamali Sizma Testi (Pentest) Egitimi Sunumu - 3

Uygulamali Sizma Testi (Pentest) Egitimi Sunumu - 3

Web uygulama açıklıklarından faydalanarak sistem ele geçirme

Web uygulama açıklıklarından faydalanarak sistem ele geçirme

Siber Tehdit İstihbaratının En Güçlü Silahı; SOCMINT

Siber Tehdit İstihbaratının En Güçlü Silahı; SOCMINT

Kurumsal Ağlarda Log İnceleme Yöntemiyle Saldırı Analizi

Kurumsal Ağlarda Log İnceleme Yöntemiyle Saldırı Analizi

DNS Protokolüne Yönelik Güncel Saldırı Teknikleri & Çözüm Önerileri

DNS Protokolüne Yönelik Güncel Saldırı Teknikleri & Çözüm Önerileri

Similar to Red Team Operasyonu ve İzlenen Bir Sisteme Sızmak

Defansif Dünyaya Ofansif Dokunuş - SpookFlare

CYDEF 2017'de gerçekleştirdiğim "Defansif Dünyaya Ofansif Dokunuş - SpookFlare" isimli sunumum.

Siber Güvenlikte Ofansif Yaklaşımlar

Siber Güvenlik Konferansında Derneğimiz üyelerinden Bakır Emre tarafından yapılan Siber Güvenlikte Ofansif Yaklaşımlar başlıklı sunum dosyasıdır...

2010 Kocaeli Linux Günleri - Linux Güvenlik UygulamalarıLinux

Linux istemciler ve sunuculardagüvenlik uygulamaları

Devfest istanbul'14 web app security and framework

Devfest istanbul'14 web app security and framework

Cuneyd Uzun - Advanced Persistent Threat 29 Cosy Bear

Advanced Persistent Threat #APT29, also known as Cozy Bear is a Russian black hat group associated with Russian intelligence.

Not so cozy An uncomfortable examination of a suspected apt29 phishing

Siber Tehdit Gözetleme ve SIEM Olarak Açık Kaynak Sistemlerin Kullanımı

Huzeyfe Önal “Siber Tehdit Gözetleme ve SIEM Olarak Açık Kaynak Sistemlerin Kullanımı”

INFTEC-2024 Python Programlama Giriş Kursu

INFTEC-2024 (Uluslararası Bilişim Teknolojileri Kongresi 2024 Kapsamında Kurs Sunum ve Notları) Veri Biliminden Yapay Zekaya, Python Programlamaya Giriş - Murat KARA

BTRisk iOS Mobil Uygulama Denetimi Eğitimi

BTRisk tarafından geliştirilen btrmobile uygulaması üzerinde uygulamalı olarak verilen mobil uygulama denetimi eğitimidir

Mobil Uygulama Güvenliği (Mobile Security)

Mobil Uygulama Güvenliği (Mobile Security)

www.cihanozhan.com

www.deeplab.co

Similar to Red Team Operasyonu ve İzlenen Bir Sisteme Sızmak (15)

2010 Kocaeli Linux Günleri - Linux Güvenlik UygulamalarıLinux

2010 Kocaeli Linux Günleri - Linux Güvenlik UygulamalarıLinux

Devfest istanbul'14 web app security and framework

Devfest istanbul'14 web app security and framework

Penetrasyon Testlerinde Açık Kod Yazılımların Kullanımı

Penetrasyon Testlerinde Açık Kod Yazılımların Kullanımı

Cuneyd Uzun - Advanced Persistent Threat 29 Cosy Bear

Cuneyd Uzun - Advanced Persistent Threat 29 Cosy Bear

Siber Tehdit Gözetleme ve SIEM Olarak Açık Kaynak Sistemlerin Kullanımı

Siber Tehdit Gözetleme ve SIEM Olarak Açık Kaynak Sistemlerin Kullanımı

More from BGA Cyber Security

WEBSOCKET Protokolünün Derinlemesine İncelenmesi

BGA Security Pentest ekibinden Serhat Çiçek tarafından hazırlanan "WEBSOCKET Protokolünün Derinlemesine İncelenmesi"

Ücretsiz Bilgi Güvenliği Farkındalık Eğitimi

Unutmayın! Siber saldırılarda her türde ve büyüklükteki işletme risk altındadır ve en zayıf halka insan faktörüdür! Hem teorik hem pratik örneklerle oluşan içeriğiyle bu eğitim, son savunma hattınız olan çalışanlarınızın güncel siber tehditleri daha iyi anlayıp gerekli önlemleri almasını sağlamada çok faydalı olacaktır.

Bir Ransomware Saldırısının Anatomisi. A'dan Z'ye Ransomware Saldırıları

Bir Ransomware Saldırısının Anatomisi. A'dan Z'ye Ransomware Saldırıları Webinar Sunumu

Webinar: SOC Ekipleri için MITRE ATT&CK Kullanım Senaryoları

Webinar: SOC Ekipleri için MITRE ATT&CK Kullanım Senaryoları

Açık Kaynak Kodlu Çözümler Kullanarak SOC Yönetimi SOAR & IRM Webinar - 2020

Açık Kaynak Kodlu Çözümler Kullanarak SOC Yönetimi SOAR & IRM Webinar - 2020

Webinar: Siber Güvenlikte Olgunluk Seviyesini Arttırmak

Webinar: Siber Güvenlikte Olgunluk Seviyesini Arttırmak

Open Source Soc Araçları Eğitimi 2020-II

Açık Kaynak Kodlu Çözümler Kullanarak SOC Yönetimi SOAR & IRM Webinar - 2020

Webinar Sunumu: Saldırı, Savunma ve Loglama Açısından Konteyner Güvenliği

Saldırı, Savunma ve Loglama Açısından Konteyner Güvenliği

RAKAMLARIN DİLİ İLE 2020 YILI SIZMA TESTLERİ

BGA Security tarafından her yıl yaklasık olarak 200’e yakın

sızma testi projesi gerçeklestirilmektedir. Bu projeler standart

olmayıp müsterilerin taleplerine göre farklı boyutlarda

olabilmektedir. Bu rapor yapılan çalışmalarda karşılaşılan zafiyetler ve istismar yöntemlerinin istatistiklerini paylaşmak amacıyla hazırlanmıştır.

Siber Fidye 2020 Raporu

Fidye yazılımı, kurbanın dosyalarını şifreleyen kötü amaçlı bir yazılım türüdür. Saldırgan, ödeme yapıldıktan sonra

verilerine tekrar erişebilmesi için kurbandan fidye talep eder.

BGA Türkiye Bankacılık Sektörü 1. Çeyrek Phishing Raporu

Bu raporda 2020 yılının ilk yarısı için Türkiye'de bulunan bankalar adına açılan sahte alan adları

(domain), bu alan adlarının SSL sertifikası durumları ve kayıt bilgilerine yönelik analizler yer almakta

olup, aylara göre artışları ve saldırganların motivasyonları incelenmiştir.

SOC Kurulumu ve Yönetimi İçin Açık Kaynak Kodlu Çözümler

SOC Kurulumu ve Yönetimi İçin Açık Kaynak Kodlu Çözümler

Veri Sızıntıları İçinden Bilgi Toplama: Distributed Denial of Secrets

Veri Sızıntıları İçinden Bilgi Toplama: Distributed Denial of Secrets

Aktif Dizin (Active Directory) Güvenlik Testleri - I: Bilgi Toplama

Ağ haritalama (Enumeration), sızma testi metodolojilerinden biridir. Hedef ile aktif bir bağ oluşturulduğunda ve hedefe saldırıda bulunurken giriş noktasını tespit etmek amacıyla sistemin ağ yapısının detaylı belirlenmesidir:

Açık sistemler ve üzerindeki açık portlar, servisler ve servislerin hangi yazılımın hangi sürümü olduğu bilgileri, ağ girişlerinde bulunan VPN, Firewall, IPS cihazlarının belirlenmesi, sunucu sistemler çalışan işletim sistemlerinin ve versiyonlarının belirlenmesi ve tüm bu bileşenler belirlendikten sonra hedef sisteme ait ağ haritasının çıkartılması Ağ haritalama adımlarında yapılmaktadır.

Güvenlik Testlerinde Açık Kaynak İstihbaratı Kullanımı

Bir kurum sızma testi yaptıracağı zaman, bu testi yapacak olan profesyoneller öncelikle hedef sistem hakkında bilgi toplamak zorundadır. Hedef sistemin kullandığı IP aralığı, subdomainler, aynı kullanıcı üzerinden alınmış diğer domainler, dns kayıtları, çalışanlarına açılan mail adresi politikası, bağlantılı mobil uygulamalar, kurumun sosyal medya hesapları, çalışanlarının sosyal medya hesapları, çalışan profili, güvenlik sertifikası bilgileri, kurum veya çalışanları adına gerçekleştirilen veri sızıntıları, forumlarda paylaşılan bilgiler ve daha fazlası OSINT kullanılarak elde edilebilir.

More from BGA Cyber Security (20)

Bir Ransomware Saldırısının Anatomisi. A'dan Z'ye Ransomware Saldırıları

Bir Ransomware Saldırısının Anatomisi. A'dan Z'ye Ransomware Saldırıları

Webinar: SOC Ekipleri için MITRE ATT&CK Kullanım Senaryoları

Webinar: SOC Ekipleri için MITRE ATT&CK Kullanım Senaryoları

Açık Kaynak Kodlu Çözümler Kullanarak SOC Yönetimi SOAR & IRM Webinar - 2020

Açık Kaynak Kodlu Çözümler Kullanarak SOC Yönetimi SOAR & IRM Webinar - 2020

Webinar: Siber Güvenlikte Olgunluk Seviyesini Arttırmak

Webinar: Siber Güvenlikte Olgunluk Seviyesini Arttırmak

Webinar Sunumu: Saldırı, Savunma ve Loglama Açısından Konteyner Güvenliği

Webinar Sunumu: Saldırı, Savunma ve Loglama Açısından Konteyner Güvenliği

BGA Türkiye Bankacılık Sektörü 1. Çeyrek Phishing Raporu

BGA Türkiye Bankacılık Sektörü 1. Çeyrek Phishing Raporu

SOC Kurulumu ve Yönetimi İçin Açık Kaynak Kodlu Çözümler

SOC Kurulumu ve Yönetimi İçin Açık Kaynak Kodlu Çözümler

Veri Sızıntıları İçinden Bilgi Toplama: Distributed Denial of Secrets

Veri Sızıntıları İçinden Bilgi Toplama: Distributed Denial of Secrets

Aktif Dizin (Active Directory) Güvenlik Testleri - I: Bilgi Toplama

Aktif Dizin (Active Directory) Güvenlik Testleri - I: Bilgi Toplama

Güvenlik Testlerinde Açık Kaynak İstihbaratı Kullanımı

Güvenlik Testlerinde Açık Kaynak İstihbaratı Kullanımı

Red Team Operasyonu ve İzlenen Bir Sisteme Sızmak

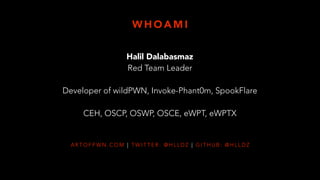

- 1. A R T O F P W N . C O M | T W I T T E R : @ H L L D Z | G I T H U B : @ H L L D Z Halil Dalabasmaz Red Team Leader Developer of wildPWN, Invoke-Phant0m, SpookFlare CEH, OSCP, OSWP, OSCE, eWPT, eWPTX W H O A M I

- 2. R E D T E A M I N G Bir organizasyonun çalışanlarının, ağlarının, uygulamalarının ve fiziksel güvenlik kontrollerinin gerçek hayatta bir saldırgan tarafından yapılan saldırılara ne kadar iyi dayanabileceğini ölçmek için tasarlanmış tam kapsamlı, çok katmanlı bir saldırı simülasyonudur. TEKNOLOJİ + FİZİKSEL + İNSAN

- 3. B İ R R E D T E A M O P E R A S Y O N U V E 7 / 2 4 İ Z L E N E N B İ R S İ S T E M E S I Z M A K H A L İ L D A L A B A S M A Z

- 4. G E R Ç E K D Ü N YA V S . S İ B E R D Ü N YA

- 5. P E N T E S T ’ I N S O R U N L A R I • Pentest != Red Teaming • %20’si Teknik İş • %80’si Raporlama ve Toplantılar • Kapsam!? • Yönetcilere phising yapmayalım • O sistemler var ama sen dokunma • Biz zaten pentest yaptık yani “taradık”

- 6. R E D T E A M I N G A D I M L A R I • Reconnaissance (Keşif) • Weaponisation (Silahlanma) • Delivery (Gönderim) • Exploitation (İstismar) • Installation (Yükleme) • Command & Control (Komuta & Kontrol) • Actions On Objectives (Eyleme Geçme)

- 7. O P E R A S Y O N B A Ş L A N G I C I V E B İ L G İ T O P L A M A • OSINT • Endüstri ve Unsur Analizi • Profil Analizi ve Sınıflandırma

- 8. O L A S I S E N A RY O L A R • Hedef kuruma fiziksel olarak erişim sağlanıp iç ağa hazırlanan cihazın yerleştirilmesi • Kurum çalışanlarına oltalama saldırısı düzenleme • Kurum çalışanlarına cihaz gönderilmesi

- 9. R E D T E A M ’ İ N G Ö Z Ü N D E B İ R D E V E L O P E R • Esnek çalışma ortamları • Esnek ağ erişimleri • Root/Administrator olma arzuları • Parayı getiren!? • Bazıları Mac sever :)

- 10. S A L D I R I TA S A R I M I • VPN Bağlantıları Hakkında • BT Destek <sevgiliBT@hedef.kurum> • Teknik içerik… • Özet; redteam.binary’i indir ve çalıştır

- 11. Z A R A R L I T R A F İ Ğ İ

- 12. H T T P ( S ) • Kurumsal Ağlar İçin TCP 80/443 • Son kullanıcı için neredeyse vazgeçilmez • Profiling

- 13. H T T P ( S ) P R O F I L I N G GET /preload?manifest=wac HTTP/1.1 Host: onedrive.live.com Accept: text/html,application/xml;*/*; Accept-Encoding: gzip, deflate Cookie: H=D:7mUzX2yIRfcNFXavt2cNFi2yIRfcNFi2yIRfcNFiVSDV34t3FiupAzM9Xj User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:11.0) like Gecko Connection: Keep-Alive Cache-Control: no-cache

- 14. R O O T H A K L A R I collection/osx/prompt ~/Library/LaunchAgents (.plist)

- 15. C & C ’ Y İ H E D E F E K U R M A K • Mac OS X • Python, Ruby, Perl, Java, SSH… • Empire, Bettercap, Responder…

- 16. B E R M U D A T R I A N G L E • Developer • Test Server • SysAdmin

- 17. K İ Ş İ S E L N O T L A R ! ? • Kişiselden Öte Herşey! • Ağ Şemaları, Hesap Bilgileri, Kritik Görüşme Notları…

- 18. PA S S W O R D M A N A G E M E N T S O F T WA R E • Domain/Enterprise Admin! • Golden Ticket

- 20. R E D T E A M V S . H E D E F • 1 Lider 3 Operatör • İleri Seviye Teknik Yetenekler • Sosyal Mühendislik Yetenekleri • Bütçe(cik) :)) • +15 Kişilik Ekip • Yetişmiş/Kıdemli İnsan Gücü (+7) • Teknoloji Altyapısı (+7M !) • Yıllık Tekrarlanan Eğitimler • Danışmanlık Hizmetleri • Tehdit İstihbaratı ve Paylaşımlar

- 21. A R T O F P W N . C O M | T W I T T E R : @ H L L D Z | G I T H U B : @ H L L D Z Teşekkürler!