فوائد التحقق من الهوية الرقمية.pdf

•

0 likes•111 views

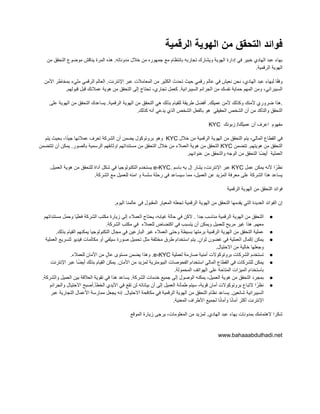

بهاء عبد الهادي خبير في إدارة الهوية ويشارك تجاربه بانتظام مع جمهوره من خلال مدوناته. هذه المرة يناقش موضوع التحقق من الهوية الرقمية. وفقًا لبهاء عبد الهادي، نحن نعيش في عالم رقمي حيث تحدث الكثير من المعاملات عبر الإنترنت. العالم الرقمي مليء بمخاطر الأمن السيبراني، ومن المهم حماية نفسك من الجرائم السيبرانية. كعمل تجاري، تحتاج إلى التحقق من هوية عملائك قبل قبولهم. .هذا ضروري لأمنك وكذلك لأمن عميلك. أفضل طريقة للقيام بذلك هي التحقق من الهوية الرقمية. يساعدك التحقق من الهوية على التحقق والتأكد من أن الشخص الحقيقي هو بالفعل الشخص الذي يدعي أنه كذلك.

Report

Share

Report

Share

Download to read offline

Recommended

ما هي هوية الهاتف المحمول ؟.pdf

اخترقت الهواتف المحمولة كل جانب من جوانب حياتنا، سواء كانت مصرفية أو رعاية صحية. وتشجع الحكومات المعاملات الرقمية. في مثل هذا السيناريو، تصبح هوية الهاتف المحمول مهمة للغاية وتساعد في الاستفادة من استخدام الهاتف المحمول. تحمي هوية المحمول المستخدم وكذلك المؤسسات المالية من الاحتيال.

كيف تكون الهوية الرقمية هي القياس الآمن الجديد ؟.pdf

قبل الخوض في تفاصيل كيف أن الهوية الرقمية هي القياس الآمن الجديد ، يجب أن نفهم أولاً ما هي الهوية الرقمية.

يتمتع كل جهاز كمبيوتر وتطبيق وهاتف ذكي في العالم الرقمي الحديث بهوية مميزة خاصة به. الآن، يمكن لأجهزة الكمبيوتر والتطبيقات تحديد من يرتبطون به باستخدام معلومات فريدة تعد جزءًا من هويتك الرقمية.

ما هي الضرورة الجديدة للضمان الرقمي؟.pdf

يشعر الخبير التكنولوجي بهاء الزبيدي ان مع ارتباط كل مفاصل حياتنا بشكل متزايد عبر الإنترنت، أصبح الضمان الرقمي أكثر أهمية من أي وقت مضى. ببساطة، الضمان الرقمي هو عملية تقييم وضمان أمن وجودة المنتجات والخدمات الرقمية.

كيف يمكن للقياسات الحيوية أن تجعل العمل ممتعًا ؟.pdf

اعتمدت معظم الشركات اليوم بيئة عمل هجينة. يزور الموظفون المكتب للعمل حسب الحاجة. لكن العديد منهم يعملون من المنزل معظم الوقت. وقد أدى هذا السيناريو إلى زيادة الحاجة إلى الأمن. مع العمل الجاري من المواقع النائية، أصبح أمن البيانات مشكلة حاسمة.

كل ما تحتاج لمعرفته حول إدارة الهوية.pdf

وفقاً للسيد بهاء عبد الهادي ان في وقتنا هذا، تُعتبر الإستراتيجية الرقمية لكل مؤسسة إدارة الهوية كعنصر أساسي فيها. يمكن للشركات الآن التواصل مع جمهورها المستهدف من خلال وسائل التواصل الاجتماعي والأسواق عبر الإنترنت وغيرها من الطرق المباشرة بشكل متزايد للتواصل مع عملائها،.يحتاج العمل إلى نظام إدارة هوية قوي وفعال للاستفادة من هذه الفرص وتعظيم عائد الاستثمار على أنشطته الرقمية.

كيف تعزز القياسات الحيوية وشبكة الدوائر التلفزيونية المغلقة الأمان للخوادم ؟.pdf

القياسات الحيوية ليست ظاهرة جديدة وهي موجودة منذ القرن التاسع عشر. لقد كان الوقت الذي بدأت فيه وكالات الإنفاذ والتحقيق في استخدام تقنية بصمات الأصابع لتعقب المجرمين. أدت التطورات في البرامج والأجهزة على الويب إلى زيادة اعتمادها في قطاعات مختلفة.

توحيد نظام التحقق.pdf

كاتب هذا المقال هو بهاء عبد الهادي. بصفته خبيرًا في إدارة الهوية، يشارك بهاء عبد الهادي دائمًا تجربته على منصات مختلفة.

ولزيادة الوعي بأهمية ضمان الهوية عبر القنوات في الاقتصاد الحديث المترابط، أطلق المجلس الدولي بمساعدة الشبكات الكترونية الكبيرة حملة قيادة فكرية. زيادة المبيعات والاحتفاظ ورضا العملاء والامتثال التنظيمي يتم بمساعدة الانضمام السهل والمصادقة البايومترية.

ما هو التوثيق السَلس ؟.pdf

بهاء عبد الهادي خبير في إدارة الهوية ويشارك تجاربه بانتظام مع جمهوره من خلال مدوناته. هذه المرة يناقش حول المصادقة السلسة .بالنسبة لمعاملة سلسة، خالية من خطوات التوثيق الإضافية، فإن المصادقة الخالية من المجهود هي الخيار الافضل . باستخدام بروتوكول آمان ثلاثية الابعاد ، يسمح التوثيق الخالي من الجهود للمعاملات ذات المخاطر الاحتيالية المنخفضة بالحدوث بسلاسة.الآن يمكن أن تحدث المعاملات من البطاقات والأجهزة الرقمية في غضون ثوانٍ. بسبب تقليل احتمالية الجهد المبذول ، فإن فرص التخلي عن االخدمة منخفضة للغاية.

Recommended

ما هي هوية الهاتف المحمول ؟.pdf

اخترقت الهواتف المحمولة كل جانب من جوانب حياتنا، سواء كانت مصرفية أو رعاية صحية. وتشجع الحكومات المعاملات الرقمية. في مثل هذا السيناريو، تصبح هوية الهاتف المحمول مهمة للغاية وتساعد في الاستفادة من استخدام الهاتف المحمول. تحمي هوية المحمول المستخدم وكذلك المؤسسات المالية من الاحتيال.

كيف تكون الهوية الرقمية هي القياس الآمن الجديد ؟.pdf

قبل الخوض في تفاصيل كيف أن الهوية الرقمية هي القياس الآمن الجديد ، يجب أن نفهم أولاً ما هي الهوية الرقمية.

يتمتع كل جهاز كمبيوتر وتطبيق وهاتف ذكي في العالم الرقمي الحديث بهوية مميزة خاصة به. الآن، يمكن لأجهزة الكمبيوتر والتطبيقات تحديد من يرتبطون به باستخدام معلومات فريدة تعد جزءًا من هويتك الرقمية.

ما هي الضرورة الجديدة للضمان الرقمي؟.pdf

يشعر الخبير التكنولوجي بهاء الزبيدي ان مع ارتباط كل مفاصل حياتنا بشكل متزايد عبر الإنترنت، أصبح الضمان الرقمي أكثر أهمية من أي وقت مضى. ببساطة، الضمان الرقمي هو عملية تقييم وضمان أمن وجودة المنتجات والخدمات الرقمية.

كيف يمكن للقياسات الحيوية أن تجعل العمل ممتعًا ؟.pdf

اعتمدت معظم الشركات اليوم بيئة عمل هجينة. يزور الموظفون المكتب للعمل حسب الحاجة. لكن العديد منهم يعملون من المنزل معظم الوقت. وقد أدى هذا السيناريو إلى زيادة الحاجة إلى الأمن. مع العمل الجاري من المواقع النائية، أصبح أمن البيانات مشكلة حاسمة.

كل ما تحتاج لمعرفته حول إدارة الهوية.pdf

وفقاً للسيد بهاء عبد الهادي ان في وقتنا هذا، تُعتبر الإستراتيجية الرقمية لكل مؤسسة إدارة الهوية كعنصر أساسي فيها. يمكن للشركات الآن التواصل مع جمهورها المستهدف من خلال وسائل التواصل الاجتماعي والأسواق عبر الإنترنت وغيرها من الطرق المباشرة بشكل متزايد للتواصل مع عملائها،.يحتاج العمل إلى نظام إدارة هوية قوي وفعال للاستفادة من هذه الفرص وتعظيم عائد الاستثمار على أنشطته الرقمية.

كيف تعزز القياسات الحيوية وشبكة الدوائر التلفزيونية المغلقة الأمان للخوادم ؟.pdf

القياسات الحيوية ليست ظاهرة جديدة وهي موجودة منذ القرن التاسع عشر. لقد كان الوقت الذي بدأت فيه وكالات الإنفاذ والتحقيق في استخدام تقنية بصمات الأصابع لتعقب المجرمين. أدت التطورات في البرامج والأجهزة على الويب إلى زيادة اعتمادها في قطاعات مختلفة.

توحيد نظام التحقق.pdf

كاتب هذا المقال هو بهاء عبد الهادي. بصفته خبيرًا في إدارة الهوية، يشارك بهاء عبد الهادي دائمًا تجربته على منصات مختلفة.

ولزيادة الوعي بأهمية ضمان الهوية عبر القنوات في الاقتصاد الحديث المترابط، أطلق المجلس الدولي بمساعدة الشبكات الكترونية الكبيرة حملة قيادة فكرية. زيادة المبيعات والاحتفاظ ورضا العملاء والامتثال التنظيمي يتم بمساعدة الانضمام السهل والمصادقة البايومترية.

ما هو التوثيق السَلس ؟.pdf

بهاء عبد الهادي خبير في إدارة الهوية ويشارك تجاربه بانتظام مع جمهوره من خلال مدوناته. هذه المرة يناقش حول المصادقة السلسة .بالنسبة لمعاملة سلسة، خالية من خطوات التوثيق الإضافية، فإن المصادقة الخالية من المجهود هي الخيار الافضل . باستخدام بروتوكول آمان ثلاثية الابعاد ، يسمح التوثيق الخالي من الجهود للمعاملات ذات المخاطر الاحتيالية المنخفضة بالحدوث بسلاسة.الآن يمكن أن تحدث المعاملات من البطاقات والأجهزة الرقمية في غضون ثوانٍ. بسبب تقليل احتمالية الجهد المبذول ، فإن فرص التخلي عن االخدمة منخفضة للغاية.

دور البنوك في الهوية الرقمية.pdf

الهوية الرقمية هي واحدة من أهم موضوعات اليوم وأكثرها سرعة في النمو. مع المزيد والمزيد من الشركات والمؤسسات التي تعتمد على الأنظمة والتطبيقات الرقمية لتأمين المعلومات الحساسة وتخزينها، تلعب البنوك دوراً كبيراً بشكل خاص في هذا المجال، لأنها تحمي البيانات والمعاملات المالية لعملائها.

المصادقة البايومترية مع الهواتف والبطاقات المعدة للتوسع السريع.pdf

من المقرر أن تزدهر المصادقة البايومترية في شعبيتها في السنوات القليلة المقبلة، بسبب الاستخدام المتزايد للهواتف والبطاقات التي تتضمن التكنولوجيا. يستخدم هذا النوع من المصادقة خصائص فيزيائية فريدة، مثل بصمات الأصابع أو ملامح الوجه، لتحديد الأفراد وضمان هويتهم.

فهم إدارة هوية العملاء والوصول إليها.pdf

CIAM (تحديد هوية العملاء وإدارة الوصول) هي نوع من تقنية تحديد الهوية. يسمح للشركات بإدارة هويات عملائها مع توفير الأمان وتجربة مستخدم محسنة. الهدف الرئيسي لإدارة هوية العملاء والوصول هو مساعدة الشركات في توفير تجربة عملاء رائعة مع حماية معلومات المستخدم أيضًا.

كيف تتعامل الشركات مع عمليات التحقق من التأريخ الجنائي ؟.pdf

في عالم الشركات، تعد عمليات التحقق من التأريخ الجنائي أمرًا بالغ الأهمية لأصحاب العمل لضمان سلامة وأمن الشركة وموظفيها. يجب على الشركات أن تفعل ما في وسعها للتأكد من أن المتقدمين والموظفين والمقاولين الذين يعملون لديهم هم بالفعل من يقولون إنهم كذلك. في البيئة الرقمية اليوم، أصبح هذا الاجراء أكثر أهمية من أي وقت مضى.

ما هي واجهة برمجة تطبيقات (API) واعرف زبونك(KYC),كيف يعملان؟.pdf

يجب على بعض الشركات الالتزام بلوائح AML و KYC في غالبية الدول. قد تقدم واجهات برمجة التطبيقات نهجًا أسرع وأسهل وأقل تكلفة لتلبية متطلبات الأمان والخصوصية والسرعة عندما تصادق هذه الشركات على عملائها. مع تقدم الذكاء الاصطناعي والبيانات الضخمة والتعلم الآلي و blockchain والقطاعات الأخرى، يوجد بالفعل أكثر من 2000 واجهة برمجة تطبيقات للخدمات المالية، مع وجود برامج إضافية في الطريق.

كيف تعمل تكنولوجيا القياسات الحيوية على تغيير مشهد البيع بالتجزئة.pdf

تجربة البيع بالتجزئة تتغير وتتطور ! نظرًا لأن العملاء الأذكياء رقميًا يطلبون تجربة داخل المتجر تركز على الراحة والثقة، يتطلع تجار التجزئة ذوو التفكير المستقبلي إلى إعادة اختراع رحلة تجربة جذرية و جديدة للعملاء.

تقليل مخاطر الأمن السيبراني على عملك.pdf

هناك احتمالات إذا كنت تقرأ هذا، فأنت صاحب عمل أو مدير مهتم (أو يجب أن يكون) بالأمن السيبراني. في عصر الرقمنة ليست الشركات الكبيرة فقط في خطر – يمكن اختراق أي شركة، مما قد يتسبب في أضرار مالية جسيمة. إذن ماذا يمكنك أن تفعل لتقليل ضعف شركتك ؟ إليك بعض النصائح.

استخدام الهاتف كرمز هوية.pdf

في عصر تهيمن عليه التكنولوجيا، ليس من السهل إدارة شركة رقمية، مع الأخذ في الاعتبار أن الهجمات الإلكترونية أصبحت الآن حدثًا منتظمًا , وذات تهديد حقيقي . يبحث العملاء دائمًا عن تجربة سلسة. ومع ذلك، فإن أي عمل يتطلب إجراءات أمنية مشددة. في قطاعات مثل التأمين أو الرعاية الصحية أو الخدمات المصرفية، أحد الجوانب المهمة التي يجب مراعاتها هو السيطرة و المراقبة الحكومية.

تأثير التكنولوجيا المالية Fintech.pdf

فكر في آخر مرة قمت فيها بعملية شراء. ربما كان على الإنترنت، أو ربما ذهبت إلى المتجر. بغض النظر عن كيفية شرائه، هناك فرصة جيدة لأن التكنولوجيا المالية أثرت على العملية.سواء باستخدام تطبيق دفع عبر الهاتف المحمول أو التسوق على موقع يستخدم الخروج الآمن، فإن التكنولوجيا المالية تغير طريقة شرائنا للأشياء.في منشور المدونة هذا، سننظر في بعض الطرق التي تؤثر بها التكنولوجيا المالية على سلوك المستهلك ونستكشف بعض فوائد هذه التكنولوجيا.

على مودك هو اضخم موقع للتسوق الالكتروني عبرالانترنت في جدة والمملكة

على مودك هو اضخم موقع للتسوق الالكتروني عبرالانترنت في جدة والمملكة . جميع العروض بمكان واحد. المطاعم الفنادق السياحة والسفر الالكترونيات الرياضة الماكولات والكثير غيره

www.3lamodak.com

حوكمة الهوية والسحابة.pdf

تزداد صعوبة واجبات إدارة الهوية مع انتقال المزيد من الشركات من البرامج إلى الخدمات الافتراضية ومحاولة تعزيز الوصول إلى الهاتف المحمول. لمنع الوصول غير المرغوب فيه إلى البيانات الحساسة التي تنتقل عبر الموقع والأجهزة البعيدة، هناك حاجة إلى ضمانات قوية. هناك حاجة إلى حل جديد تمامًا لاستيعاب الحجم المتزايد للأجهزة المحمولة المتصلة بأنظمة الأعمال.

هل استخدام الوجه هوالمستقبل ؟.pdf

بهاء عبد الهادي خبير في إدارة الهوية ويشارك تجاربه بانتظام مع جمهوره من خلال مدوناته. هذه المرة يناقش مزايا استخدام الوجه كصفة قياس حيوي مهمة.

أتاحت أحدث التطورات في مجال الأمن والإلكترونيات والقياسات الحيوية تأمين نقاط الوصول المادية والرقمية. أجبر الوباء الأخير معظم الشركات على استخدام حلول القياسات الحيوية لتحديد العملاء. كان عليهم استخدام تقنيات التحكم عن بُعد لتحديد عمالهم وعملائهم وزوارهم.ازدادت الطلبات على أنظمة الوصول بدون لمس عندما كان على الجميع الحفاظ على التباعد الجسدي والاجتماعي. مع بدء عودة الناس إلى مزاولة اعمالهم، زاد الطلب على أنظمة التحكم ذات ميزات القياسات الحيوية في الوصول.

هل استخدام الوجه هوالمستقبل ؟.pdf

بهاء عبد الحسين خبير في التكنولوجيا المالية ويشارك تجاربه مع جمهوره من خلال مدوناته. يتحدث عن الخدمات المصرفية الرقمية في هذه المدونة.

أصبحت الخدمات المصرفية الرقمية شائعة ويرغب أكثر من 50٪ من العملاء في استخدام الخدمات المصرفية عبر الإنترنت. تحتوي الخدمات المصرفية الرقمية على مخاطر أمنية معينة. ولكن على الرغم من هذه المخاطر، فإن سهولة الوصول التي توفرها تجعلها جذابة للغاية.

تحتاج المؤسسات المالية التي تقدم الخدمات المصرفية التقليدية إلى الدخول إلى العالم الرقمي. المؤسسات المالية بحاجة إلى الاستثمار في التكنولوجيا، حتى يتمكنوا من تقديم الخدمات المصرفية الرقمية لعملائهم. القيام بذلك مفيد، وهو بالتأكيد يستحق الاستثمار.

لماذا يتطلب تحسين الخدمات الحكومية لسد فجوة الهوية Identity Brain .pdf

هناك فرق بين ذواتنا عبر الإنترنت وغير المتصلة بالإنترنت. نحن نُعرّف أنفسنا عبر الإنترنت باستخدام كلمة مرور واسم مستخدم. غير متصل بالإنترنت، يظهر وجهنا واسمنا القانوني على بطاقة هوية ملموسة تعمل بمثابة هويتنا. هذه الهويات متميزة تمامًا: لا يمكن استخدام كل من أوراق اعتمادنا على الإنترنت وخصائصنا المادية للتعرف علينا شخصيًا. هناك فجوة واضحة في الهوية، وقد اتسعت في السنوات الأخيرة نتيجة لجهود الوباء لتحريك المزيد من التفاعلات عبر الإنترنت. هناك المزيد من الحسابات وكلمات المرور عبر الإنترنت، مما يفتح فجوات أمنية جديدة

risk assessment is a process used to identify potential hazards and analyze w...

The Health and Safety Executive's Five steps to risk assessment.

Step 1: Identify the hazards.

Step 2: Decide who might be harmed and how.

Step 3: Evaluate the risks and decide on precautions.

Step 4: Record your findings and implement them.

Step 5: Review your risk assessment and update if. necessary.

Biometric Analytics & Internet of Things

Exploring how #Biometrics enhances #IoT security: safeguarding smart devices with advanced identification technologies.

https://bahaaabdulhadi.com/biometric-analytics-internet-of-things/

#SmartHomeSecurity #TechTrends #CyberSecurity #InnovationInTech

Biometric Analytics for Border Control..

Exploring the impact of #Biometrics in border control: Enhanced security and efficiency with #FacialRecognition and analytics. Safer borders, faster processing.

https://bahaaabdulhadi.com/biometric-analytics-for-border-control/

#BorderSecurity #TechInnovation #ContactlessVerification

More Related Content

Similar to فوائد التحقق من الهوية الرقمية.pdf

دور البنوك في الهوية الرقمية.pdf

الهوية الرقمية هي واحدة من أهم موضوعات اليوم وأكثرها سرعة في النمو. مع المزيد والمزيد من الشركات والمؤسسات التي تعتمد على الأنظمة والتطبيقات الرقمية لتأمين المعلومات الحساسة وتخزينها، تلعب البنوك دوراً كبيراً بشكل خاص في هذا المجال، لأنها تحمي البيانات والمعاملات المالية لعملائها.

المصادقة البايومترية مع الهواتف والبطاقات المعدة للتوسع السريع.pdf

من المقرر أن تزدهر المصادقة البايومترية في شعبيتها في السنوات القليلة المقبلة، بسبب الاستخدام المتزايد للهواتف والبطاقات التي تتضمن التكنولوجيا. يستخدم هذا النوع من المصادقة خصائص فيزيائية فريدة، مثل بصمات الأصابع أو ملامح الوجه، لتحديد الأفراد وضمان هويتهم.

فهم إدارة هوية العملاء والوصول إليها.pdf

CIAM (تحديد هوية العملاء وإدارة الوصول) هي نوع من تقنية تحديد الهوية. يسمح للشركات بإدارة هويات عملائها مع توفير الأمان وتجربة مستخدم محسنة. الهدف الرئيسي لإدارة هوية العملاء والوصول هو مساعدة الشركات في توفير تجربة عملاء رائعة مع حماية معلومات المستخدم أيضًا.

كيف تتعامل الشركات مع عمليات التحقق من التأريخ الجنائي ؟.pdf

في عالم الشركات، تعد عمليات التحقق من التأريخ الجنائي أمرًا بالغ الأهمية لأصحاب العمل لضمان سلامة وأمن الشركة وموظفيها. يجب على الشركات أن تفعل ما في وسعها للتأكد من أن المتقدمين والموظفين والمقاولين الذين يعملون لديهم هم بالفعل من يقولون إنهم كذلك. في البيئة الرقمية اليوم، أصبح هذا الاجراء أكثر أهمية من أي وقت مضى.

ما هي واجهة برمجة تطبيقات (API) واعرف زبونك(KYC),كيف يعملان؟.pdf

يجب على بعض الشركات الالتزام بلوائح AML و KYC في غالبية الدول. قد تقدم واجهات برمجة التطبيقات نهجًا أسرع وأسهل وأقل تكلفة لتلبية متطلبات الأمان والخصوصية والسرعة عندما تصادق هذه الشركات على عملائها. مع تقدم الذكاء الاصطناعي والبيانات الضخمة والتعلم الآلي و blockchain والقطاعات الأخرى، يوجد بالفعل أكثر من 2000 واجهة برمجة تطبيقات للخدمات المالية، مع وجود برامج إضافية في الطريق.

كيف تعمل تكنولوجيا القياسات الحيوية على تغيير مشهد البيع بالتجزئة.pdf

تجربة البيع بالتجزئة تتغير وتتطور ! نظرًا لأن العملاء الأذكياء رقميًا يطلبون تجربة داخل المتجر تركز على الراحة والثقة، يتطلع تجار التجزئة ذوو التفكير المستقبلي إلى إعادة اختراع رحلة تجربة جذرية و جديدة للعملاء.

تقليل مخاطر الأمن السيبراني على عملك.pdf

هناك احتمالات إذا كنت تقرأ هذا، فأنت صاحب عمل أو مدير مهتم (أو يجب أن يكون) بالأمن السيبراني. في عصر الرقمنة ليست الشركات الكبيرة فقط في خطر – يمكن اختراق أي شركة، مما قد يتسبب في أضرار مالية جسيمة. إذن ماذا يمكنك أن تفعل لتقليل ضعف شركتك ؟ إليك بعض النصائح.

استخدام الهاتف كرمز هوية.pdf

في عصر تهيمن عليه التكنولوجيا، ليس من السهل إدارة شركة رقمية، مع الأخذ في الاعتبار أن الهجمات الإلكترونية أصبحت الآن حدثًا منتظمًا , وذات تهديد حقيقي . يبحث العملاء دائمًا عن تجربة سلسة. ومع ذلك، فإن أي عمل يتطلب إجراءات أمنية مشددة. في قطاعات مثل التأمين أو الرعاية الصحية أو الخدمات المصرفية، أحد الجوانب المهمة التي يجب مراعاتها هو السيطرة و المراقبة الحكومية.

تأثير التكنولوجيا المالية Fintech.pdf

فكر في آخر مرة قمت فيها بعملية شراء. ربما كان على الإنترنت، أو ربما ذهبت إلى المتجر. بغض النظر عن كيفية شرائه، هناك فرصة جيدة لأن التكنولوجيا المالية أثرت على العملية.سواء باستخدام تطبيق دفع عبر الهاتف المحمول أو التسوق على موقع يستخدم الخروج الآمن، فإن التكنولوجيا المالية تغير طريقة شرائنا للأشياء.في منشور المدونة هذا، سننظر في بعض الطرق التي تؤثر بها التكنولوجيا المالية على سلوك المستهلك ونستكشف بعض فوائد هذه التكنولوجيا.

على مودك هو اضخم موقع للتسوق الالكتروني عبرالانترنت في جدة والمملكة

على مودك هو اضخم موقع للتسوق الالكتروني عبرالانترنت في جدة والمملكة . جميع العروض بمكان واحد. المطاعم الفنادق السياحة والسفر الالكترونيات الرياضة الماكولات والكثير غيره

www.3lamodak.com

حوكمة الهوية والسحابة.pdf

تزداد صعوبة واجبات إدارة الهوية مع انتقال المزيد من الشركات من البرامج إلى الخدمات الافتراضية ومحاولة تعزيز الوصول إلى الهاتف المحمول. لمنع الوصول غير المرغوب فيه إلى البيانات الحساسة التي تنتقل عبر الموقع والأجهزة البعيدة، هناك حاجة إلى ضمانات قوية. هناك حاجة إلى حل جديد تمامًا لاستيعاب الحجم المتزايد للأجهزة المحمولة المتصلة بأنظمة الأعمال.

هل استخدام الوجه هوالمستقبل ؟.pdf

بهاء عبد الهادي خبير في إدارة الهوية ويشارك تجاربه بانتظام مع جمهوره من خلال مدوناته. هذه المرة يناقش مزايا استخدام الوجه كصفة قياس حيوي مهمة.

أتاحت أحدث التطورات في مجال الأمن والإلكترونيات والقياسات الحيوية تأمين نقاط الوصول المادية والرقمية. أجبر الوباء الأخير معظم الشركات على استخدام حلول القياسات الحيوية لتحديد العملاء. كان عليهم استخدام تقنيات التحكم عن بُعد لتحديد عمالهم وعملائهم وزوارهم.ازدادت الطلبات على أنظمة الوصول بدون لمس عندما كان على الجميع الحفاظ على التباعد الجسدي والاجتماعي. مع بدء عودة الناس إلى مزاولة اعمالهم، زاد الطلب على أنظمة التحكم ذات ميزات القياسات الحيوية في الوصول.

هل استخدام الوجه هوالمستقبل ؟.pdf

بهاء عبد الحسين خبير في التكنولوجيا المالية ويشارك تجاربه مع جمهوره من خلال مدوناته. يتحدث عن الخدمات المصرفية الرقمية في هذه المدونة.

أصبحت الخدمات المصرفية الرقمية شائعة ويرغب أكثر من 50٪ من العملاء في استخدام الخدمات المصرفية عبر الإنترنت. تحتوي الخدمات المصرفية الرقمية على مخاطر أمنية معينة. ولكن على الرغم من هذه المخاطر، فإن سهولة الوصول التي توفرها تجعلها جذابة للغاية.

تحتاج المؤسسات المالية التي تقدم الخدمات المصرفية التقليدية إلى الدخول إلى العالم الرقمي. المؤسسات المالية بحاجة إلى الاستثمار في التكنولوجيا، حتى يتمكنوا من تقديم الخدمات المصرفية الرقمية لعملائهم. القيام بذلك مفيد، وهو بالتأكيد يستحق الاستثمار.

لماذا يتطلب تحسين الخدمات الحكومية لسد فجوة الهوية Identity Brain .pdf

هناك فرق بين ذواتنا عبر الإنترنت وغير المتصلة بالإنترنت. نحن نُعرّف أنفسنا عبر الإنترنت باستخدام كلمة مرور واسم مستخدم. غير متصل بالإنترنت، يظهر وجهنا واسمنا القانوني على بطاقة هوية ملموسة تعمل بمثابة هويتنا. هذه الهويات متميزة تمامًا: لا يمكن استخدام كل من أوراق اعتمادنا على الإنترنت وخصائصنا المادية للتعرف علينا شخصيًا. هناك فجوة واضحة في الهوية، وقد اتسعت في السنوات الأخيرة نتيجة لجهود الوباء لتحريك المزيد من التفاعلات عبر الإنترنت. هناك المزيد من الحسابات وكلمات المرور عبر الإنترنت، مما يفتح فجوات أمنية جديدة

risk assessment is a process used to identify potential hazards and analyze w...

The Health and Safety Executive's Five steps to risk assessment.

Step 1: Identify the hazards.

Step 2: Decide who might be harmed and how.

Step 3: Evaluate the risks and decide on precautions.

Step 4: Record your findings and implement them.

Step 5: Review your risk assessment and update if. necessary.

Similar to فوائد التحقق من الهوية الرقمية.pdf (20)

المصادقة البايومترية مع الهواتف والبطاقات المعدة للتوسع السريع.pdf

المصادقة البايومترية مع الهواتف والبطاقات المعدة للتوسع السريع.pdf

كيف تتعامل الشركات مع عمليات التحقق من التأريخ الجنائي ؟.pdf

كيف تتعامل الشركات مع عمليات التحقق من التأريخ الجنائي ؟.pdf

ما هي واجهة برمجة تطبيقات (API) واعرف زبونك(KYC),كيف يعملان؟.pdf

ما هي واجهة برمجة تطبيقات (API) واعرف زبونك(KYC),كيف يعملان؟.pdf

كيف تعمل تكنولوجيا القياسات الحيوية على تغيير مشهد البيع بالتجزئة.pdf

كيف تعمل تكنولوجيا القياسات الحيوية على تغيير مشهد البيع بالتجزئة.pdf

على مودك هو اضخم موقع للتسوق الالكتروني عبرالانترنت في جدة والمملكة

على مودك هو اضخم موقع للتسوق الالكتروني عبرالانترنت في جدة والمملكة

لماذا يتطلب تحسين الخدمات الحكومية لسد فجوة الهوية Identity Brain .pdf

لماذا يتطلب تحسين الخدمات الحكومية لسد فجوة الهوية Identity Brain .pdf

risk assessment is a process used to identify potential hazards and analyze w...

risk assessment is a process used to identify potential hazards and analyze w...

More from Bahaa Abdulhadi

Biometric Analytics & Internet of Things

Exploring how #Biometrics enhances #IoT security: safeguarding smart devices with advanced identification technologies.

https://bahaaabdulhadi.com/biometric-analytics-internet-of-things/

#SmartHomeSecurity #TechTrends #CyberSecurity #InnovationInTech

Biometric Analytics for Border Control..

Exploring the impact of #Biometrics in border control: Enhanced security and efficiency with #FacialRecognition and analytics. Safer borders, faster processing.

https://bahaaabdulhadi.com/biometric-analytics-for-border-control/

#BorderSecurity #TechInnovation #ContactlessVerification

Integration of AI & Biometric Analytics.

Exploring the fusion of #AI and #BiometricAnalytics for secure digital identity verification. A game-changing blend for #DigitalSecurity and #Privacy in our interconnected world.

https://bahaaabdulhadi.com/integration-of-ai-biometric-analytics/

#TechInnovation #CyberSecurity

Biometric Analytics in Healthcare Domain

Exploring the balance between #BiometricAnalytics advancement and patient privacy in healthcare. Crucial for better care, yet vital to protect data.

https://bahaaabdulhadi.com/biometric-analytics-in-healthcare/

#HealthTech #PatientPrivacy #HealthcareInnovation

Implications of Biometric Data Analysis.

Explore the ethical frontier of biometric data in our latest blog. Balancing innovation with ethics in technology.

https://bahaaabdulhadi.com/implications-of-biometric-data-analysis/

#Biometrics #DataEthics #TechResponsibility #BahaaAbdulHadiBlogs

Impact of Biometric Analytics in BSFI Vertical

Explore the future of banking with #BiometricTechnology! Discover how it enhances security, streamlines services, and revolutionizes customer experience.

https://bahaaabdulhadi.com/biometric-analytics-in-bsfi-vertical/

#BankingInnovation #SecureBanking #BahaaAbdulHadi

Biometric Analytics & Workplace Security

Explore how #BiometricAnalytics revolutionizes workplace security! Learn about its benefits, applications, and challenges in our latest blog.

https://bahaaabdulhadi.com/biometric-analytics-workplace-security/

#WorkplaceSecurity #TechInnovation #DataProtection #BahaaAbdulHadiBlog

Biometric Analytics: Next-Gen Authentication

Explore the future of authentication with Biometric Analytics! Secure, convenient, but mindful of privacy.

https://bahaaabdulhadi.com/biometric-analytics-next-gen-auth/

#Biometrics #CyberSecurity #DigitalAge #UserFriendly #PrivacyFirst #FutureOfAuthentication #BahaaAbdulHadi

Biometric Analytics: The Future of Security

Dive into the future of security with Biometric Analytics! Discover its impact on access control, identity verification & surveillance.

https://bahaaabdulhadi.com/biometric-analytics-future-of-security/

#BiometricSecurity #FutureTech #PrivacyMatters #DigitalTransformation #BahaaAbdulHadi

Is Neural Biometrics Fool-Proof?

Neural biometrics: A game-changer in user identification with unparalleled potential and challenges ahead. Dive into insights from Bahaa Abdul Hadi.

https://bahaaabdulhadi.com/is-neural-biometrics-fool-proof/

#NeuralBiometrics #CyberSecurity #InclusiveTech

Neural Biometrics for Healthcare

Exploring the transformative potential of neural biometrics in healthcare: from personalized treatments to ethical concerns. Dive deeper with insights from Bahaa Abdul Hadi.

https://bahaaabdulhadi.com/neural-biometrics-for-healthcare/

#NeuralBiometrics #HealthcareInnovation #EthicalTech

Can Neural Biometrics Change the Game?

Neural Biometrics: The future of authentication or a new challenge? Dive into the potentials and hurdles with Bahaa Abdul Hadi's insights.

https://bahaaabdulhadi.com/can-neural-biometrics-change-the-game/

#NeuralBiometrics #FutureTech #EthicalAI #BahaaAbdulHadiBlogs

The Science Behind EEG (Electroencephalogram)

Unlocking the power of #EEG for biometric authentication! Harnessing unique brainwaves for secure identification. Dive deeper into this innovation with Bahaa Abdul Hadi.

https://bahaaabdulhadi.com/the-science-behind-electroencephalogram/

#BrainwaveBiometrics #FutureTech

Next chapter in biometrics

Exploring the future of identification with #NeuralBiometrics. Offering unmatched security through unique brainwaves. Dive deeper with Bahaa Abdul Hadi's insights.

https://bahaaabdulhadi.com/neural-biometrics-new-chapter/

#BCIDevices #FutureTech #SecureID

The Future of Biometric Patterns

Exploring the future of #BiometricPatterns! Dive into emerging trends, challenges, and the balance between innovation and ethics.

https://bahaaabdulhadi.com/the-future-of-biometric-patterns/

#BiometricTech #FutureTrends #BahaaAbdulHadiBlogs

Facial Recognition Biometric Patterns

Exploring the rise of #FacialRecognition in #Biometrics: its advantages, use cases, and ethical concerns. Dive deeper with Bahaa Abdul Hadi's insights

https://bahaaabdulhadi.com/facial-recognition-biometric-patterns/

#TechEthics #SecureID

Biometric Patterns in Healthcare

Diving into how #Biometrics is revolutionizing healthcare! From patient safety to data security, discover its transformative impact.

https://bahaaabdulhadi.com/biometric-patterns-in-healthcare/

#HealthTech #PatientSafety #BahaaAbdulHadiBlogs

Biometric Patterns & Security

Explore the Evolution of Biometrics! From fingerprints to facial recognition, it's revolutionized security.

https://bahaaabdulhadi.com/biometric-patterns-security/

Embracing #Biometrics #SecurityTech #Innovation for a safer future!

Privacy & Ethics in Biometric Patterns

Exploring the balance between convenience and ethics in biometrics. How do we safeguard our unique patterns in a digital age?

https://bahaaabdulhadi.com/privacy-ethics-in-biometric-patterns/

#BiometricsEthics #DataPrivacy #BahaaAbdulHadiInsights

Understanding Biometric Patterns

Unlocking Security: Biometric patterns are the future! Learn how fingerprints, facial scans, and more are reshaping authentication.

https://bahaaabdulhadi.com/understanding-biometric-patterns/

#Biometrics #SecurityTech #Innovation #Authentication

More from Bahaa Abdulhadi (20)

فوائد التحقق من الهوية الرقمية.pdf

- 1. الرقمية الهوية من التحقق فوائد من التحقق موضوع يناقش المرة هذه .مدوناته خالل من جمهوره مع بانتظام تجاربه ويشارك الهوية إدارة في خبير الهادي عبد بهاء .الرقمية الهوية األمن بمخاطر مليء الرقمي العالم .اإلنترنت عبر المعامالت من الكثير تحدث حيث رقمي عالم في نعيش نحن ،الهادي عبد لبهاء اًقوف .قبولهم قبل عمالئك هوية من التحقق إلى تحتاج ،تجاري كعمل .السيبرانية الجرائم من نفسك حماية المهم ومن ،السيبراني على الهوية من التحقق يساعدك .الرقمية الهوية من التحقق هي بذلك للقيام طريقة أفضل .عميلك ألمن وكذلك ألمنك ضروري هذا. .كذلك أنه يدعي الذي الشخص بالفعل هو الحقيقي الشخص أن من والتأكد التحقق مفهوم اعرف أن /عميلك زبونك KYC في القطاع ،المالي يتم التحقق من الهوية الرقمية من خالل KYC وهو بروتوكول يضمن أن الشركة تعرف عمالئها ،اًدجي بحيث يتم التحقق من .هويتهم تتضمن KYC التحقق من هوية العمالء من خالل التحقق من مستنداتهم اوثائقهم الرسمية .بالصور يمكن أن تتتضمن .عنوانهم من والتحقق الوجه من التحقق ًاضأي العملية اًنظر ألنه يمكن عمل KYC عبر ،اإلنترنت يشار إل يه باسم . e-KYC يستخدم التكنولوجيا في شكل أداة للتحقق من هوية .العميل .الشركة مع للعميل امنه و سلسة رحلة في سيساعد مما ،العميل عن المزيد معرفة على الشركة هذا يساعد الرقمية الهوية من التحقق فوائد .اليوم عالمنا في المقبول المعيار تجعله الرقمية الهوية من التحقق يقدمها التي العديدة الفوائد إن ● مستنداتهم وحمل ًايفعل الشركة مكتب زيارة إلى العمالء يحتاج ،غيابه حالة في الكن . جدا مناسب الرقمية الهوية من التحقق .الشركة مكتب في للعمالء اكتضاض في يتسبب أن ويمكن للعميل مريح غير هذا .معهم ● .بذلك القيام يمكنهم التكنولوجيا مجال في البارعين غير العمالء وحتى بسيطة برمتها الرقمية الهوية من التحقق عملية ● العملية لتسريع فيديو مكالمات أو سيلفي صورة تحميل مثل مختلفة طرق استخدام يتم .ٍثوان غضون في العملية إكمال يمكن .االحتيال من خالية وجعلها ● تستخدم الشركات بروتوكوالت أمنية صارمة لعملية e-KYC . وهذا يضمن مستوى ٍعال من األمان .للعمالء ● اإلنترنت عبر ًاضأي بذلك القيام يمكن .األمان من لمزيد البيومترية الفحوصات استخدام المالي القطاع في للشركات يمكن .المحمولة الهواتف على المتاحة الميزات باستخدام ● .والشركة العميل بين العالقة تقوية في هذا يساعد .الشركة خدمات جميع إلى الوصول يمكنه ،العميل هوية من التحقق بمجرد ● والجرائم االحتيال أصبح.الخطأ األيدي في تقع لن بياناته أن إلى العميل طمأنة سيتم ،قوية أمان بروتوكوالت التباع اًنظر عبر التجارية األعمال ممارسة يجعل إنه .االحتيال مكافحة في الرقمية الهوية من التحقق نظام يساعد .شائعين السيبرانية .المعنية األطراف لجميع اًنوأما اًنأما أكثر اإلنترنت الموقع زيارة يرجى ،المعلومات من لمزيد .الهادي عبد بهاء بمدونات الهتمامك شكرا www.bahaaabdulhadi.net