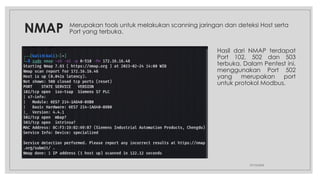

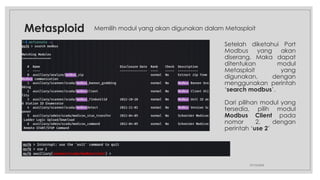

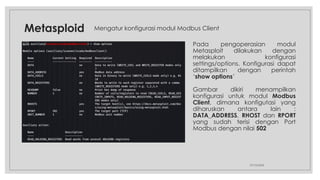

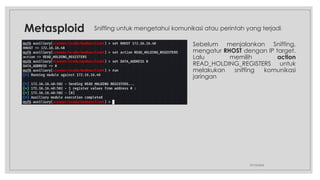

Dokumen ini menjelaskan penggunaan tools nmap dan metasploit untuk pemetaan jaringan dan eksploitasi sistem, dengan fokus pada port modbus yang terbuka. Dalam pengujian penetrasi, nmap mendeteksi beberapa port terbuka, termasuk port 502 yang digunakan untuk protokol modbus, dan metasploit dioperasikan untuk menyerang jaringan tersebut. Konfigurasi modul modbus client dalam metasploit dijelaskan beserta langkah-langkah yang diperlukan untuk melakukan sniffing pada komunikasi jaringan.