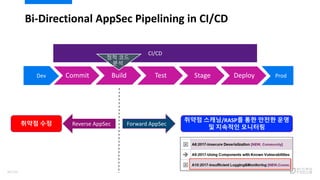

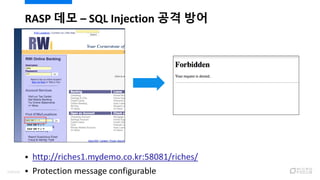

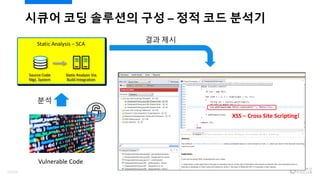

애플리케이션 개발부터 배포 및 운영에 이르는 전 단계에서 보안을 강화하는 개념인 “소프트웨어 보안 보증”(Software Security Assurance)의 개념과 안전한 소프트웨어 개발 공정(S-SDLC), 그리고 실제 적용 방법을 간단하게 살펴보고자 합니다. 구체적으로 젠킨스와 Secure Coding 솔루션인 정적 보안 분석 툴을 연계하여 소스 코드의 취약점을 진단하는 과정을 살펴보고, 보안적으로 취약한 웹 애플리케이션을 Production 환경에서 보호하는 RASP 기술도 함께 시연할 예정입니다.

* 본 세션은 “입문자/초급자/중급자” 분들께 두루 적합한 세션입니다.

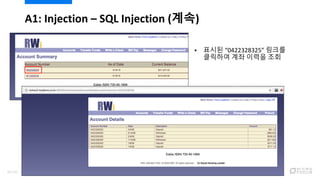

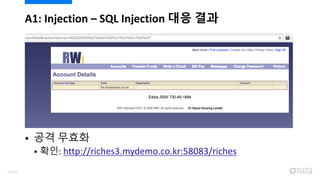

![A1: Injection – SQL Injection (계속)

브라우저의 주소창에 [' or '1' =

'1]를 추가하고 엔터

“개발자가 의도하지 않았던”

다른 계좌의 정보도 조회됨

43/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-41-320.jpg)

![A1: Injection – Command Injection (계속)

메시지 본문에 ["; cat

/etc/passwd"] 입력 후 “Send

버튼 클릭”

시스템의 사용자 목록이

조회됨을 확인

50/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-48-320.jpg)

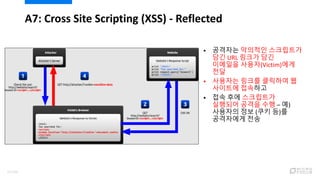

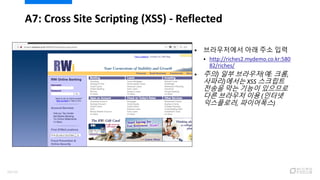

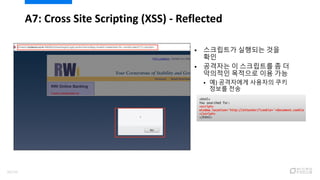

![ 인증창의 Username에

[<script>alert('1');</script>]를

입력하고 “Go” 버튼 클릭

A7: Cross Site Scripting (XSS) - Reflected

59/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-57-320.jpg)

![Understanding Data Flow

1 import java.sql.*;

2

3 public class SQLInjection {

4 public static void main (String args[]) {

5 Connection conn = null;

6 try {

7 String userName = args [0];

8 String passwd = args [1];

9 String query = "select uname, passwd from users where uname like "+userName+"%";

10 conn = DriverManager.getConnection ("jdbc:odbc:logistics", "admin", "letmein");

11 Statement stmnt = conn.createStatement ();

12 ResultSet rs = stmnt.executeQuery (query);

13 while ( rs.next() ) {

14 ...

15 }

16 rs.close ();

17 stmnt.close ();

18 conn.close ();

19 }

20 catch (SQLException err) {

21 err.printStackTrace ();

22 }

23 }

24 }

68/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-66-320.jpg)

![Understanding Data Flow

import java.sql.*;

public class SQLInjection {

public static void main (String args[]) {

Connection conn = null;

try {

String userName = args [0];

String passwd = args [1];

String query = "select uname, passwd from users where uname like "+userName+"%";

conn = DriverManager.getConnection ("jdbc:odbc:logistics", "admin", "letmein");

Statement stmnt = conn.createStatement ();

ResultSet rs = stmnt.executeQuery (query);

while ( rs.next() ) {

...

}

rs.close ();

stmnt.close ();

conn.close ();

}

catch (SQLException err) {

err.printStackTrace ();

}

}

}

Source

69/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-67-320.jpg)

![Understanding Data Flow

import java.sql.*;

public class SQLInjection {

public static void main (String args[]) {

Connection conn = null;

try {

String userName = args [0];

String passwd = args [1];

String query = "select uname, passwd from users where uname like "+userName+"%";

conn = DriverManager.getConnection ("jdbc:odbc:logistics", "admin", "letmein");

Statement stmnt = conn.createStatement ();

ResultSet rs = stmnt.executeQuery (query);

while ( rs.next() ) {

...

}

rs.close ();

stmnt.close ();

conn.close ();

}

catch (SQLException err) {

err.printStackTrace ();

}

}

}

args[] is tainted

Source

70/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-68-320.jpg)

![Understanding Data Flow

import java.sql.*;

public class SQLInjection {

public static void main (String args[]) {

Connection conn = null;

try {

String userName = args [0];

String passwd = args [1];

String query = "select uname, passwd from users where uname like "+userName+"%";

conn = DriverManager.getConnection ("jdbc:odbc:logistics", "admin", "letmein");

Statement stmnt = conn.createStatement ();

ResultSet rs = stmnt.executeQuery (query);

while ( rs.next() ) {

...

}

rs.close ();

stmnt.close ();

conn.close ();

}

catch (SQLException err) {

err.printStackTrace ();

}

}

}

Taint propagated to userName

args[] is tainted

Source

71/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-69-320.jpg)

![Understanding Data Flow

import java.sql.*;

public class SQLInjection {

public static void main (String args[]) {

Connection conn = null;

try {

String userName = args [0];

String passwd = args [1];

String query = "select uname, passwd from users where uname like "+userName+"%";

conn = DriverManager.getConnection ("jdbc:odbc:logistics", "admin", "letmein");

Statement stmnt = conn.createStatement ();

ResultSet rs = stmnt.executeQuery (query);

while ( rs.next() ) {

...

}

rs.close ();

stmnt.close ();

conn.close ();

}

catch (SQLException err) {

err.printStackTrace ();

}

}

}

Tainted input

userName used

in assignment

Taint propagated to userName

args[] is tainted

Source

72/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-70-320.jpg)

![Understanding Data Flow

import java.sql.*;

public class SQLInjection {

public static void main (String args[]) {

Connection conn = null;

try {

String userName = args [0];

String passwd = args [1];

String query = "select uname, passwd from users where uname like "+userName+"%";

conn = DriverManager.getConnection ("jdbc:odbc:logistics", "admin", "letmein");

Statement stmnt = conn.createStatement ();

ResultSet rs = stmnt.executeQuery (query);

while ( rs.next() ) {

...

}

rs.close ();

stmnt.close ();

conn.close ();

}

catch (SQLException err) {

err.printStackTrace ();

}

}

}

Sink

Tainted input

userName used

in assignment

Taint propagated to userName

args[] is tainted

Source

73/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-71-320.jpg)

![Understanding Data Flow

import java.sql.*;

public class SQLInjection {

public static void main (String args[]) {

Connection conn = null;

try {

String userName = args [0];

String passwd = args [1];

String query = "select uname, passwd from users where uname like "+userName+"%";

conn = DriverManager.getConnection ("jdbc:odbc:logistics", "admin", "letmein");

Statement stmnt = conn.createStatement ();

ResultSet rs = stmnt.executeQuery (query);

while ( rs.next() ) {

...

}

rs.close ();

stmnt.close ();

conn.close ();

}

catch (SQLException err) {

err.printStackTrace ();

}

}

}

Vulnerability

Reported

Sink

Tainted input

userName used

in assignment

Taint propagated to userName

args[] is tainted

Source

74/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-72-320.jpg)

![Understanding Control Flow

1 private void cmdLogin_Click(object sender, System.EventArgs e){

2 Label lblMsg = null;

3 try {

4 string txtUser = Request.Form["txtUsername"];

5 string txtPassword = Request.Form["txtPassword"];

6 string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

7 SqlConnection cnx = new SqlConnection(strCnx);

8 cnx.Open();

9

10 string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

11 txtUser + "' AND Password='" + txtPassword + "'";

12 int intRecs;

13

14 SqlCommand cmd = new SqlCommand(strQry, cnx);

15 intRecs = (int)cmd.ExecuteScalar();

16

17 if (intRecs > 0){

18 FormsAuthentication.RedirectFromLoginPage(txtUser, false);

19 cnx.Close();

20 }

21 else{

22 lblMsg.Text = "Login attempt failed.";

23 }

24 }

25 catch (Exception err){

26 Response.Write(err.StackTrace.ToString());

27 }

28 }

76/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-74-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Variable

initialized &

assigned

77/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-75-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Connection

closed

Variable

initialized &

assigned

78/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-76-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Safe

Sequence

Connection

closed

Variable

initialized &

assigned

79/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-77-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Variable

initialized &

assigned

80/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-78-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Variable

initialized &

assigned

Control Flow observes all

possible paths

81/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-79-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Analyze until cnx is out

of scope

Variable

initialized &

assigned

Control Flow observes all

possible paths

82/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-80-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Analyze until cnx is out

of scope

Variable

initialized &

assigned

Control Flow observes all

possible paths

Vulnerability

Reported

83/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-81-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Variable

initialized &

assigned

Control Flow observes all

possible paths

84/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-82-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Analyze until cnx is out

of scope

Variable

initialized &

assigned

Control Flow observes all

possible paths

85/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-83-320.jpg)

![private void cmdLogin_Click(object sender, System.EventArgs e){

Label lblMsg = null;

try {

string txtUser = Request.Form["txtUsername"];

string txtPassword = Request.Form["txtPassword"];

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser + "' AND Password='" + txtPassword + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int)cmd.ExecuteScalar();

if (intRecs > 0){

FormsAuthentication.RedirectFromLoginPage(txtUser, false);

cnx.Close();

}

else{

lblMsg.Text = "Login attempt failed.";

}

}

catch (Exception err){

Response.Write(err.StackTrace.ToString());

}

}

Understanding Control Flow

Vulnerability

Reported

Analyze until cnx is out

of scope

Variable

initialized &

assigned

Control Flow observes all

possible paths

86/120](https://image.slidesharecdn.com/s-sdlcsecurecoding2018-04-21-180423031934/85/Main-Session-84-320.jpg)