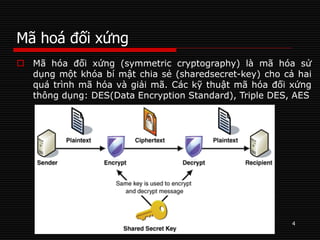

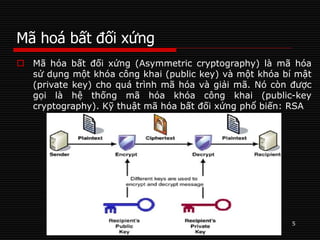

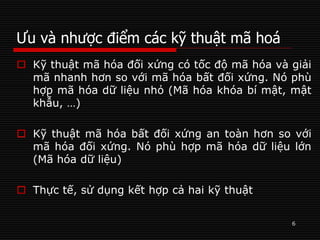

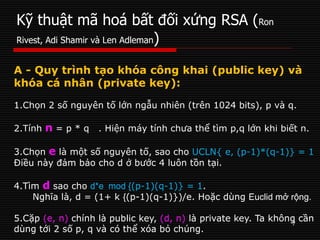

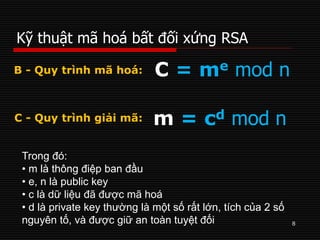

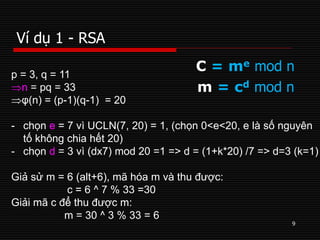

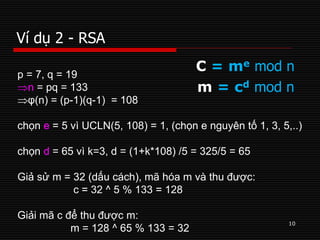

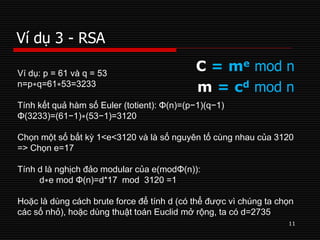

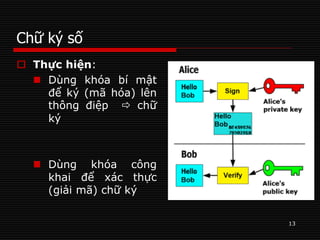

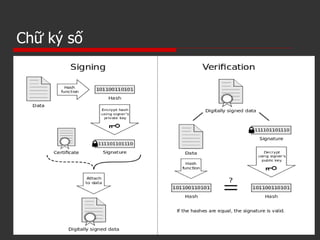

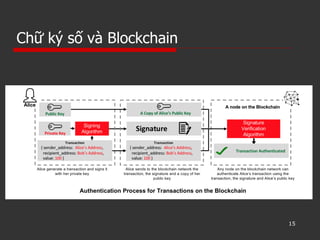

Tài liệu trình bày về các khái niệm mã hóa và chữ ký số, phân biệt giữa mã hóa đối xứng và mã hóa bất đối xứng, cùng với ưu nhược điểm của từng phương pháp. Nó cũng mô tả quy trình tạo khóa và mã hóa, giải mã bằng thuật toán RSA, cùng với ví dụ thực tế. Cuối cùng, tài liệu giải thích về chữ ký số, mục đích và quy trình xác thực thông điệp.