More Related Content

PDF

AngularとSpring Bootで作るSPA + RESTful Web Serviceアプリケーション PDF

10分でわかる Cilium と XDP / BPF PDF

PDF

ツール比較しながら語る O/RマッパーとDBマイグレーションの実際のところ PDF

エンタープライズ、アーキテクチャ、アジャイルのこれから PDF

PDF

PDF

Springを何となく使ってる人が抑えるべきポイント What's hot

PDF

[DO07] マイクロサービスに必要な技術要素はすべて Spring Cloud にある PDF

LinuxのFull ticklessを試してみた PPTX

PDF

HTML5と WebSocket / WebRTC / Web Audio API / WebGL 技術解説 PDF

JSUG 20141127 「Spring Bootを用いたドメイン駆動設計」 PDF

Docker ComposeでMastodonが必要なものを梱包する話 PDF

PPTX

PDF

PPTX

モノリスからマイクロサービスへの移行 ~ストラングラーパターンの検証~(Spring Fest 2020講演資料) PDF

KEY

PDF

PDF

PDF

PDF

View customize pluginを使いこなす PDF

Serf / Consul 入門 ~仕事を楽しくしよう~ PDF

PDF

PDF

[AWSマイスターシリーズ] Instance Store & Elastic Block Store Viewers also liked

PDF

家庭用ブロードバンドルータ上でWordPressを動かそう PDF

realpathキャッシュと OPcacheの面倒すぎる関係 KEY

KLab×サイバーエージェント 合同勉強会 発表資料 PDF

PDF

PDF

Tokyowebmining ctr-predict More from Yoshio Hanawa

PPTX

PDF

PDF

PDF

PDF

PDF

PDF

PDF

PDF

PDF

PDF

PDF

OPcacheの新機能ファイルベースキャッシュの内部実装を読んでみた PDF

PDF

PDF

PHP7で変わること ——言語仕様とエンジンの改善ポイント PDF

偶然にも500万個のSSH公開鍵を手に入れた俺たちは PDF

PDF

PDF

PDF

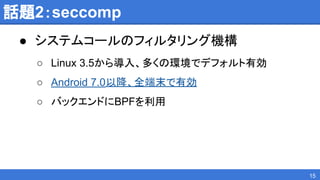

iOS/macOSとAndroid/Linuxのサンドボックス機構について調べた

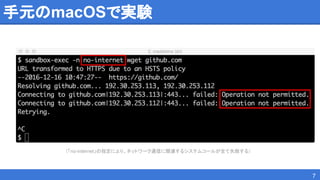

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

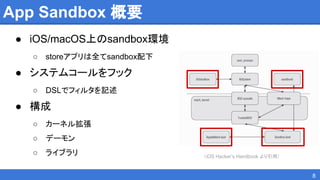

App Sandbox 概要

●iOS/macOS上のsandbox環境

○ storeアプリは全てsandbox配下

● システムコールをフック

○ DSLでフィルタを記述

● 構成

○ カーネル拡張

○ デーモン

○ ライブラリ

8

(iOS Hacker’s Handbook より引用)

- 9.

- 10.

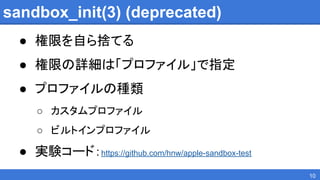

- 11.

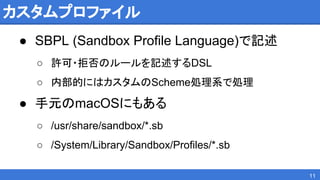

カスタムプロファイル

● SBPL (SandboxProfile Language)で記述

○ 許可・拒否のルールを記述するDSL

○ 内部的にはカスタムのScheme処理系で処理

● 手元のmacOSにもある

○ /usr/share/sandbox/*.sb

○ /System/Library/Sandbox/Profiles/*.sb

11

- 12.

- 13.

- 14.

- 15.

- 16.

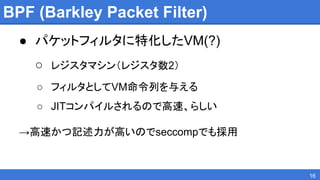

BPF (Barkley PacketFilter)

● パケットフィルタに特化したVM(?)

○ レジスタマシン(レジスタ数2)

○ フィルタとしてVM命令列を与える

○ JITコンパイルされるので高速、らしい

→高速かつ記述力が高いのでseccompでも採用

16

- 17.

- 18.

- 19.

- 20.

- 21.

- 22.

- 23.

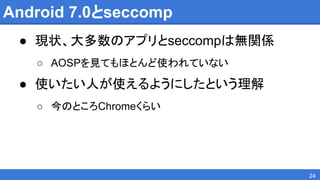

- 24.

- 25.

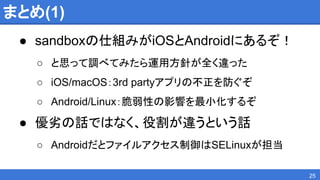

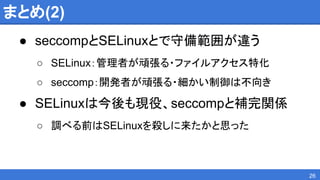

- 26.

- 27.

- 28.

- 29.