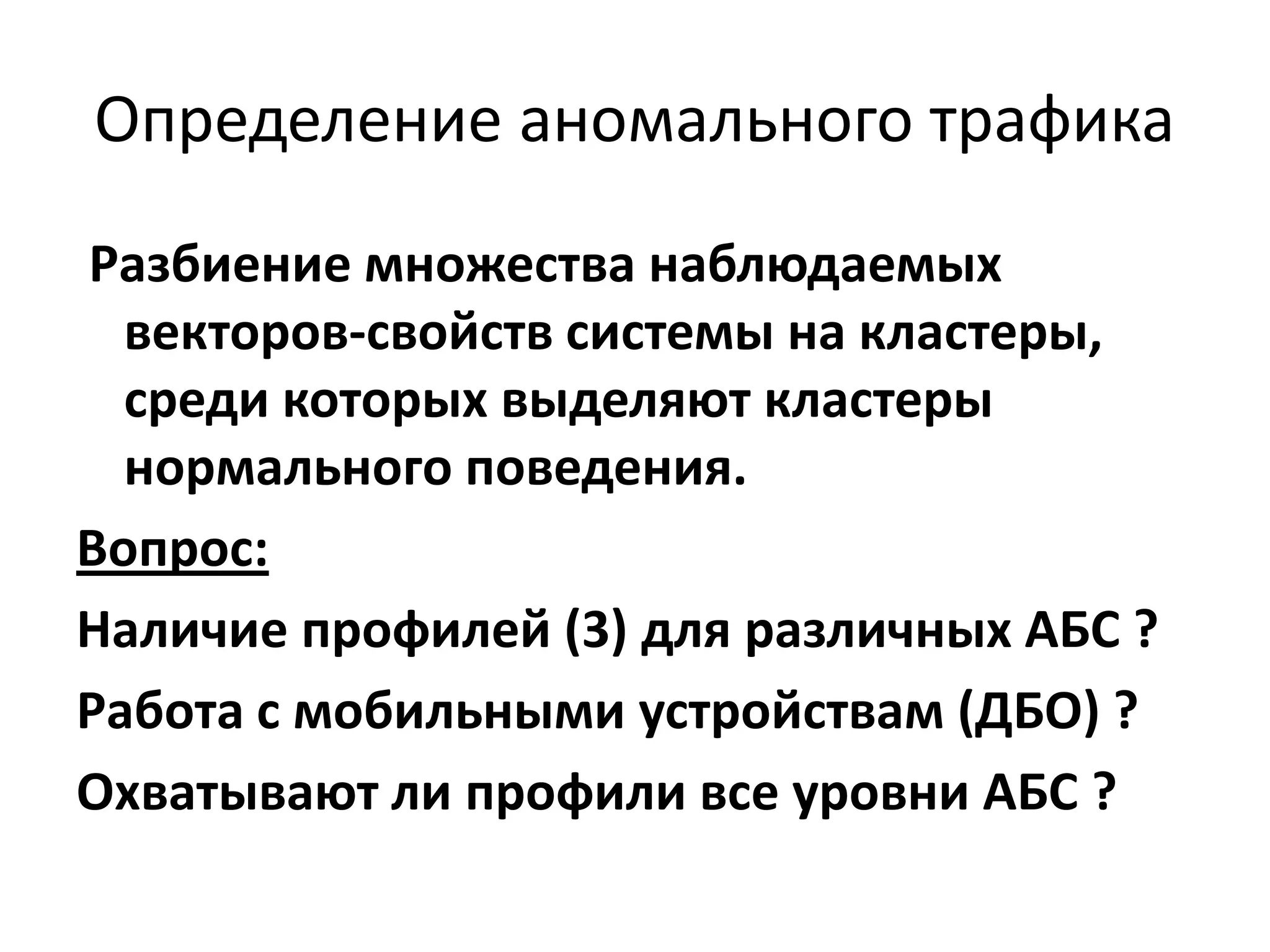

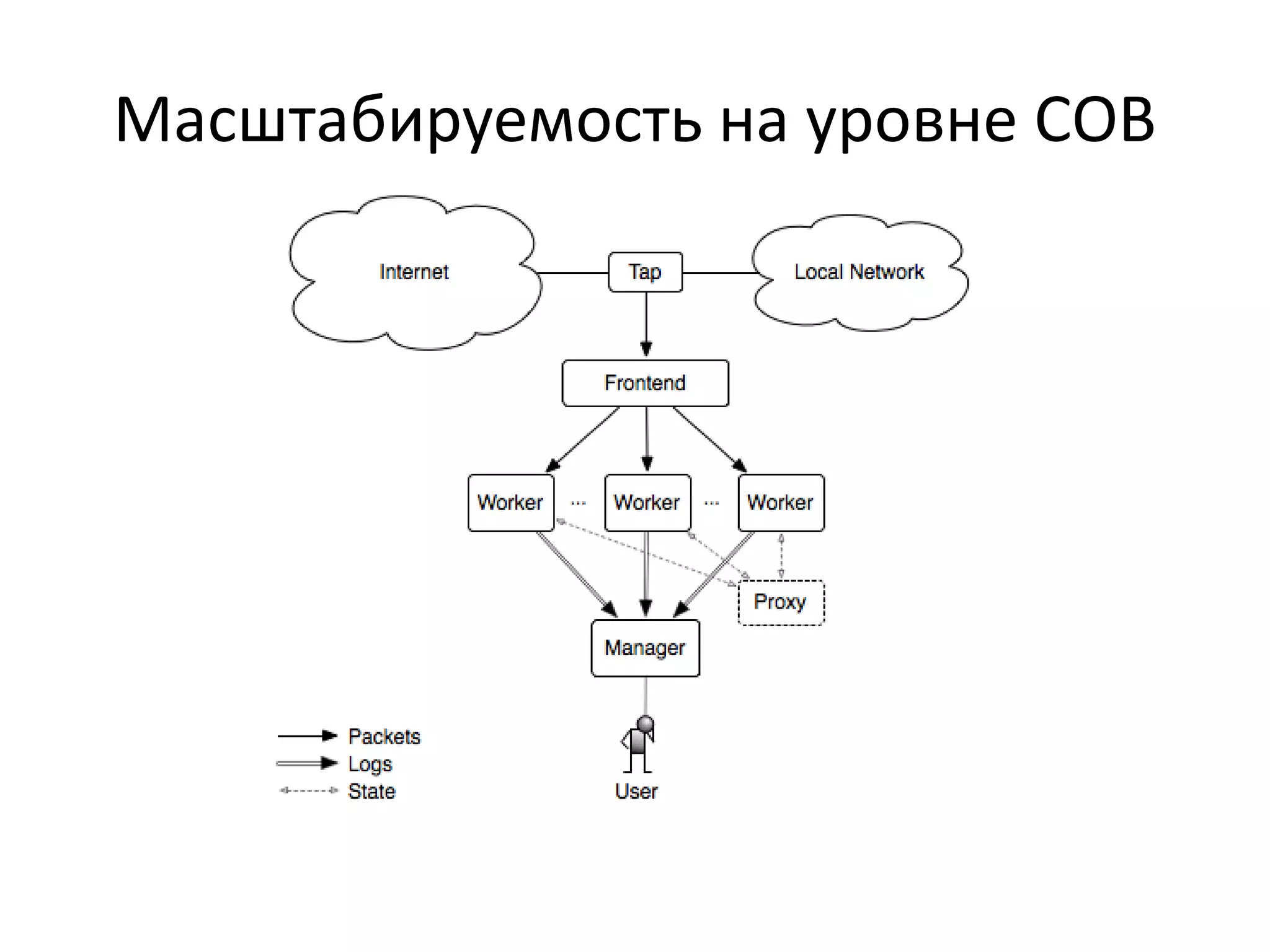

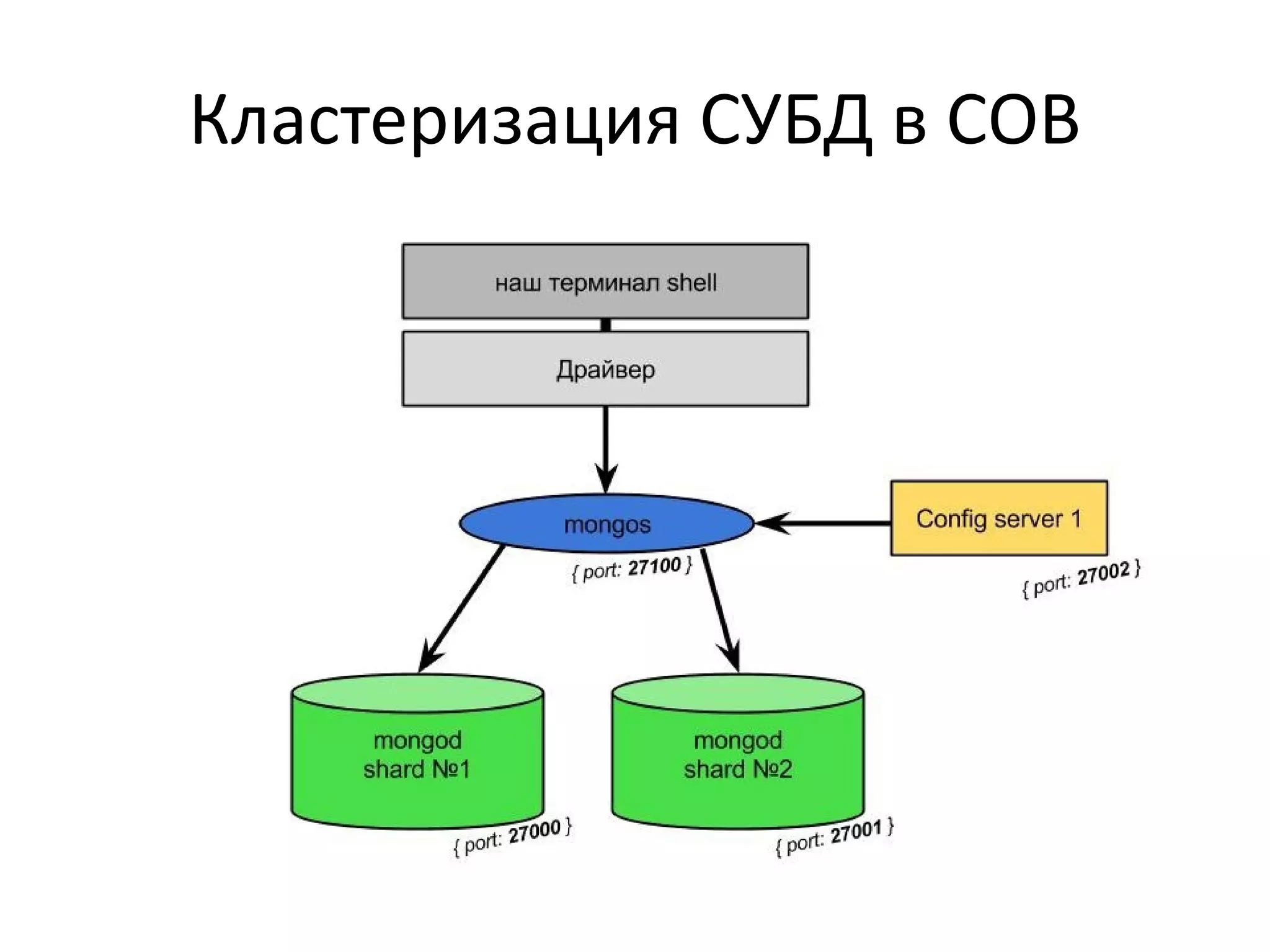

Документ посвящен современным вопросам информационной безопасности в России, особенно в контексте защиты банковских приложений. Рассматриваются методы обнаружения атак, такие как кластерный анализ и различные подходы к анализу трафика, включая DPI и AppFW. Обсуждаются текущие проблемы с традиционными системами обнаружения вторжений, необходимость анализа мобильных устройств и масштабируемость систем безопасности.

![Правила СОВ за 500$ ???

1. Традиционный способ занести IP адрес TOR в blacklists:

> $HOME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 3"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, se

conds 60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520004; rev:2147;)

alert ip [108.60.148.50,108.61.167.240,108.61.195.213,108.61.212.102,109.120.148.60,109.120.173.48,109.120.180.245,109.163.234.2,109.163.234.4,109.163.234.5] any -> $HO

ME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 4"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds

60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520006;rev:2147;)

alert ip [109.163.234.7,109.163.234.8,109.163.234.9,109.163.235.246,109.169.0.29,109.169.23.202,109.169.33.163,109.173.59.180,109.203.108.66,109.235.50.163] any -> $HOM

E_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 5"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds

60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520008; rev:2147;)

alert ip [109.74.151.149,110.174.43.136,110.93.23.170,111.69.160.106,117.18.75.235,118.193.194.95,120.29.217.51,120.51.157.211,120.56.172.191,120.59.168.164] any -> $HO

ME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 6"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds

60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520010;rev:2147;)

alert ip [120.59.39.197,120.59.46.238,121.54.175.50,122.19.43.24,123.108.224.70,124.217.226.73,128.117.43.92,128.199.165.212,128.199.168.142,128.199.247.148] any -> $HO

ME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 7"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds

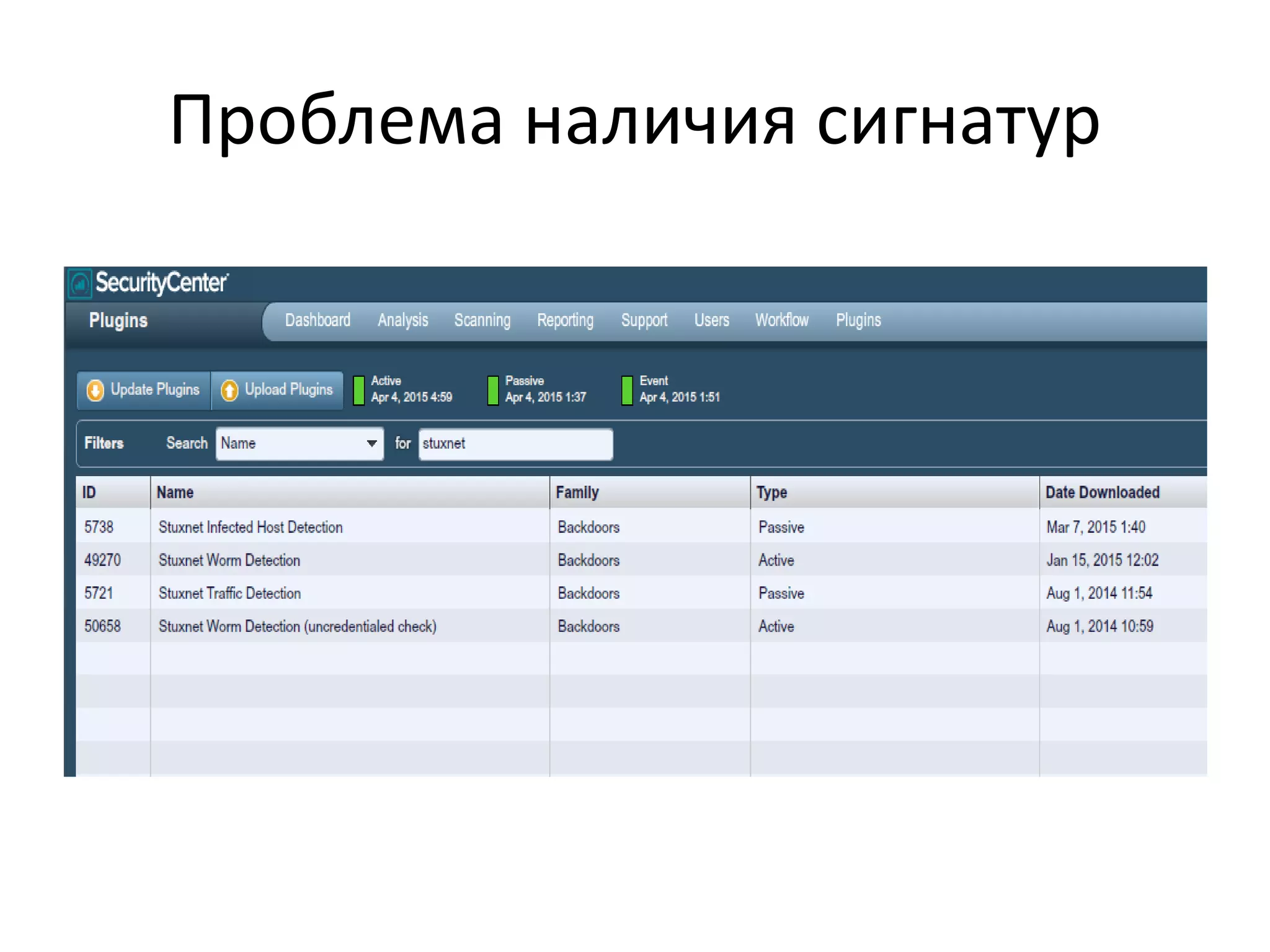

2. Занести сигнатуру вируса в обрабатываемые списки:

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Likely Fake Antivirus Download InternetAntivirusPro.exe"; flow:established,to_server; content:"GET"; nocas

e; http_method; content:"/InternetAntivirus"; http_uri; content:".exe"; http_uri; reference:url,doc.emergingthreats.net/2010061; classtype:trojan-activity; sid:2010061;

rev:10;)

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Likely Fake Antivirus Download AntivirusPlus.exe"; flow:established,to_server; content:"GET"; nocase; http

_method; content:"/AntivirusPlus"; http_uri; content:".exe"; http_uri; reference:url,doc.emergingthreats.net/2010062; classtype:trojan-activity; sid:2010062; rev:5;)

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Potential Fake AV GET installer.1.exe"; flow:established,to_server; content:"GET"; http_method; nocase; co

ntent:"/installer."; http_uri; nocase; content:".exe"; http_uri; nocase; pcre:"//installer.d+.exe/Ui"; reference:url,www.malwareurl.com; reference:url,doc.emergingt

hreats.net/2010452; classtype:trojan-activity; sid:2010452; rev:8;)](https://image.slidesharecdn.com/hmbh1jpityy2ee8lgn2p-signature-9bd7c34433cca582c353431dec38353bd44a5031beb9b68b43353d3eb844af6c-poli-150427120804-conversion-gate02/75/ids-20-2048.jpg)