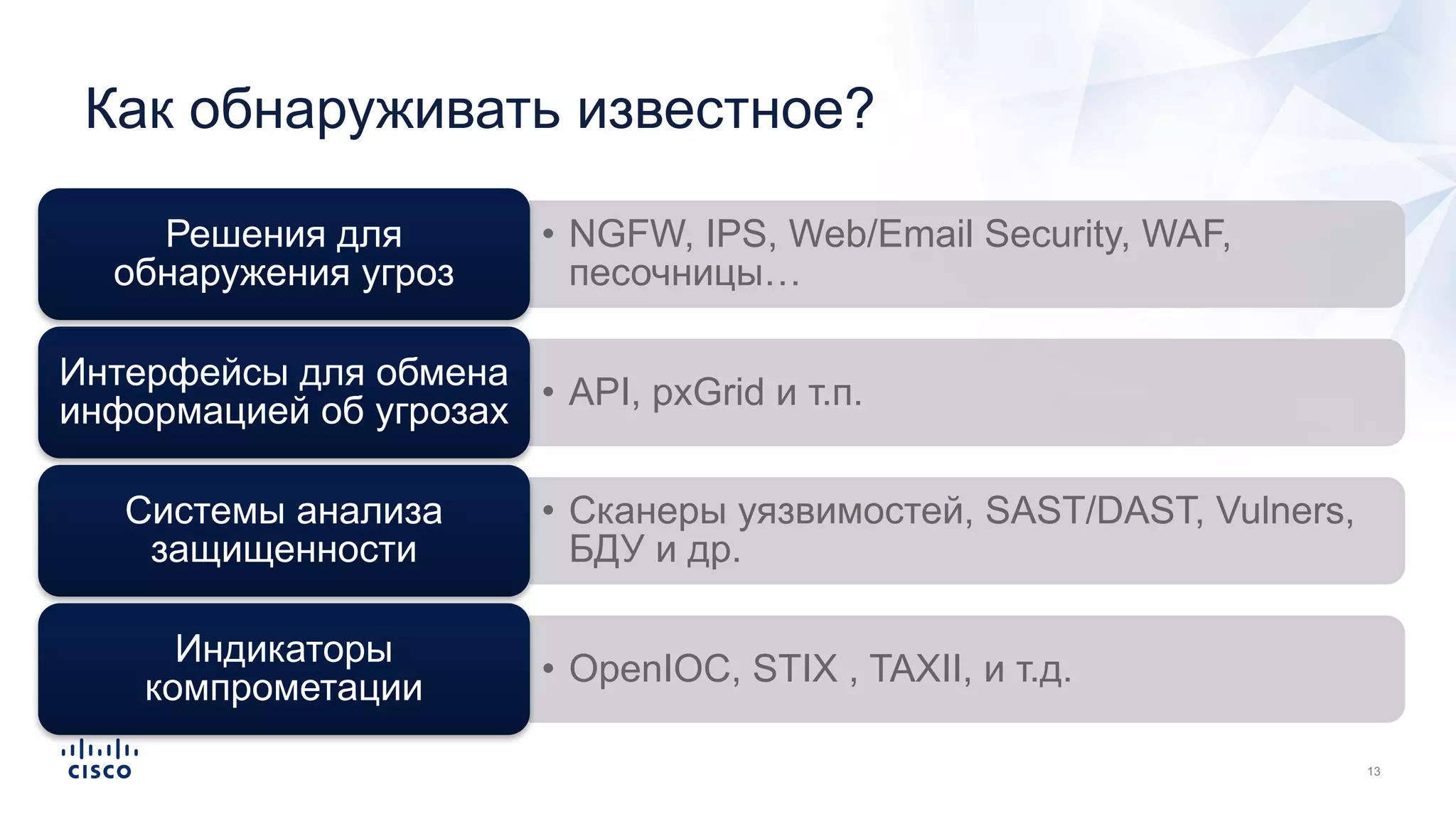

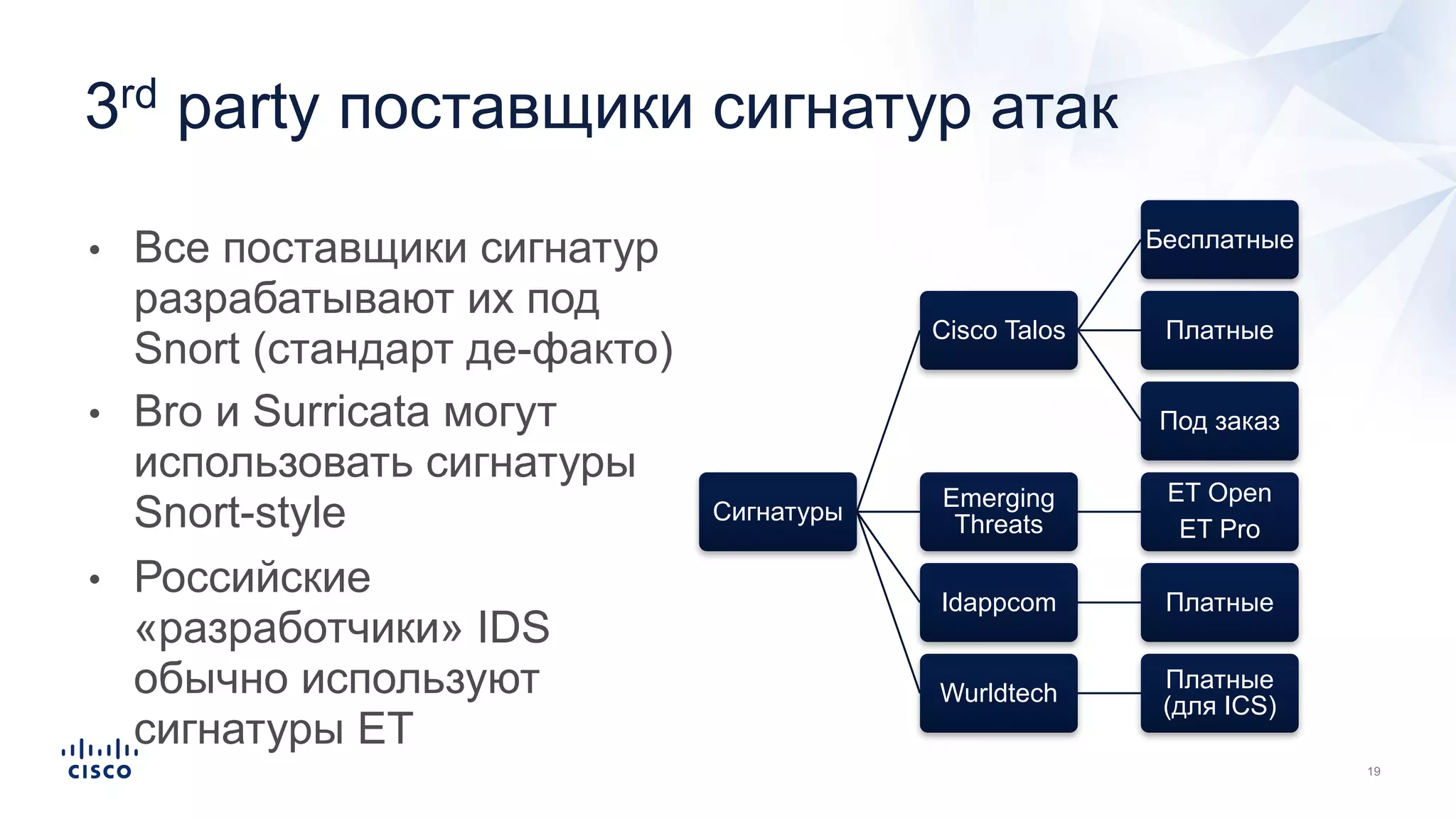

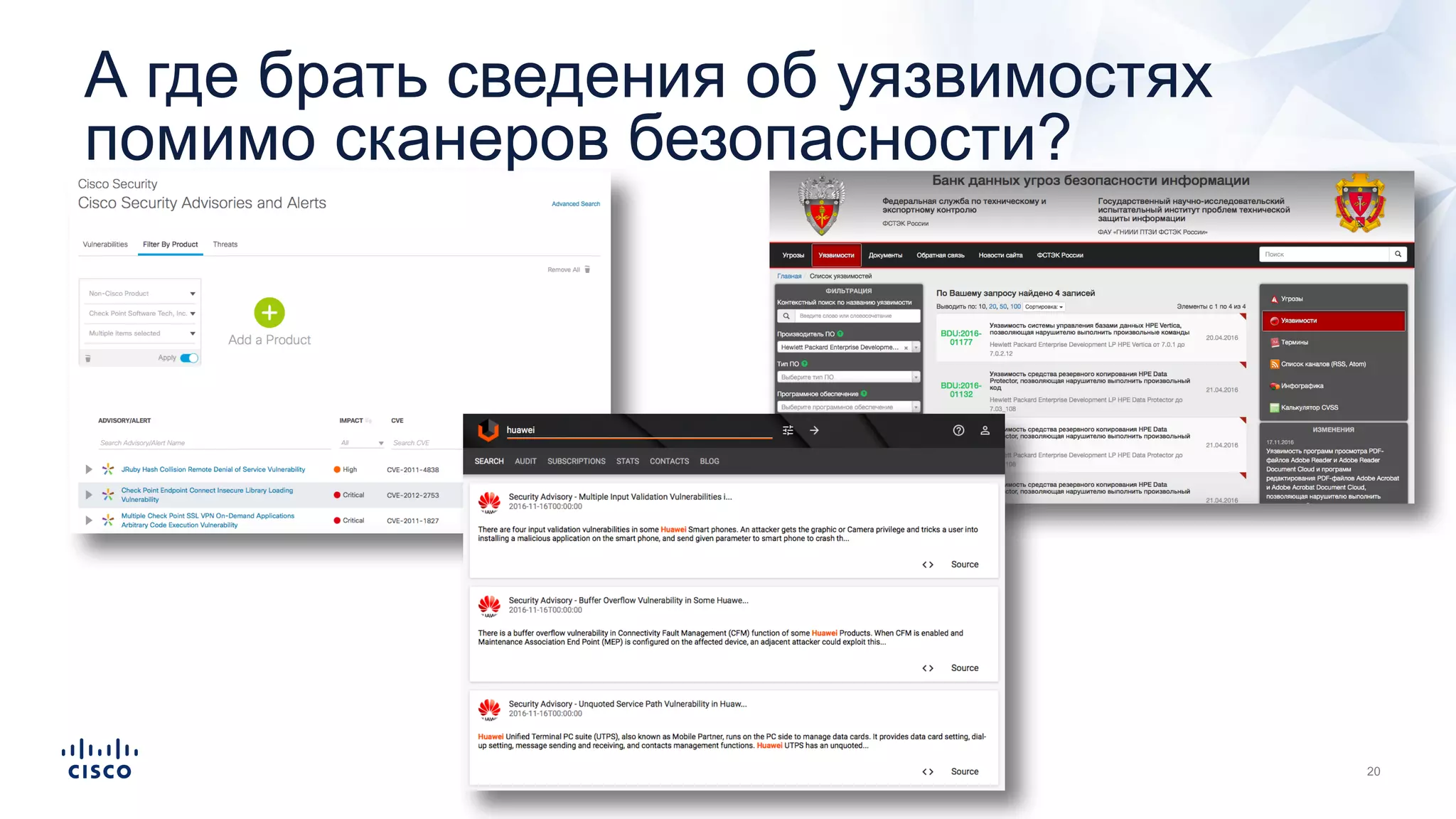

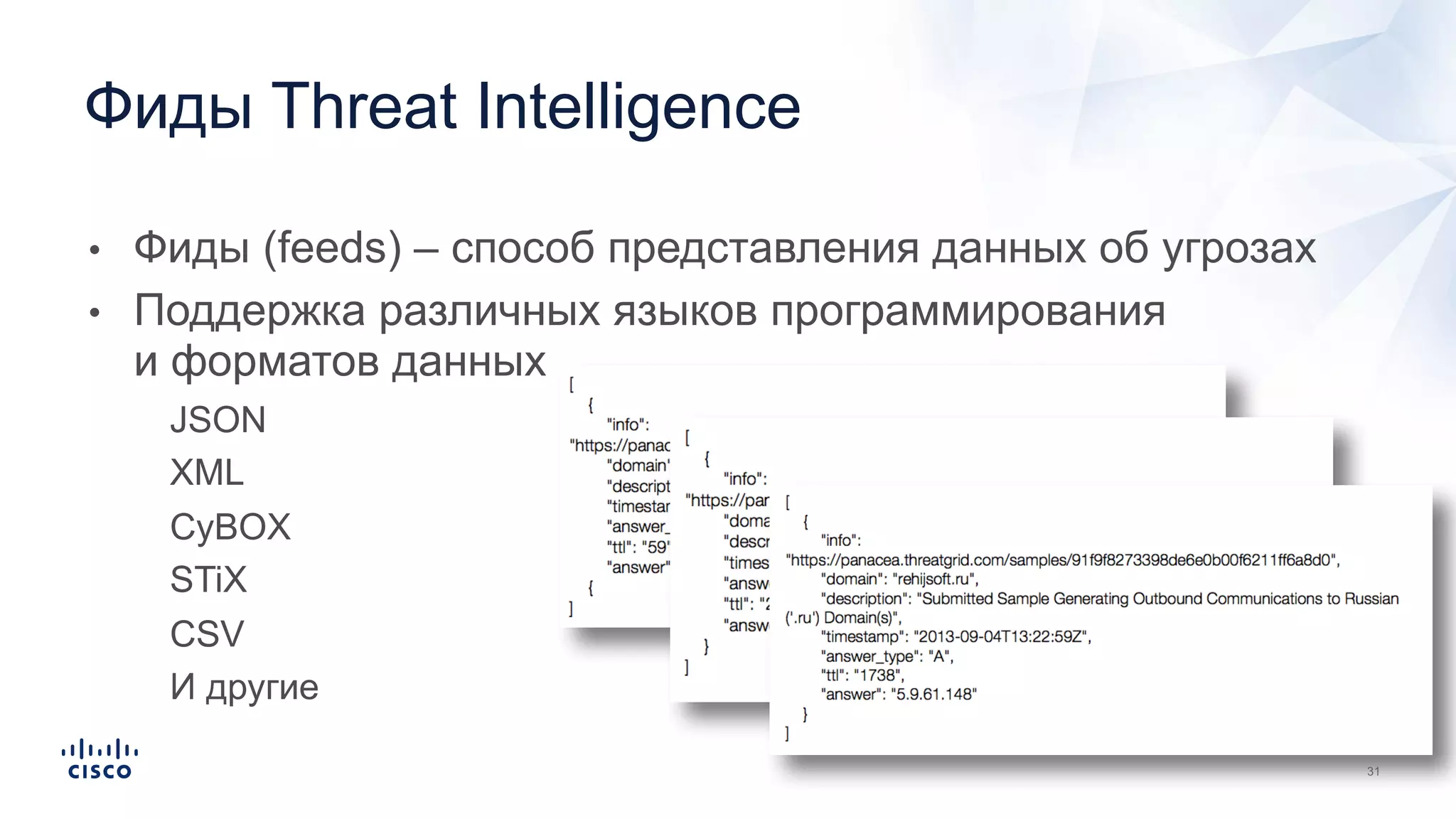

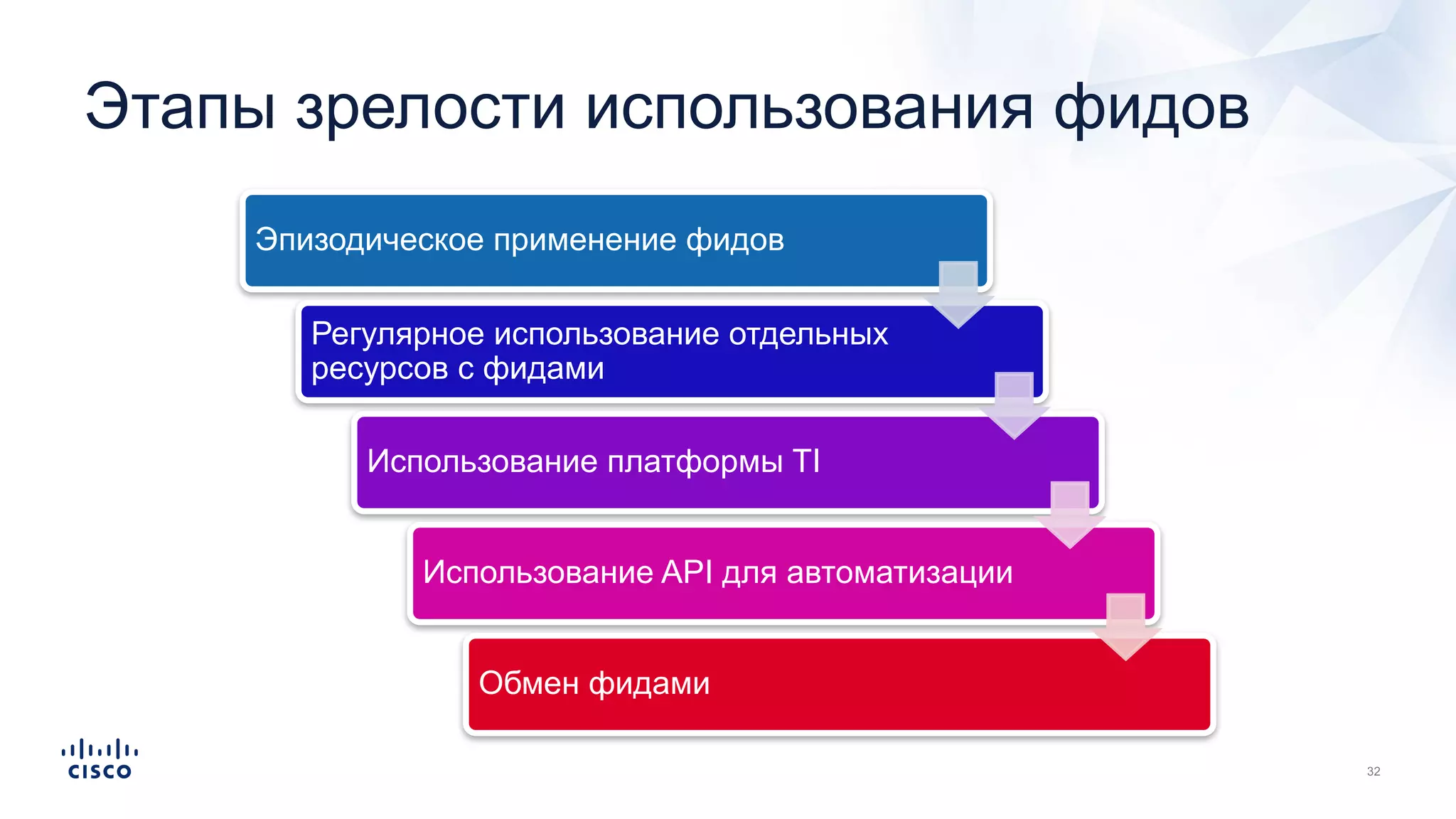

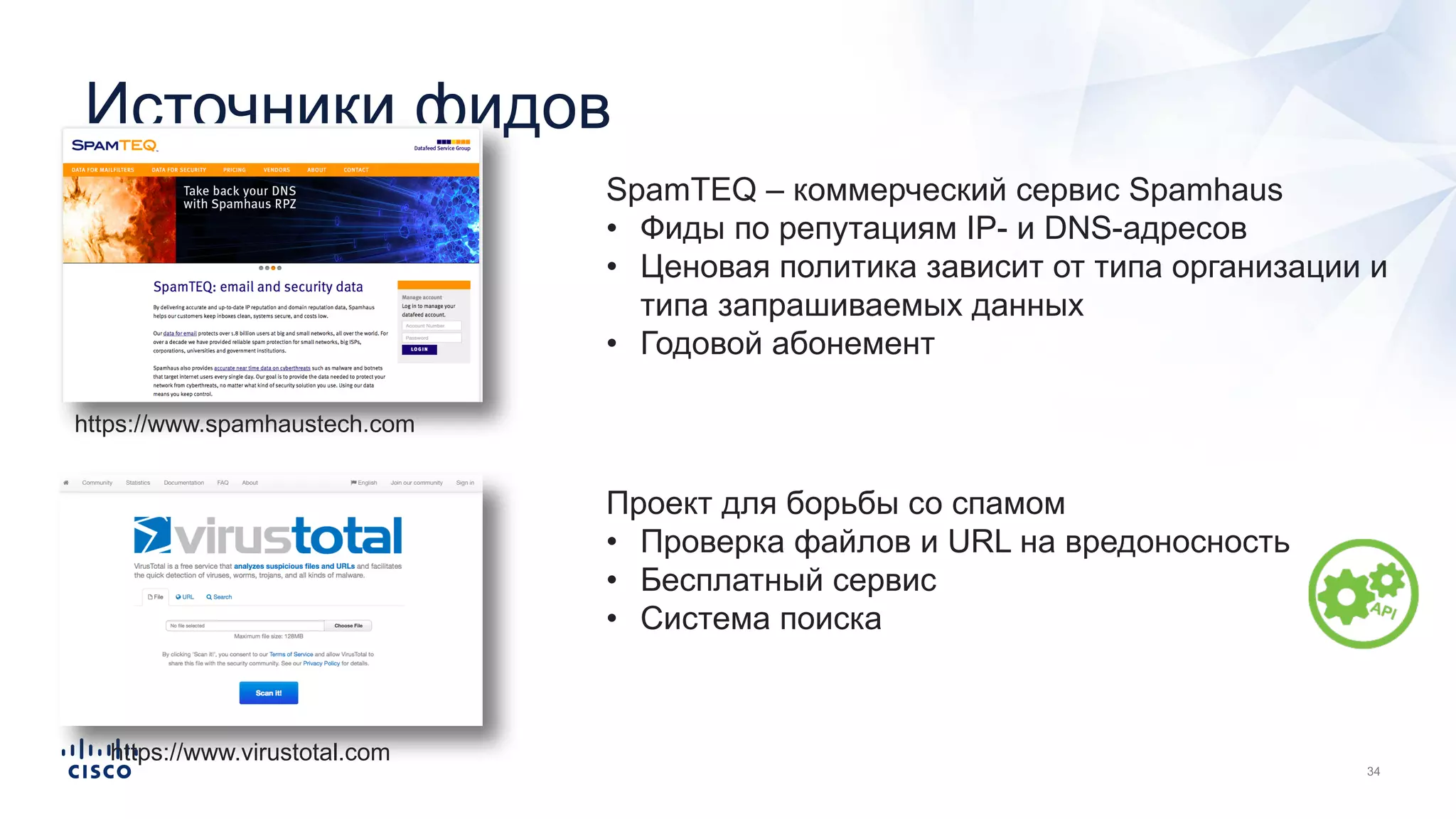

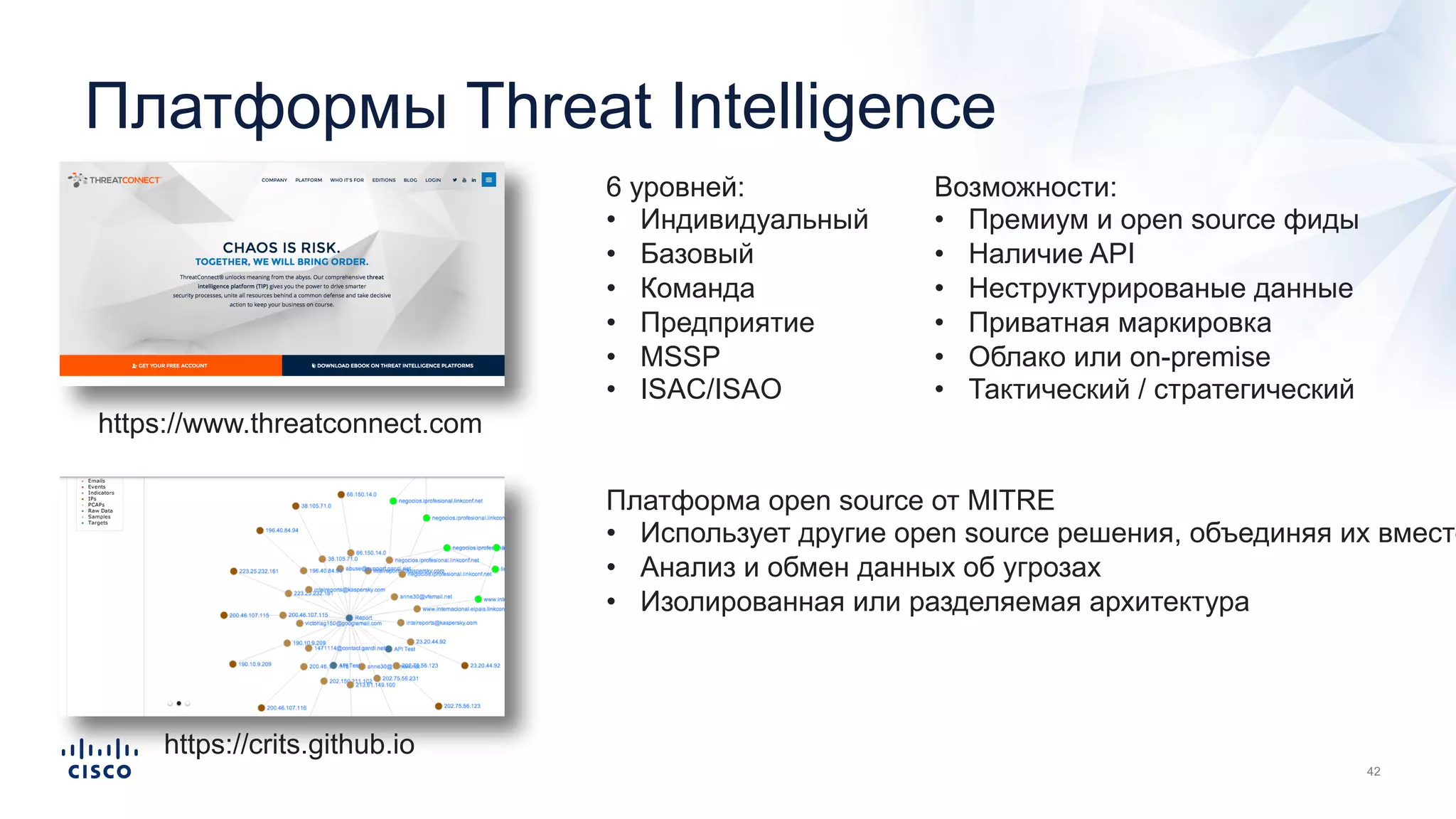

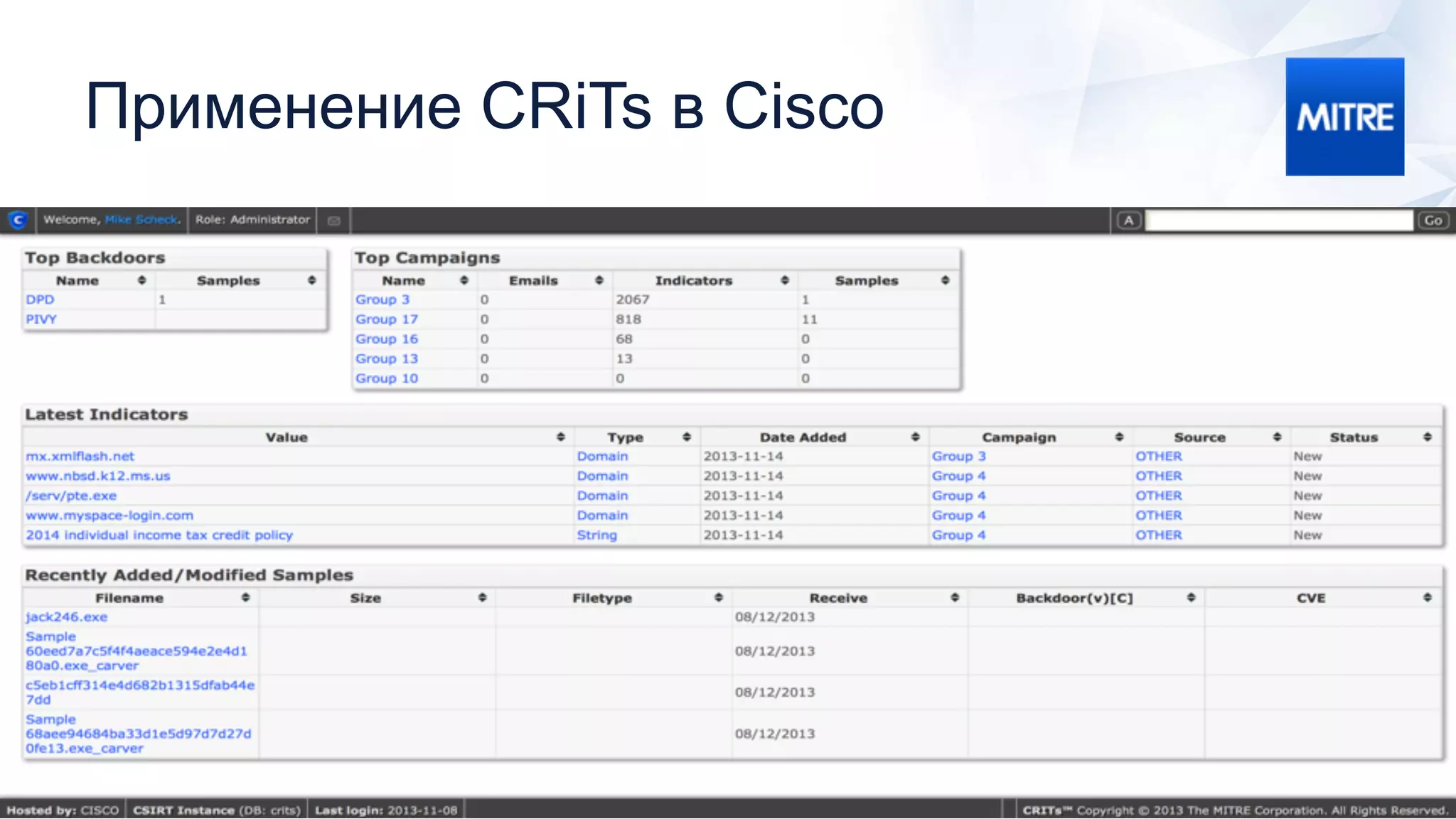

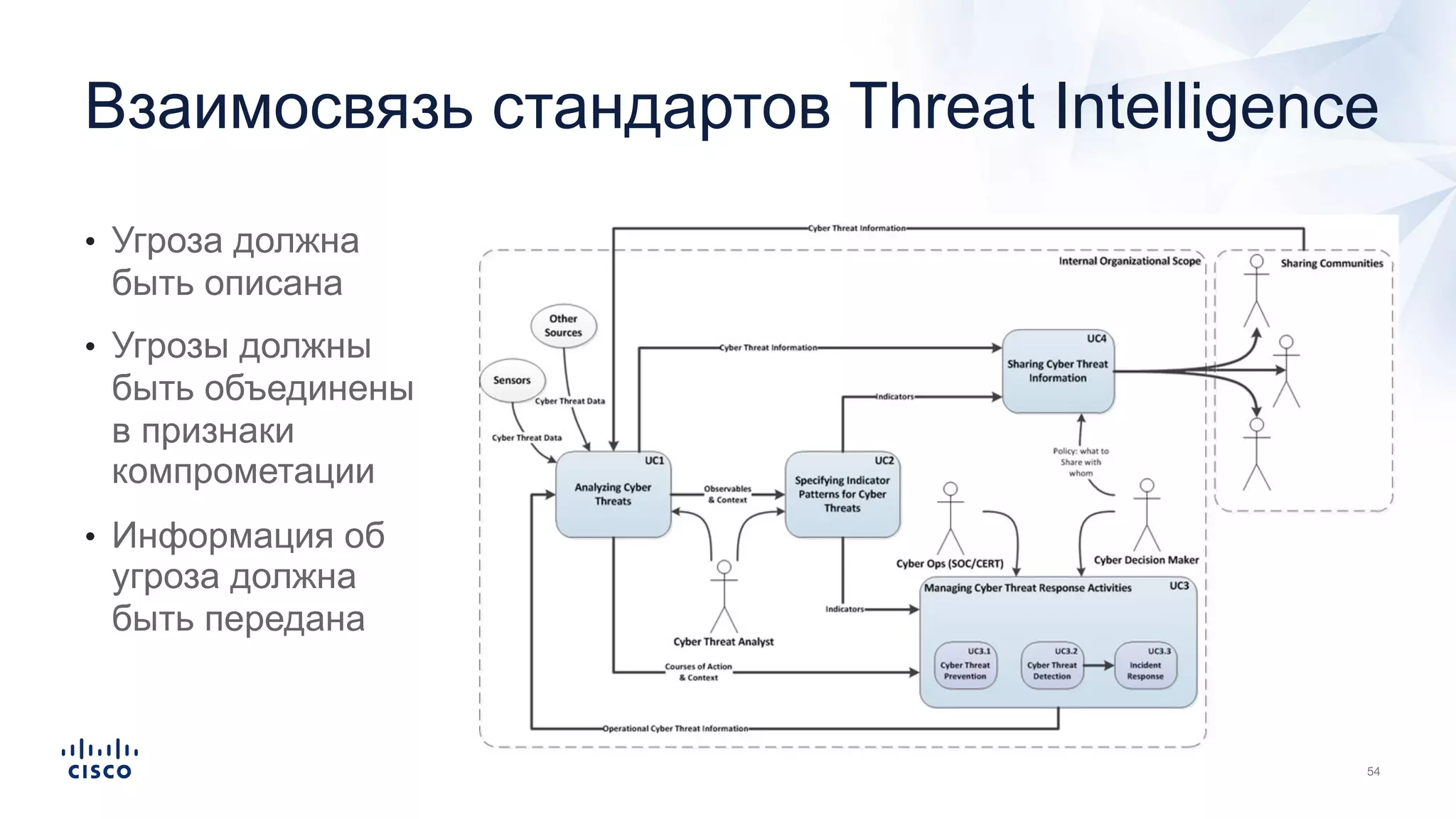

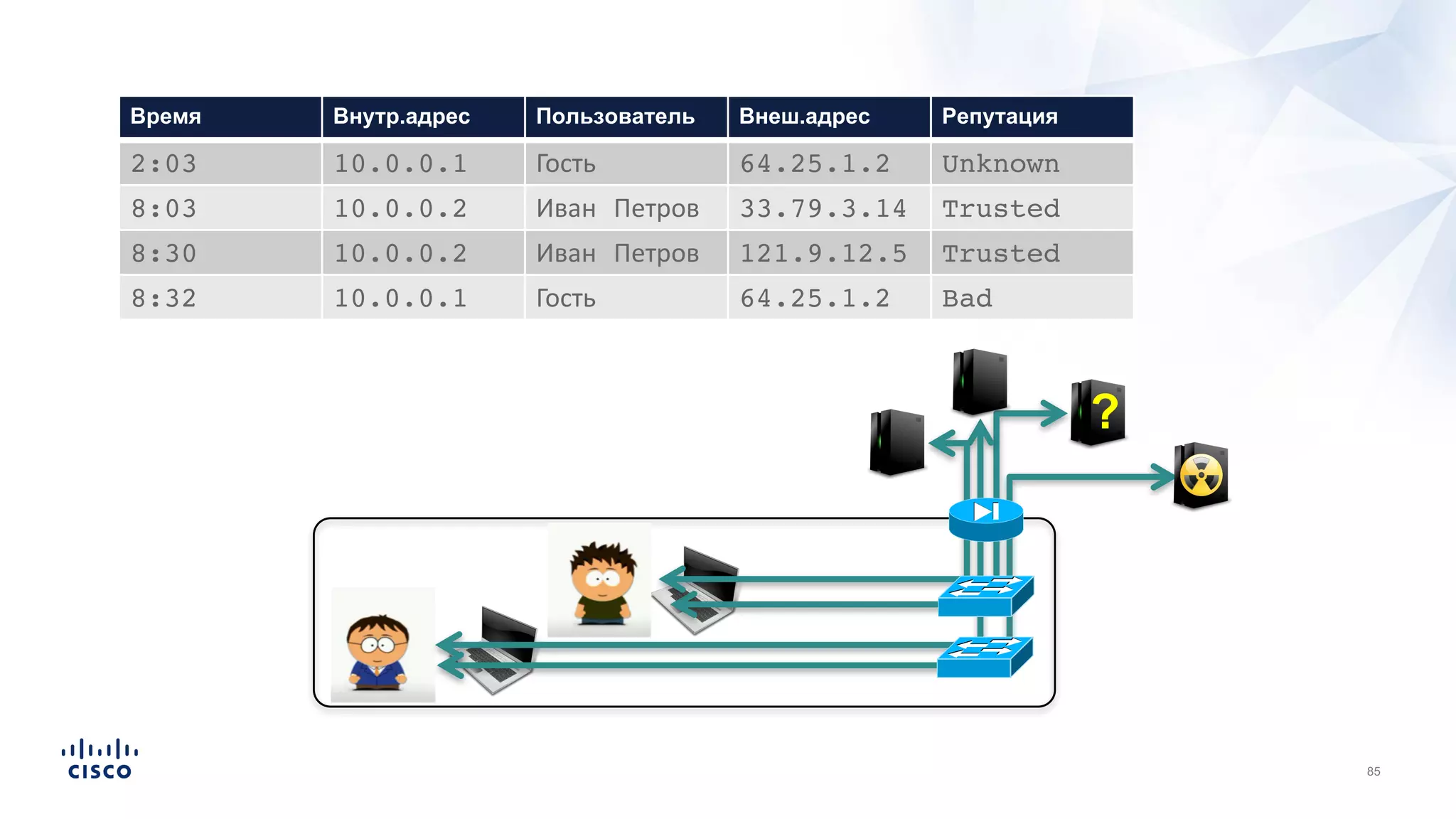

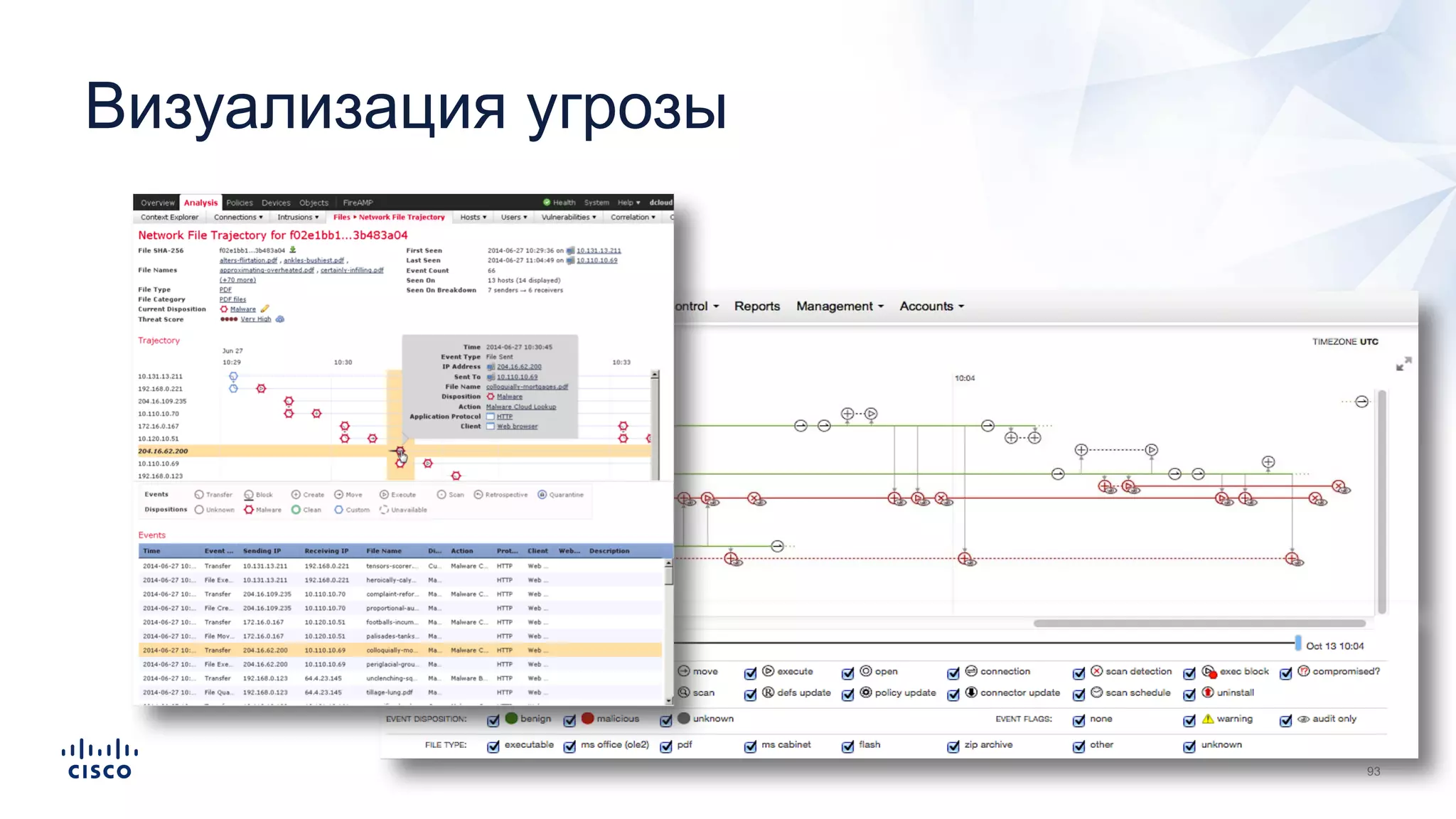

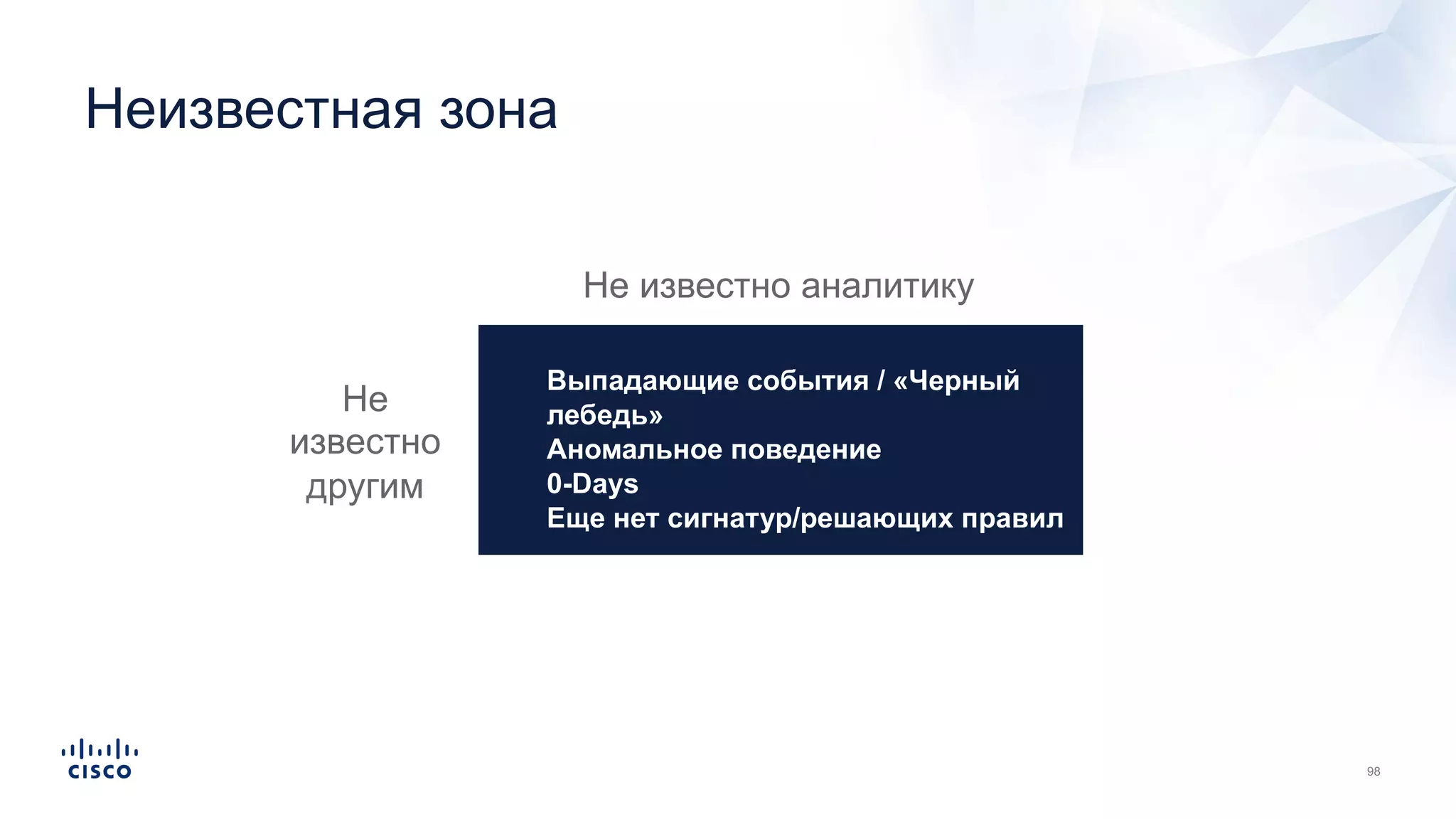

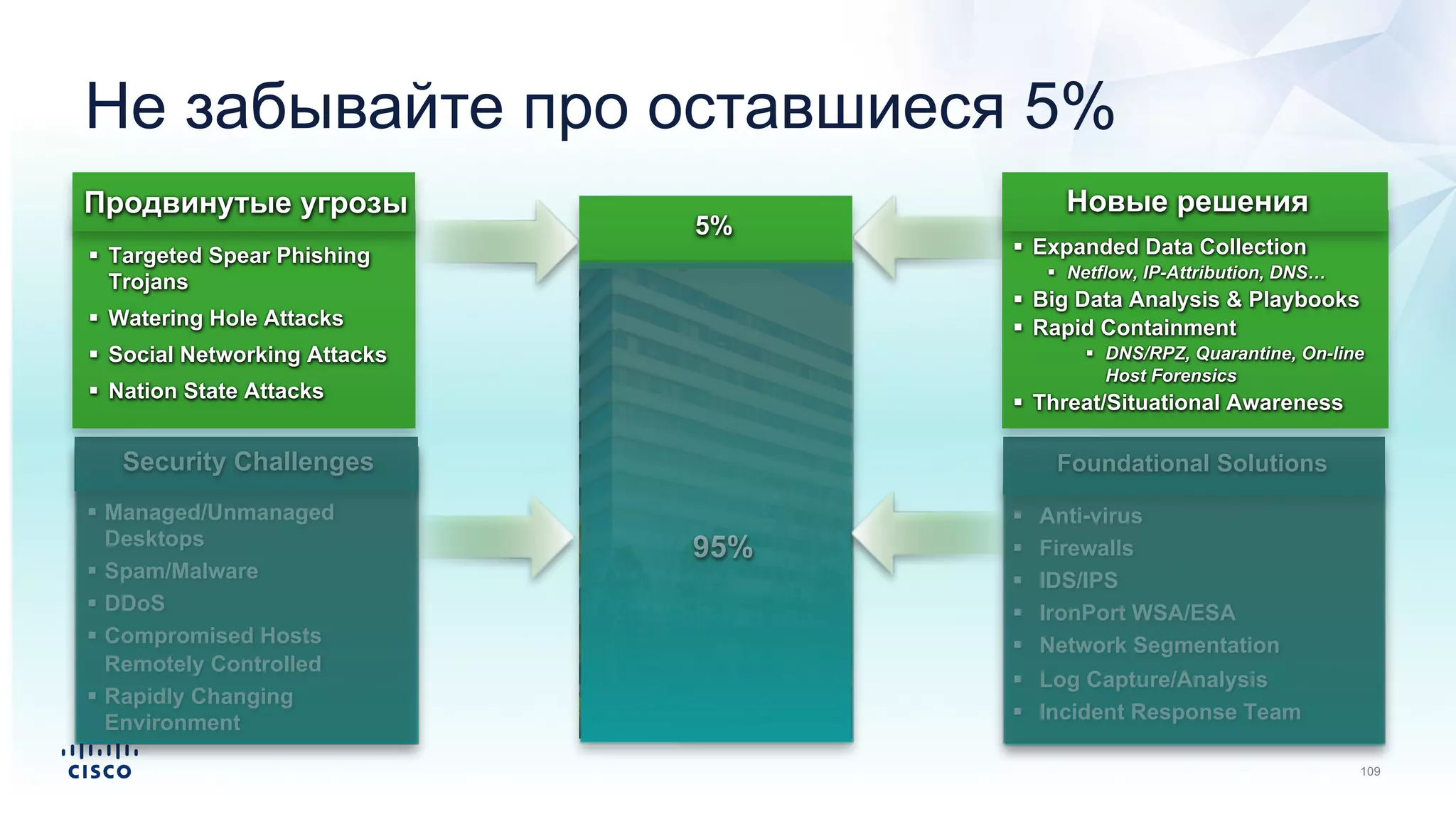

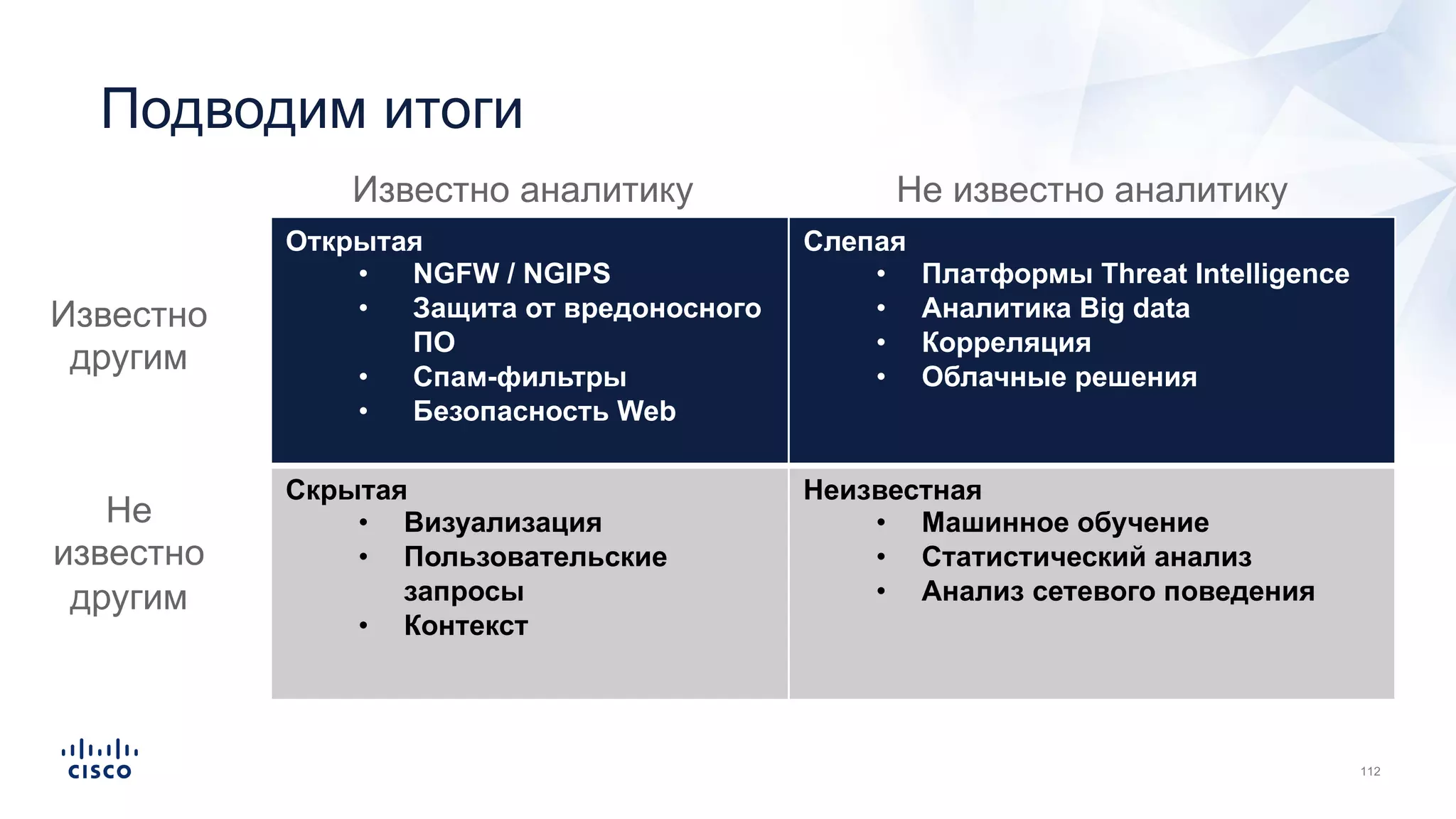

Документ рассматривает широкий спектр вопросов, связанных с киберугрозами, методами их обнаружения и подходами к защите информации. Основное внимание уделяется анализу разных типов угроз, использованию аналитических инструментов и платформ для угроз, а также важности threat intelligence. Также обсуждаются проблемы атрибуции кибератак и значение различных источников информации о угрозах.