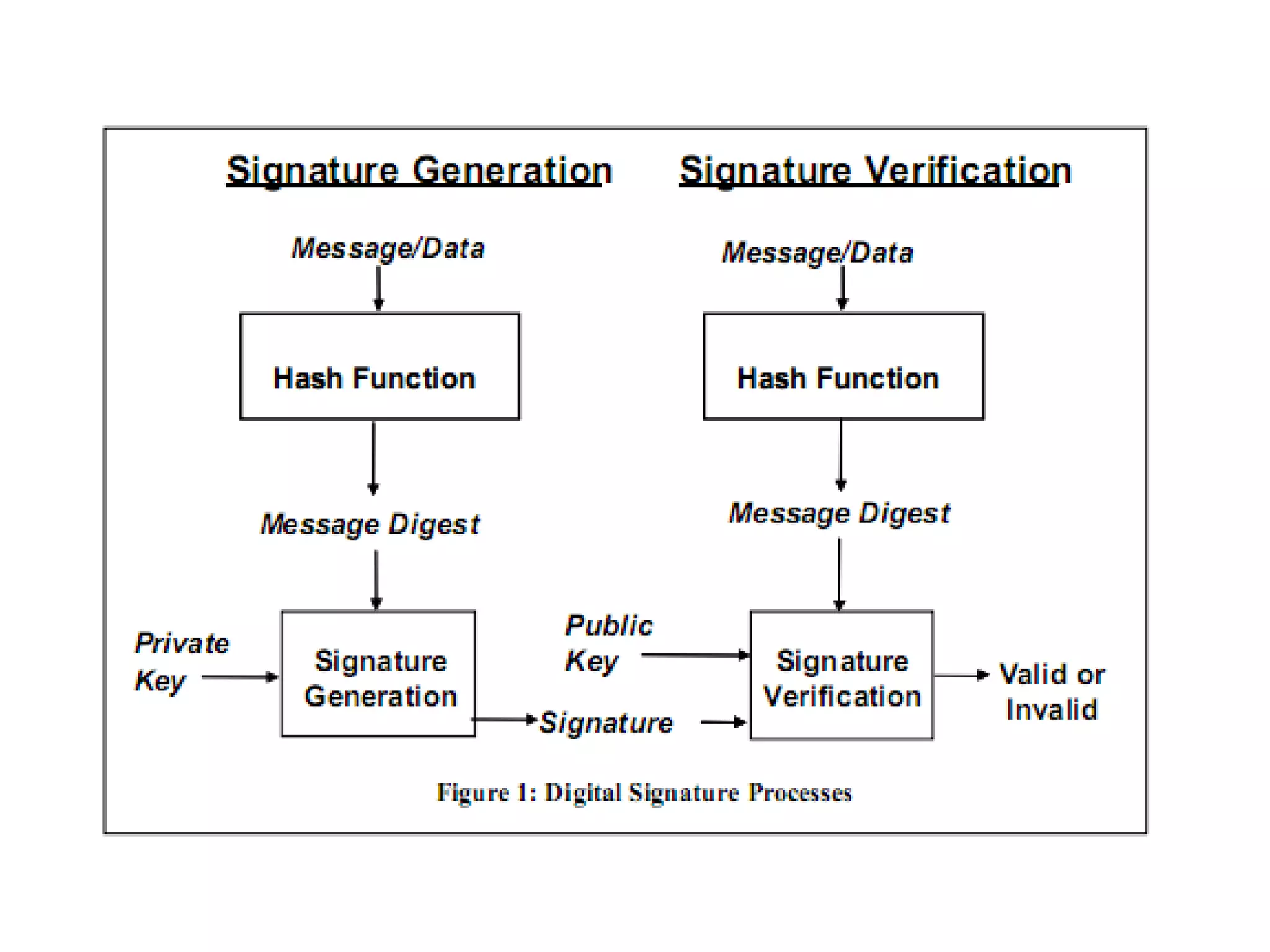

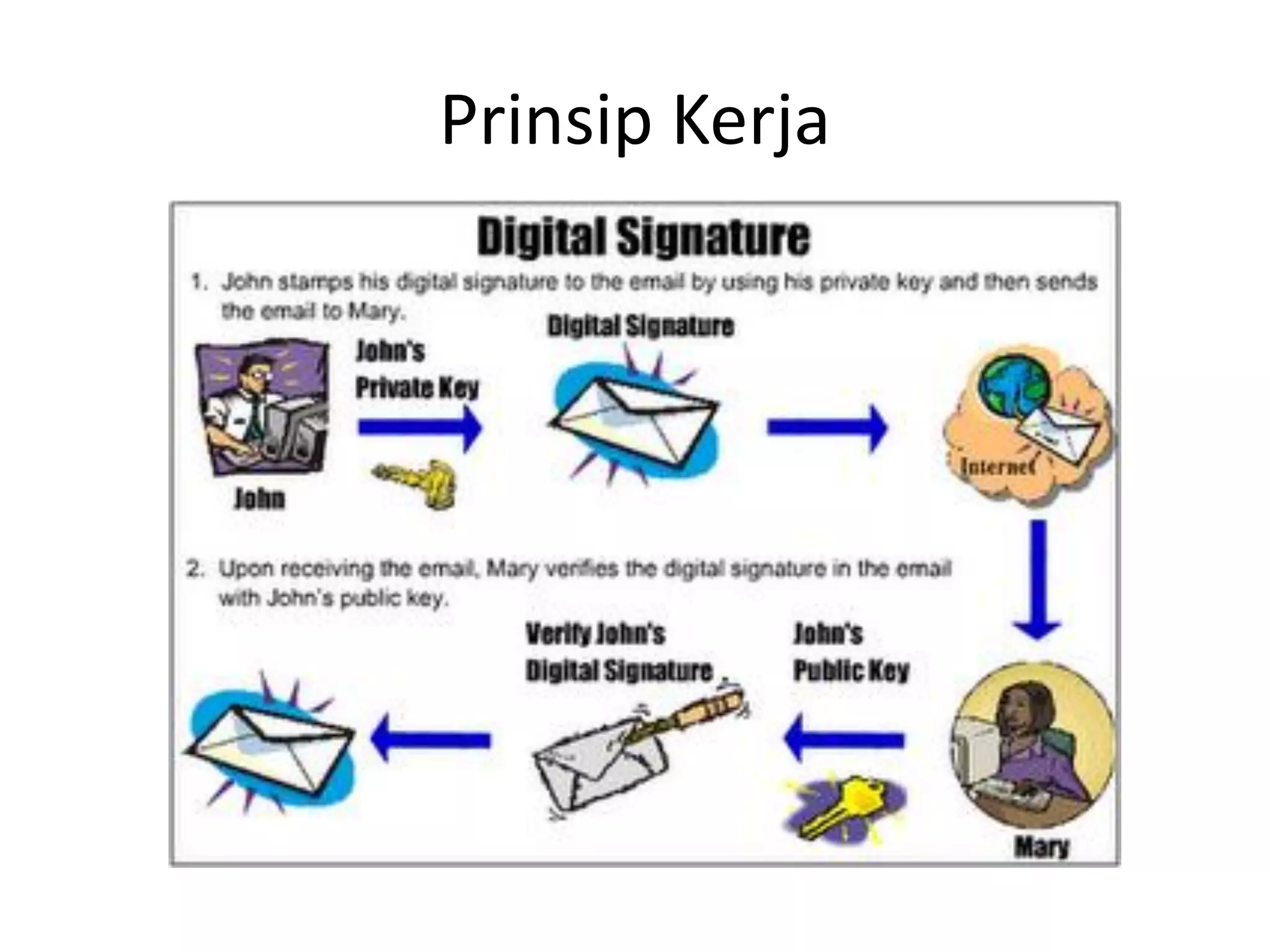

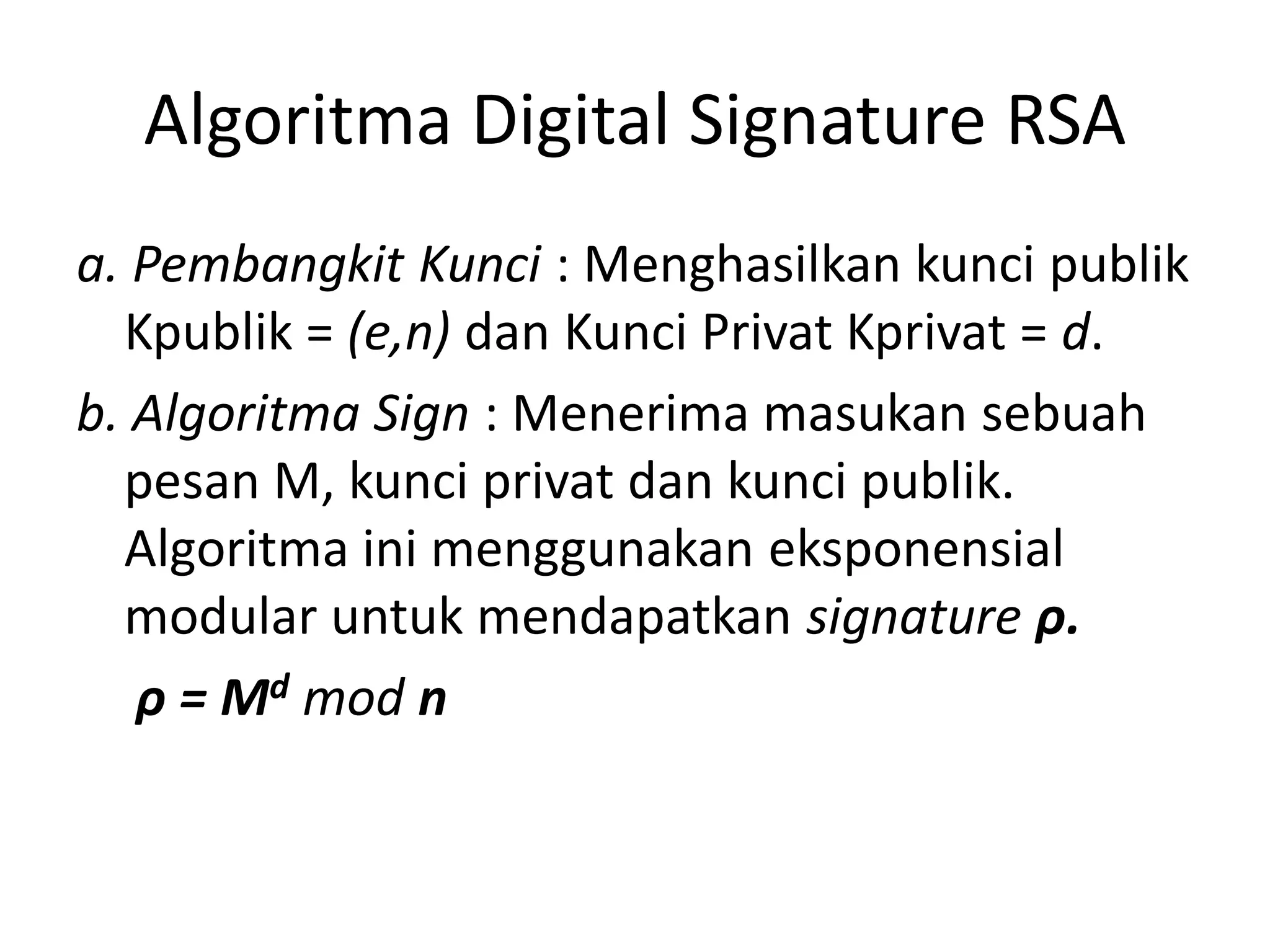

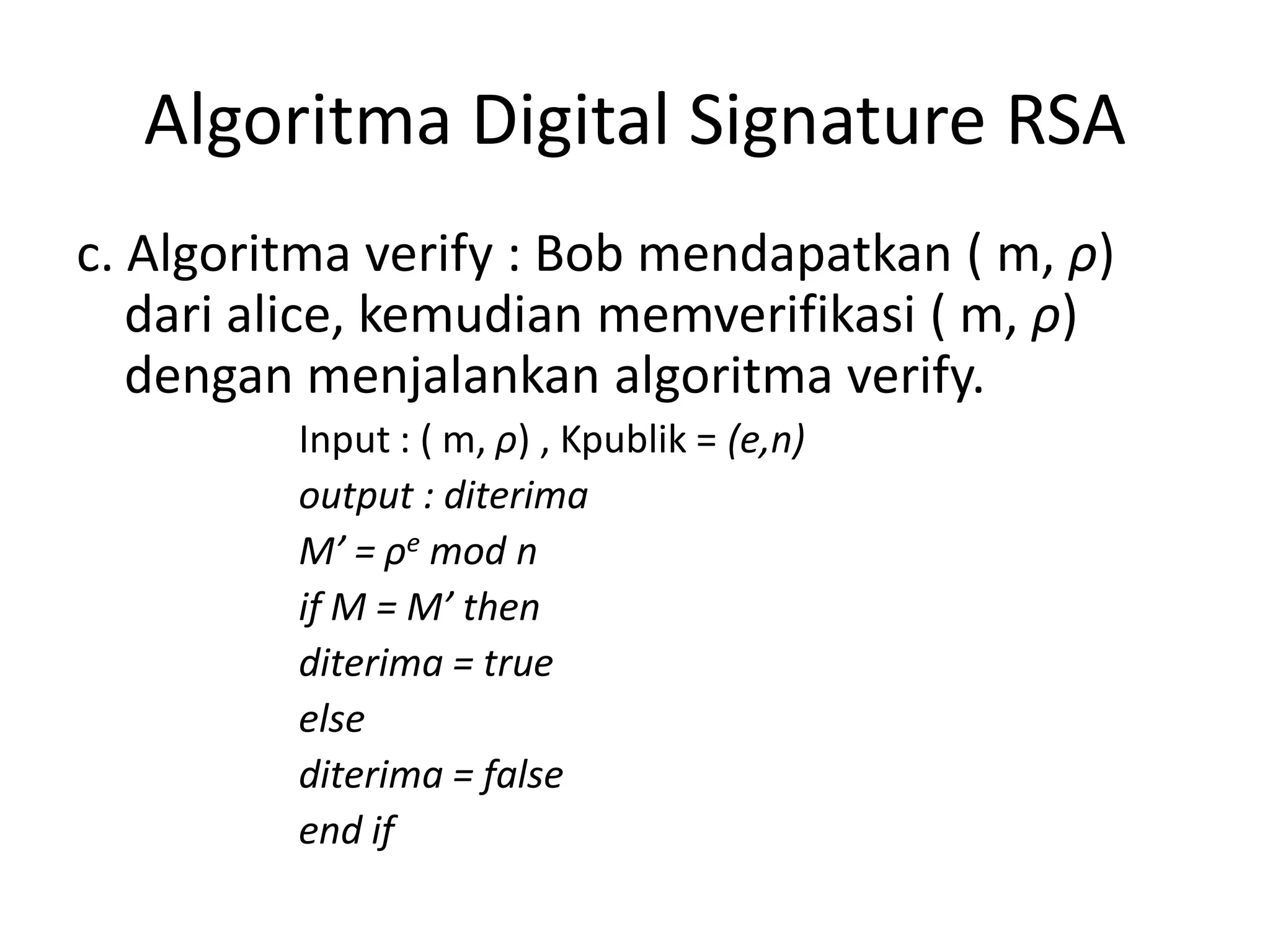

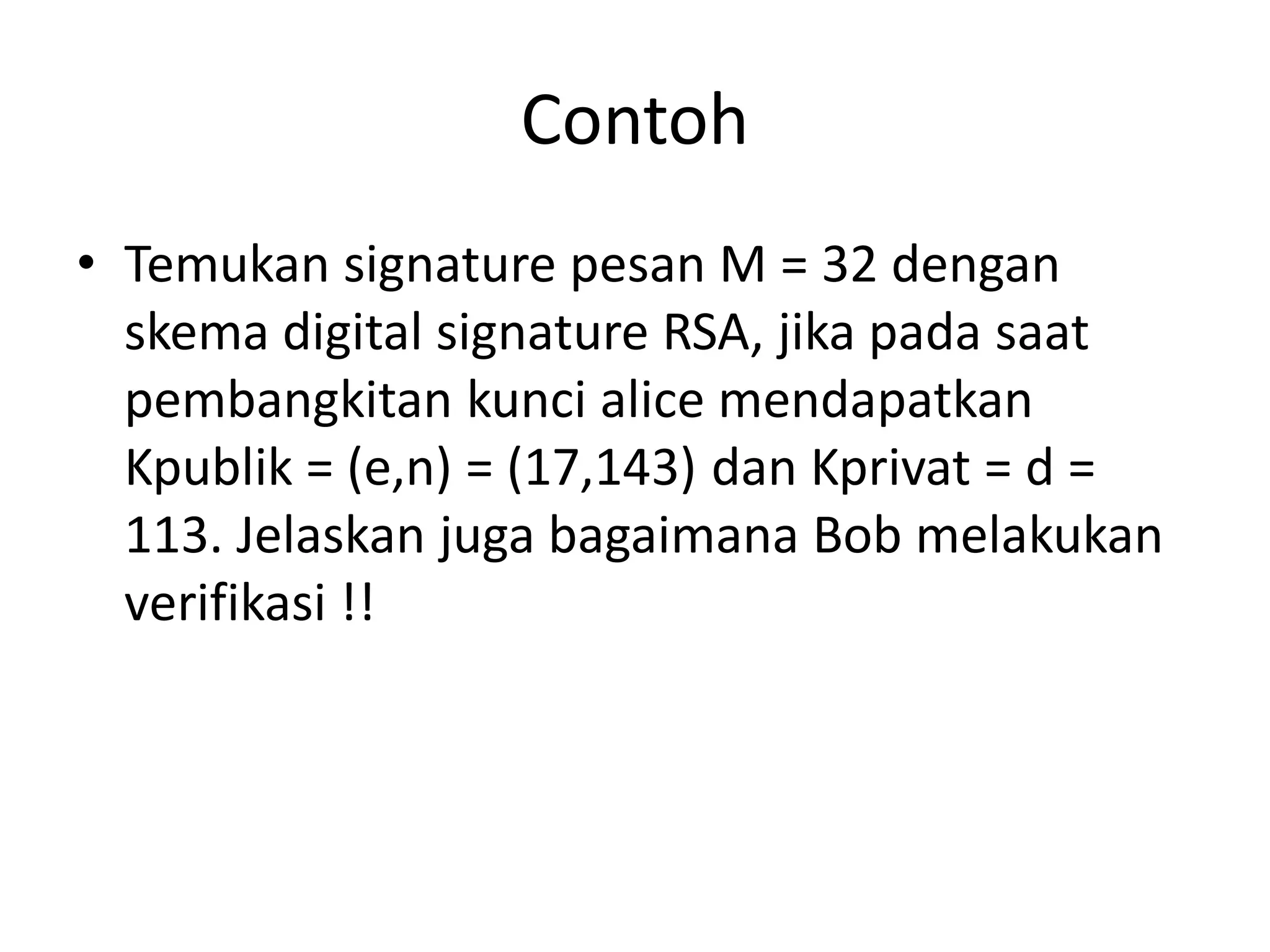

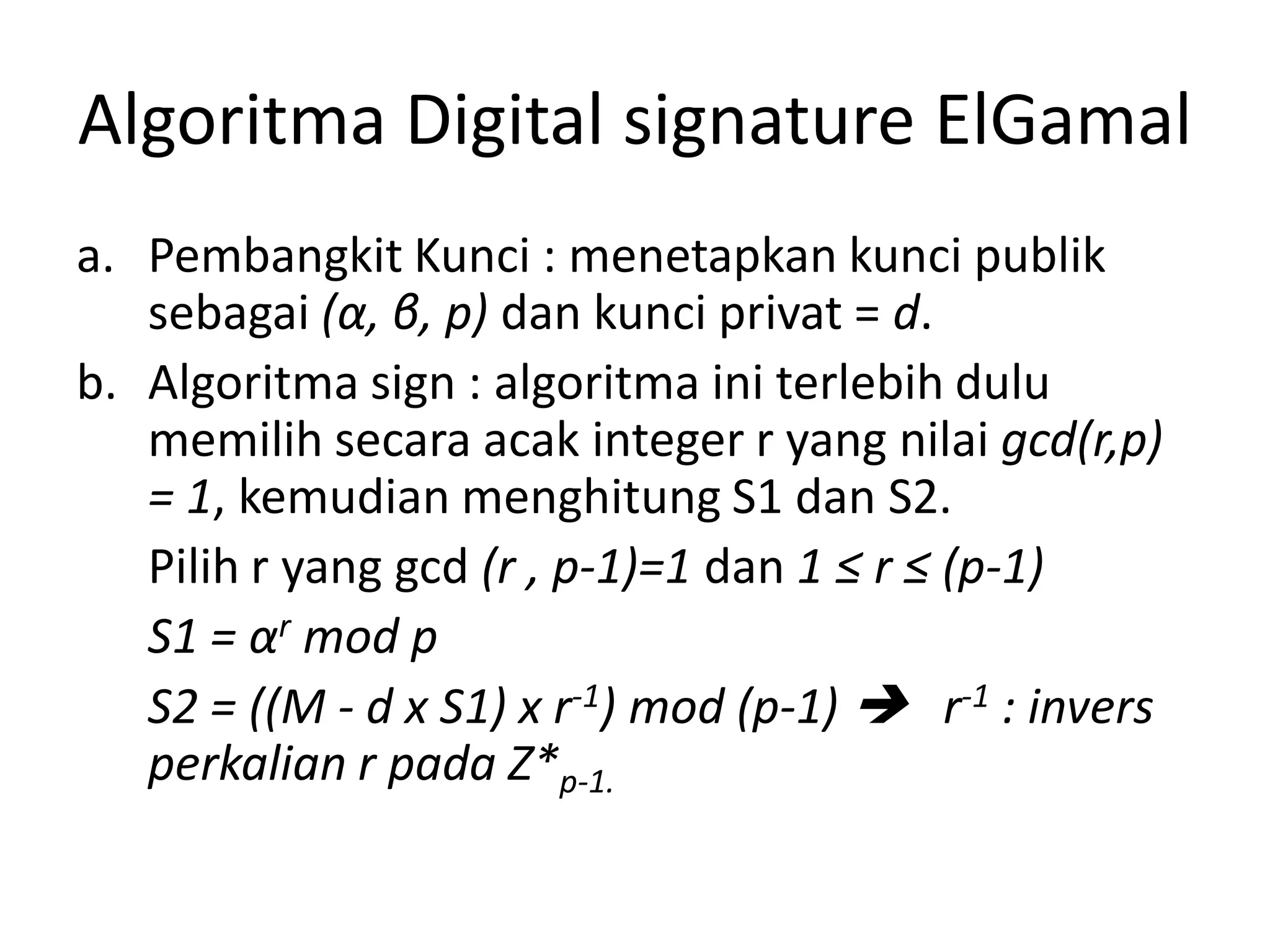

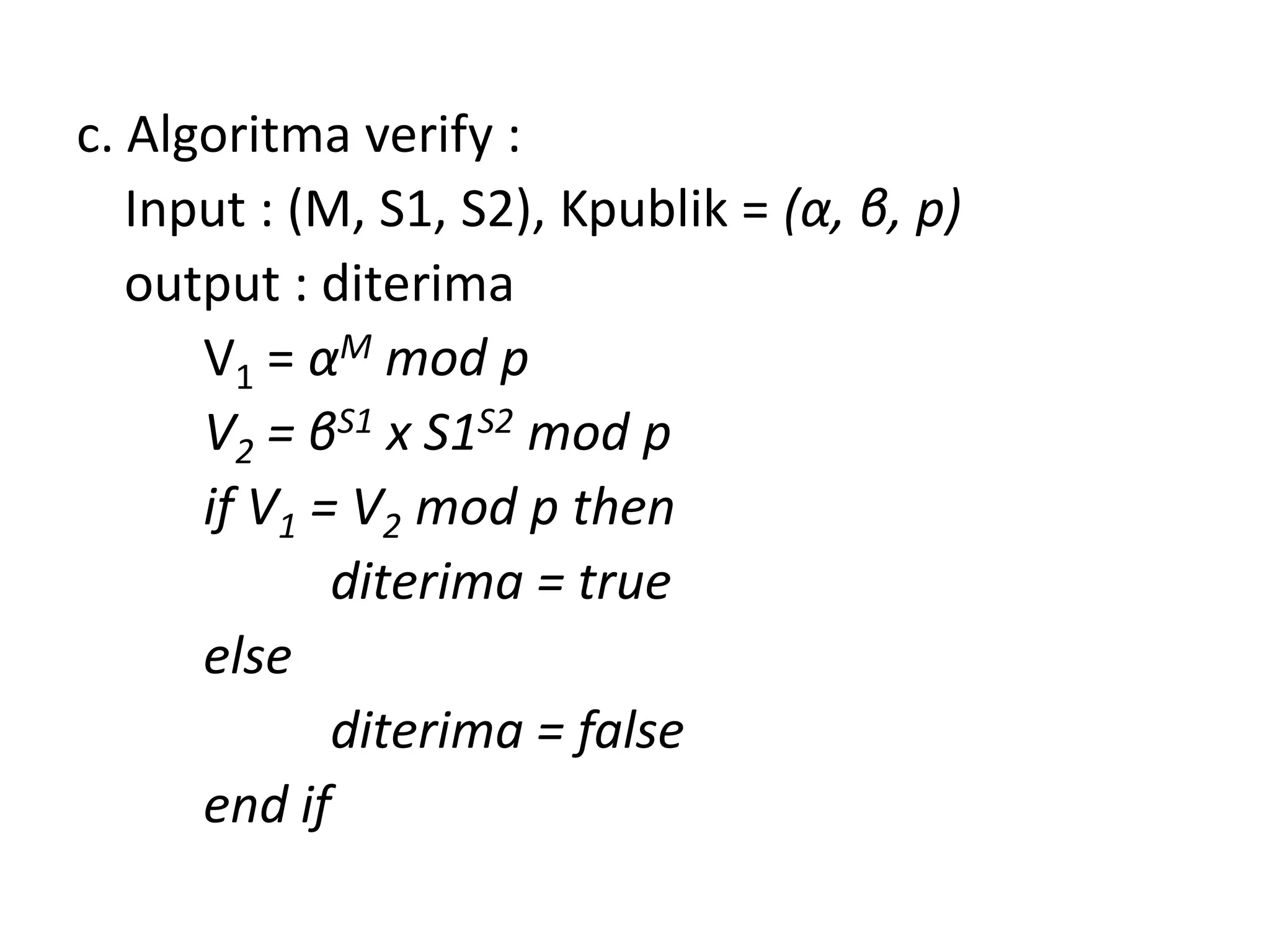

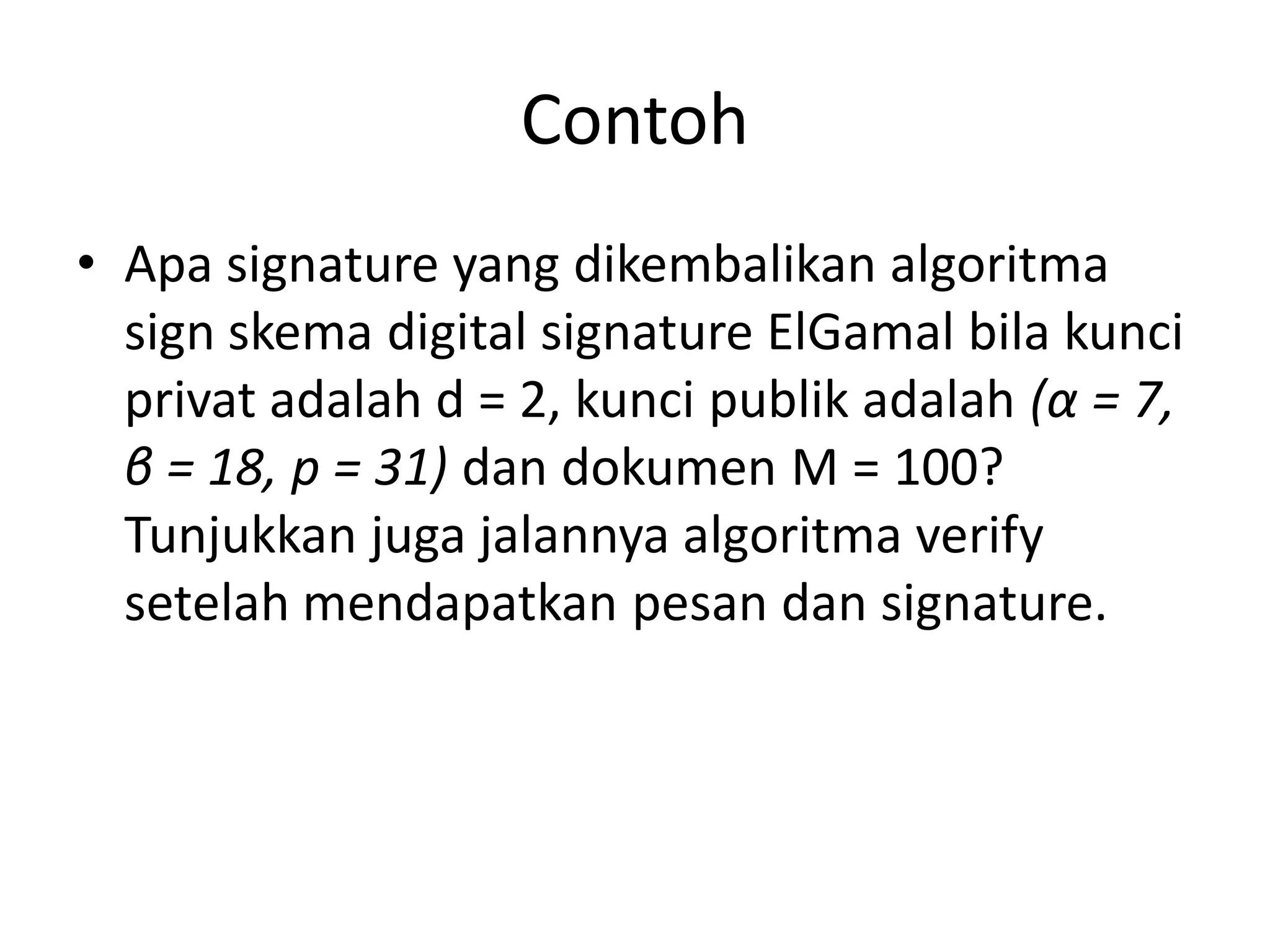

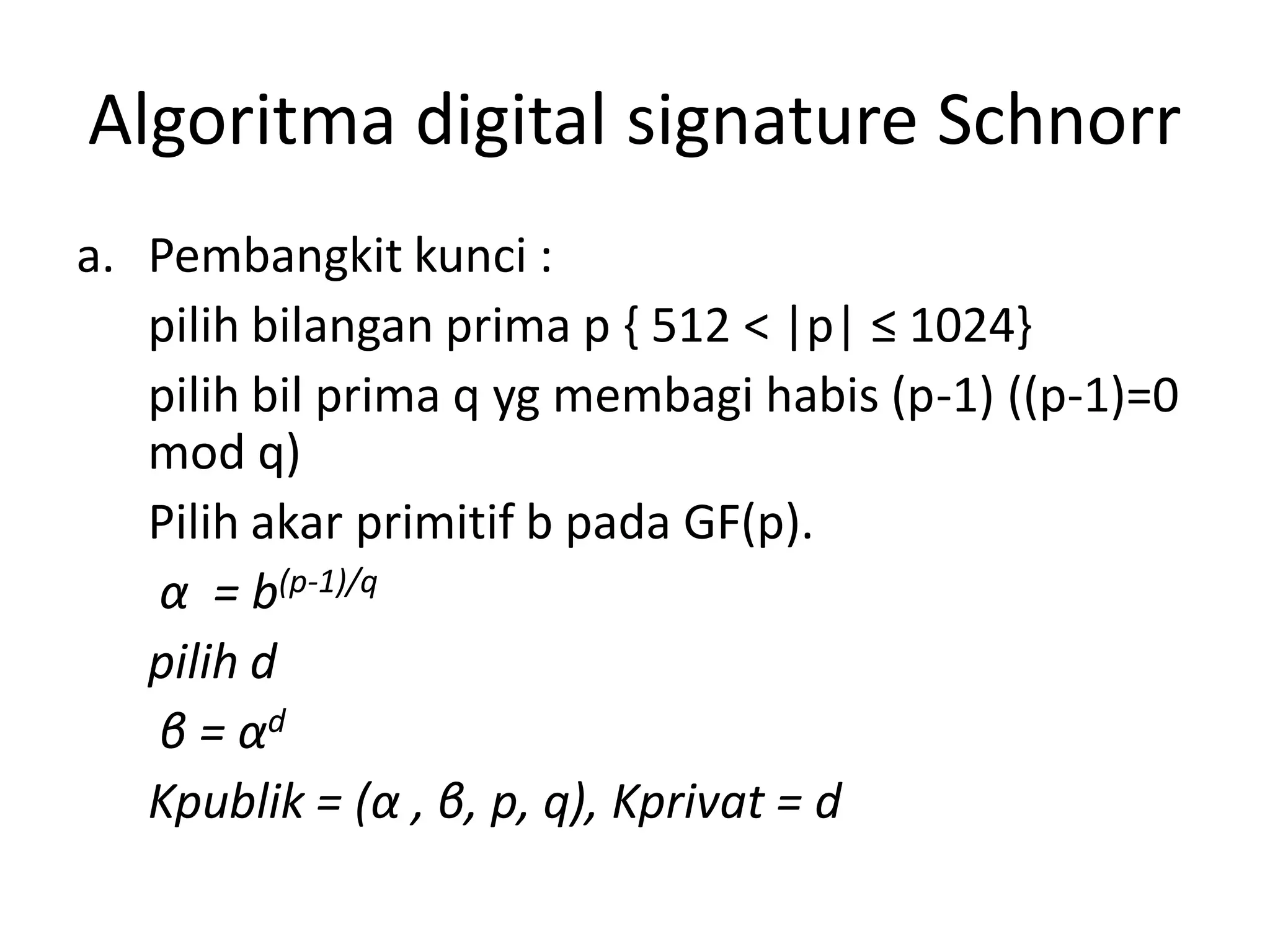

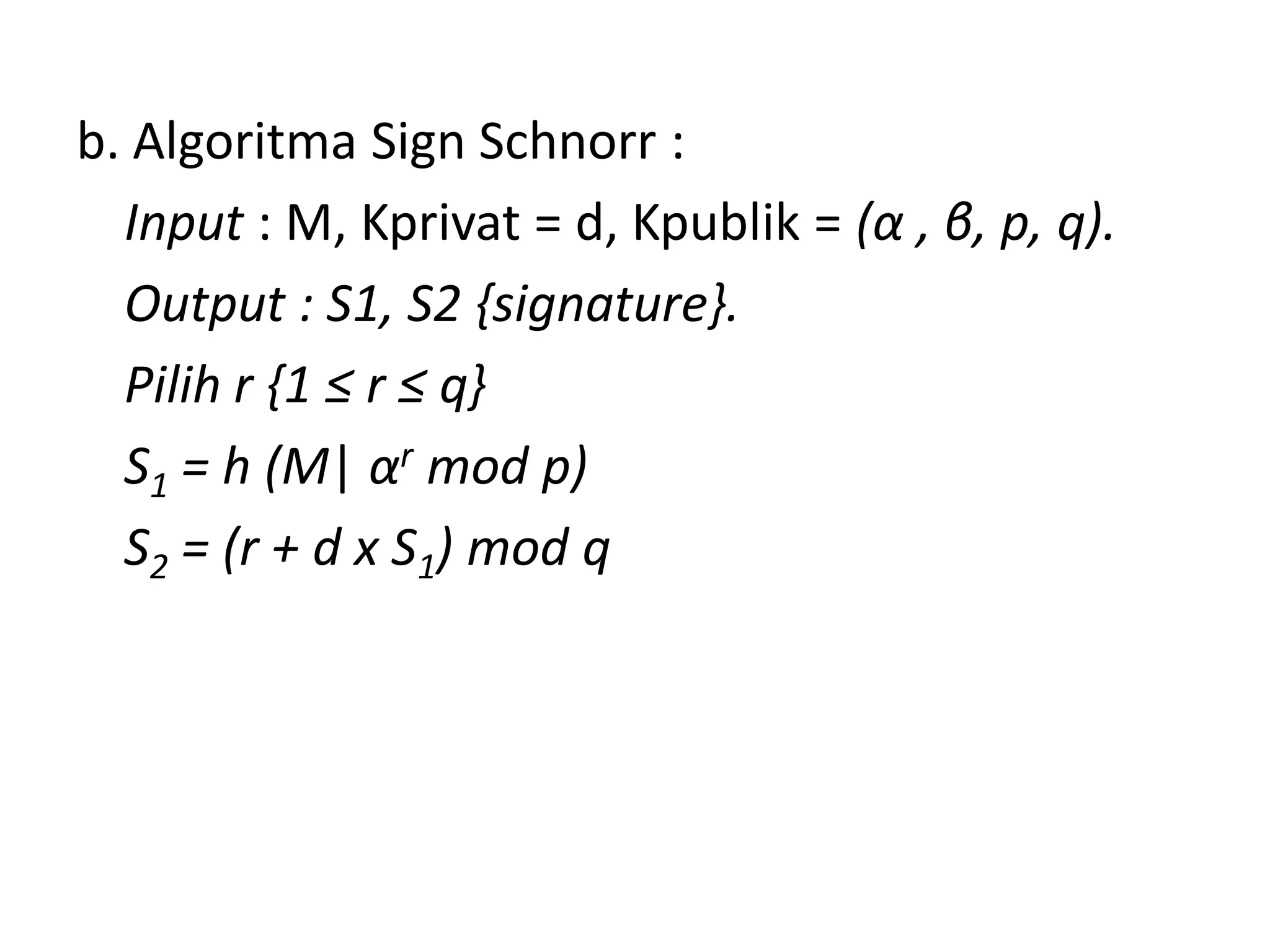

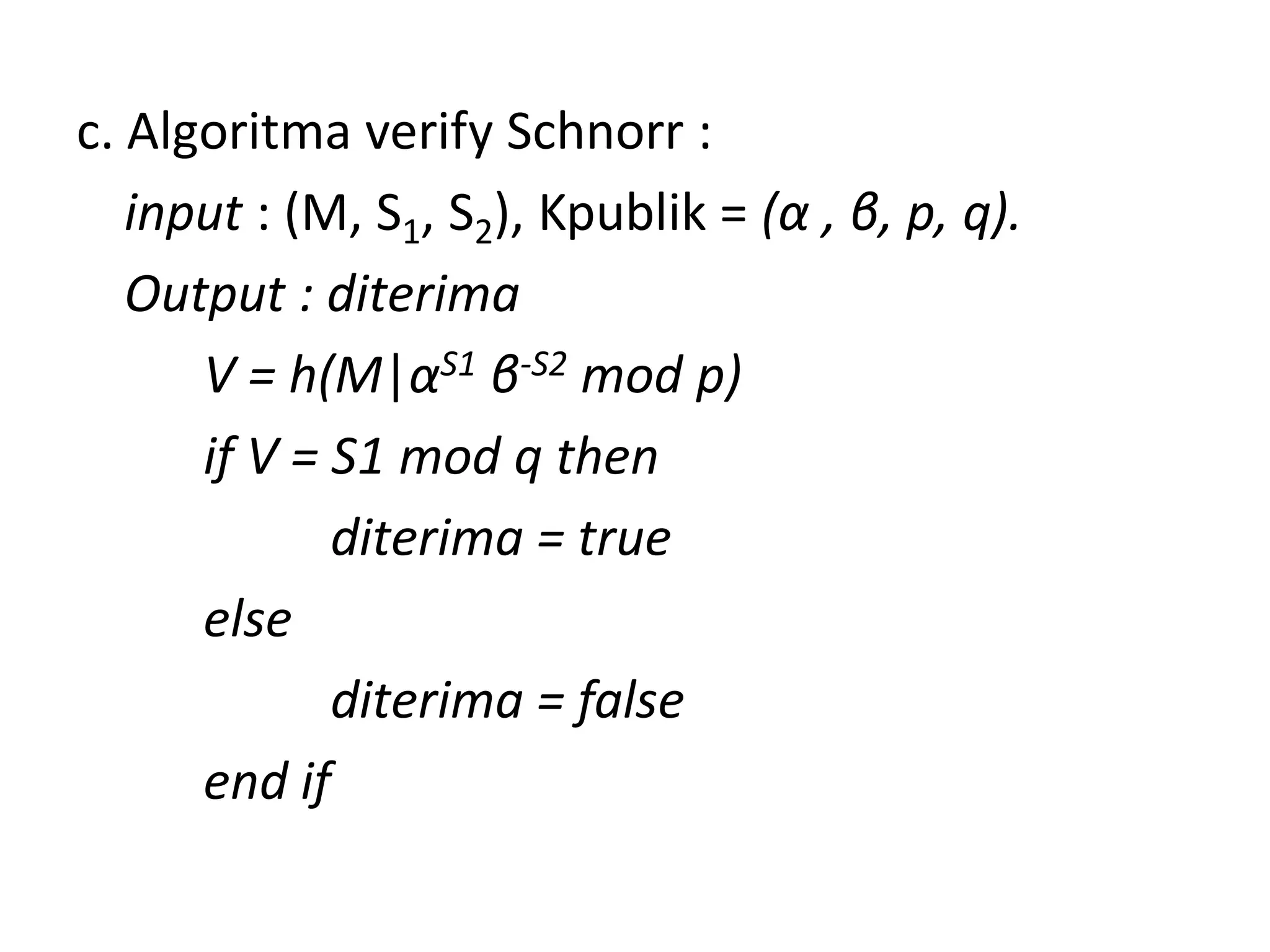

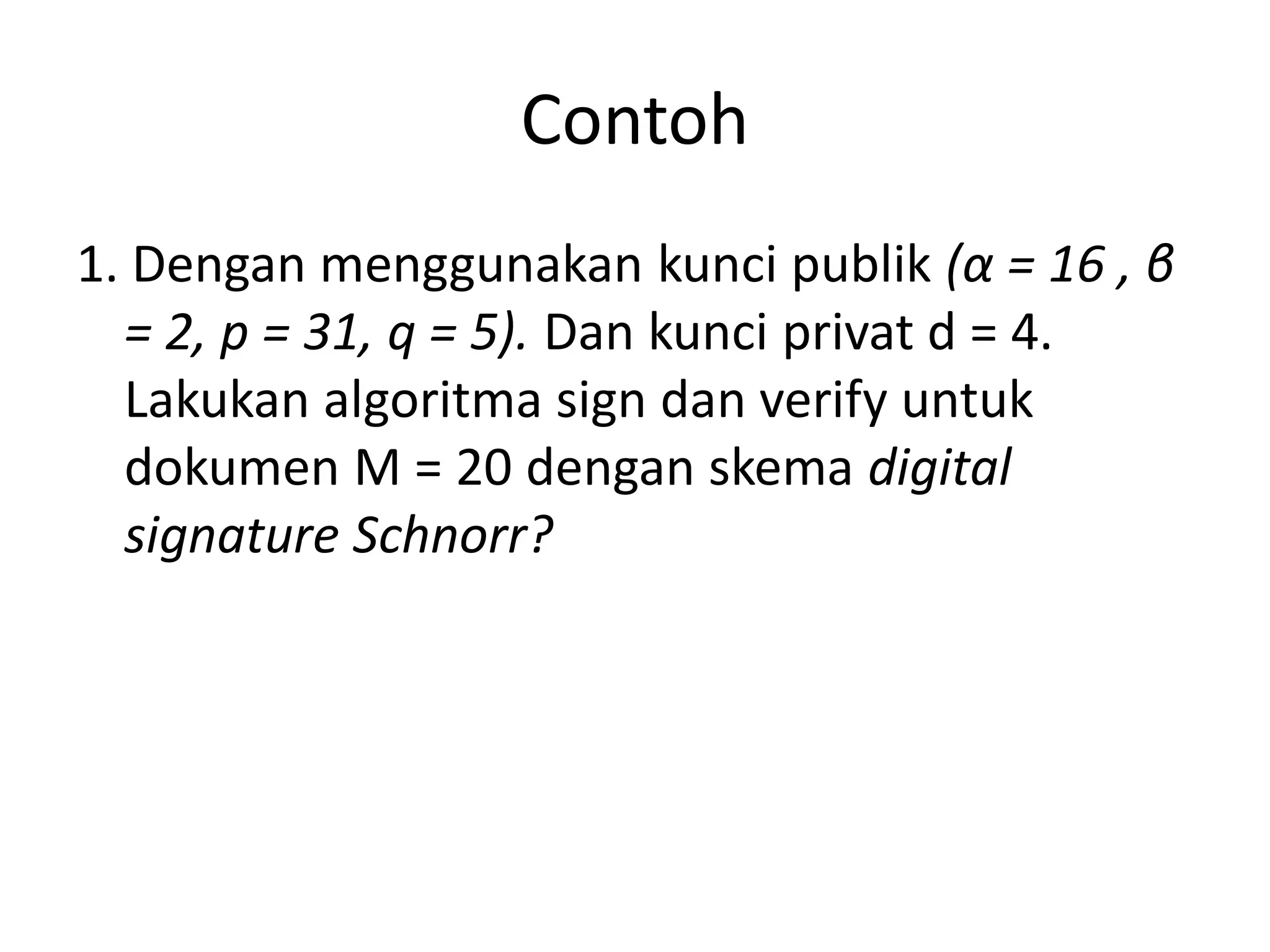

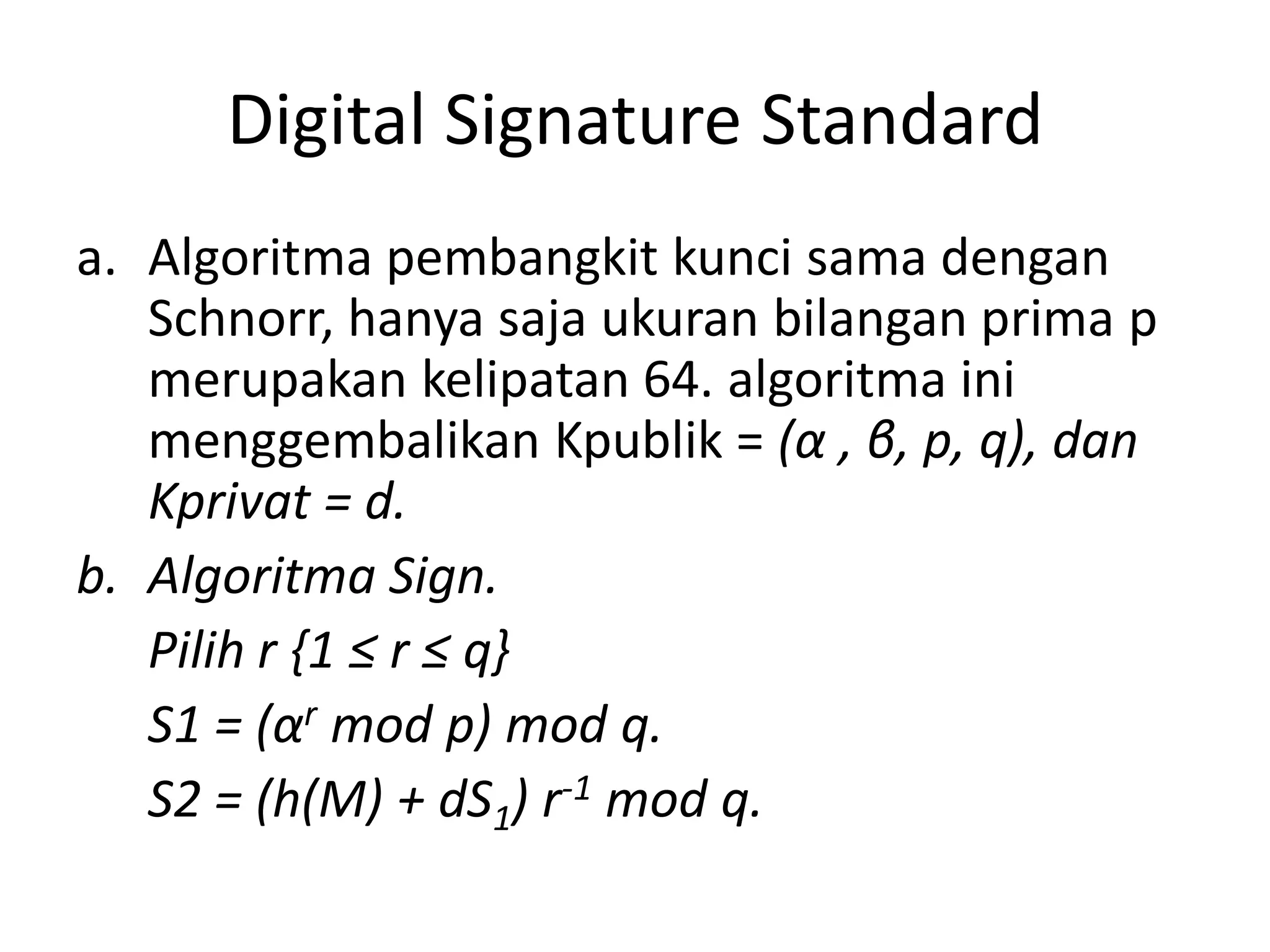

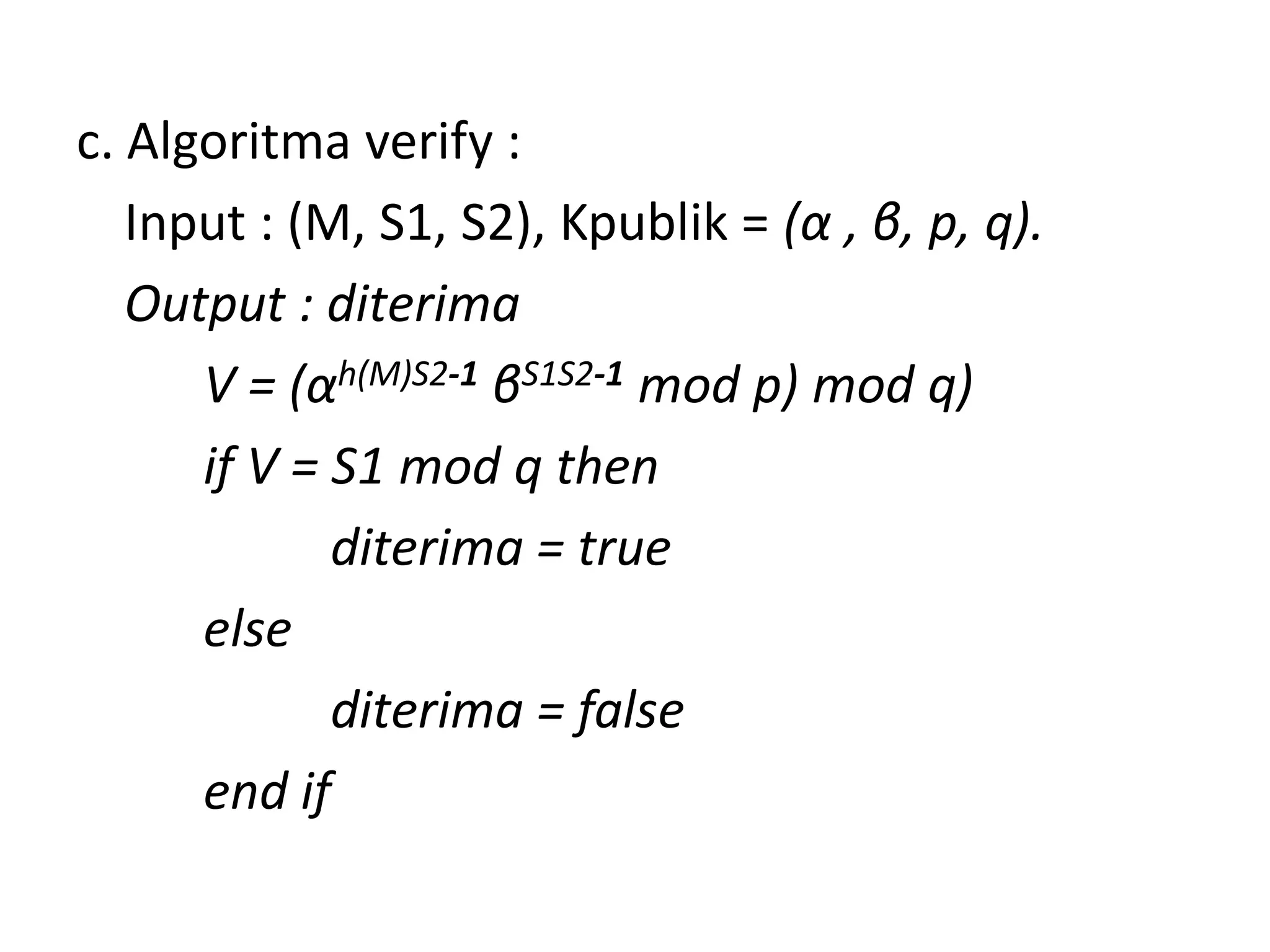

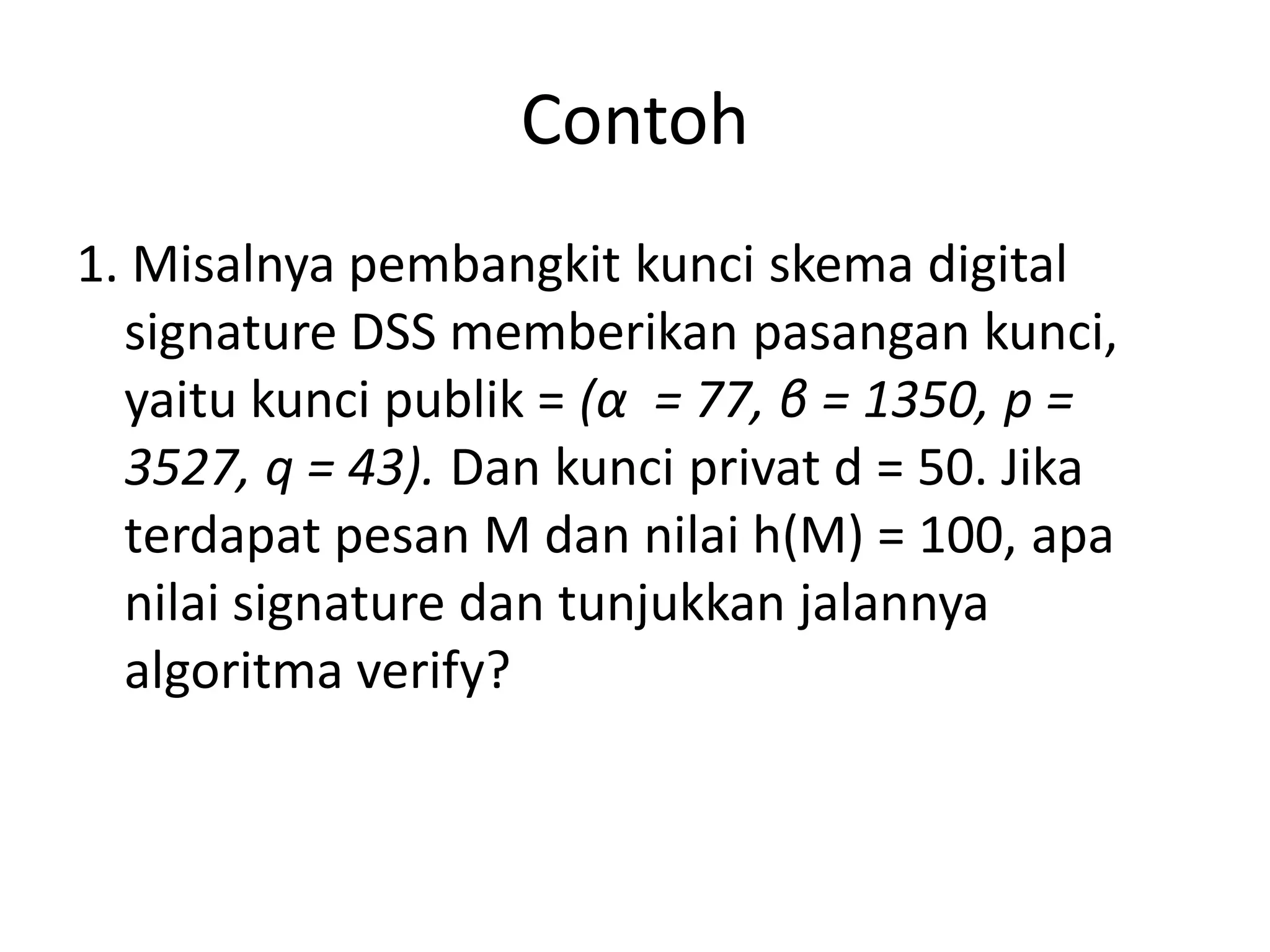

Dokumen ini menjelaskan prinsip kerja digital signature, termasuk metode RSA, ElGamal, Schnorr, dan standar digital signature. Setiap metode mencakup pembangkit kunci, algoritma tanda tangan, dan algoritma verifikasi, dengan penekanan pada keamanan dan struktur data. Contoh-contoh penerapan masing-masing algoritma disertakan untuk memperjelas cara kerja dan proses verifikasi.