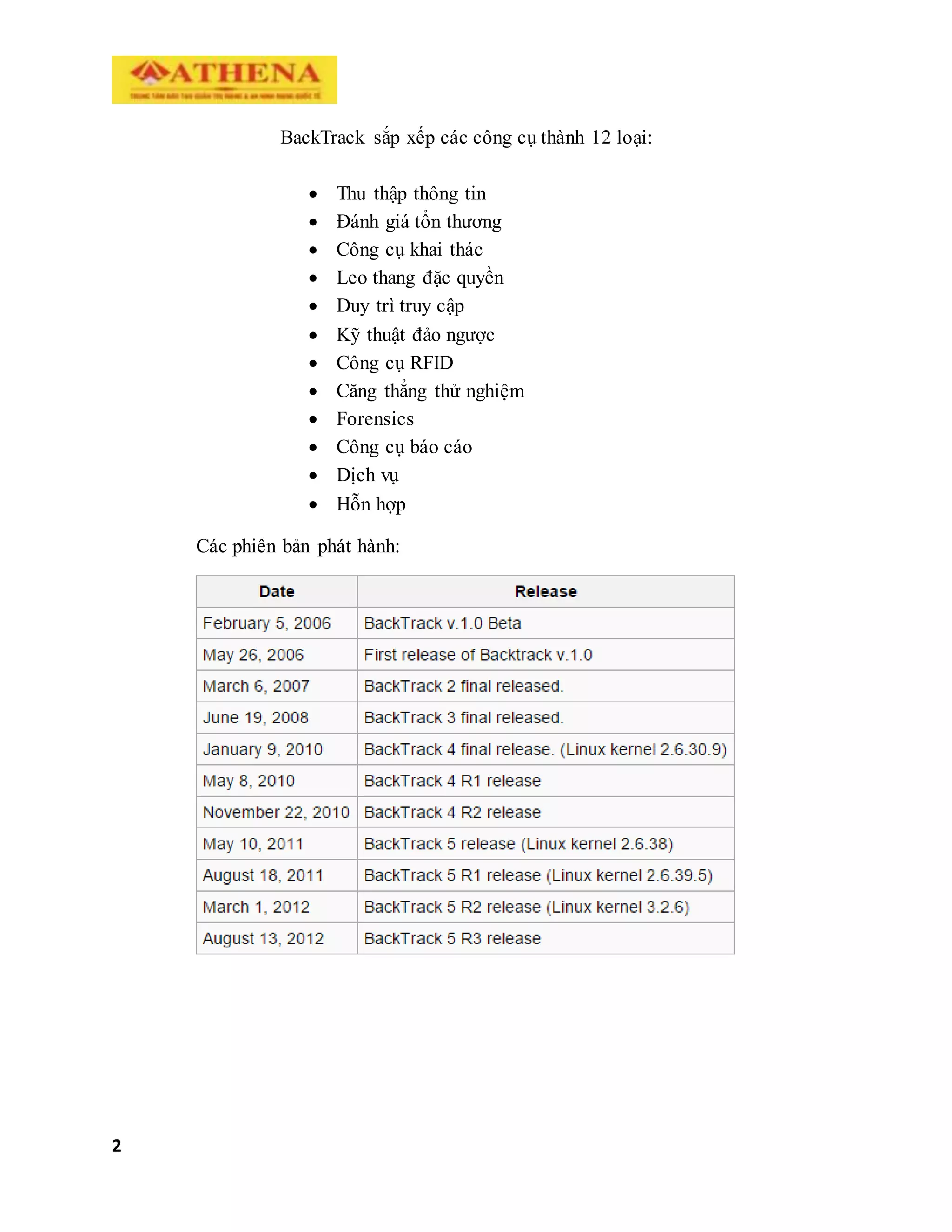

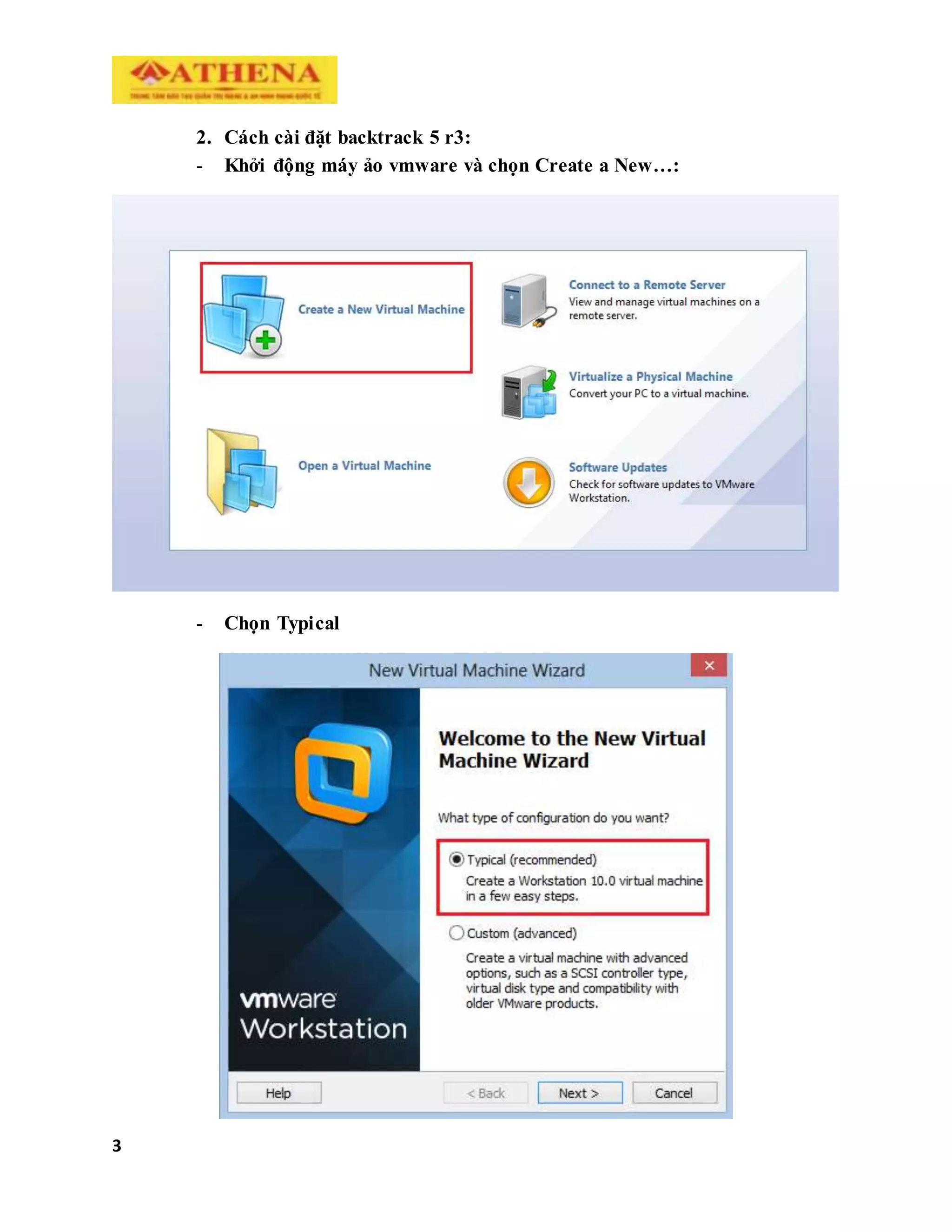

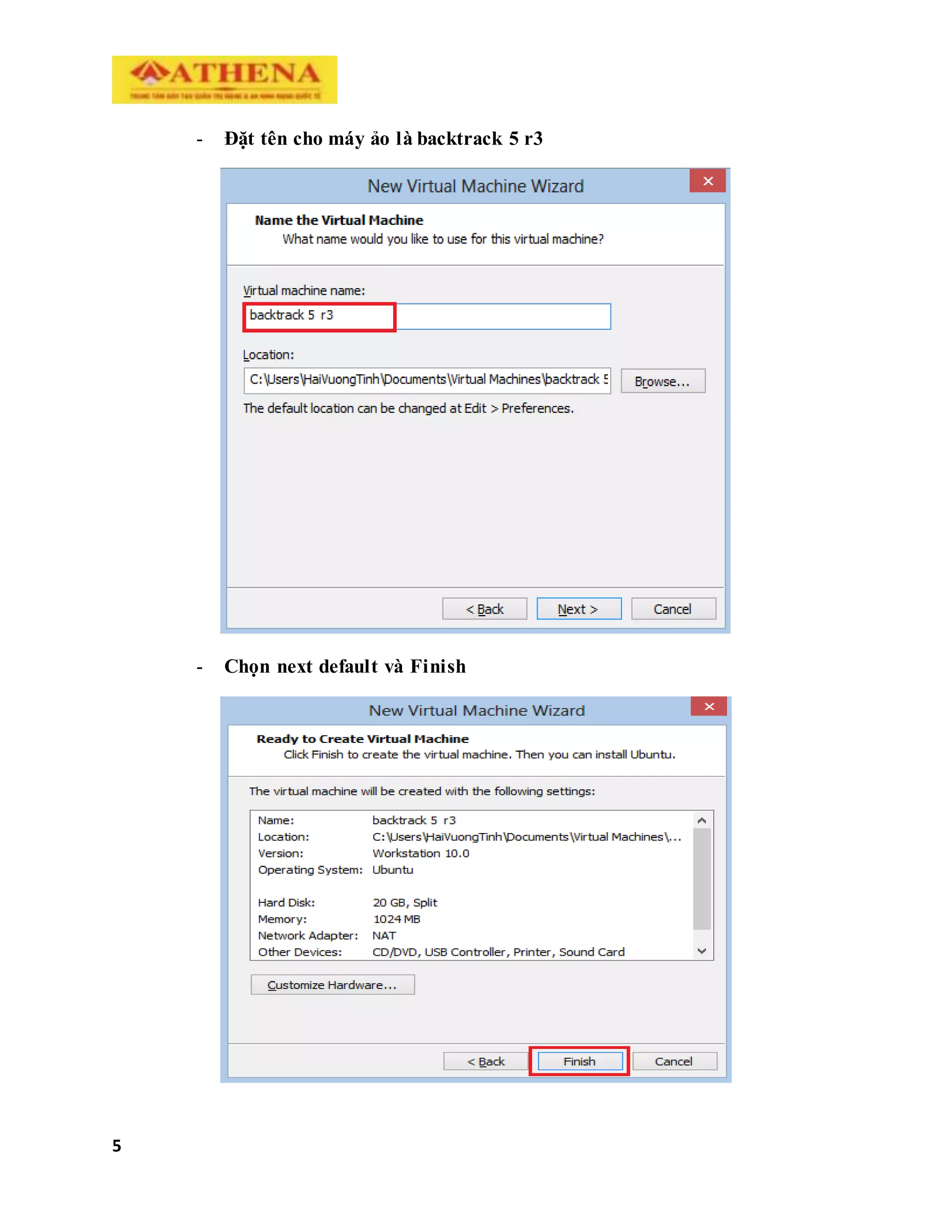

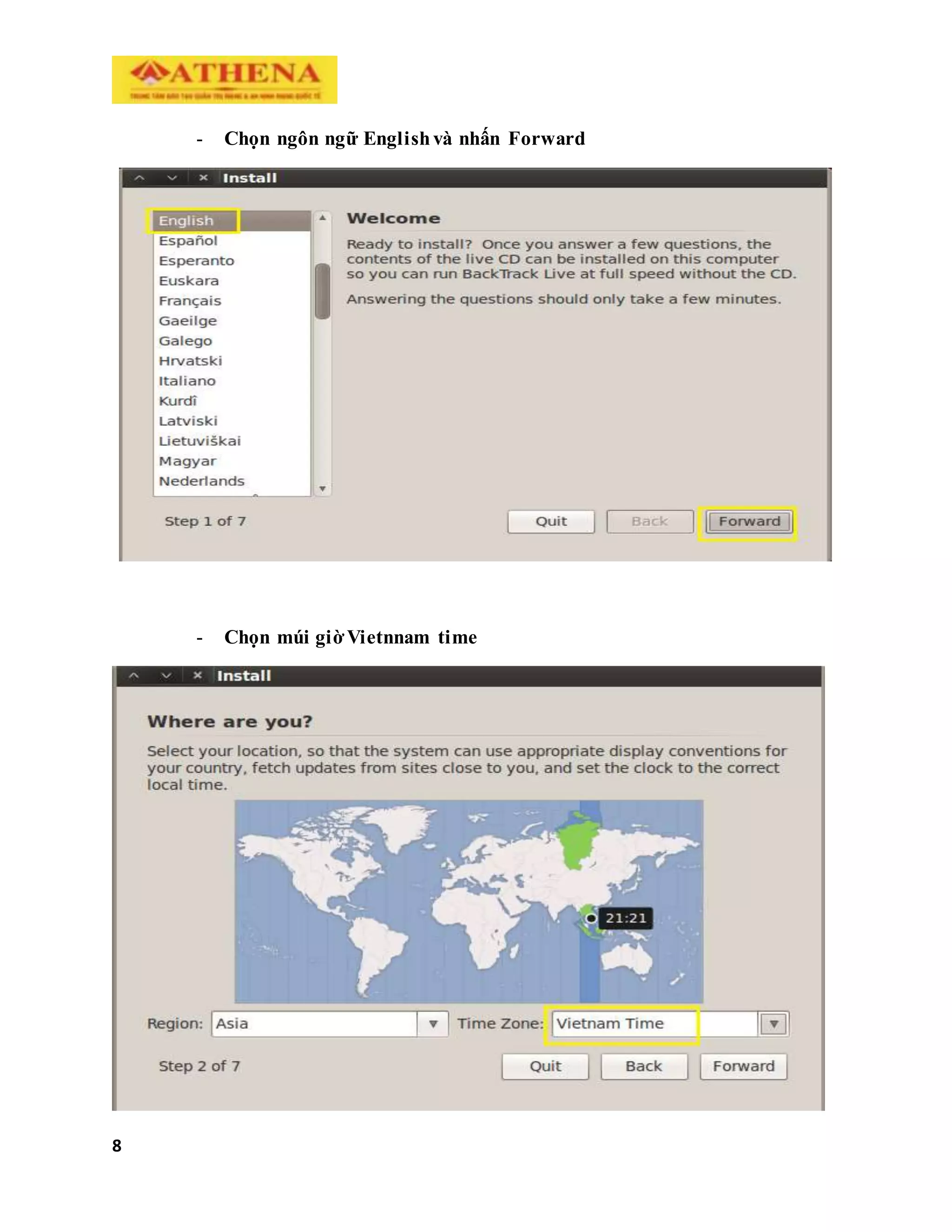

Báo cáo thực tập tuần 1 trình bày về system hacking và tìm hiểu các công cụ như Backtrack 5 R3. Tài liệu mô tả các cách thức tấn công hệ thống, các lỗ hổng bảo mật phổ biến trong các phiên bản Windows, cùng cách phòng chống hiệu quả. Số lượng lỗ hổng được liệt kê và mô tả chi tiết để cung cấp thông tin cần thiết cho sinh viên thực hiện đề tài này.