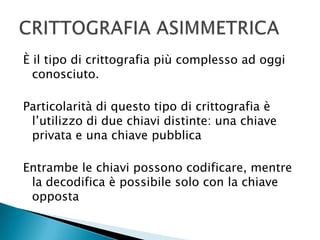

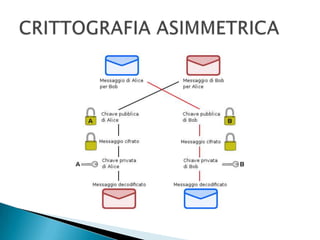

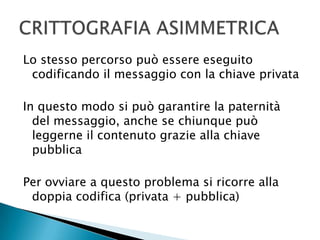

La crittografia è fondamentale per la sicurezza dei dati, con tre tipologie principali: simmetrica, asimmetrica e hash, ognuna con caratteristiche e applicazioni specifiche. La crittografia simmetrica utilizza una chiave unica, mentre quella asimmetrica impiega due chiavi distinte per codificare e decodificare i messaggi. Applicazioni moderne includono la firma digitale e la posta elettronica certificata (PEC), che combinano vari metodi crittografici per garantire l'integrità e l'autenticità dei documenti digitali.