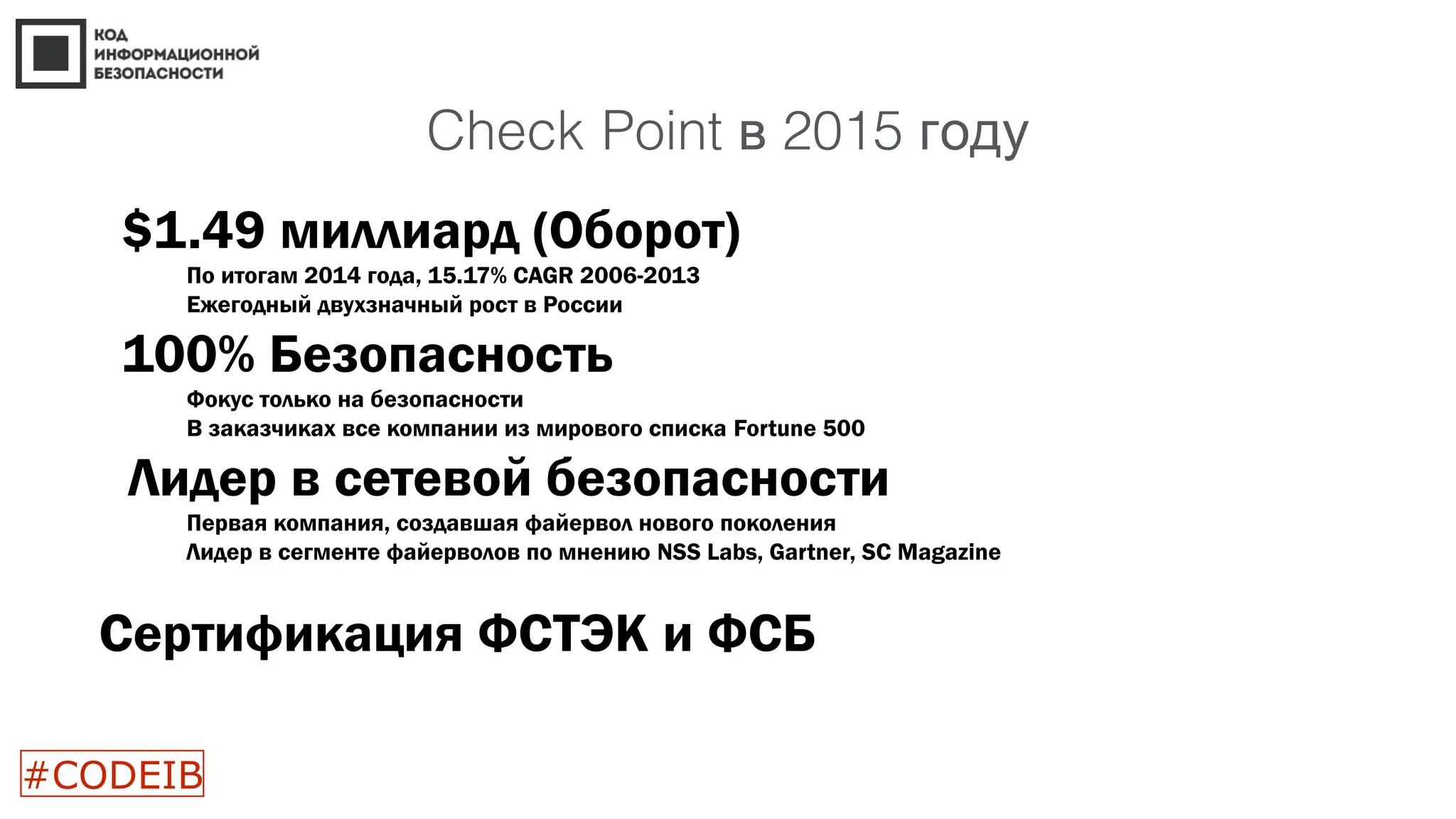

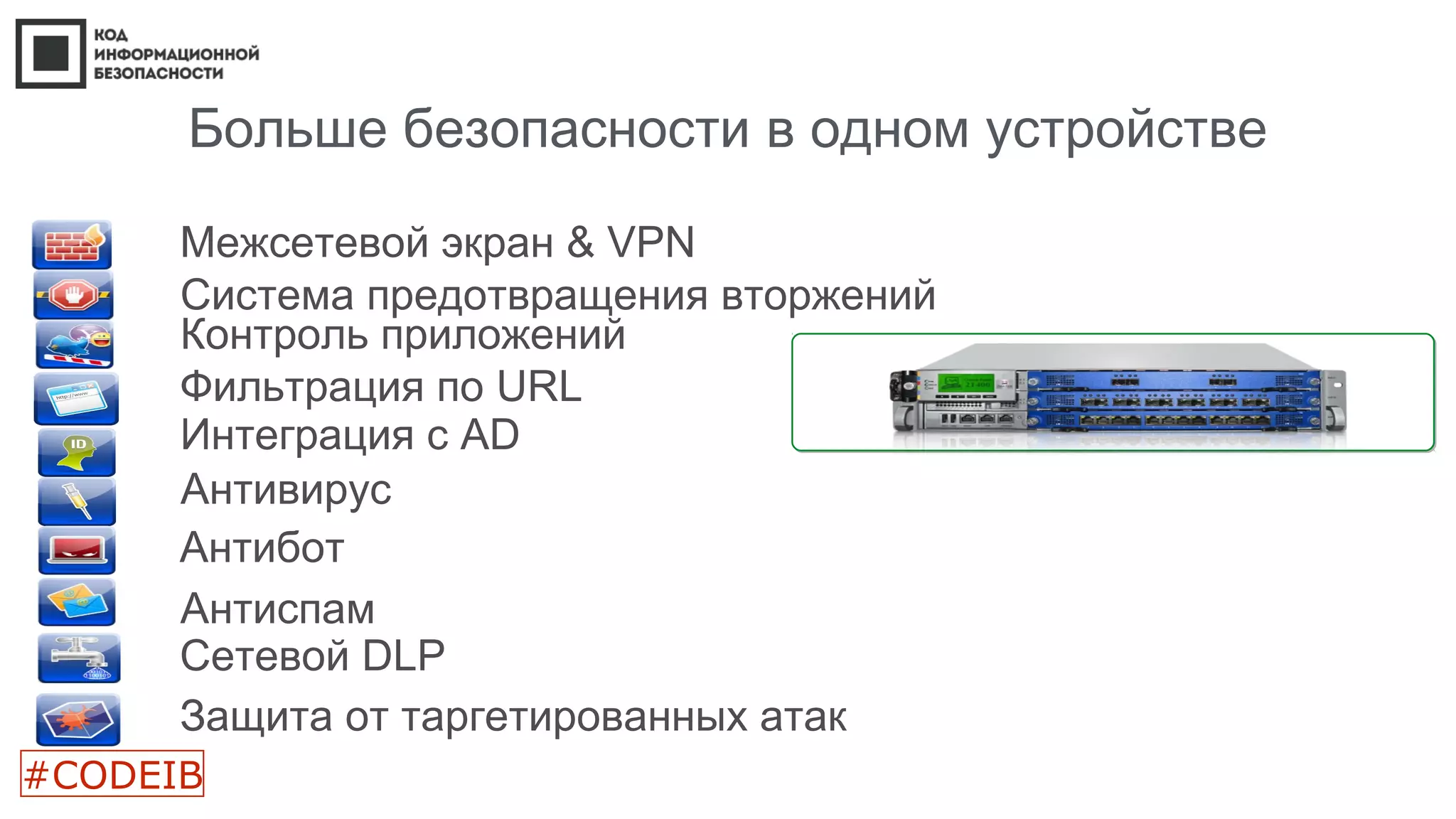

Документ описывает решения и достижения компании Check Point в области сетевой безопасности, включая их ведущие продукты и услуги, такие как межсетевые экраны, системы предотвращения вторжений и защиту от DDoS-атак. Подчеркивается успешный финансовый рост компании и ее статус мирового лидера среди производителей средств защиты данных. Также документ упоминает сертификацию по стандартам ФСТЭК и ФСБ, что подтверждает соответствие их технологий требованиям безопасности.

![©2012 Check Point Software Technologies Ltd. [PROTECTED] — All rights reserved.

Актуальные задачи

сетевой безопасности

Сергей Чекрыгин

schekrygin@checkpoint.com

Check Point Software Technologies

#CODEIB](https://image.slidesharecdn.com/checkpoint-150430015217-conversion-gate01/75/Check-Point-1-2048.jpg)

![Актуальные задачи

[Restricted] ONLY for designated groups and individuals

Межсетевой экран

Объединение офисов в единую сеть (VPN Сеть)

Система обнаружения и предотвращения вторжений

(IPS/IDS)

Web Proxy, Контроль трафика, Контроль доступа

Защита от DDoS атак

Защита от таргетированных атак (Threat Prevention)

Защита мобильных пользователей и данных (Capsule)

#CODEIB](https://image.slidesharecdn.com/checkpoint-150430015217-conversion-gate01/75/Check-Point-3-2048.jpg)

![Система обнаружения и предотвращения

(вторжений IPS/IDS)

• 1Создание сигнатур для новых атак в течение дня с момента

(опубликования HeartBleed, Shellshock BASH)

• Сертификат ФСТЭК на соответствие профилям защиты систем

(4 ) 2015предотвращения вторжений класс в

• Рекомендации от международных организаций: Gartner, NSS Labs

[Restricted] ONLY for designated groups and individuals

#CODEIB](https://image.slidesharecdn.com/checkpoint-150430015217-conversion-gate01/75/Check-Point-6-2048.jpg)

![©2012 Check Point Software Technologies Ltd. [PROTECTED] — All rights reserved.

Сергей Чекрыгин

schekrygin@checkpoint.com

Check Point Software Technologies

#CODEIB](https://image.slidesharecdn.com/checkpoint-150430015217-conversion-gate01/75/Check-Point-18-2048.jpg)