BTRisk Android Mobil Uygulama Denetimi Eğitimi sunumumuz aşağıdaki ana konu başlıklarından oluşmaktadır:

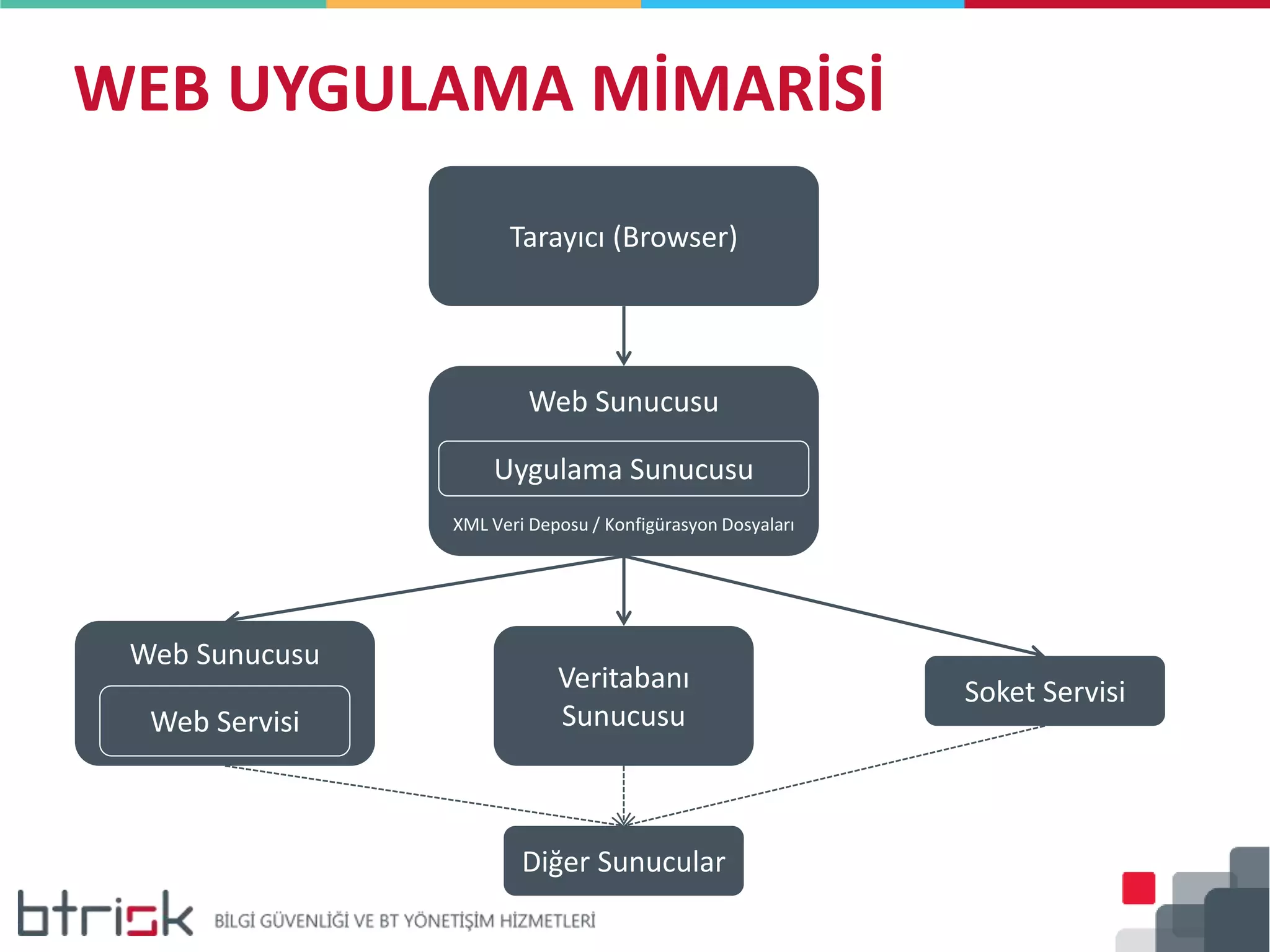

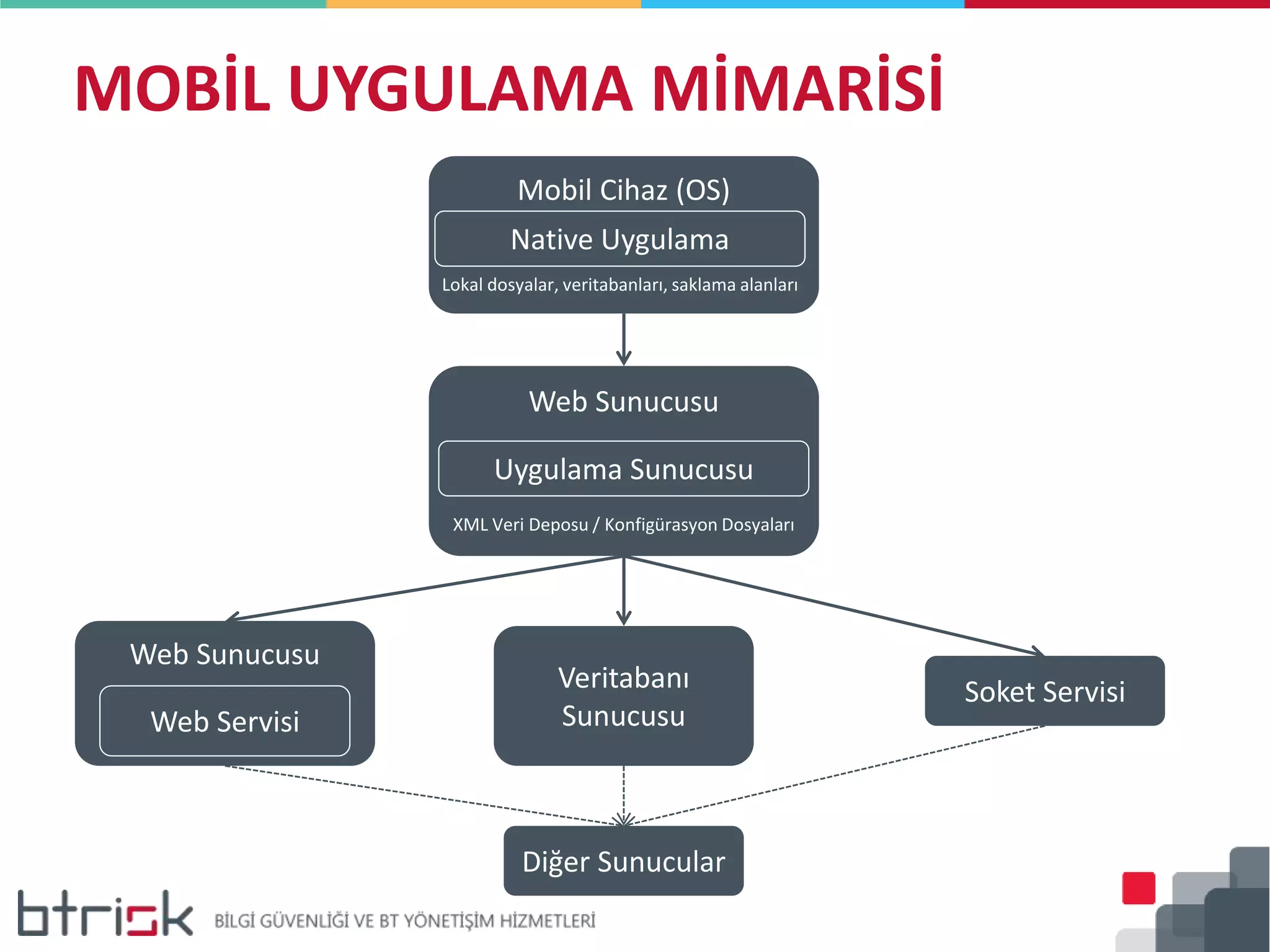

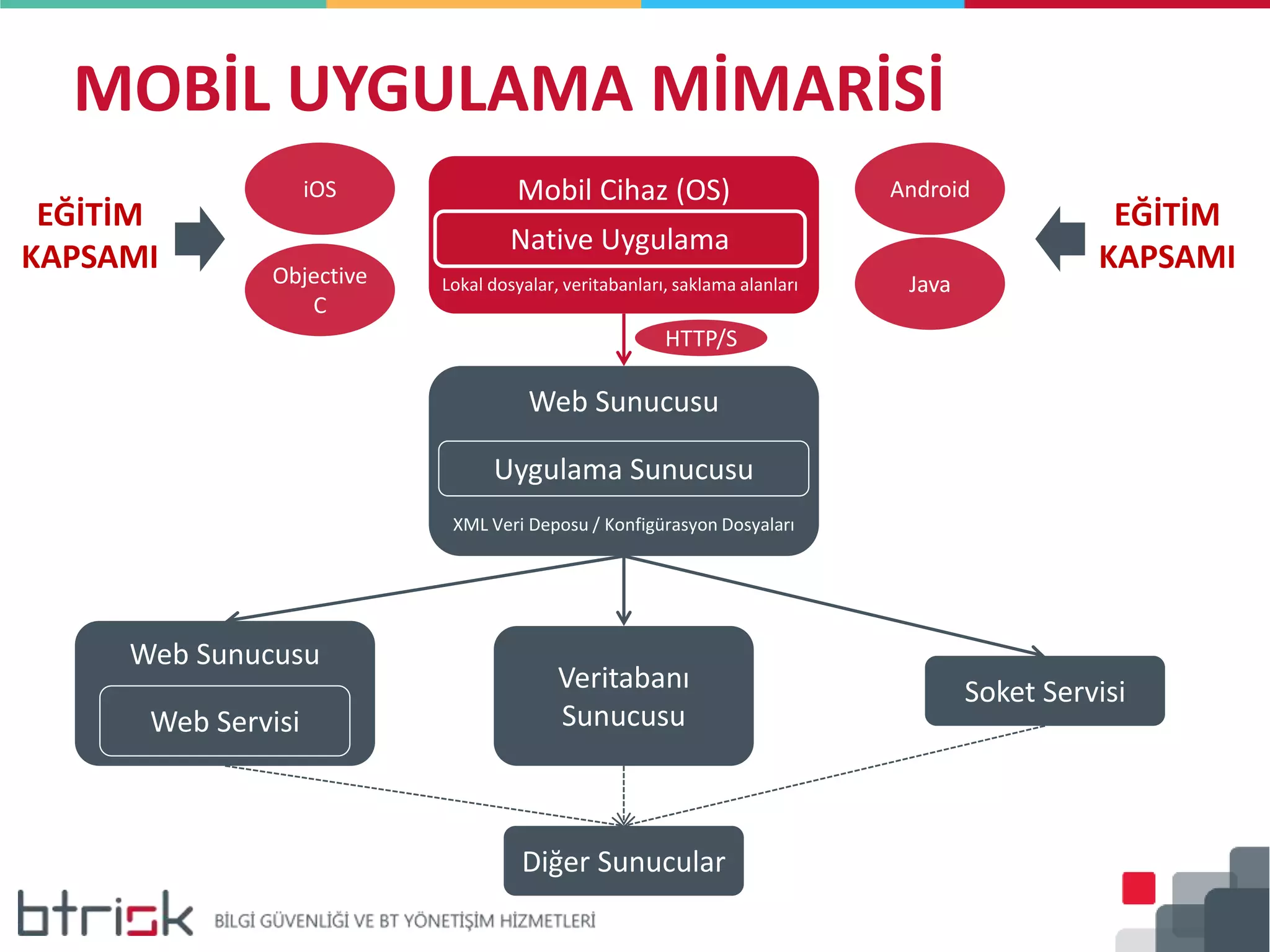

Mobil Uygulama Mimarisi

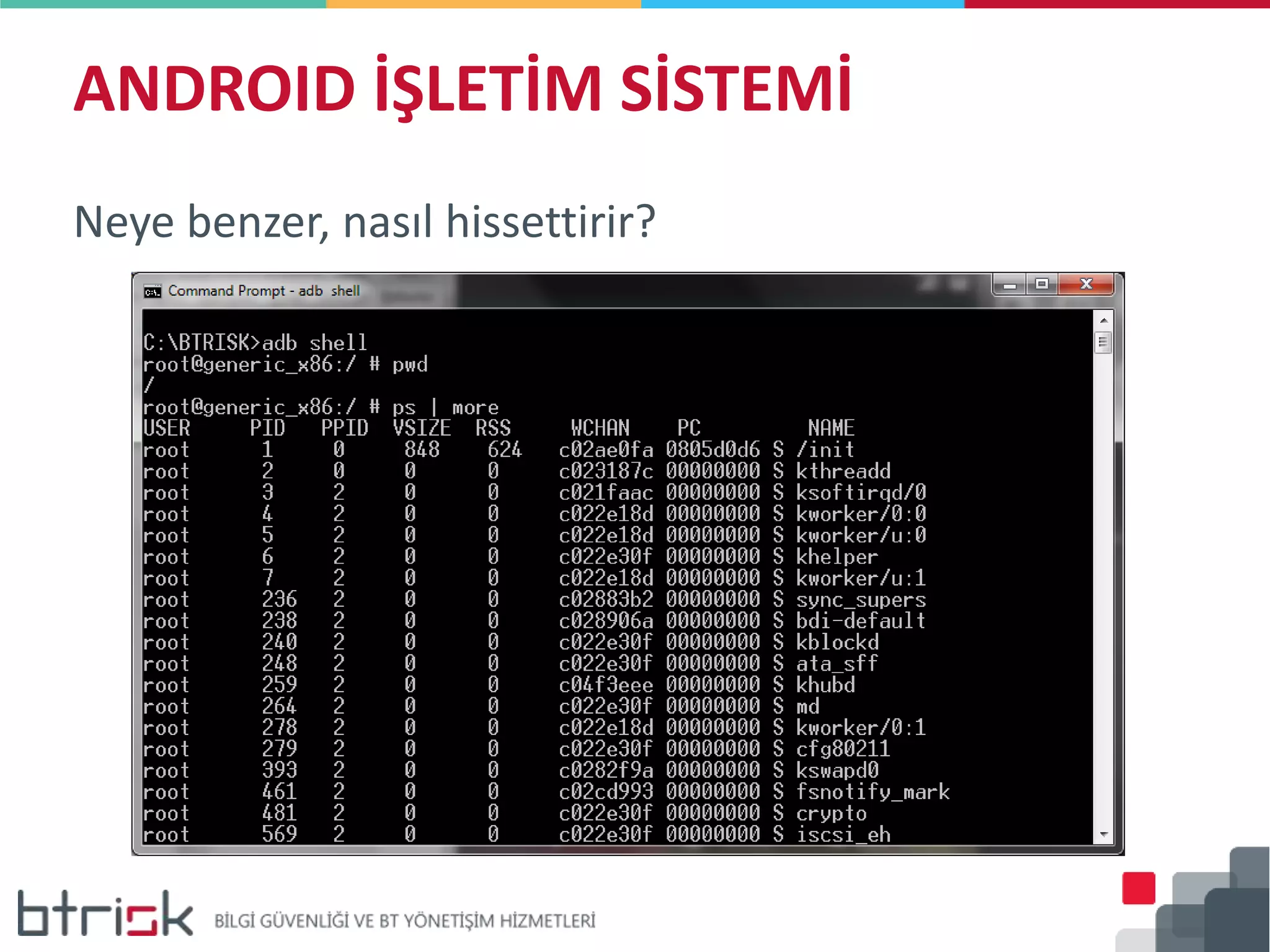

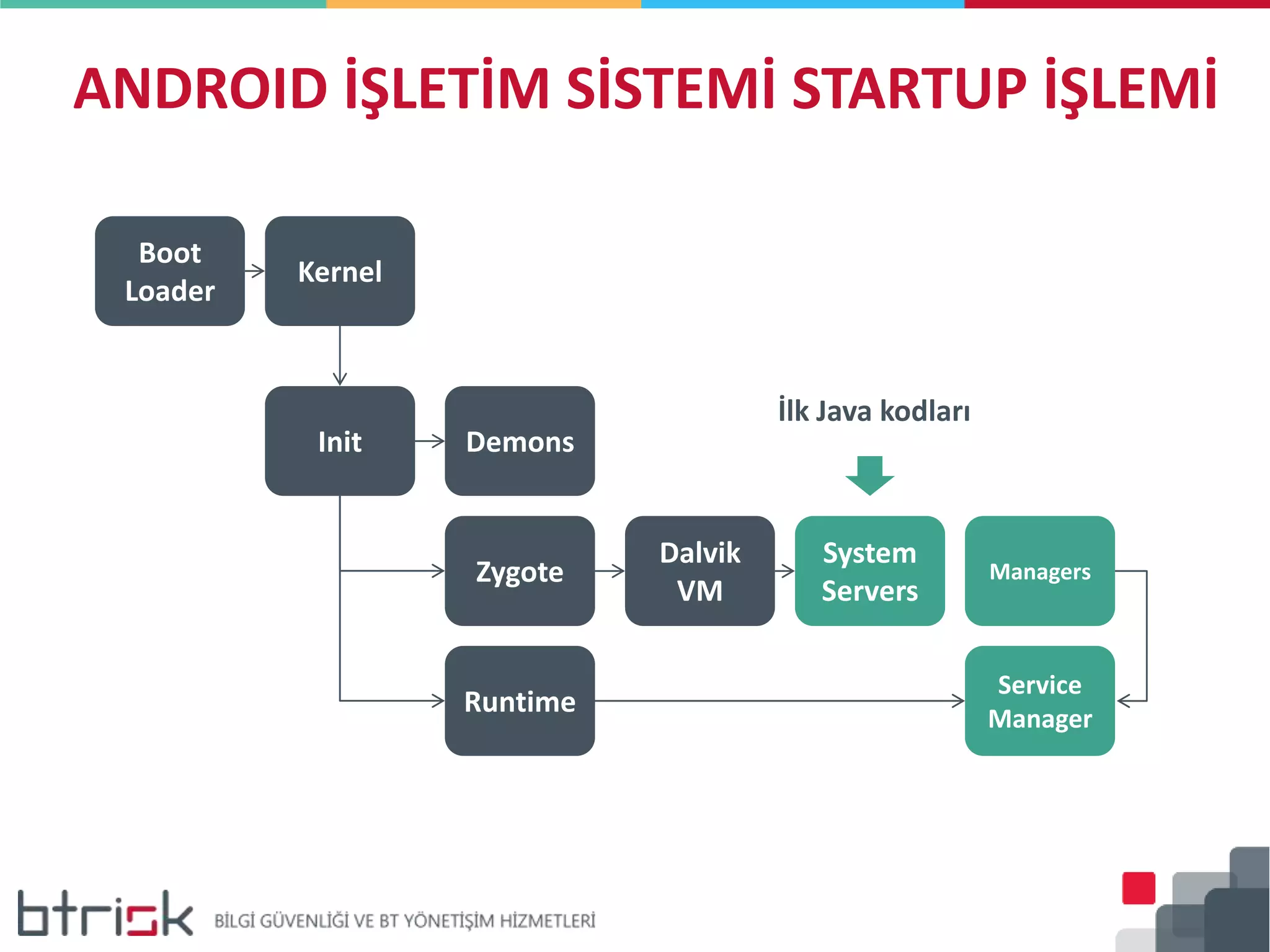

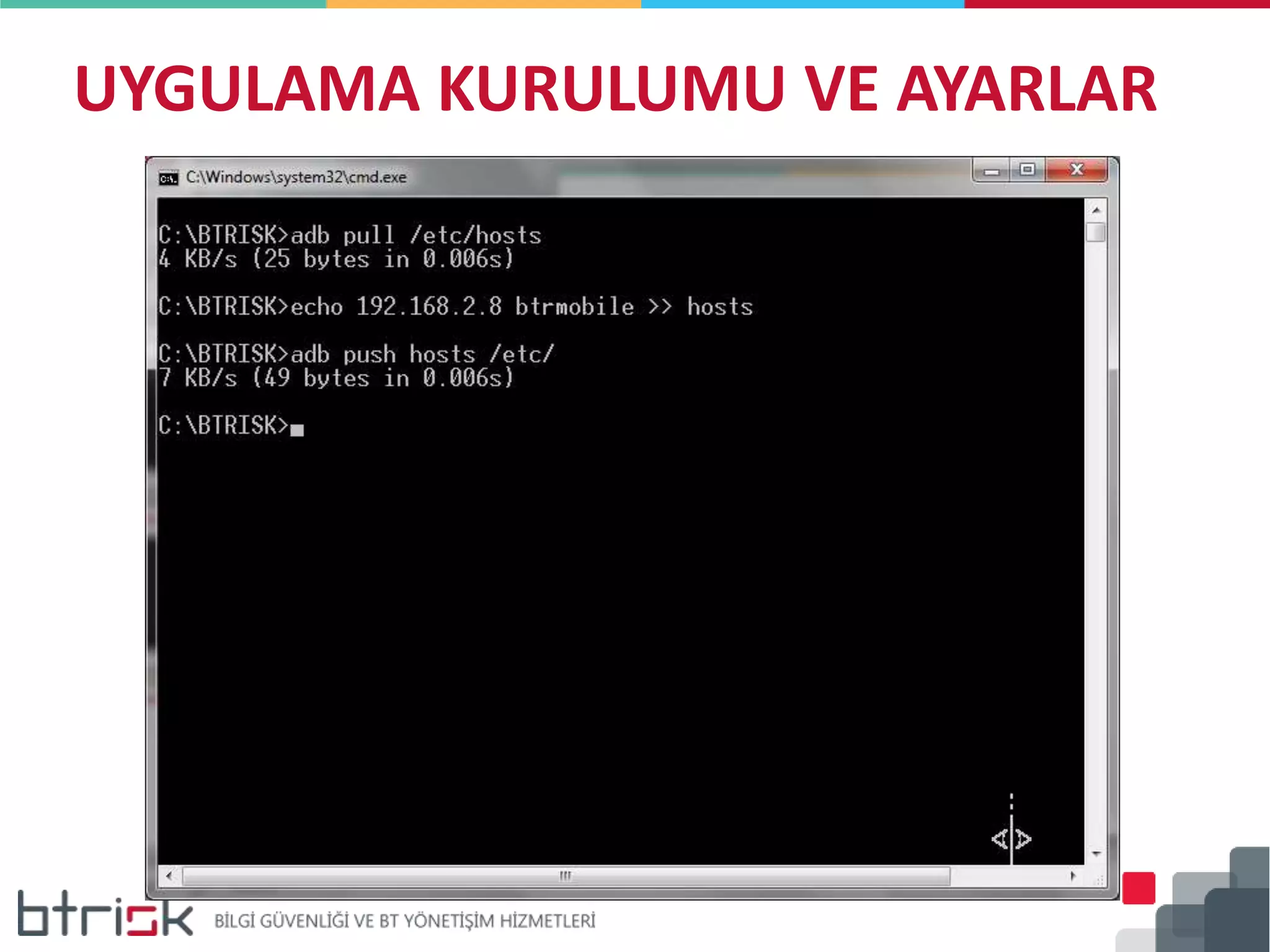

-Android İşletim Sistemi

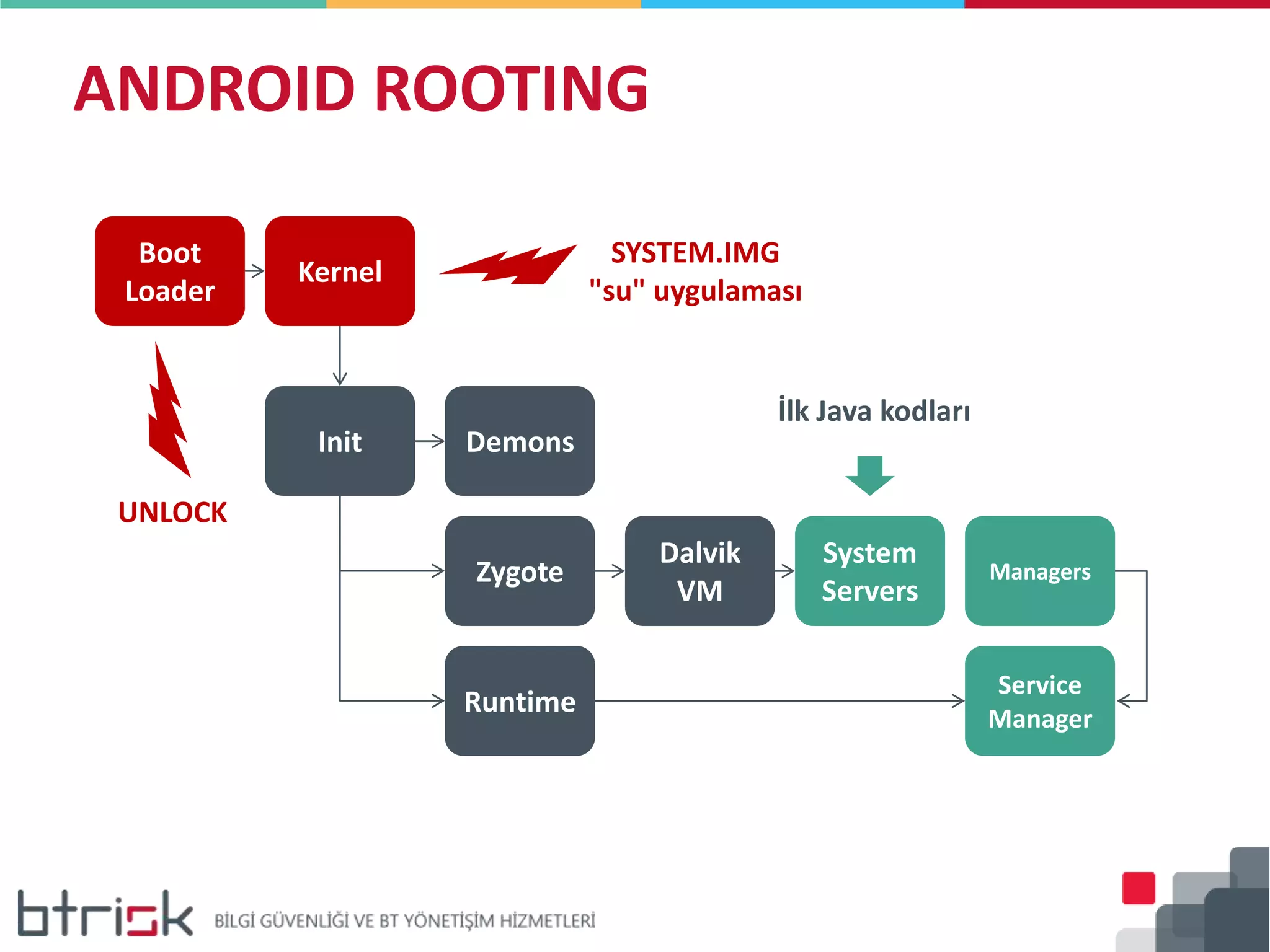

-Android Rooting

-Android Güvenlik Mimarisi

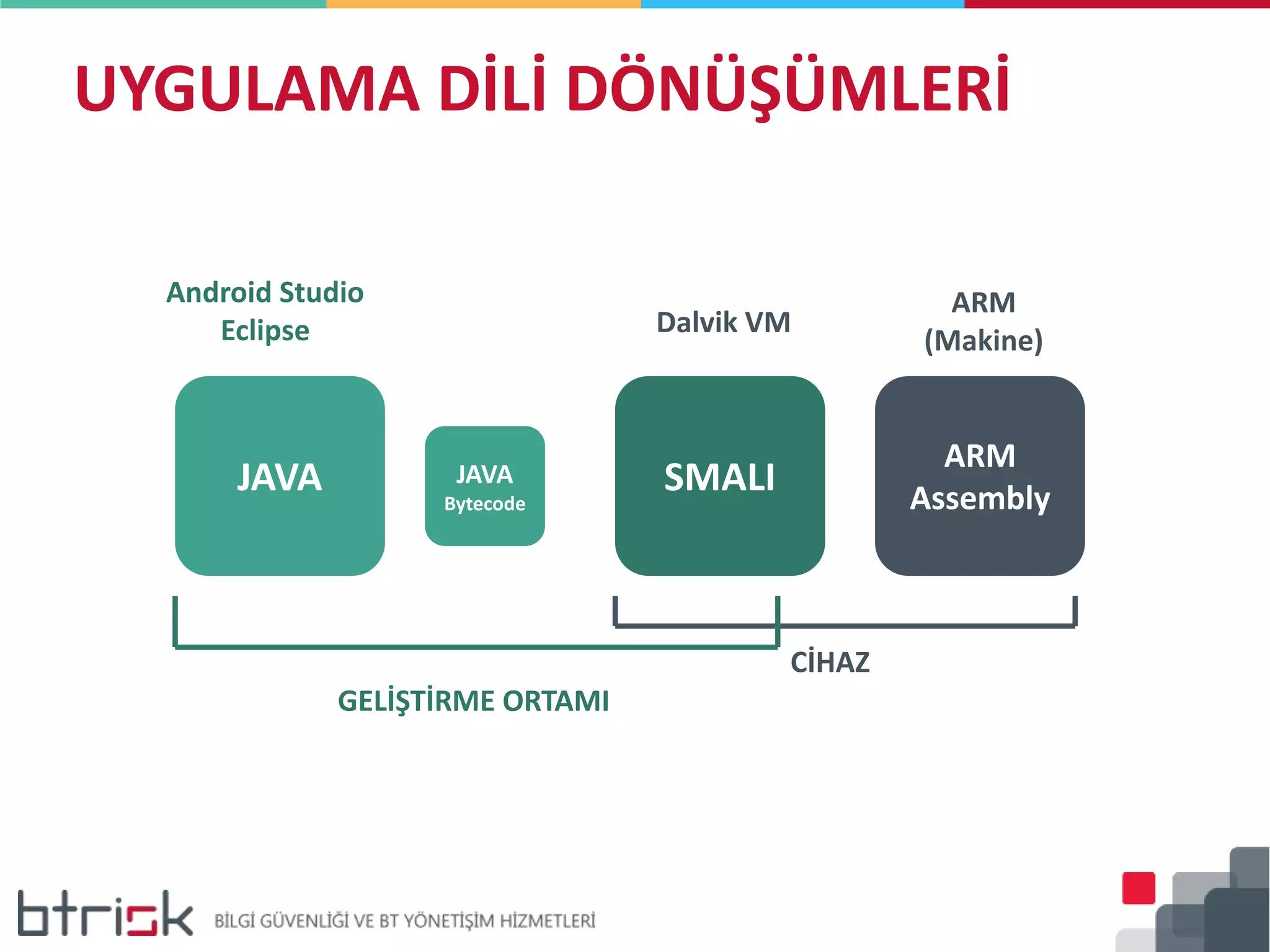

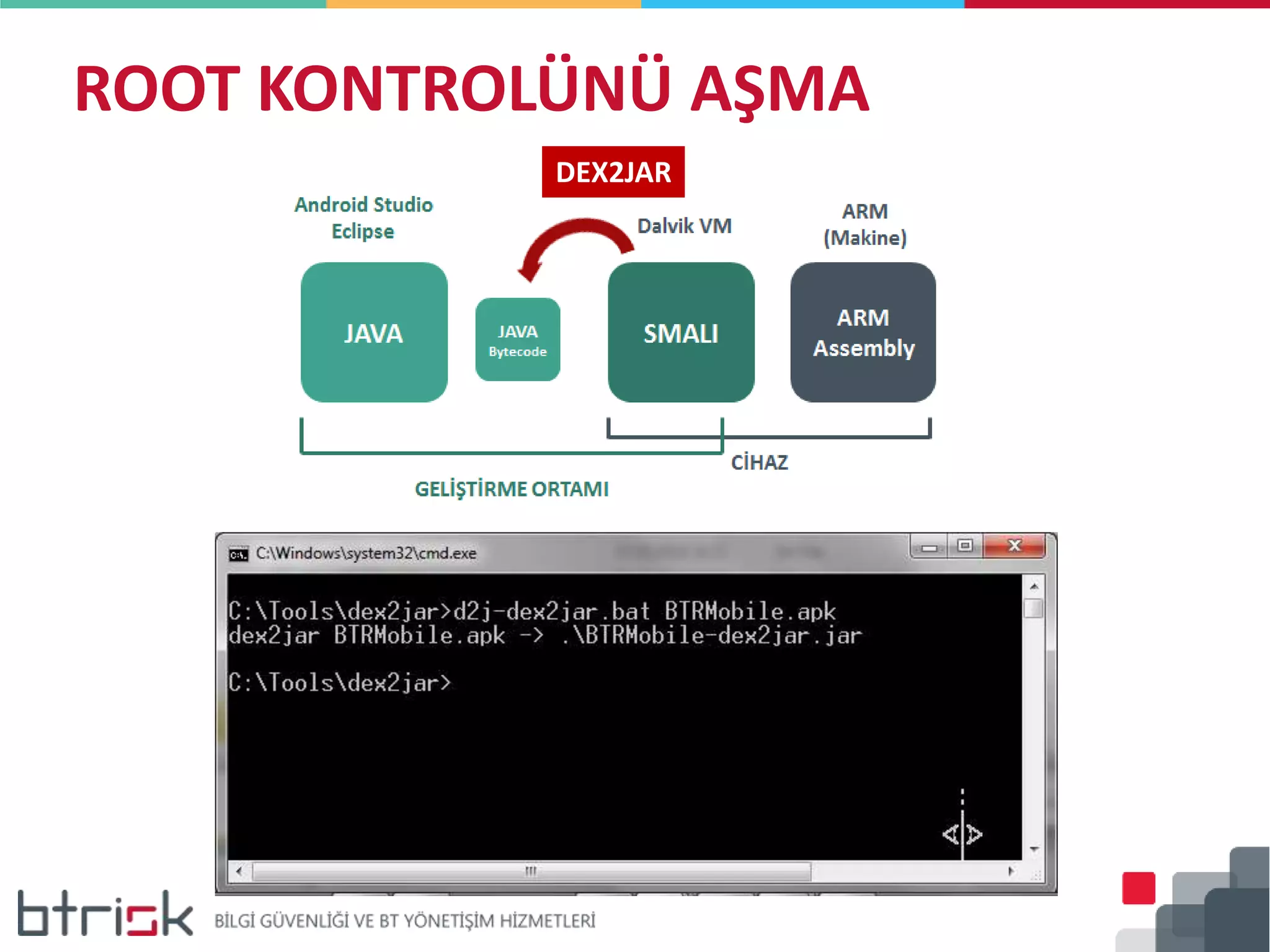

-Uygulama Dili Dönüşümleri

-Dalvik Virtual Machine

ARM (Advanced Risk Machines) Mimamrisi

Mobil Uygulama Fonksiyonalitesi

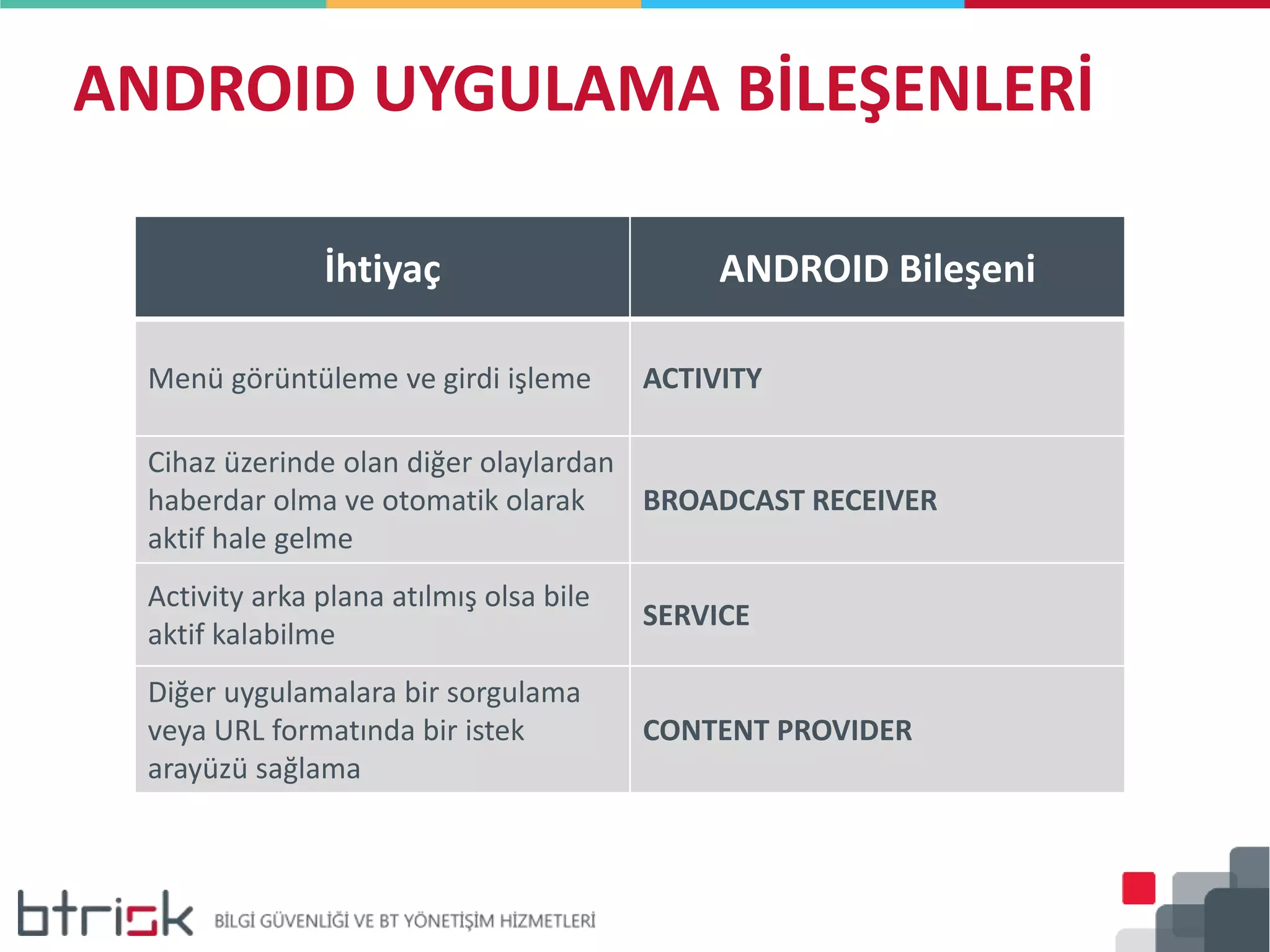

Androdi Uygulama Bileşenleri

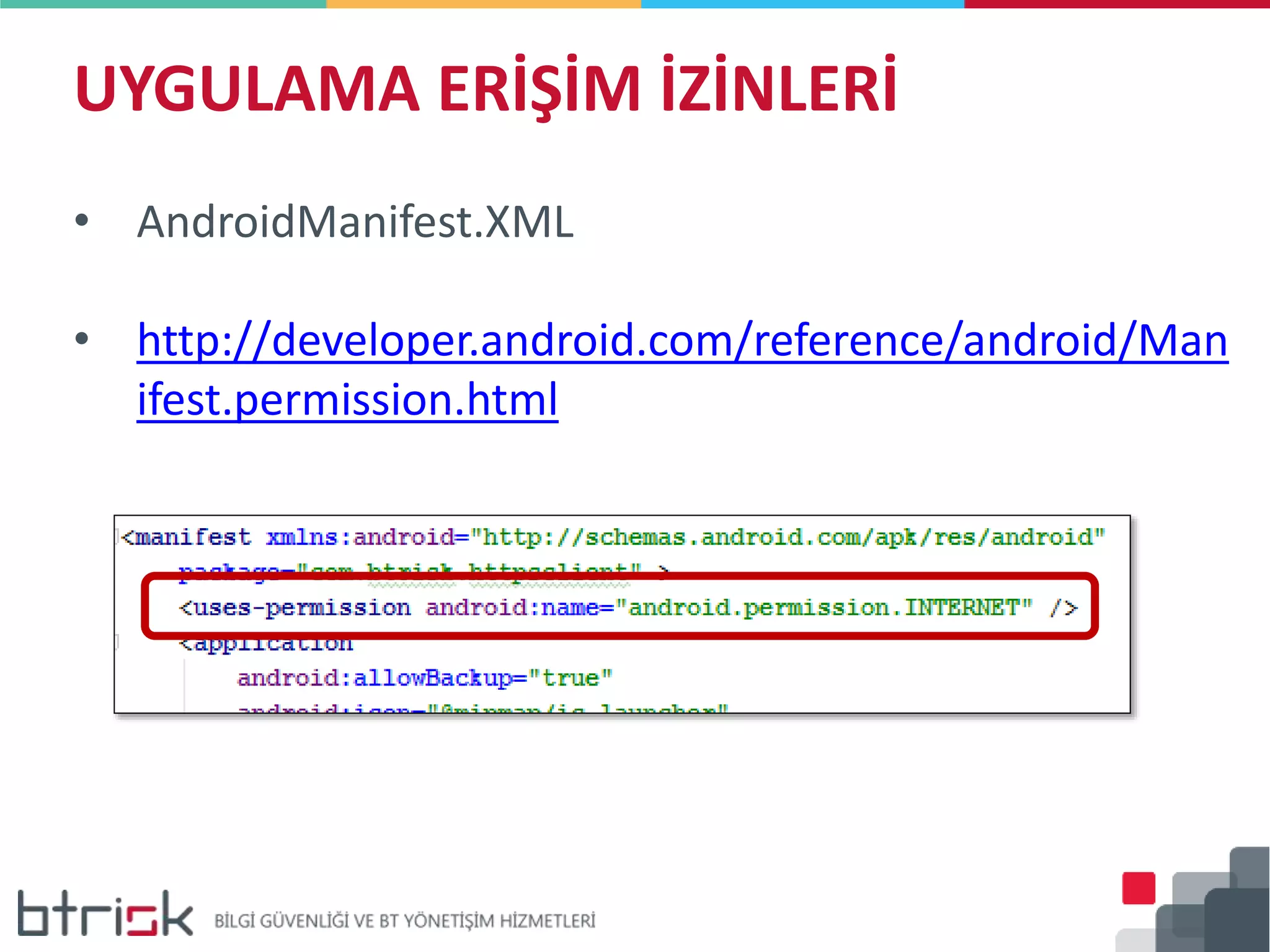

Uygulama Erişim İzinleri

Android Hacking Metodları

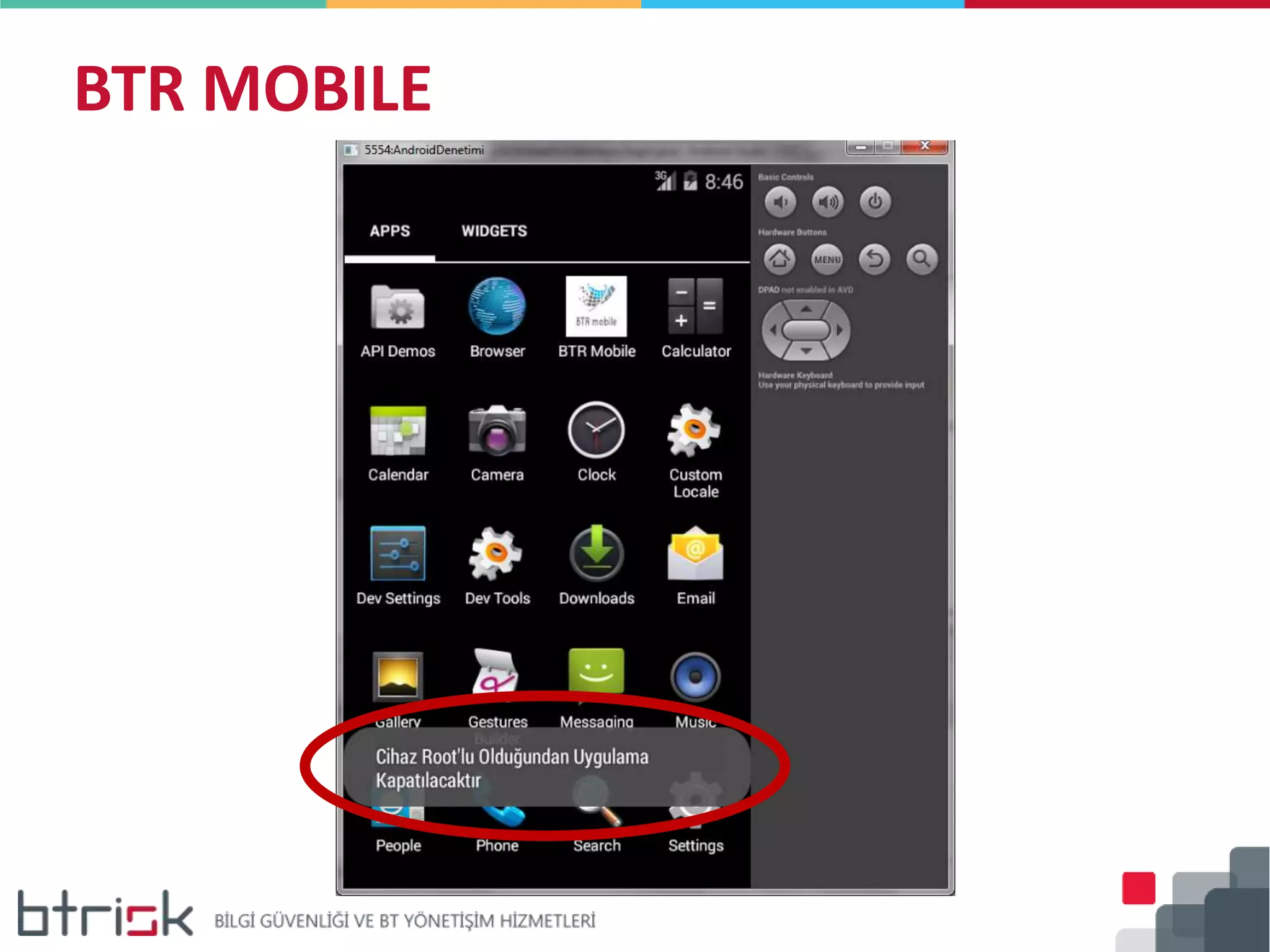

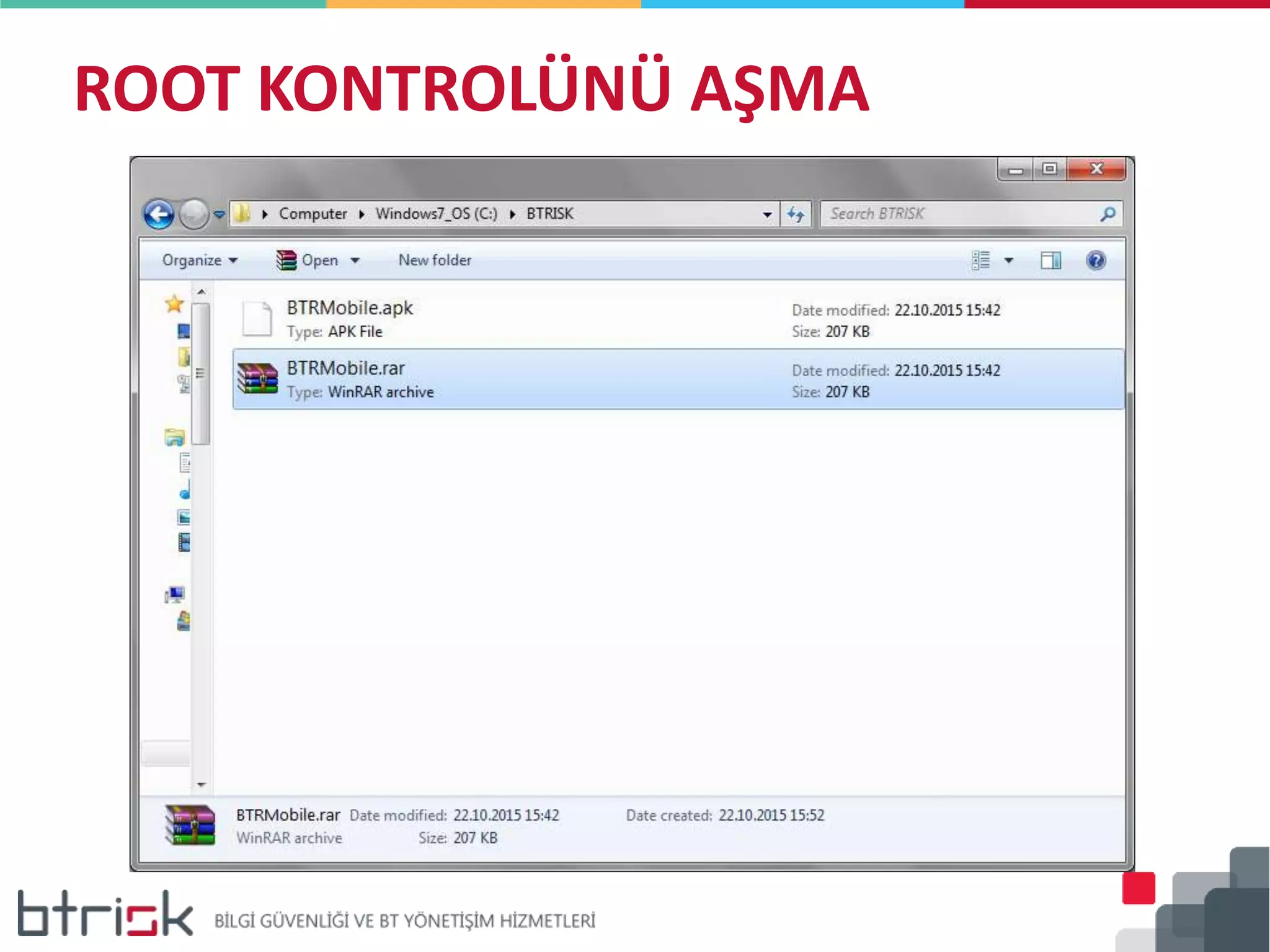

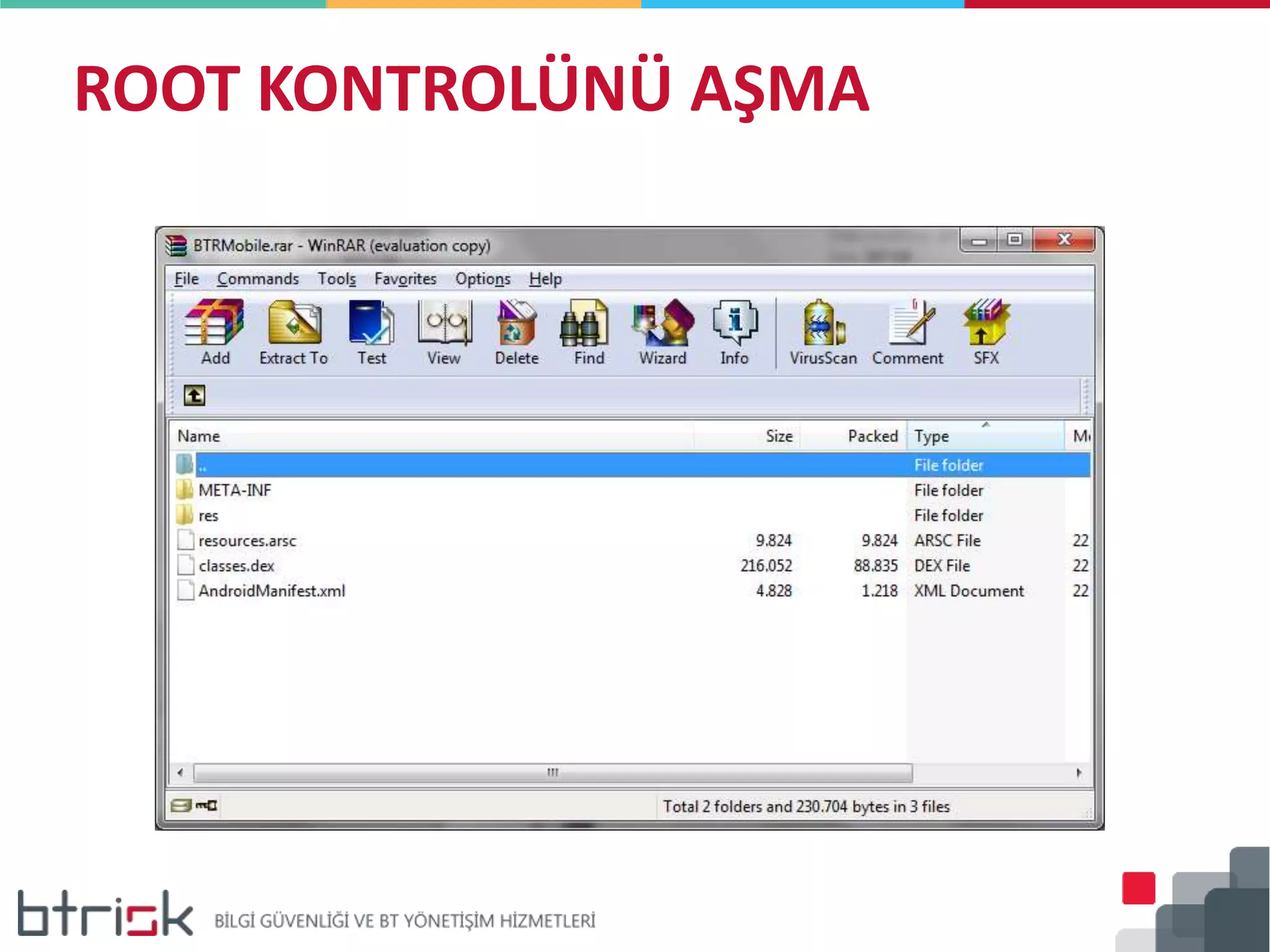

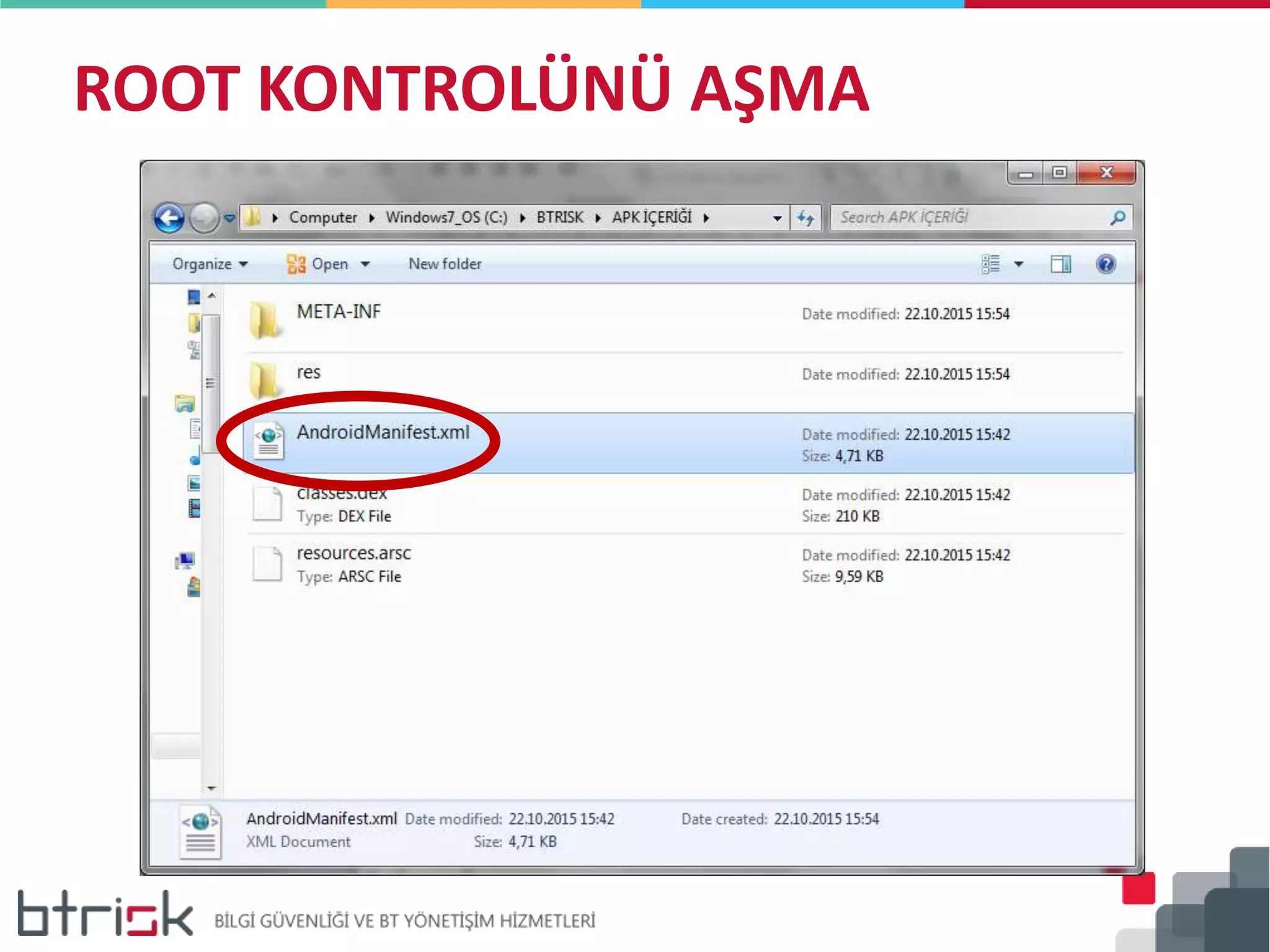

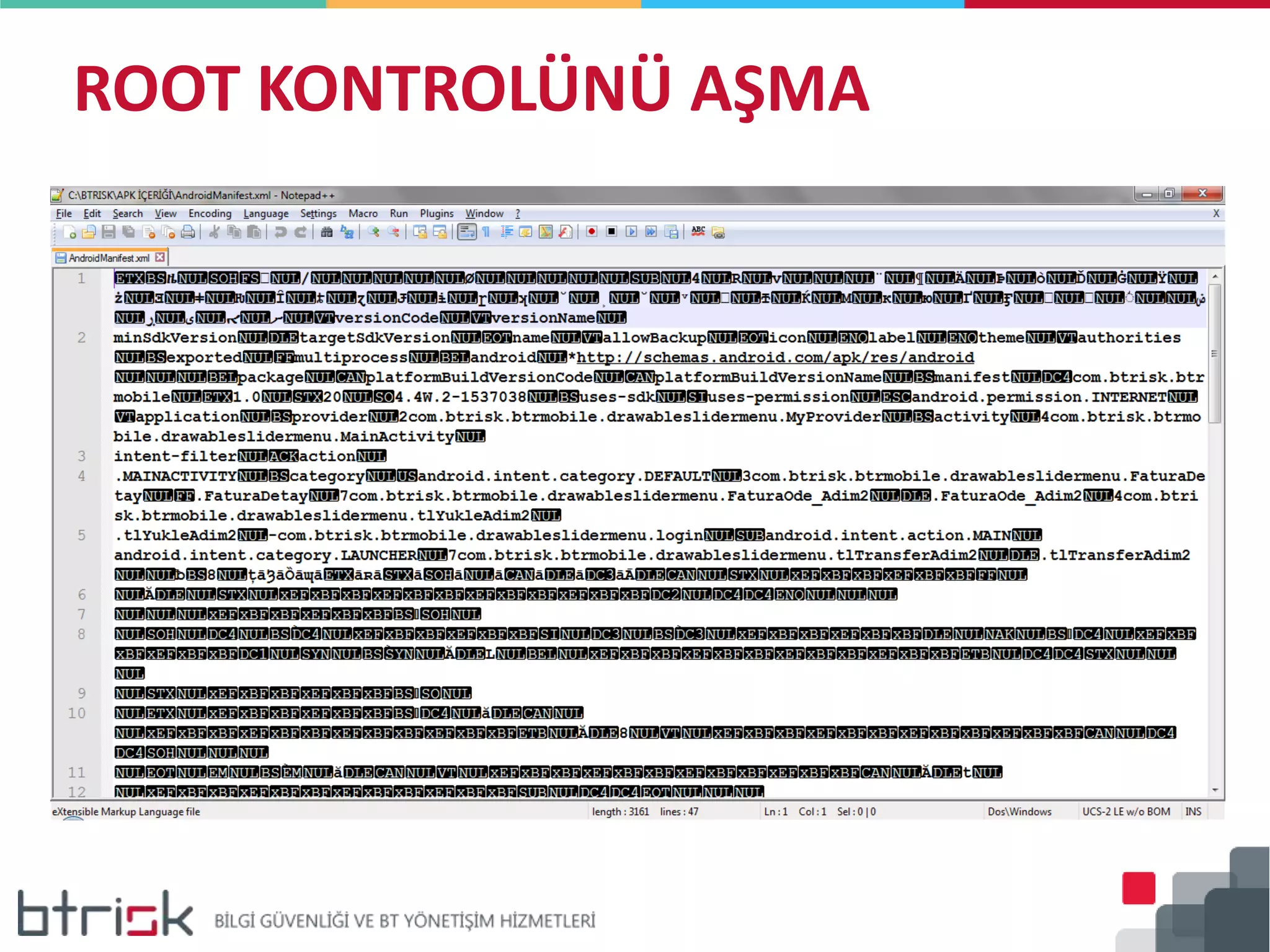

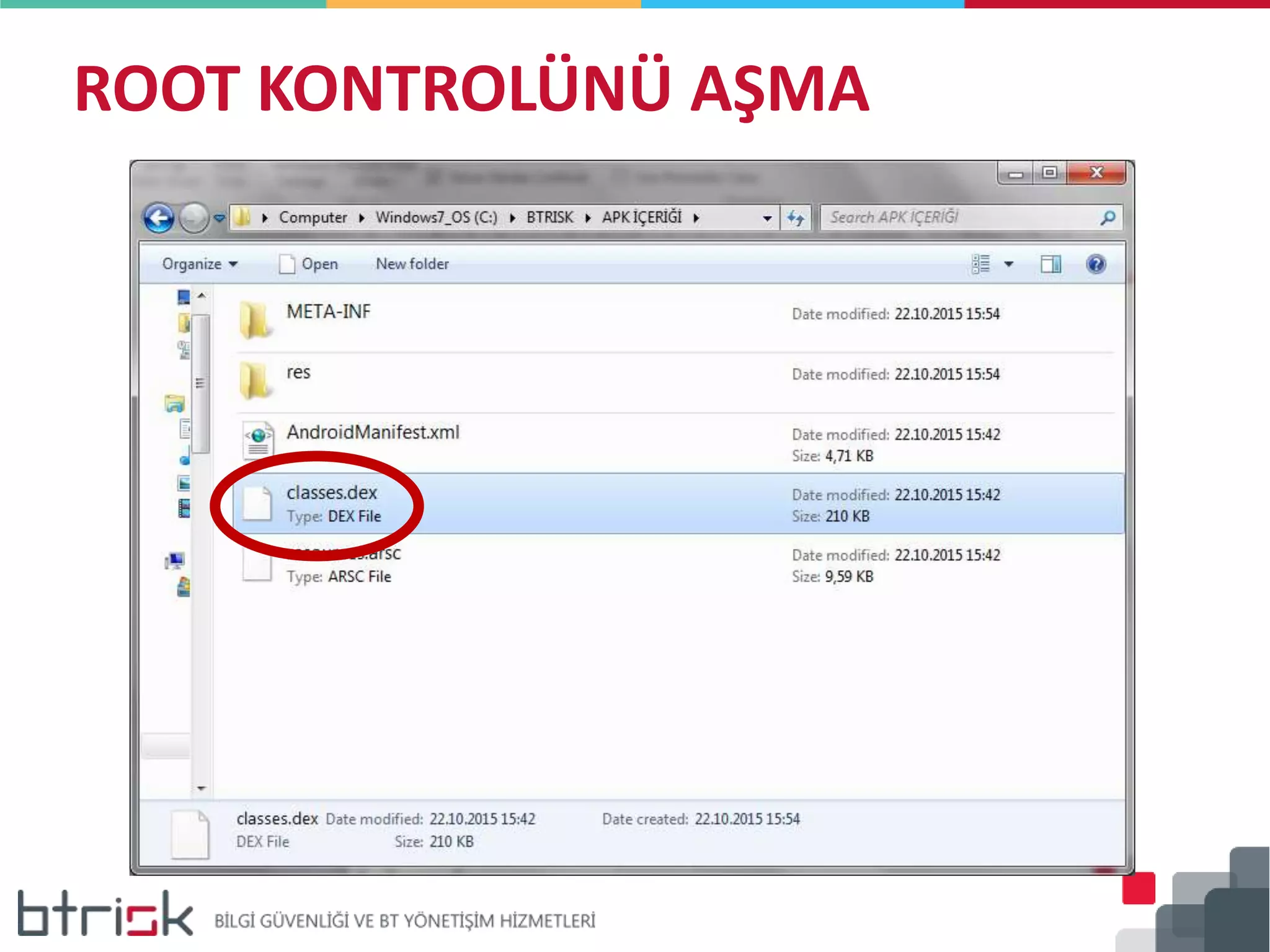

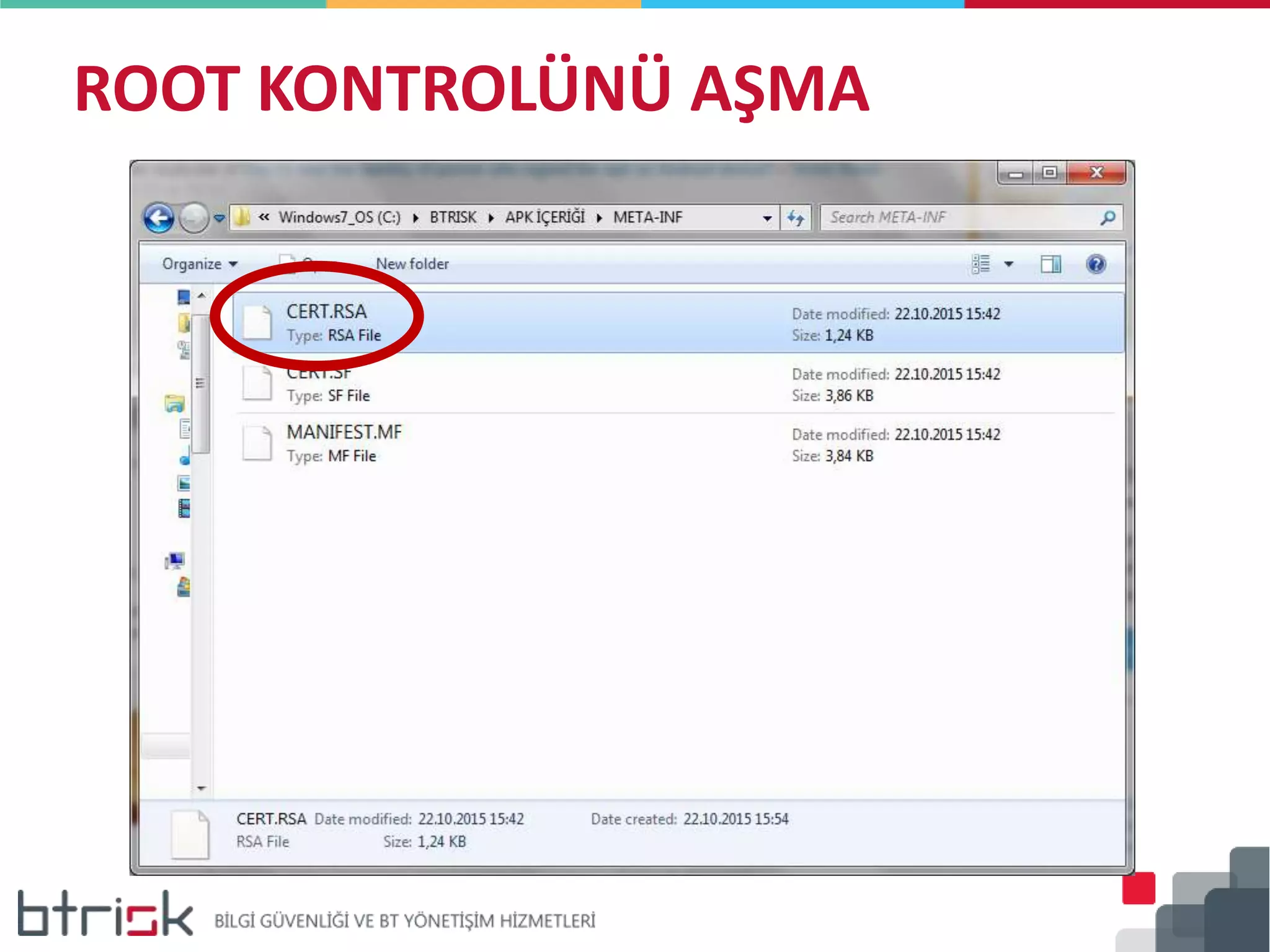

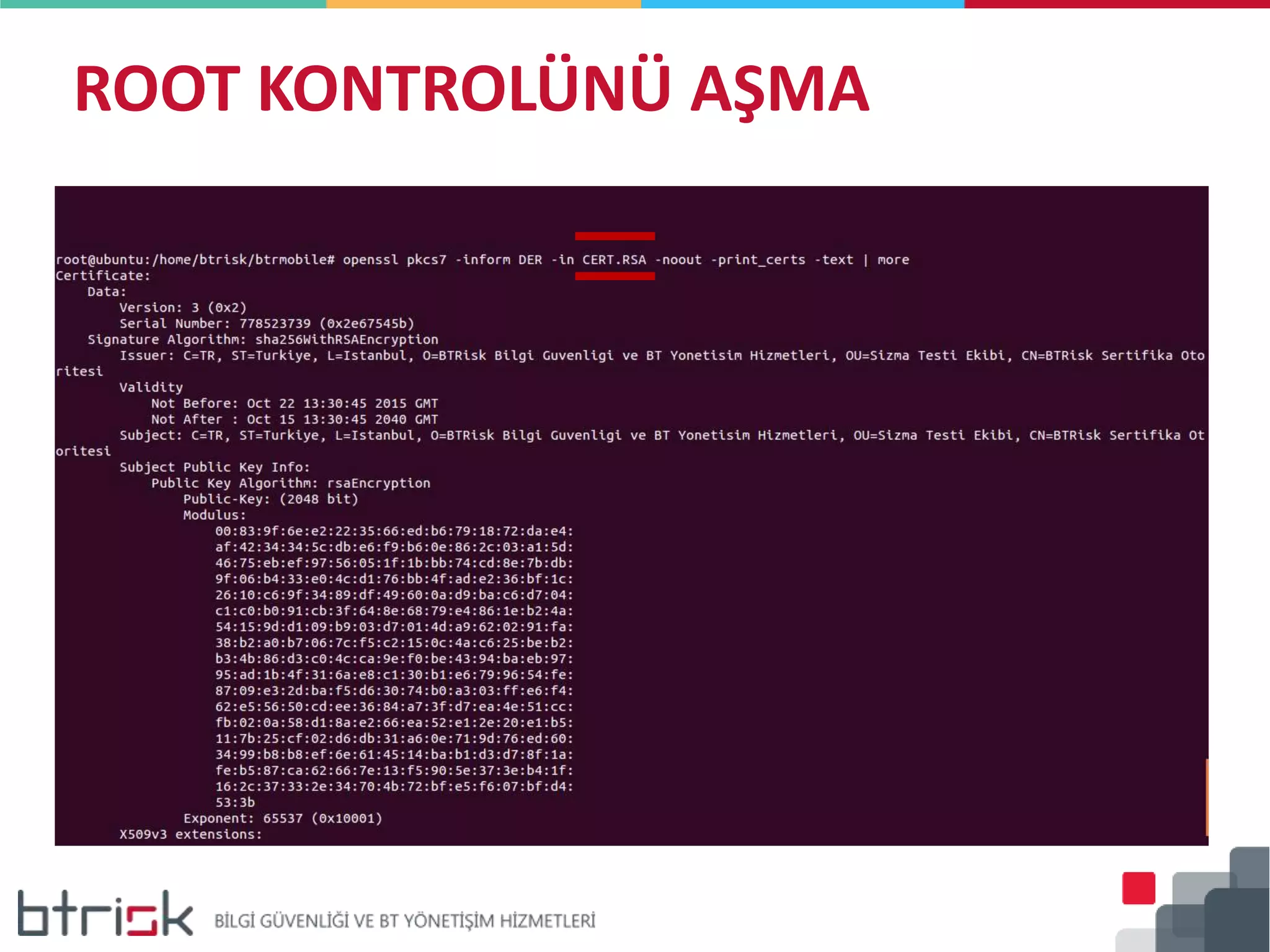

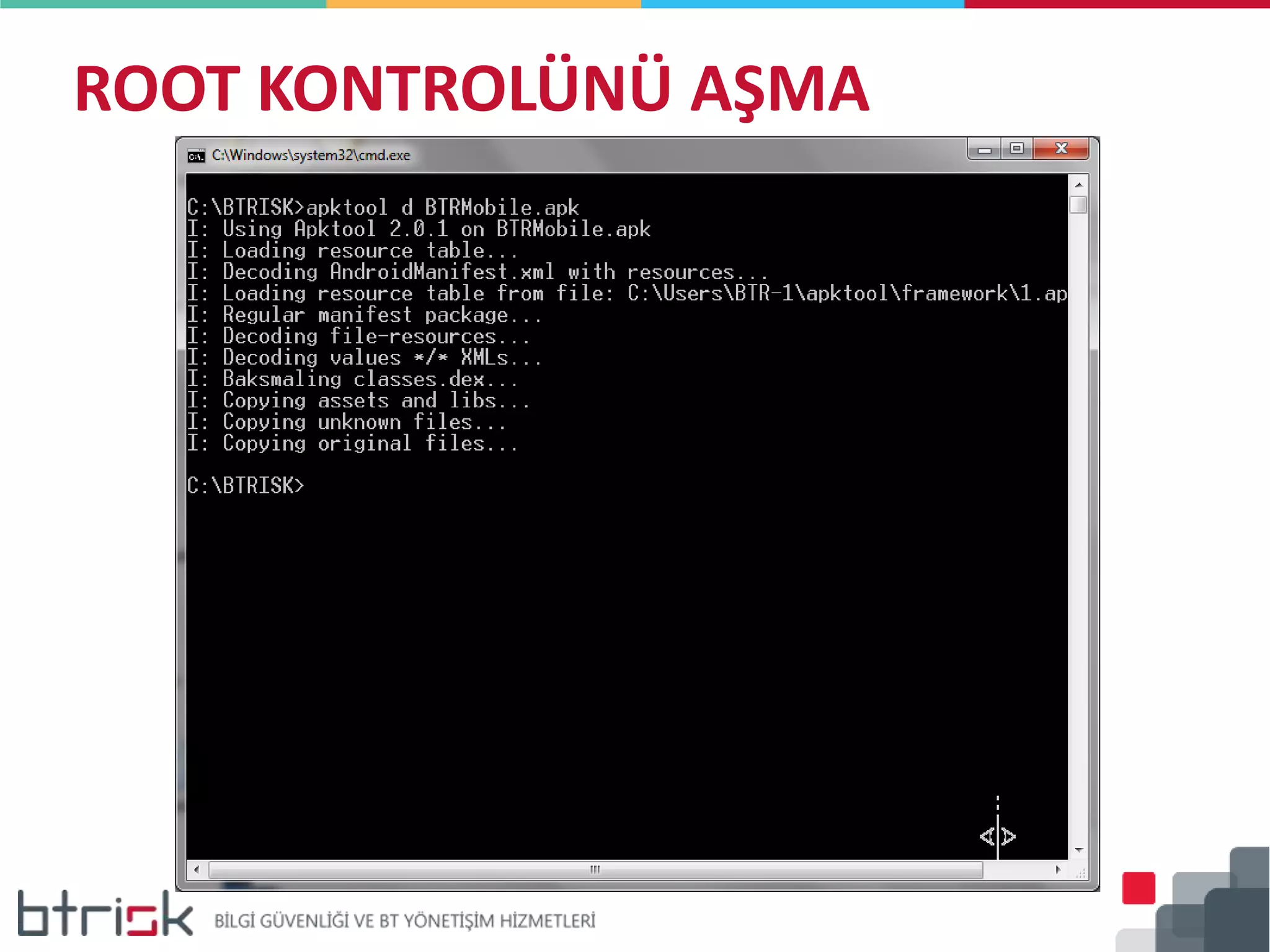

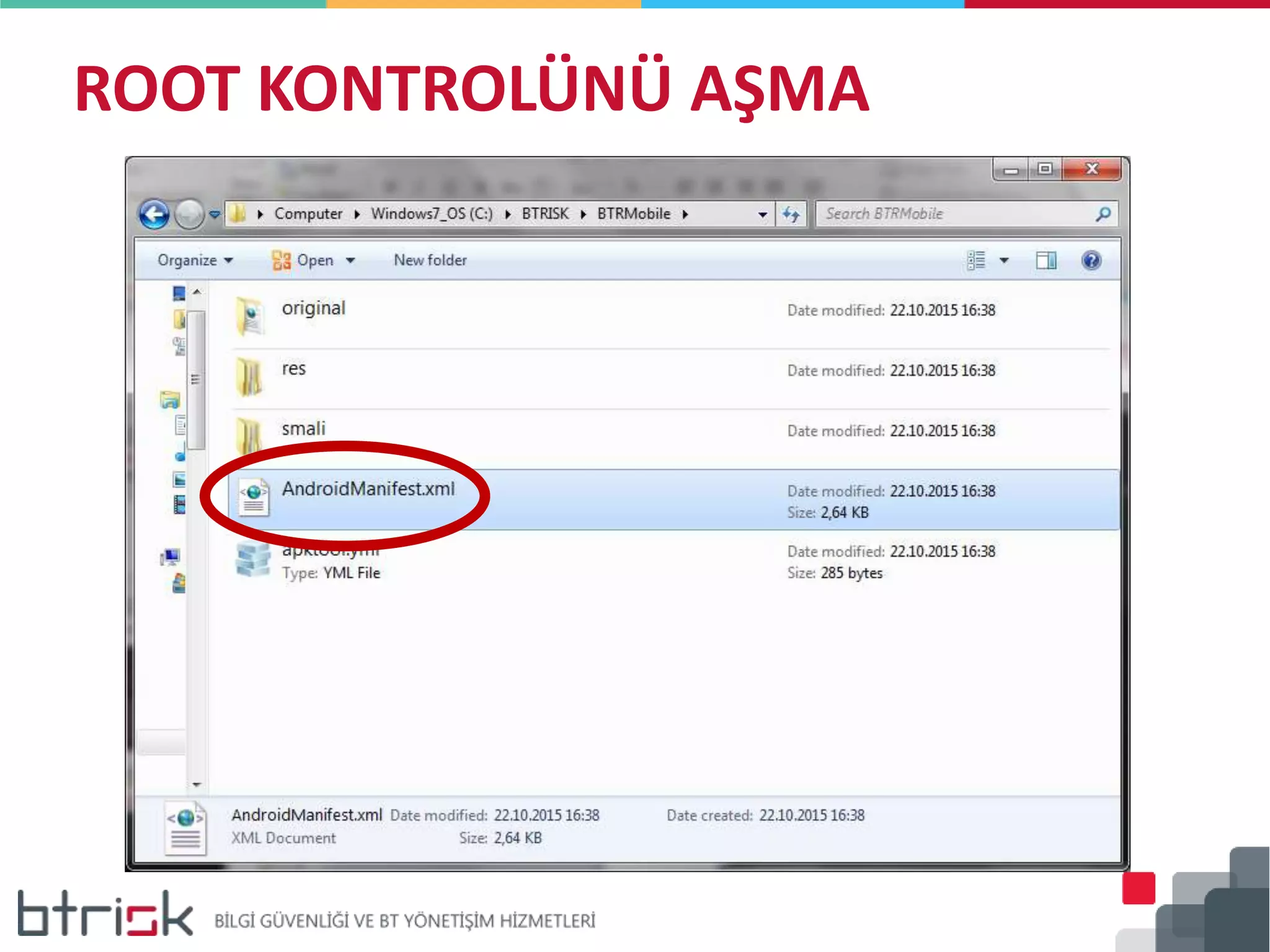

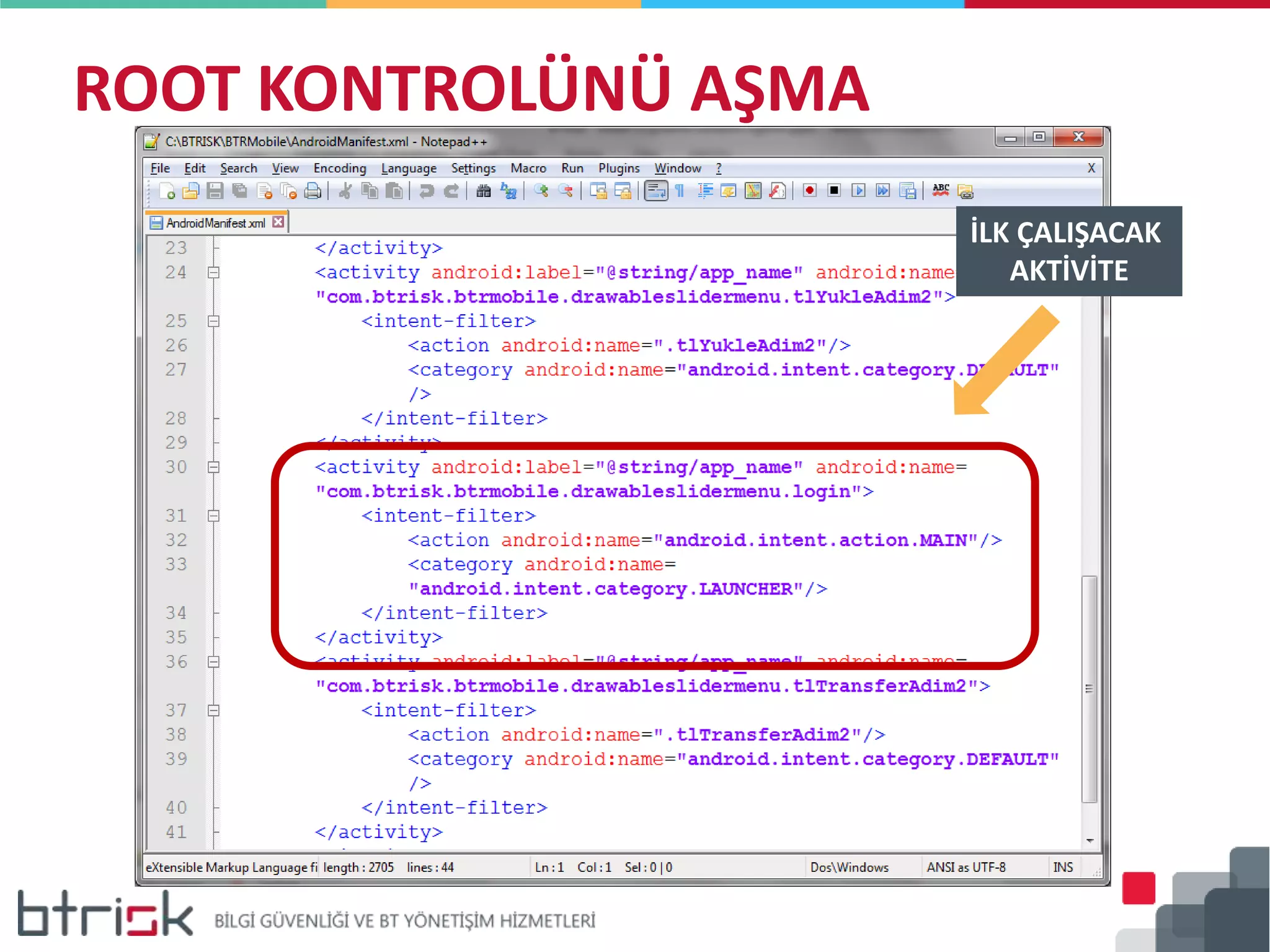

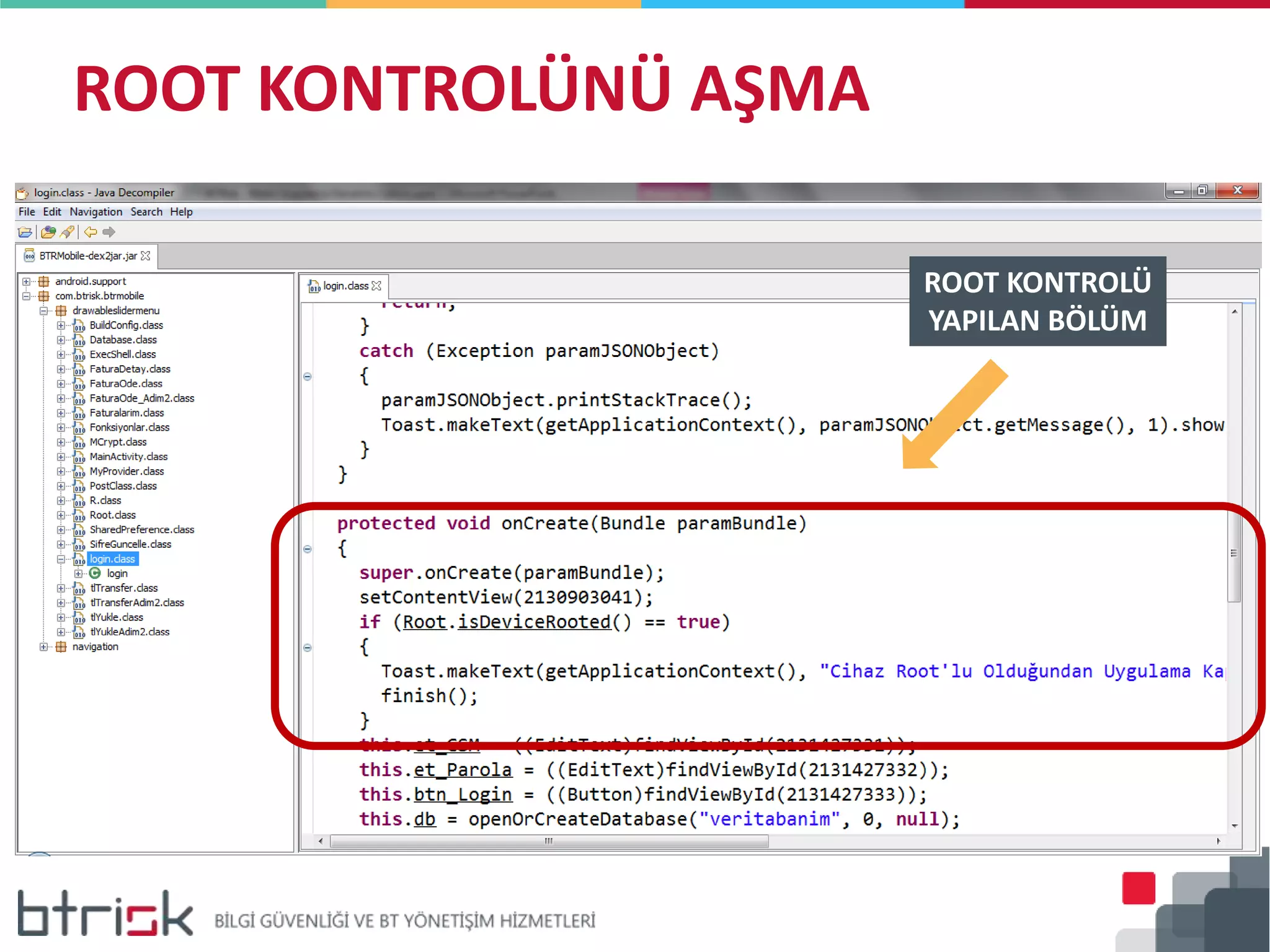

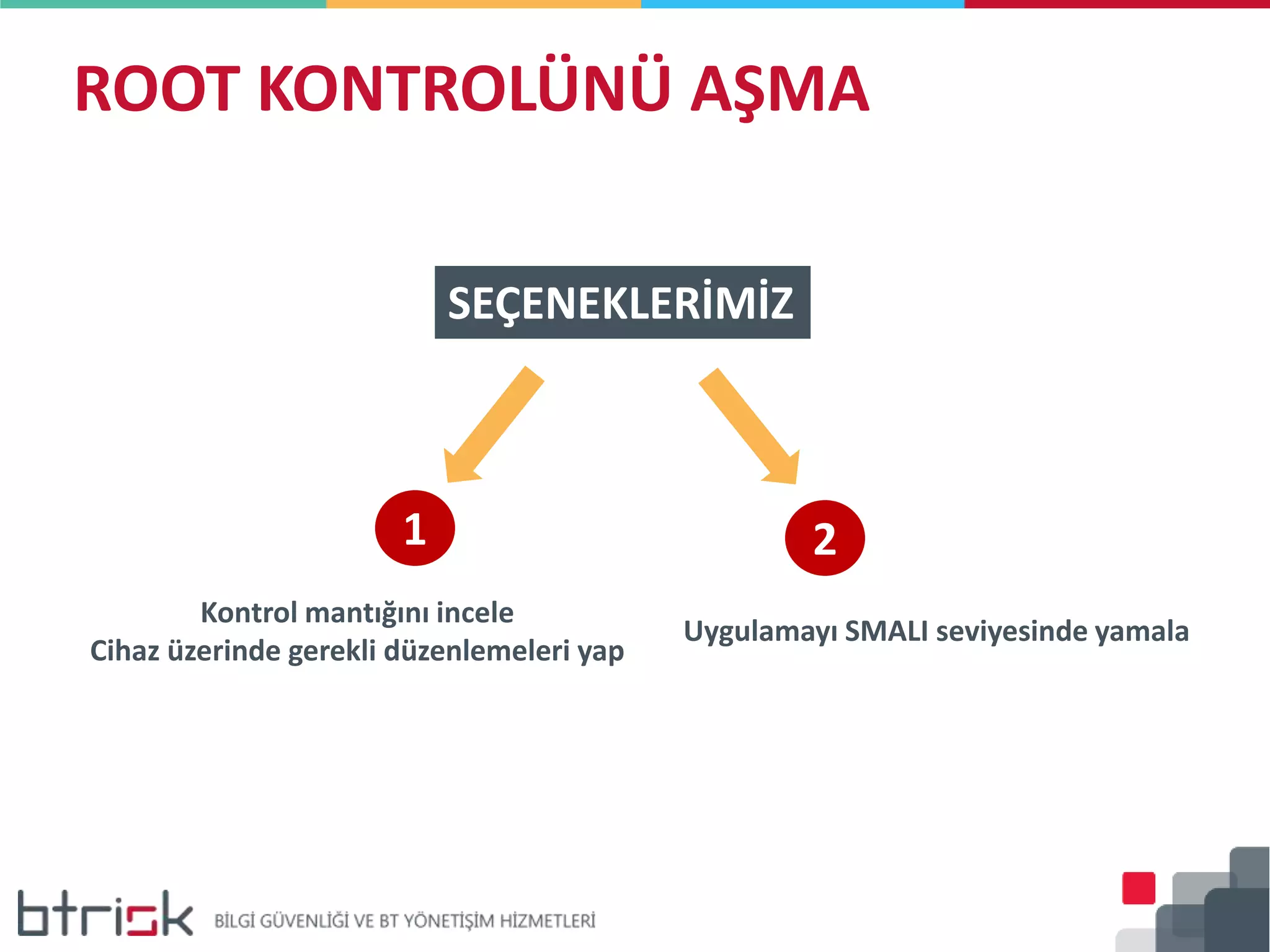

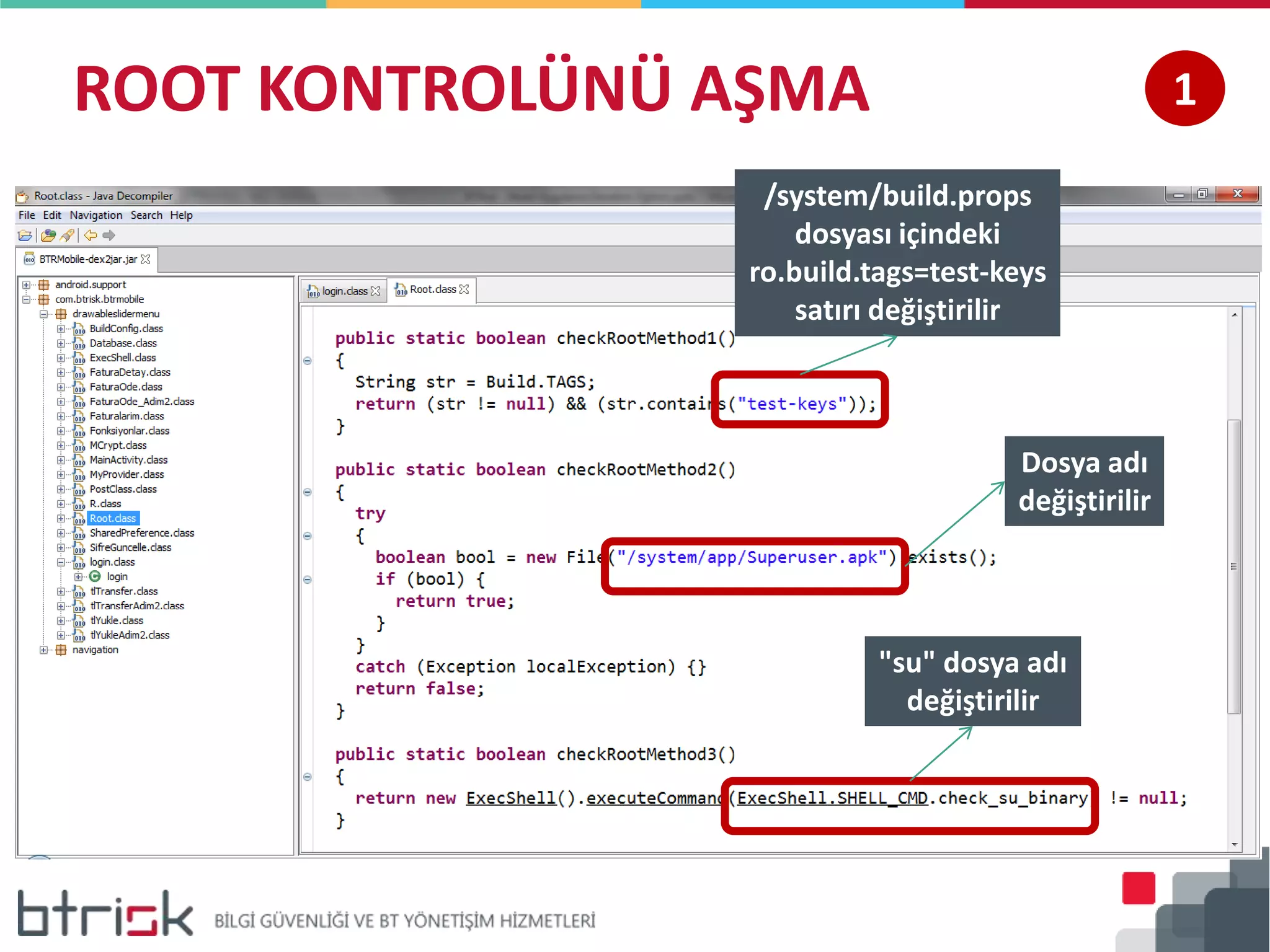

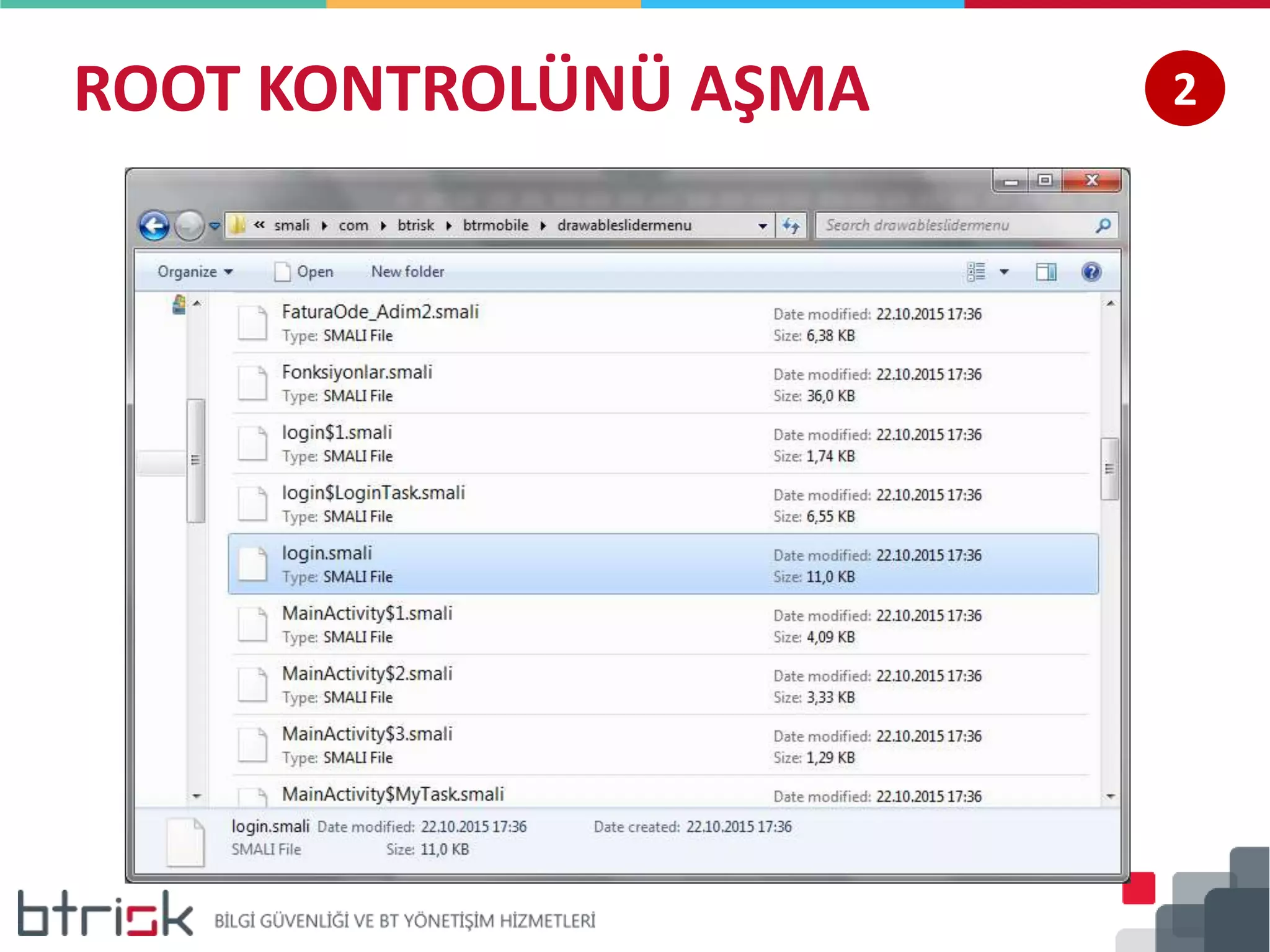

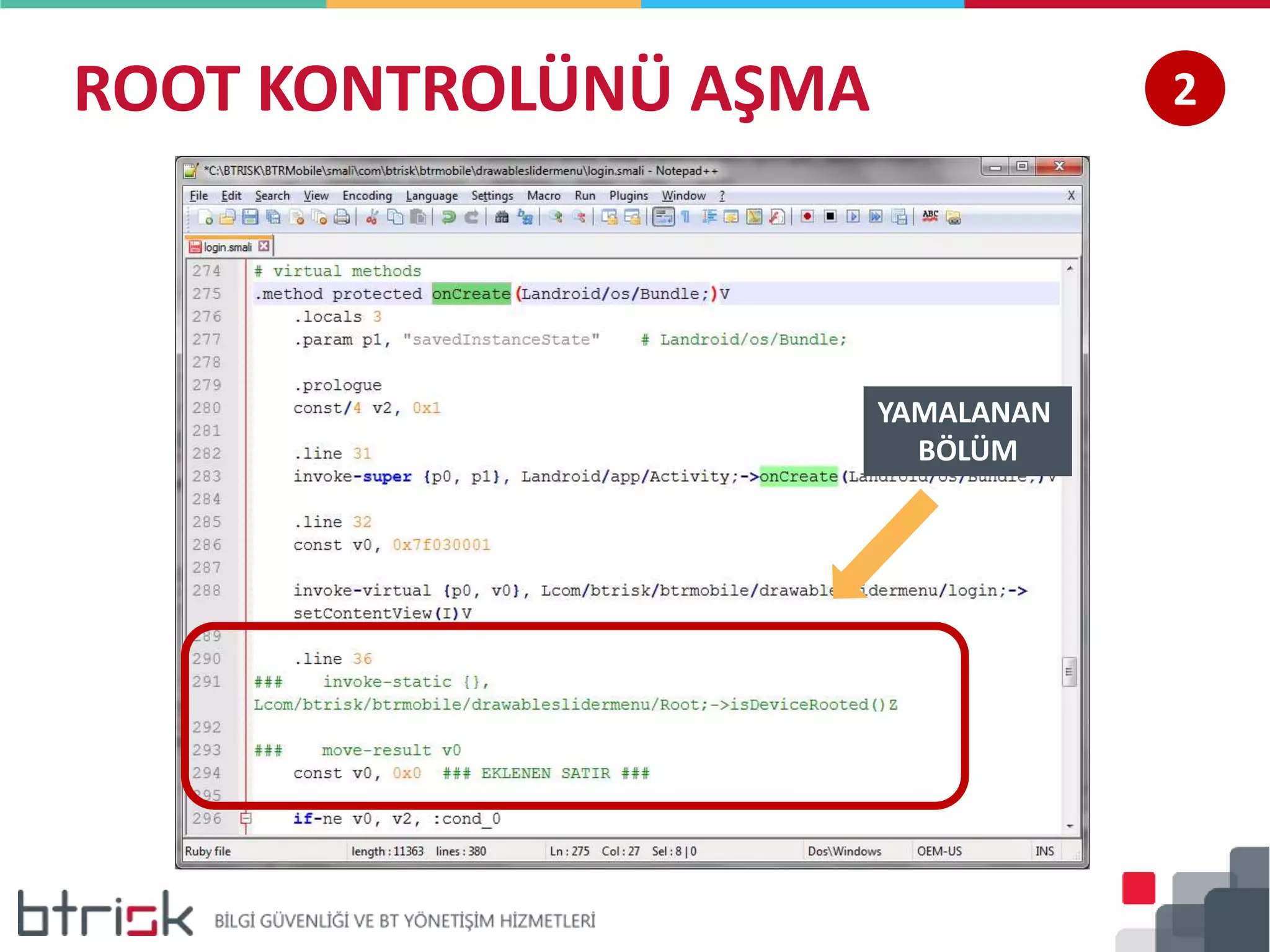

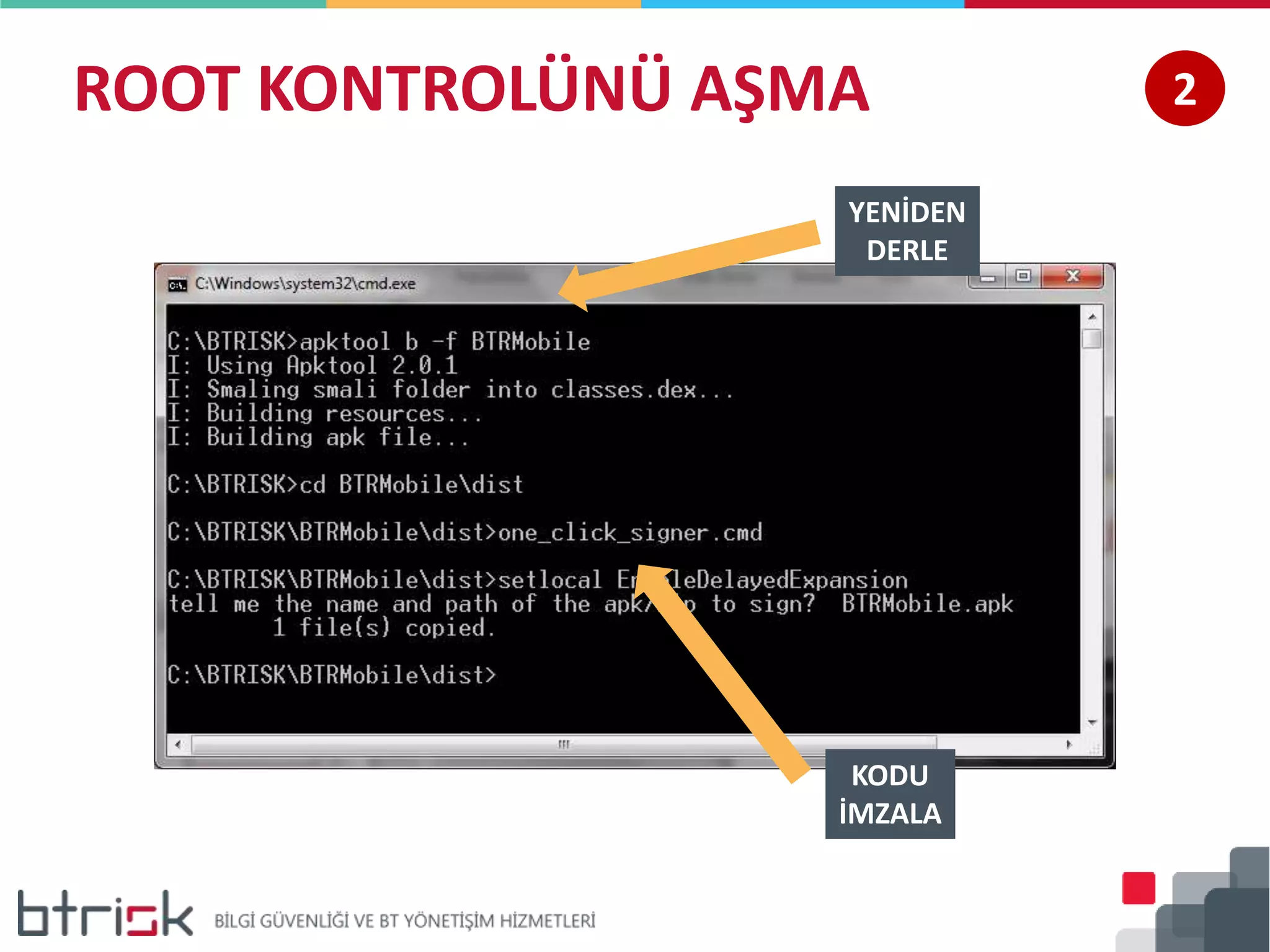

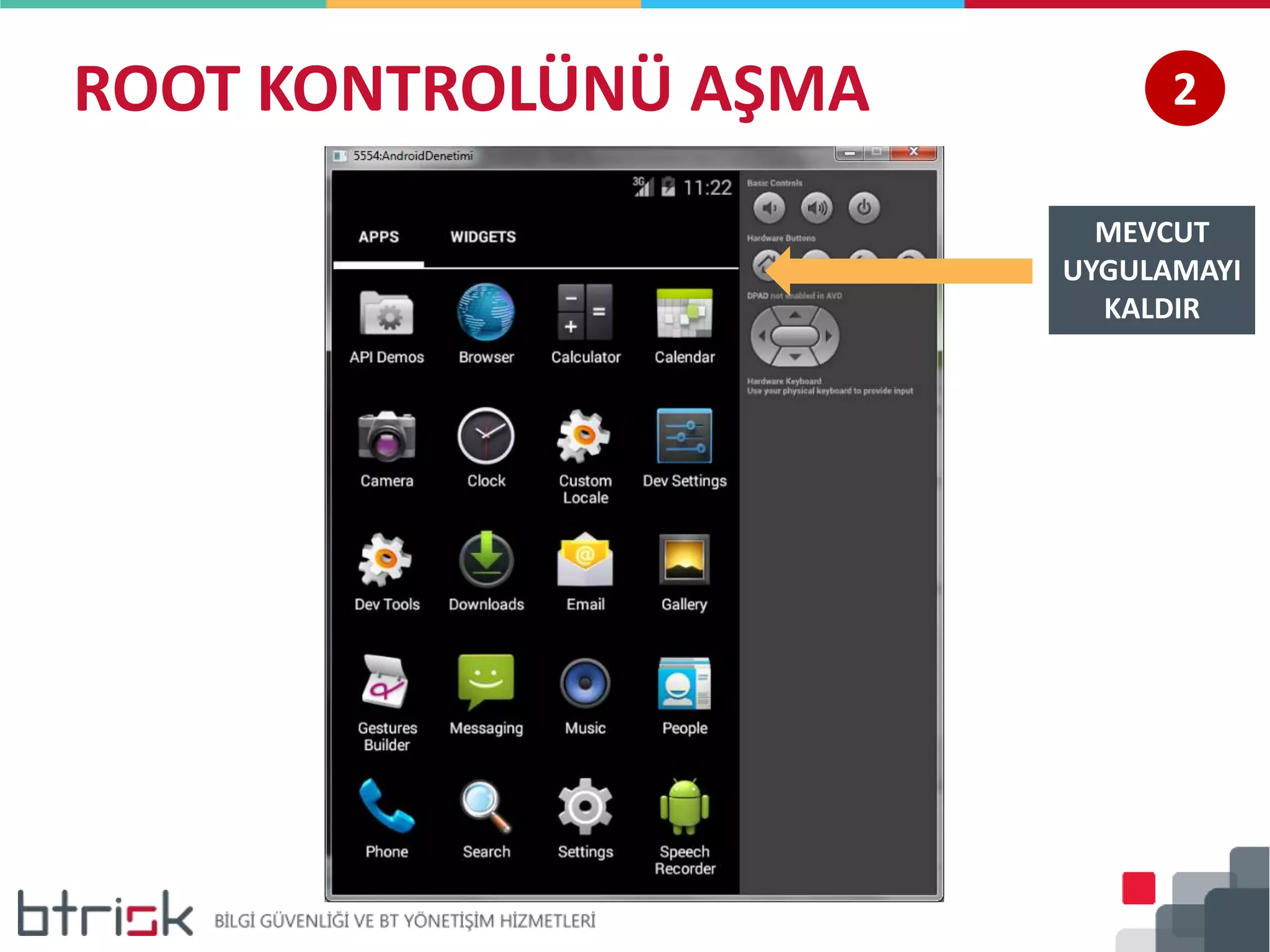

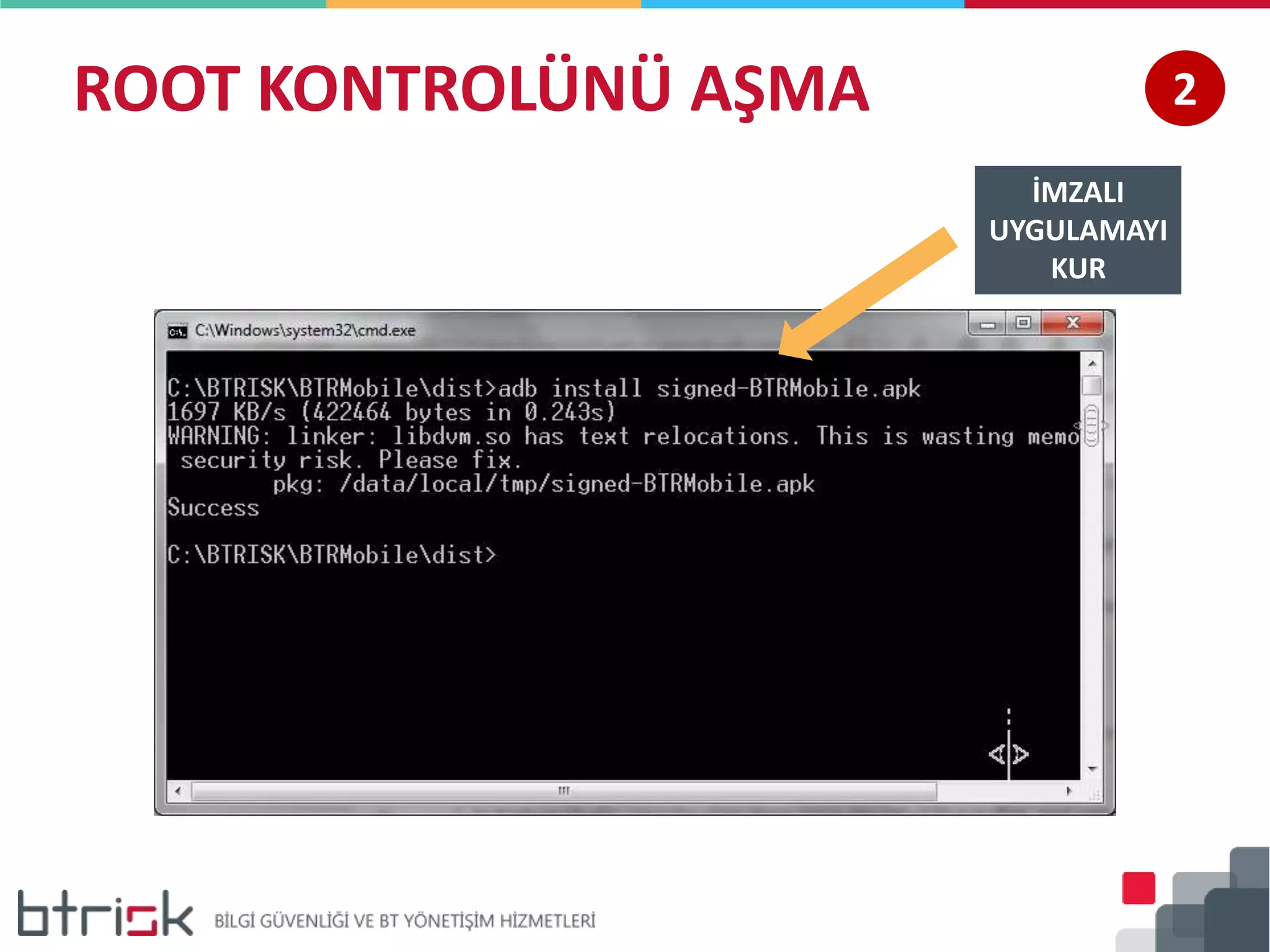

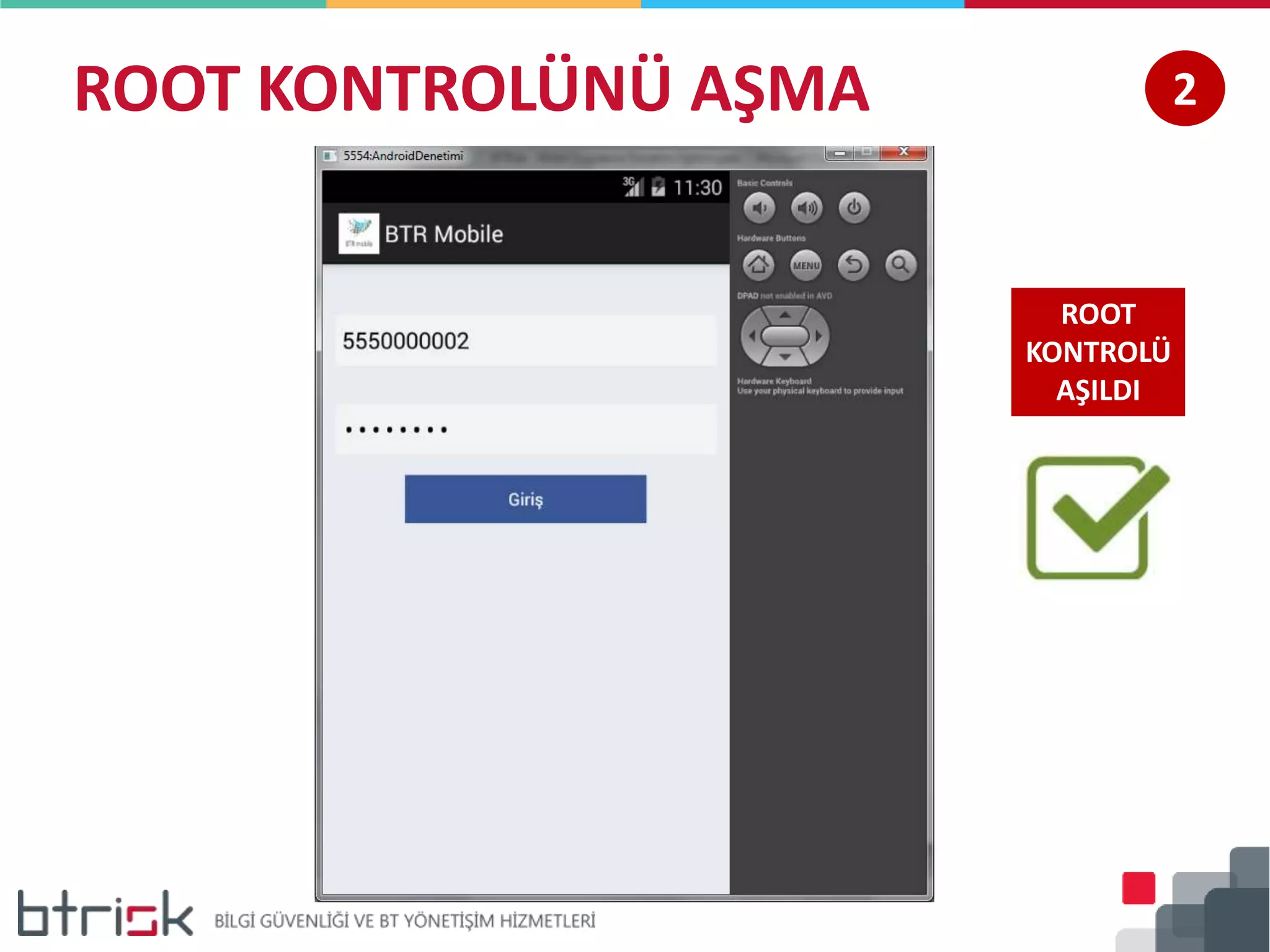

-Root Kontrolünü Aşma Yöntemleri

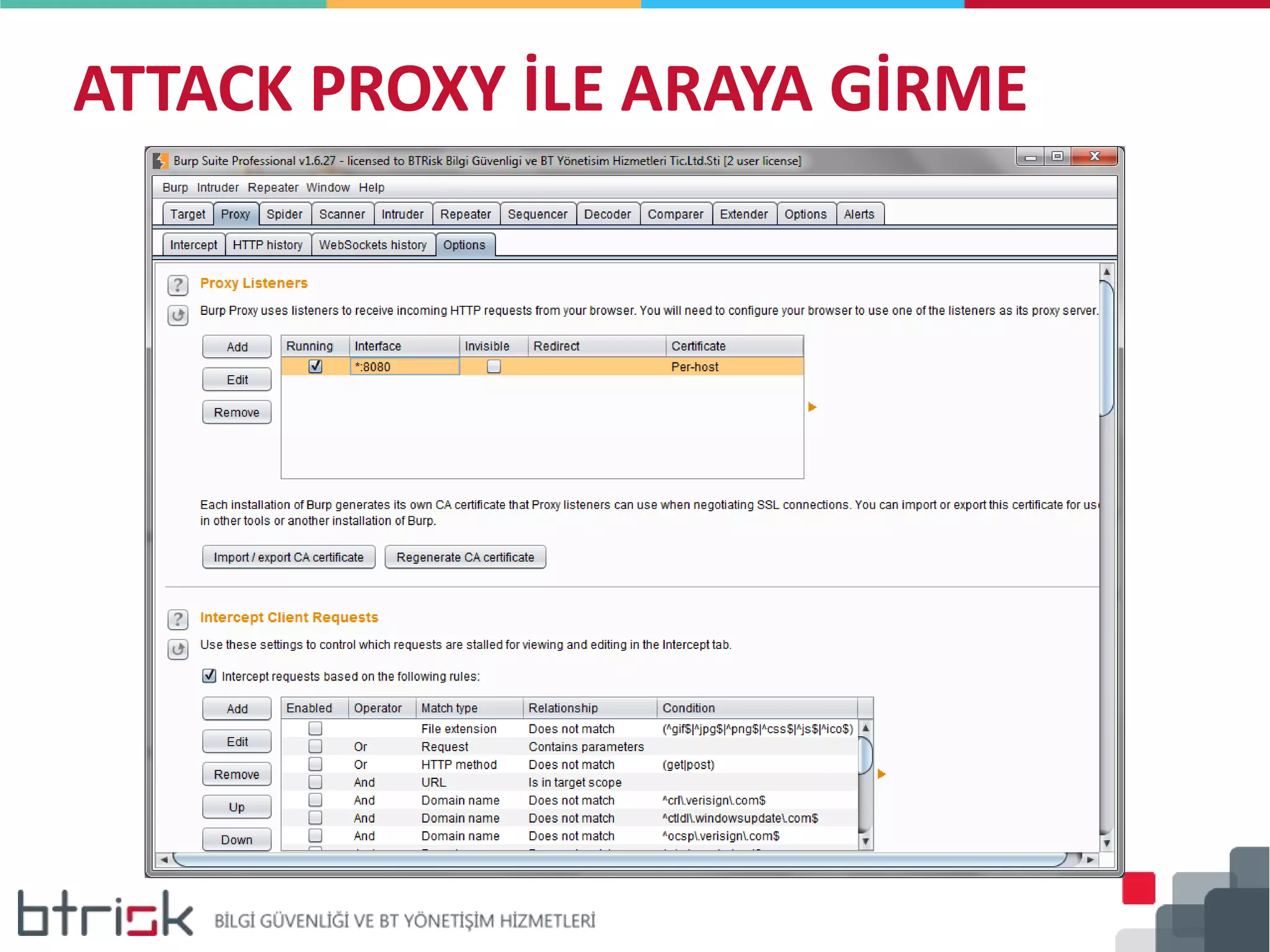

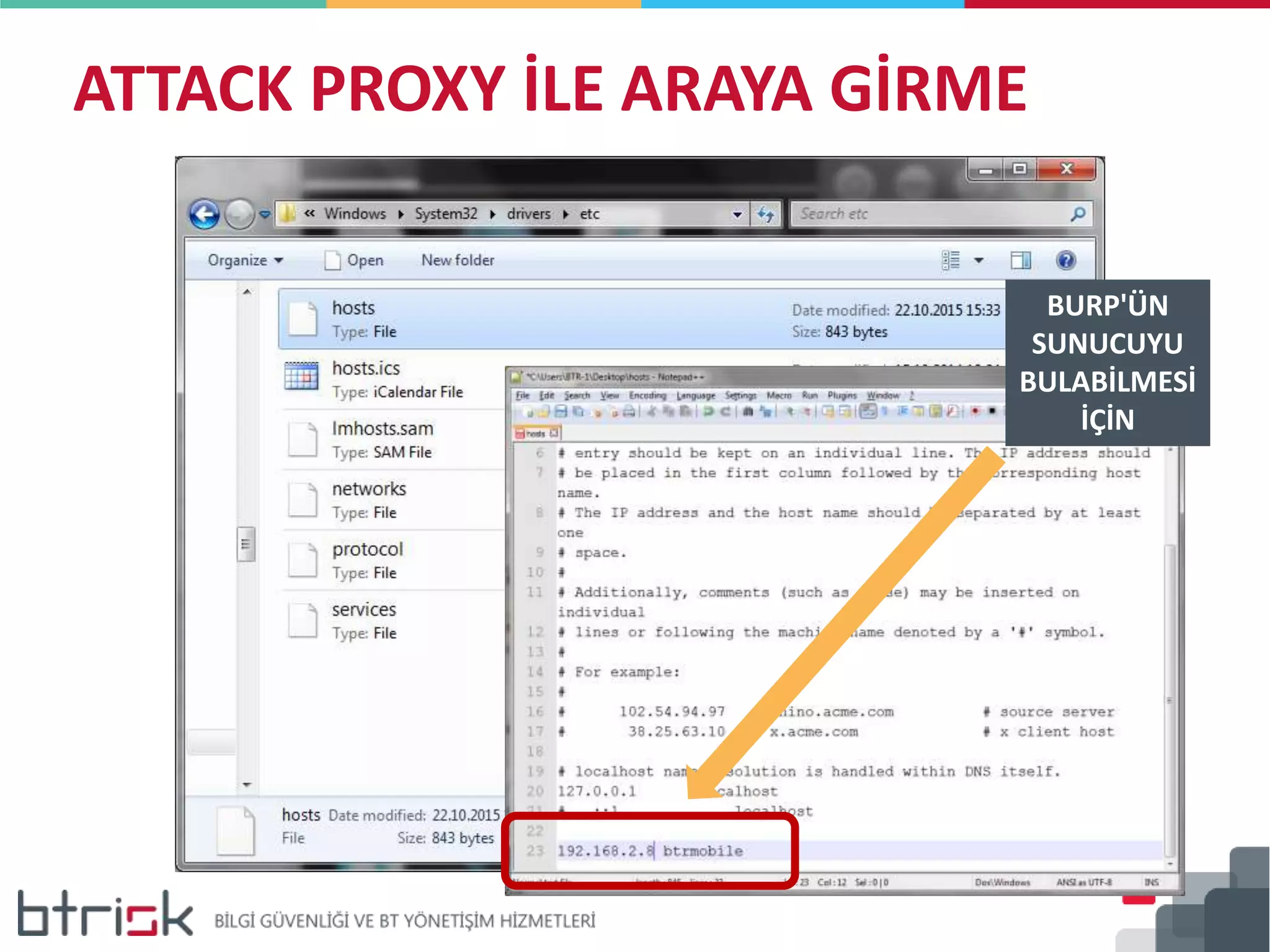

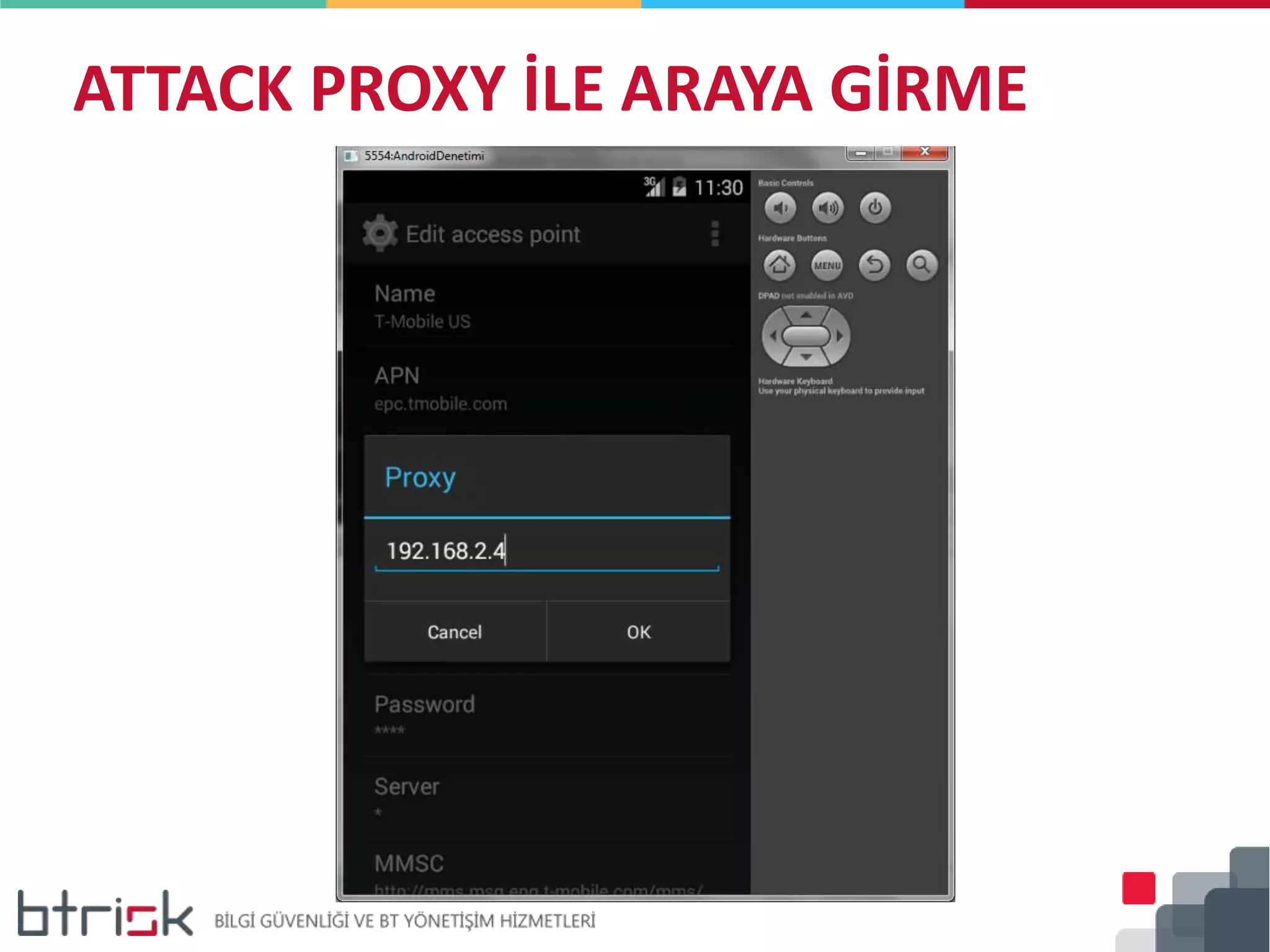

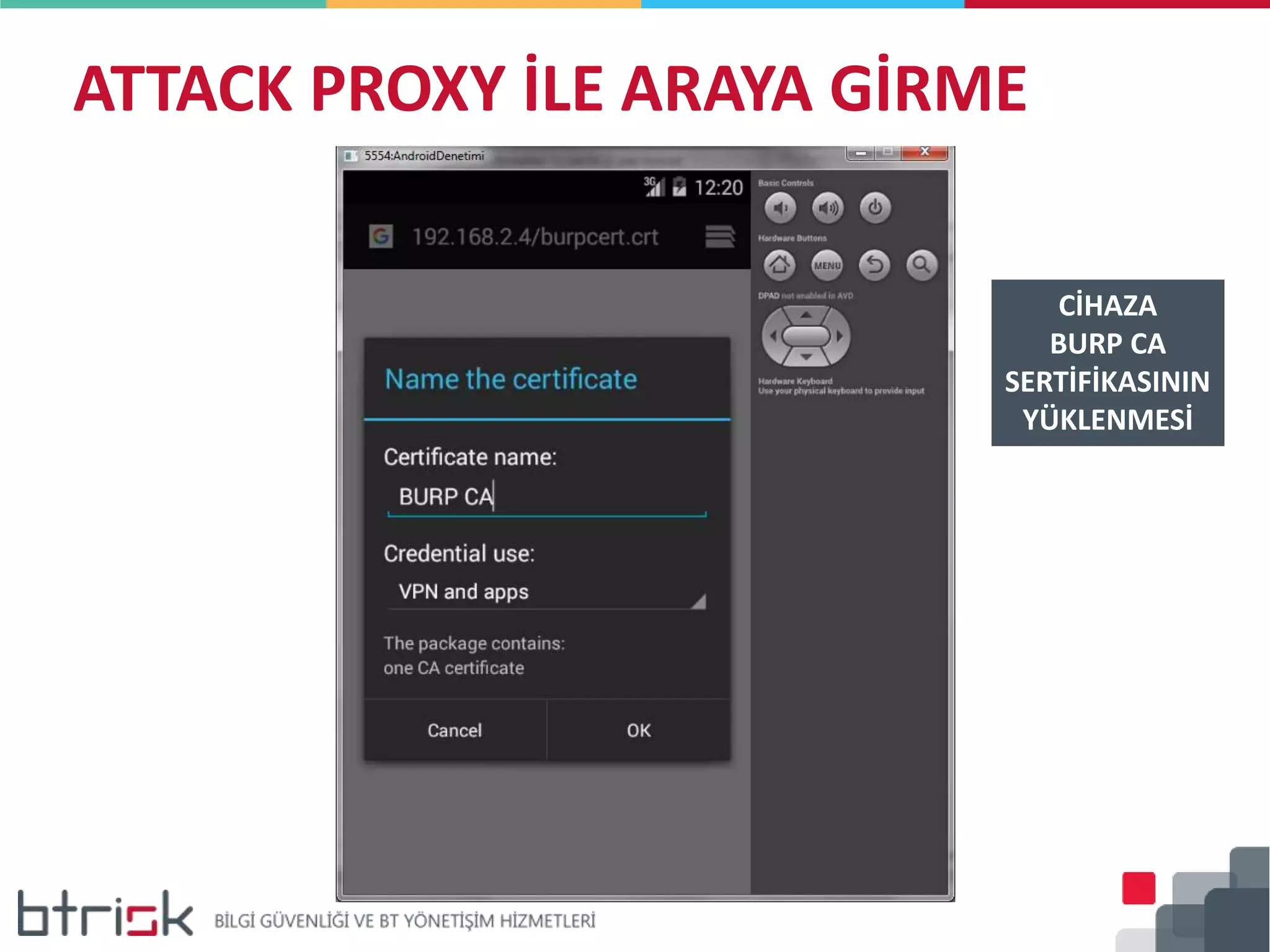

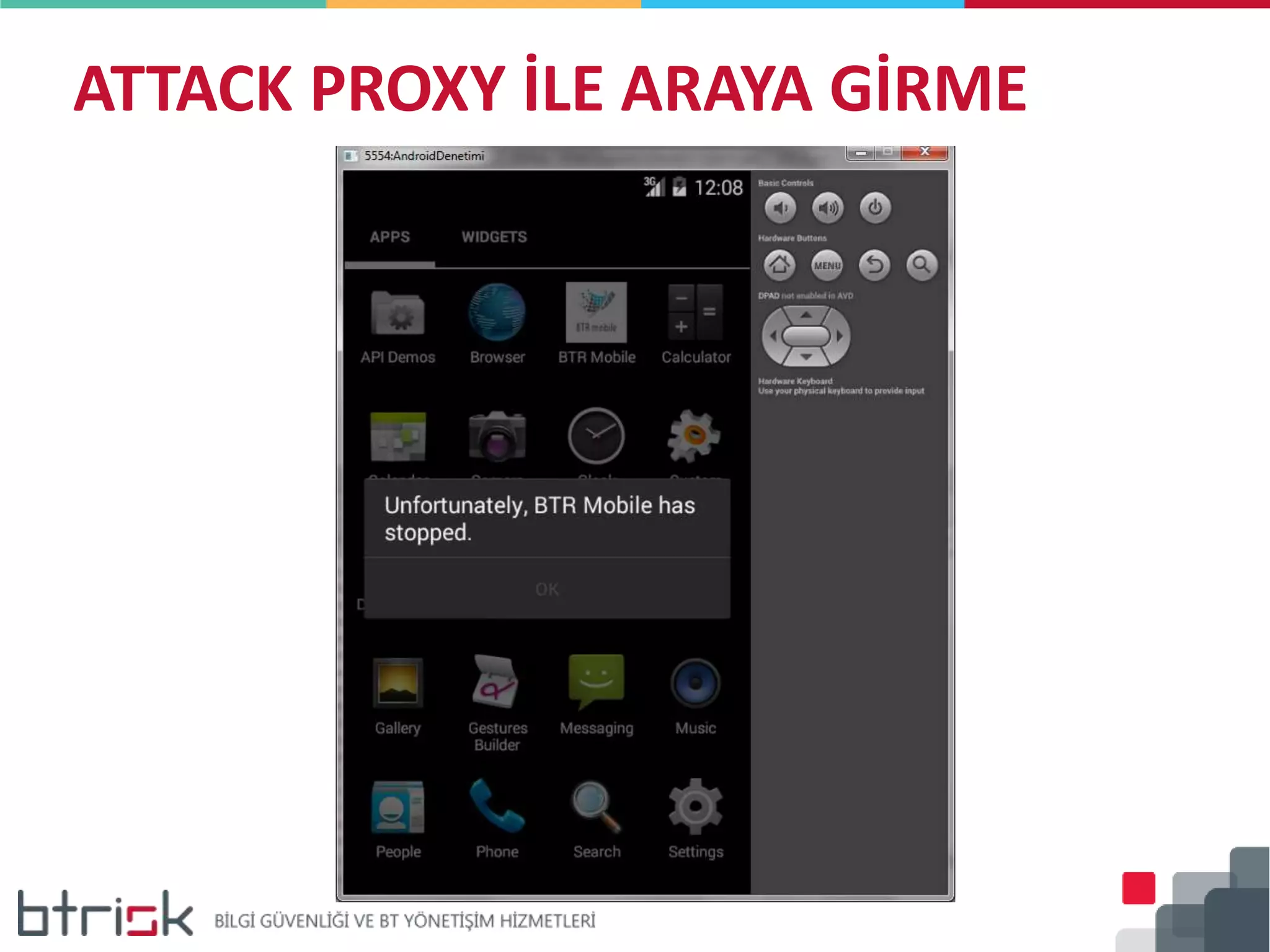

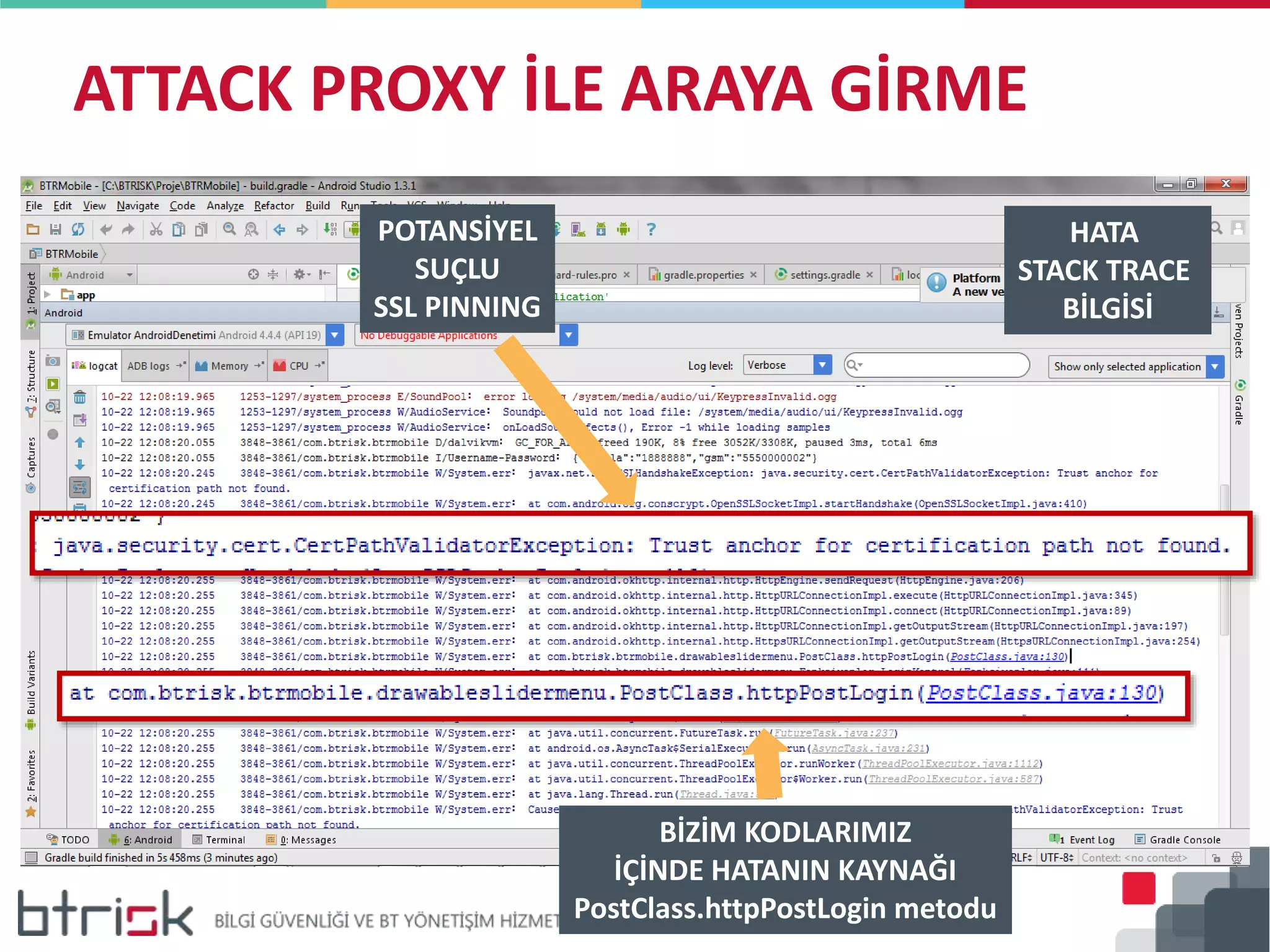

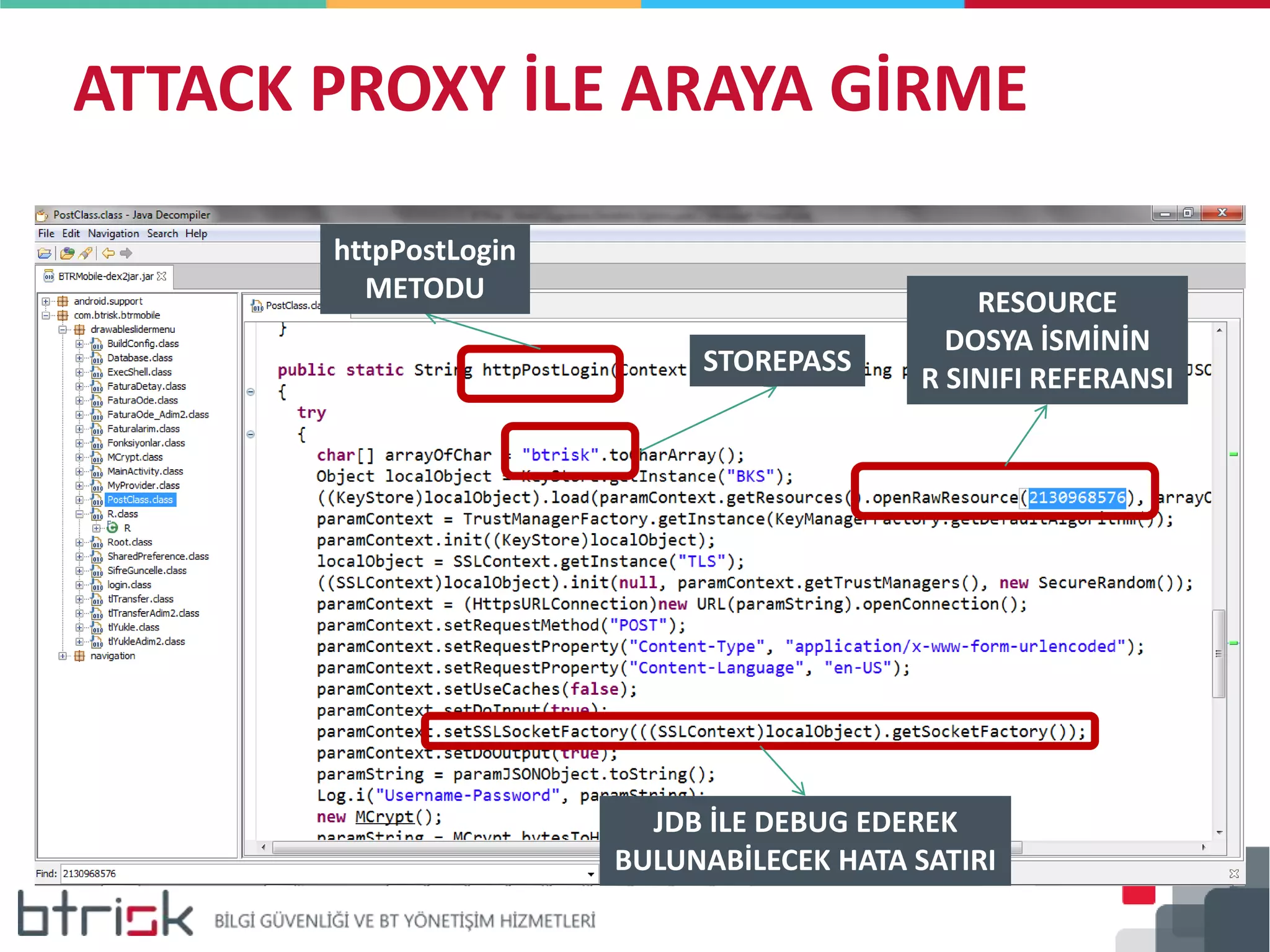

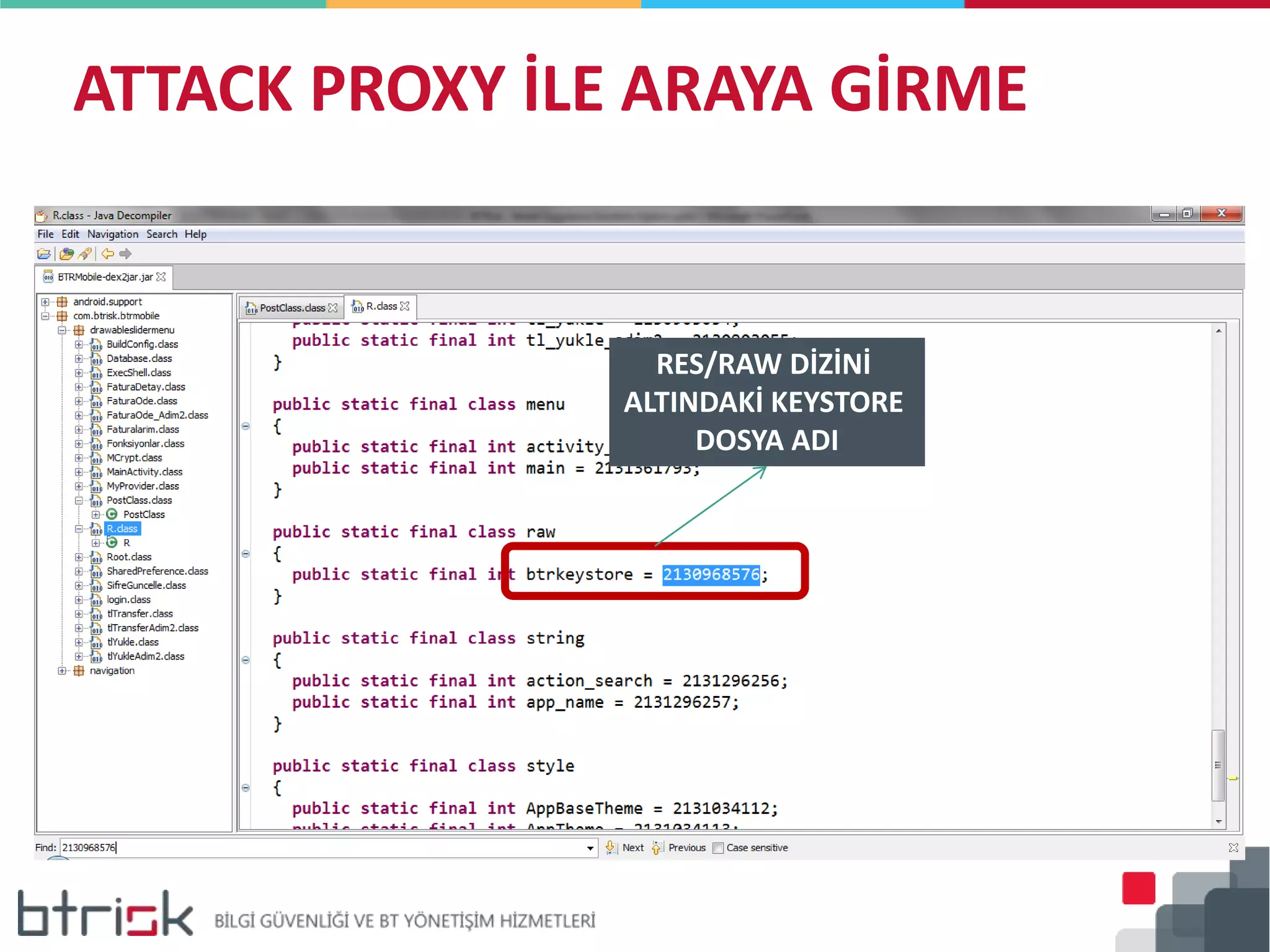

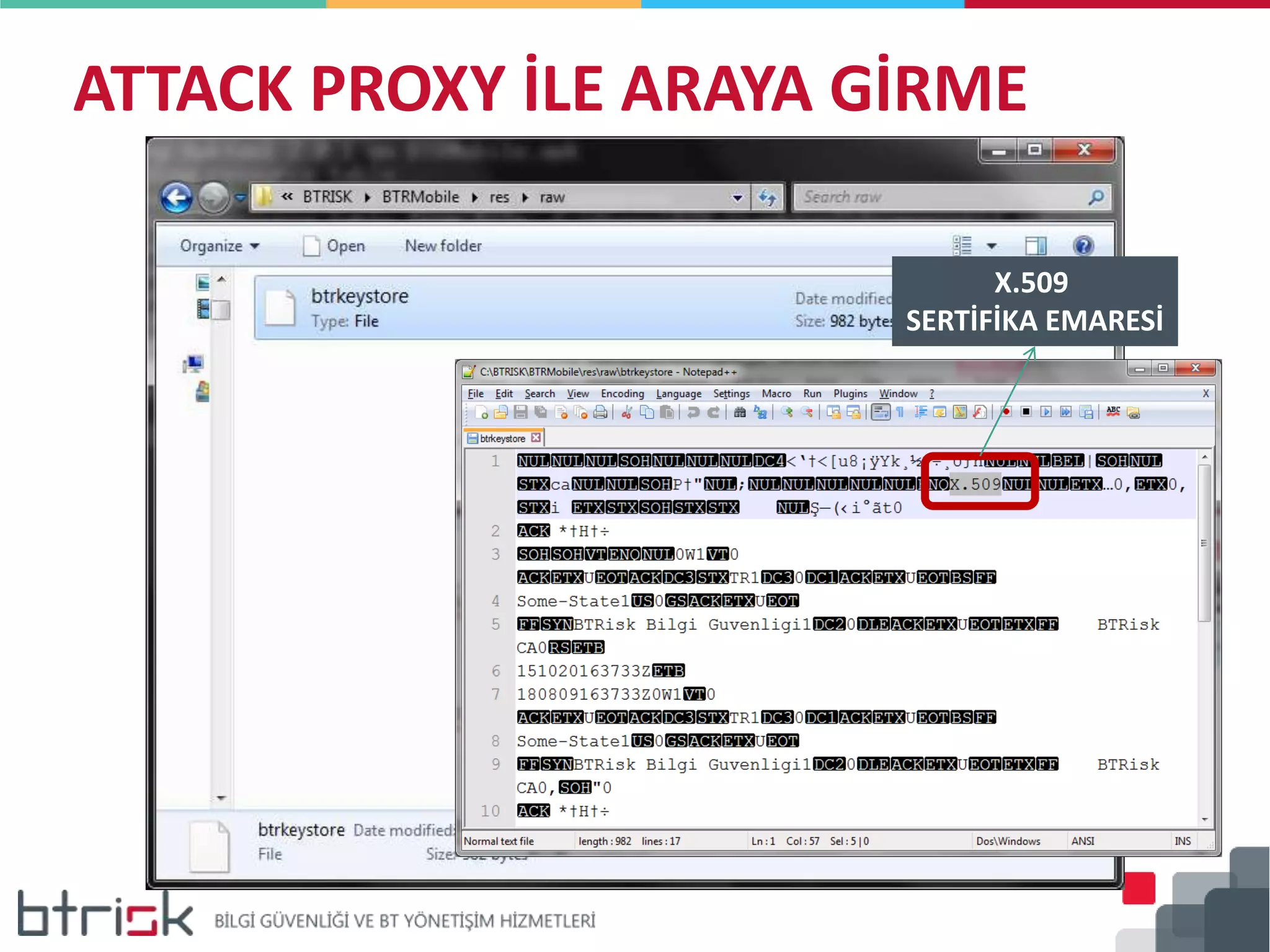

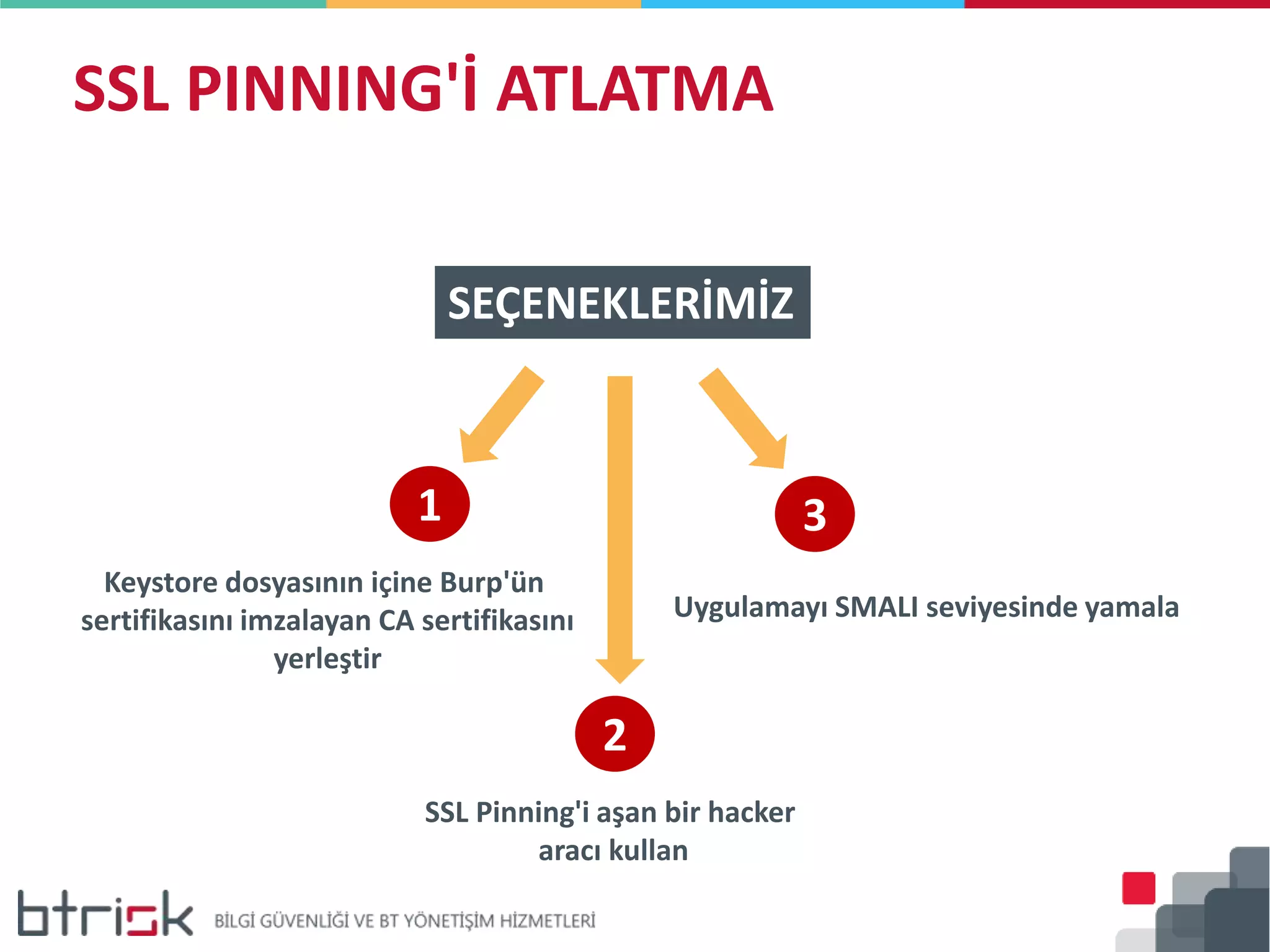

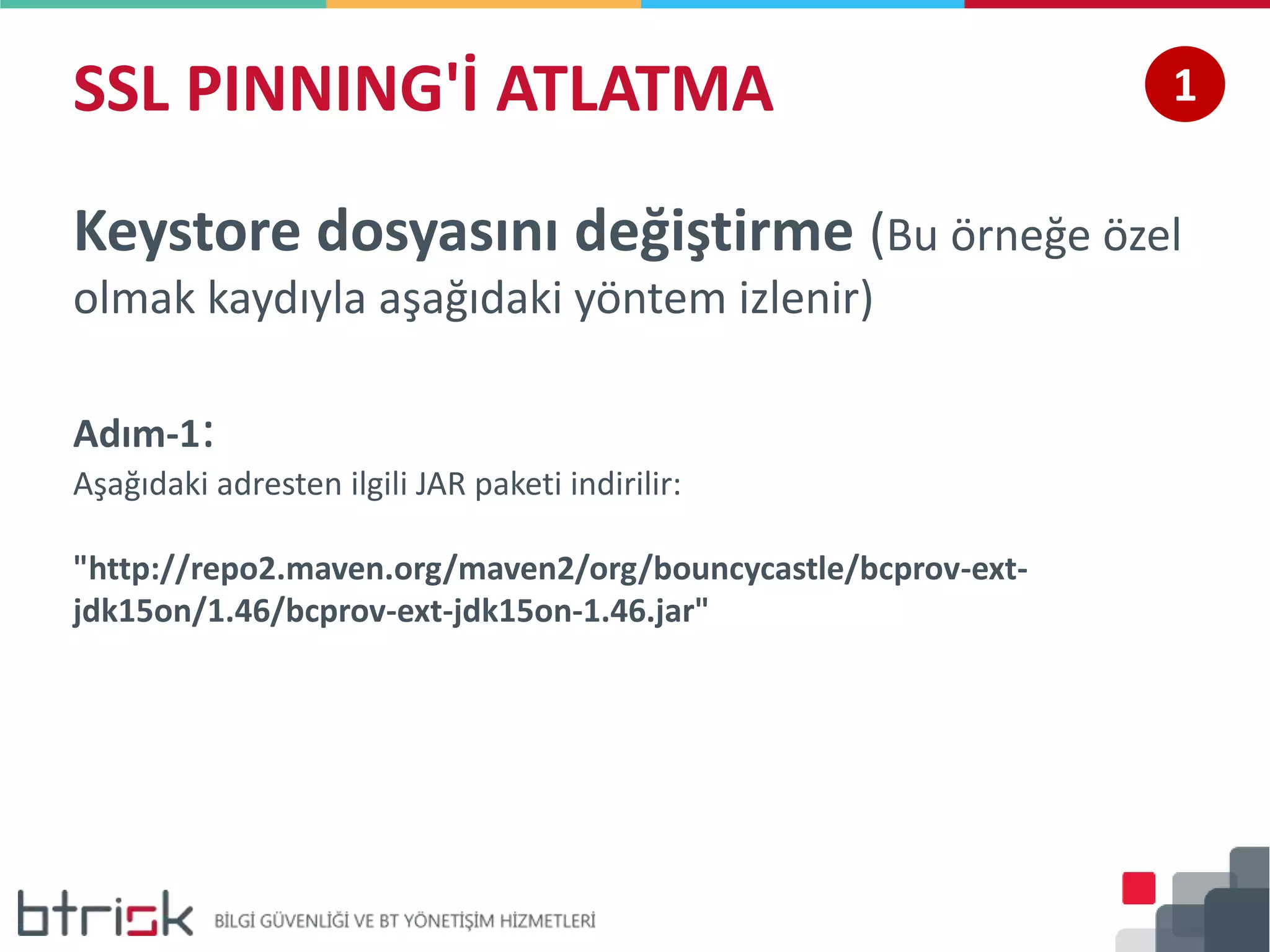

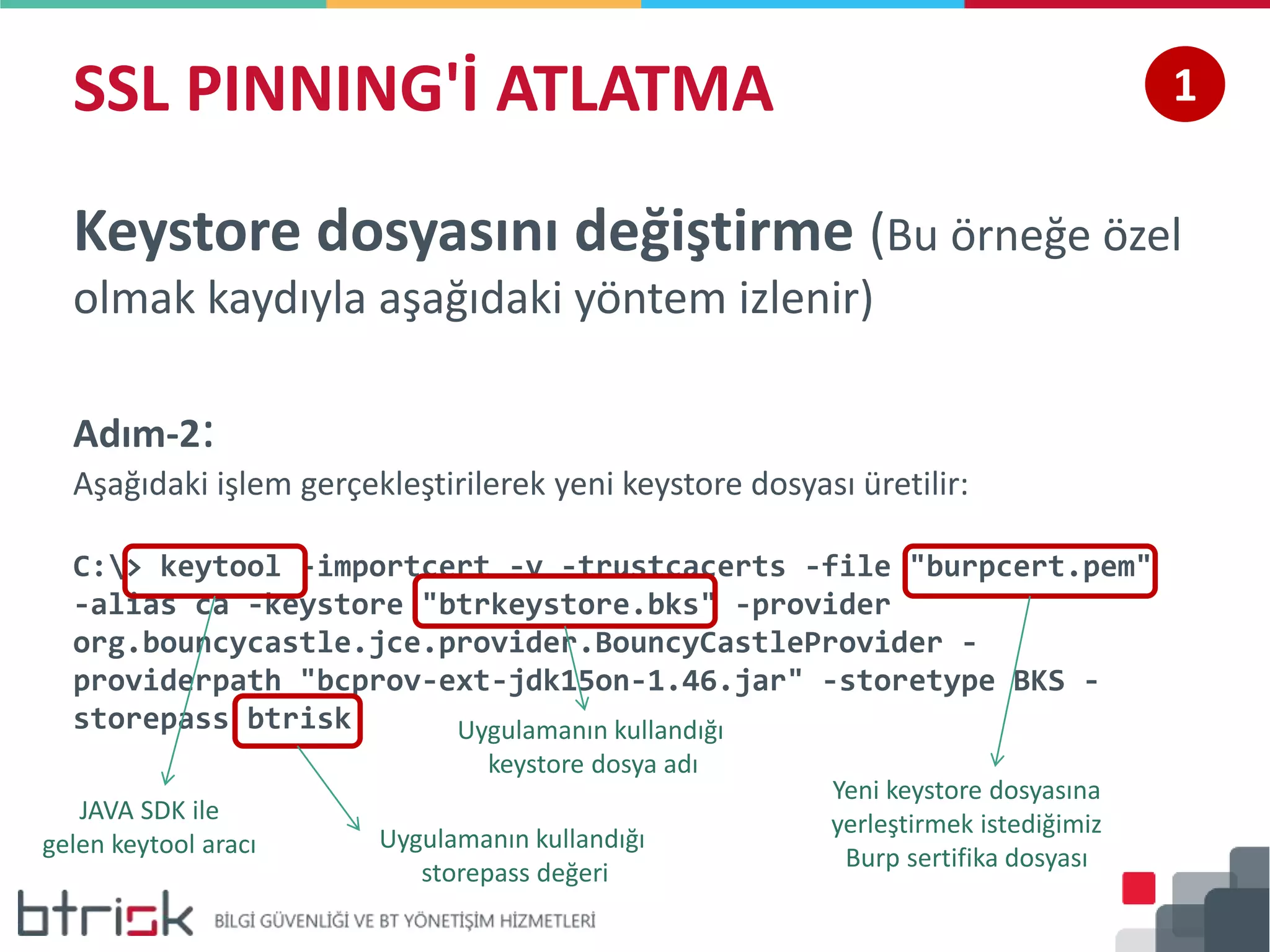

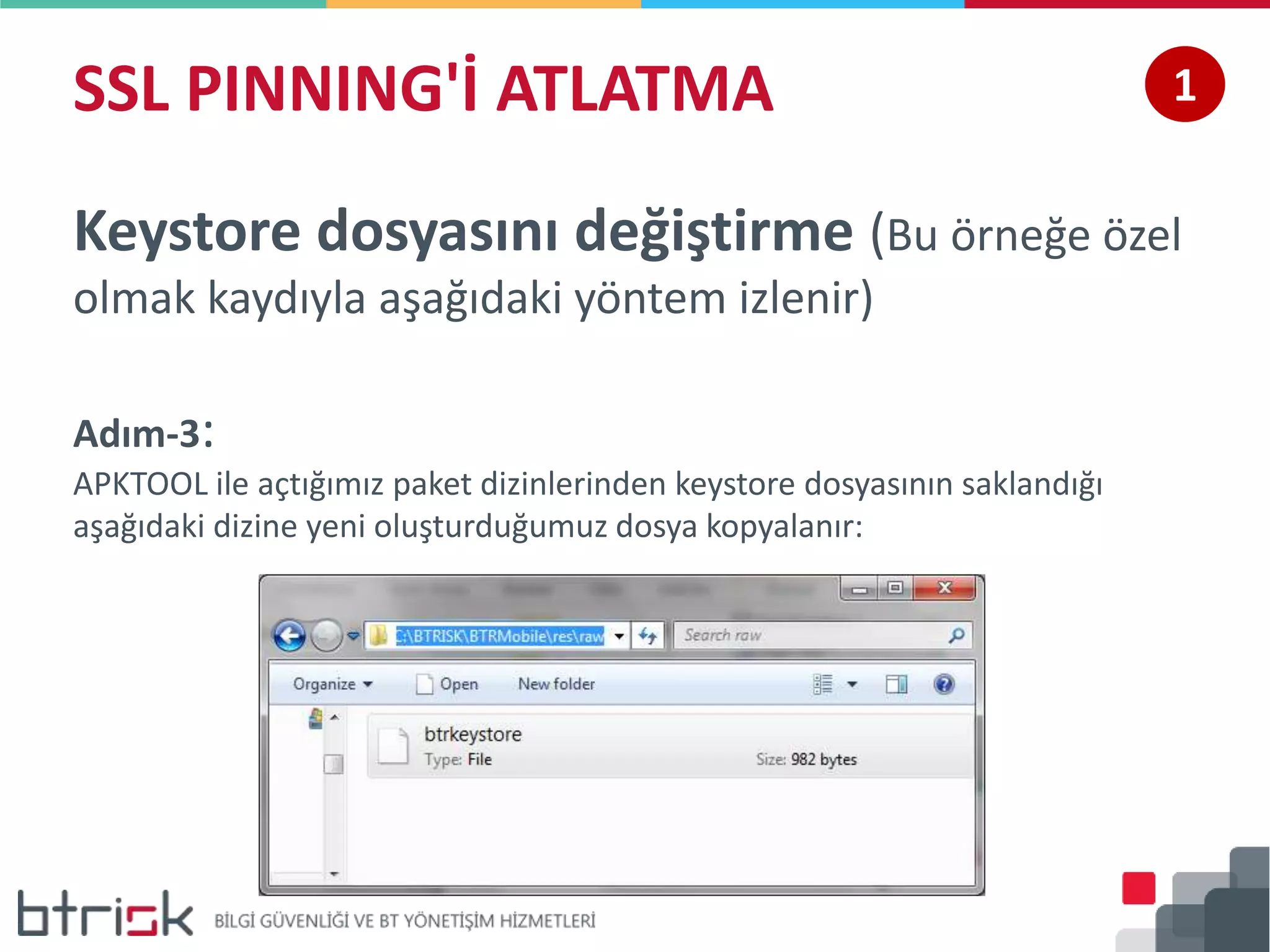

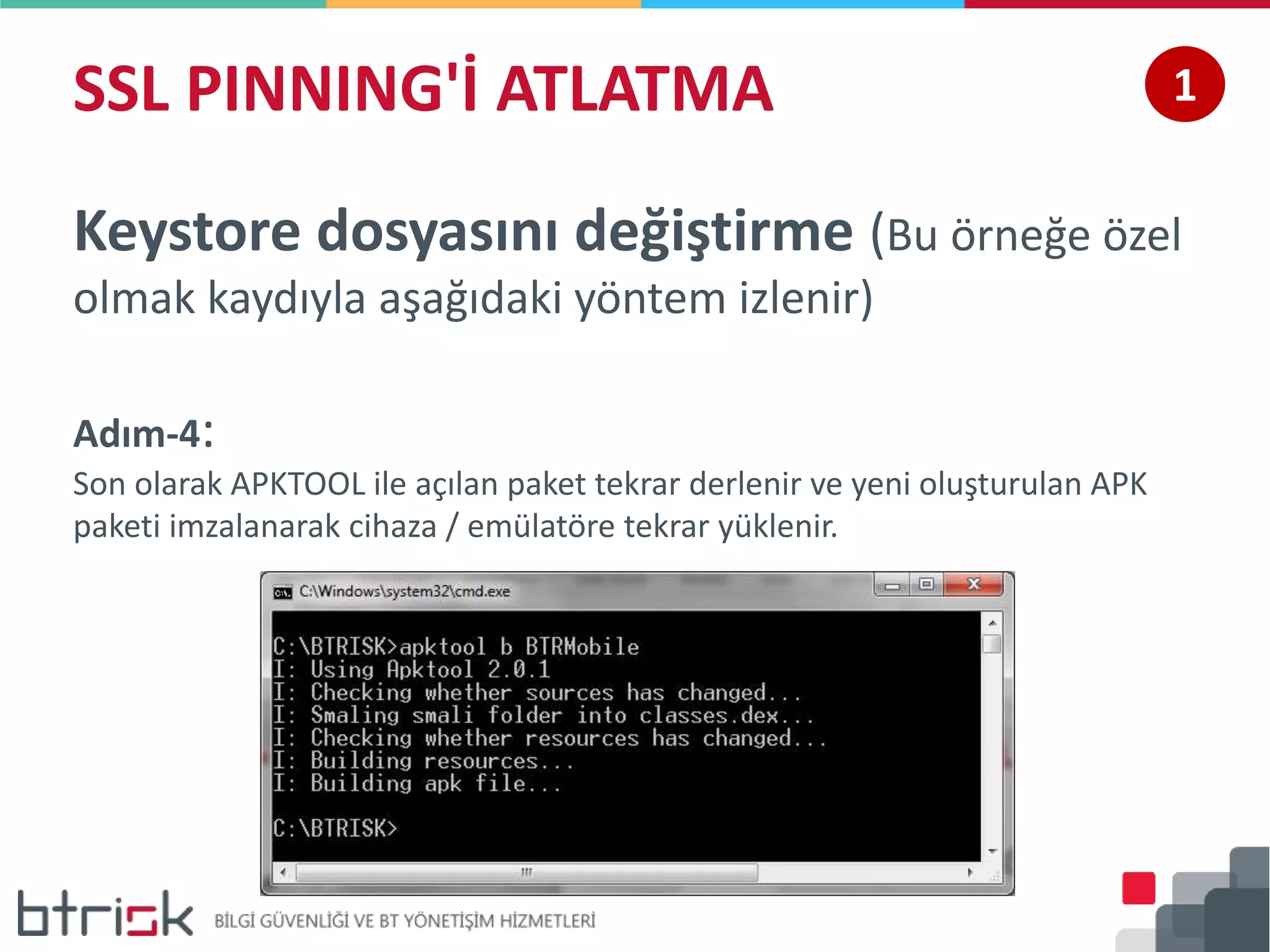

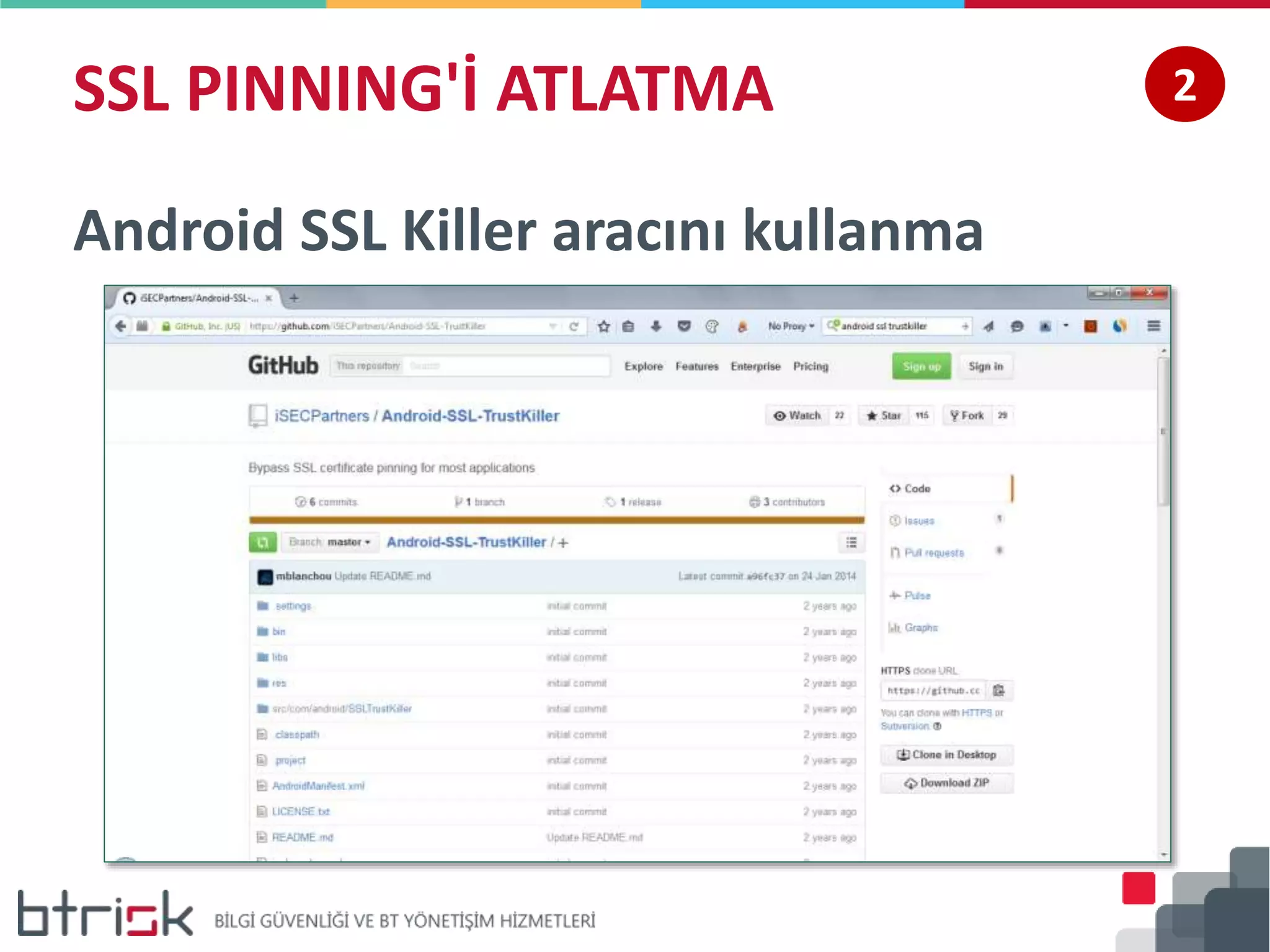

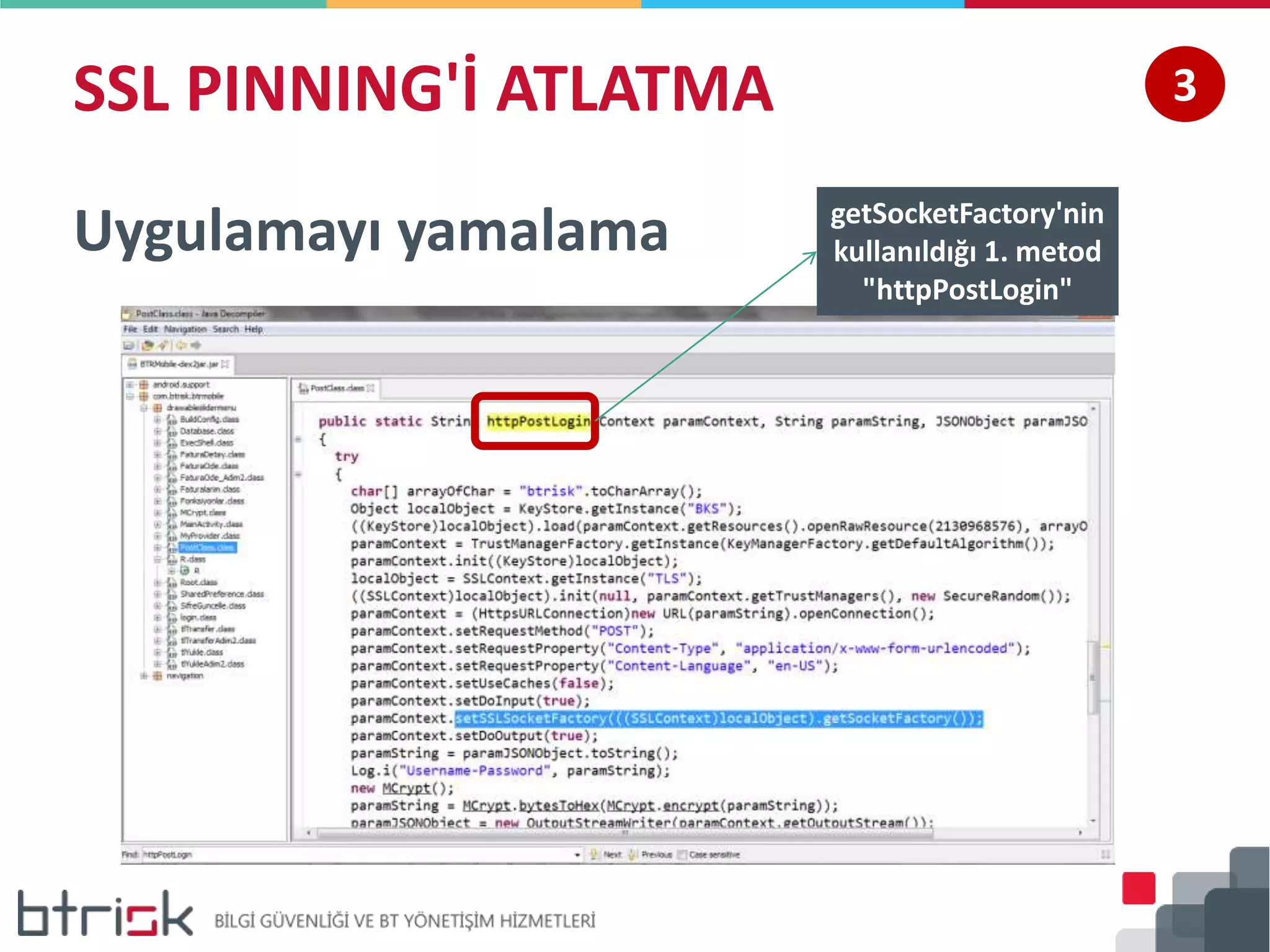

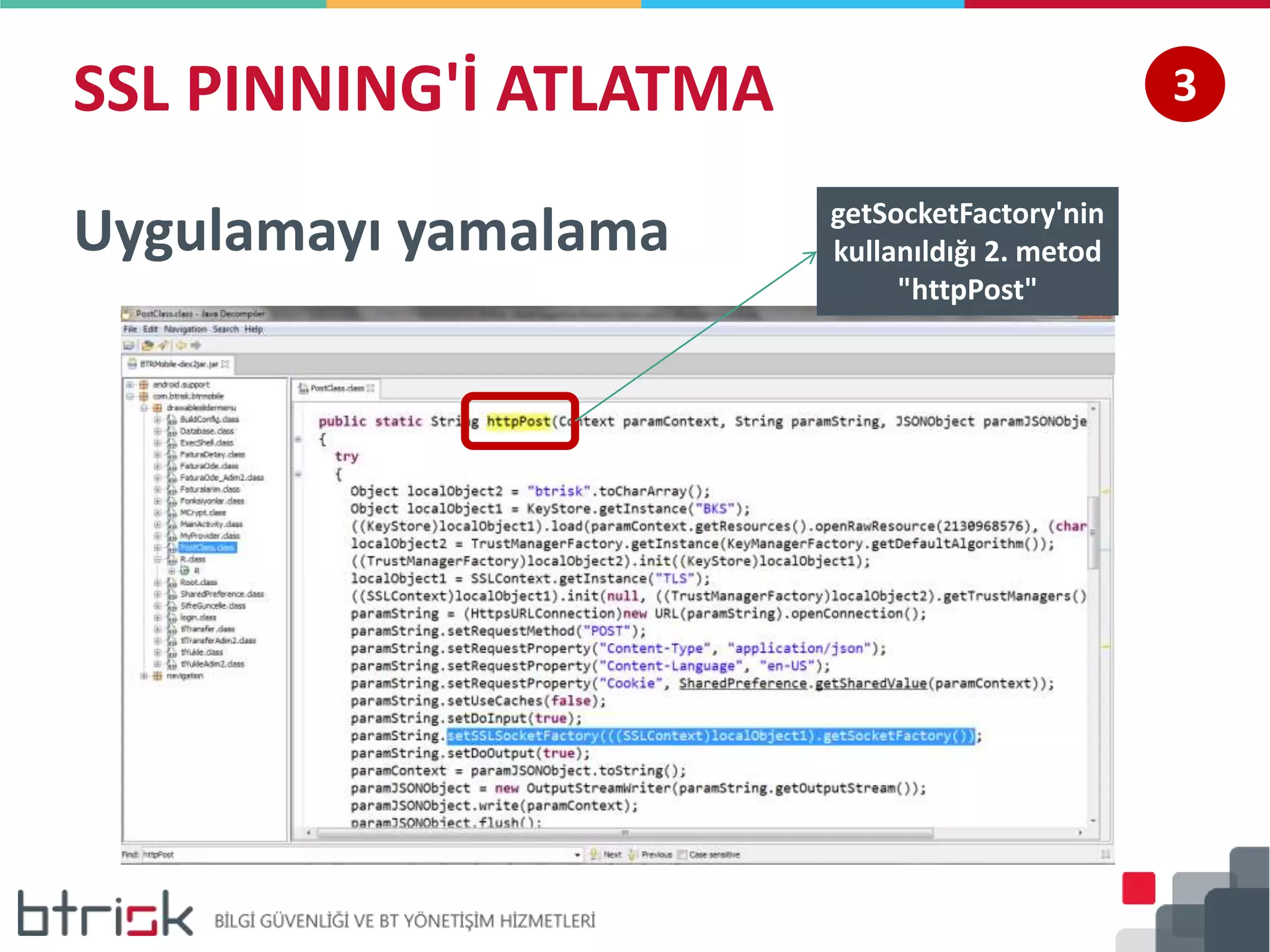

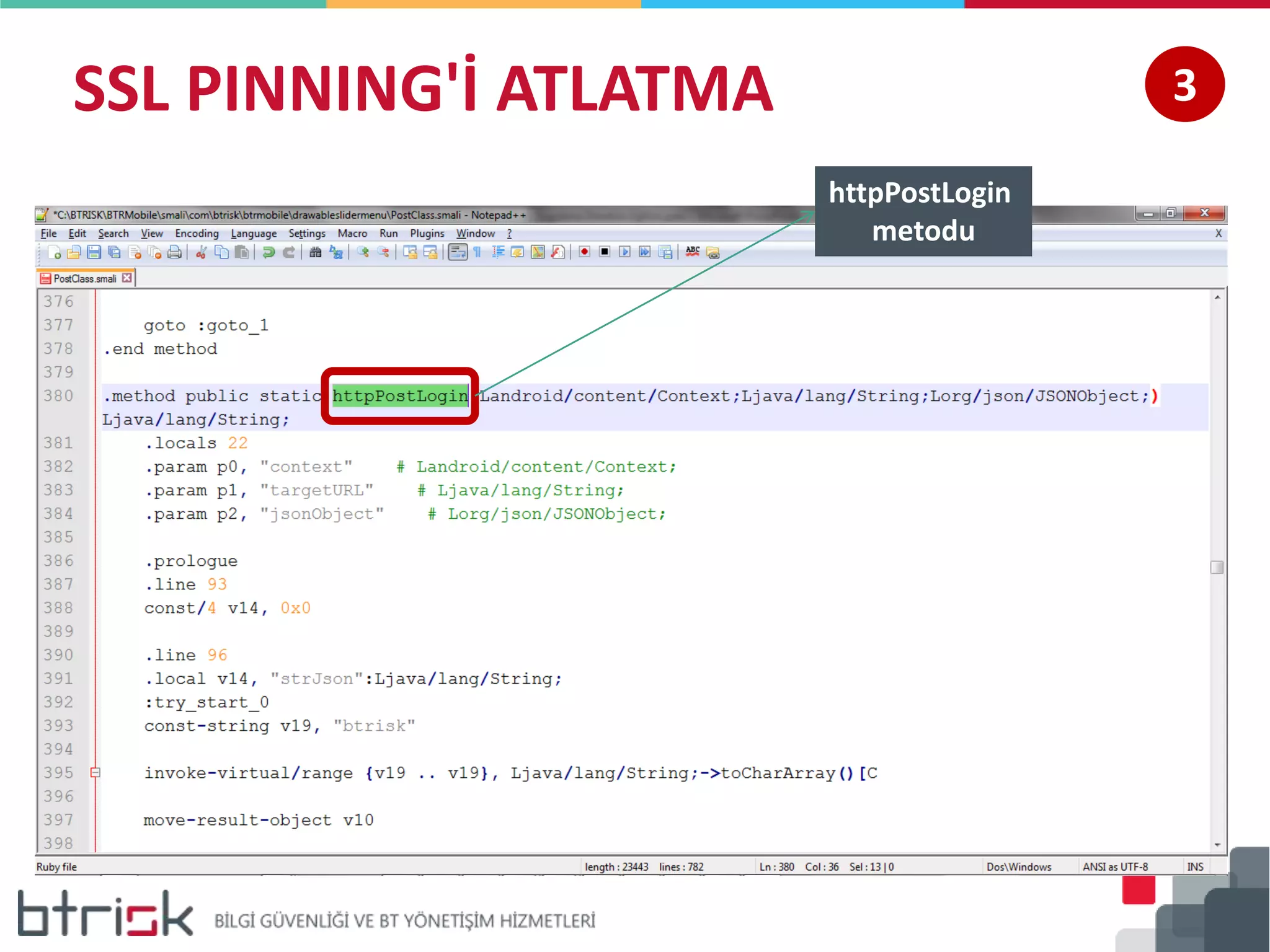

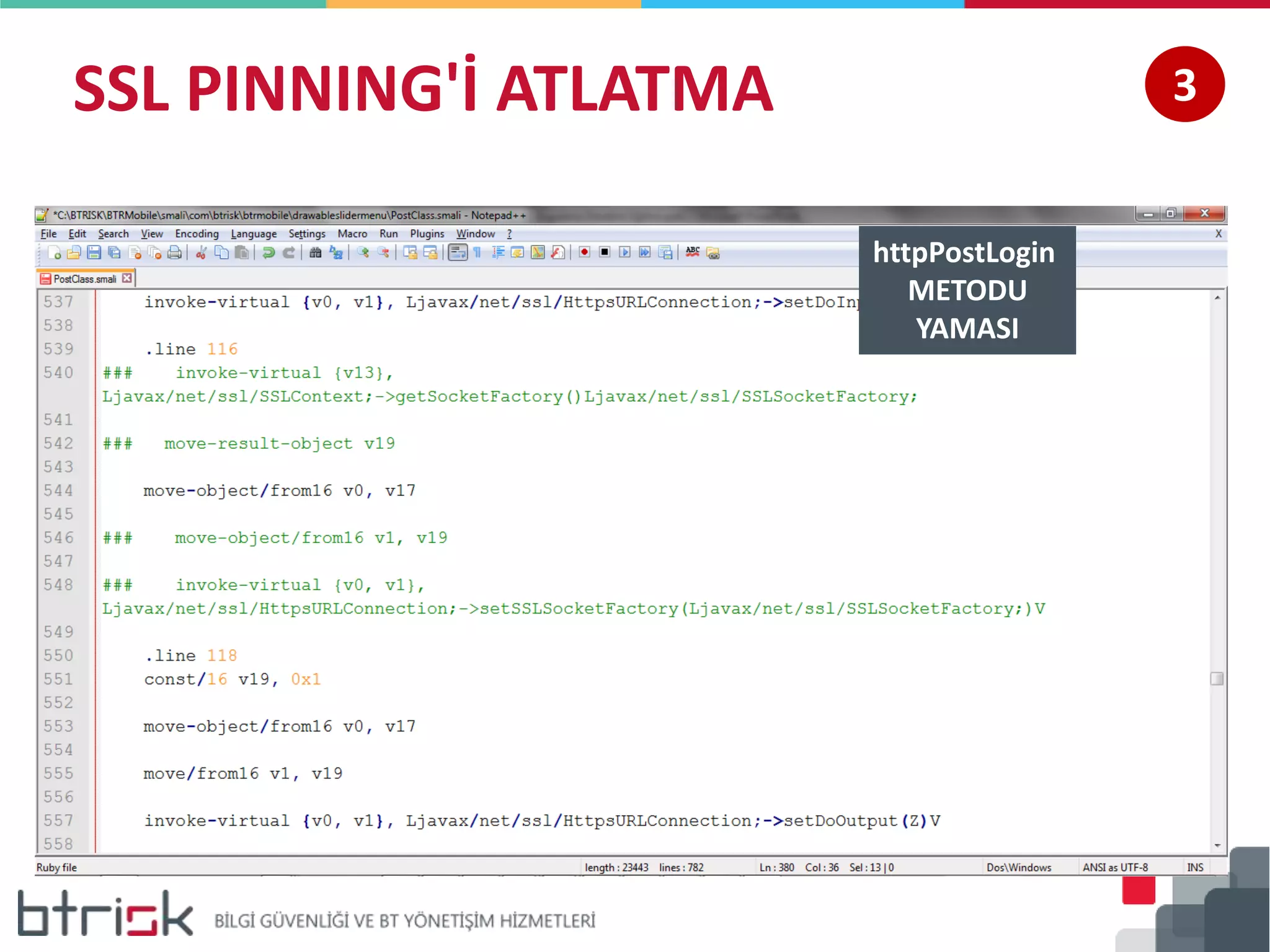

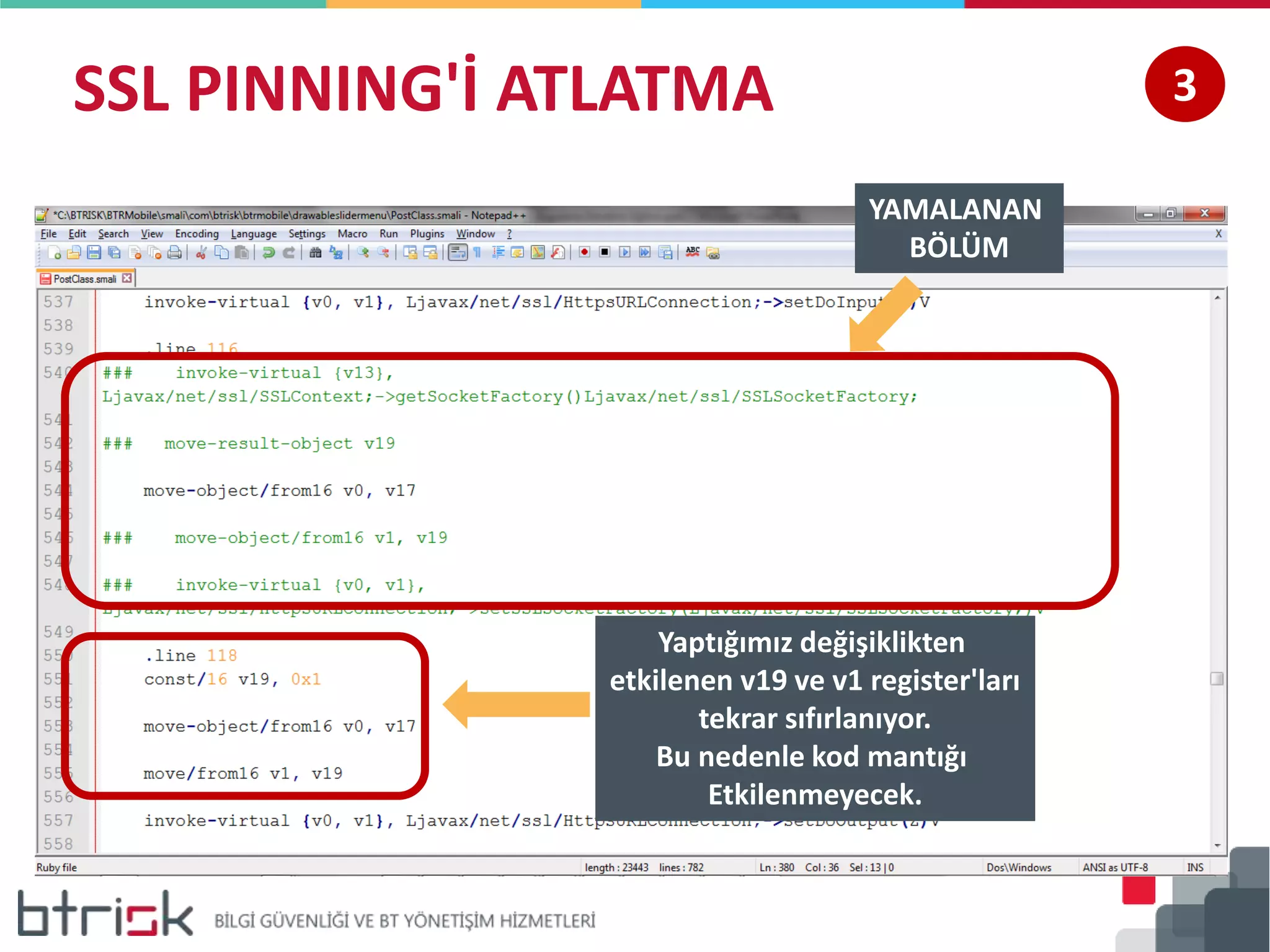

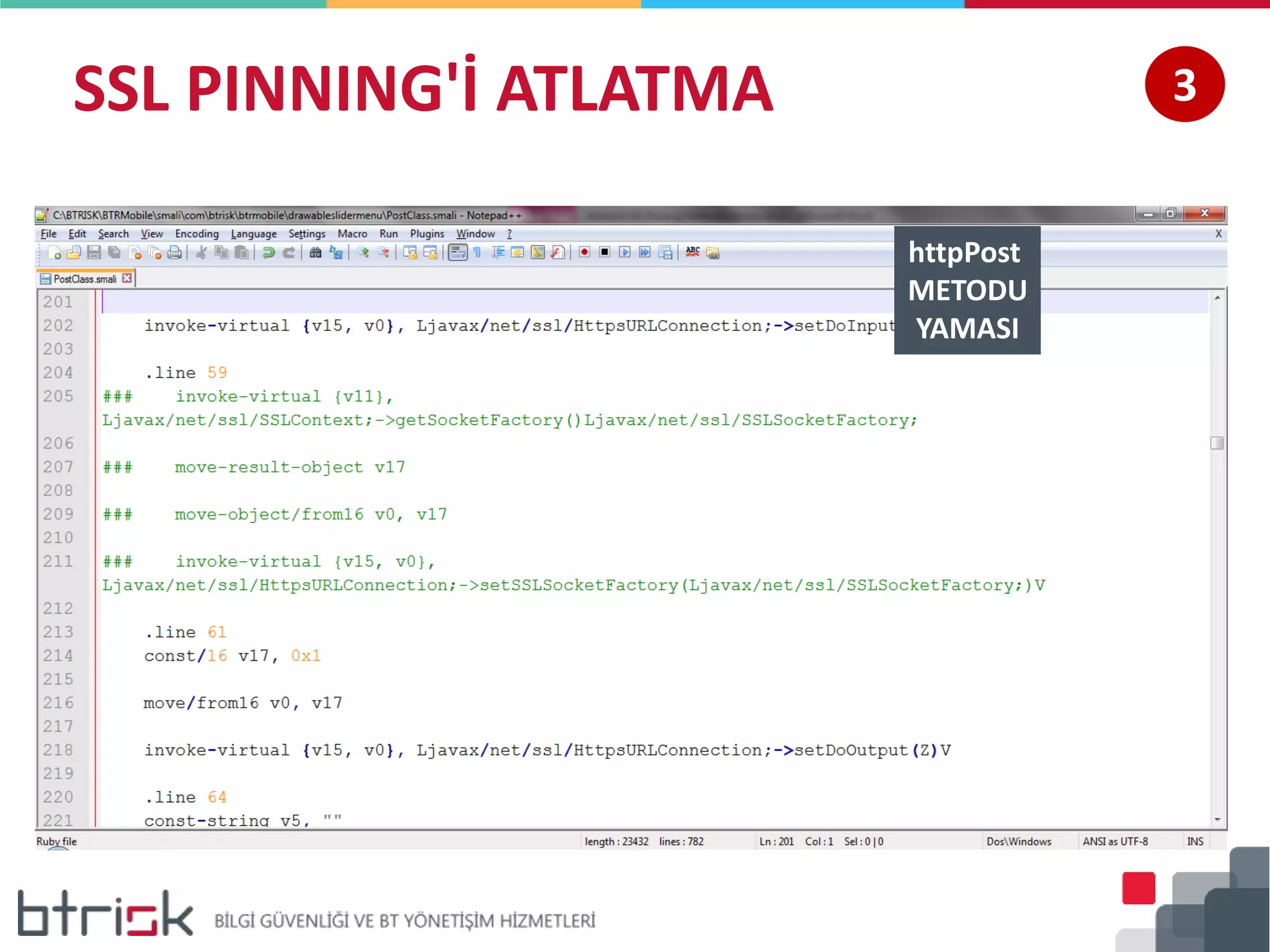

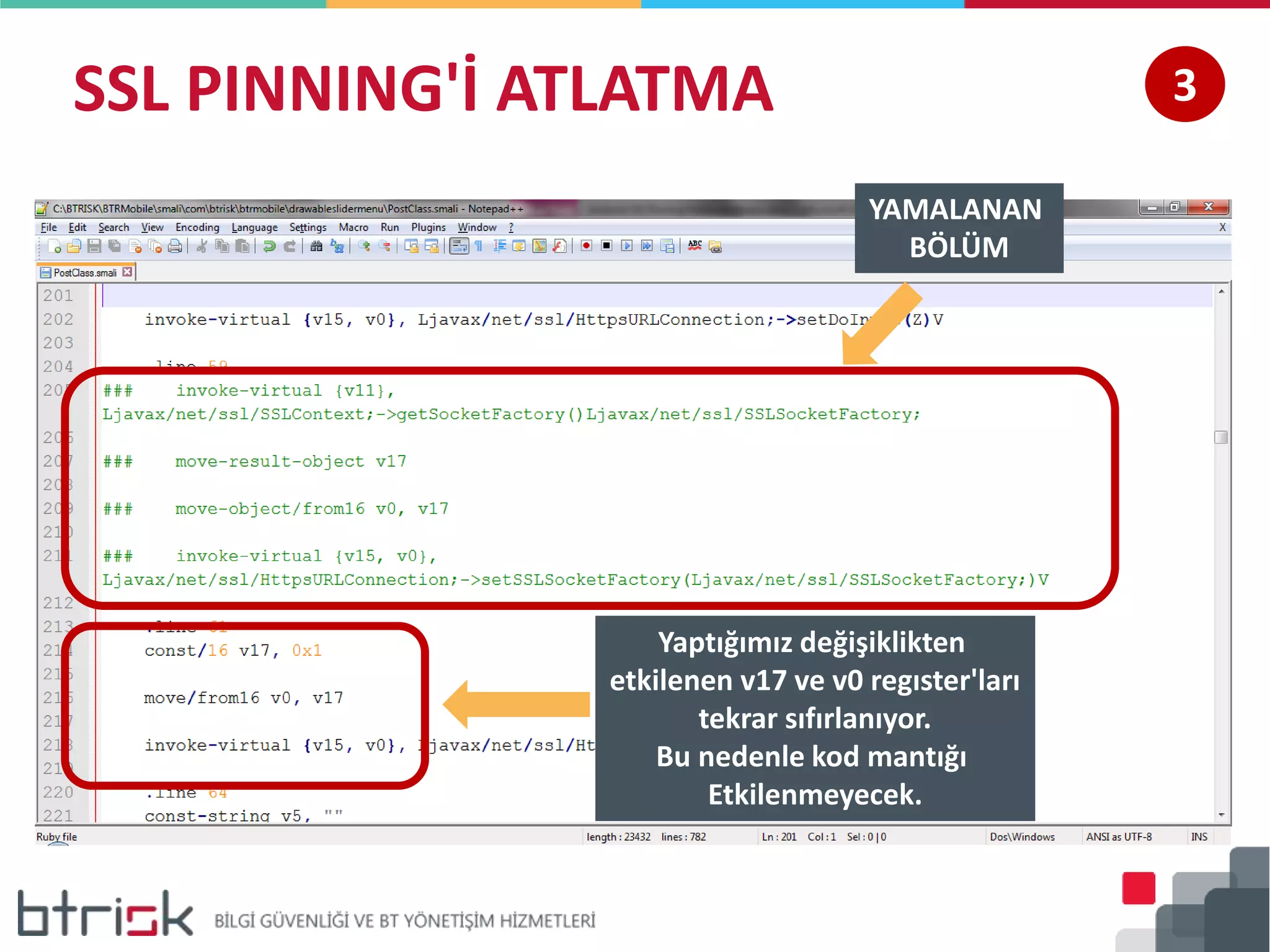

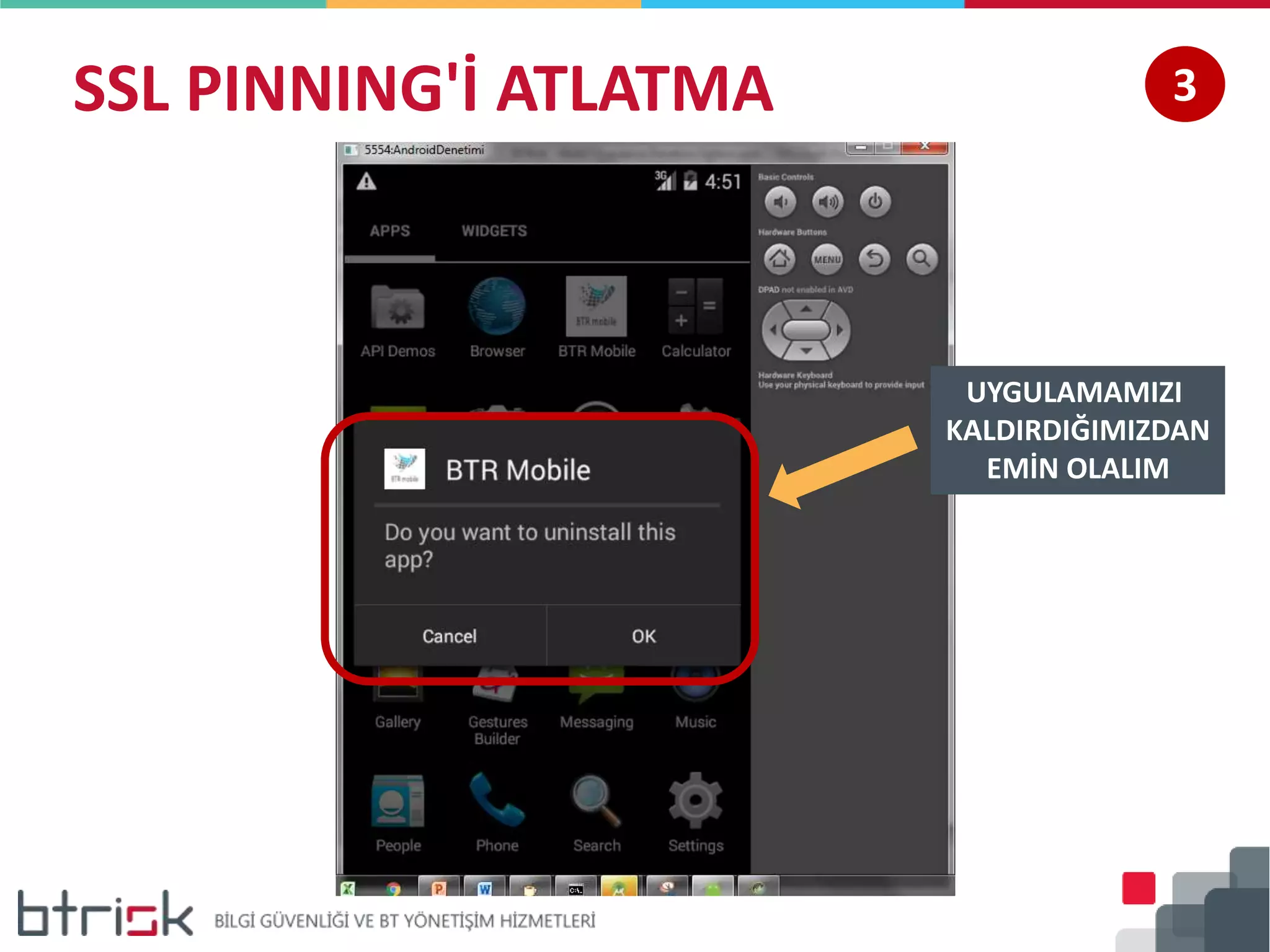

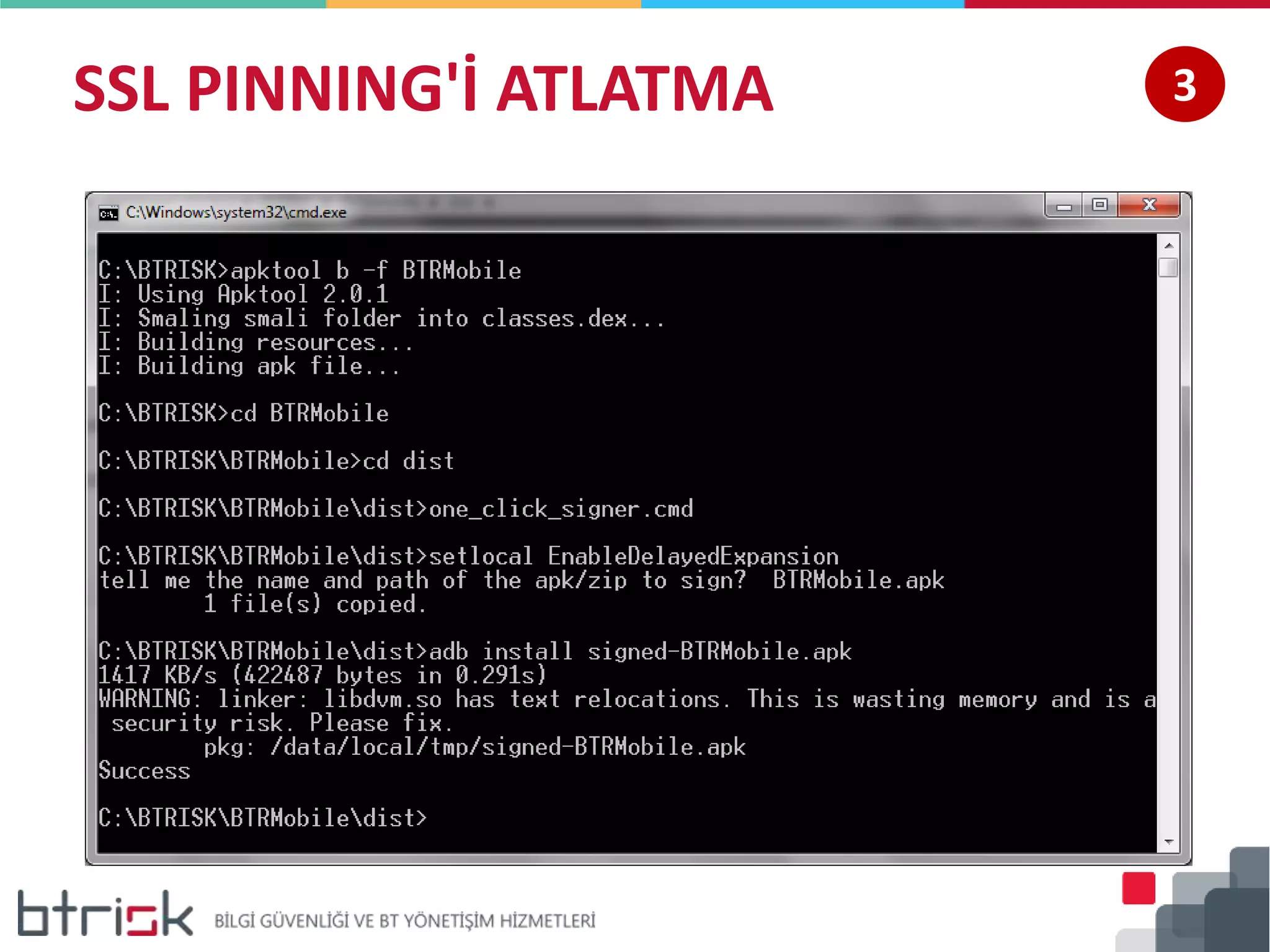

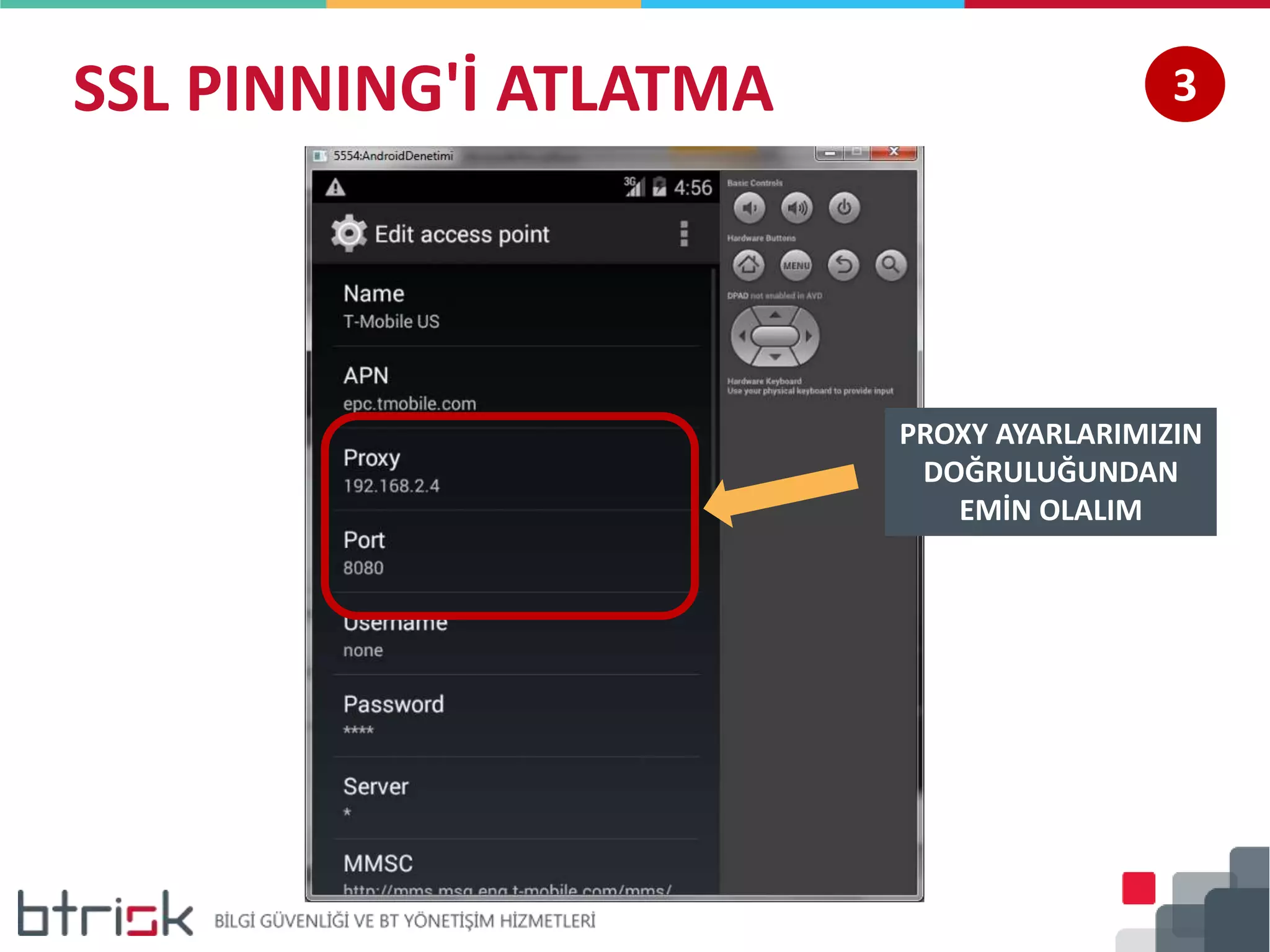

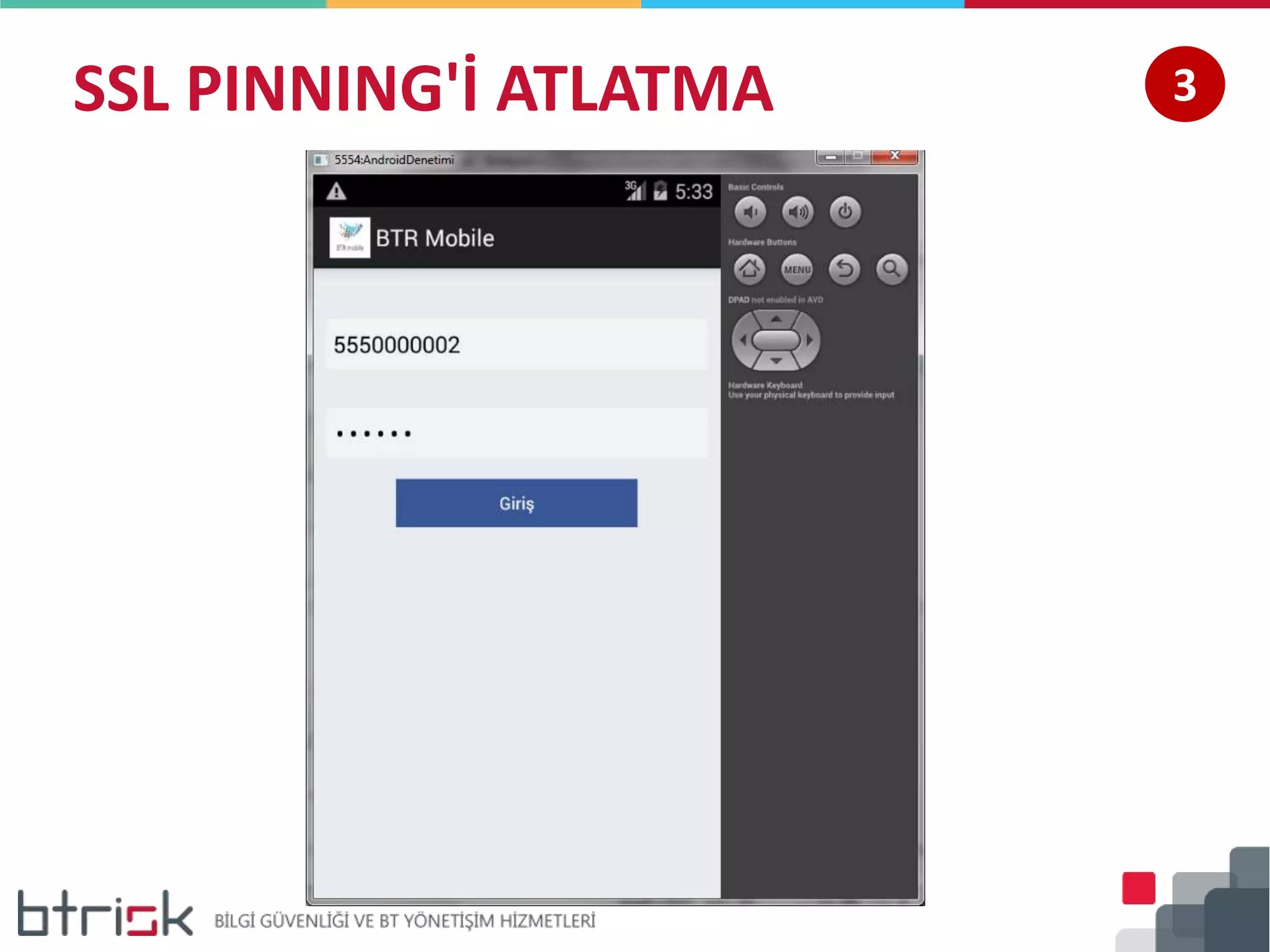

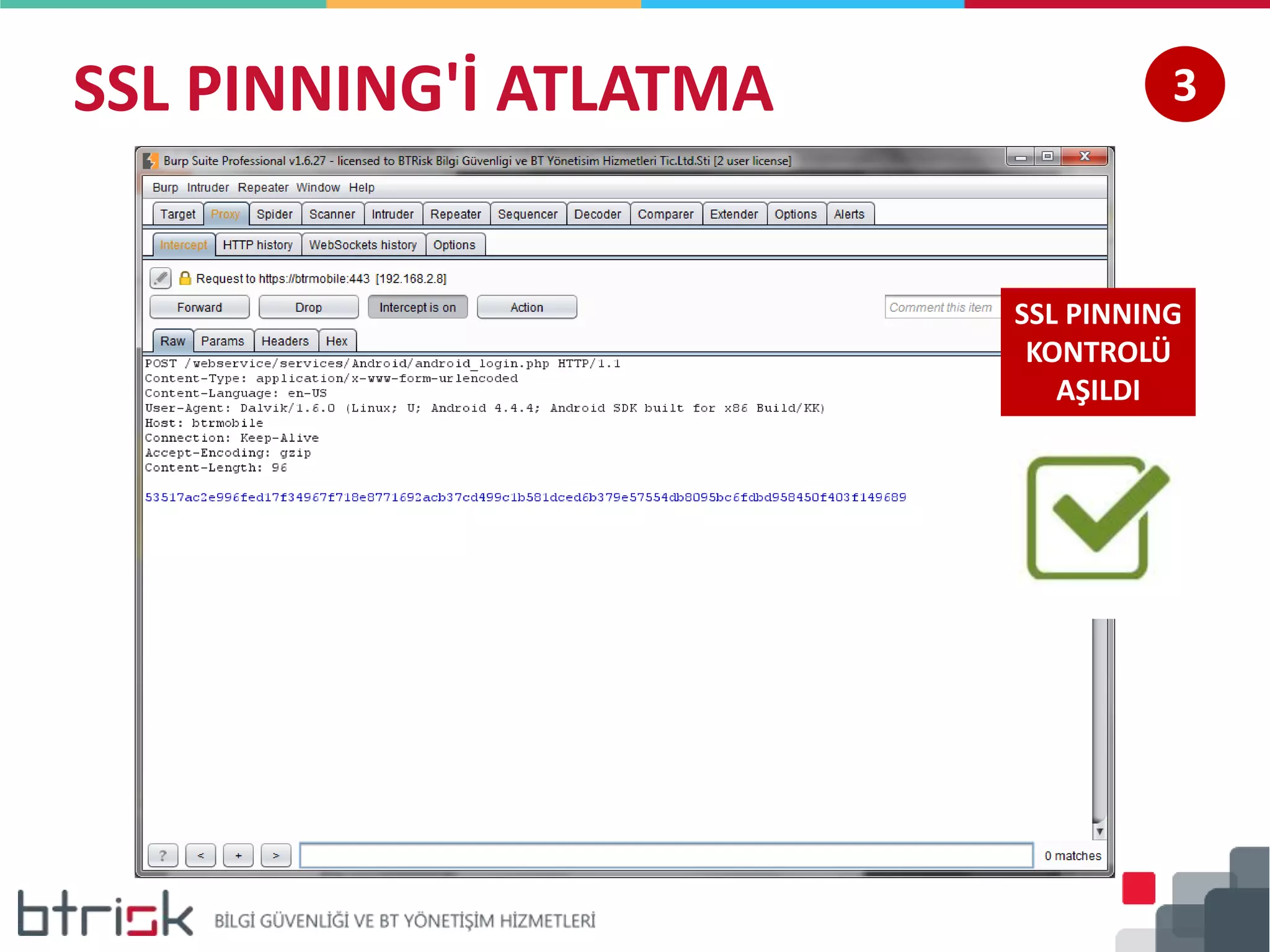

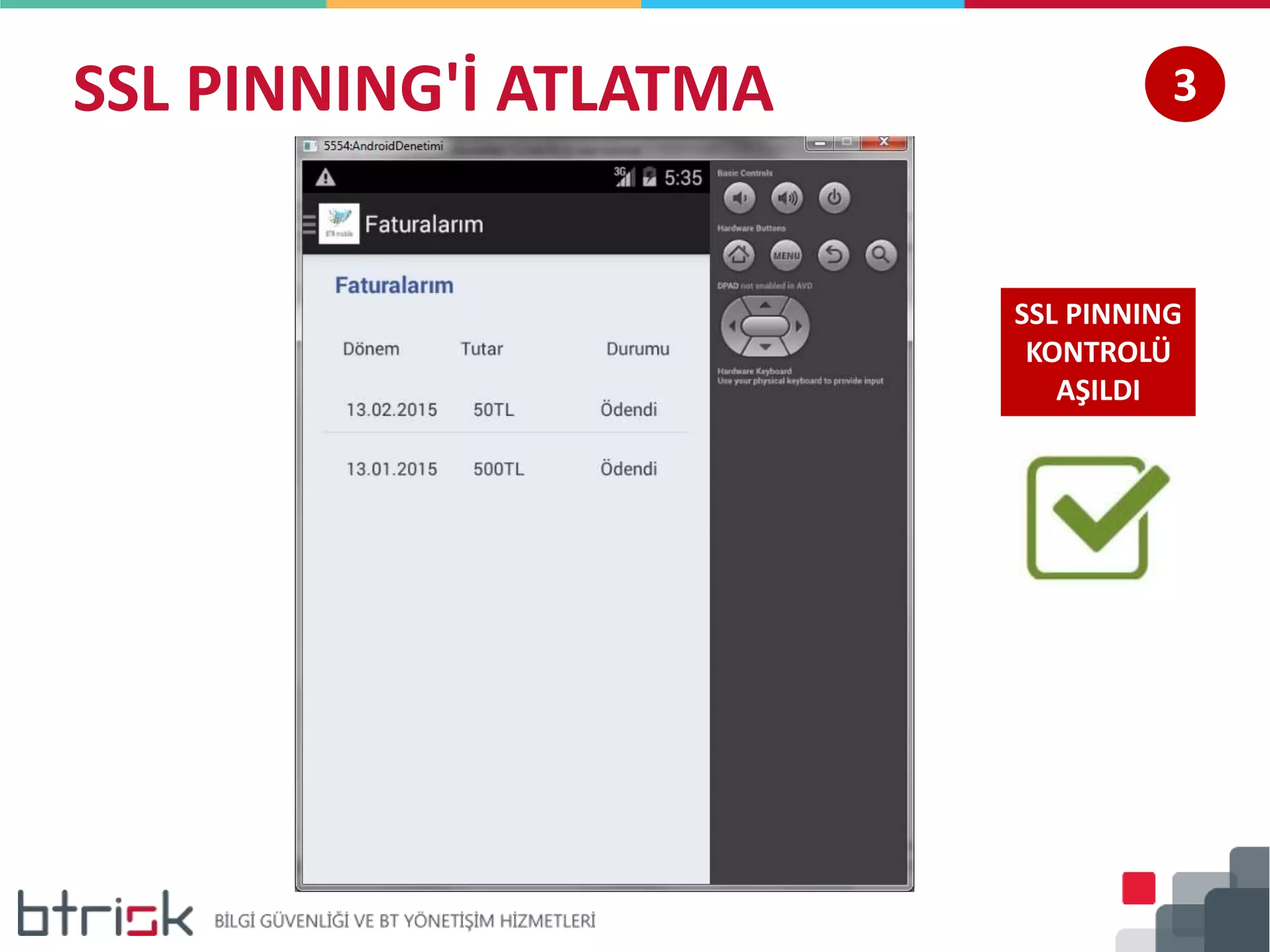

-SSL Pinning Atlatma Yöntemleri

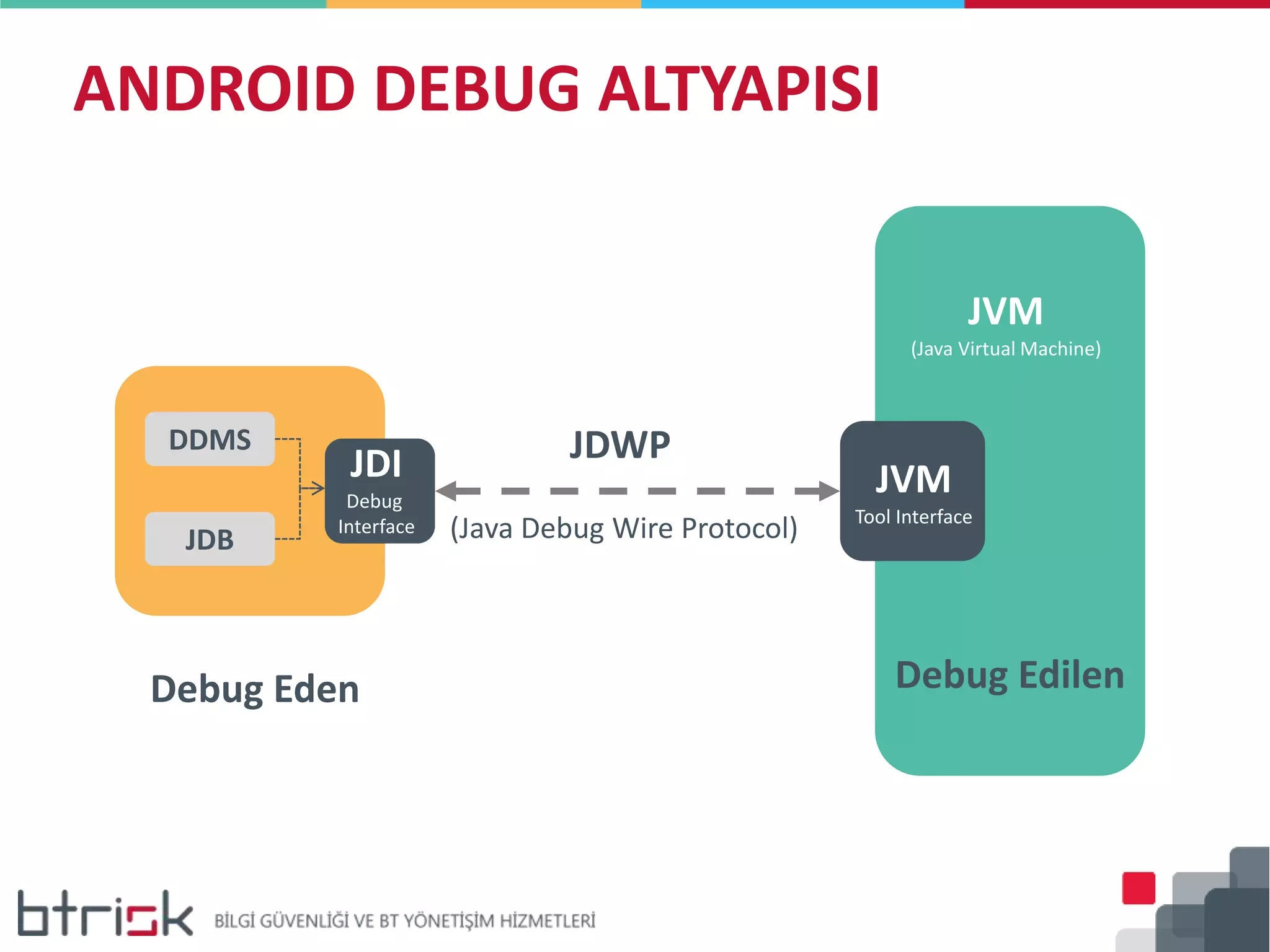

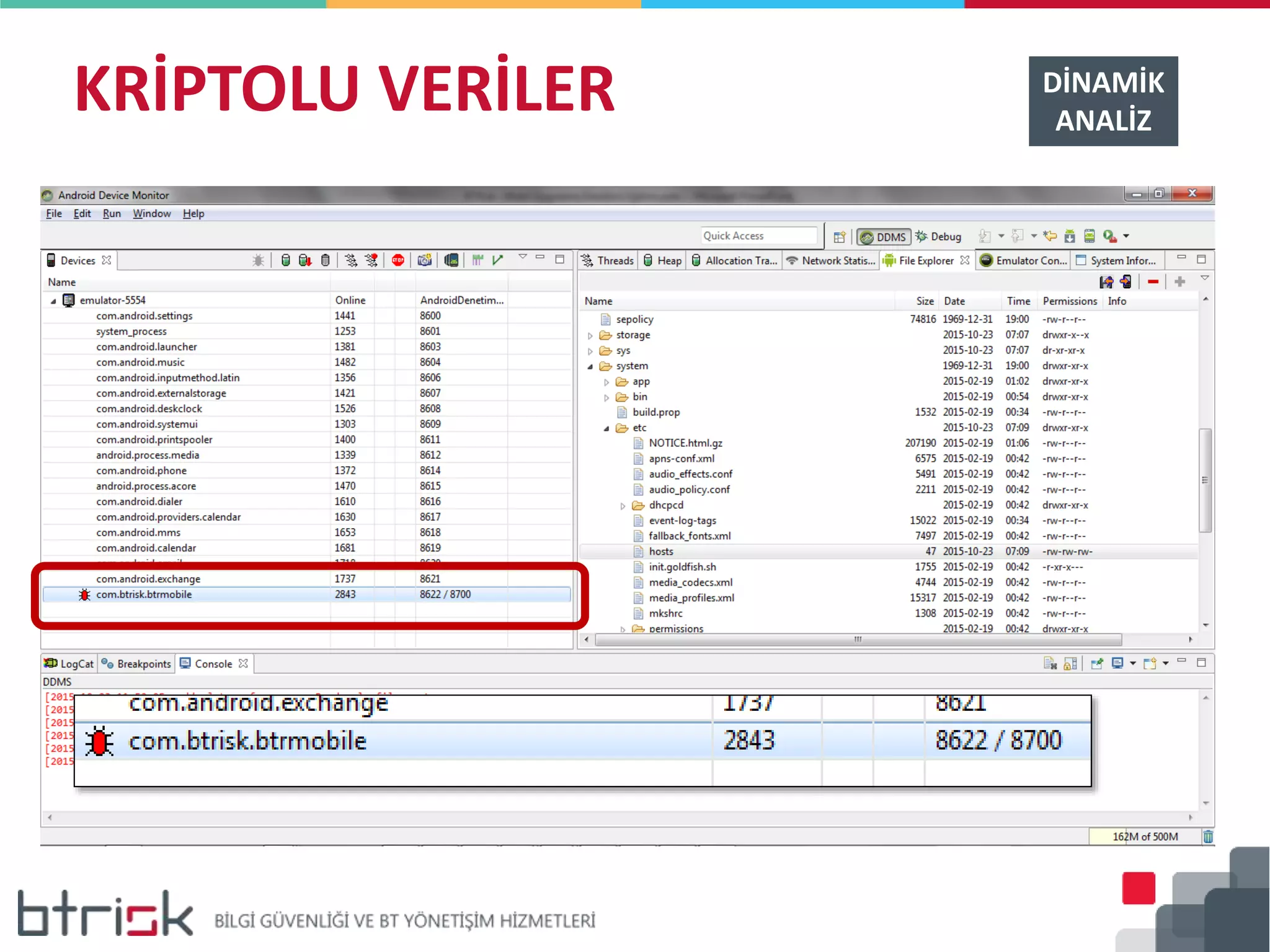

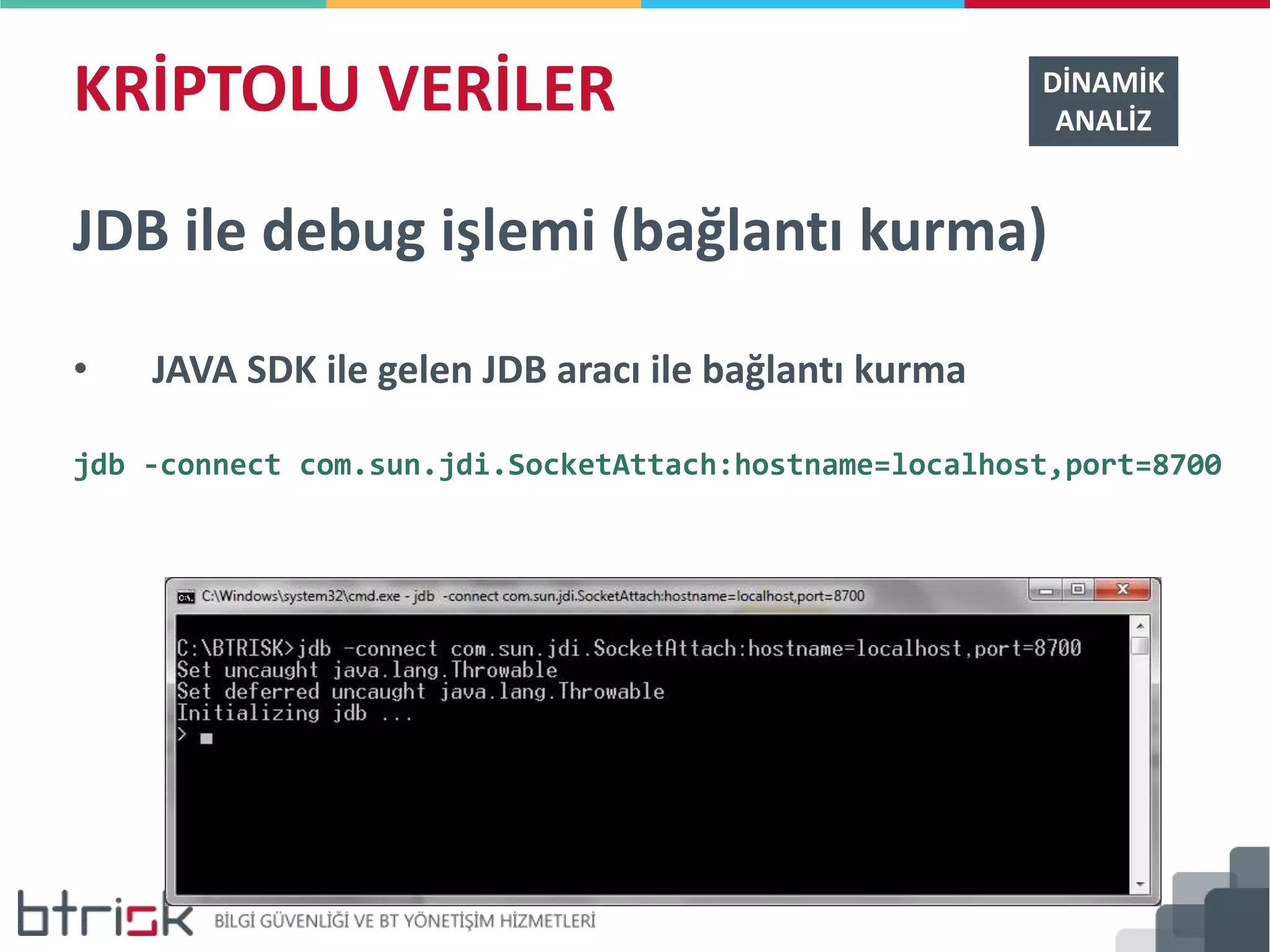

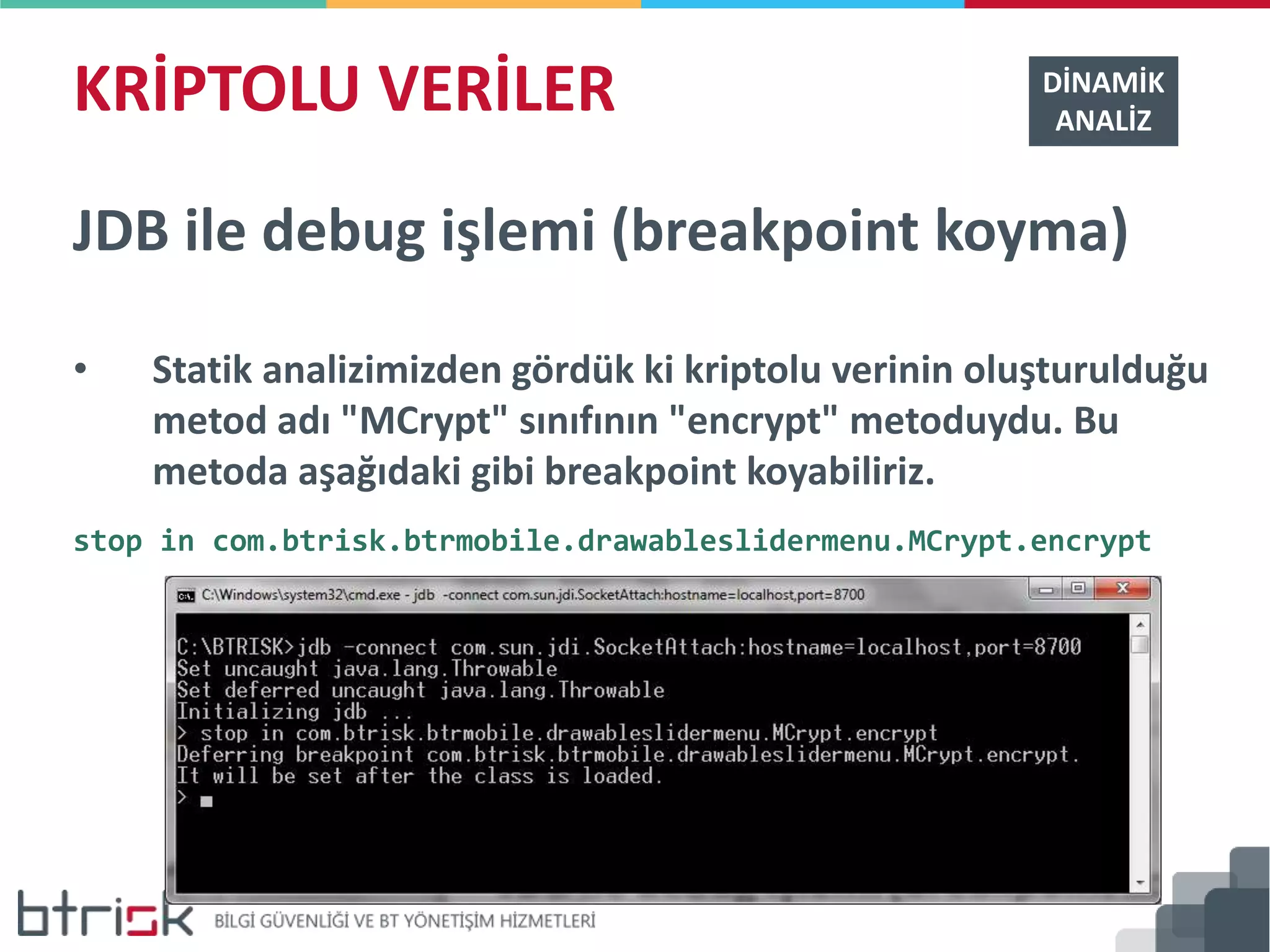

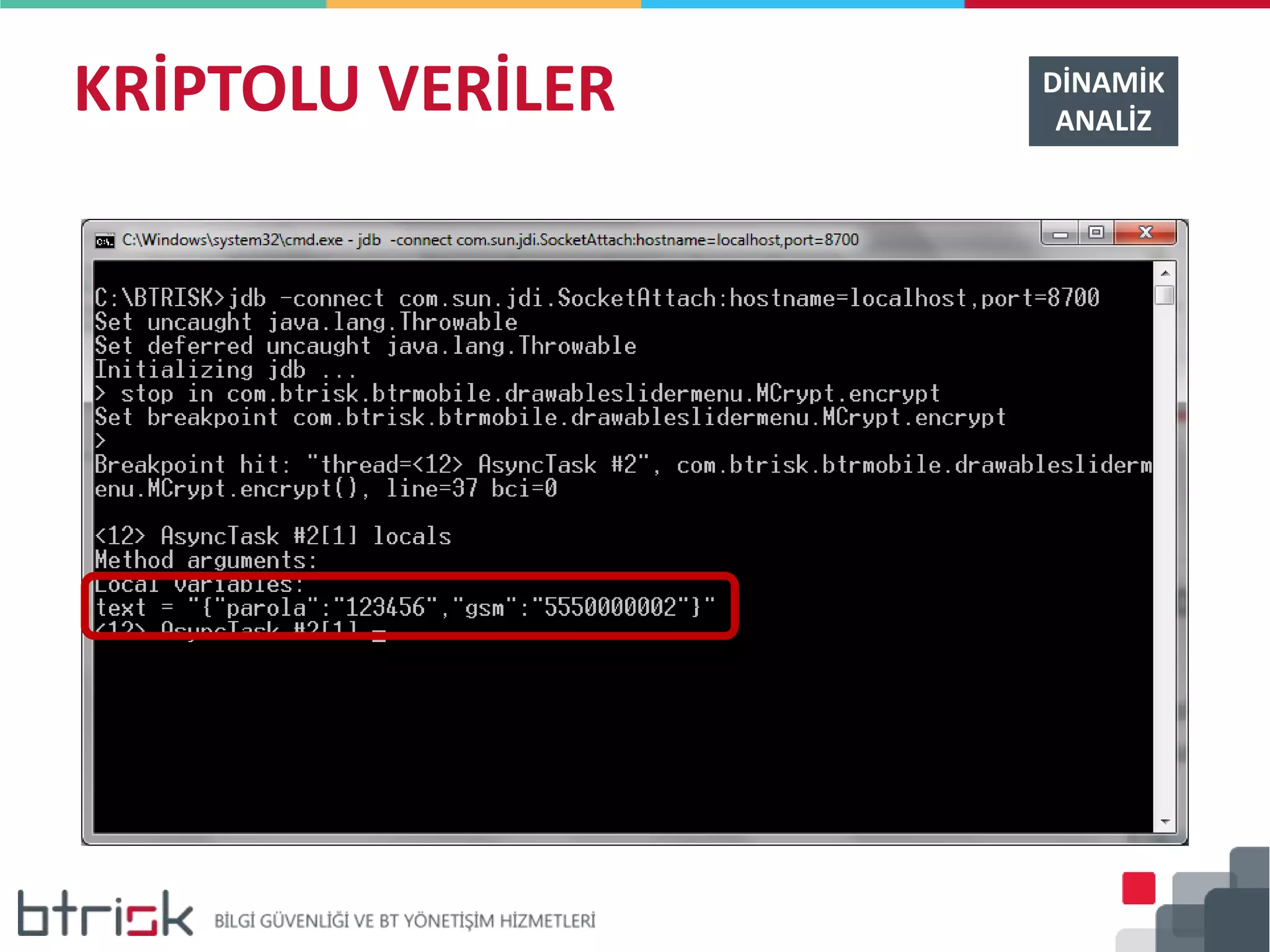

-Android Debug Altyapısı

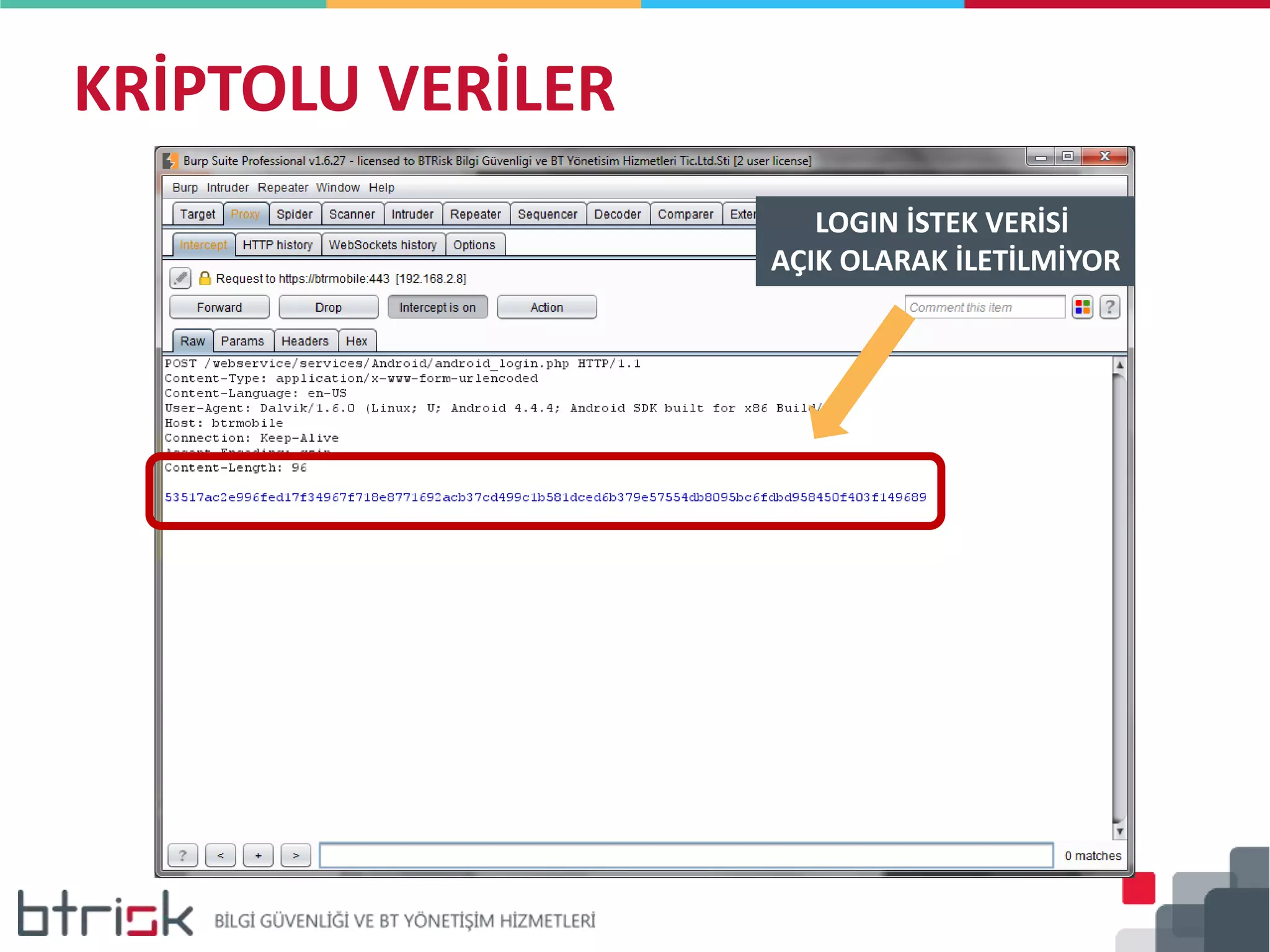

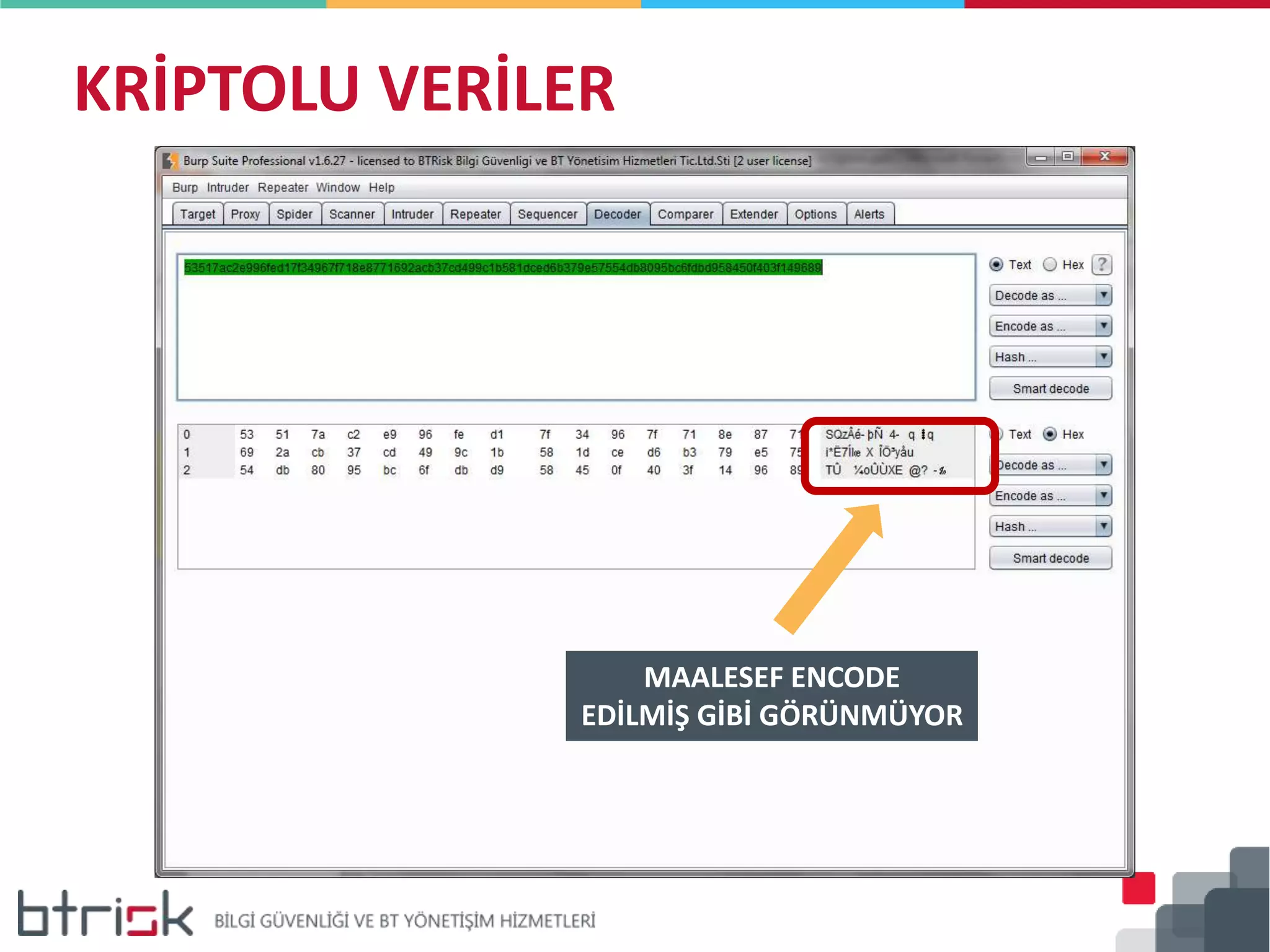

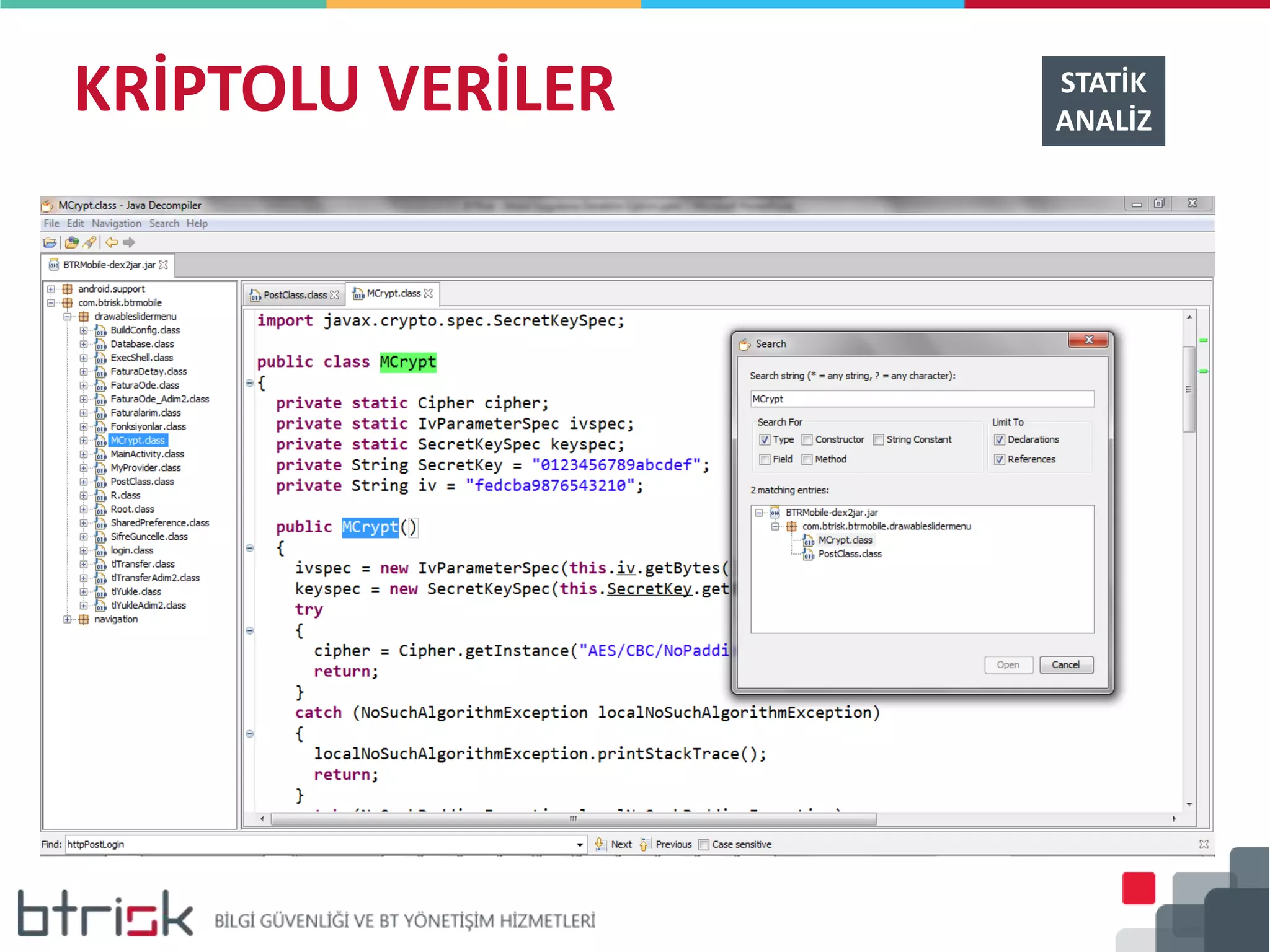

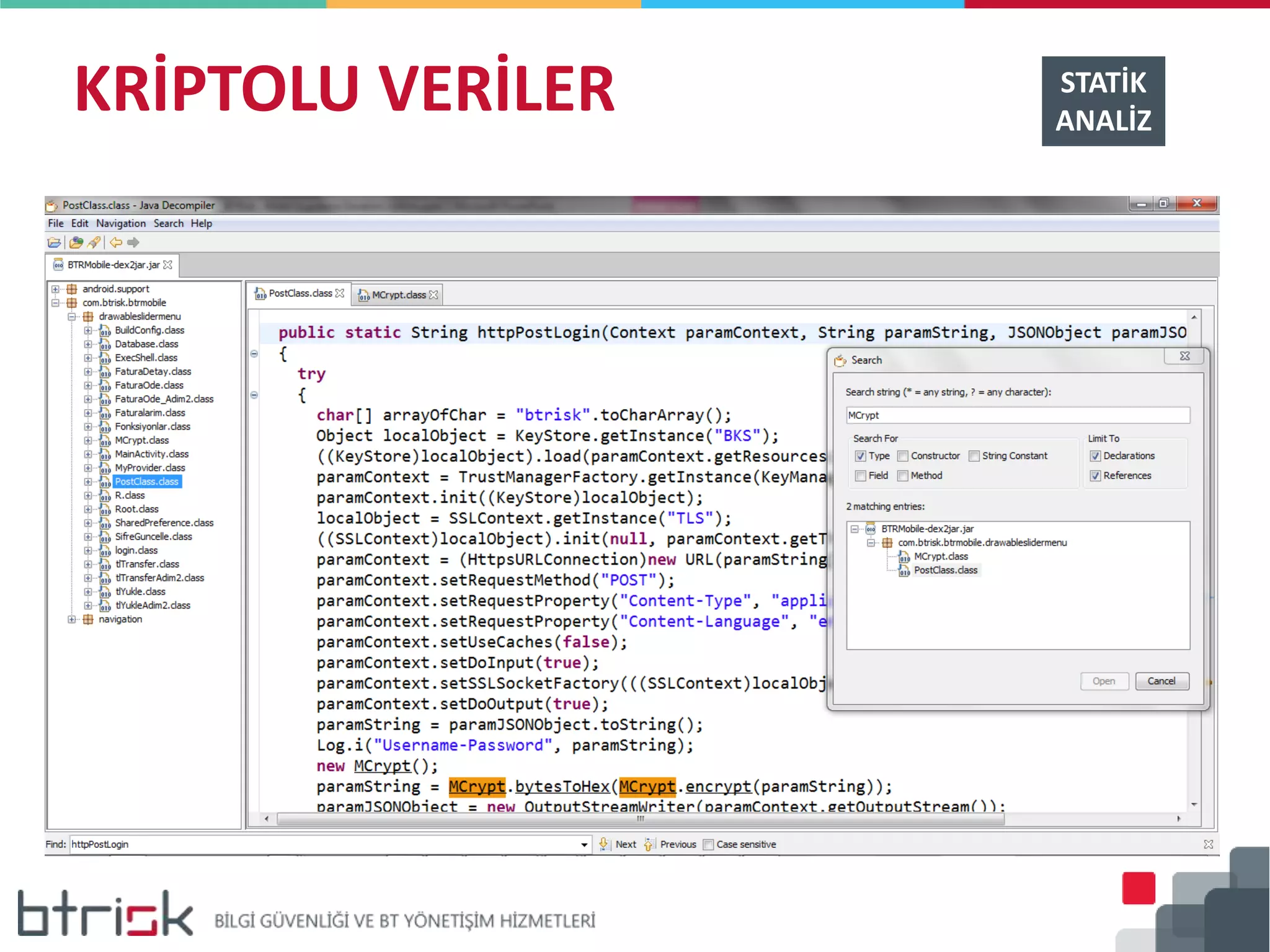

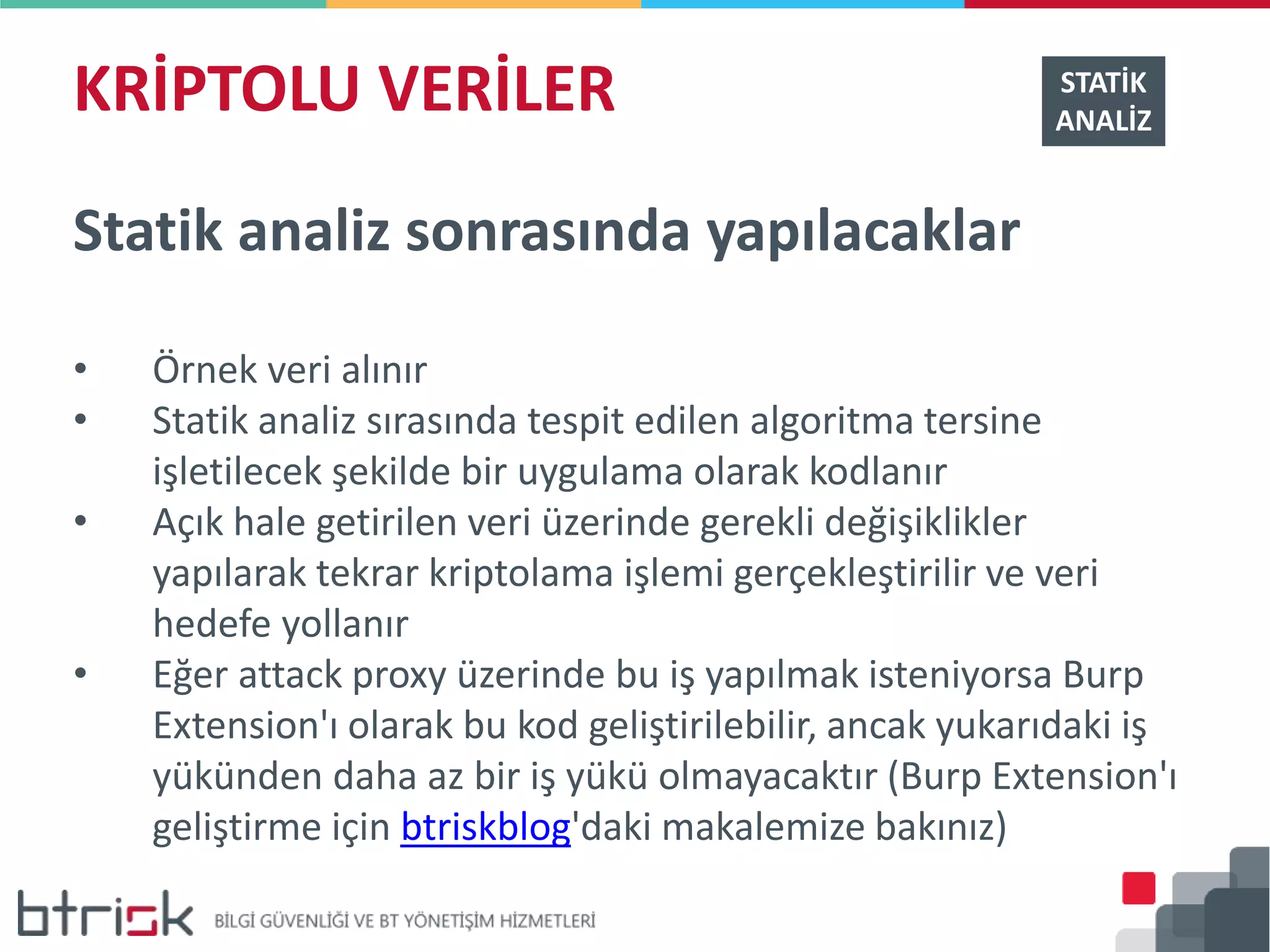

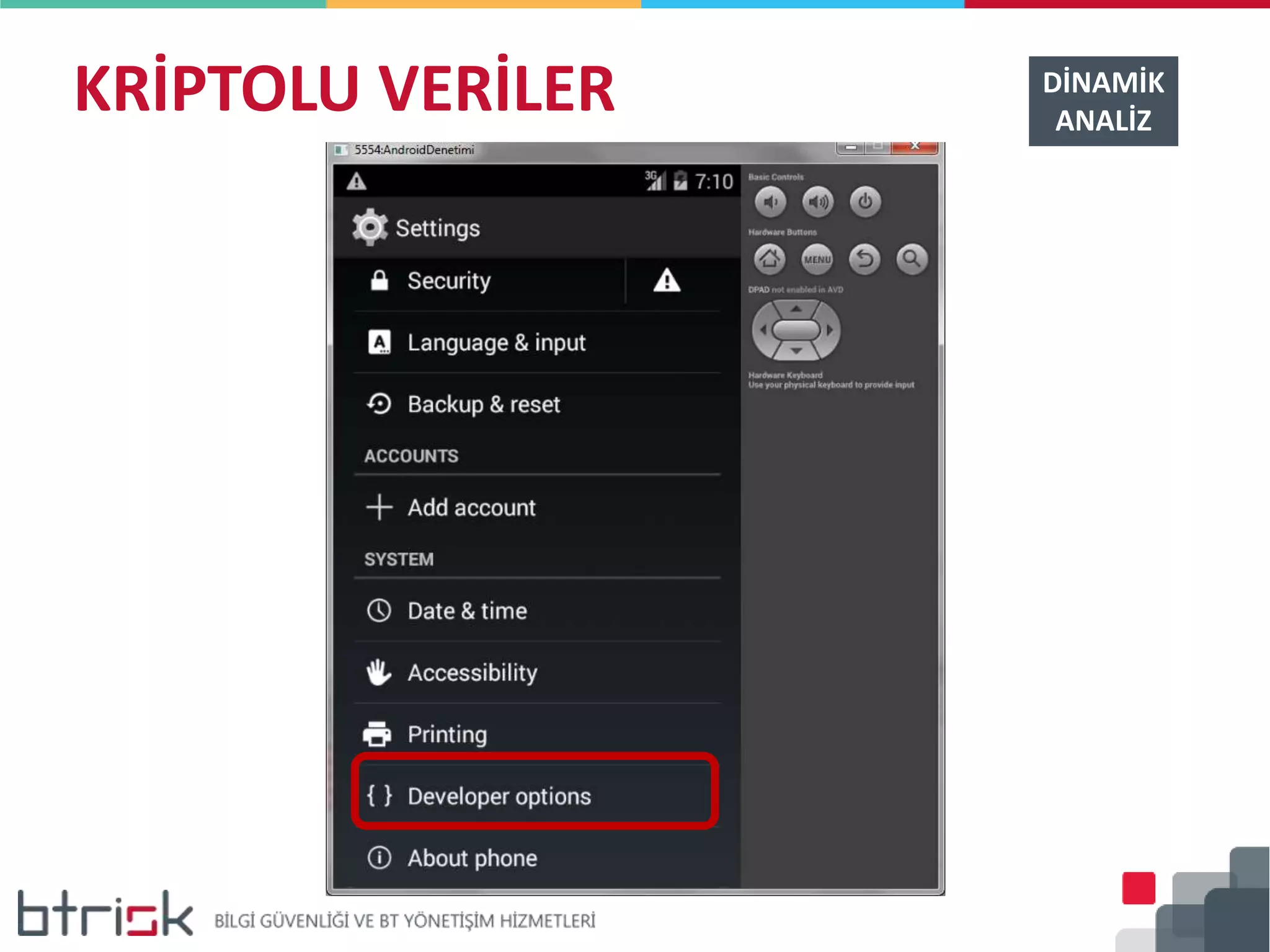

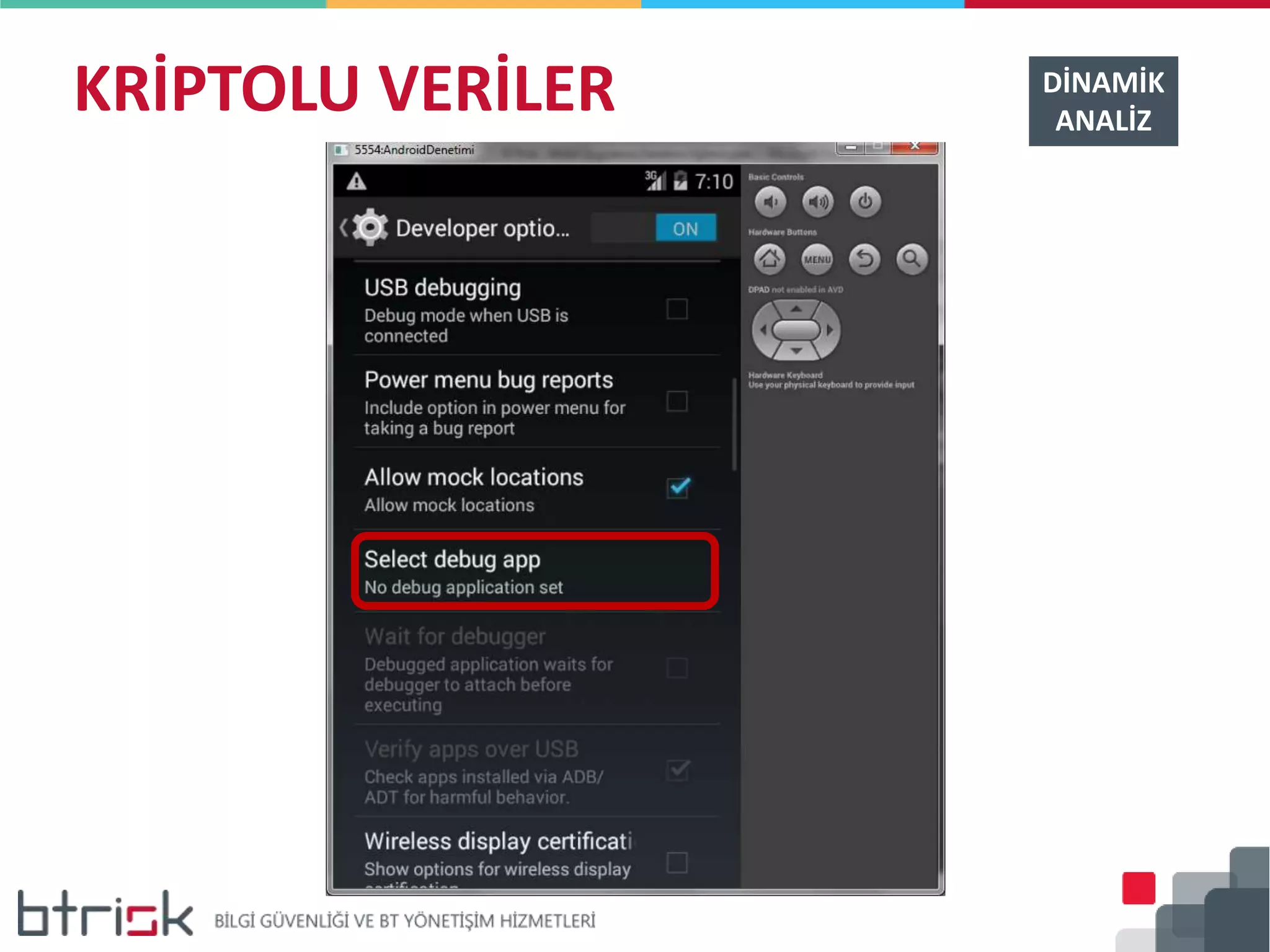

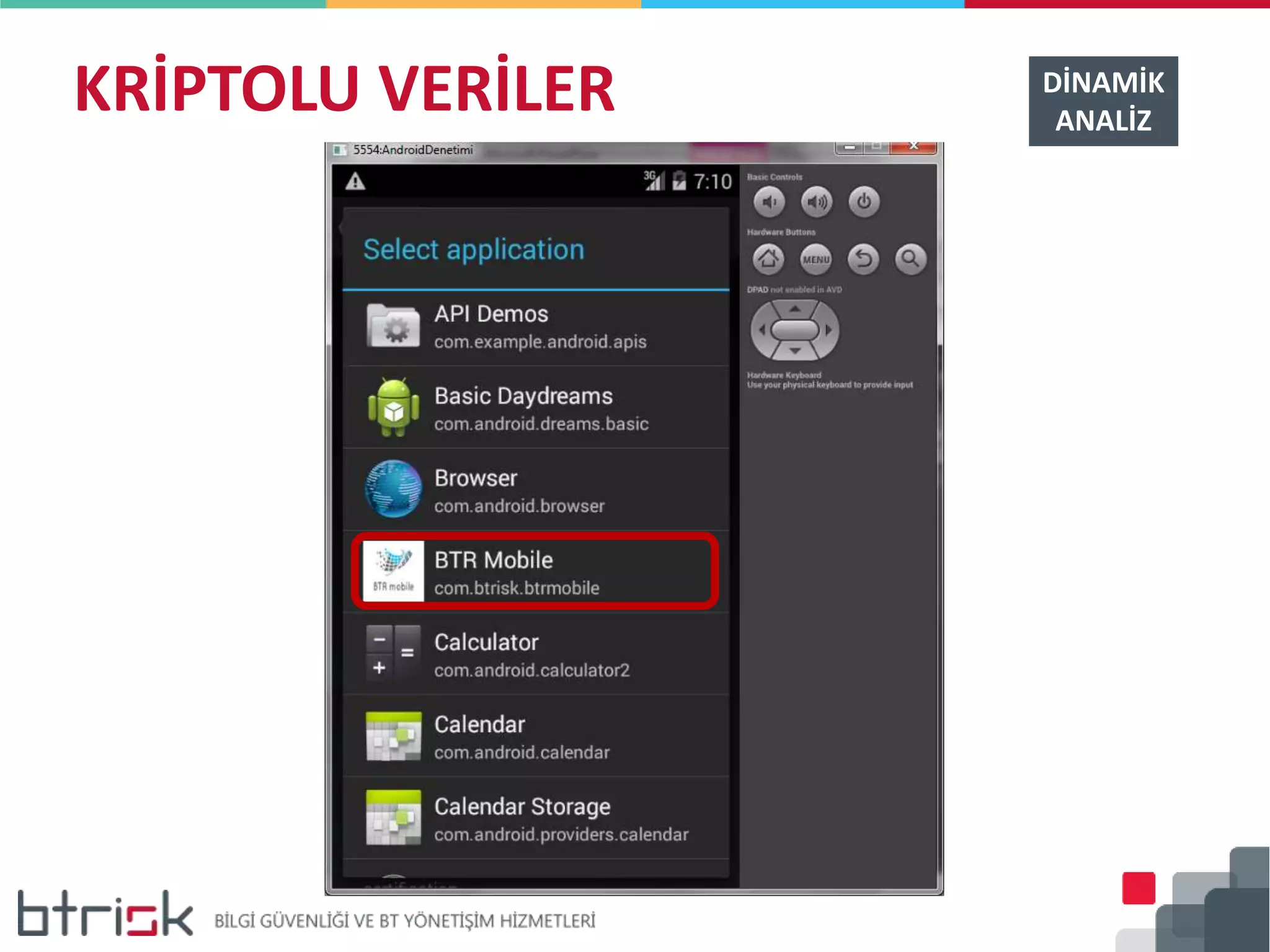

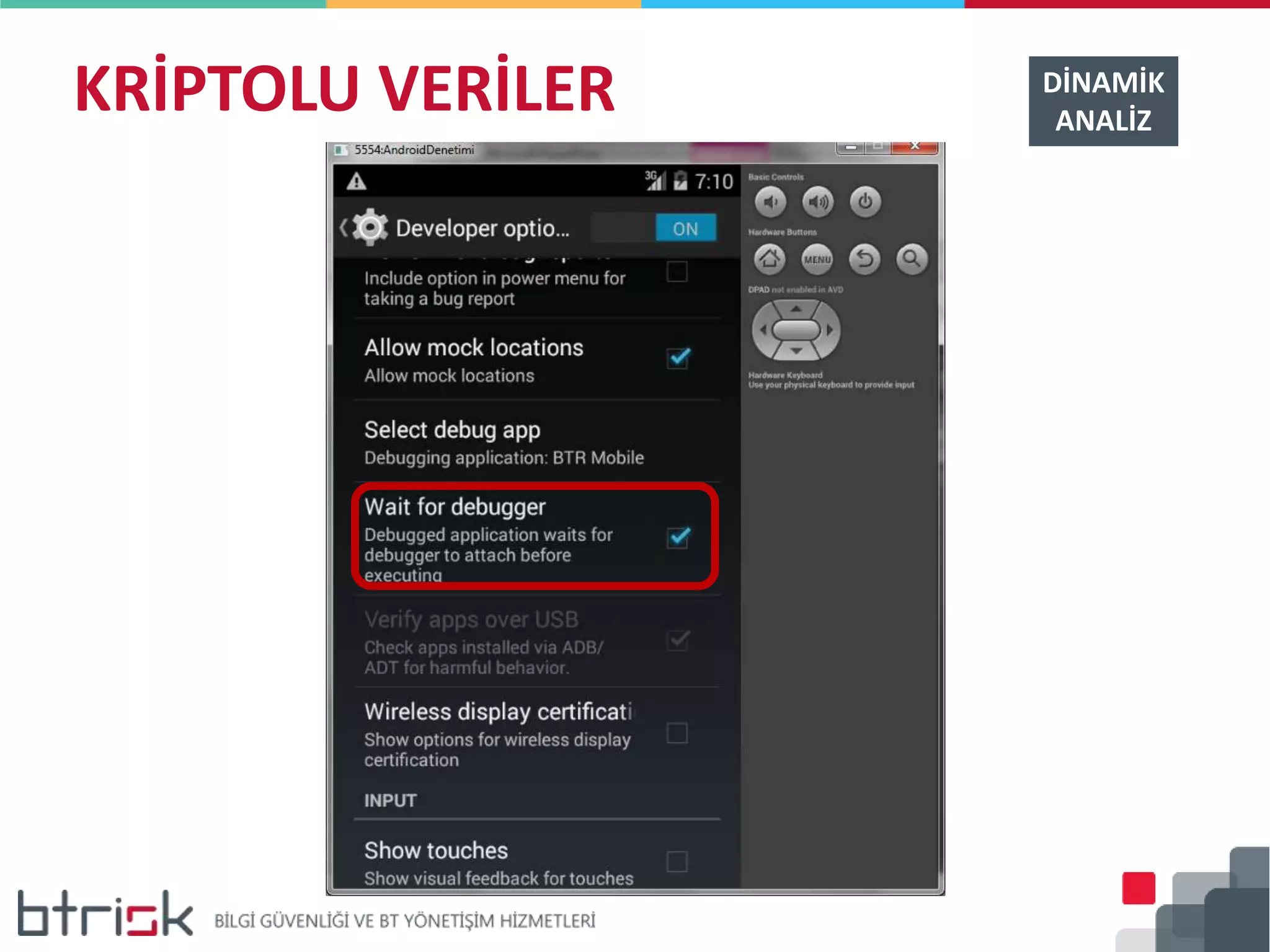

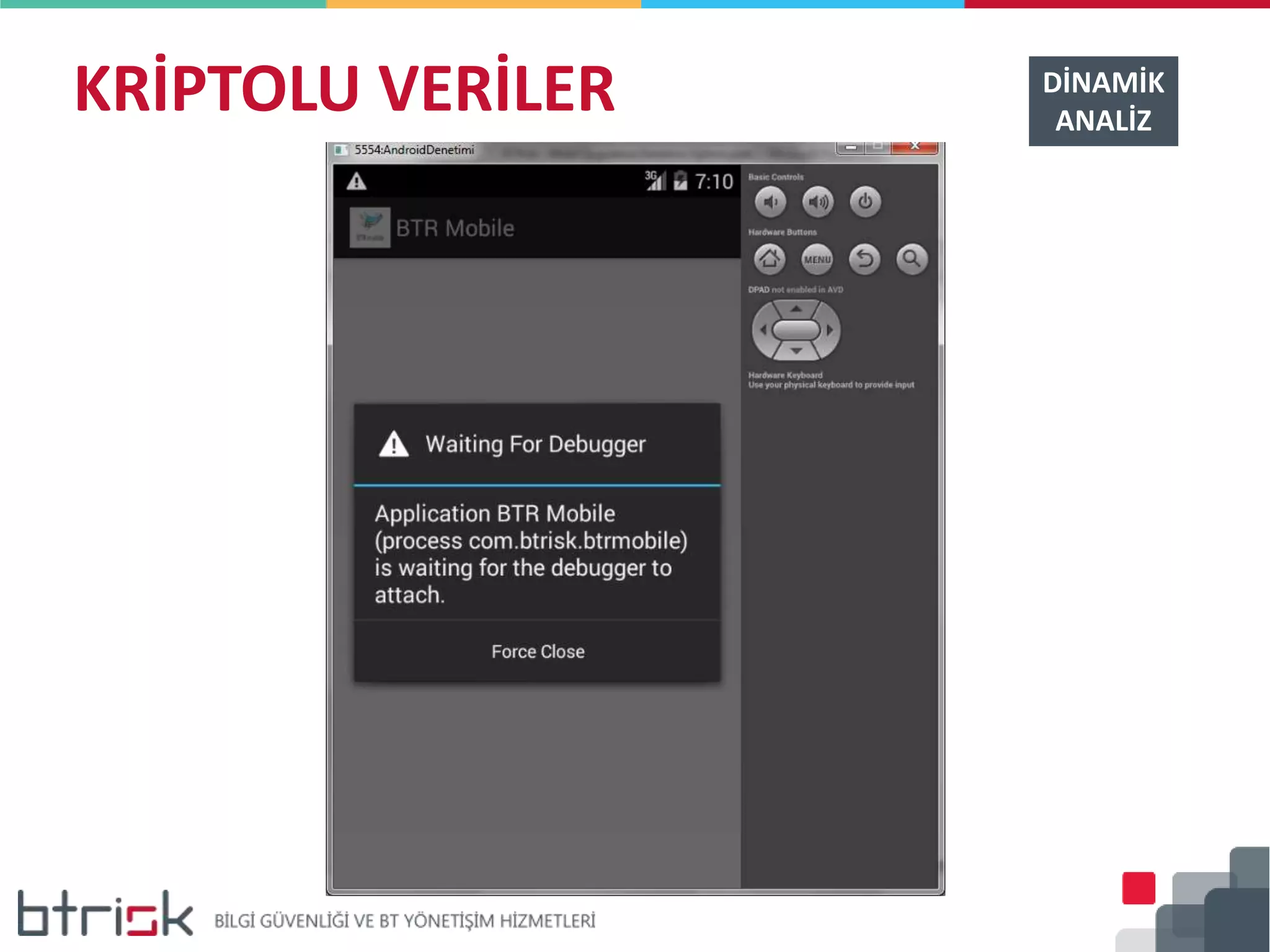

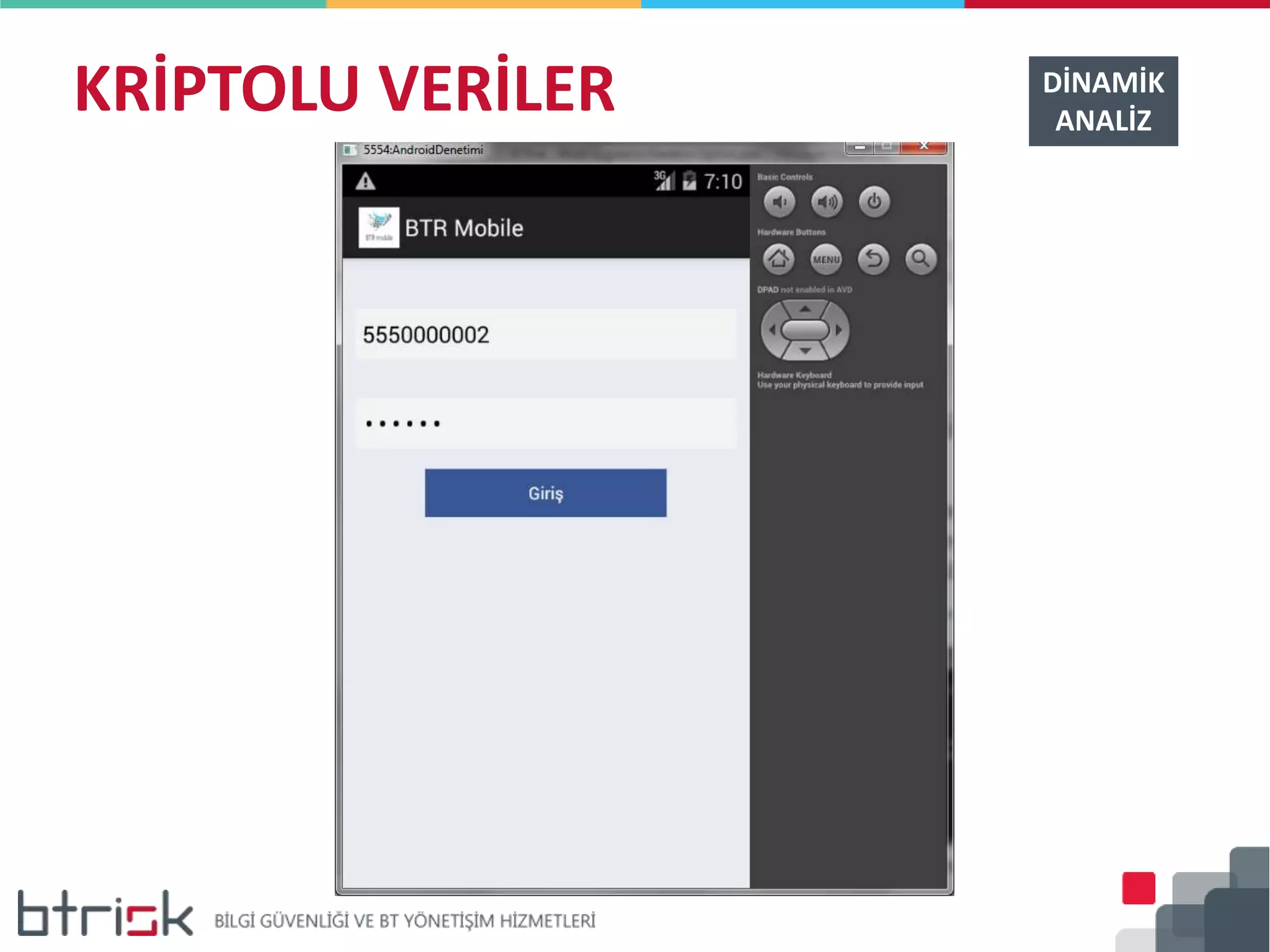

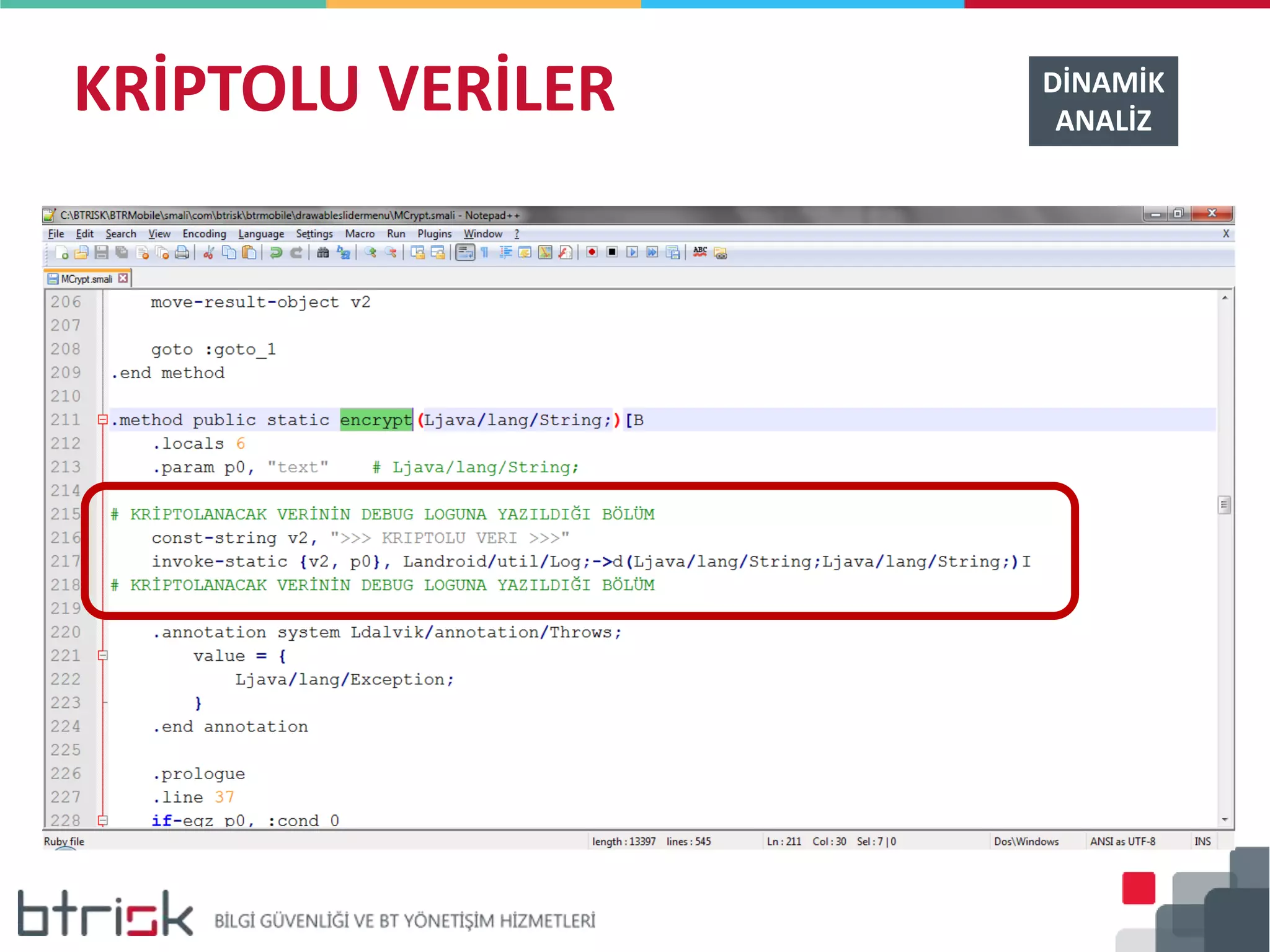

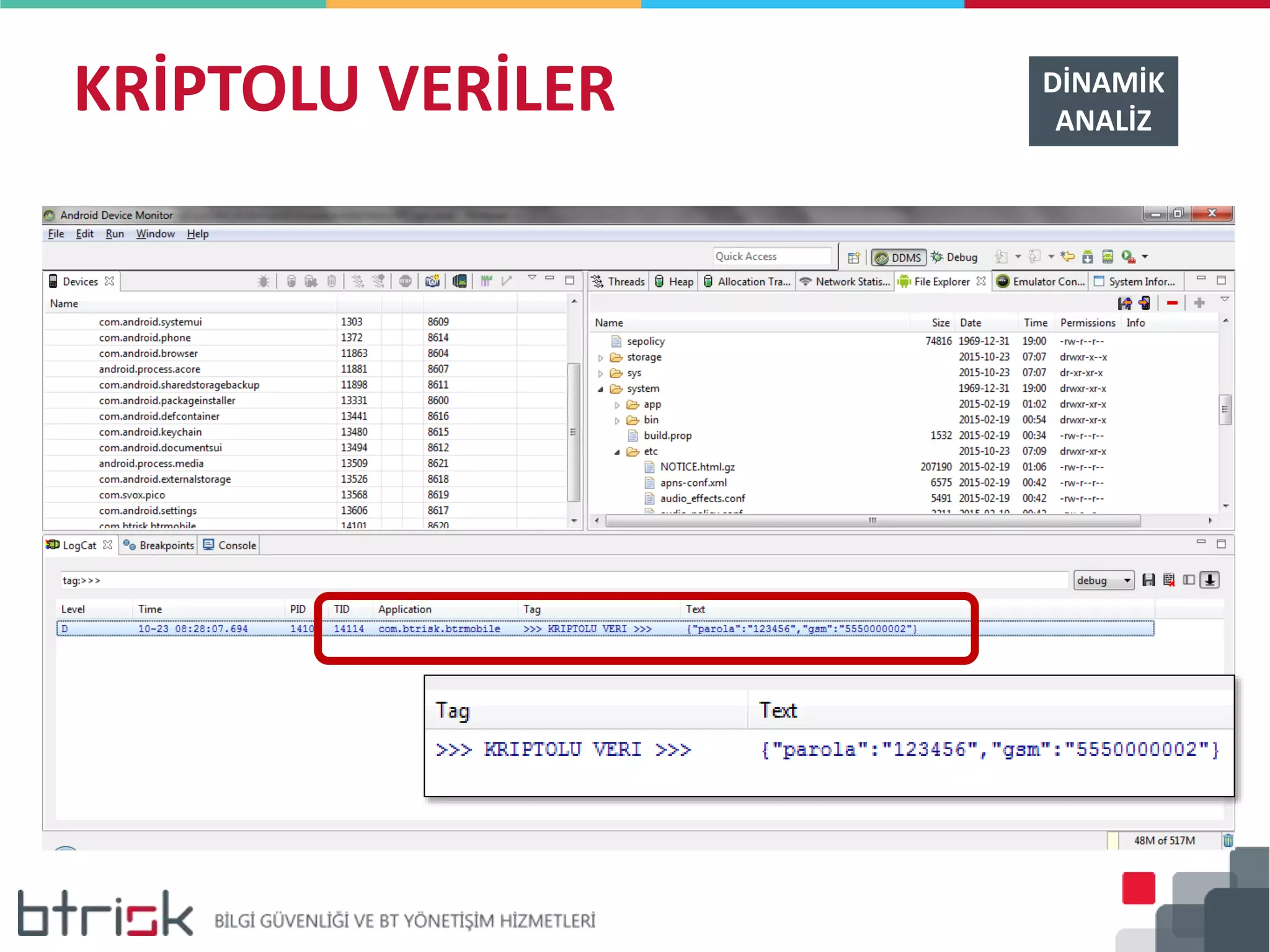

-Kritolu Verilerin Okunması

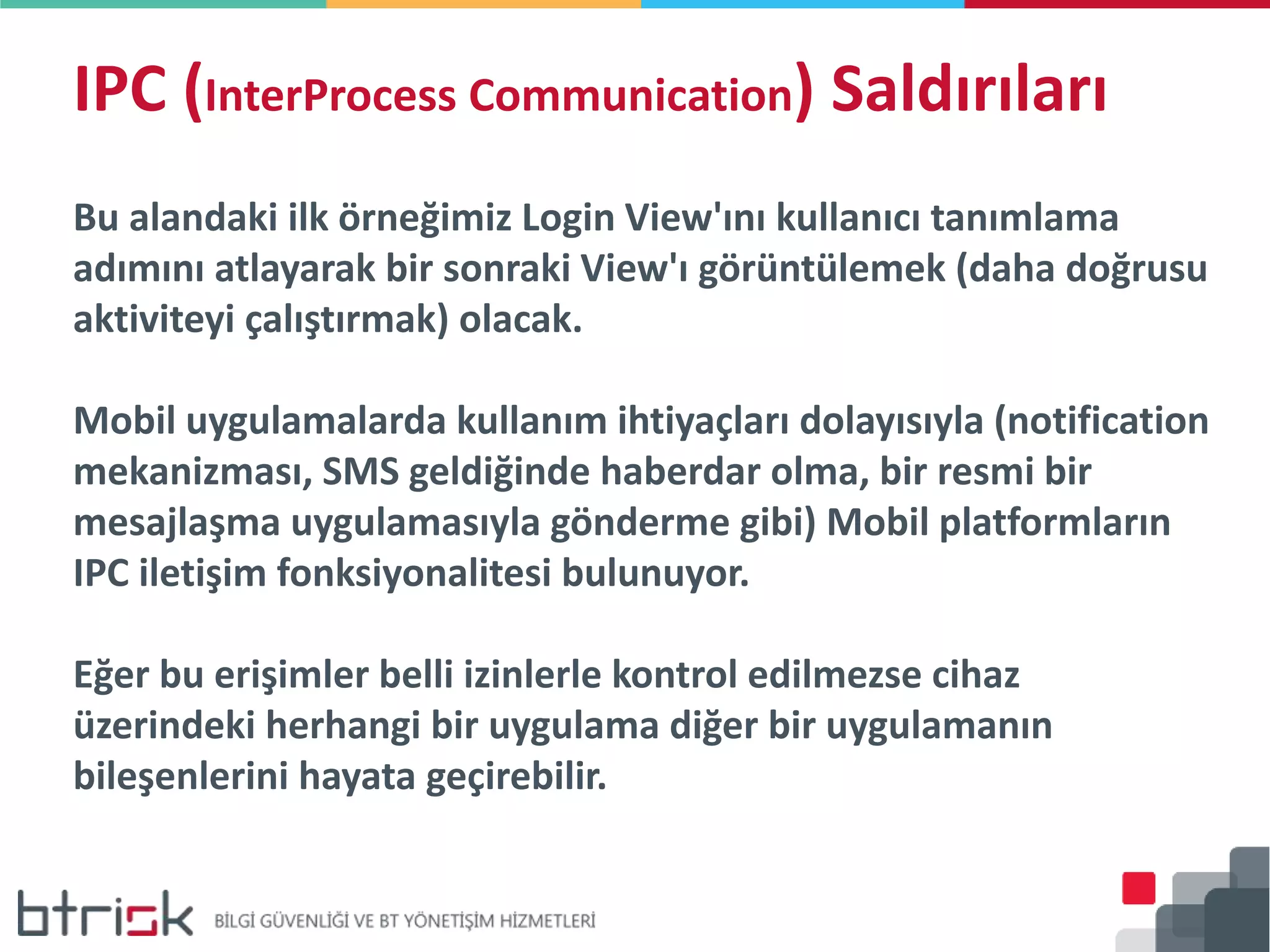

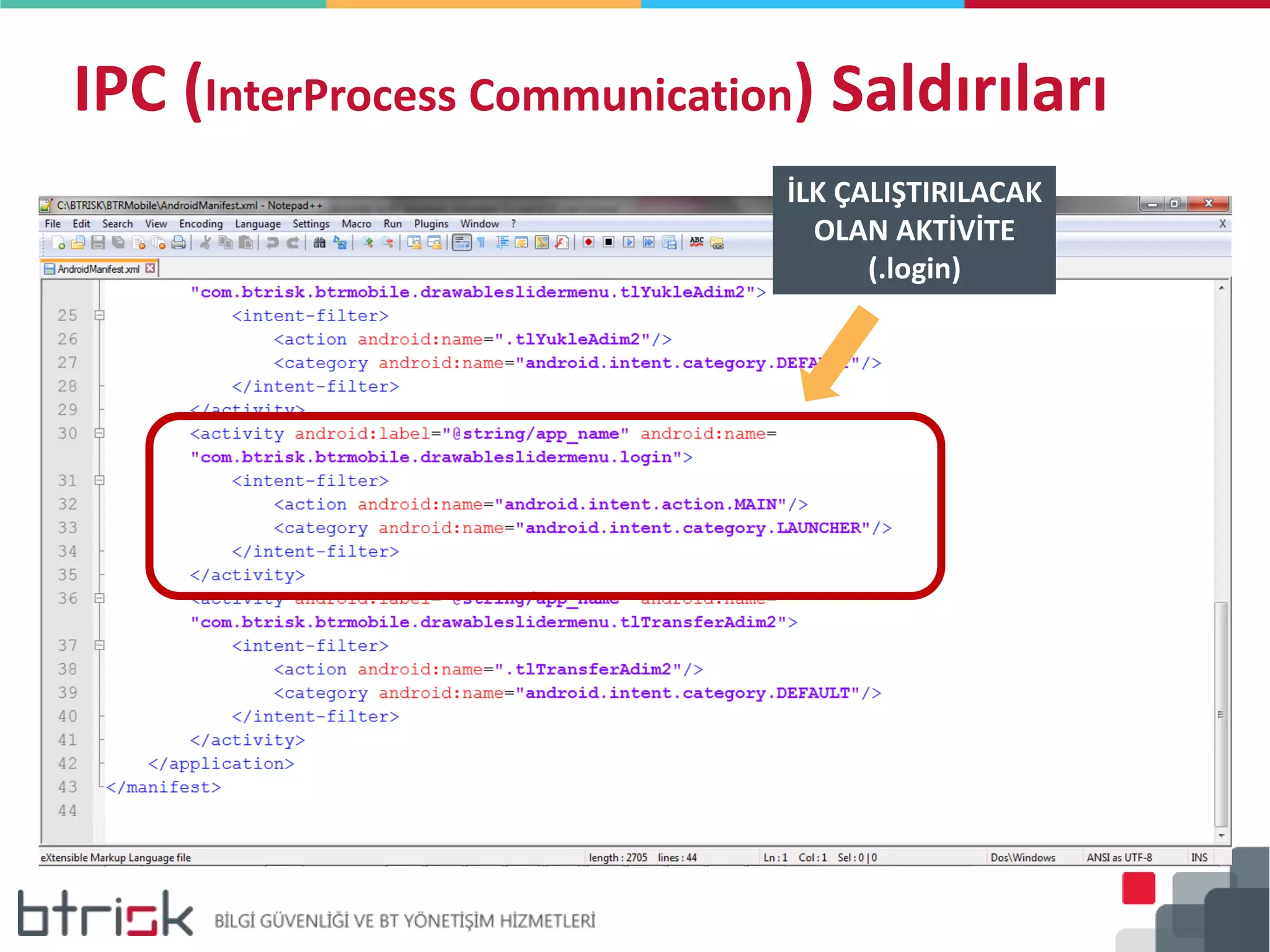

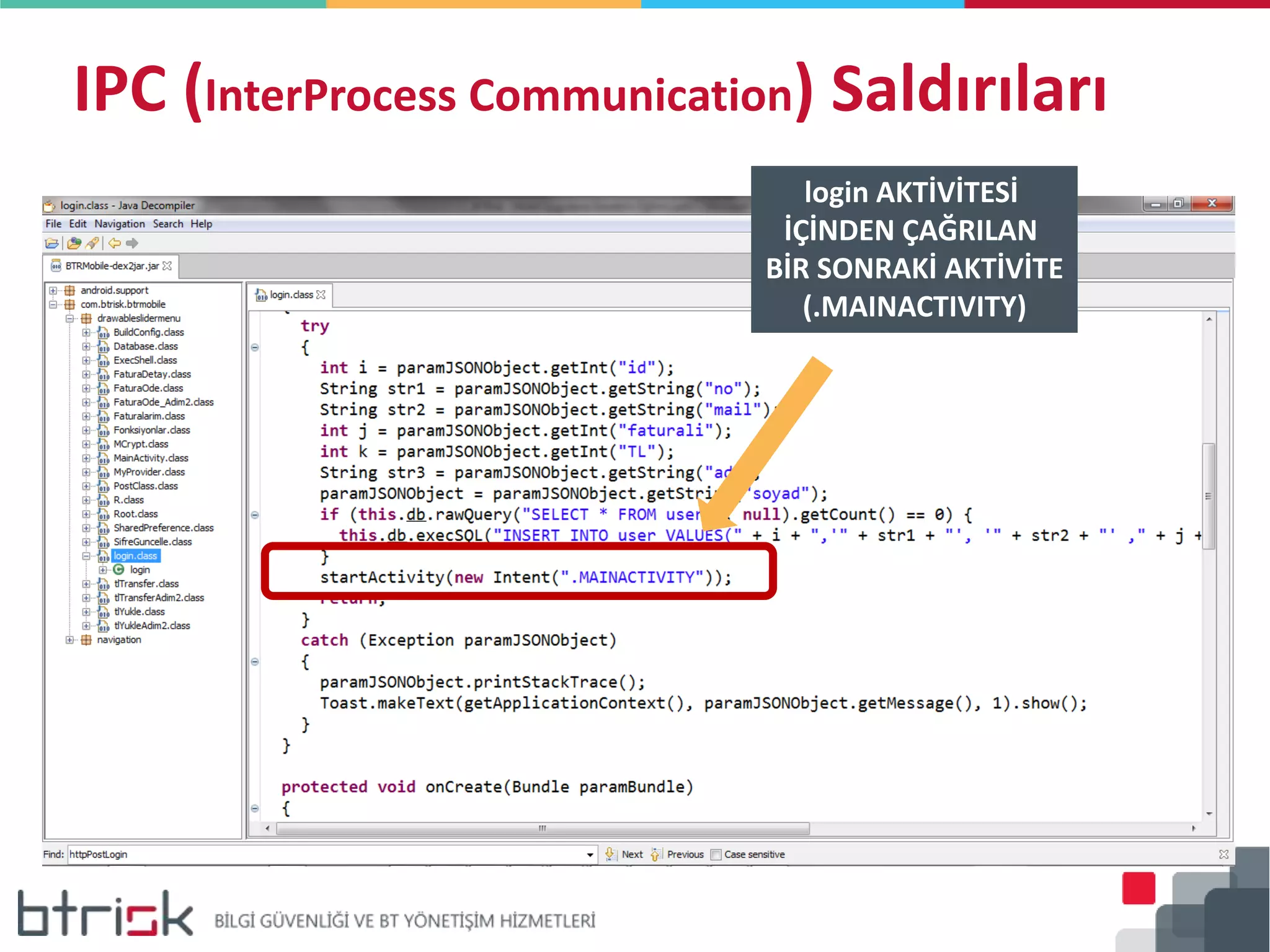

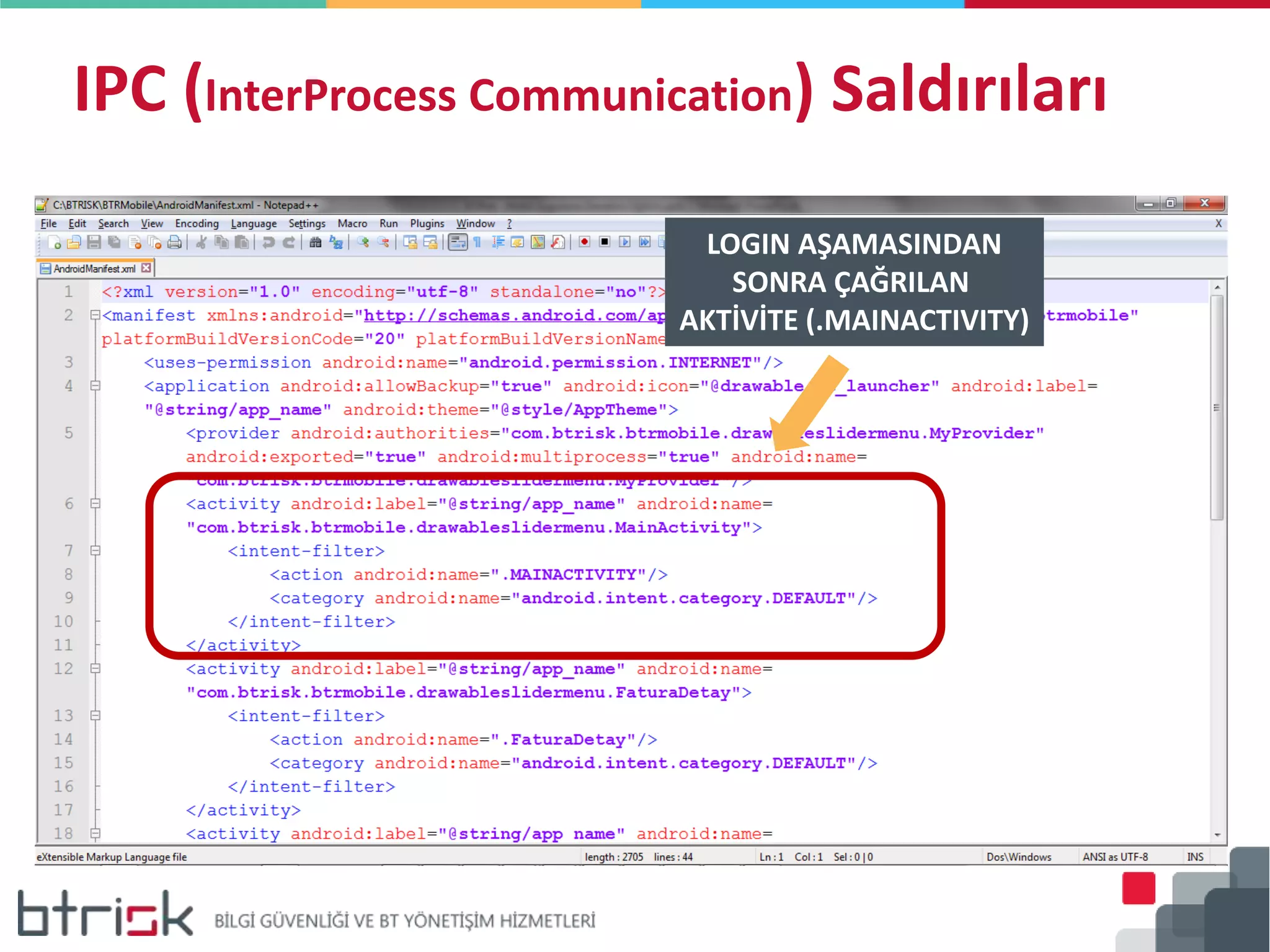

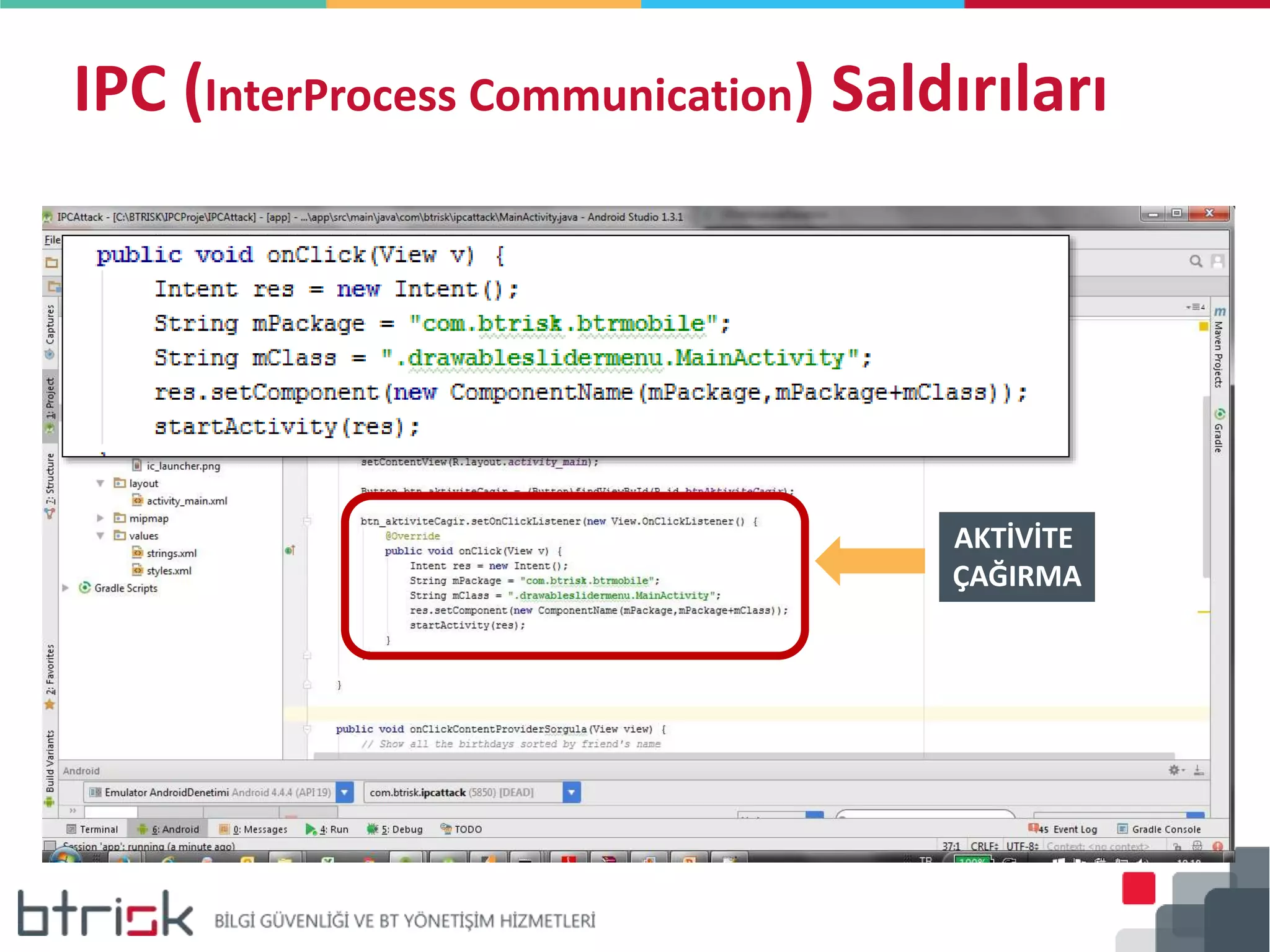

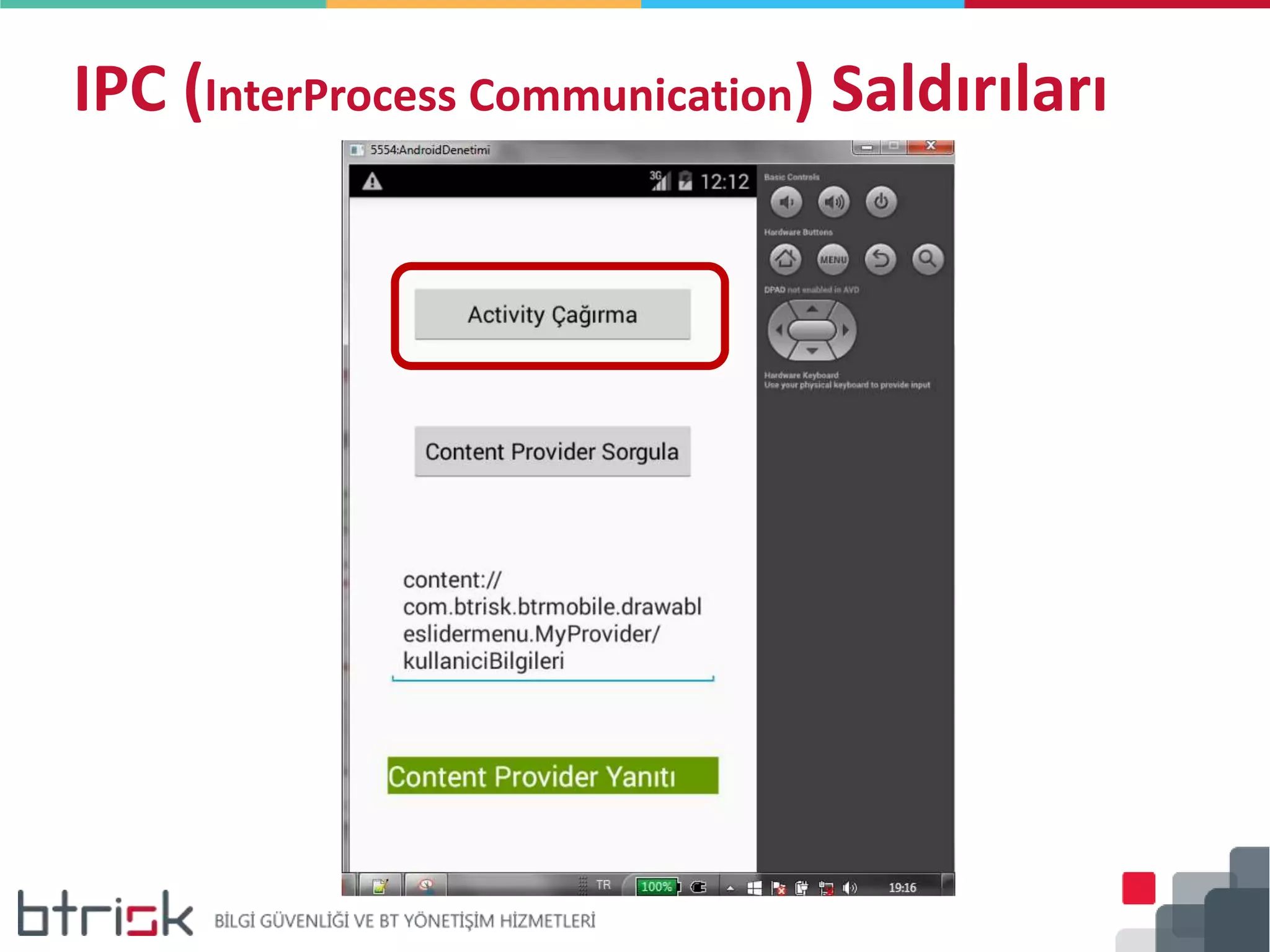

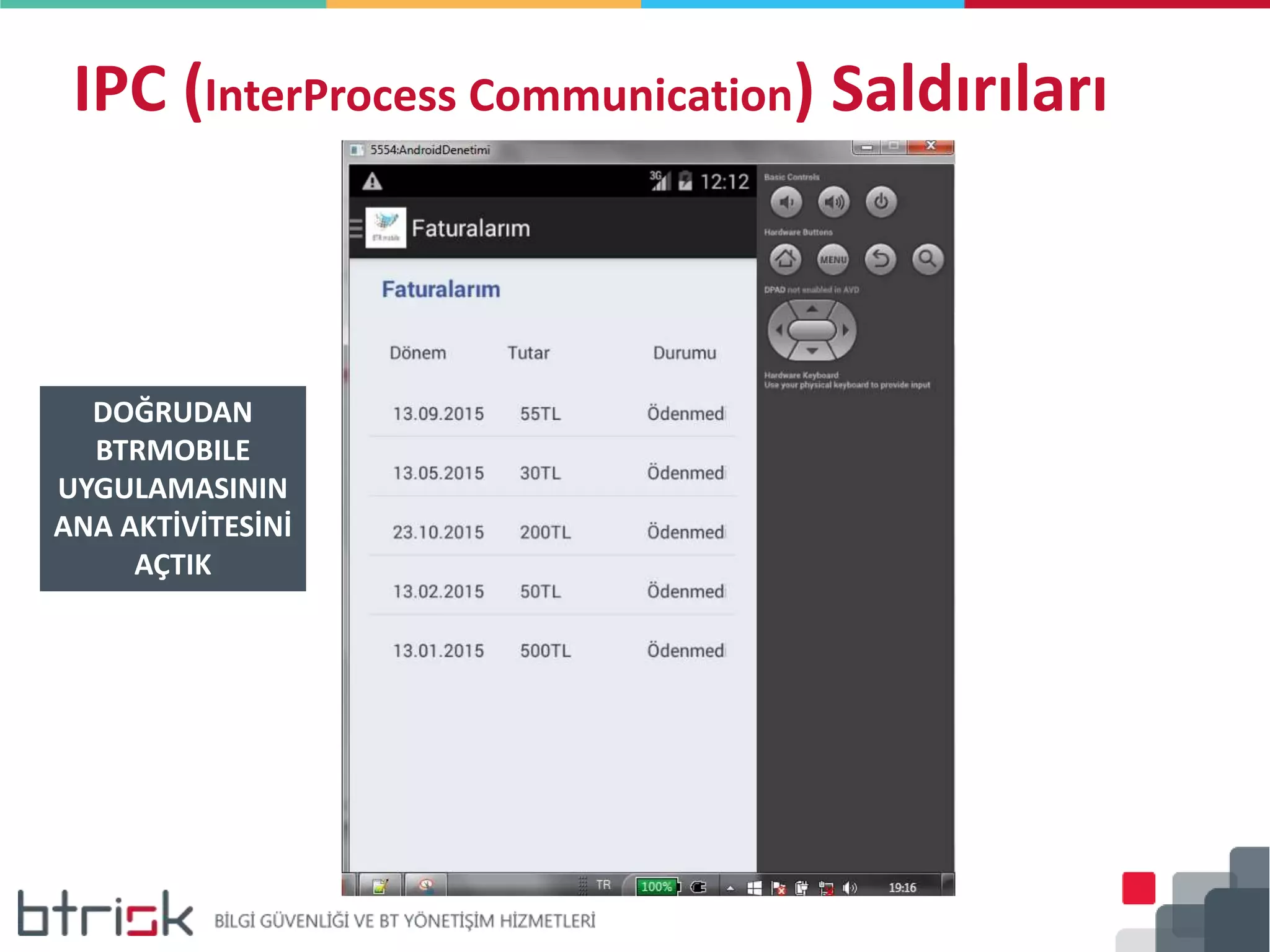

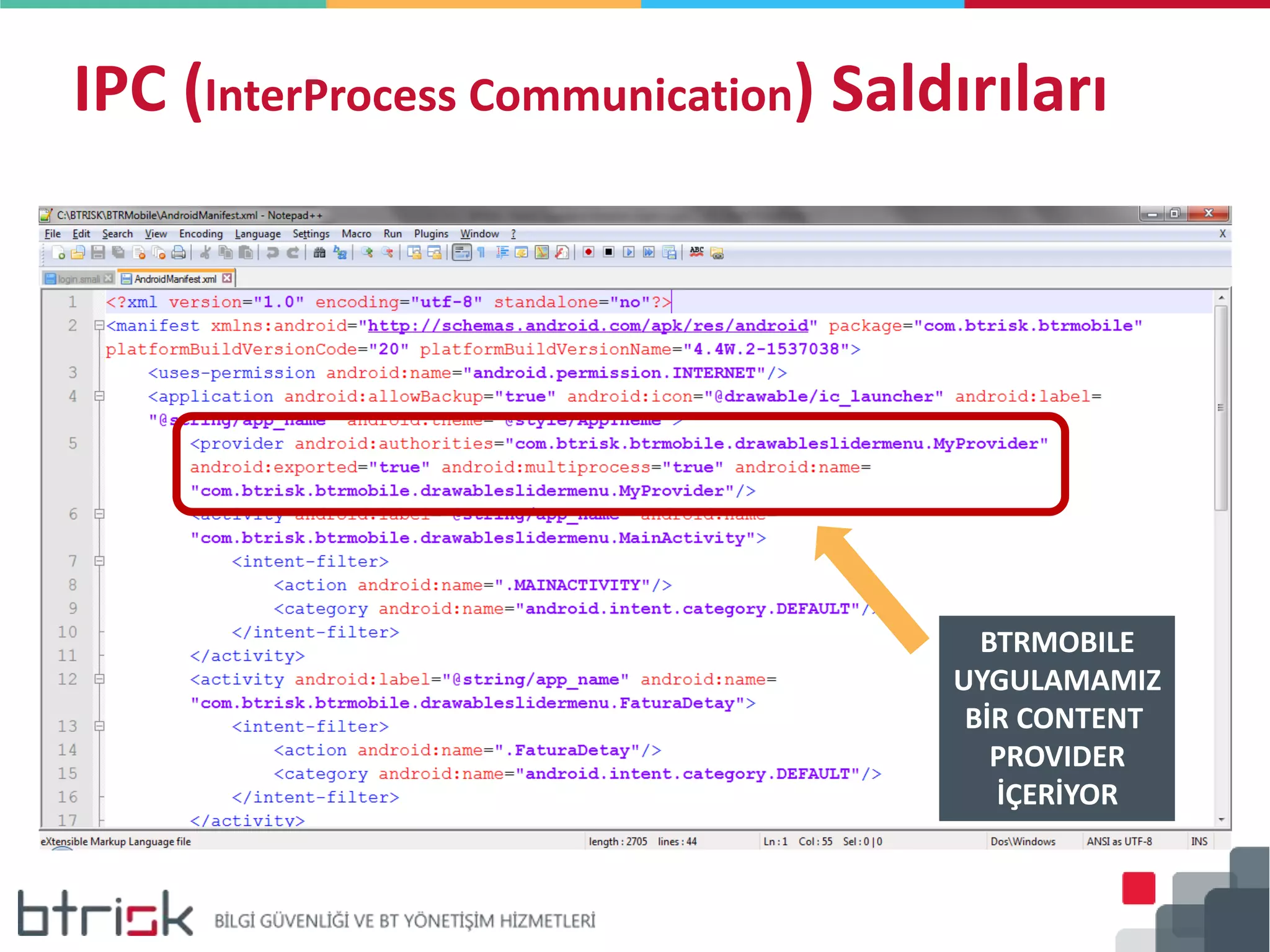

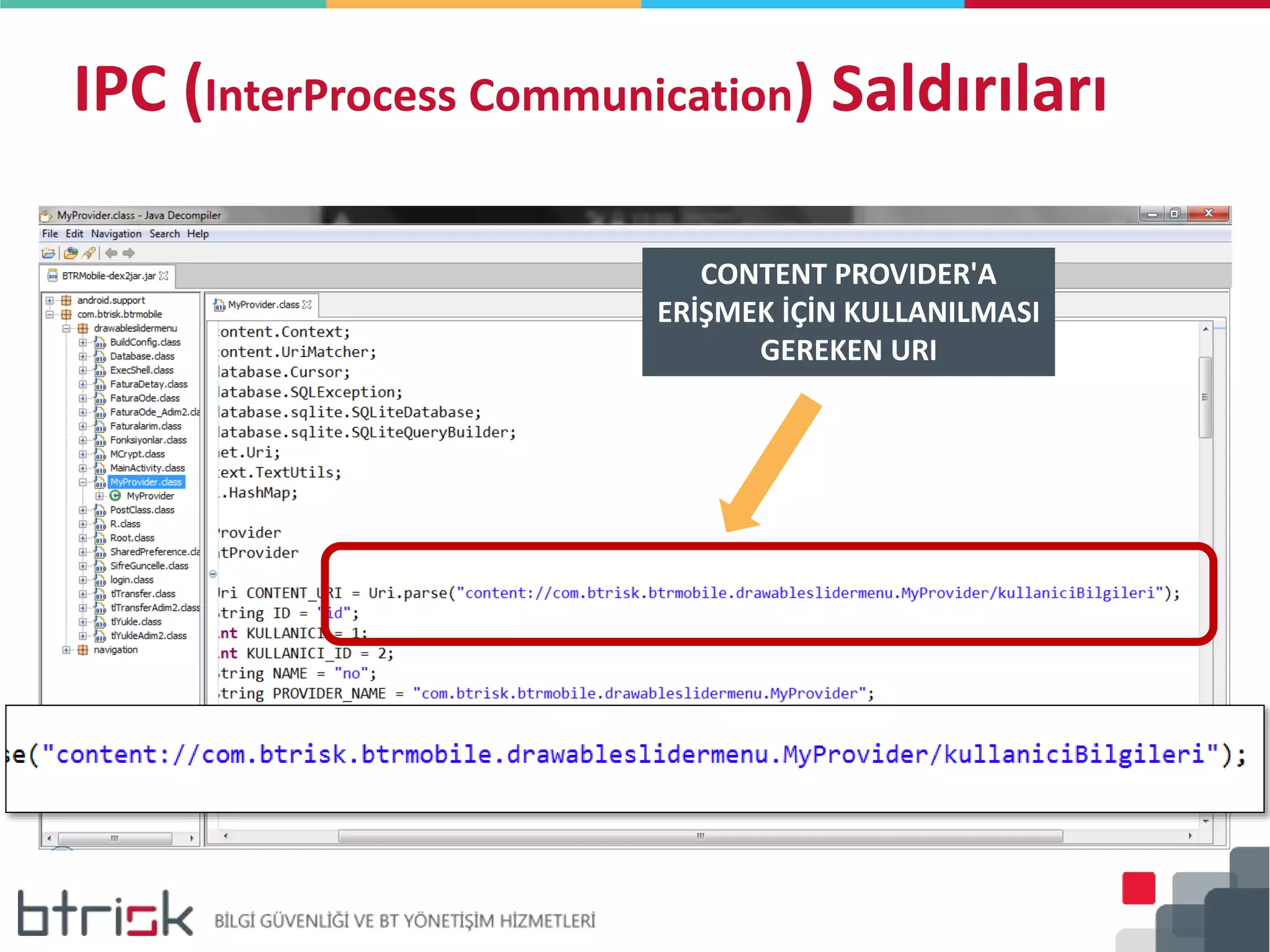

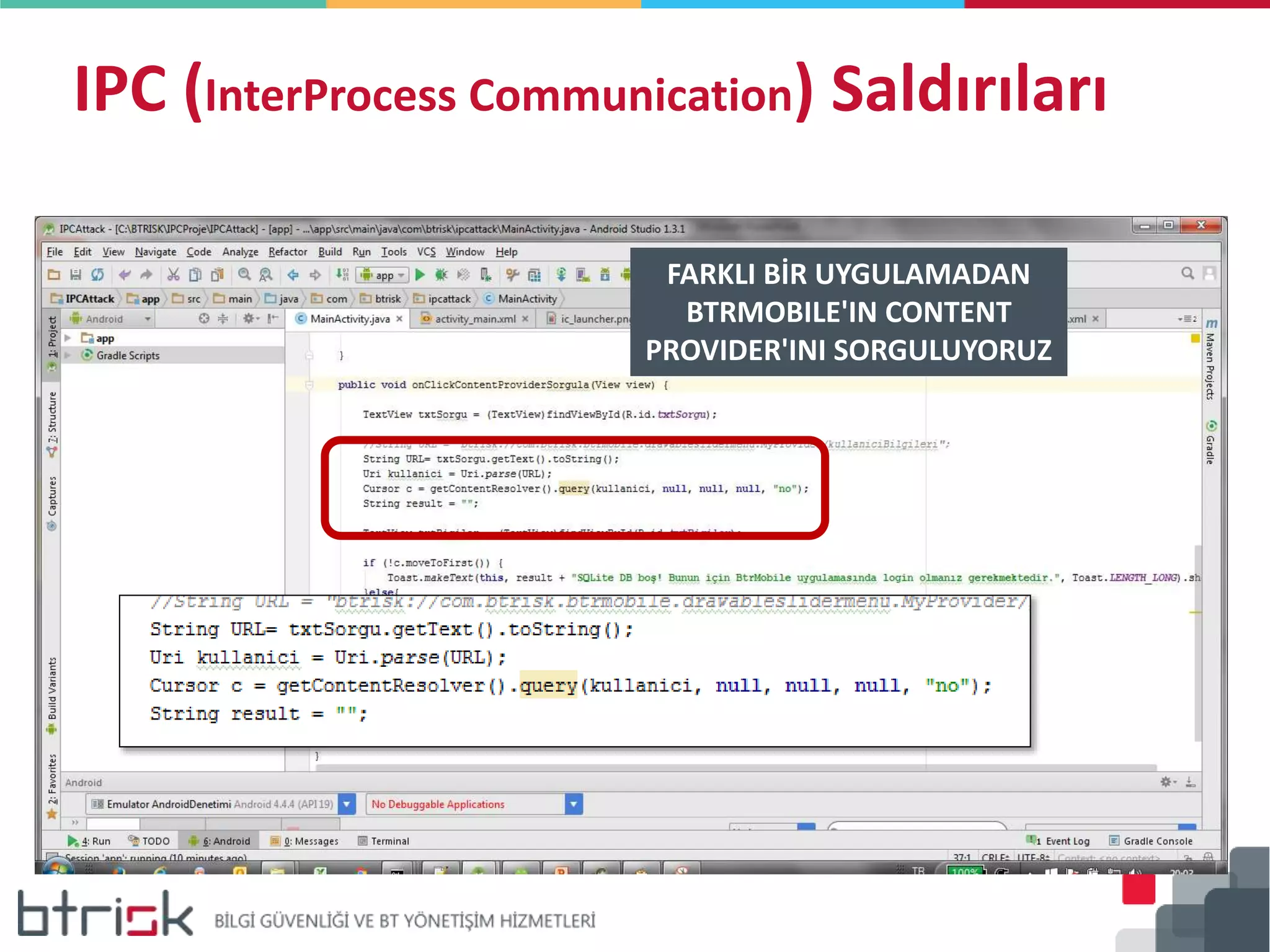

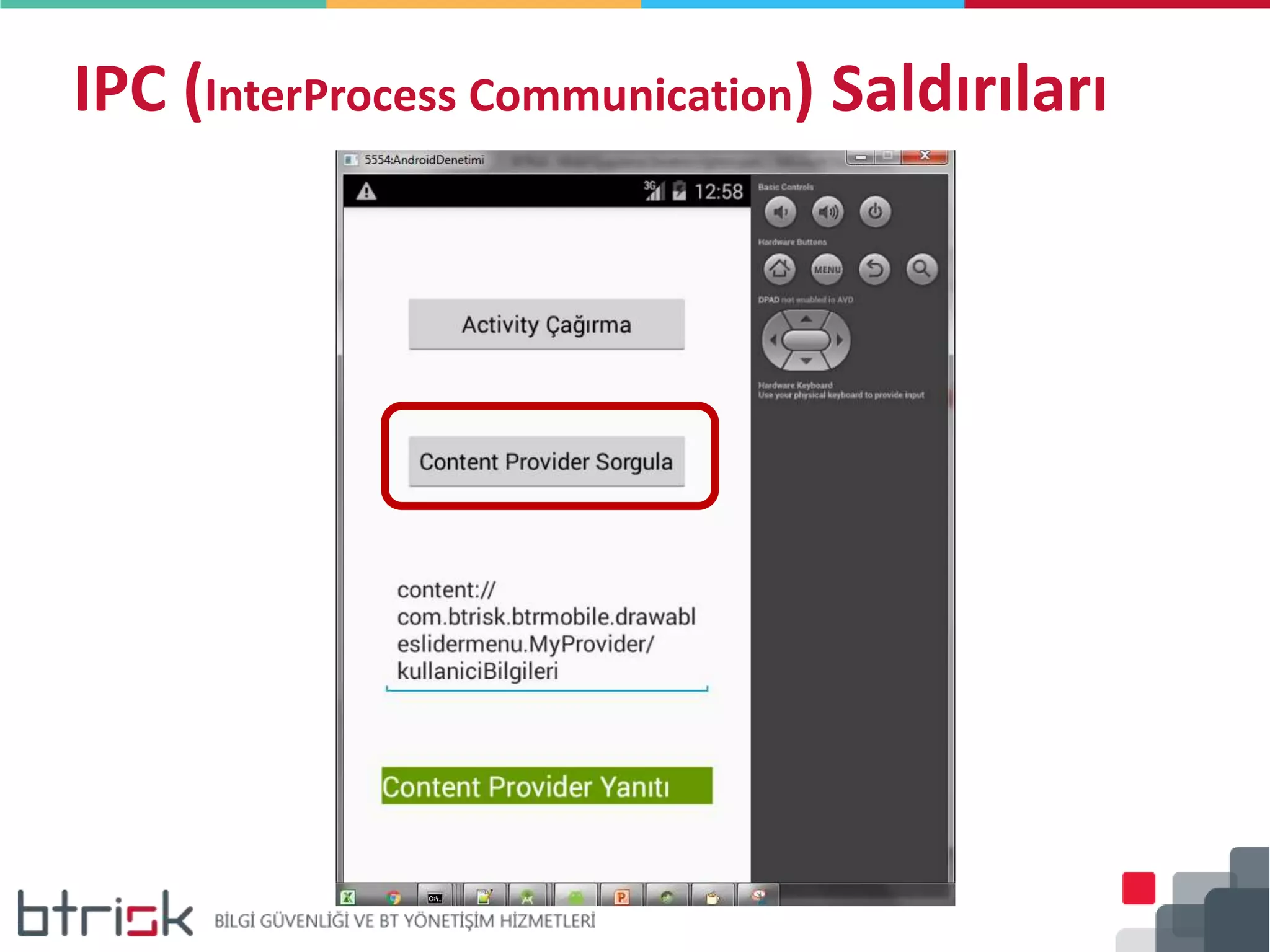

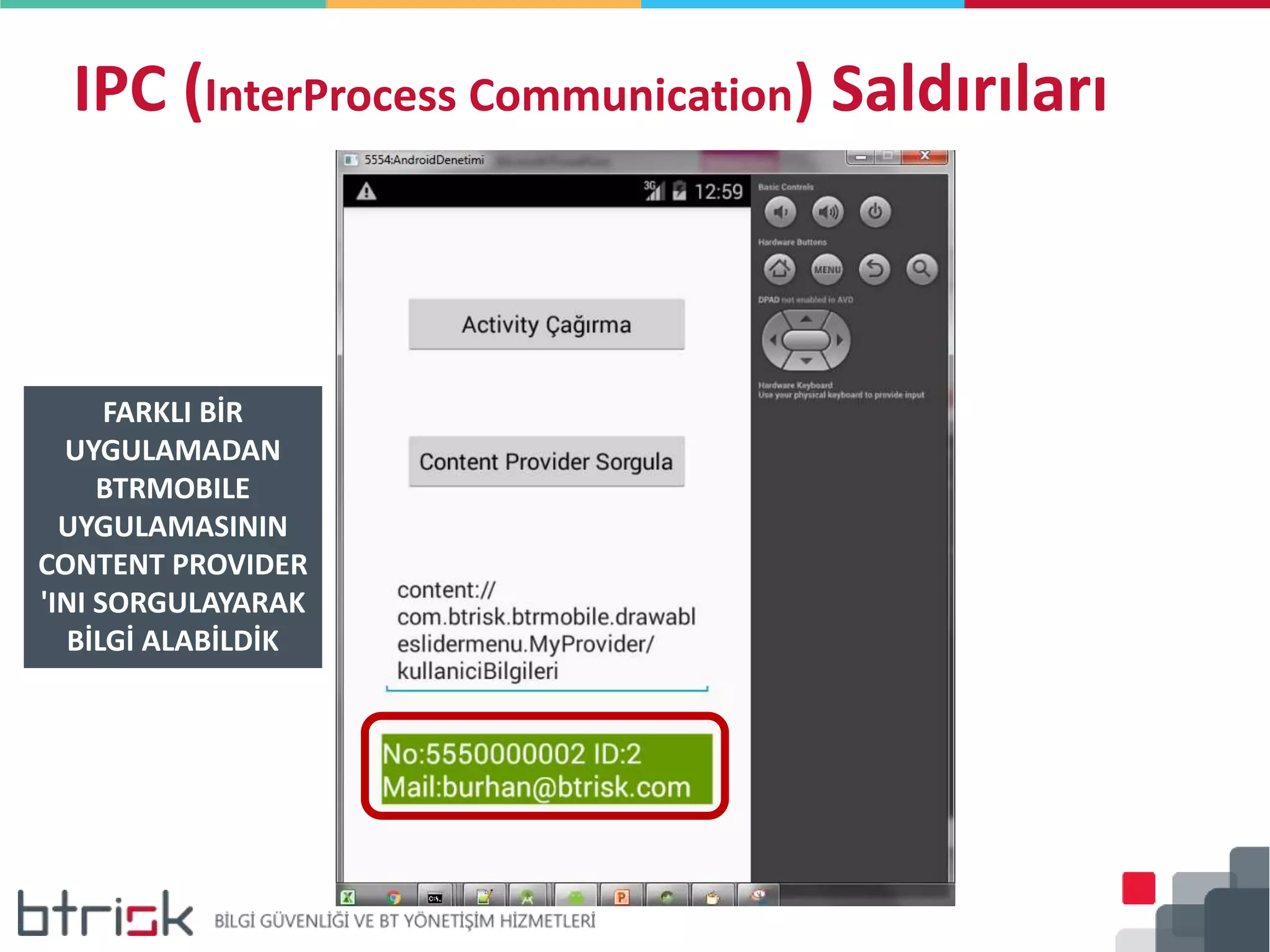

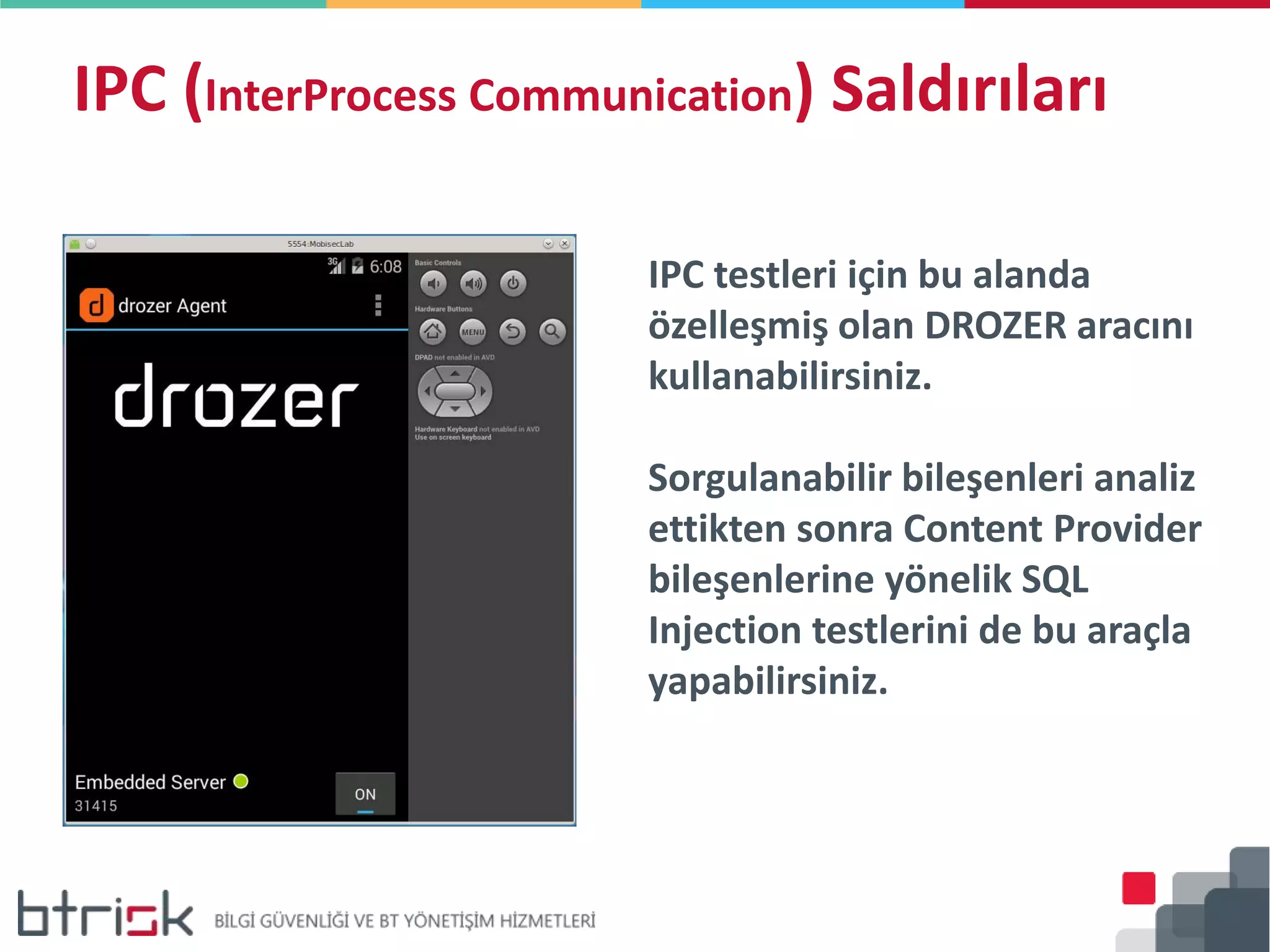

-IPC (Inter Process Communication) Saldırıları

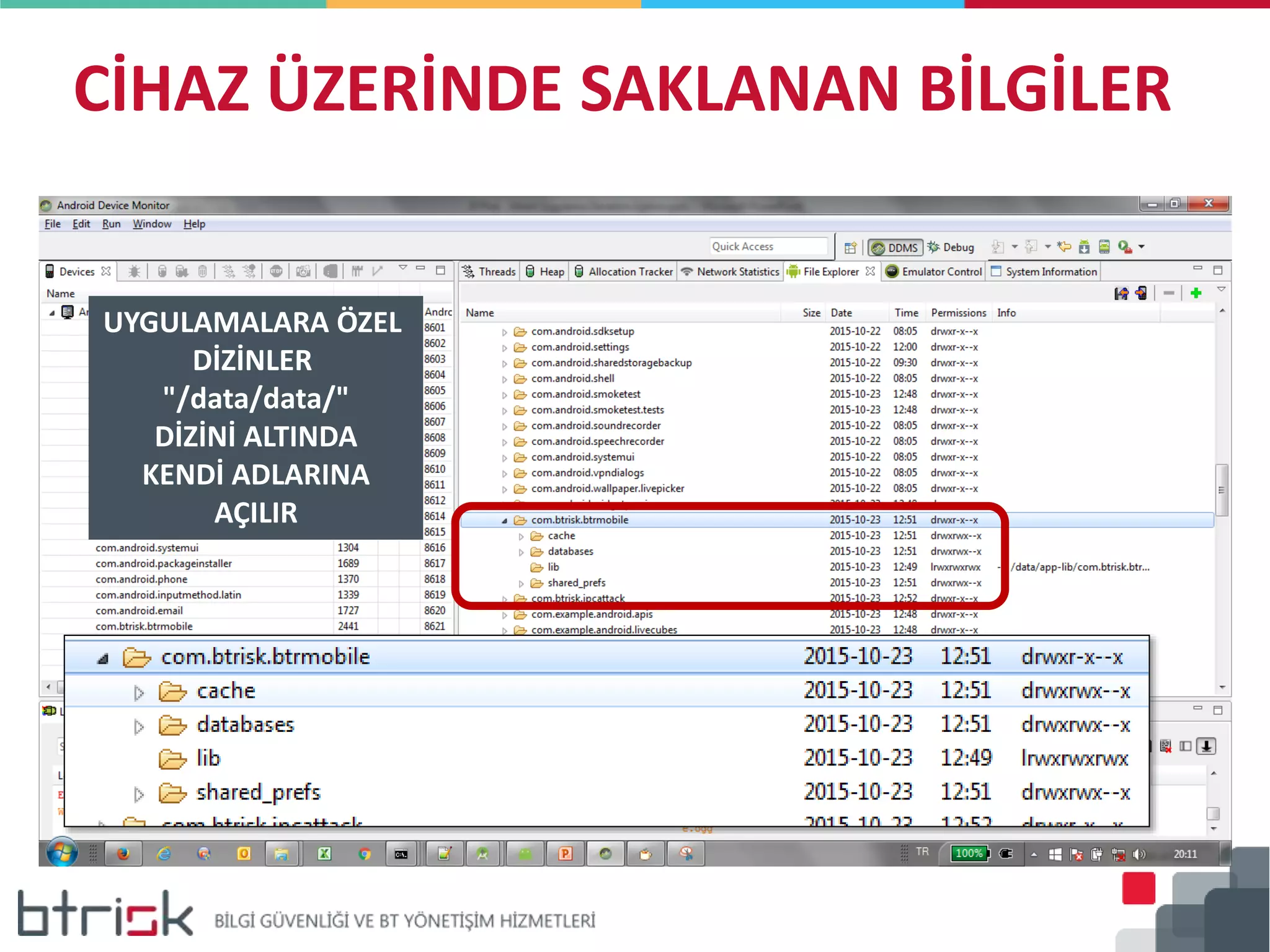

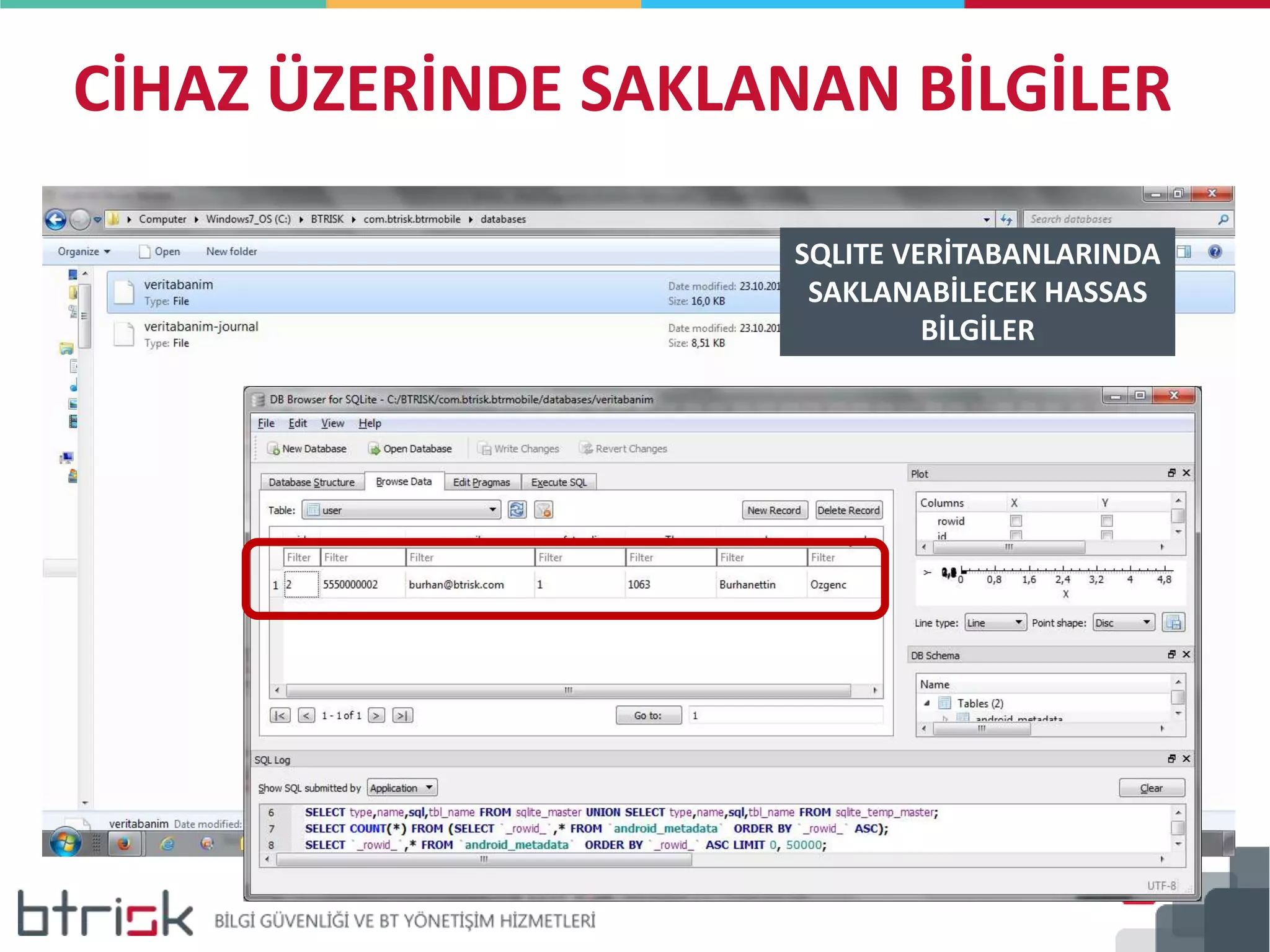

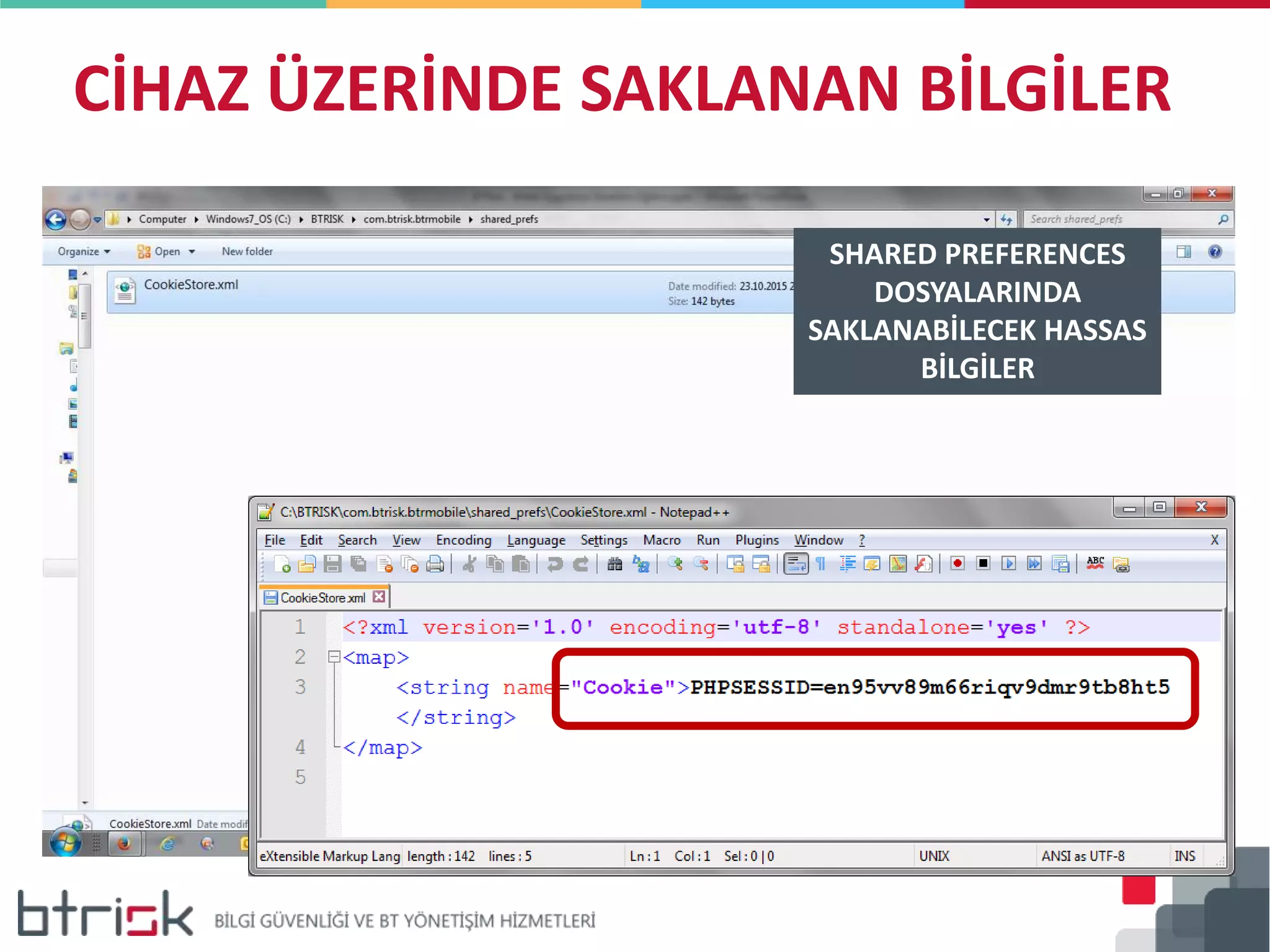

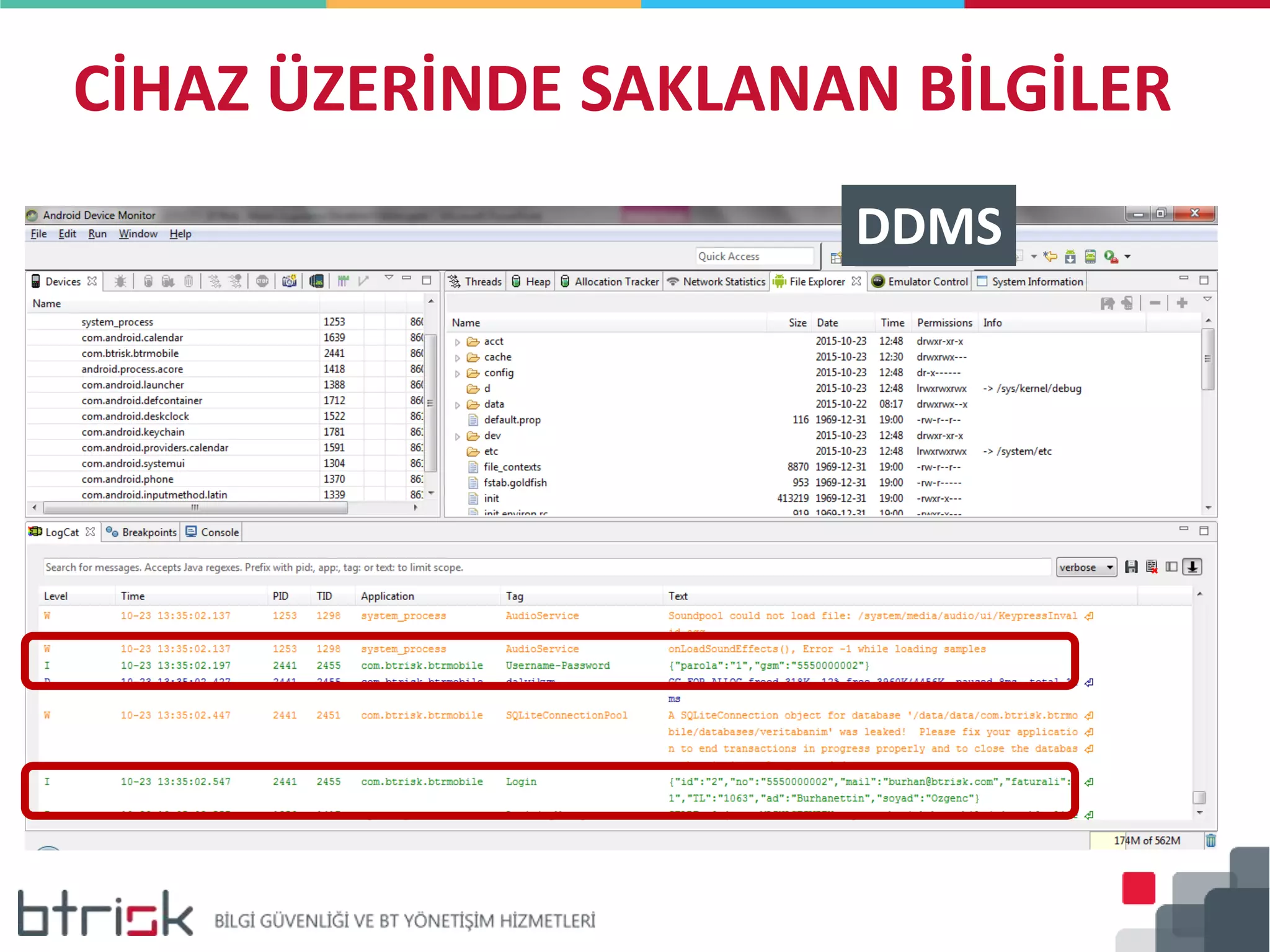

-Cihaz Üzerinde Saklanan Bilgiler

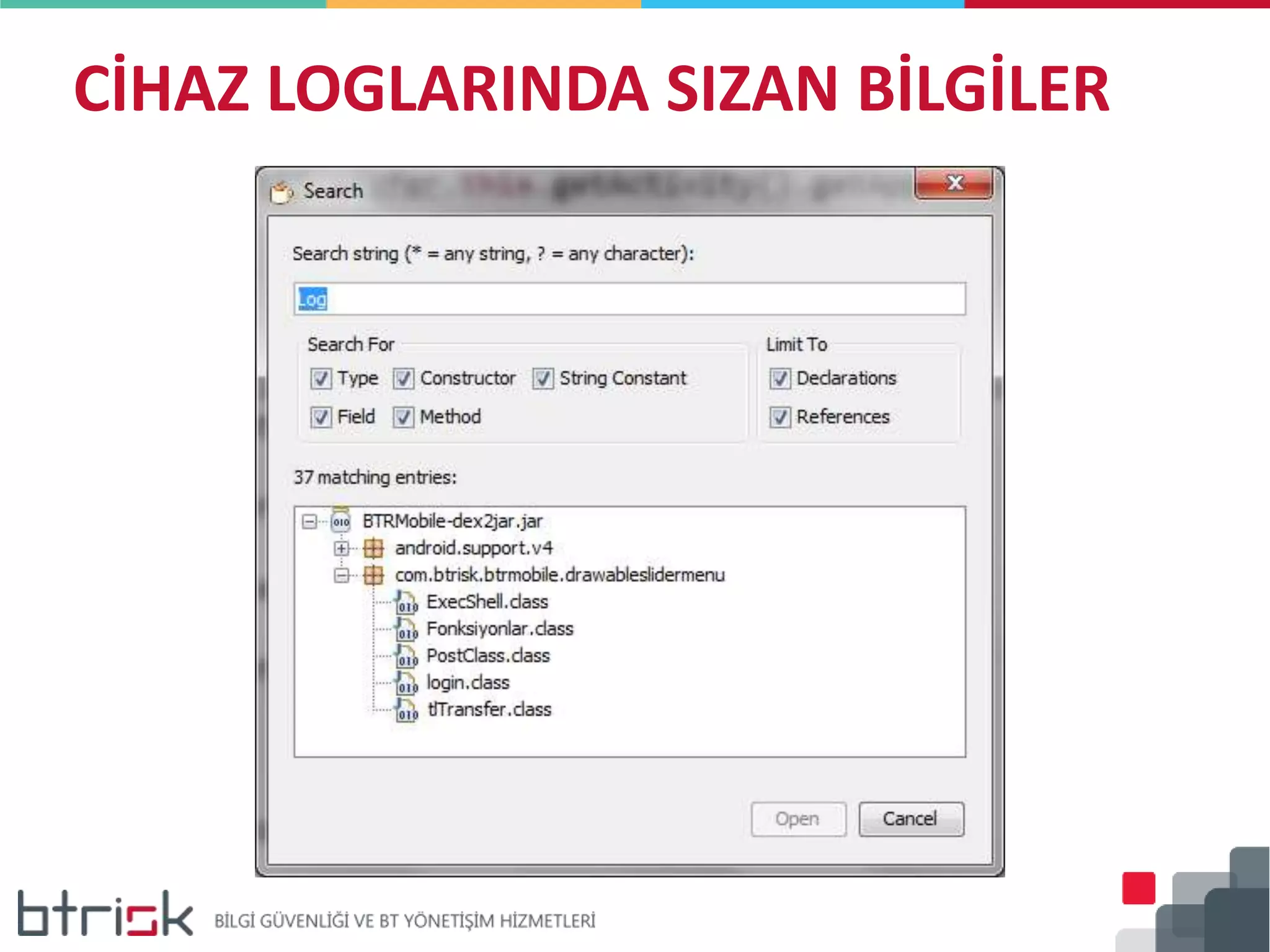

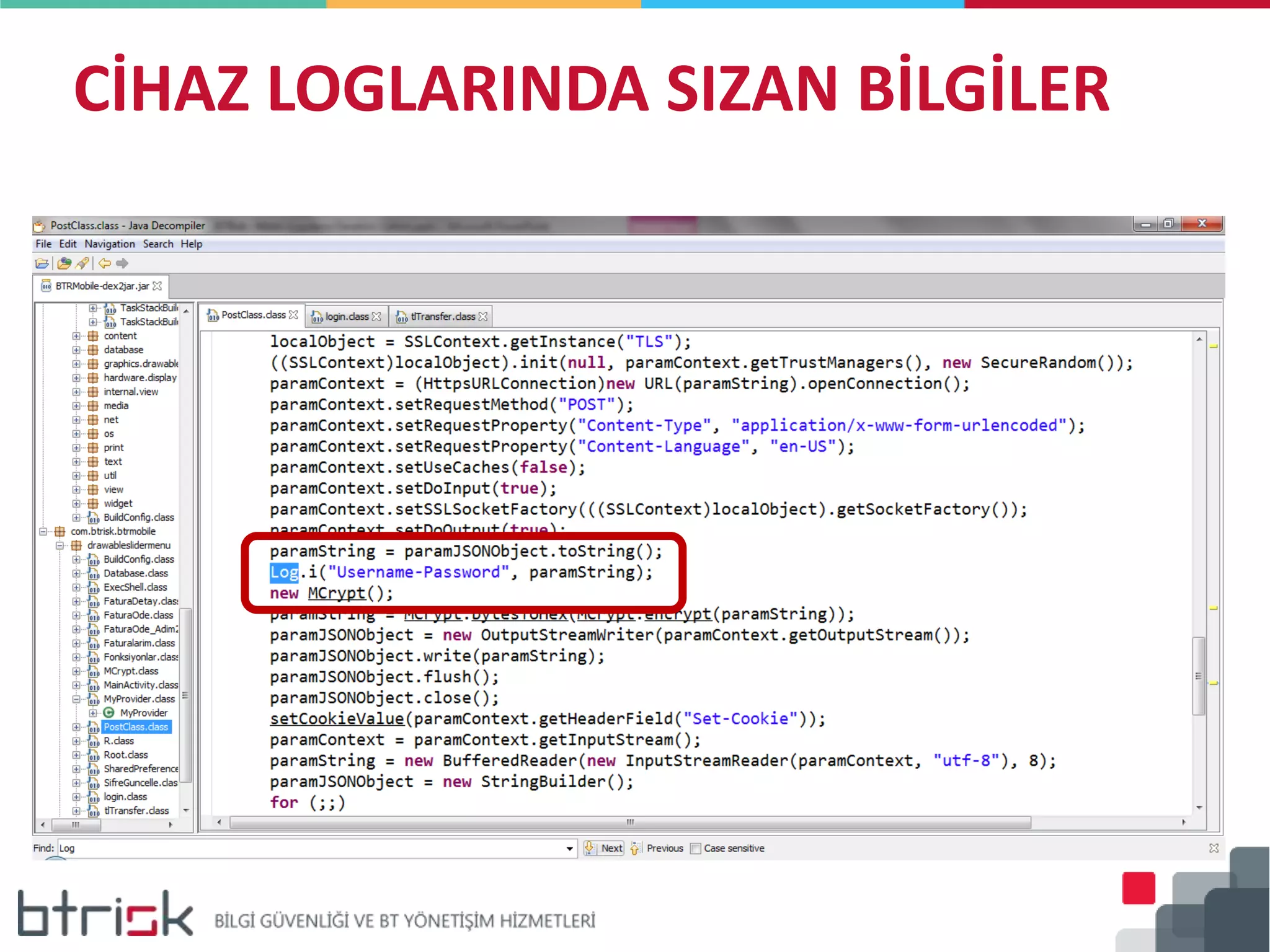

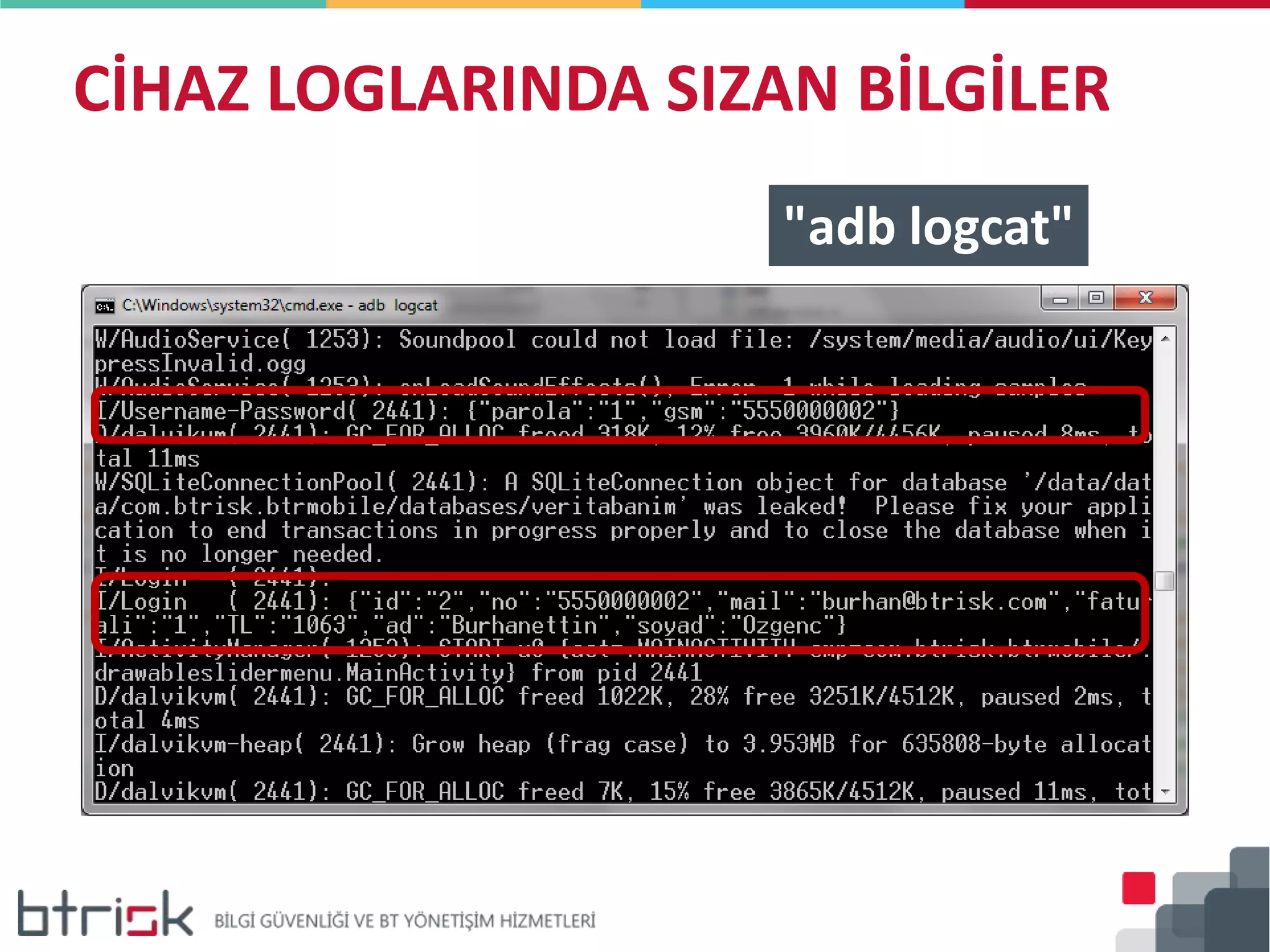

-Cihaz Loglarından Sızan Bilgiler

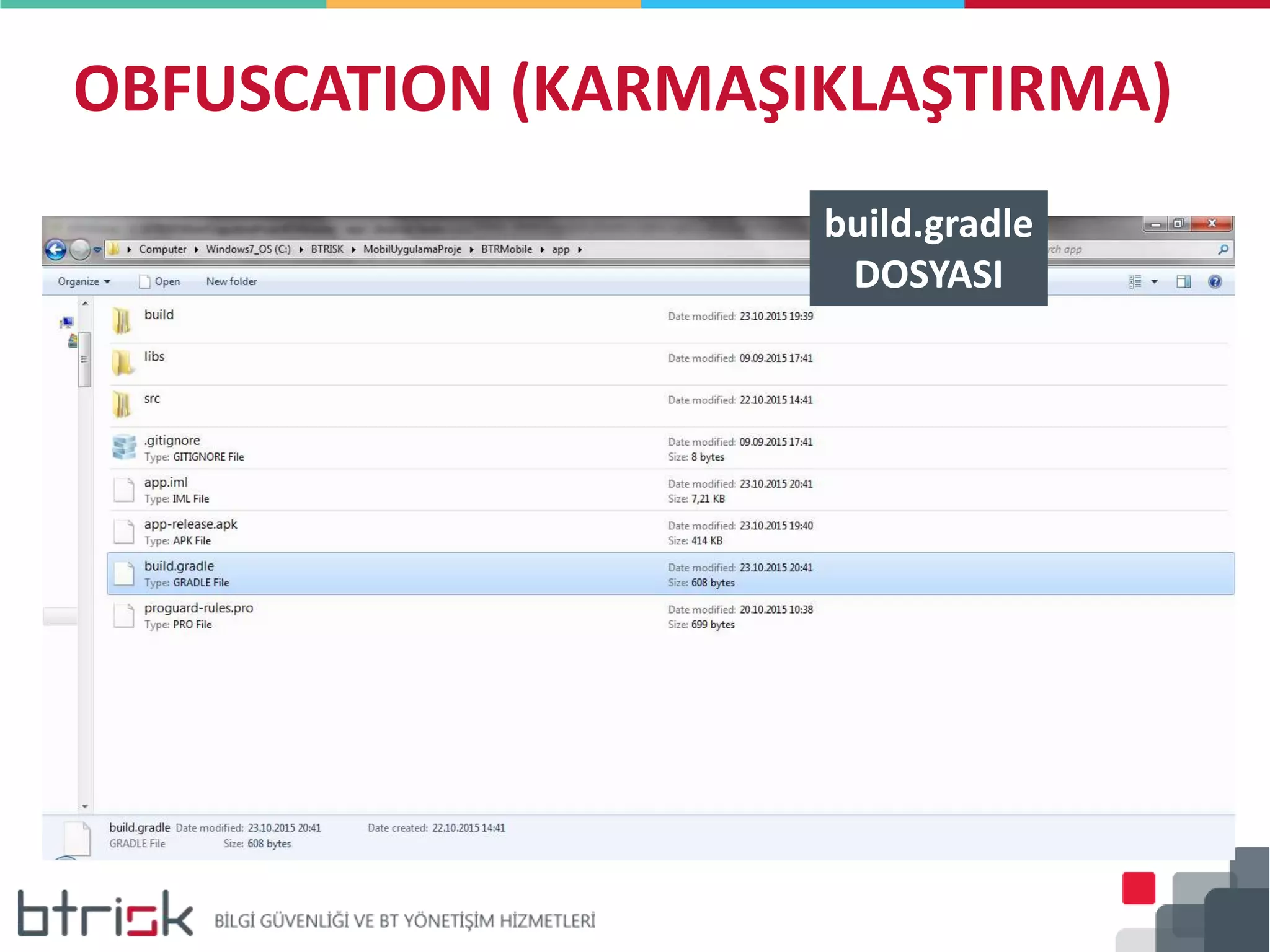

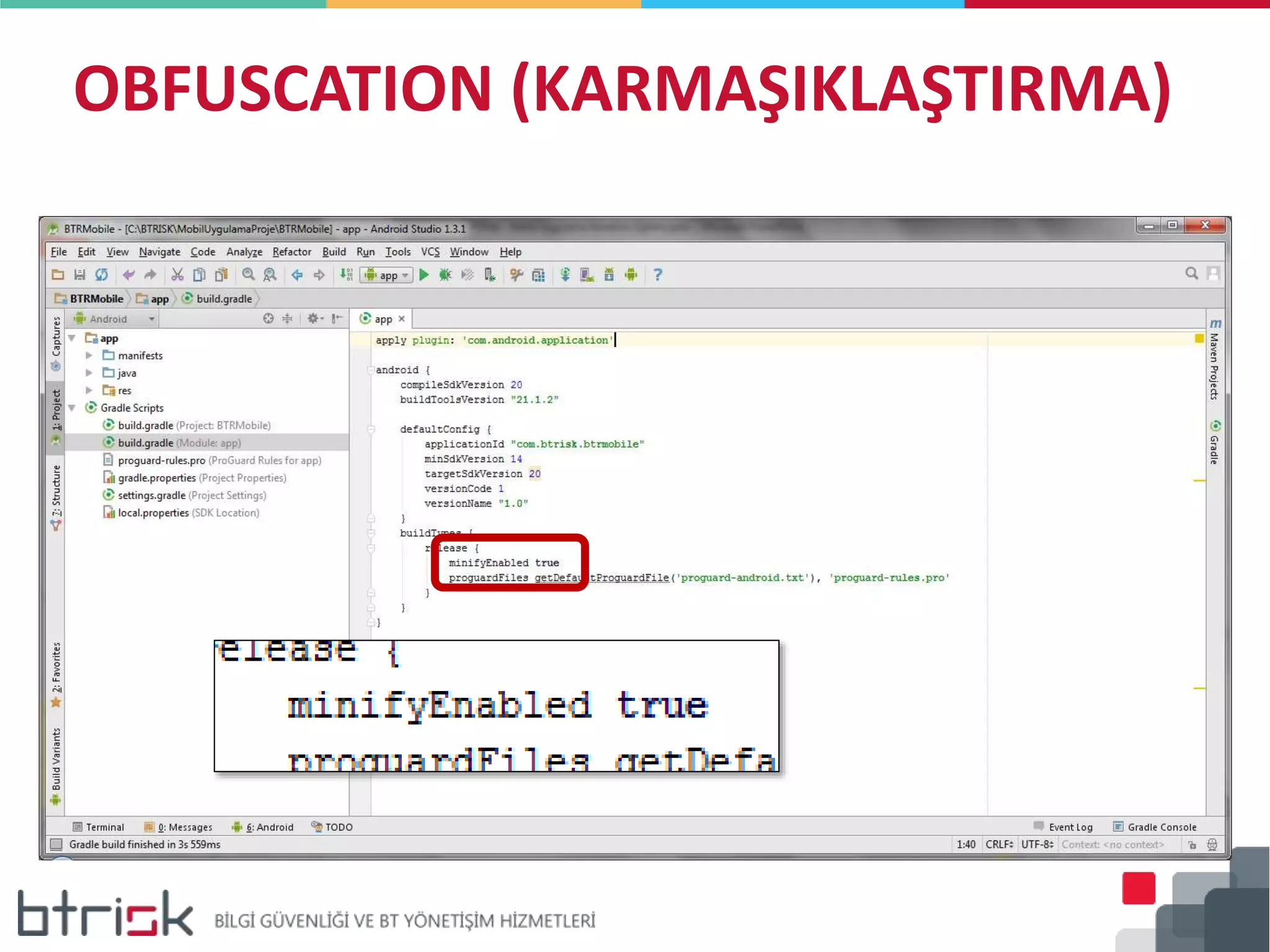

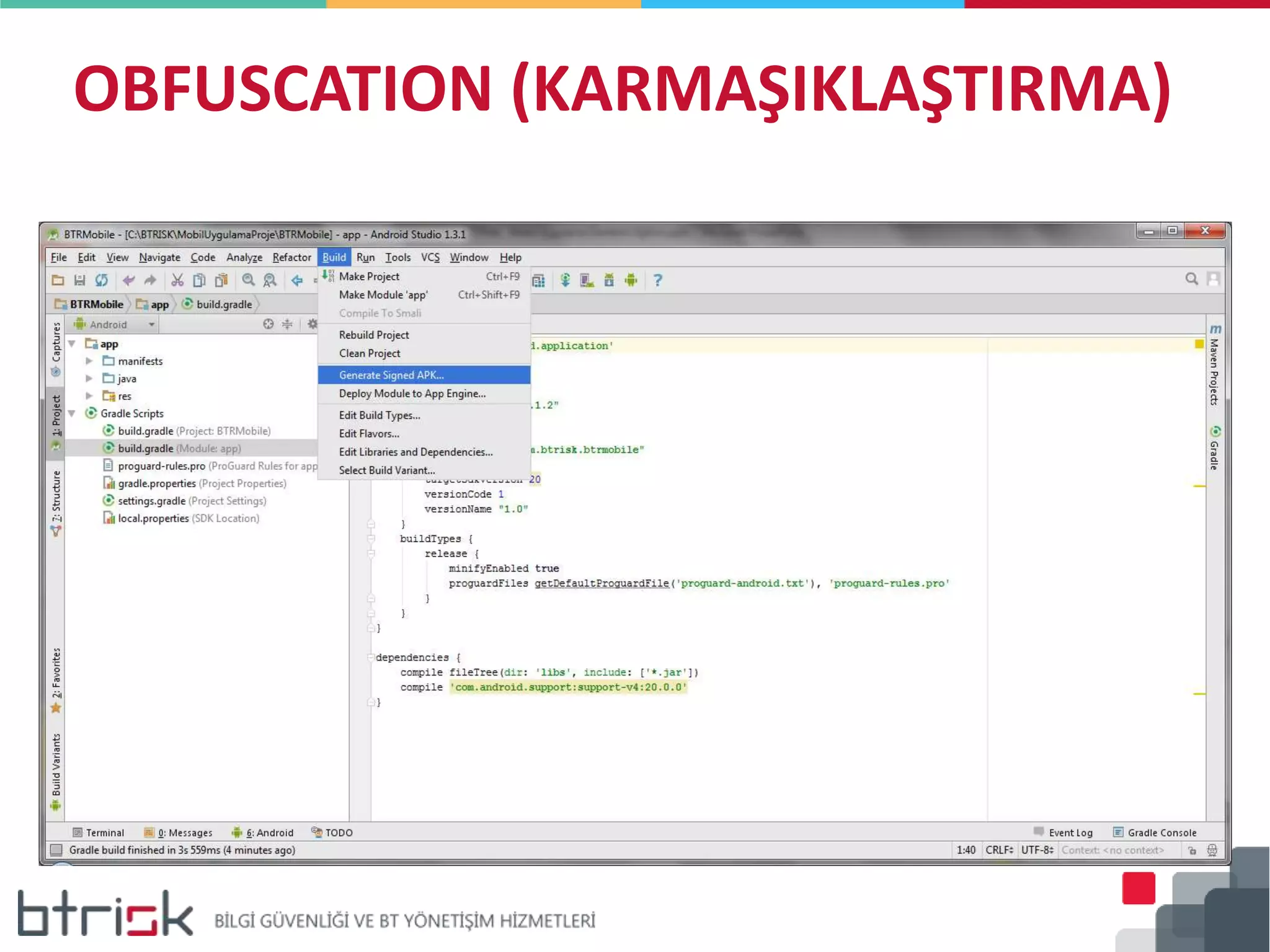

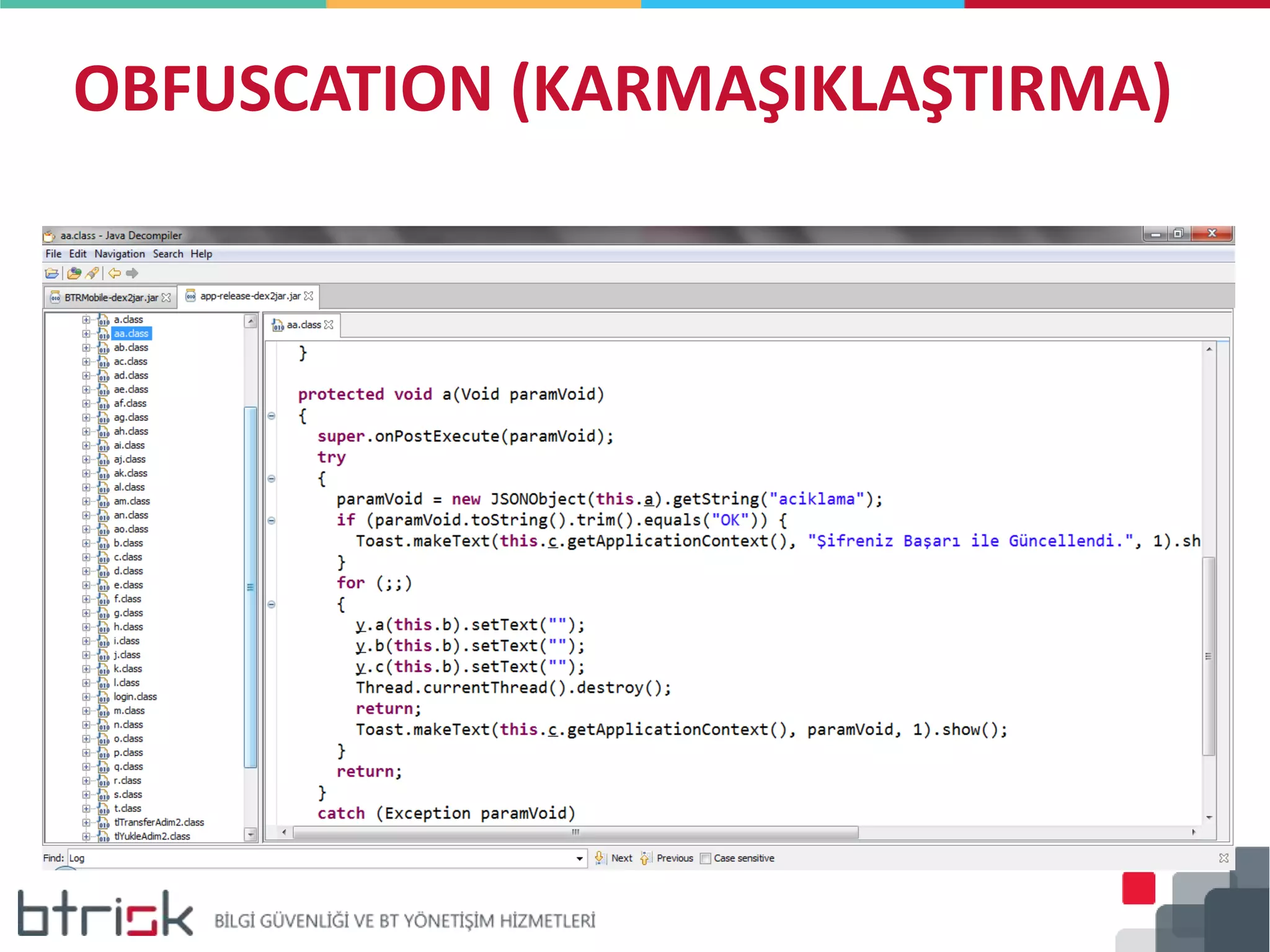

Obfuscation (Karmaşıklaştırma) Yöntemleri

Ekran Resmi Çekme ve Recent Apps Ekran Görüntüleri

Kontrolsüz Gönderilen Broadcast Mesajları