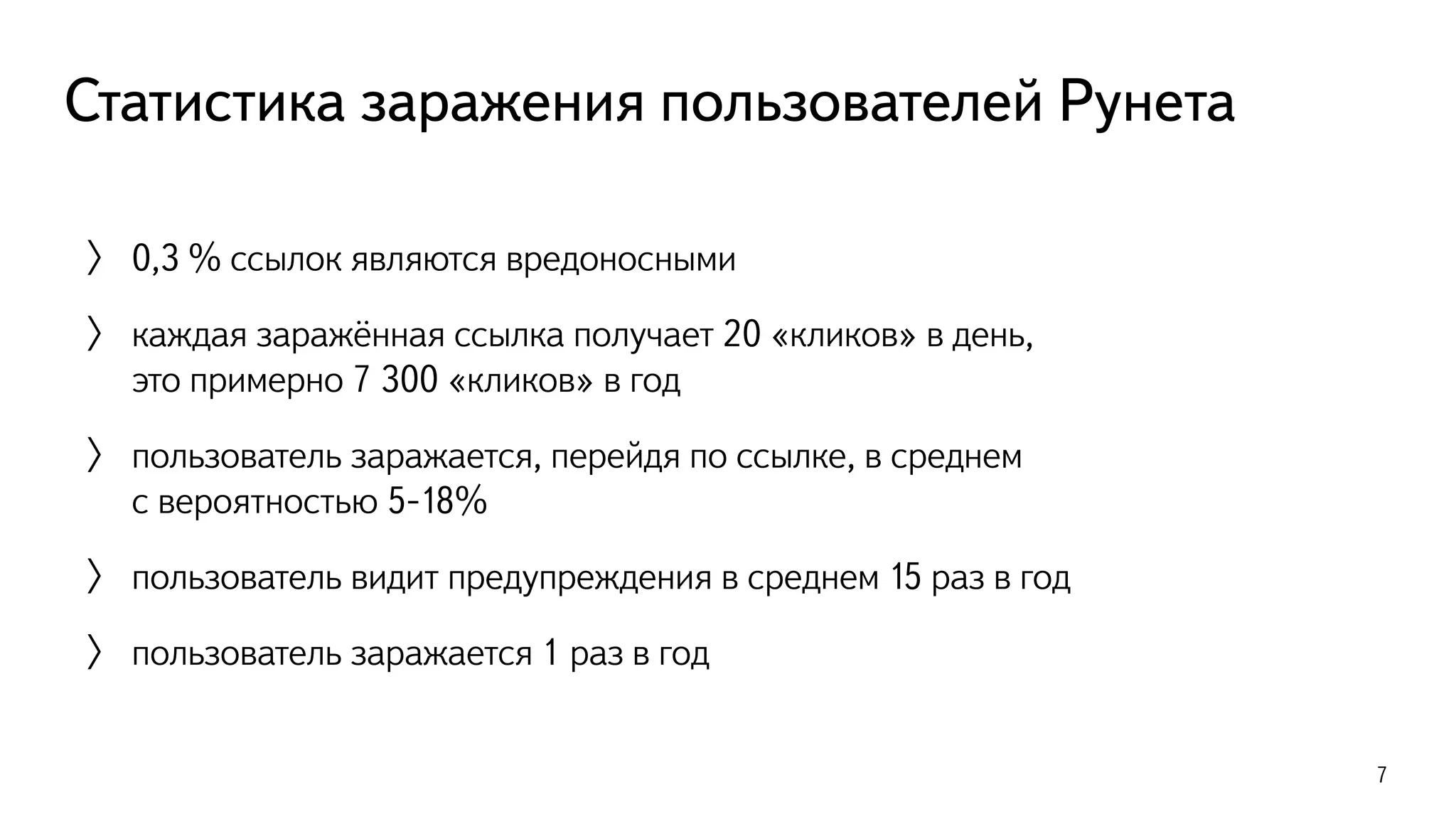

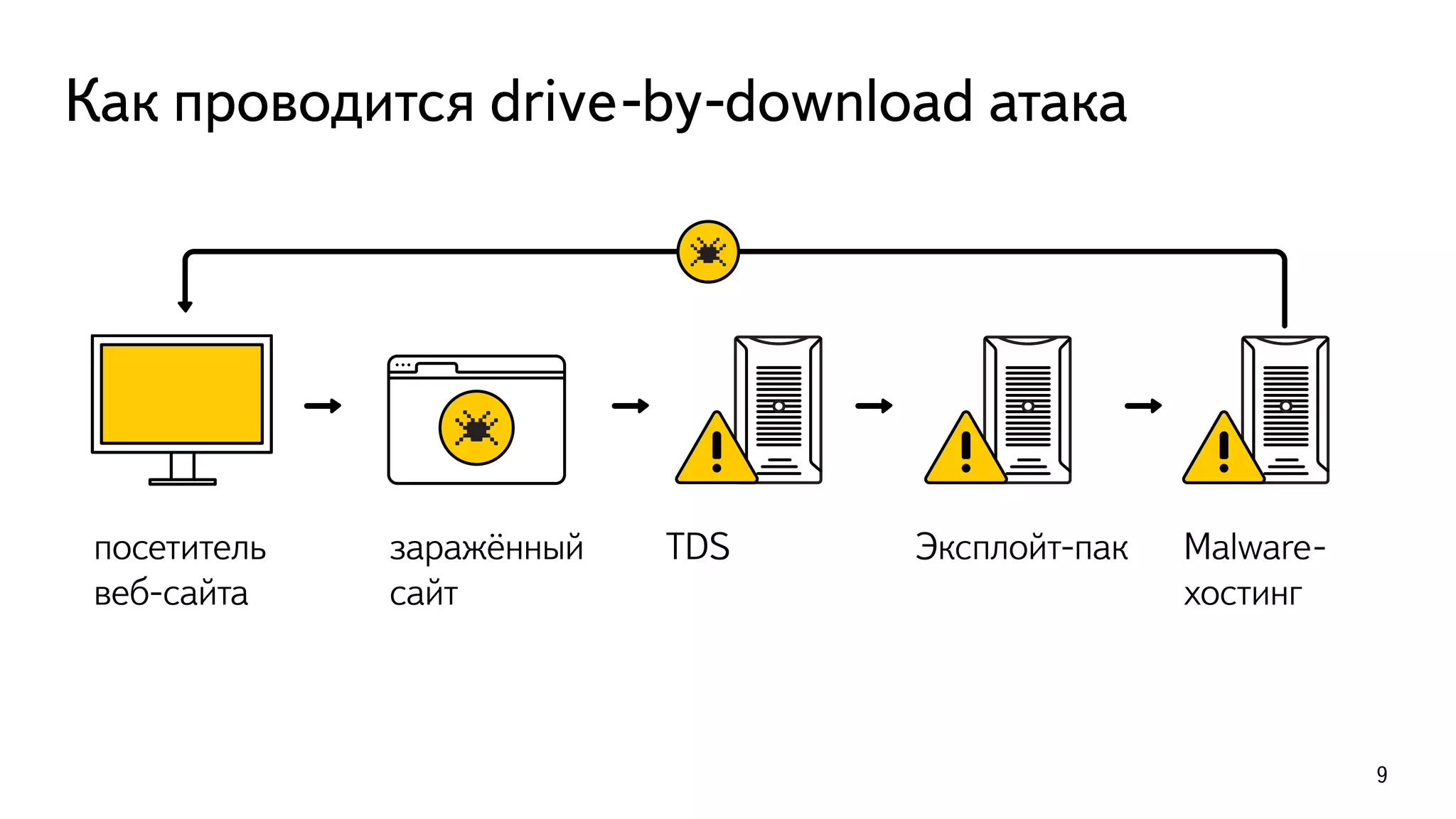

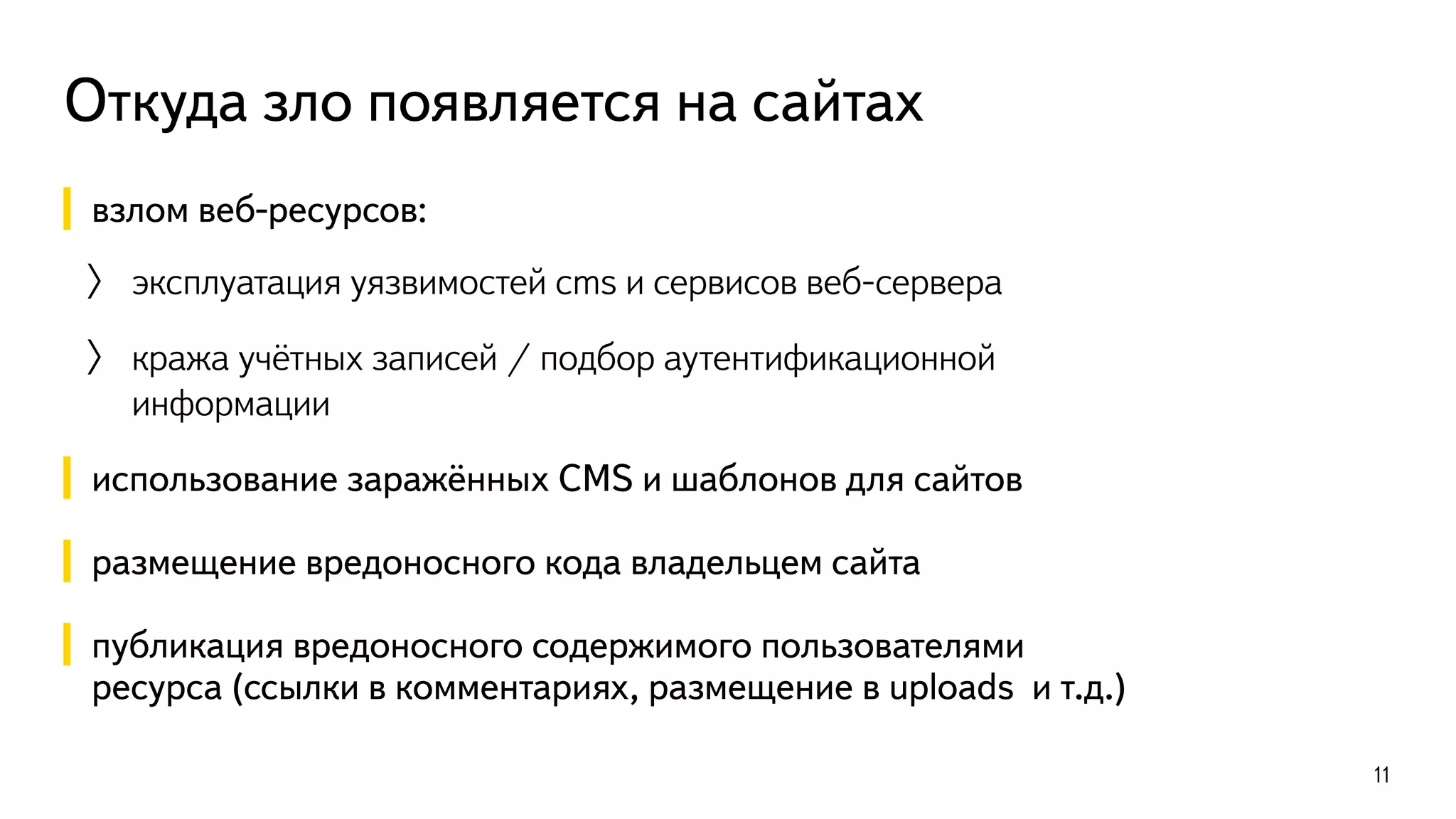

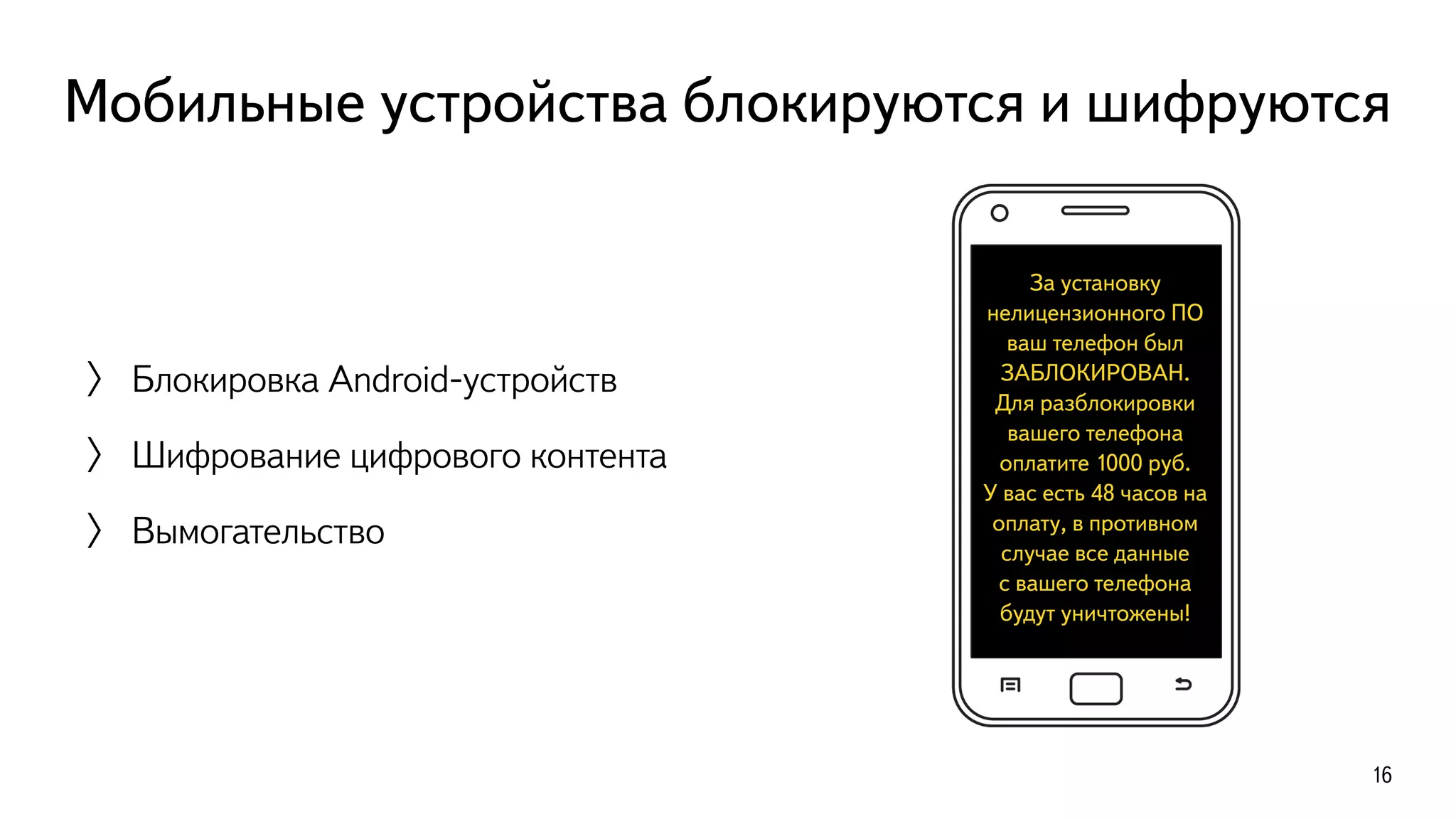

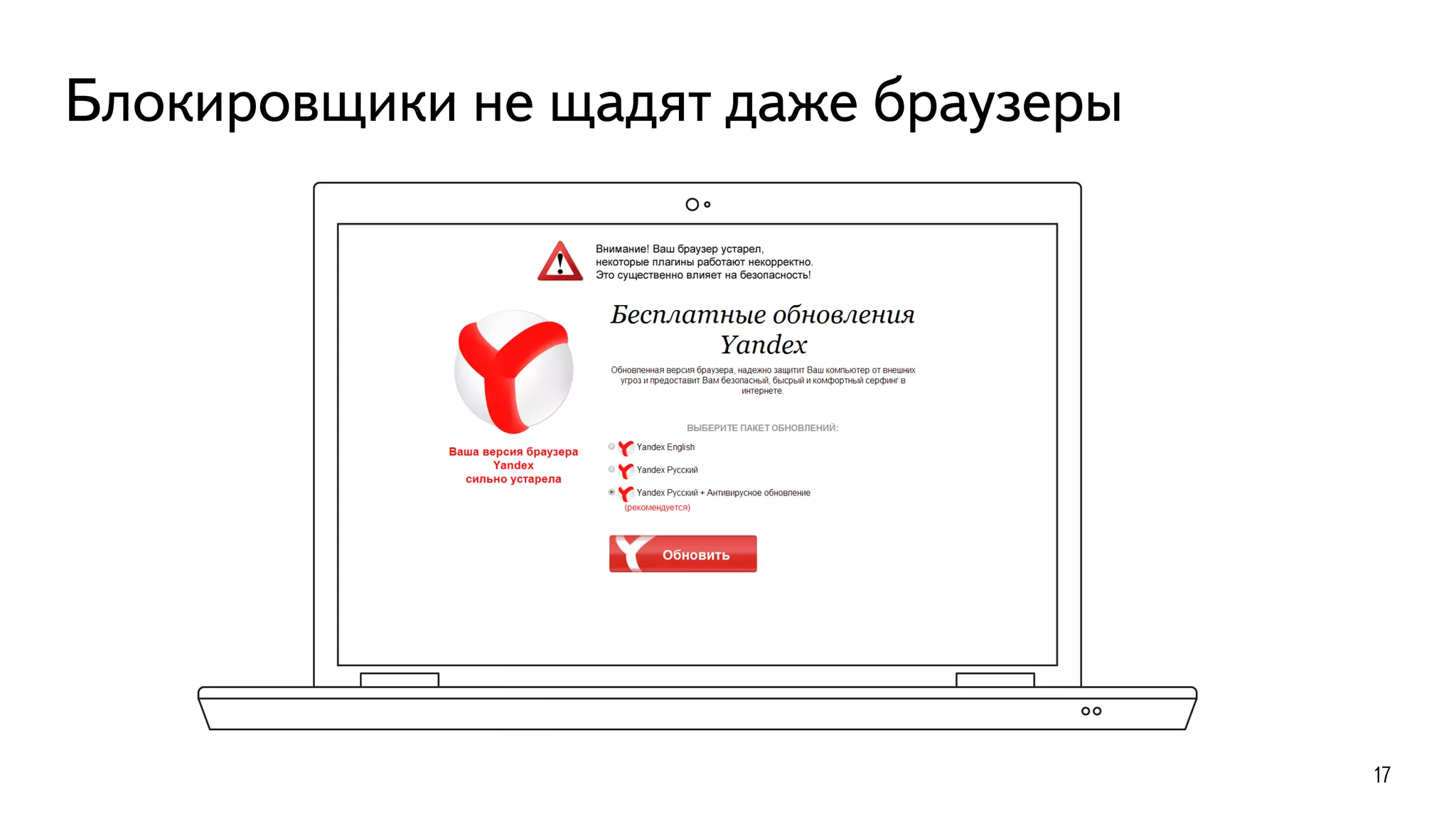

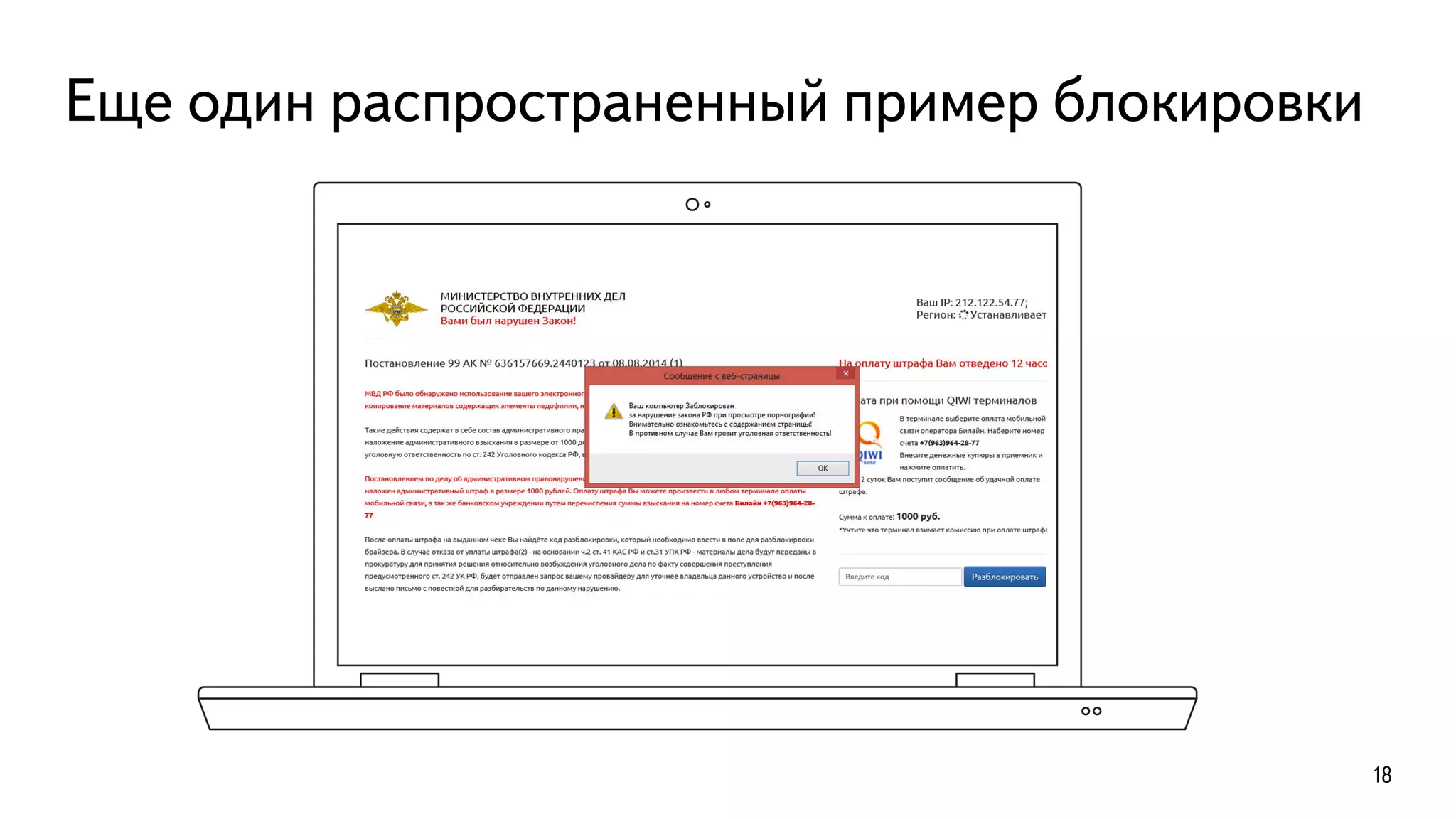

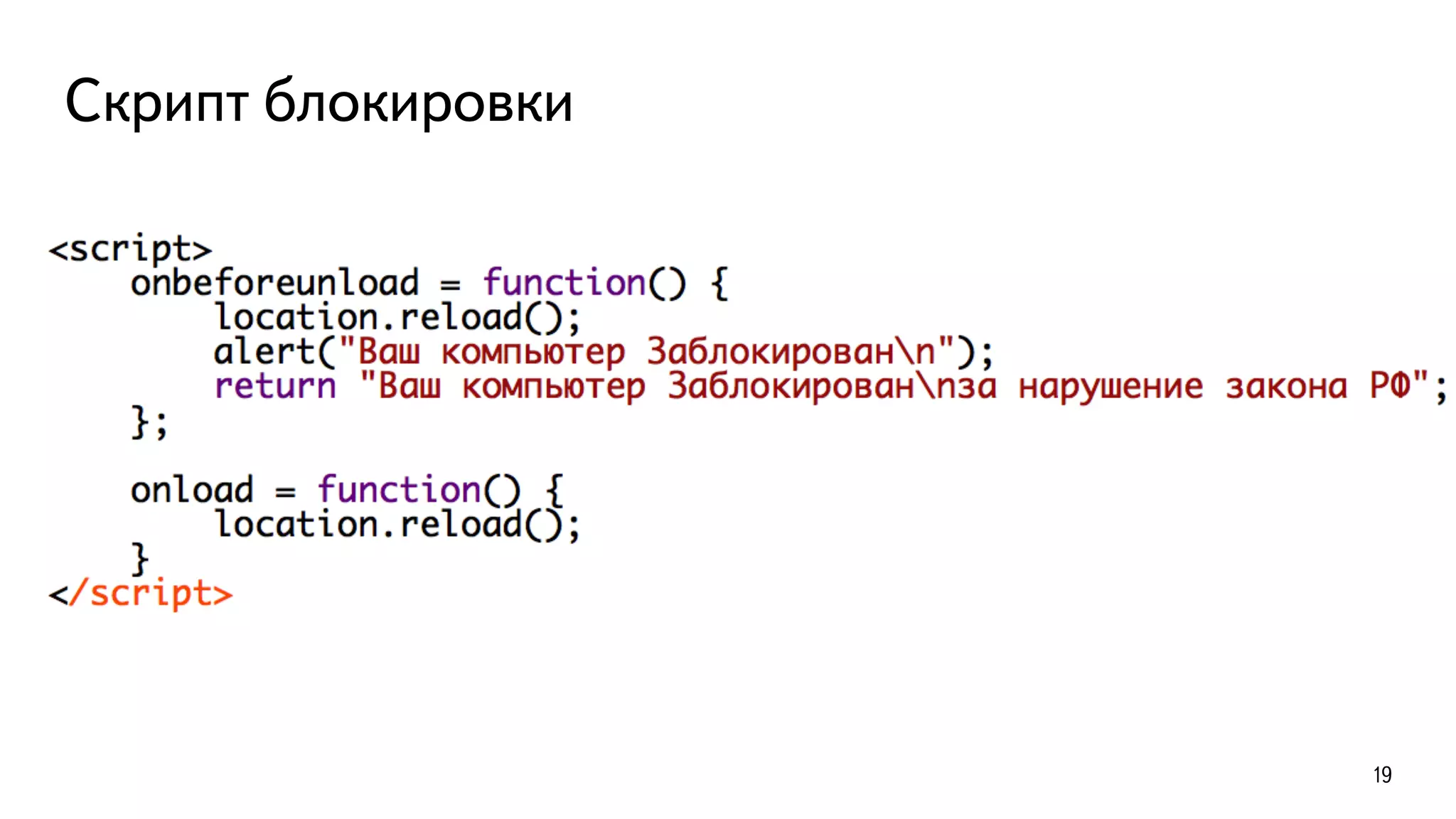

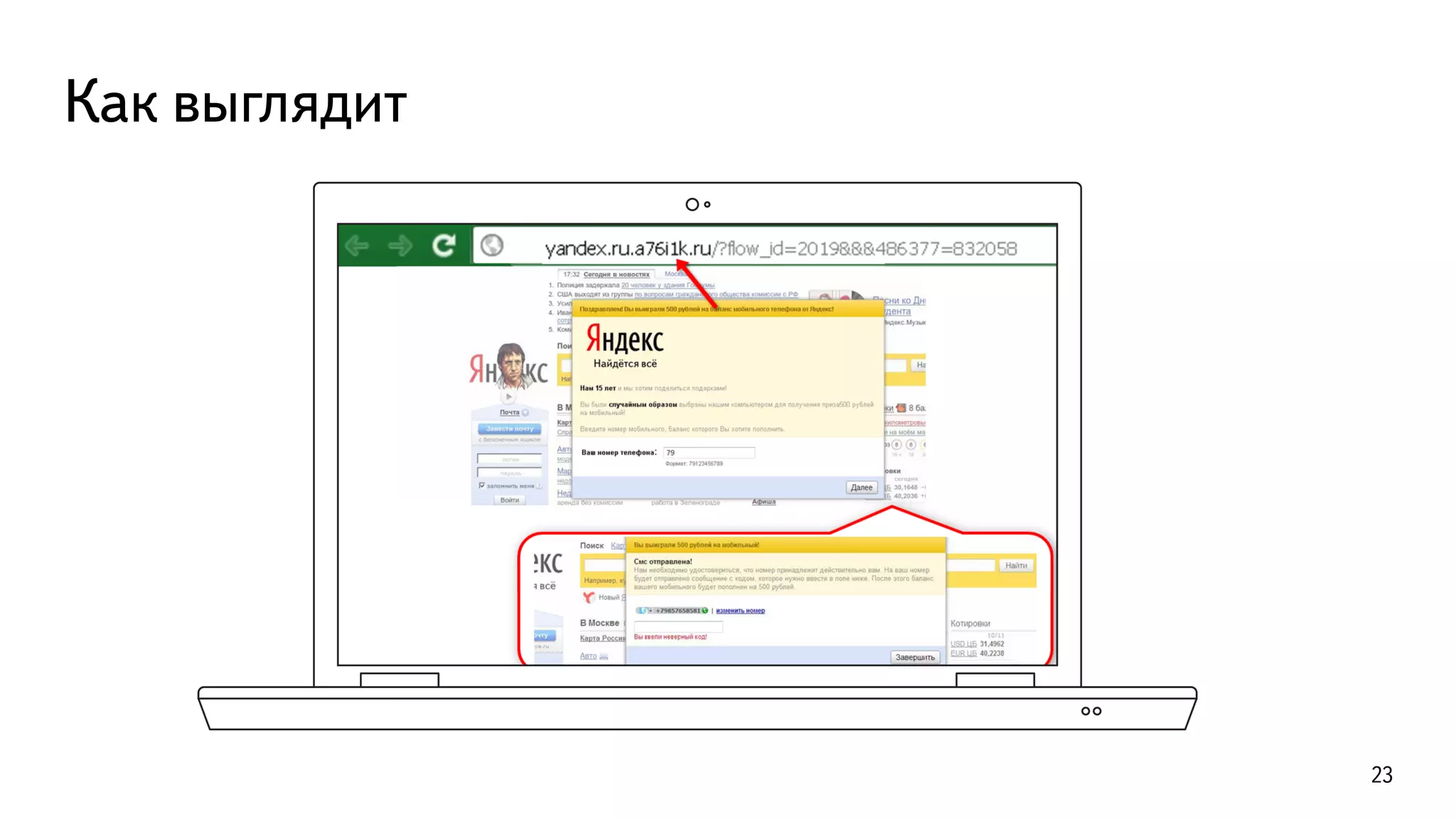

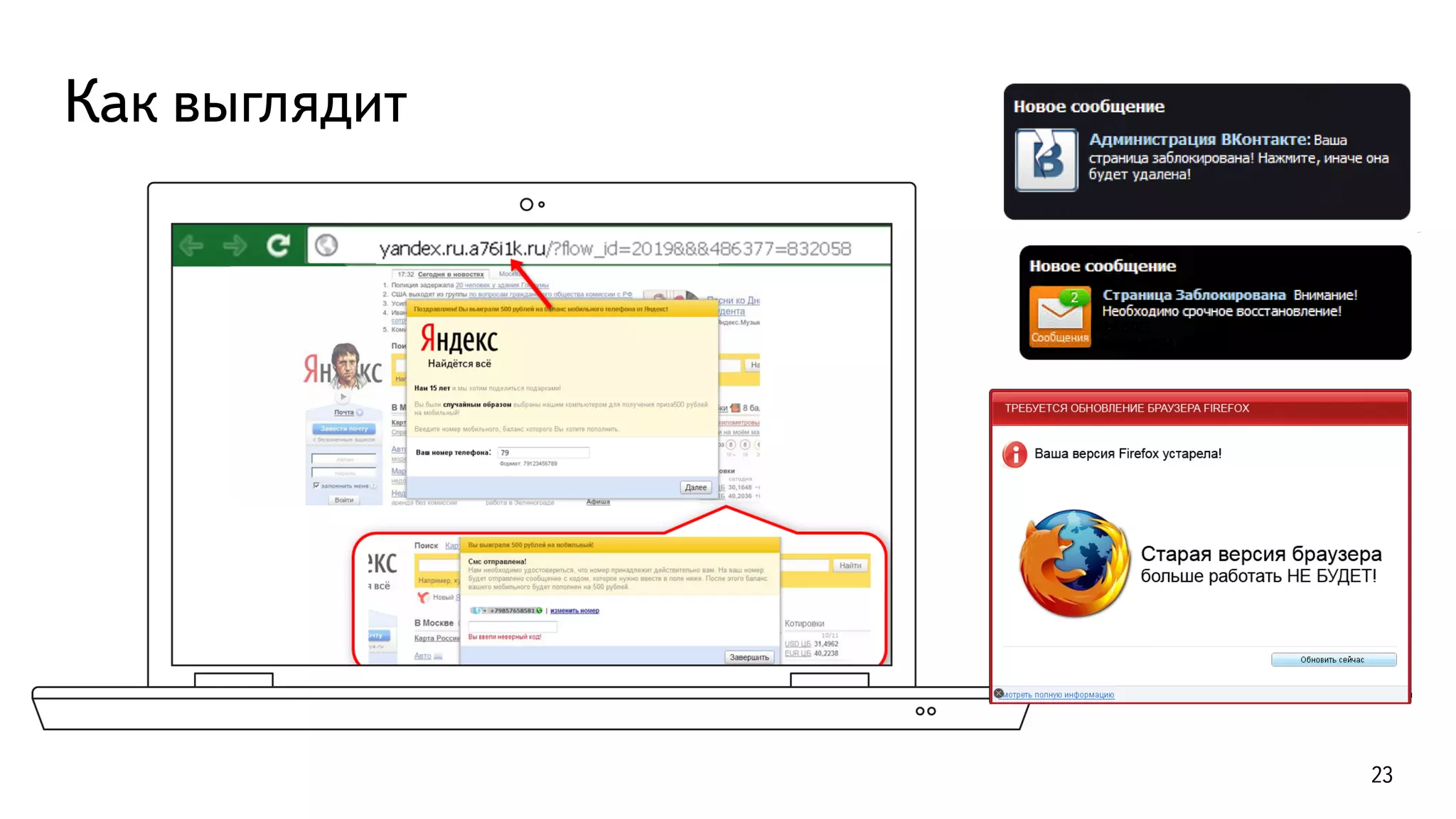

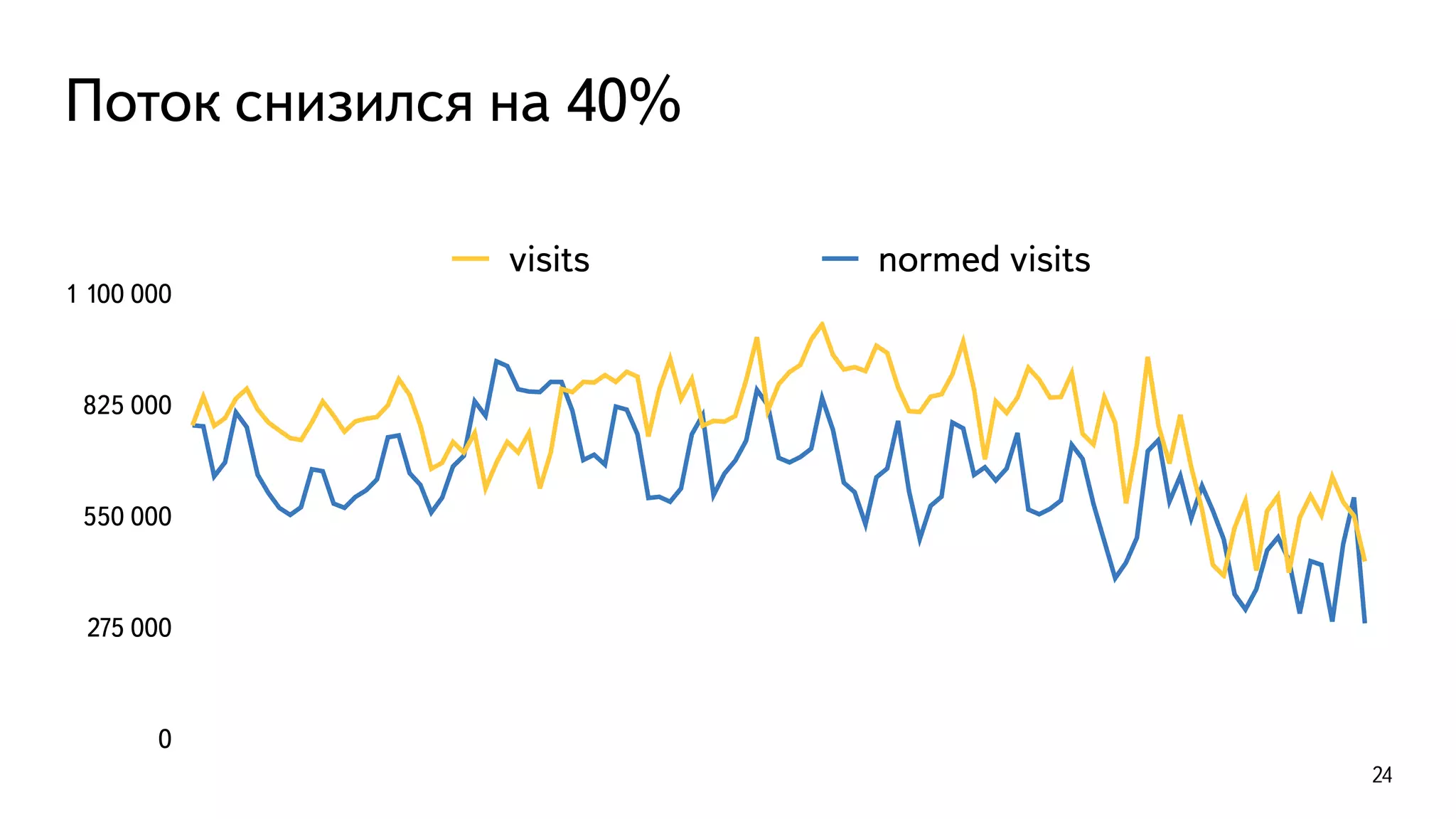

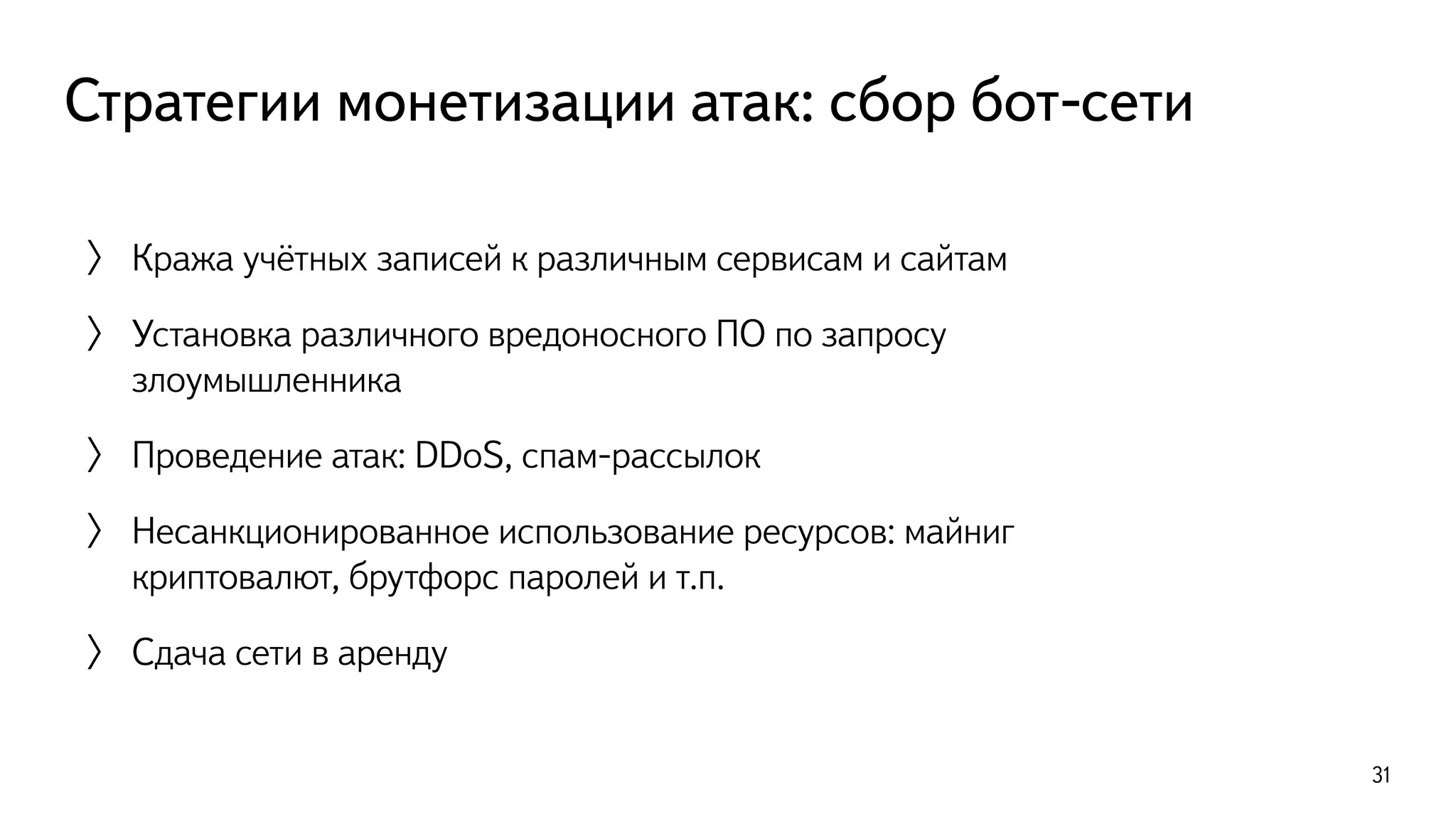

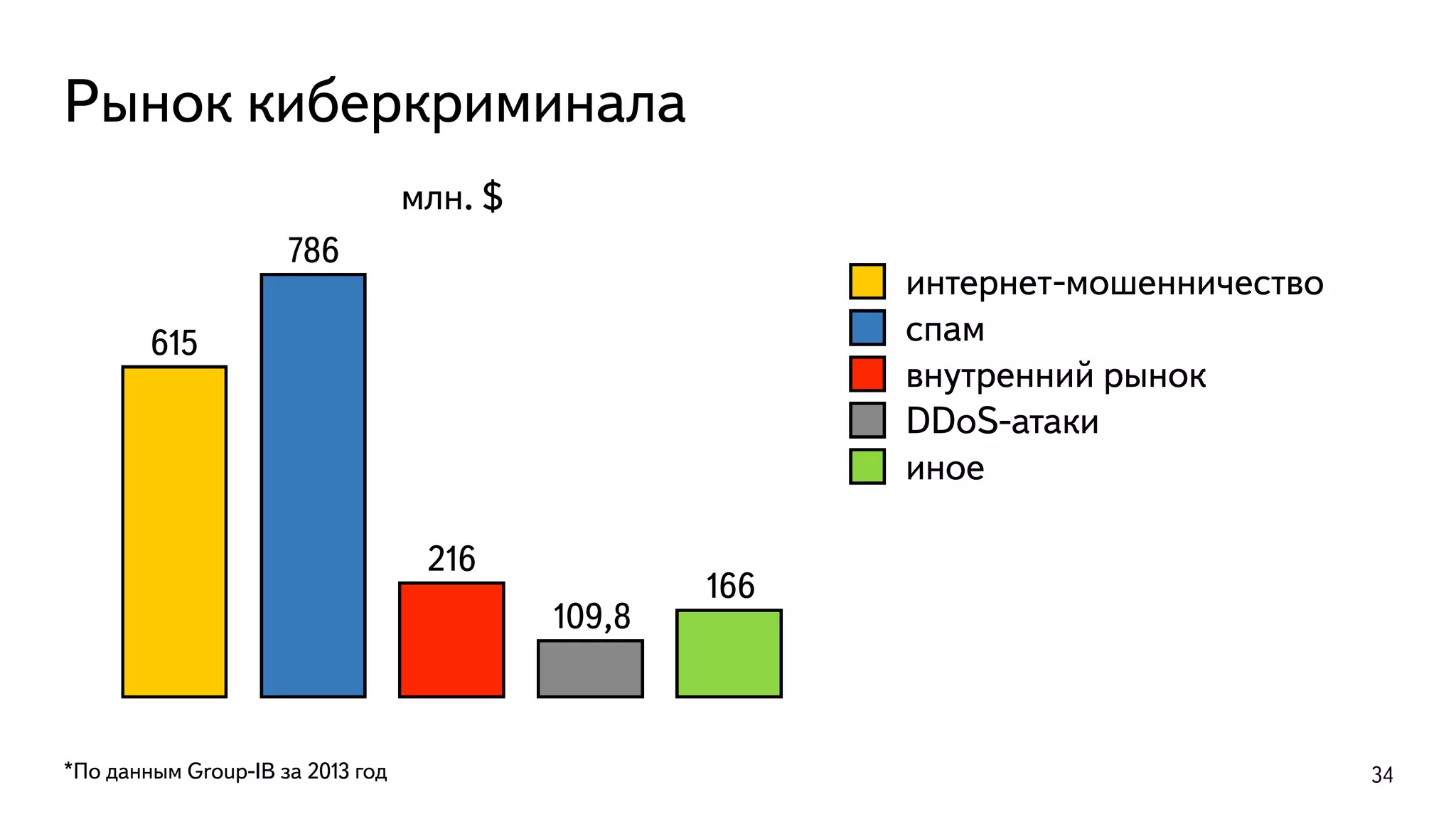

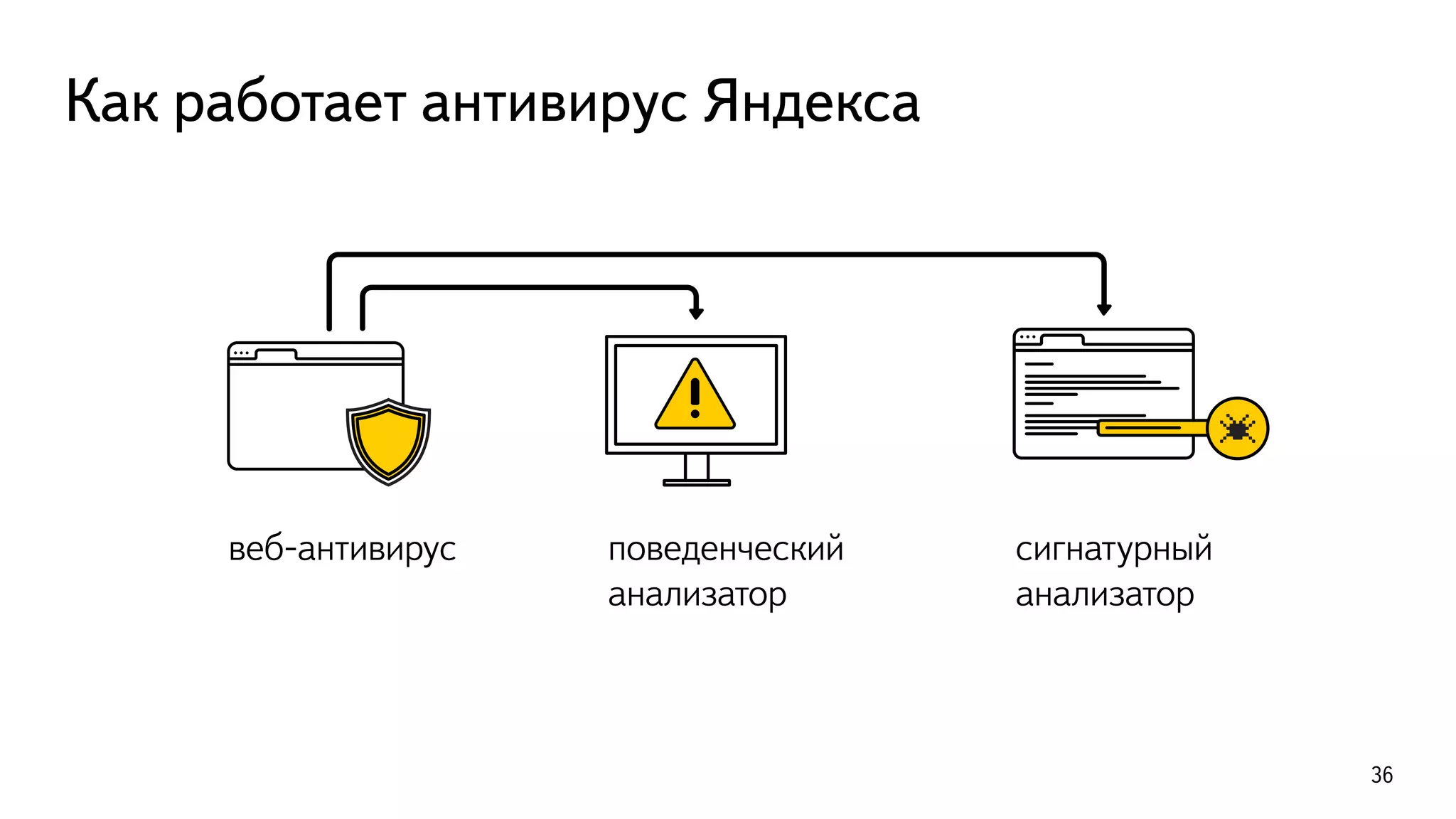

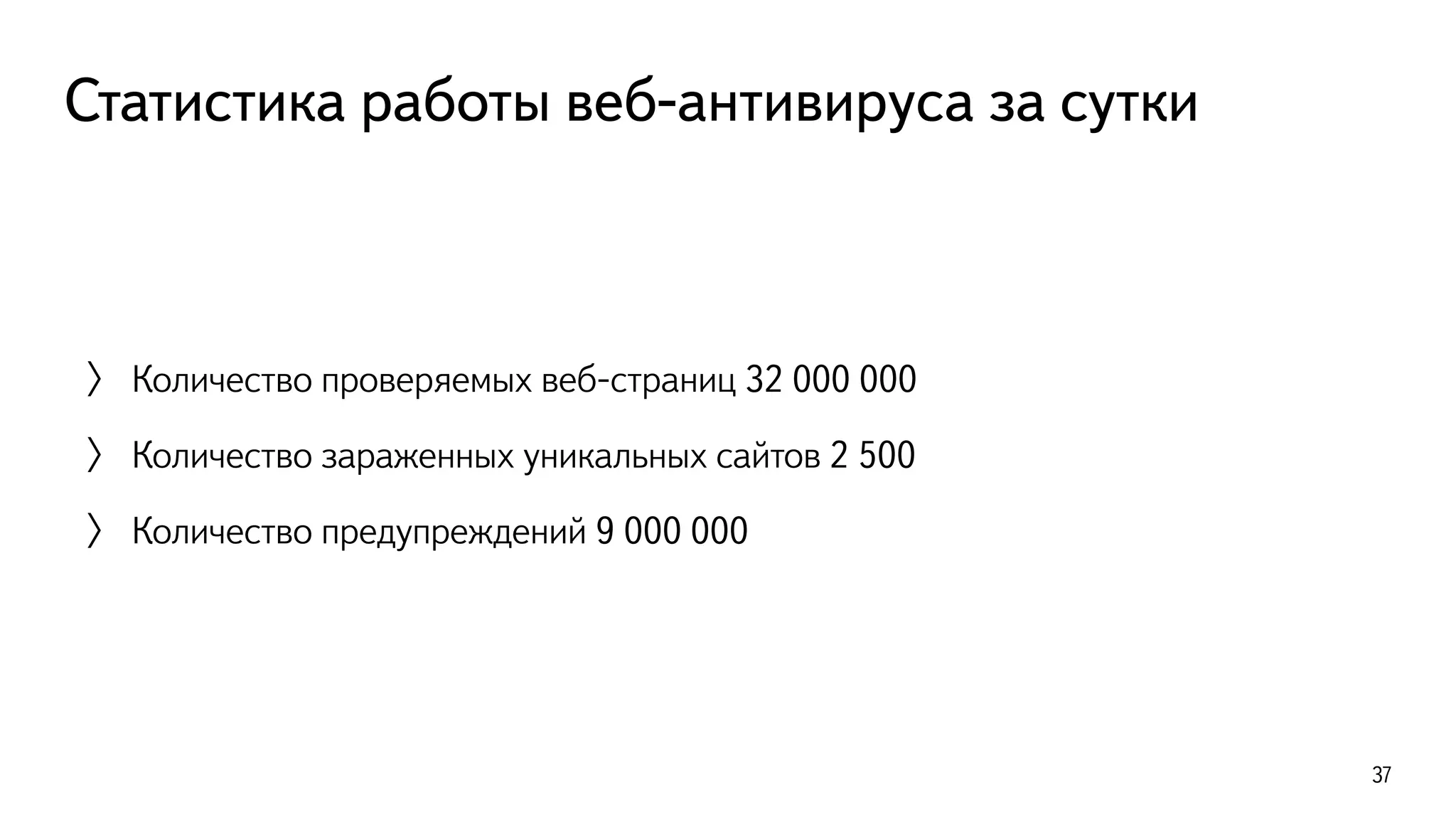

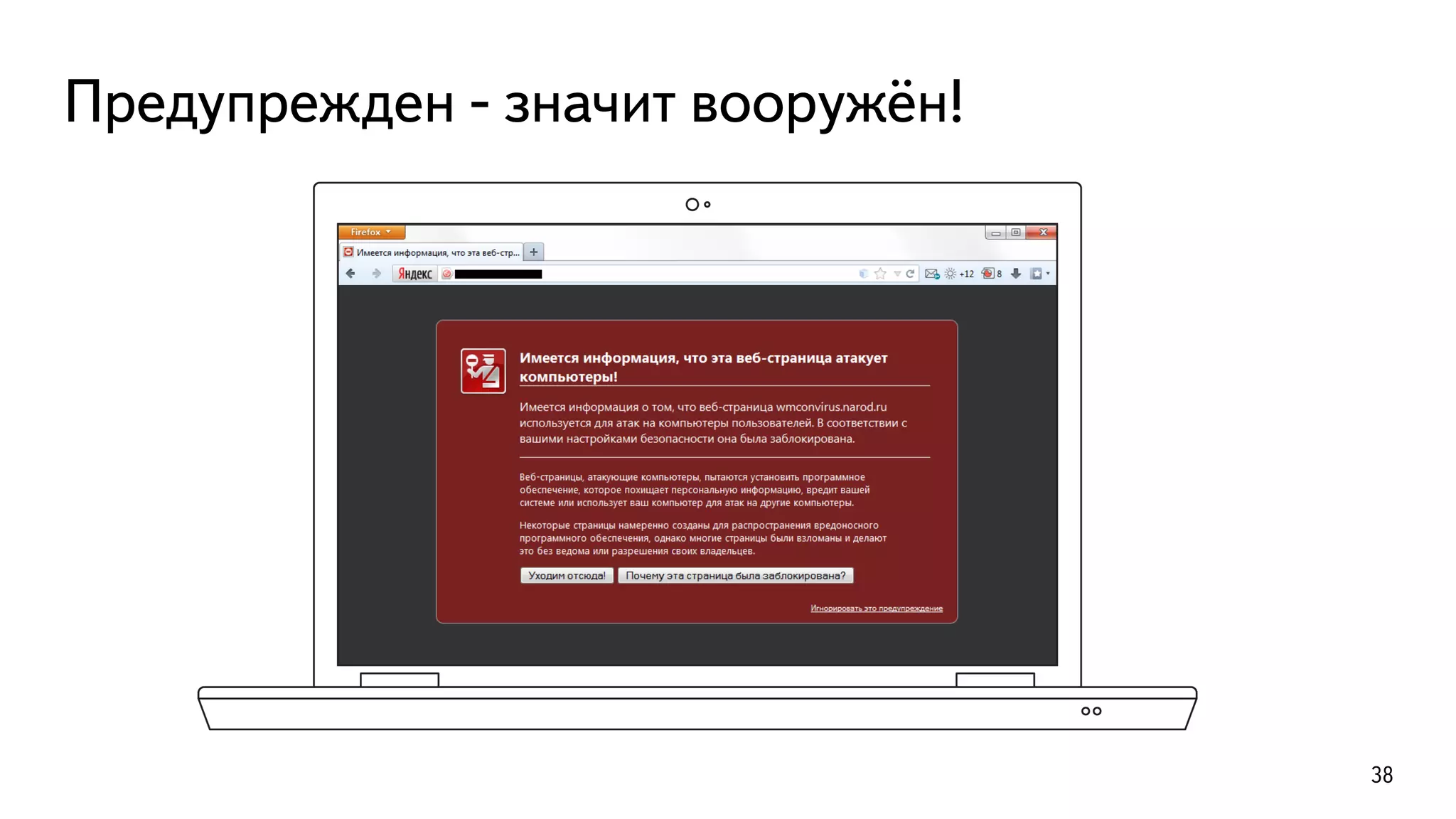

Документ анализирует угрозы безопасности в интернете в 2014 году, включая фишинг, drive-by-download атаки и нежелательное программное обеспечение. Он также описывает методы защиты пользователей, применяемые Яндексом, и статистику по заражённым ресурсам. Основное внимание уделяется способам монетизации кибератак и последствиям для пользователей.