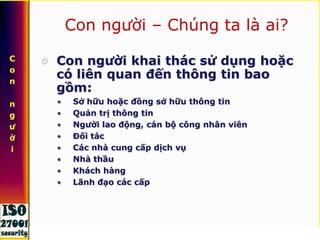

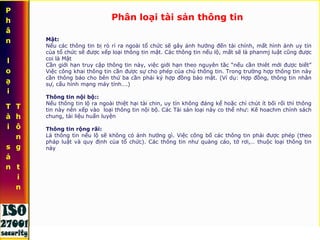

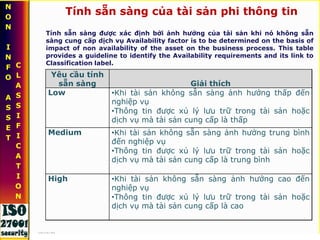

Tài liệu giới thiệu về an toàn thông tin, khẳng định rằng thông tin là tài sản quan trọng cần được bảo vệ thông qua các tiêu chuẩn an toàn như ISO 27001 và ISO 27002. Nó đề cập đến các yếu tố chính trong an toàn thông tin, bao gồm con người, quy trình và công nghệ, cũng như các rủi ro và mối đe dọa tiềm tàng từ cả bên trong và ngoài tổ chức. An toàn thông tin không chỉ là vấn đề công nghệ mà còn là vấn đề tổ chức, đòi hỏi sự trách nhiệm và đồng thuận từ tất cả các bên liên quan.