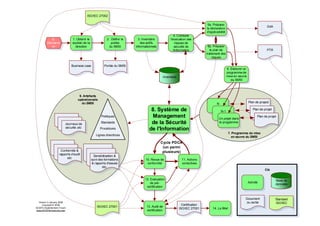

Organigramme de la mise en œuvre du SMSI et processus de certification ISO 27001 v3

•

9 likes•4,324 views

Version française traduite du document intitulé "ISMS implementation and certification process flowchart v3" de la trousse à outils ISO27k ("ISO27k Toolkit") . Version 3 January 2009 Copyright © 2009 ISO27k Implementers’ Forum www.ISO27001security.com

Report

Share

Report

Share

Download to read offline

Recommended

Recommended

Guide sur l'utilisation de l'outil (fichier Excel) d'AUDITSec basé sur la norme ISO 27002:2013. Ce guide est en lien avec le fichier (Excel) d'AUDITSec version mai 2014.Guide d'utilisation de l'outil AUDITSec basé sur la nouvelle norme ISO 27002 ...

Guide d'utilisation de l'outil AUDITSec basé sur la nouvelle norme ISO 27002 ...Eric Clairvoyant, Adm.A.,T.P., CRISC

More Related Content

What's hot

Guide sur l'utilisation de l'outil (fichier Excel) d'AUDITSec basé sur la norme ISO 27002:2013. Ce guide est en lien avec le fichier (Excel) d'AUDITSec version mai 2014.Guide d'utilisation de l'outil AUDITSec basé sur la nouvelle norme ISO 27002 ...

Guide d'utilisation de l'outil AUDITSec basé sur la nouvelle norme ISO 27002 ...Eric Clairvoyant, Adm.A.,T.P., CRISC

What's hot (20)

Référentiels et Normes pour l'Audit de la Sécurité des SI

Référentiels et Normes pour l'Audit de la Sécurité des SI

Évolution des bonnes pratiques en sécurité de l’information

Évolution des bonnes pratiques en sécurité de l’information

La sécurité de l’information et les auditeurs internes

La sécurité de l’information et les auditeurs internes

Gestion des incidents de sécurité : de la réactivité à la proactivité

Gestion des incidents de sécurité : de la réactivité à la proactivité

ISO/IEC 27005 : processus de traitement des risques et conformité

ISO/IEC 27005 : processus de traitement des risques et conformité

Guide d'utilisation de l'outil AUDITSec basé sur la nouvelle norme ISO 27002 ...

Guide d'utilisation de l'outil AUDITSec basé sur la nouvelle norme ISO 27002 ...

MANAGEMENT DES SYSTMES DE MANAGEMENT: L'APPORT DE ISO 27001

MANAGEMENT DES SYSTMES DE MANAGEMENT: L'APPORT DE ISO 27001

Viewers also liked

Viewers also liked (10)

La gouvernance au cœur de la transformation numérique - Le contexte et la sit...

La gouvernance au cœur de la transformation numérique - Le contexte et la sit...

Gouvernance et gestion des Technologies de l’information

Gouvernance et gestion des Technologies de l’information

Similar to Organigramme de la mise en œuvre du SMSI et processus de certification ISO 27001 v3

Similar to Organigramme de la mise en œuvre du SMSI et processus de certification ISO 27001 v3 (20)

cyberedu_module_4_cybersecurite_organisation_02_2017.pptx

cyberedu_module_4_cybersecurite_organisation_02_2017.pptx

Université laval présentation sur la gestion des risques 31-03-2015 vf2

Université laval présentation sur la gestion des risques 31-03-2015 vf2

Is27001 li formation-iso-iec-27001-lead-implementer

Is27001 li formation-iso-iec-27001-lead-implementer

ASFWS 2011 : Les exigences PCI-DSS en terme de développement logiciel

ASFWS 2011 : Les exigences PCI-DSS en terme de développement logiciel

2016 12-14 colloque ssi-etat des lieux de la ssi dans le programme hôpital nu...

2016 12-14 colloque ssi-etat des lieux de la ssi dans le programme hôpital nu...

MATINÉE PMI : La gestion des risques de sécurité de l'information dans les pr...

MATINÉE PMI : La gestion des risques de sécurité de l'information dans les pr...

[weave] Risk and compliance - implémentation d'un SIGR ![[weave] Risk and compliance - implémentation d'un SIGR](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[weave] Risk and compliance - implémentation d'un SIGR](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[weave] Risk and compliance - implémentation d'un SIGR

La Politique de Sécurité du Système d’Information (PSSI)

La Politique de Sécurité du Système d’Information (PSSI)

More from Bachir Benyammi

More from Bachir Benyammi (18)

Cadre pour l'amélioration de la cybersécurité des infrastructures critiques, ...

Cadre pour l'amélioration de la cybersécurité des infrastructures critiques, ...

Réalisation d'un site web dynamique mobile pour Air Algérie

Réalisation d'un site web dynamique mobile pour Air Algérie

Evolution des exportations de marchandises en Algérie de de 1992 à 2004

Evolution des exportations de marchandises en Algérie de de 1992 à 2004

Réalisation d’un site web pour la Clinique des Oasis Ghardaïa

Réalisation d’un site web pour la Clinique des Oasis Ghardaïa

Étude et réalisation d’une application de contrôle d’un PC à distance en JAVA...

Étude et réalisation d’une application de contrôle d’un PC à distance en JAVA...

Étude et réalisation d’une application de contrôle d’un PC à distance en JAVA...

Étude et réalisation d’une application de contrôle d’un PC à distance en JAVA...

Réalisation d'un compilateur de mini langage - Khawarizmi

Réalisation d'un compilateur de mini langage - Khawarizmi

Réalisation d’un interpréteur en langue Arabe - Khawarizmi

Réalisation d’un interpréteur en langue Arabe - Khawarizmi

Organigramme de la mise en œuvre du SMSI et processus de certification ISO 27001 v3

- 1. 7. Programme de mise en œuvre du SMSI 3. Inventaire des actifs informationnels 0. Démarrer ici 2. Définir le périmètre du SMSI 6. Élaborer un programme de mise en œuvre du SMSI 5b. Préparer le plan de traitement des risques 4. Conduire l’appréciation des risques de sécurité de l'information 1. Obtenir le soutien de la direction N N-1 Un projet dans le programme Inventaire PTR Périmètre du SMSI Dossier d'affaires 8. Système de Management de la Sécurité de l'Information Plan de project Plan de projet Plan de projet 10. Revue de conformité 5a. Préparer la déclaration d'applicabilité DdA 11. Actions correctives Cycle PDCA (un parmi plusieurs) ISO/IEC 27002 12. Evaluation de pré- certification 13. Audit de certification Certification ISO/IEC 27001 ISO/IEC 27001 9. Artefacts opérationnels du SMSI Document ou sortie Base de donneés Activité Légende Standard ISO/IECVersion 3 January 2009 Copyright © 2009 ISO27k Implementers’ Forum www.ISO27001security.com Rapport RapportSensibilisation & suivi des formations & rapports de test etc. Rapport Journaux de sécurité etc. Rapport Rapports de conformité & d'audit etc. 14. C’est Parti! Politiques Standards Procédures Lignes directrices

- 2. Cycle PDCA (un parmi plusieurs) 7. Programme de mise en œuvre du SMSI 3. Inventaire des actifs informationnels 0. Démarrer ici 2. Définir le périmètre du SMSI 6. Élaborer un programme de mise en œuvre du SMSI 5b. Préparer le plan de traitement des risques 4b. Conduire l’appréciation des risques de sécurité de l'information Planifier le projet Planifier le projet Élaborer un plan d’audit interne du SMSI PTR Périmètre du SMSI Dossier d'affaires 8. Système de Management de la Sécurité de l'Information Plan de projet Plan de projet Procédure d’audit interne du SMSI 10. Revue de conformité 5a. Préparer la déclaration d'applicabilité DdA 11. Actions correctives ISO/IEC 27002 12. Evaluation de pré- certification 13. Audit de certification Certification ISO/IEC 27001 ISO/IEC 27001 9. Artefacts opérationnels du SMSI Rapport RapportSensibilisation & suivi des formations & rapports de test etc. Rapport Rapports de conformité & d'audit etc. 14. C’est Parti! Politiques SI Standards Procédures Lignes directrices Planifier Faire VérifierAgir Enregistrements des décisions de direction Document obligatoire 4a. Définir la méthode(s) d’appréciation des risques Méthode(s) d’appréciation des risques Rapport(s) d'appréciation des risques 1. Obtenir le soutien de la direction Procédure de contrôle des documents Procédure des actions préventives Métriques de sécurité de l'information Enregistrements de la revue de direction du SMSI Procédures d’exploitation du SMSI Procédures SI Politique SMSI Procédure des actions correctives Version 3 January 2009 Copyright © 2009 ISO27k Implementers’ Forum www.ISO27001security.com Inventaire Rapport Journaux de sécurité etc. Standard ISO/IEC Légende Documentation des mesures de sécurité Procédure de contrôle des enregistrements