Recommended

[data security showcase Sapporo 2015] D22:今求められるセキュリティレベルとFireEye適応型防御 by ファイ...![[data security showcase Sapporo 2015] D22:今求められるセキュリティレベルとFireEye適応型防御 by ファイ...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[data security showcase Sapporo 2015] D22:今求められるセキュリティレベルとFireEye適応型防御 by ファイ...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[data security showcase Sapporo 2015] D22:今求められるセキュリティレベルとFireEye適応型防御 by ファイ...Insight Technology, Inc.

Recommended

[data security showcase Sapporo 2015] D22:今求められるセキュリティレベルとFireEye適応型防御 by ファイ...![[data security showcase Sapporo 2015] D22:今求められるセキュリティレベルとFireEye適応型防御 by ファイ...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[data security showcase Sapporo 2015] D22:今求められるセキュリティレベルとFireEye適応型防御 by ファイ...](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[data security showcase Sapporo 2015] D22:今求められるセキュリティレベルとFireEye適応型防御 by ファイ...Insight Technology, Inc.

More Related Content

What's hot

What's hot (19)

ビルトイン・セキュリティのススメ Dev Days 2015 Tokyo - Riotaro OKADA

ビルトイン・セキュリティのススメ Dev Days 2015 Tokyo - Riotaro OKADA

[CB16] 基調講演: セキュリティはどれくらいが適量? – How much security is too much? – by Karsten Nohl![[CB16] 基調講演: セキュリティはどれくらいが適量? – How much security is too much? – by Karsten Nohl](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[CB16] 基調講演: セキュリティはどれくらいが適量? – How much security is too much? – by Karsten Nohl](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[CB16] 基調講演: セキュリティはどれくらいが適量? – How much security is too much? – by Karsten Nohl

JPC2017 [F2-2] オープンソースと検索可能暗号技術でSharePoint Onlineを秘匿化![JPC2017 [F2-2] オープンソースと検索可能暗号技術でSharePoint Onlineを秘匿化](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![JPC2017 [F2-2] オープンソースと検索可能暗号技術でSharePoint Onlineを秘匿化](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

JPC2017 [F2-2] オープンソースと検索可能暗号技術でSharePoint Onlineを秘匿化

[CB16] CGCで使用した完全自動脆弱性検知ツールを使ったセキュリティの分析とその効果 by InHyuk Seo & Jason Park![[CB16] CGCで使用した完全自動脆弱性検知ツールを使ったセキュリティの分析とその効果 by InHyuk Seo & Jason Park](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[CB16] CGCで使用した完全自動脆弱性検知ツールを使ったセキュリティの分析とその効果 by InHyuk Seo & Jason Park](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[CB16] CGCで使用した完全自動脆弱性検知ツールを使ったセキュリティの分析とその効果 by InHyuk Seo & Jason Park

【Interop Tokyo 2015】 Sec 02: Cisco AMP, レトロ スペクティブで見えてくる マルウェアの挙動

【Interop Tokyo 2015】 Sec 02: Cisco AMP, レトロ スペクティブで見えてくる マルウェアの挙動

Similar to CSIRT研修サービス

金融ISAC アニュアルカンファレンス 2020:Intelligence Driven Securityの「ことはじめ」

金融ISAC アニュアルカンファレンス 2020:Intelligence Driven Securityの「ことはじめ」Tomohisa Ishikawa, CISSP, CSSLP, CISA, CISM, CFE

Internet Week 2019:D2-3 攻撃者をあぶり出せ!! プロアクティブなセキュリティアプローチ

Internet Week 2019:D2-3 攻撃者をあぶり出せ!! プロアクティブなセキュリティアプローチTomohisa Ishikawa, CISSP, CSSLP, CISA, CISM, CFE

Similar to CSIRT研修サービス (20)

サイバー攻撃の新たな攻撃手法と、地方自治体組織および公共サービス事業体における有効な情報セキュリティ対策の実践

サイバー攻撃の新たな攻撃手法と、地方自治体組織および公共サービス事業体における有効な情報セキュリティ対策の実践

20200214 the seminar of information security with sample answer

20200214 the seminar of information security with sample answer

金融ISAC アニュアルカンファレンス 2020:Intelligence Driven Securityの「ことはじめ」

金融ISAC アニュアルカンファレンス 2020:Intelligence Driven Securityの「ことはじめ」

Internet Week 2019:D2-3 攻撃者をあぶり出せ!! プロアクティブなセキュリティアプローチ

Internet Week 2019:D2-3 攻撃者をあぶり出せ!! プロアクティブなセキュリティアプローチ

【Interop tokyo 2014】 ビッグデータを活用し、被害を予見! シスコの新たなセキュリティ運用モデル

【Interop tokyo 2014】 ビッグデータを活用し、被害を予見! シスコの新たなセキュリティ運用モデル

FUJITSUファミリ会 2020 秋季大会用プレゼン #1 「新たなサイバー攻撃に 関する脅威の認知」

FUJITSUファミリ会 2020 秋季大会用プレゼン #1 「新たなサイバー攻撃に 関する脅威の認知」

More from IBMソリューション

More from IBMソリューション (20)

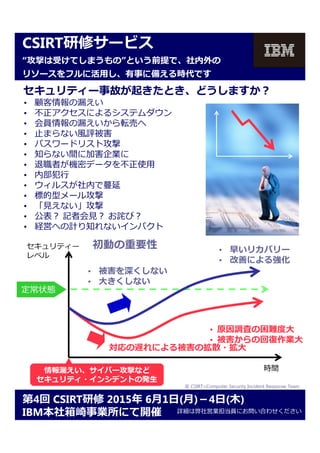

CSIRT研修サービス

- 1. CSIRT研修サービス “攻撃は受けてしまうもの”という前提で、社内外の リソースをフルに活用し、有事に備える時代です 時間 セキュリティー レベル 定常状態 • 原因調査の困難度⼤ • 被害からの回復作業⼤ • 早いリカバリー • 改善による強化 • 被害を深くしない • 大きくしない 対応の遅れによる被害の拡散・拡大 情報漏えい、サイバー攻撃など セキュリティ・インシデントの発生 初動の重要性 セキュリティー事故が起きたとき、どうしますか? • 顧客情報の漏えい • 不正アクセスによるシステムダウン • 会員情報の漏えいから転売へ • 止まらない風評被害 • パスワードリスト攻撃 • 知らない間に加害企業に • 退職者が機密データを不正使⽤ • 内部犯⾏ • ウィルスが社内で蔓延 • 標的型メール攻撃 • 「⾒えない」攻撃 • 公表? 記者会⾒? お詫び? • 経営への計り知れないインパクト 第4回 CSIRT研修 2015年 6月1日(月)-4日(木) IBM本社箱崎事業所にて開催 ※CSIRT=Computer Security Incident Response Team 詳細は弊社営業担当員にお問い合わせください

- 2. 1日目 CSIRTの活動 2日目 インシデント対応 3日目 内部インシデント 4日目 対応後の活動 10:00 11:00 12:00 13:00 14:00 15:00 16:00 17:00 日本アイ・ビー・エム株式会社 〒103-8510 東京都中央区日本橋箱崎町19-21 http://www.ibm.com/jp 研修の概要 形式・時間 ・料⾦ 教室での講義形式 (IBM施設、実習も含みます) のべおよそ30時間 / 4日間 - 1〜2時間 / コマ - 講義、ワークショップ、実習 の混在カリキュラム グループ編成して進⾏ 料⾦ : お1人様 40万円(税抜き) 対象者 セキュリティー事故発⽣時の対応全体指揮、管理に実際的に携わる⽅ 専門家によるエマージェンシー・レスポンス・サービスを受ける場合の、 相対する役割の方 ITセキュリティー⼀般の基礎知識がある⽅ (※ フォレンジック技術などの インシデント対応技術的スキルは前提ではありません) 内容 1日目 CSIRTの概要とインシデント対応について CSIRTの一般的な活動の紹介を講義で進め、CSIRTに求められる活動内容について、参加者とディスカッショ ン形式で課題を共有 ミニ演習を含め、CSIRT活動の流れや詳細を習得 事例を基に、情報収集・リスク判定・対策検討など具体的な対応を実習形式で習得 2日目 外部からの攻撃によるインシデント対応 外部からの攻撃に関する対応を、実例に近いシナリオ教材を使⽤して実習形式で習得 3日目 内部インシデントの対応 内部犯⾏によるインシデント発⽣の際の対応について実習形式で習得 マルウェア感染時の対応について実習形式で習得 4日目 外部との連携、公表等の活動 外部の専門事業者を利⽤する場合にどのような点が重要か、今までの実習内容を基に実習形式で習得 公表する場合を想定したシナリオ作りを、他社の実例を参考に、今までの実習内容を基に実習形式で習得 オープニング 課題定義 CSIRT概要 CSIRTの役割や 一般的な機能 事例解析 インシデントに おける法執⾏機関と の連携 イントロダクション インシデント対応 プロシジャー インシデント解析 解説 IDSログ解析 実習① IDSログ解析 実習② イントロダクション 情報漏えい 内部インシデント 事例 ① 初動調査 ② ヒアリングと 証拠保全 ③ 本格調査意向の 対応 ④ ウィルス感染の 対応 イントロダクション インシデント対応後 の活動(公表等) インシデント公表 事例 総合演習説明 総合演習 Tokyo SOC⾒学 昼食休憩 講義 ディスカッション 実習・演習 時間割 ※以下は予定であり、変更する場合があります。