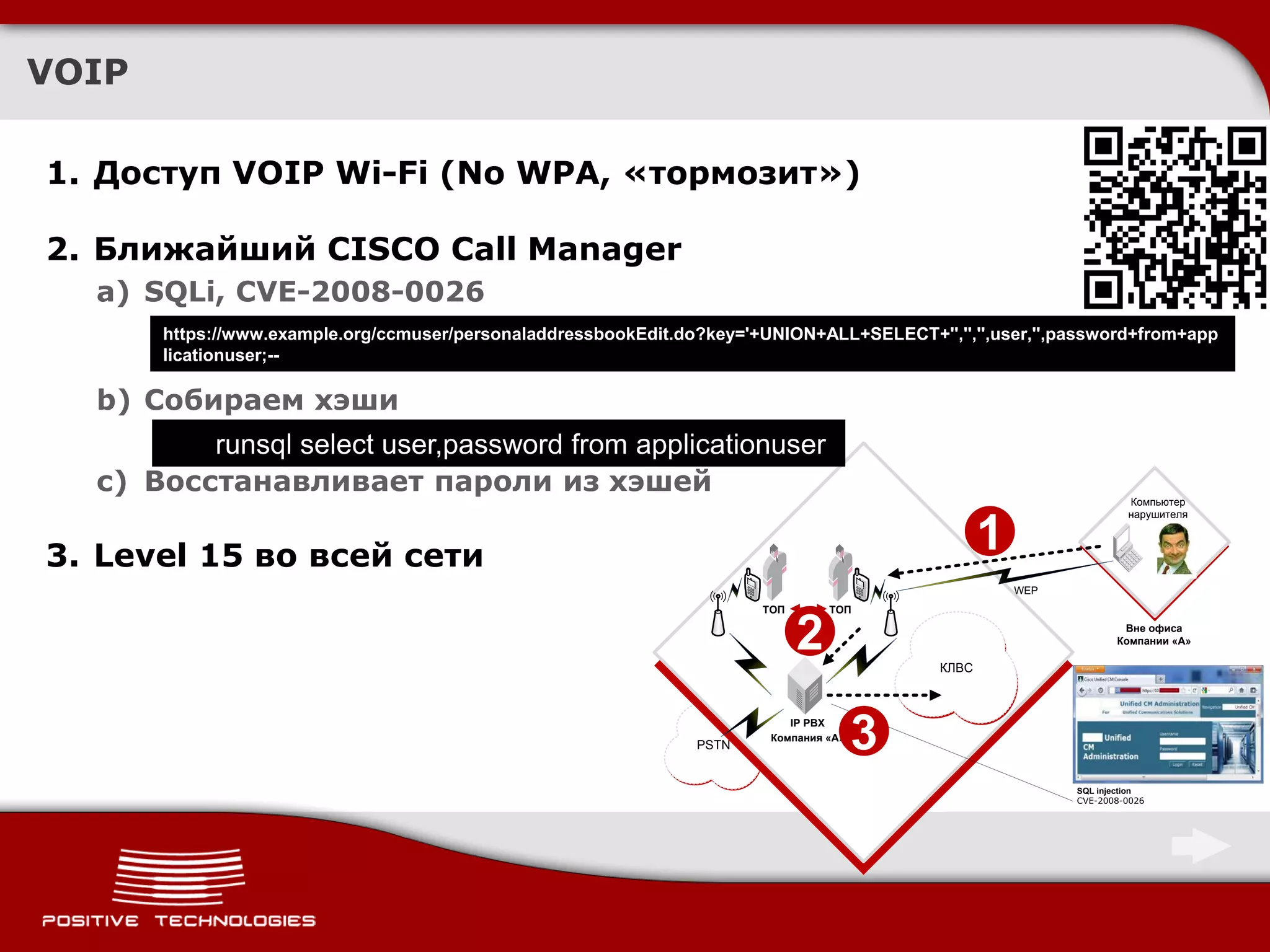

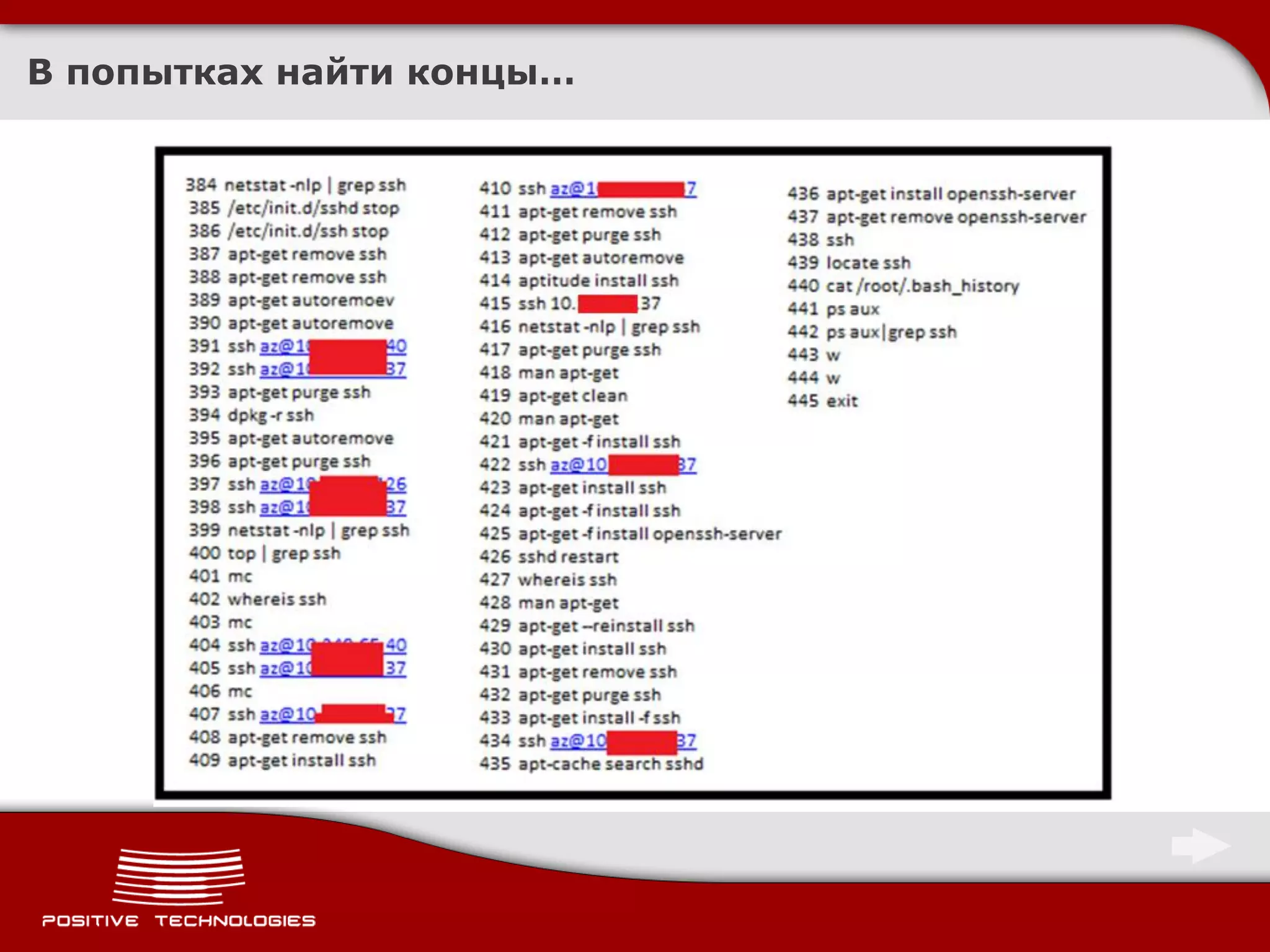

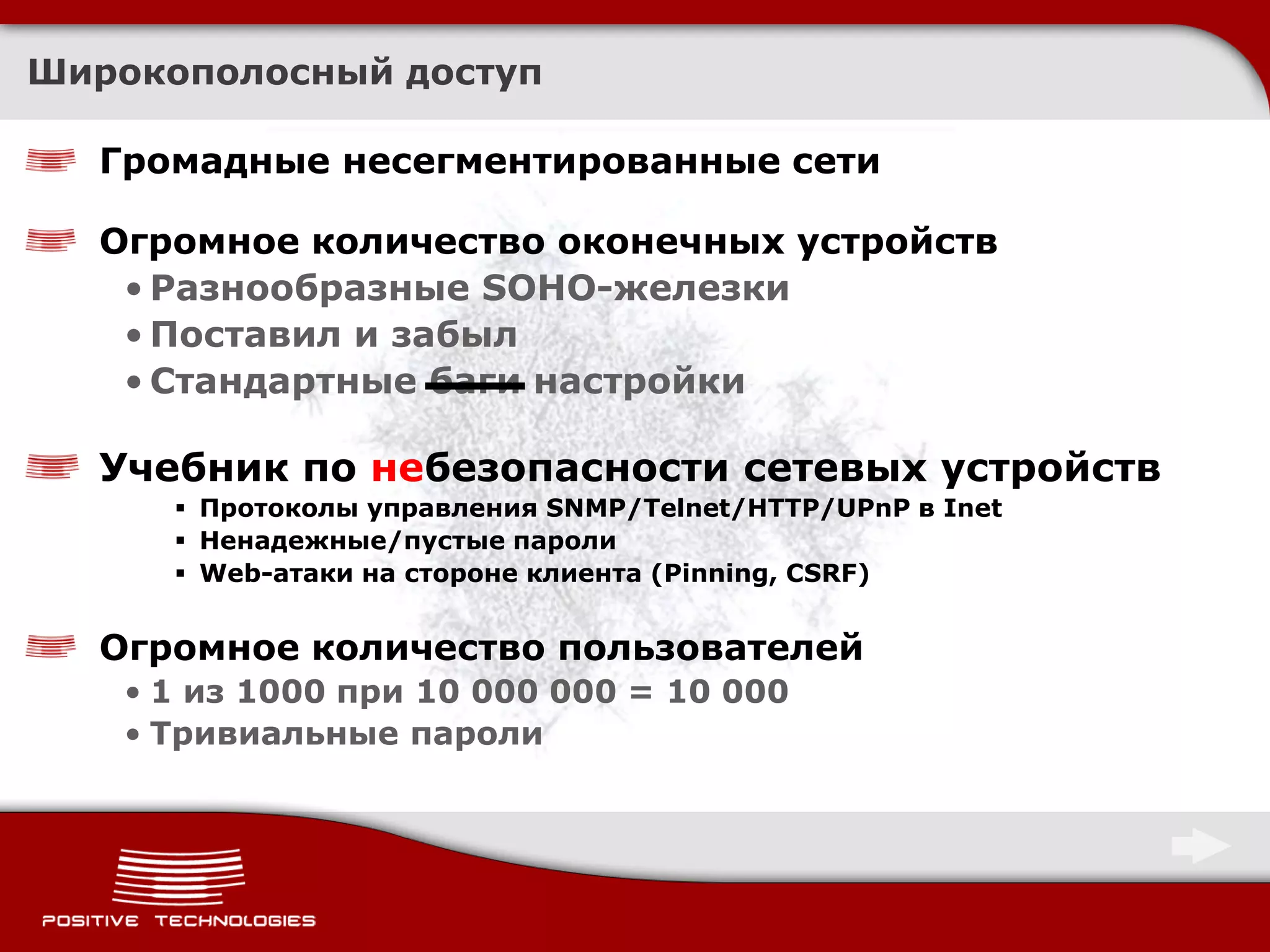

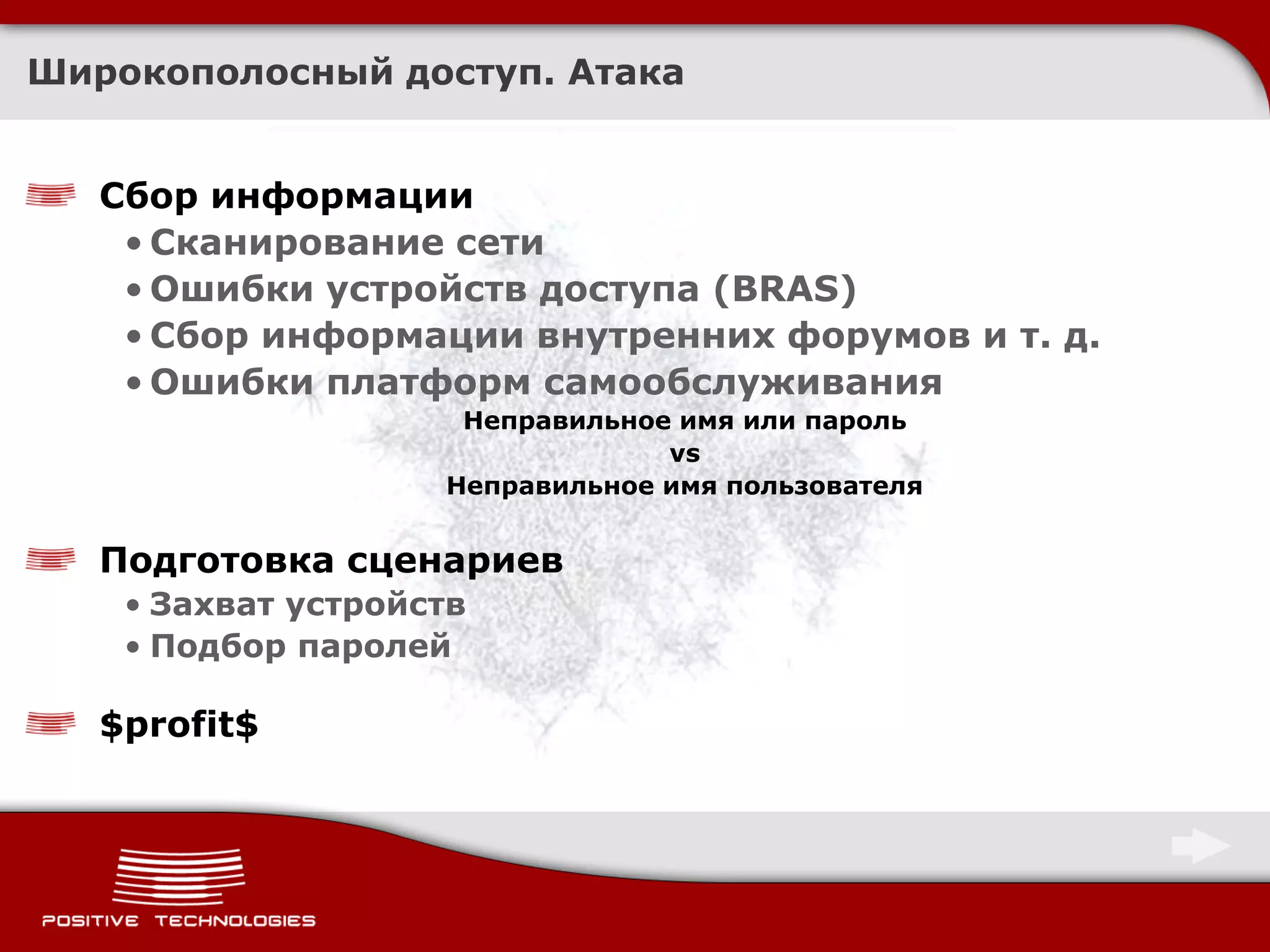

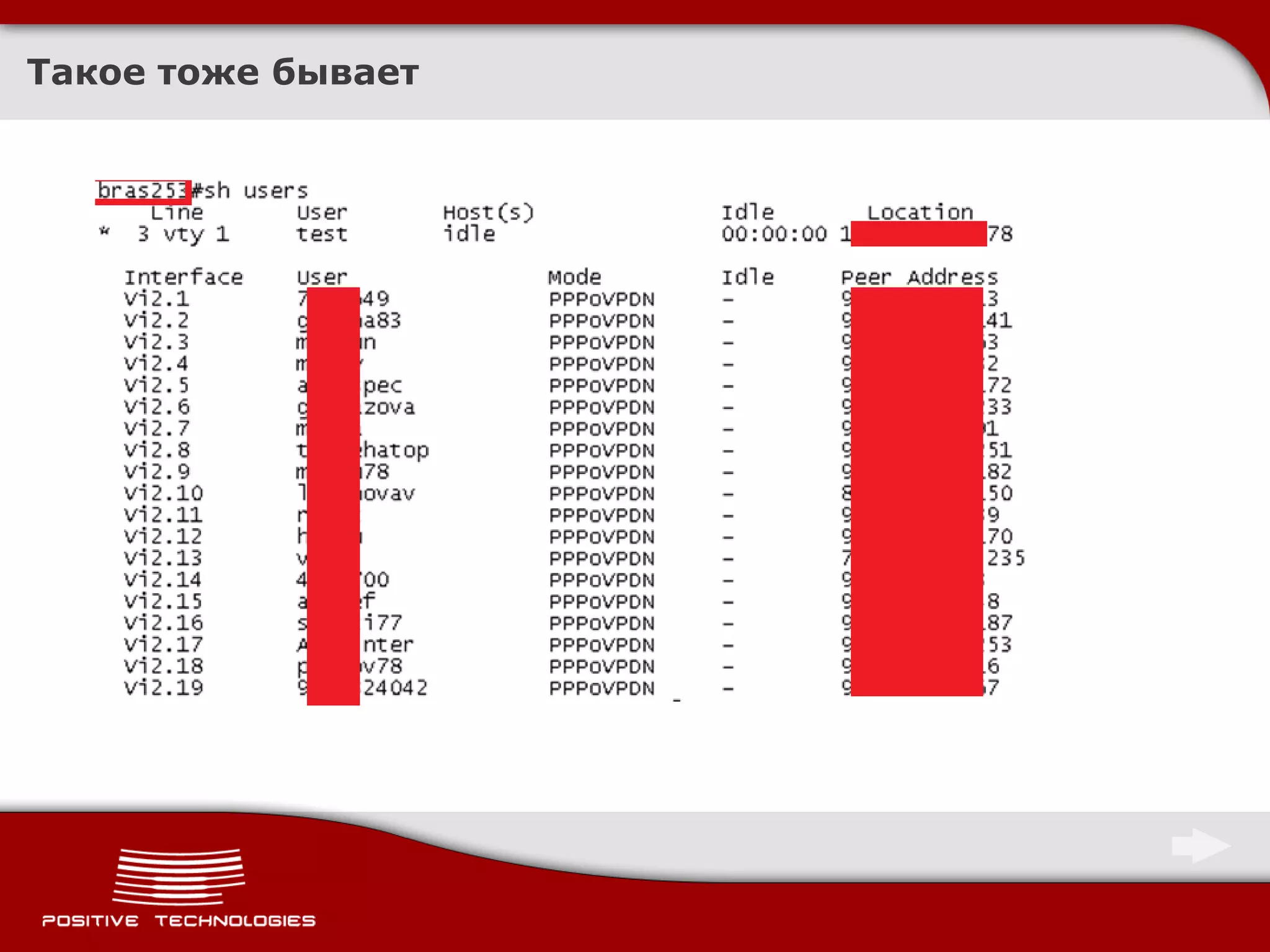

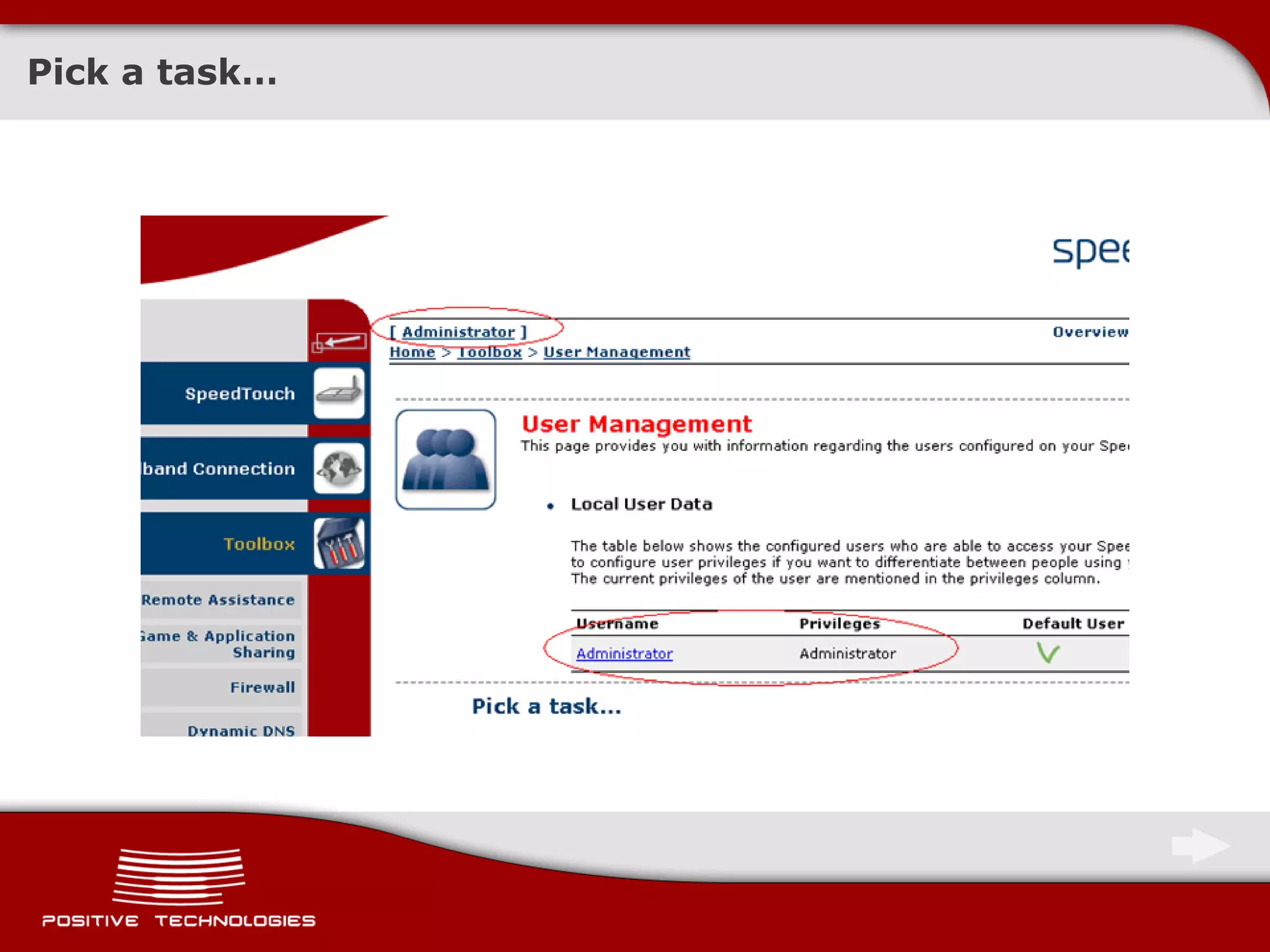

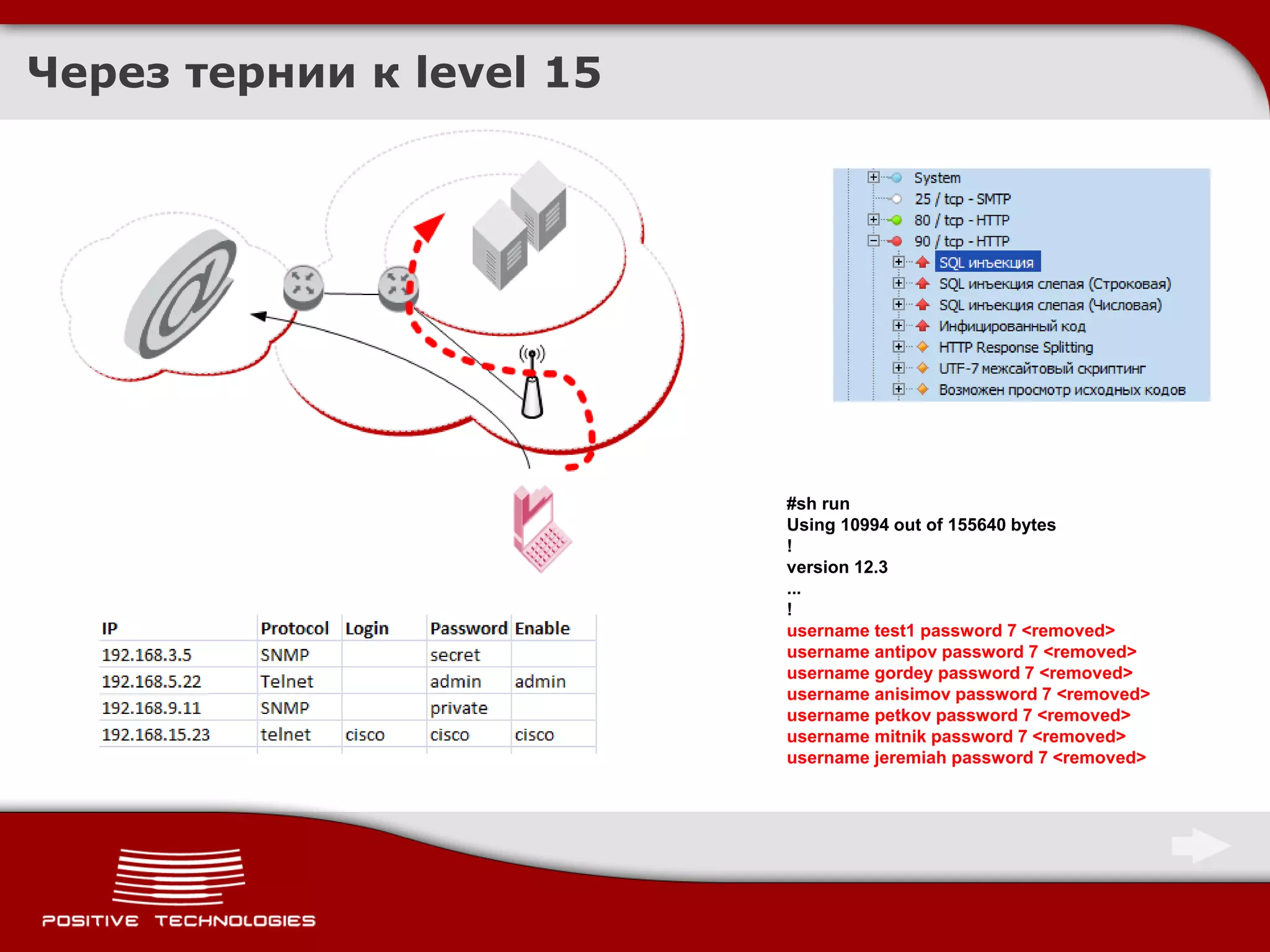

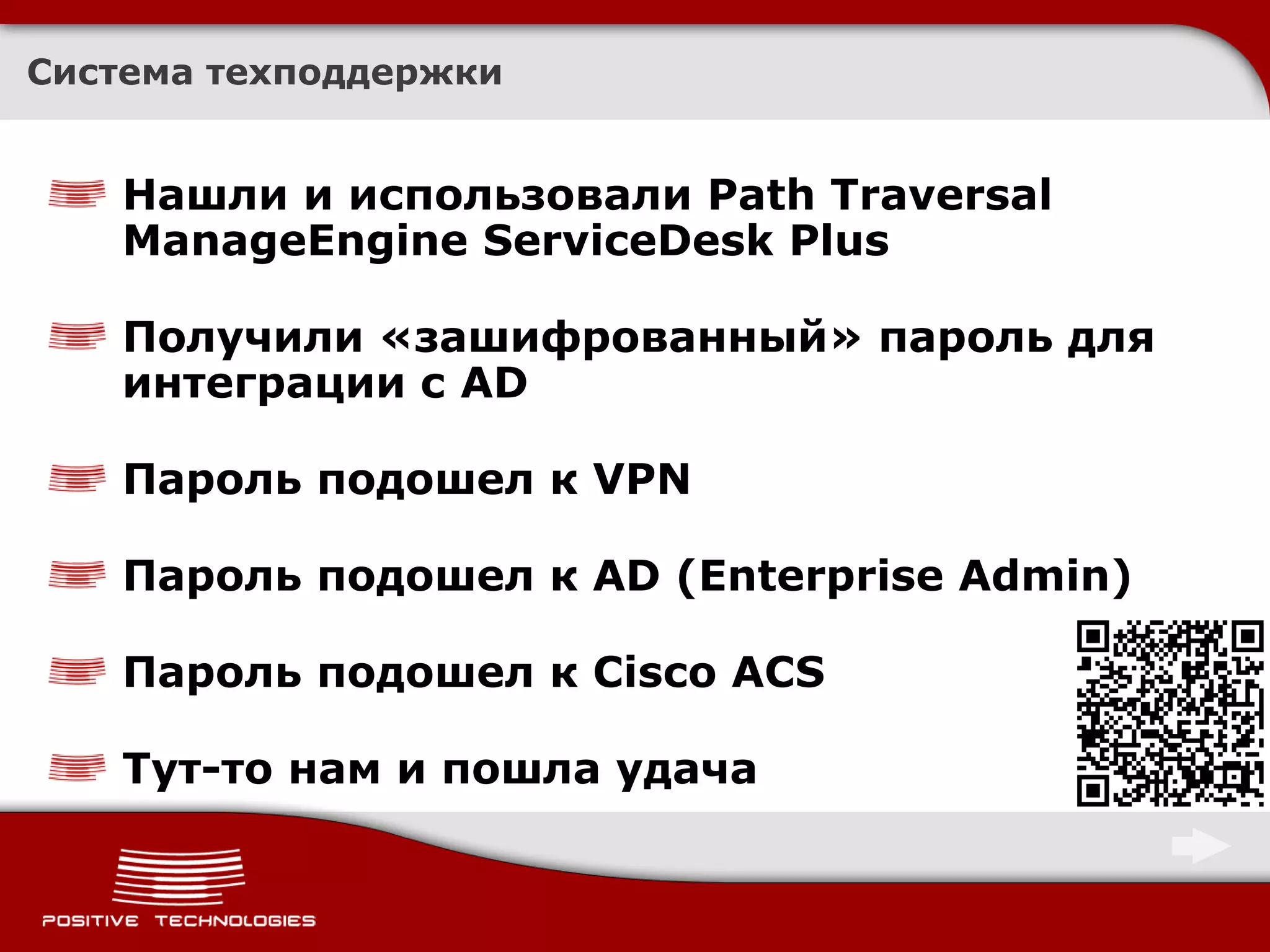

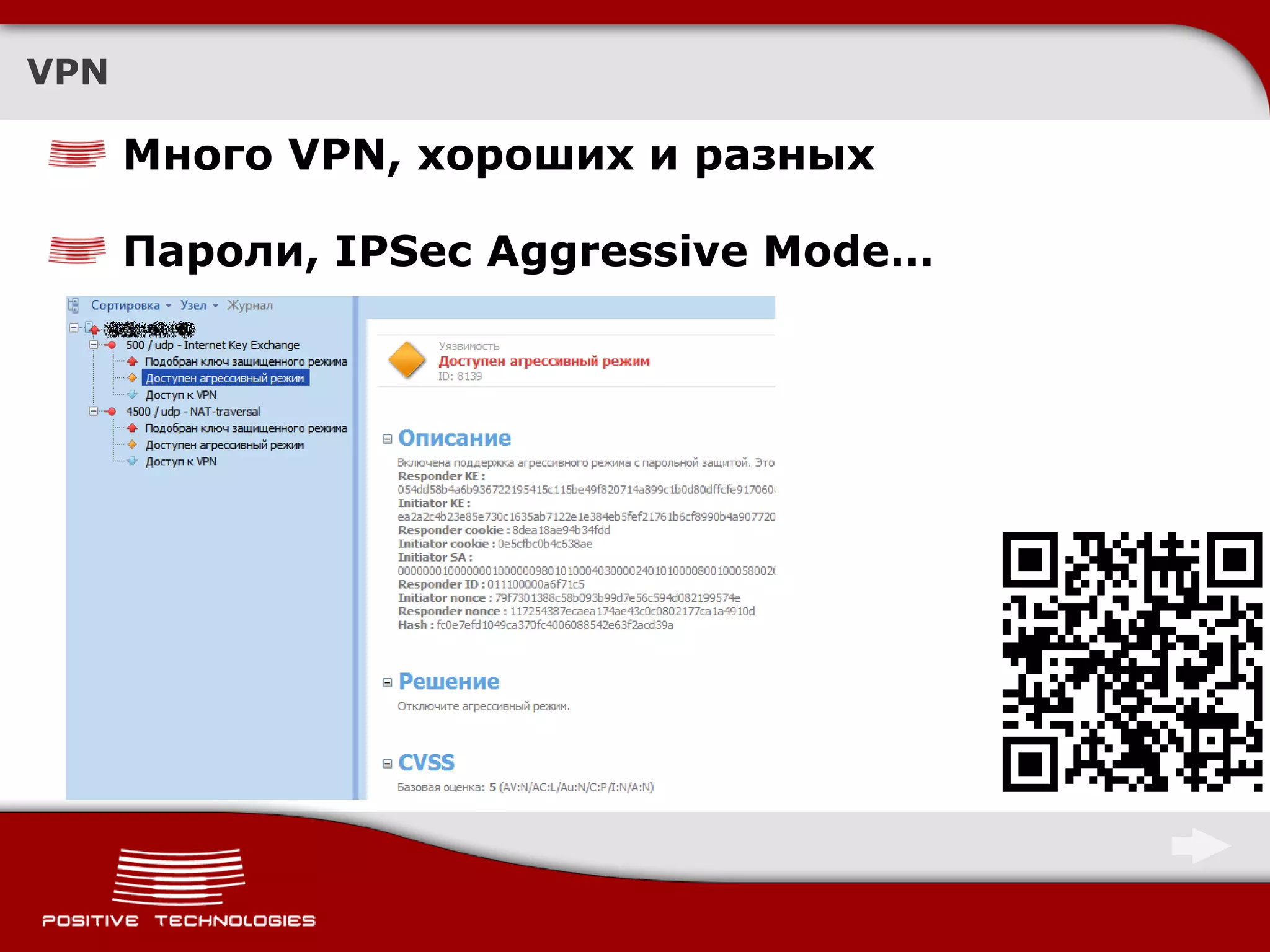

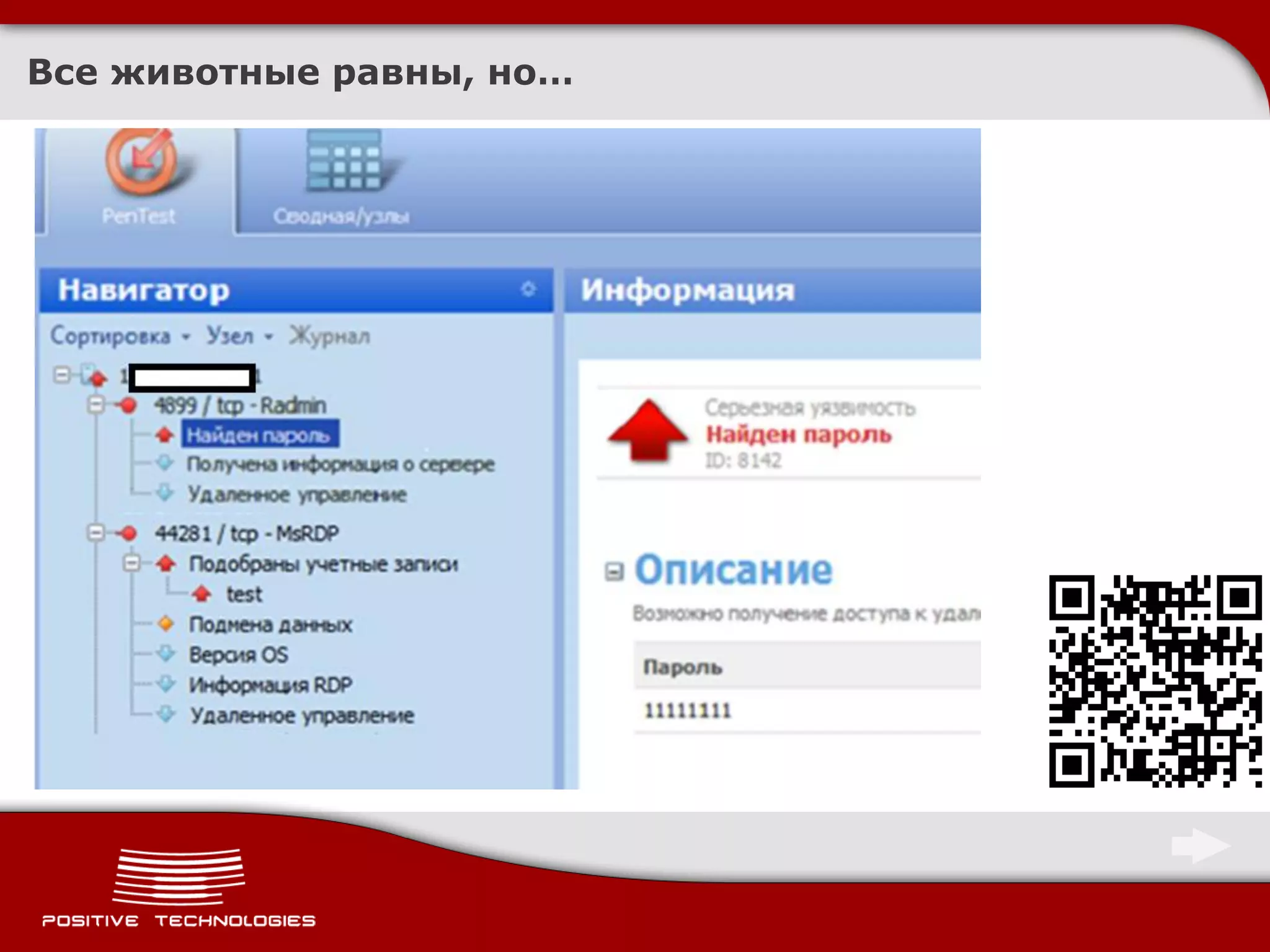

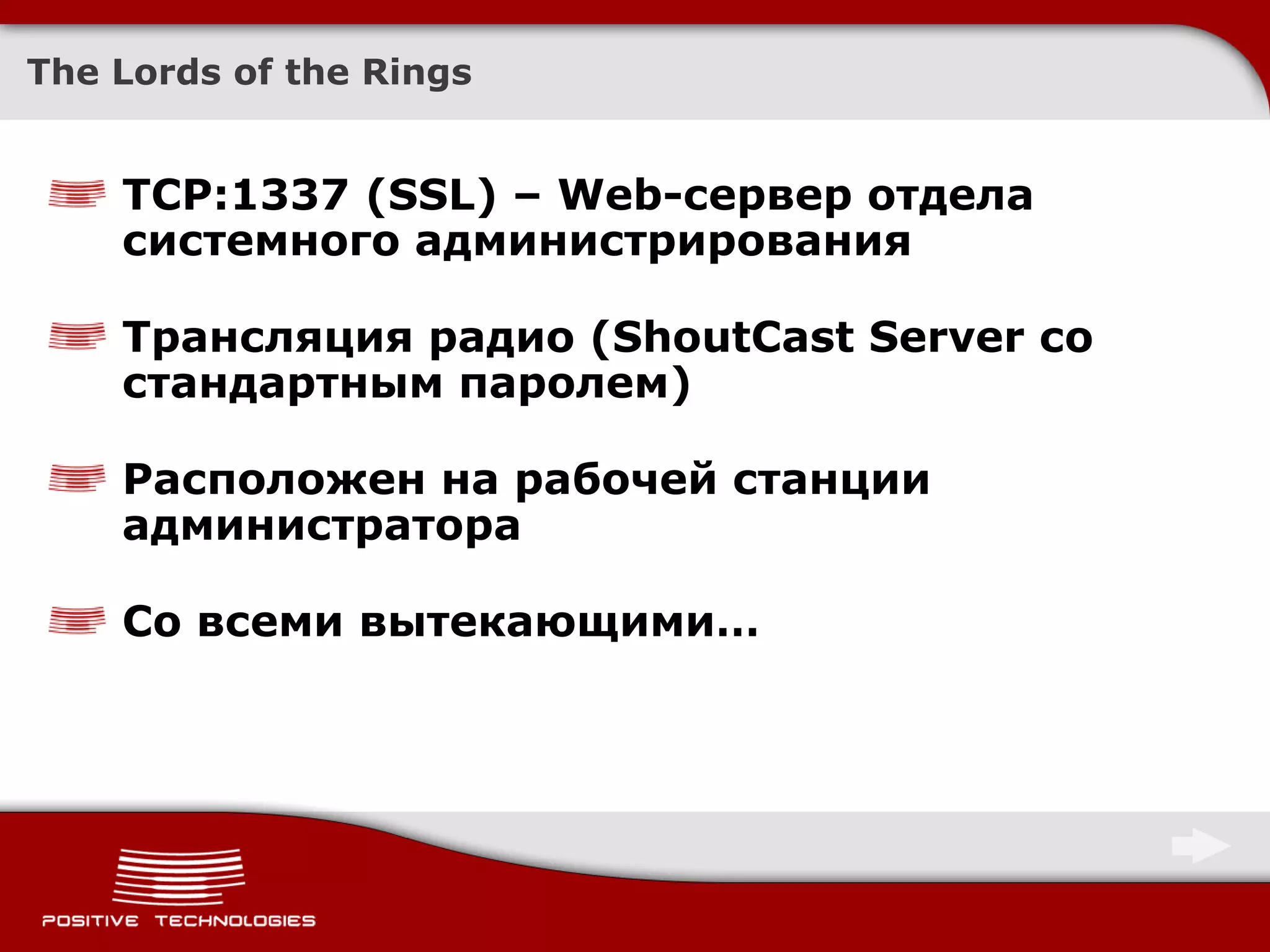

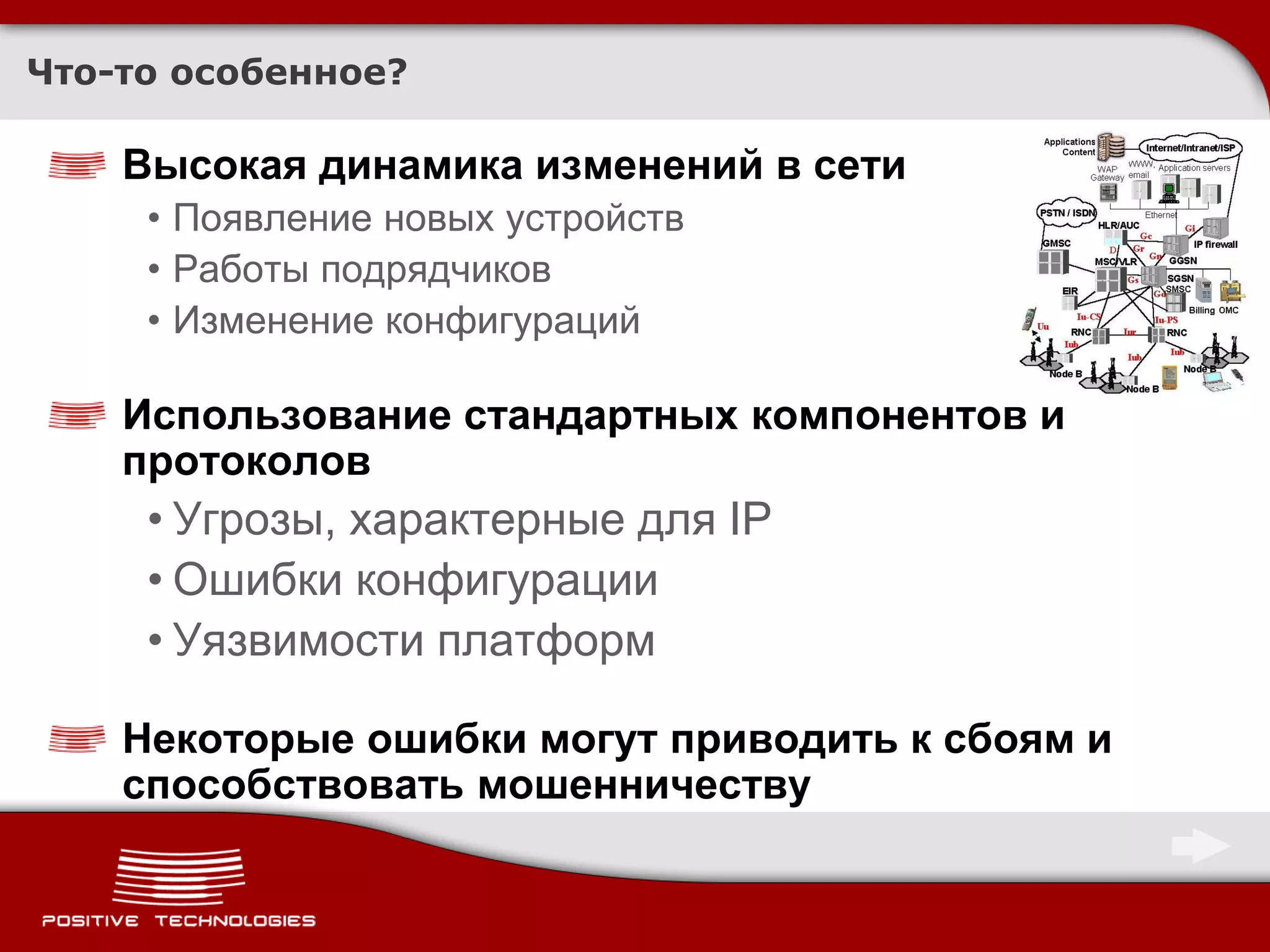

Документ представляет собой подробный анализ уязвимостей и рисков безопасности в телекоммуникационных сетях, акцентируя внимание на атаках как со стороны абонентов, так и снаружи. Обсуждаются специфические особенности инфраструктуры телекомов, включая сложные сети и разнообразие используемых приложений, а также трудности, возникающие при расследовании инцидентов. Автор делится примерами атак и рекомендациями по защите сетей от потенциальных угроз.

![Ошибки сетевого разграничения доступа

Не всегда прямой путь –

самый интересный :)

C:>tracert -d www.ru

Tracing route to www.ru [194.87.0.50] over a maximum of 30 hops:

1 * * * Request timed out.

3 10 ms 13 ms 5 ms 192.168.5.4

4 7 ms 6 ms 5 ms 192.168.4.6](https://image.slidesharecdn.com/gordey-zn-telpen-20111118-publish-111127024444-phpapp01/75/slide-24-2048.jpg)

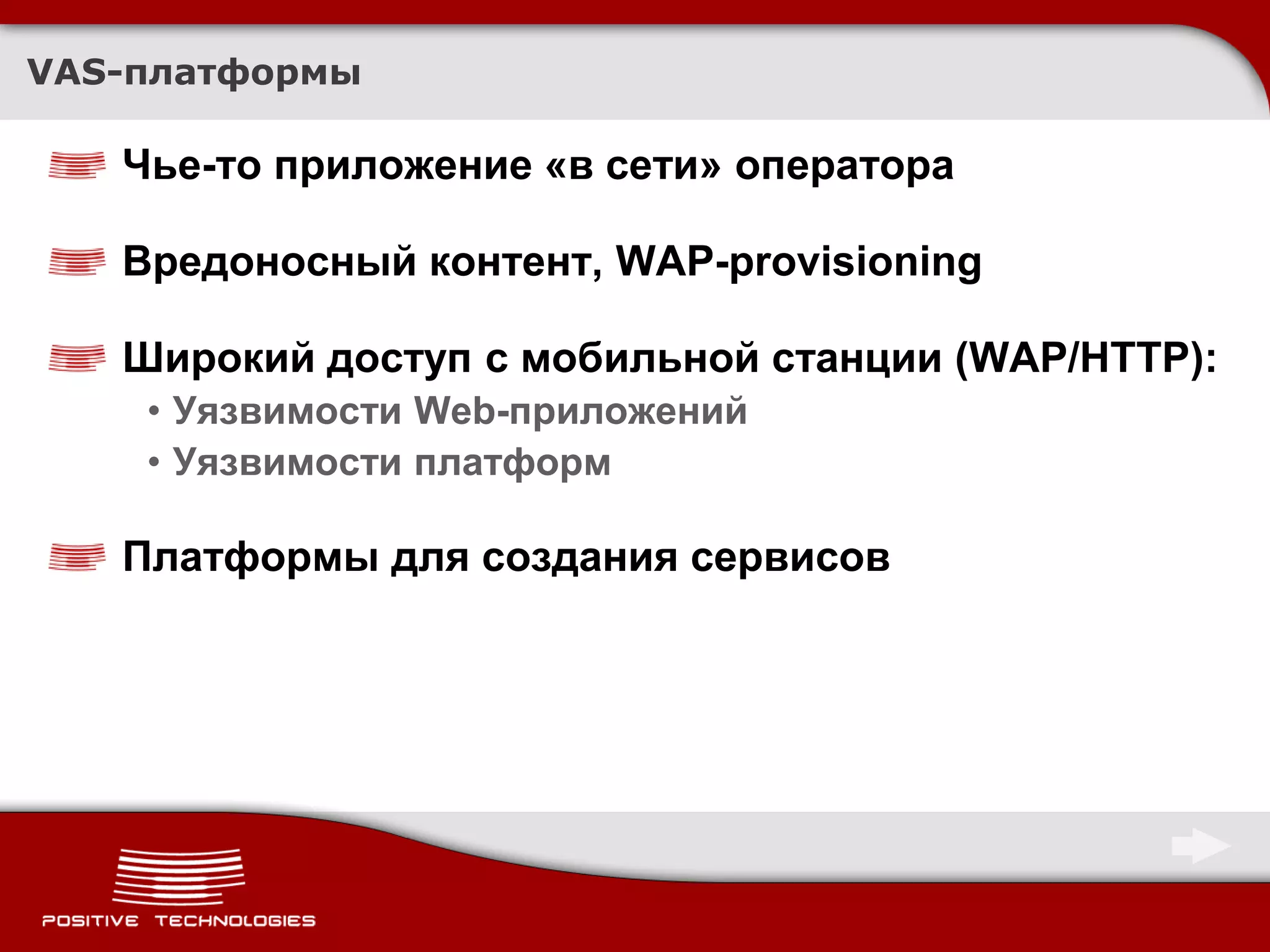

![VoIP – лакомый кусочек!

Управление Хищение

вызовами (fraud) персональных данных

Доступ в сеть

предприятия

VoIP

Атака на…

Искажение и подмена

инфраструктуру

информации

шлюзы

протоколы

i[P]Phone Прослушивание

И многое другое…

вызовов](https://image.slidesharecdn.com/gordey-zn-telpen-20111118-publish-111127024444-phpapp01/75/slide-60-2048.jpg)