Seguridad en Base de Datos

•Download as DOC, PDF•

0 likes•2,016 views

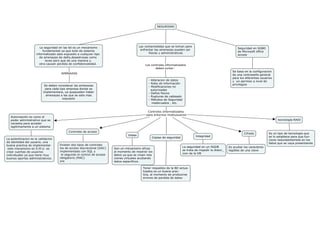

Mapa conceptual respecto seguridad en a base de datos

Report

Share

Report

Share

Recommended

Cyber Security - Unit - 1 - Systems Vulnerability Scanning Overview of Vulner...

Cyber Security - Unit - 1 - Systems Vulnerability Scanning Overview of Vulner...Gyanmanjari Institute Of Technology

Recommended

Cyber Security - Unit - 1 - Systems Vulnerability Scanning Overview of Vulner...

Cyber Security - Unit - 1 - Systems Vulnerability Scanning Overview of Vulner...Gyanmanjari Institute Of Technology

More Related Content

What's hot

What's hot (20)

Owasp Mobile Risk M2 : Insecure Data Storage : null/OWASP/G4H Bangalore Aug 2014

Owasp Mobile Risk M2 : Insecure Data Storage : null/OWASP/G4H Bangalore Aug 2014

Tema N° 7 Atributos de Calidad del Software según Norma ISO 25010

Tema N° 7 Atributos de Calidad del Software según Norma ISO 25010

Viewers also liked

Viewers also liked (20)

Material Clase BDD ITSJR: Bases de Datos Distribuidas

Material Clase BDD ITSJR: Bases de Datos Distribuidas

More from myriam sarango

More from myriam sarango (7)

Arquitectura de Computadores – Evolución y Presentaciones de los computadores

Arquitectura de Computadores – Evolución y Presentaciones de los computadores

Pruebas para una Media Poblacional: Muestra Grande y Desviación Estándar Pobl...

Pruebas para una Media Poblacional: Muestra Grande y Desviación Estándar Pobl...