Arbol del Problema

•Download as PPT, PDF•

0 likes•189 views

Report

Share

Report

Share

Recommended

More Related Content

What's hot

What's hot (13)

Riesgos de la internet martin cuesta nicolás gaitán

Riesgos de la internet martin cuesta nicolás gaitán

La seguridad en las redes sociales valeria barrero

La seguridad en las redes sociales valeria barrero

Viewers also liked

Viewers also liked (20)

Similar to Arbol del Problema

Similar to Arbol del Problema (20)

More from Derecho U.N.A.

More from Derecho U.N.A. (20)

Esta Modalidad Se Caracteriza Por Ingresar A Una PáGina Web En La Cual Ofrece...

Esta Modalidad Se Caracteriza Por Ingresar A Una PáGina Web En La Cual Ofrece...

Recently uploaded

Recently uploaded (11)

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Arbol del Problema

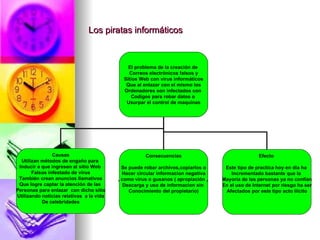

- 1. Los piratas informáticos El problema de la creación de Correos electrónicos falsos y Sitios Web con virus informáticos Que al enlazar con el mismo los Ordenadores son infectados con Codigos para robar datos o Usurpar el control de maquinas Causas Utilizan métodos de engaño para Inducir a que ingresen al sitio Web Falsos infestado de virus También crean anuncios llamativos Que logre captar la atención de las Personas para enlazar con dicho sitio Utilizando noticias relativas a la vida De celebridades Consecuencias Se puede robar archivos,copiarlos o Hacer circular informacion negativa , como virus o gusanos ( apropiación , Descarga y uso de informacion sin Conocimiento del propietario) Efecto Este tipo de practica hoy en día ha Incrementado bastante que la Mayoría de las personas ya no confían En el uso de Internet por riesgo ha ser Afectados por este tipo acto ilícito