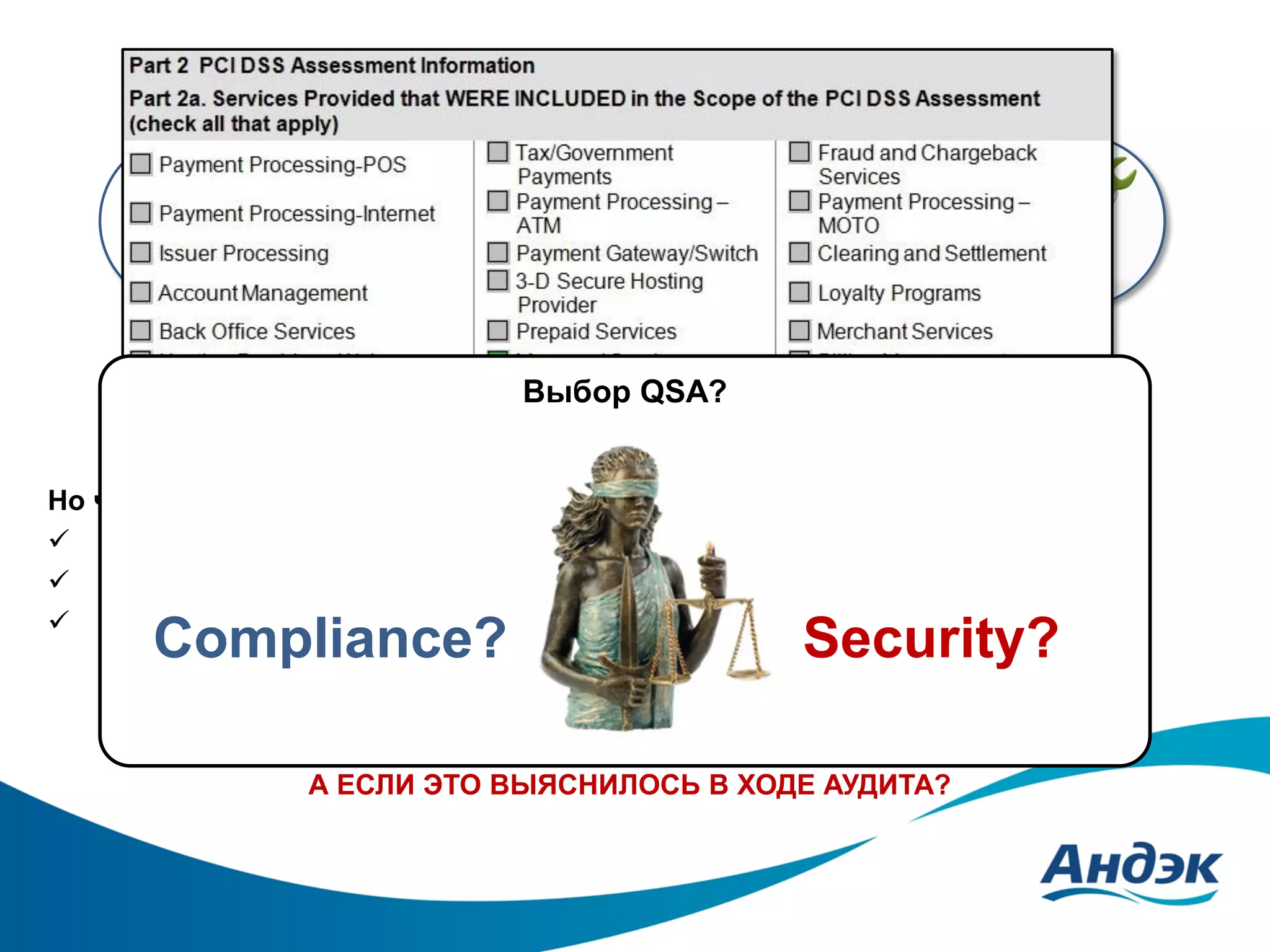

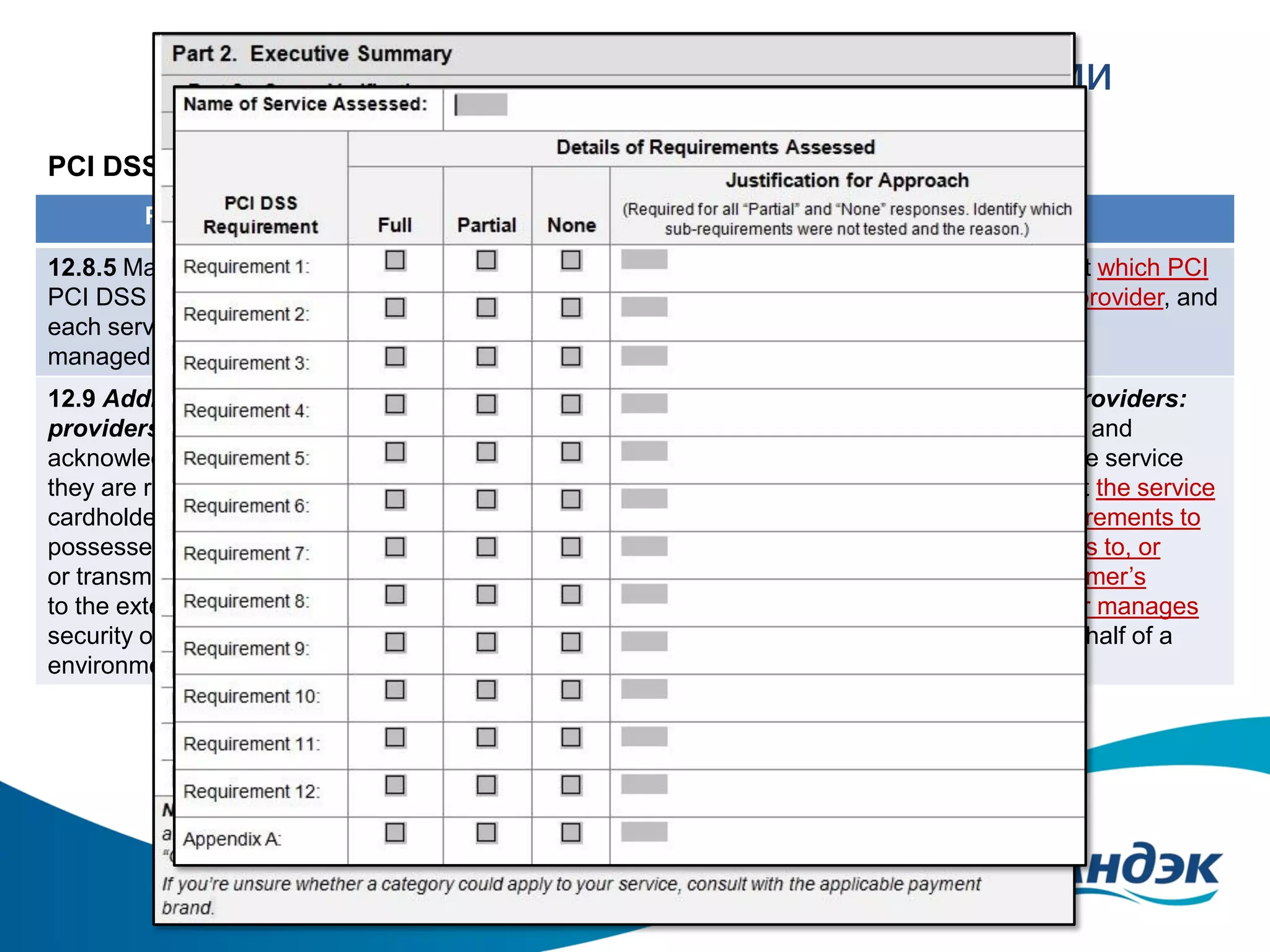

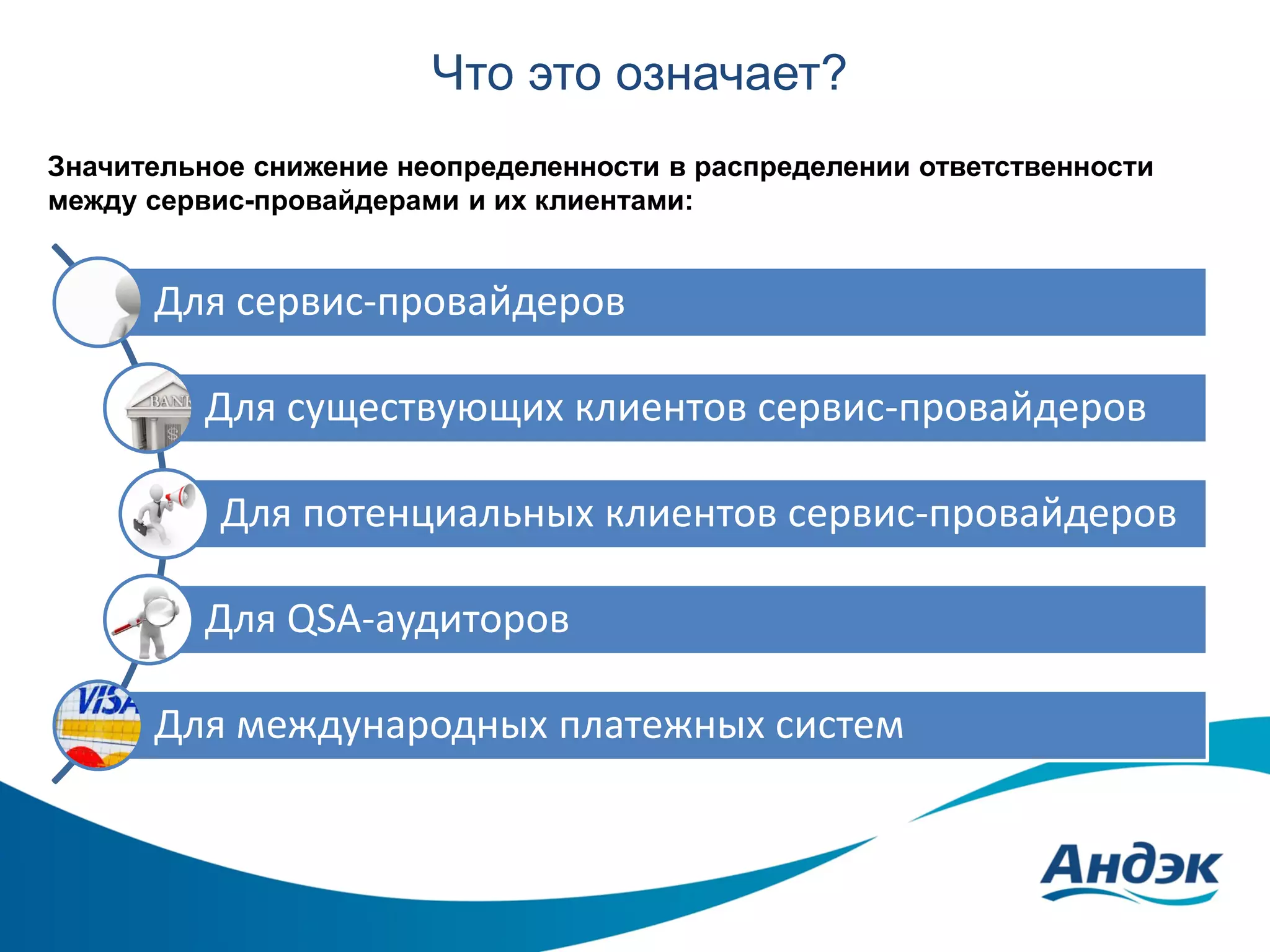

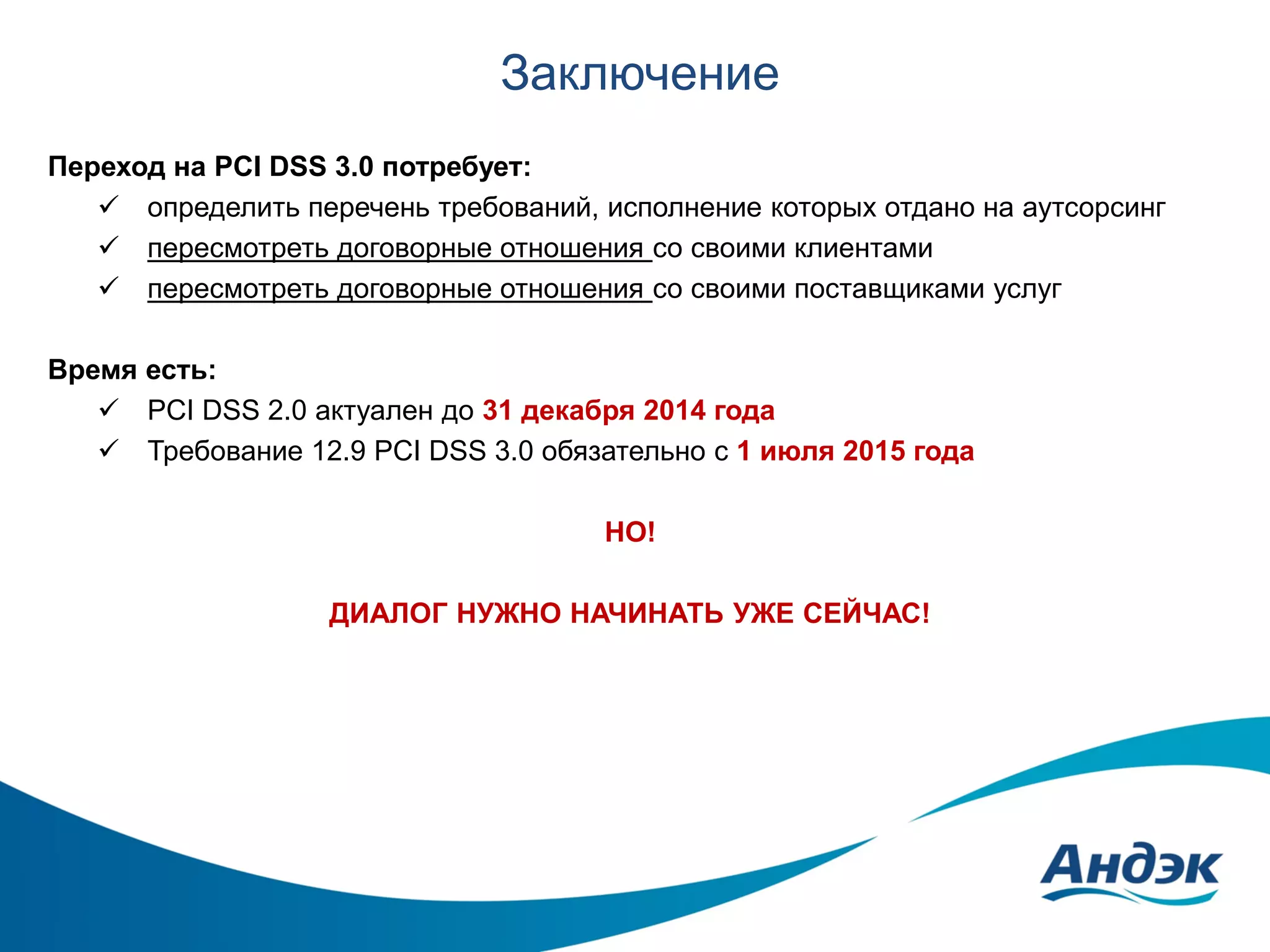

Документ освещает ключевые аспекты взаимодействия организаций в рамках программы соответствия стандартам PCI DSS, включая информацию о применимости стандарта, требованиях к торгово-сервисным предприятиям и роли различных участников, таких как банковские эквайеры и процессинговые центры. Описываются последние изменения в стандартных процедурах контроля соответствия, которые вступят в силу в 2015 году, и необходимость пересмотра договорных отношений с сервис-провайдерами. Обращается внимание на важность начала диалога по вопросам соответствия уже сейчас.