Vip ccna 32 pags 72171400-seguridad-cap4-lab-a-cbac-zbf

- 1. Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 1 de 32

Este documento es Información Pública de Cisco.

CCNA Security

Capítulo 4 Lab A, Configurando CBAC y Firewalls Basados en Zonas

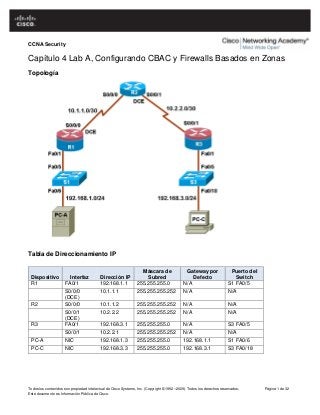

Topología

Tabla de Direccionamiento IP

Dispositivo Interfaz Dirección IP Máscara de Subred Gateway por Defecto Puerto del Switch

R1

FA0/1

192.168.1.1

255.255.255.0

N/A

S1 FA0/5

S0/0/0 (DCE)

10.1.1.1

255.255.255.252

N/A

N/A

R2

S0/0/0

10.1.1.2

255.255.255.252

N/A

N/A

S0/0/1 (DCE)

10.2.2.2

255.255.255.252

N/A

N/A

R3

FA0/1

192.168.3.1

255.255.255.0

N/A

S3 FA0/5

S0/0/1

10.2.2.1

255.255.255.252

N/A

N/A

PC-A

NIC

192.168.1.3

255.255.255.0

192.168.1.1

S1 FA0/6

PC-C

NIC

192.168.3.3

255.255.255.0

192.168.3.1

S3 FA0/18

- 2. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 2 de 32

Este documento es Información Pública de Cisco.

Objetivos

Parte 1: Configuración Básica del Router

Configurar los nombres de host, direcciones IP de las interfaces, y contraseñas de acceso.

Configurar el protocolo de enrutamiento dinámico EIGRP.

Utilizar el escáner de puertos Nmap para buscar vulnerabilidades en el router

Parte 2: Configuración de un Firewall de Control de Acceso Basado en el Contexto (CBAC)

Configurar CBAR utilizando AutoSecure.

Examinar la configuración resultante de CBAC.

Verificar la funcionalidad del firewall.

Parte 3: Configuración de un Firewall de Políticas Basado en Zonas (ZBF, ZPF o ZFW)

Configurar un Firewall de Políticas Basado en Zonas utilizando el SDM.

Examinar la configuración resultante de CBAC.

Utilizar el Monitor del SDM para verificar la configuración.

Escenario

La forma más básica del firewall del IOS utiliza listas de control de acceso (ACLs) con fitrado de tráfico IP y monitoreo de patrones de tráfico establecido. Esto es conocido como un firewall de IOS tradicional de Cisco. En versiones más recientes del IOS, este enfoque ha evolucionado en un método llamado control de acceso basado en el contexto (CBAC) o Inspect/CBAC, el cual se basa en la Inspección de Packetes con Estado (SPI – Stateful Packet Inspection). CBAC facilita la creación de firewalls y da al administrador un mayor control sobre diferentes tipos de tráfico de aplicaciones originado dentro y fuera de la red protegida. Cuando se ejecuta el AutoSecure del IOS de Cisco, se genera un firewall CBAC con una configuración básica. Para redes simples, con una única interfaz entre el interior y el exterior, CBAC más sencillo de configurar que un firewall tradicional del IOS. Las configuraciones con múltiples interfaces y requerimientos de DMZ pueden ser difíciles y complejas de administrar utilizando CBAC.

El método actual utilizado por el SDM para asegurar el router se llama firewall de políticas basado en zonas (puede ser abreviado como ZBF, ZPF o ZFW). Un firewall de políticas basado en zonas provee el mismo tipo de funcionalidades que CBAC, pero se adapta mejor a múltiples interfaces con requerimientos de seguridad que pueden ser similares o diferentes. Mientras que AutoSecure genera un firewall CBAC, el SDM genera un firewall de políticas basado en zonas.

En esta práctica de laboratori, usted construrá una red de múltiples routers y configurará los routers y los hosts. Utilizará AutoSecure para configurar un firewall CBAC y el SDM para configurar un firewall de políticas basado en zonas.

Nota: Los comandos y salida del router en esta práctica de laboratorio corresponden con un equipo Cisco 1841 con un IOS versión 12.4(20)T (Advanced IP image). Pueden utilizarse otras versiones de equipos e IOS. Ver la tabla de Resumen de Interfaces del Router al final de esta actividad para determinar qué identificadores de interfaz deben utilizarse en base al equipamiento del laboratorio. Dependiendo del modelo de router y de la versión del IOS, los comandos disponibles y la salida generada pueden variar con respecto a lo presentado en esta práctica de laboratorio.

Nota: Asegurarse de que los routers y los switches han sido limpiados y no poseen configuraciones previas.

Recursos Requeridos

3 routers con SDM 2.5 instalado (Cisco 1841 con Cisco IOS Versión 12.4(20)T1 o equivalente)

2 switches (Cisco 2960 o equivalente)

PC-A (Windows XP o Vista)

PC-C (Windows XP o Vista)

- 3. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 3 de 32

Este documento es Información Pública de Cisco.

Cables Serial y Ethernet de acuerdo a la topología

Cables Rollover para configurar los routers a través de la consola

Parte 1: Confguración Básica del Router

En la Parte 1 de esta práctica de laboratorio, configurará la topología de la red incluyendo las direcciones IP de las interfaces, el enrutamiento dinámico, el acceso a los dispositivos y las contraseñas.

Nota: Todas las tareas deben realizarse sobre los routers R1, R2 y R3. Se muestran los procedimientos sobre R1 como ejemplo.

Tarea 1: Realizar la Configuración Básica del Router

Paso 1: Conectar los dispositivos como se muestra en la topología.

Cablear los dispositivos de acuerdo al diagrama de la topología, utilizando los cables necesarios.

Paso 2: Configurar las opciones básicas de cada router.

a. Configurar los nombres de host de acuerdo a la topología.

b. Configurar las direcciones de las interfaces IP de acuerdoa la tabla de direccionamiento IP.

c. Configurar el clock rate para las interfaces seriales del router con un cable DCE conectado.

R1(config)#interface S0/0/0

R1(config-if)#clock rate 64000

Paso 3. Deshabilitar la búsqueda DNS.

Para evitar que el router intente traducir los comandos ingresados incorrectamente, deshabilitar la búsqueda DNS.

R1(config)#no ip domain-lookup

Paso 4: Configurar el protocolo de enrutamiento EIGRP en R1, R2 y R3.

a. En R1, utilizar los siguientes comandos.

R1(config)#router eigrp 101

R1(config-router)#network 192.168.1.0 0.0.0.255

R1(config-router)#network 10.1.1.0 0.0.0.3

R1(config-router)#no auto-summary

b. En R2, utilizar los siguientes comandos.

R2(config)#router eigrp 101

R2(config-router)#network 10.1.1.0 0.0.0.3

R2(config-router)#network 10.2.2.0 0.0.0.3

R2(config-router)#no auto-summary

c. En R3, utilizar los siguientes comandos.

R3(config)#router eigrp 101

R3(config-router)#network 192.168.3.0 0.0.0.255

R3(config-router)#network 10.2.2.0 0.0.0.3

R3(config-router)#no auto-summary

- 4. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 4 de 32

Este documento es Información Pública de Cisco.

Paso 5: Configurar las opciones IP de la PC.

a. Configurar una dirección IP estática, máscara de subred, y gateway por defecto para PC-A, de acuerdo a la tabla de direccionamiento IP.

b. Configurar una dirección IP estática, máscara de subred y gateway por defecto para PC-C, de acuerdo a la tabla de direccionamiento IP.

Paso 6: Verificar la conectividad básica de la red.

a. Ejecutar un ping desde R1 hacia R3.

¿El resultado fue exitoso? _____

Si el ping no fue exitoso, realizar la resolución de problemas de configuración antes de continuar.

b. Ejecutar un ping desde PC-A en la LAN de R1 hacia PC-C en la LAN de R3.

¿El resultado fue exitoso? _____

Si el ping no fue exitoso, realizar la resolución de problemas de configuración antes de continuar.

Nota: Si puede ejecutar un ping desde PC-A hasta PC-C, ha demostrado que el protocolo de enrutamiento EIGRP se encuentra configurado y funcionando correctamente. Si no puede ejecutar un ping pero las interfaces del dispositivo se encuentran levantadas y las direcciones IP con correctas, utilice los comandos show run y show ip route para identificar los problemas relacionados con el protocolo de enrutamientoto.

Paso 7: Configurar una longitud mínima de contraseñas.

Nota: Las contraseñas en esta práctica de laboratorio se encuentran configuradas con un mínimo de 10 caracteres, pero son relativamente simples para el beneficio de la ejecución de esta actividad. Se recomienda utilizar contraseñas más complejas en las redes en producción.

Utilizar el comando security passwords para configurar una longitud mínima de contraseñas de 10 caracteres.

R1(config)#security passwords min-length 10

Paso 8: Configure basic console, auxiliary port, and vty lines.

a. Configurar una contraseña de consola y de modo enable para el router R1. Para mayor seguridad, el comando exec-timeout provoca la desconexión de la línea luego de 5 minutos de inactividad. El comando logging synchronous evita que los mensajes de la consola interrumpan la entrada de comandos.

Nota: Para evitar los logins repetitivos durante la realización de esta actividad, el comando exec- timeout debe configurarse con 0 0, lo que evita que expire. Sin embargo, esto no es considerado una buena práctica de seguridad.

R1(config)#line console 0

R1(config-line)#password ciscoconpass

R1(config-line)#exec-timeout 5 0

R1(config-line)#login

R1(config-line)#logging synchronous

b. Configurar la contraseña para el puerto aux del router R1.

R1(config)#line aux 0

R1(config-line)#password ciscoauxpass

R1(config-line)#exec-timeout 5 0

R1(config-line)#login

c. Configurar la contraseña de las líneas vty del router R1.

- 5. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 5 de 32

Este documento es Información Pública de Cisco.

R1(config)#line vty 0 4

R1(config-line)#password ciscovtypass

R1(config-line)#exec-timeout 5 0

R1(config-line)#login

d. Repetir esta configuración en R2 y R3.

Paso 8: Habilitar el servidor HTTP y el servidor HTTP seguro.

Habilitar estos servicios permite administrar el router utilizando la interfaz gráfica (GUI) y un navegador web.

R1(config)#ip http server

Paso 9: Cifrar las contraseñas en texto claro.

a. Utilizar el comando service password-encryption para cifrar las contraseñas de consola, aux y vty.

R1(config)# service password-encryption

b. Ejecutar el comando show run. ¿Puede leer las contraseñas de consola, aux y vty? ¿Por qué sí o por qué no? ______________________________________________________________________

c. Repetir esta configuración en R2 y R3.

Paso 10: Guardar la configuración básica para los tres routers.

Guardar la configuración actual desde el modo EXEC privilegiado.

R1#copy running-config startup-config

Tarea 2: Utilizar el Escáner de Puertos Nmap para Determinar las Vulnerabilidades del Router

En esta tarea, usted determinará los puertos abiertos o servicios que se están ejecutando en R1 utilizando Nmap, antes de configurar el firewall.

Paso 1: (Opcional) Descargar e instalar Nmap y la interfaz gráfica Zenmap.

Nmap ("Network Mapper") es una herramienta de código abierto para realizar exploración y auditorías de seguridad de redes.

a. Si Nmap ya se encuentra instalado en PC-A y PC-C, ir al Paso 2. En caso contrario, descargar la última versión disponible para Windows desde http://nmap.org/download.html.

b. En PC-A y PC-C, ejecutar la herramienta Nmap e instalar todos los componentes listados, incluyendo la interfaz gráfica Zenmap. Hacer click sobre Next para aceptar los valores por defecto.

- 6. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 6 de 32

Este documento es Información Pública de Cisco.

Paso 2: Realizar un escaneo de puertos abiertos en R1 utilizando Nmap desde el host interno PC-A.

a. Desde el host interno PC-A, iniciar la aplicación Nmap-Zenmap e ingresar la dirección IP del gateway por defecto, la interfaz Fa0/1 de R1 (192.168.1.1), en el campo Target. Aceptar el comando Nmap por defecto ingresado en el campo Command y utilizar el perfil Intense scan.

Nota: Si la PC está ejecutando un firewall personal, puede ser necesario desactivarlo en forma temporal para obtener resultados exactos.

b. Hacer click sobre el botón Scan para iniciar el escaneo de R1 desde el host interno PC-A. Esperar un tiempo para que se complete el escaneo. Las siguientes dos pantallas muestran la salida completa luego de completar el escaneo.

- 7. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 7 de 32

Este documento es Información Pública de Cisco.

- 8. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 8 de 32

Este documento es Información Pública de Cisco.

c. Hacer click sobre el botón Service en la parte superios izquierda de la pantalla. ¿Qué puertos se encuentran abiertos en la interfaz Fa0/1 de R1 desde la perspectiva del host interno PC-A? ________________________________________________

¿Cuál es la dirección MAC de la interfaz Fa0/1 de R1? ________________________________________

Para R1, ¿qué tipo de dispositivo y qué versión de OS detecta Nmap? ___________________________

Paso 3: Escanear los puertos abiertos de R1 utilizando Nmap desde el host externo PC-C.

a. Desde el host externo PC-C, iniciar la aplicación Nmap-Zenmap e ingresar la dirección IP de la interfaz S0/0/0 de R1 (10.1.1.1) como Target. Aceptar el comando Nmap por defecto ingresado en el campo Command y utilizar el perfil Intense scan.

b. Hacer click sobre el botón Scan. Esperar un tiempo para que se complete el escaneo. Las siguientes dos pantallas muestran la salida completa del escaneo.

- 9. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 9 de 32

Este documento es Información Pública de Cisco.

- 10. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 10 de 32

Este documento es Información Pública de Cisco.

c. Hacer click sobre el botón Services debajo del campo Command. ¿Qué servicios se están ejecutando y están disponibles en R1 desde la perspectiva de PC-C? _________________________

d. En la salida del escaneo de Nmap, referirse a la información de TRACEROUTE. ¿Cuántos saltos existen entre PC-C y R1, y a través de qué direcciones IP debe pasar el escáner para alcanzar a R1? _____________________________________________________________________________

Nota: En la Parte 2 de esta práctica de laboratorio configurará un firewall CBAC y luego ejecutará Nmap nuevamente para probar el acceso desde el host externo PC-C a R1.

- 11. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 11 de 32

Este documento es Información Pública de Cisco.

Parte 2: Configurar un Firewall de Control de Acceso Basado en el Contexto (CBAC)

En la Parte 2 de esta práctica de laboratorio, usted configurará CBAC en R1 utilizando AutoSecure. Luego revisará y probará la configuración resultante.

Tarea 1: Verificar el Acceso a la LAN de R1 desde R2

Ene sta tarea, verificará que al no existir un firewall, el router externo R2 puede hacer ping a la interfaz S0/0/0 de R1 y a PC-A en la LAN interna de R1.

Paso 1: Ejecutar un ping desde R2 a R1.

a. Desde R2, ejecutar un ping a la interfaz S0/0/0 de R1 con la dirección IP 10.1.1.1.

R2#ping 10.1.1.1

b. ¿El resultado fue exitoso? _____

Si el ping no fue exitoso, realizar la resolución de problemas de configuración antes de continuar.

Paso 2: Ejecutar un ping desde R2 hacia PC-A en la LAN de R1.

a. Desde R2, ejecutar un ping hacia PC-A en la LAN de R1, con la dirección IP 192.168.1.3.

R2#ping 192.168.1.3

b. ¿El resultado fue exitoso? _____

Si el ping no fue exitoso, realizar la resolución de problemas de configuración antes de continuar.

Paso 3: Mostrar la configuración actual de R1 antes de utilizar AutoSecure.

a. Ejecutar el comando show run para ver la configuración actual de R1.

b. ¿Existen comandos de seguridad relacionados con el control de acceso? _______________________________________________________________________________

Tarea 2: Utilizar AutoSecure para Asegurar R1 y Habilitar CBAC

AutoSecure simplifica la configuración de seguridad de un router y refuerza la configuración del router. En esta tarea, ejecutará AutoSecure y habilitará CBAC durante el proceso.

Paso 1: Utilizar la función AutoSecure del IOS para habilitar CBAC.

a. Ingresar al modo EXEC privilegiado utilizando el comando enable.

b. Ejecutar el comando auto secure en R1. Responder como se muestra a continuación a las preguntas y solicitudes de AutoSecure. Las respuestas se muestran en negrita.

Nota: El objetivo aquí son los comandos generados por AutoSecure para CBAC, por lo que no debe habilitar todas las funciones potenciales de seguridad que provee AutoSecure, como el acceso por SH. Asegurarse de responder “yes” a la pregunta Configure CBAC Firewall feature?.

R1#auto secure

--- AutoSecure Configuration ---

*** AutoSecure configuration enhances the security of the router, but it will not make it absolutely resistant to all security attacks ***

- 12. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 12 de 32

Este documento es Información Pública de Cisco.

AutoSecure will modify the configuration of your device. All configuration changes will be shown. For a detailed explanation of how the configuration changes enhance security and any possible side effects, please refer to Cisco.com for

Autosecure documentation.

At any prompt you may enter '?' for help.

Use ctrl-c to abort this session at any prompt.

Gathering information about the router for AutoSecure

Is this router connected to internet? [no]: yes

Enter the number of interfaces facing the internet [1]: 1

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 unassigned YES unset administratively down down

FastEthernet0/1 192.168.1.1 YES manual up up

Serial0/0/0 10.1.1.1 YES SLARP up up

Serial0/0/1 unassigned YES unset administratively down down

Enter the interface name that is facing the internet: serial0/0/0

Securing Management plane services...

Disabling service finger

Disabling service pad

Disabling udp & tcp small servers

Enabling service password encryption

Enabling service tcp-keepalives-in

Enabling service tcp-keepalives-out

Disabling the cdp protocol

Disabling the bootp server

Disabling the http server

Disabling the finger service

Disabling source routing

Disabling gratuitous arp

Here is a sample Security Banner to be shown

at every access to device. Modify it to suit your

enterprise requirements.

Authorized Access only

This system is the property of So-&-So-Enterprise.

UNAUTHORIZED ACCESS TO THIS DEVICE IS PROHIBITED.

You must have explicit permission to access this

device. All activities performed on this device

are logged. Any violations of access policy will result

in disciplinary action.

Enter the security banner {Put the banner between

k and k, where k is any character}:

$ Unauthorized Access Prohibited $

- 13. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 13 de 32

Este documento es Información Pública de Cisco.

Enable secret is either not configured or

is the same as enable password

Enter the new enable secret: cisco12345

Confirm the enable secret : cisco12345

Enter the new enable password: cisco67890

Confirm the enable password: cisco67890

Configuration of local user database

Enter the username: admin

Enter the password: cisco12345

Confirm the password: cisco12345

Configuring AAA local authentication

Configuring Console, Aux and VTY lines for

local authentication, exec-timeout, and transport

Securing device against Login Attacks

Configure the following parameters

Blocking Period when Login Attack detected: 60

Maximum Login failures with the device: 2

Maximum time period for crossing the failed login attempts: 30

Configure SSH server? [yes]: no

Configuring interface specific AutoSecure services

Disabling the following ip services on all interfaces:

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

Disabling mop on Ethernet interfaces

Securing Forwarding plane services...

Enabling CEF (This might impact the memory requirements for your platform)

Enabling unicast rpf on all interfaces connected

to internet

Configure CBAC Firewall feature? [yes/no]: yes

This is the configuration generated:

no service finger

no service pad

no service udp-small-servers

no service tcp-small-servers

service password-encryption

service tcp-keepalives-in

service tcp-keepalives-out

no cdp run

no ip bootp server

no ip http server

no ip finger

no ip source-route

- 14. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 14 de 32

Este documento es Información Pública de Cisco.

no ip gratuitous-arps

no ip identd

banner motd ^C Unauthorized Access Prohibited ^C

security authentication failure rate 10 log

enable secret 5 $1$m.de$Mp5tQr/I8W5VhuQoG6AoA1

enable password 7 05080F1C2243185E415C47

username admin password 7 02050D4808095E731F1A5C

aaa new-model

aaa authentication login local_auth local

line con 0

login authentication local_auth

exec-timeout 5 0

transport output telnet

line aux 0

login authentication local_auth

exec-timeout 10 0

transport output telnet

line vty 0 4

login authentication local_auth

transport input telnet

line tty 1

login authentication local_auth

exec-timeout 15 0

login block-for 60 attempts 2 within 30

service timestamps debug datetime msec localtime show-timezone

service timestamps log datetime msec localtime show-timezone

logging facility local2

logging trap debugging

service sequence-numbers

logging console critical

logging buffered

interface FastEthernet0/0

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

no mop enabled

interface FastEthernet0/1

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

no mop enabled

interface Serial0/0/0

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

interface Serial0/0/1

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

interface Vlan1

- 15. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 15 de 32

Este documento es Información Pública de Cisco.

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

no mop enabled

access-list 100 permit udp any any eq bootpc

interface Serial0/0/0

ip verify unicast source reachable-via rx allow-default 100

ip inspect audit-trail

ip inspect dns-timeout 7

ip inspect tcp idle-time 14400

ip inspect udp idle-time 1800

ip inspect name autosec_inspect cuseeme timeout 3600

ip inspect name autosec_inspect ftp timeout 3600

ip inspect name autosec_inspect http timeout 3600

ip inspect name autosec_inspect rcmd timeout 3600

ip inspect name autosec_inspect realaudio timeout 3600

ip inspect name autosec_inspect smtp timeout 3600

ip inspect name autosec_inspect tftp timeout 30

ip inspect name autosec_inspect udp timeout 15

ip inspect name autosec_inspect tcp timeout 3600

ip access-list extended autosec_firewall_acl

permit udp any any eq bootpc

deny ip any any

interface Serial0/0/0

ip inspect autosec_inspect out

ip access-group autosec_firewall_acl in

!

end

Apply this configuration to running-config? [yes]: yes

Applying the config generated to running-config

R1#

000043: *Dec 29 21:28:59.223 UTC: %AUTOSEC-1-MODIFIED: AutoSecure configuration has been Modified on this device

Paso 2: Configurar el firewall de R1 para permitir las actualizaciones EIGRP.

El firewall CBAC de AutoSecure en R1 no permite que ocurran los mensajes hello y las asociaciones de vecinos de EIGRP y, por lo tanto, no pueden enviarse ni recibirse actualizaciones. Debido a que las actualizaciones EIGRP se encuentran bloqueadas, R1 no conoce las redes 10.2.2.0/30 o 192.168.3.0/24, y R2 no conoce a la red 192.168.1.0/24.

Nota: Cuando configure el firewall ZBF de R3 en la parte 3 de esta práctica de laboratorio, el SDM presenta la opción de permitir la recepción de las actualizaciones de EIGRP en R3.

a. Mostrar la ACL Extendida llamada autosec_firewall_acl, la cual está aplicada a la interfaz S0/0/0.

R1#show access-list autosec_firewall_acl

Extended IP access list autosec_firewall_acl

10 permit udp any any eq bootpc

20 deny ip any any (10)

b. Observar que hay 10 coincidencias en la línea 20 de la ACL. ¿De qué son resultado? ___________________________________________________________________________

- 16. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 16 de 32

Este documento es Información Pública de Cisco.

c. Configurar R1 para permitir las actualizaciones de EIGRP agregando una sentencia a la ACL Extendida autosec_firewall_acl que permite el protocolo EIGRP.

R1(config)#ip access-list extended autosec_firewall_acl

R1(config-ext-nacl)#15 permit eigrp any any

R1(config-ext-nacl)#end

d. Mostrar nuevamente la ACL Extendida autosec_firewall_acl again.

R1#show access-list autosec_firewall_acl

Extended IP access list autosec_firewall_acl

10 permit udp any any eq bootpc

15 permit eigrp any any (5)

20 deny ip any any (10)

Notar que ahora existe cierta actividad de paquetes EIGRP para la sentencia 15 de la ACL.

Paso 3: Guardar la configuración actual.

Ingresar al modo EXEC privilegiado utilizando el comando enable con la contraseña cisco12345.

R1#copy run start

Paso 4: Escanear los puertos abiertos de R1 utilizando Nmap desde el host externo PC-C.

a. Desde el host externo PC-C, utilizar Nmap-Zenmap para escanear R1 con la dirección IP 10.1.1.1. Aceptar el comando Nmap por defecto que se presenta en el campo Command. Utilizar el perfil Intense scan.

b. Hacer click sobre el botón Scan para comenzar en escaneo de R1.

- 17. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 17 de 32

Este documento es Información Pública de Cisco.

Ahora que el firewall CBAC de R1 se encuentra configurado, ¿qué servicios se encuentran disponibles en R1 y cuál es el estado de R1 desde la perspectiva del host externo PC-C? _____________________

Tarea 3: Repasar la Configuración para CBAC de AutoSecure

Paso 1: Repasar los comandos que fueron enviados al router R1.

a. Mostrar la configuración actual para R1. La salida de AutoSecure debe verse similar a la presentada en la Tarea 2, Paso 1.

b. ¿Cuál es el comando más común ejecutado que se relaciona con CBAC? ________________________________________________________________________________

c. CBAC crea reglas para rastrear flujos TCP y UDP utilizando el comando ip inspect name name protocol. ¿A qué interfaz se aplica el nombre autosec_inspect y en qué dirección? ________________________________________________________________________________

Paso 2: Mostrar los protocolos disponibles con el comando ip inspect.

a. Para ver los protocolos disponibles, ingresar el comando de configuración global ip inspect name name, seguido de un signo de pregunta (?).

Nota: La mayor parte de los protocolos listados son protocolos de la capa de aplicación. Versiones más nuevas del IOS de Cisco tienen más protocolos listados.

- 18. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 18 de 32

Este documento es Información Pública de Cisco.

R1(config)# ip inspect name autosec_inspect ?

802-11-iapp IEEE 802.11 WLANs WG IAPP

ace-svr ACE Server/Propagation

appfw Application Firewall

appleqtc Apple QuickTime

bgp Border Gateway Protocol

biff Bliff mail notification

bittorrent bittorrent

<Output Omitted>

b. ¿Cuántos protocolos pueden ser configurados para su inspección? ___________________________

c. Referirse a la configuración actual o a la salida de AutoSecure en la Tarea 2, Paso 1. ¿Qué protocolos configuró AutoSecure para que sean inspeccionados cuando abandonan la interfaz S0/0/0? __________________________________________________________________________

d. ¿A qué interfaz se aplicó la ACL autosec_firewall_acl y en qué dirección? _______________

e. ¿Cuál es el objetivo de la ACL autosec_firewall_acl? ________________________________________________________________________________

Tarea 4: Verificar la Funcionalidad de CBAC

Para los protocolos identificados para su inspección, el firewall CBAC permite el retorno del tráfico para las conexiones iniciadas desde el interior, pero bloquea todas las otras conexiones desde el exterior.

Paso 1: Desde PC-A, ejecutar un ping desde la interfaz de la LAN interna de R1.

a. Desde PC-A, ejecutar un ping hacia la interfaz Fa0/1 de R1 con la dirección IP 192.168.1.1.

C:>ping 192.168.1.1

b. ¿Fue exitoso el ping? ¿Por qué sí o por qué no? ____________________________________________

Paso 2: Desde PC-A, ejecutar un ping hacia la interfaz WAN externa de R2.

a. Desde PC-A, ejecutar un ping hacia la interfaz S0/0/0 de R2 con la dirección IP 10.1.1.2.

C:>ping 10.1.1.2

b. ¿Fue exitoso el ping? ¿Por qué sí o por qué no? ________________________________________________________________________________

Paso 3: Agregar ICMP a la lista autosec_inspect.

Desde el modo de configuración global, configurar R1 para inspeccionar ICMP y permitir las respuestas de eco ICMP desde los hosts externos.

R1(config)#ip inspect name autosec_inspect icmp timeout 5

Paso 4: Desde PC-A, ejecutar un ping hacia la interfaz WAN externa de R2.

a. Desde PC-A, ejecutar un ping a la interfaz S0/0/0 de R2 con la dirección IP 10.1.1.2.

C:>ping 10.1.1.2

b. ¿Fue exitoso el ping? ¿Por qué sí o por qué no? ___________________________________________

c. Remover ICMP de la lista de inspección. Esto revierte la configuración de CBAC a la generada por AutoSecure.

R1(config)#no ip inspect name autosec_inspect icmp timeout 5

- 19. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 19 de 32

Este documento es Información Pública de Cisco.

Paso 5: Probar el acceso por Telnet desde R2 a R1.

a. Desde el router externo R2, conectarse por telnet a R1 con la dirección IP 10.1.1.1.

R2>telnet 10.1.1.1

Trying 10.1.1.1 ...

% Connection timed out; remote host not responding

b. ¿Fue exitosa la conexión? ¿Por qué sí o por qué no? _________________________________________

Paso 6: Configurar R1 para permitir el acceso por Telnet desde hosts externos.

a. Mostrar la ACL Extendida llamada autosec_firewall_acl que fue aplicada a la interfaz S0/0/0.

R1#show access-list autosec_firewall_acl

Extended IP access list autosec_firewall_acl

10 permit udp any any eq bootpc

15 permit eigrp any any (15)

20 deny ip any any (57 matches)

b. Observar que hay 57 coincidencias con la línea 20 de la ACL. ¿De qué son resultado? ___________

c. Configurar R1 para permitir el acceso por Telnet agregando una sentencia a la ACL Extendida autosec_firewall_acl que permita el puerto TCP 23 (Telnet).

R1(config)#ip access-list extended autosec_firewall_acl

R1(config-ext-nacl)#18 permit tcp any any eq 23

R1(config-ext-nacl)#end

d. Desde el router externo R2, conectarse por telnet nuevamente a R1 con la dirección IP 10.1.1.1.

R2>telnet 10.1.1.1

Trying 10.1.1.1 ... Open

Unauthorized Access Prohibited

User Access Verification

Username: admin

Password: cisco12345

R1>

e. Desde la sesión Telnet con R1, mostrar la ACL Extendida autosec_firewall_acl modificada.

R1>show access-list autosec_firewall_acl

Extended IP access list autosec_firewall_acl

10 permit udp any any eq bootpc

15 permit eigrp any any (25)

18 permit tcp any any eq telnet (12 matches)

20 deny ip any any (57 matches)

f. Observar la nueva línea 18 en la ACL y las 12 coincidencias que posee. ¿De qué son resultado? _______________________________________________________________________________

g. Remover el acceso externo por Telnet de la ACL del firewall de R1.

R1(config)#ip access-list extended autosec_firewall_acl

R1(config-ext-nacl)#no 18 permit tcp any any eq telnet

R1(config-ext-nacl)#end

- 20. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 20 de 32

Este documento es Información Pública de Cisco.

Nota: Se recomienda el uso de SSH en lugar de Telnet, debido a que provee una vía más segura para el acceso a la administración remota de un router u otro dispositivo de red. SSH provee una comunicación cifrada, sin embargo se requiere configuración adicional para soportar la conexión SSH. Referirse al Capítulo 2 Lab A por el procedimiento para habilitar SSH. Para mayor seguridad, configurar SSH como el único transporte de entrada para las líneas vty y remover Telnet como transporte de entrada. Permitir el acceso por SSH a R1 desde hosts externos también requiere la incorporación de sentencias a la ACL Extendida autosec_firewall_acl que permitan el puerto TCP 22 (SSH).

Paso 7: Probar el acceso por Telnet desde el host interno PC-A al router externo R2.

a. Desde PC-A, conectarse por telnet a R2 con la dirección IP 10.1.1.2.

C:>telnet 10.1.1.2

b. ¿Fue el intento exitoso? ¿Por qué sí o por qué no? ______________________________________

c. Ingresar a R2 con la contraseña de vty ciscovtypass.

d. Dejar abierta la sesión de Telnet.

Tarea 5: Verificar la Configuración y Operación de CBAC

Paso 1: Mostrar la información de inspección de CBAC.

a. Utilizar el comando show ip inspect all para ver la configuración y el estado de inspección.

Nota: El final de la salida del comando muestra las sesiones establecidas y la conexión Telnet inspeccionada entre PC-A y R2.

R1#show ip inspect all

Session audit trail is enabled

Session alert is enabled

one-minute (sampling period) thresholds are [unlimited : unlimited] connections

max-incomplete sessions thresholds are [unlimited : unlimited]

max-incomplete tcp connections per host is unlimited. Block-time 0 minute.

tcp synwait-time is 30 sec -- tcp finwait-time is 5 sec

tcp idle-time is 14400 sec -- udp idle-time is 1800 sec

tcp reassembly queue length 16; timeout 5 sec; memory-limit 1024 kilo bytes

dns-timeout is 7 sec

Inspection Rule Configuration

Inspection name autosec_inspect

cuseeme alert is on audit-trail is on timeout 3600

ftp alert is on audit-trail is on timeout 3600

http alert is on audit-trail is on timeout 3600

rcmd alert is on audit-trail is on timeout 3600

rcmd alert is on audit-trail is on timeout 3600

smtp max-data 20000000 alert is on audit-trail is on timeout 3600

tftp alert is on audit-trail is on timeout 30

udp alert is on audit-trail is on timeout 15

tcp alert is on audit-trail is on timeout 3600

Interface Configuration

Interface Serial0/0/0

Inbound inspection rule is not set

Outgoing inspection rule is autosec_inspect

cuseeme alert is on audit-trail is on timeout 3600

ftp alert is on audit-trail is on timeout 3600

http alert is on audit-trail is on timeout 3600

rcmd alert is on audit-trail is on timeout 3600

realaudio alert is on audit-trail is on timeout 3600

- 21. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 21 de 32

Este documento es Información Pública de Cisco.

smtp max-data 20000000 alert is on audit-trail is on timeout 3600

tftp alert is on audit-trail is on timeout 30

udp alert is on audit-trail is on timeout 15

tcp alert is on audit-trail is on timeout 3600

Inbound access list is autosec_firewall_acl

Outgoing access list is not set

Established Sessions

Session 6556C128 (192.168.1.3:1185)=>(10.1.1.2:23) tcp SIS_OPEN

b. En la sección Established Sessions, ¿cuál es la dirección IP de origen y el número de puerto para la sesión 655C128? ___________________________________________________________________

c. ¿Cuál es la dirección IP de destino y el número de puerto para la sesión 655C128? ____________________________________________________________________________

Paso 2: Ver la información detallada.

a. Ver la información detallada de la sesión utilizando el comando show ip inspect sessions detail en R1.

R1#show ip inspect sessions detail

Established Sessions

Session 6556C128 (192.168.1.3:1185)=>(10.1.1.2:23) tcp SIS_OPEN

Created 00:00:09, Last heard 00:00:02

Bytes sent (initiator:responder) [45:154]

In SID 10.1.1.2[23:23]=>192.168.1.3[1185:1185] on ACL autosec_firewall_acl (19 matches)

b. Cerrar la conexión de Telnet cuando termine de verificar la operación de CBAC.

Parte 3: Configurar un Firewall Basado den Zonas (ZBF) Utilizando el SDM

En la Parte 3 de esta práctica de laboratorio, configurará un firewall basado en zonas (ZBF) en R3 utilizando el SDM.

Tarea 1: Verificar el Acceso a la LAN de R3 desde R2

En esta tarea, verificará que al no existir firewalls, el router externo R2 puede acceder a la interfaz S0/0/1 de R3 y al host PC-C en la LAN interna de R3.

Paso 1: Ejecutar un ping desde R2 a R3.

a. Desde R2, ejecutar un ping a la interfaz S0/0/1 de R3 con la dirección IP 10.2.2.1.

R2#ping 10.2.2.1

b. ¿El resultado fue exitoso? _____

Si el ping no fue exitoso, realizar la resolución de problemas de configuración antes de continuar.

Paso 2: Ping from R2 to PC-C on the R3 LAN.

a. Desde R2, ejecutar un ping al host PC-C en la LAN de R3 con la dirección IP 192.168.3.3.

R2#ping 192.168.3.3

b. ¿El resultado fue exitoso? _____

Si el ping no fue exitoso, realizar la resolución de problemas de configuración antes de continuar.

- 22. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 22 de 32

Este documento es Información Pública de Cisco.

Paso 3: Mostrar la configuración actual de R3 antes de iniciar el SDM.

a. Ejecutar el comando show run para revisar la configuración actual de R3.

b. Verificar que la configuración de R3 coincide con la realizada en la Parte 1 de esta práctica de laboratorio. ¿Existen comandos de seguridad relacionados al control de acceso? ___________________________________________________________

Tarea 2: Crear un Firewall de Políticas Basado en Zonas

En esta tarea, utilizará el SDM de Cisco para crear un firewall de políticas basado en zonas en R3.

Paso 1: Configurar la contraseña secreta de modo enable y el acceso al router por HTTP antes de iniciar el SDM.

a. Desde la CLI, configurar la contraseña secreta de modo enable para utilizat con el SDM en R3.

R3(config)#enable secret cisco12345

b. Habilitar el servidor HTTP en R3.

R3(config)#ip http server

Paso 2: Acceder al SDM y configurar las preferencias de entrega de comandos.

a. Ejecutar la aplicación del SDM o abrir un navegador en PC-C e iniciar el SDM ingresando la dirección IP de R3 (192.168.3.1) en el campo de dirección.

b. Ingresar sin nombre de usuario y con la contraseña secreta de modo enable cisco12345.

c. En el cuadro de diálogo Password Needed – Networking, ingresar cisco12345 en el campo Password y hacer click sobre Yes.

d. Seleccionar Edit > Preferences para configurar el SDM para permitir una vista previa de los comandos antes de enviarlos al router. En la ventana User Preferences, seleccionar la opción Preview commands before delivering to router y hacer click sobre OK.

Paso 3: Utilizar el asistente de Firewall del SDM para configurar un firewall basado en zonas.

a. En la página inicial del SDM, referirse a la sección Configuration Overview. ¿Cuál es el estado de las Políticas de Firewall? ____________________________________________________________

b. Hacer click sobre el botón Configure en la parte superior de la pantalla del SDM, y luego hacer click sobre Firewall and ACL. Leer las descripciones de las opciones Basic and Advanced Firewall. ¿Cuáles son las diferencias claves? ___________________________________________________

________________________________________________________________________________

- 23. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 23 de 32

Este documento es Información Pública de Cisco.

c. Seleccionar Basic Firewall y hacer click sobre el botón Launch the selected task.

d. En la ventana Basic Firewall Configuration Wizard, familiarizarse con la descripción del Basic Firewall. ¿Qué hace el Basic Firewall con el tráfico de las zonas interna y externa? ____________

e. Hacer click sobre Next para continuar.

f. Seleccionar la opción Inside (trusted) para FastEthernet0/1 y la opción Outside (untrusted) para Serial0/0/1. Hacer click sobre Next.

g. Hacer click sobre OK cuando se muestre la advertencia indicando que no se podrá utilizar el SDM desde la interfaz S0/0/1 una vez que el asistente del Firewall se complete.

h. Desplazarse entre las opciones de seguridad High, Medium, y Low para familiarizarse con cada una. ¿Cuál es la diferencia principal entre ellas? ________________________________________________________________________________

- 24. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 24 de 32

Este documento es Información Pública de Cisco.

________________________________________________________________________________ ________________________________________________________________________________ ________________________________________________________________________________

i. Desplazarse a la opción Low Security y hacer click sobre el botón Preview Commands para tener una vista previa de los comandos que son enviados al router. Cuando finalice la revisión de los comandos, hacer click sobre Close y luego sobre Next.

j. Revisar el Configuration Summary. ¿Qué provee esta pantalla? ________________________________________________________________________________

k. Hacer click sobre Finish para completar el asistente de Firewall.

l. Cuando se muestre la ventana Routing traffic configuration, asegurarse de que la opción Allow EIGRP updates to come through the firewall se encuentra seleccionada, y hacer click sobre OK.

Nota: Esta pantalla sólo se muestra si se encuentra configurado un protocolo de enrutamiento dinámico.

m. ¿Qué sucedería si esta opción no fuera seleccionada? ___________________________________ _______________________________________________________________________________

n. Además de EIGRP, ¿para qué otros protocolos de enrutamiento permite actualizaciones el firewall? _______________________________________________________________________________

o. En la ventana Deliver Configuration to Router, asegurarse de que la opción Save running config to router’s startup config se encuentra seleccionada, y hacer click sobre Deliver.

p. Hacer click sobre OK en la ventana Commands Delivery Status. ¿Cuántos comandos fueron generados por el asistente de Firewall? _________________________________________________

q. Hacer click sobre OK para mostrar el mensaje de configuración exitosa del firewall en el router. Hacer click sobre OK para cerrar la ventana del mensaje.

r. Se muestra la ventana Edit Firewall Policy con el diagrama Rule Diagram.

- 25. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 25 de 32

Este documento es Información Pública de Cisco.

s. En el diagrama Rule Diagram, ubicar la lista de acceso 100 (ícono de carpeta). ¿Qué acción se toma y qué opciones de reglas se aplican para el tráfico con una dirección de origen inválida en el rango de direcciones 127.0.0.0/8? _______________________________________________________________________________

Tarea 3: Revisar la Configuración del Firewall Basado en Zonas

Paso 1: Examinar la configuración actual de R3 con la CLI.

a. Desde la CLI de R3, examinar la configuración actual para ver los cambios que el asistente de Firewall del SDM realizó sobre el router.

b. Los siguientes comandos están relacionados con la ACL 100 y el mapa de clases sdm-invalid- source.

class-map type inspect match-all sdm-invalid-src

match access-group 100

policy-map type inspect sdm-inspect

class type inspect sdm-invalid-src

drop log

<output omitted>

- 26. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 26 de 32

Este documento es Información Pública de Cisco.

access-list 100 remark SDM_ACL Category=128

access-list 100 permit ip host 255.255.255.255 any

access-list 100 permit ip 127.0.0.0 0.255.255.255 any

access-list 100 permit ip 10.2.2.0 0.0.0.3 any

c. En la ACL 100, observar que las direcciones de origen listadas se encuentran permitidas. La ACL utiliza las sentencias permit para identificar estas direcciones como un grupo para que puedan ser comparadas con el comando class-map type inspect match-all sdm-invalid-src y luego descartadas y registradas por el comando class type inspect sdm-invalid-src, que es uno de los tipos de clases especificados por el mapa de políticas sdm-inspect.

d. Ejecutar el comando show run | beg EIGRP para ver las líneas de configuración que comienzan con la línea que contiene la primer ocurrencia del texto “EIGRP”. Continuar presionando Enter hasta ver todos los comandos en la configuración del firewall relacionados a las actualizaciones del protocolo de enrutamiento EIGRP en R3. Debe ver los siguientes comandos:

class-map type inspect match-any SDM_EIGRP

match access-group name SDM_EIGRP

class-map type inspect match-any SDM_EIGRP_TRAFFIC

match class-map SDM_EIGRP

class-map type inspect match-all SDM_EIGRP_PT

policy-map type inspect sdm-permit

class type inspect SDM_EIGRP_PT

pass

class class-default

drop

Paso 2: Examinar la configuración del firewall de R3 utilizando el SDM.

a. Retornar a la página inicial del SDM. Referirse a la sección Configuration Overview de la pantalla. ¿Cuál es el estado de las Políticas de Firewall? __________________________________________

b. Hacer click sobre la flecha doble hacia abajo a la derecha de la sección Firewall Policies. ¿Qué se muestra en la pantalla? _____________________________________________________________

c. Hacer click sobre el botón Configure y seleccinar Additional Tasks > ACL Editor > Firewall Rules. Debe haber una ACL que liste direcciones de origen falses, tales como las direcciones de broadcast de las redes 255.255.255.255 y 127.0.0.0/8. Éstas fueron identificadas en la configuración en la Tarea 3, Paso 1b.

d. Hacer click sobre el botón Configure y seleccionar Additional Tasks > Zones para verificar la configuración de zonas. ¿Qué interfaces se listan y en qué zona se encuentra cada una? _______________________________________________________________________________

e. Hacer click sobre Configure y seleccionar Additional Tasks > Zones Pairs para verificar la configuración de pares de zonas. Completar la siguiente información.

Par de Zonas

Origen

Destino

Política

f. Hacer click sobre Configure y seleccionar Additional Tasks > C3PL.

g. ¿Qué representa la sigla C3PL? ______________________________________________________

- 27. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 27 de 32

Este documento es Información Pública de Cisco.

h. Expandir el menú C3PL y seleccionar Class Map > Inspection. ¿Cuántos mapas de clase fueron creados por el asistente de Firewall del SDM? _____

i. Seleccionar C3PL > Policy Map > Protocol Inspection. ¿Cuántos mapas de políticas fueron creados por el asistente de Firewall del SDM? _____

j. Examinar los detalles del mapa de políticas sdm-permit que fue aplicado al par de zonas sdm-zp-out- self. Completar la información siguiente. Listar la acción para el tráfico que coincide con cada uno de los mapas de clase referenciados dentro del mapa de políticas sdm-permit.

Match Class Name: ______________________ Action: ___________ Match Class Name: ______________________ Action: ___________

Tarea 4: Verificar el Funcionamiento del Enrutamiento EIGRP en R3

Paso 1: Mostrar la tabla de enrutamiento de R3 utilizando la CLI.

a. En la Tarea 2, Paso 3, el asistente de Firewall configuró el router para permitir las actualizaciones EIGRP. Verificar que los mensajes EIGRP todavía son intercambiados utilizando el comando show ip route y verificar que existen rutas aprendidas por EIGRP en la tabla de enrutamiento.

R3#show ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

<Output omitted>

Gateway of last resort is not set

10.0.0.0/30 is subnetted, 2 subnets

C 10.2.2.0 is directly connected, Serial0/0/1

D 10.1.1.0 [90/21024000] via 10.2.2.2, 00:34:12, Serial0/0/1

D 192.168.1.0/24 [90/21026560] via 10.2.2.2, 00:32:16, Serial0/0/1

C 192.168.3.0/24 is directly connected, FastEthernet0/1

b. ¿Qué redes ha aprendido R3 por medio del protocolo de enrutamietno EIGRP? _________________

Tarea 5: Verificar el Funcionamiento del Firewall Basado en Zonas

Paso 1: Desde PC-C, ejecutar un ping hacia la interfaz de la LAN interna de R3.

a. Desde PC-C, ejecutar un ping a la interfaz Fa0/1 de R3 con la dirección IP 192.168.3.1.

C:>ping 192.168.3.1

b. ¿Fue exitoso el ping? ¿Por qué sí o por qué no? _______________________________________________________________________________

Paso 2: Desde PC-C, ejecutar unping hacia la interfaz de la WAN externa de R2.

a. Desde PC-C, ejecutar un ping hacia la nterfaz S0/0/1 de R2 con la dirección IP 10.2.2.2.

C:>ping 10.2.2.2

b. ¿Fue exitoso el ping? ¿Por qué sí o por qué no? ________________________________________________________________________________

Paso 3: Desde R2 ejecutar un ping a PC-C.

a. Desde el router externo R2, ejecutar un ping hacia PC-C con la dirección IP 192.168.3.3.

R2#ping 192.168.3.3

- 28. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 28 de 32

Este documento es Información Pública de Cisco.

b. ¿Fue exitoso el ping? ¿Por qué sí o por qué no? ________________________________________________________________________________

Paso 4: Conectarse por Telnet desde R2 a R3.

a. Desde el router R2, conectarse por telnet a R3 con la dirección IP 10.2.2.1.

R2#telnet 10.2.2.1

Trying 10.2.2.1 ... Open

Trying 10.2.2.1 ...

% Connection timed out; remote host not responding

b. ¿Por qué no fue exitosa la conexión? _________________________________________________

Paso 5: Conectarse por Telnet desde el host interno PC-C al router externo R2.

a. Desde PC-C en la LAN interna de R3, conectarse por telnet a R2 con la dirección IP 10.2.2.2.

C:>telnet 10.2.2.2

User Access verification

Password: ciscovtypass

b. Con la sesión Telnet abierta desde PC-C a R2, ingresar al modo EXEC privilegiado con el comando enable y la contraseña cisco12345.

c. Ejecutar el comando show policy-map type inspect zone-pair session en R3. Continuar presionando enter hasta ver la sección Inspect Established session cerca del final. Su salida debe verse similar a la siguiente.

Inspect

Number of Established Sessions = 1

Established Sessions

Session 657344C0 (192.168.3.3:1274)=>(10.2.2.2:23) tacacs:tcp SIS_OPEN

Created 00:01:20, Last heard 00:01:13

Bytes sent (initiator:responder) [45:65]

d. En la sección Established Sessions, ¿cuál es la dirección IP de origen y el número de puerto para la sesión 657344C0? ______________________________________________________________________

e. ¿Cuál es la dirección IP de destino y el nñumero de puerto para la sesión 657344C0? ________________________________________________________________________________

Paso 6: Verificar el funcionamiento del ZBF utilizando el Monitor del SDM.

a. Desde el SDM, hacer click sobre el botón Monitor en la parte superior de la pantalla y seleccionar Firewall Status.

b. Seleccionar la política sdm-zp-out-self de la lista de políticas. Esta política se aplica al tráfico desde la zona externa hacia la zona interna del router..

c. Verificar que la opción Active Sessions se encuentra seleccionara y que el intervalo de vista está configurado en Real-time data every 10 sec. Hacer click sobre el botón Monitor Policy para iniciar el monitireo de tráfico deade la zona externa a la zona interna.

- 29. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 29 de 32

Este documento es Información Pública de Cisco.

d. Desde la CLI de R2, ejecutar un ping a la interfaz S0/0/1 de R3 con la dirección IP 10.2.2.1. Esteping debe fallar.

e. Desde la CLI de R2, conectarse por telnet a la interfaz S0/0/1 de R3 con la dirección IP 10.2.2.1. El intento de iniciar la sesión telnet debe fallar.

f. Hacer click sobre la opción Dropped Packets y observar el gráfico que muestra el número de paquetes descartados resultantes de los intentos fallidos de ping y telnet- La pantalla debe verse similar a la siguiente.

- 30. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 30 de 32

Este documento es Información Pública de Cisco.

g. Hacer click sobre la opción Allowed Packets y observar el gráfico quemuestra el número de paquetes EIGRP recibidos desde el router R3. Este número continuará creciendo a un paso uniforme a medida que las actualizaciones EIGRP son recibidas desde R2.

- 31. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 31 de 32

Este documento es Información Pública de Cisco.

h. Hacer click sobre el botón Stop Monitoring y cerrar el SDM.

Tarea 6: Reflexión

¿Cuáles son algunos factores a considerar cuando se configuran firewalls utilizando los métodos tradicionales de la CLI, en comparación con utilizar métodos automatizados como el CBAC de AutoSecure y el asistente gráfico de Firewall del SDM?

_______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________

- 32. CCNA Security

Todos los contenidos son propiedad intelectual de Cisco Systems, Inc. (Copyright © 1992–2009). Todos los derechos reservados. Página 32 de 32

Este documento es Información Pública de Cisco.

Tabla de Resumen de Interfaces del Router

Resumen de Interfaces del Router

Modelo de Router

Interfaz Ethernet #1

Interfaz Ethernet #2

Interfaz Serial #1

Interfaz Serial #2

1700

Fast Ethernet 0 (FA0)

Fast Ethernet 1 (FA1)

Serial 0 (S0)

Serial 1 (S1) 1800 Fast Ethernet 0/0 (FA0/0) Fast Ethernet 0/1 (FA0/1) Serial 0/0/0 (S0/0/0) Serial 0/0/1 (S0/0/1)

2600

Fast Ethernet 0/0 (FA0/0)

Fast Ethernet 0/1 (FA0/1)

Serial 0/0 (S0/0)

Serial 0/1 (S0/1)

2800

Fast Ethernet 0/0 (FA0/0)

Fast Ethernet 0/1 (FA0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

Nota: Para identificar cómo se encuentra configurado el router, mire las interfaces para identificar el tipo de router y cuántas interfaces posee. No existe un método para listar de forma efectiva todas las combinaciones de configuración para cada clase de router. Esta tabla incluye los identificadores para las combinaciones posibles de interfaces Ethernet y Serial en el dispositivo. La tabla no incluye otros tipos de interfaces, incluso cuando un router específico puede tener una. Un ejemplo de esto puede ser la interfaz ISDN BRi. La cadena entre paréntesis es la abreviatura legal que puede utilizarse en los comandos del IOS para representar a la interfaz.