Embed presentation

Download as PDF, PPTX

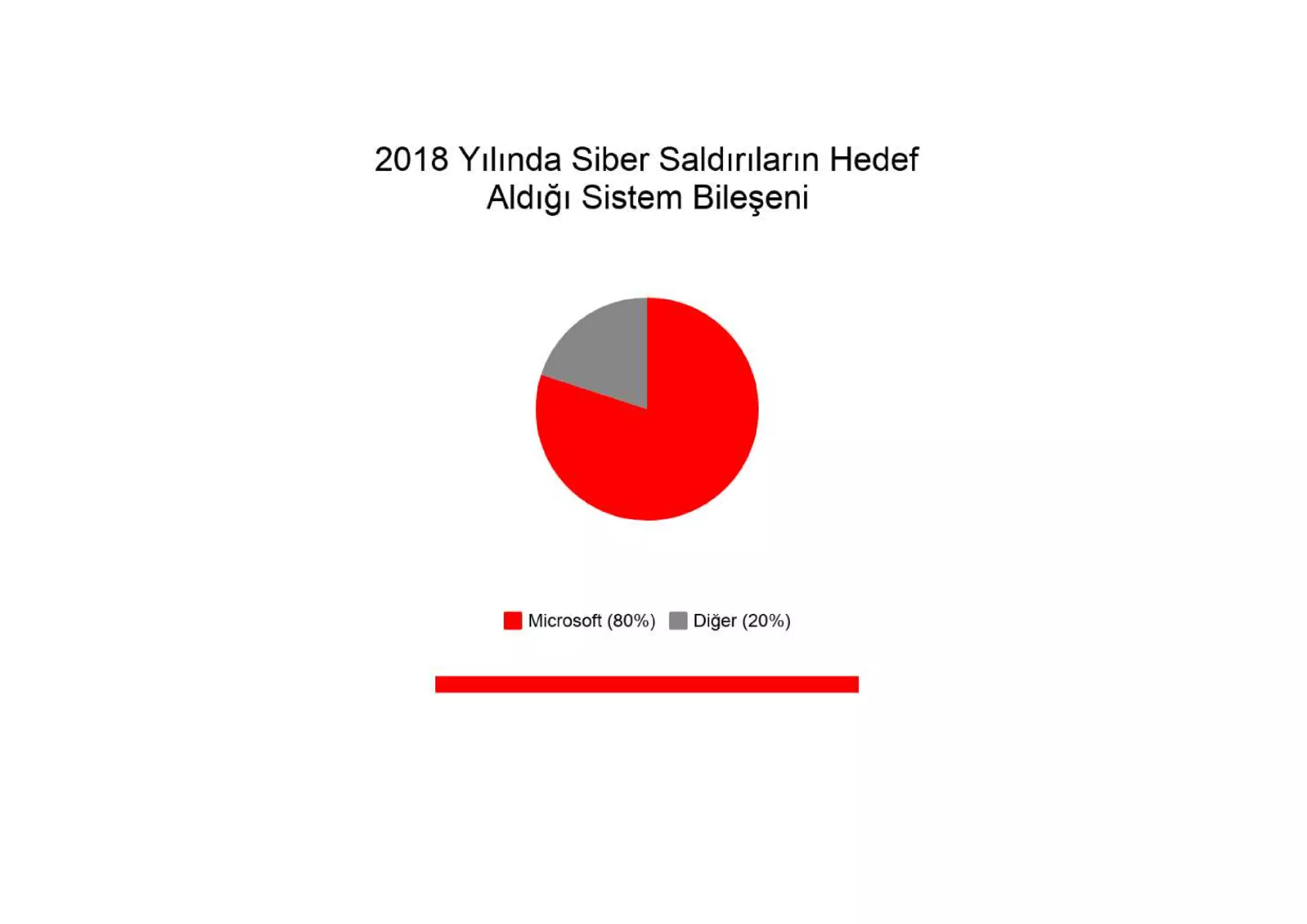

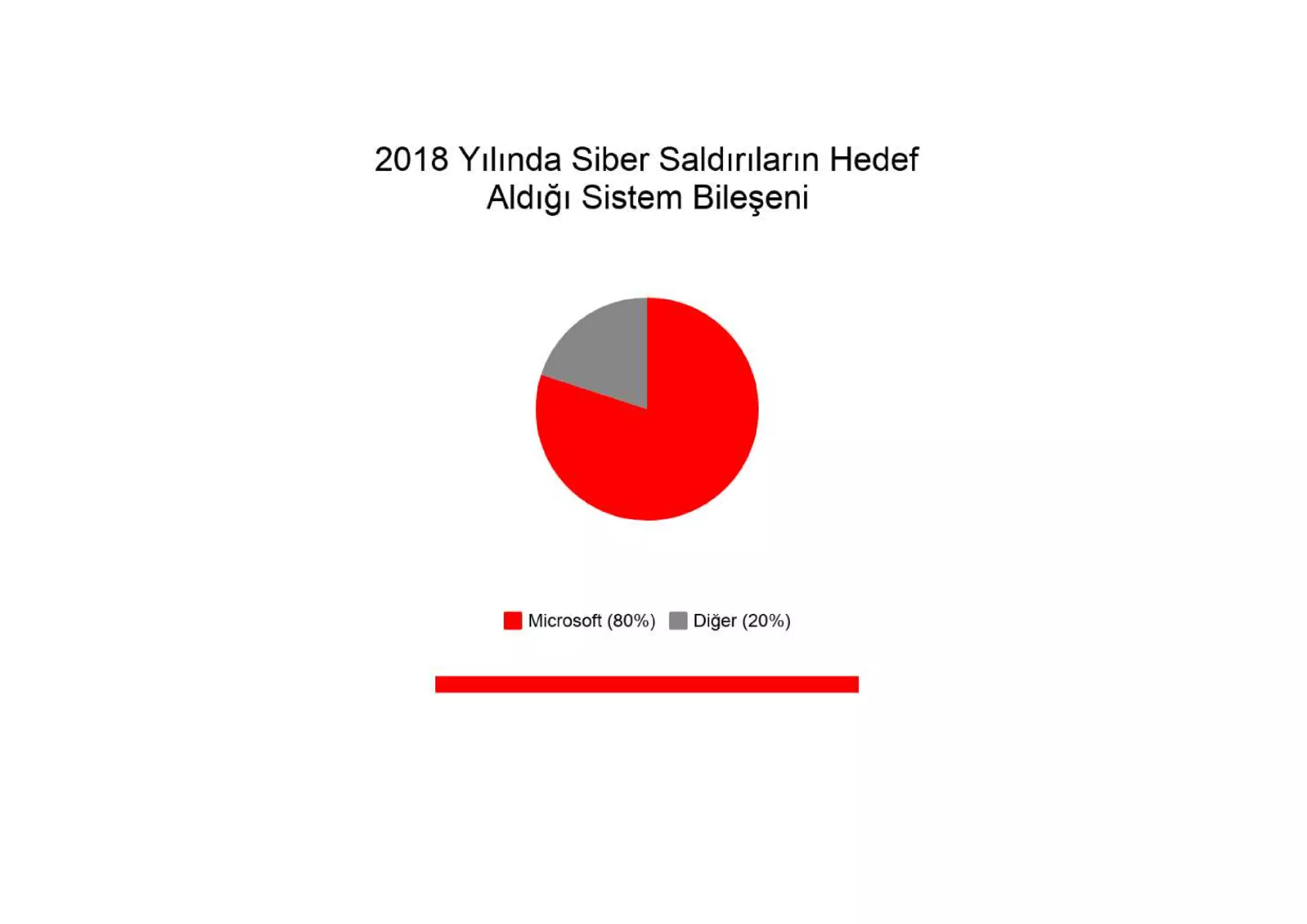

2018 yılında siber saldırganların hedef aldığı sistemlerin %80'i Windows oldu. İşletim sistemi sıkılaştırma proje süreci, çalışma kapsamı, işletim sistemi sıkılaştırma hizmeti alabileceğiniz sistemlerin açıklandığı bir dokümandır.