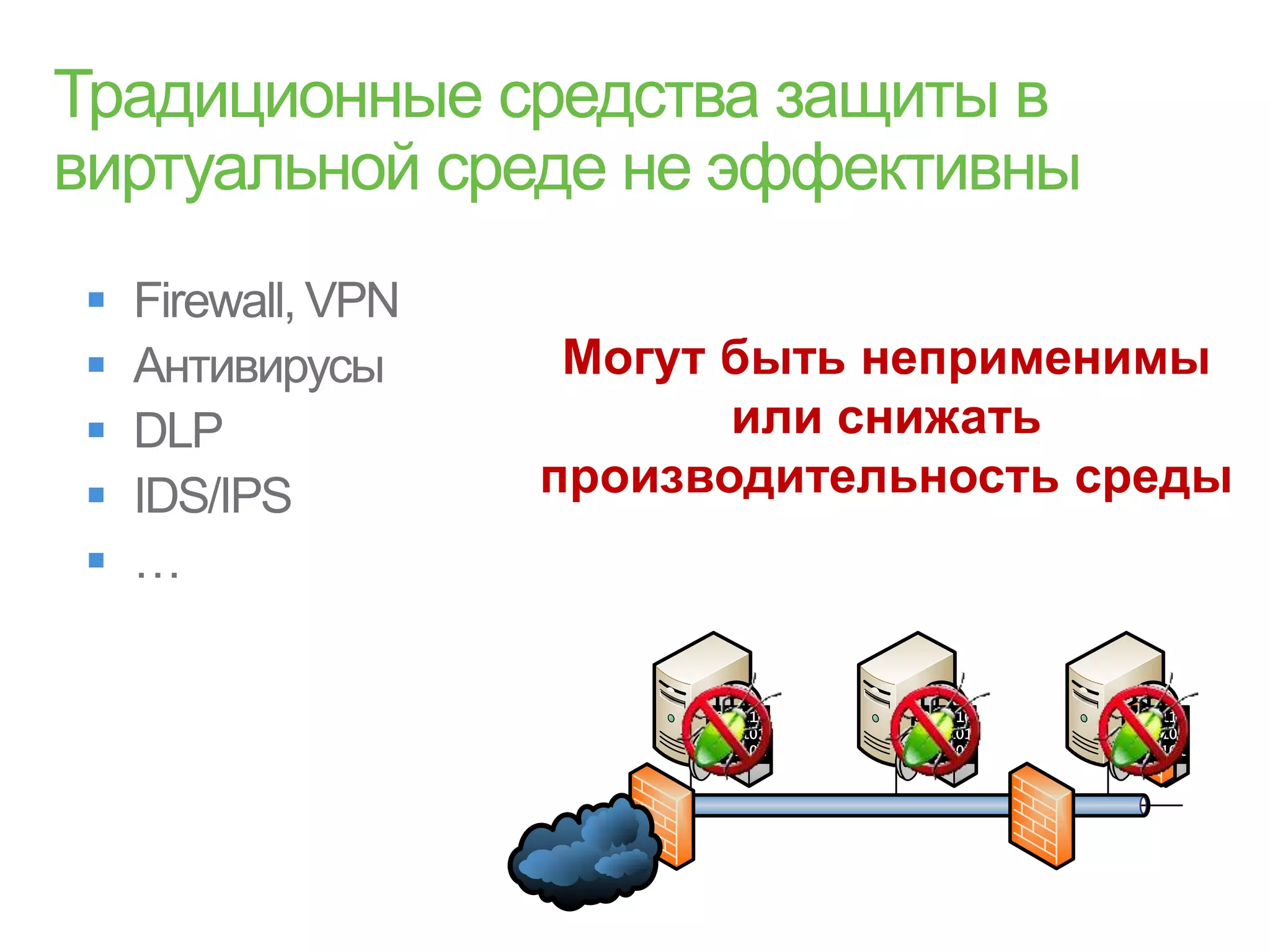

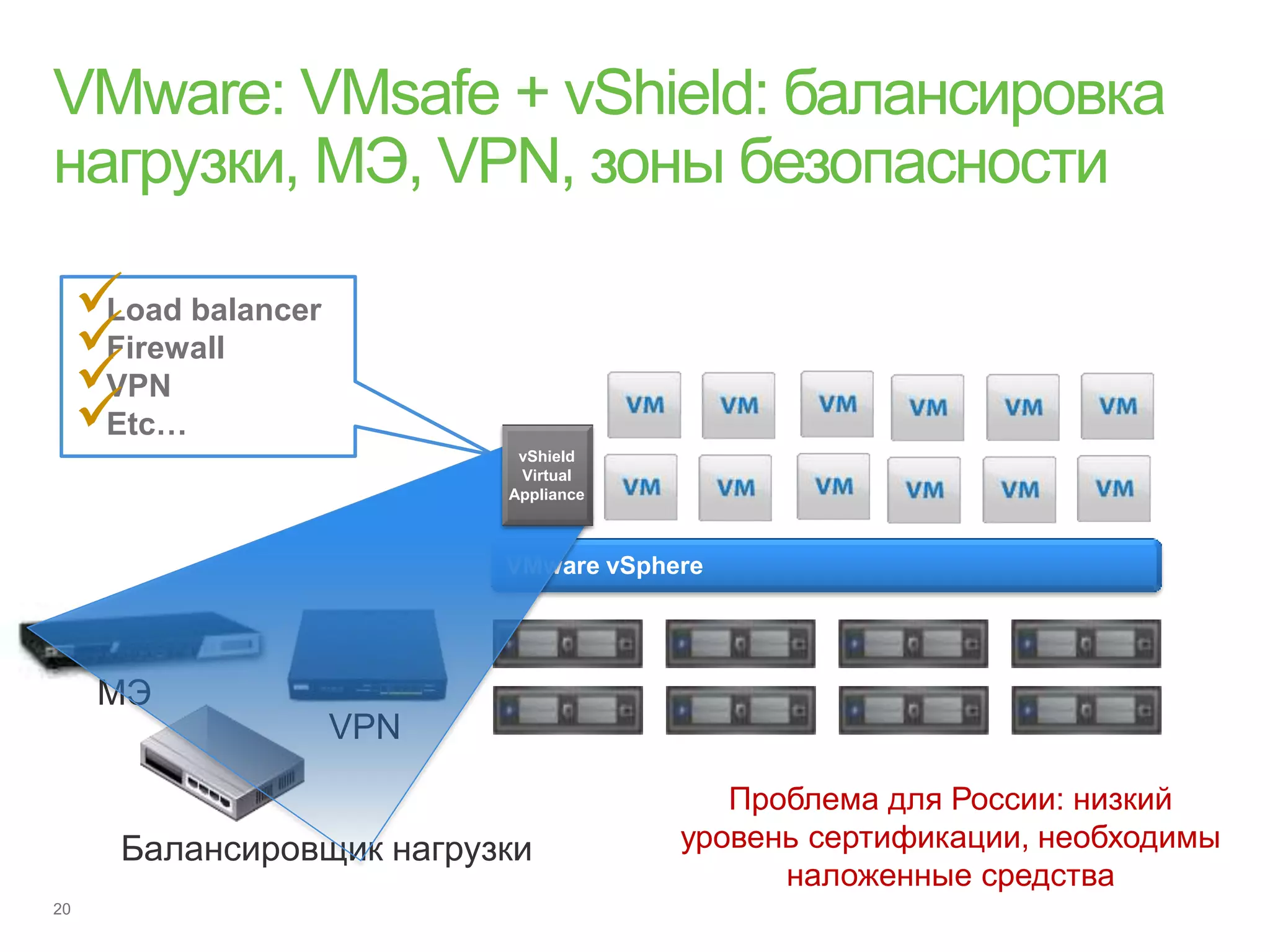

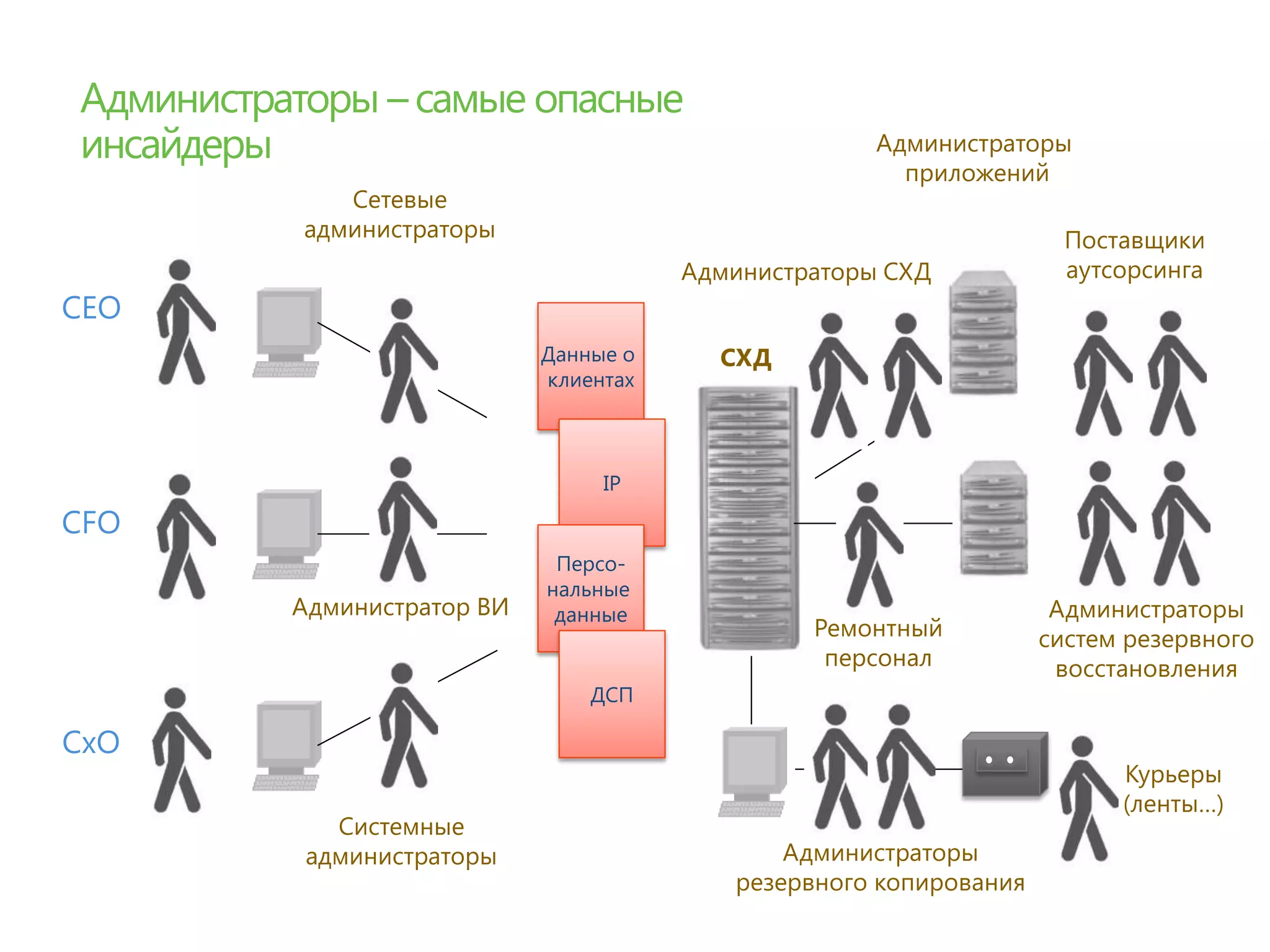

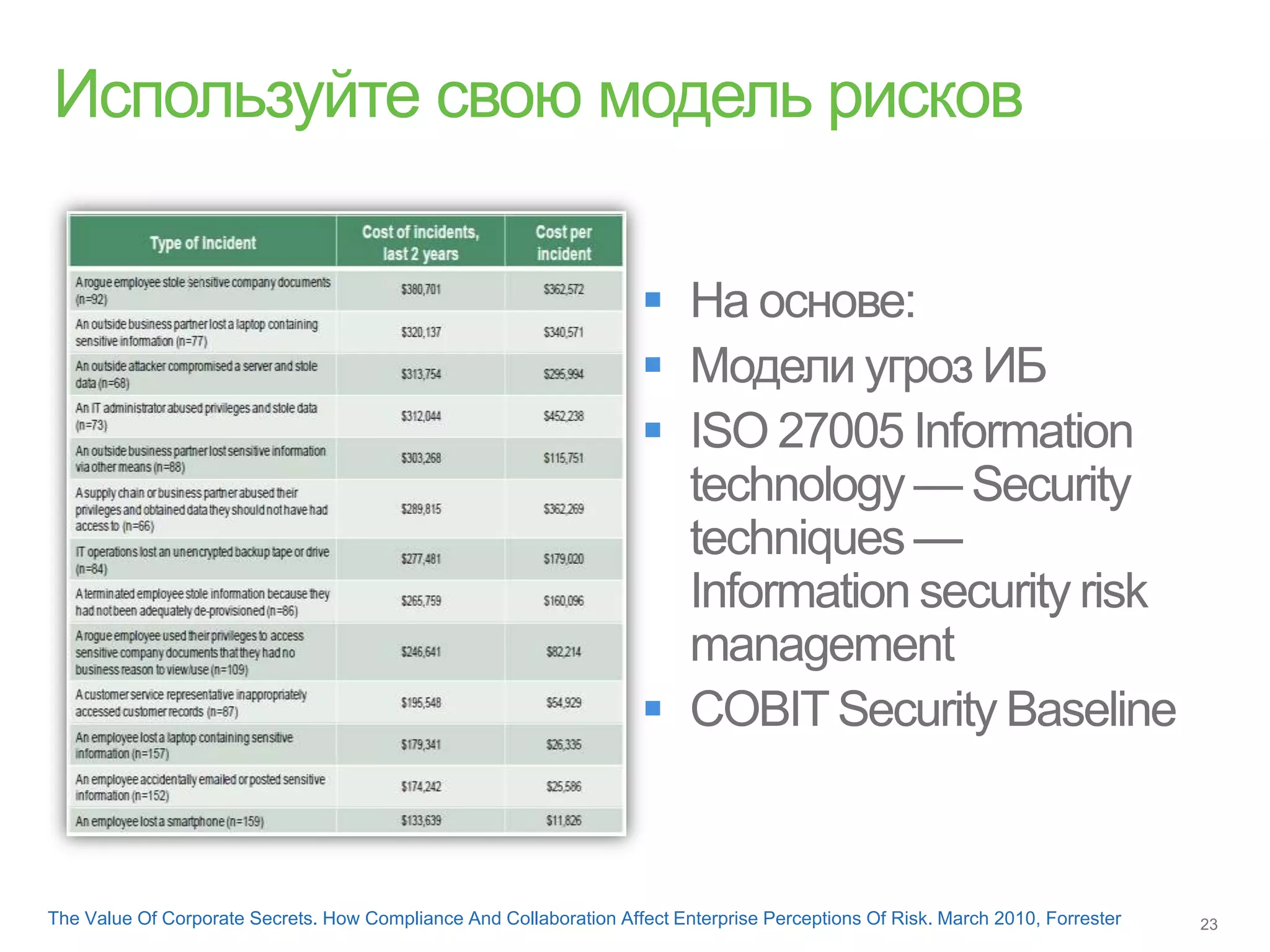

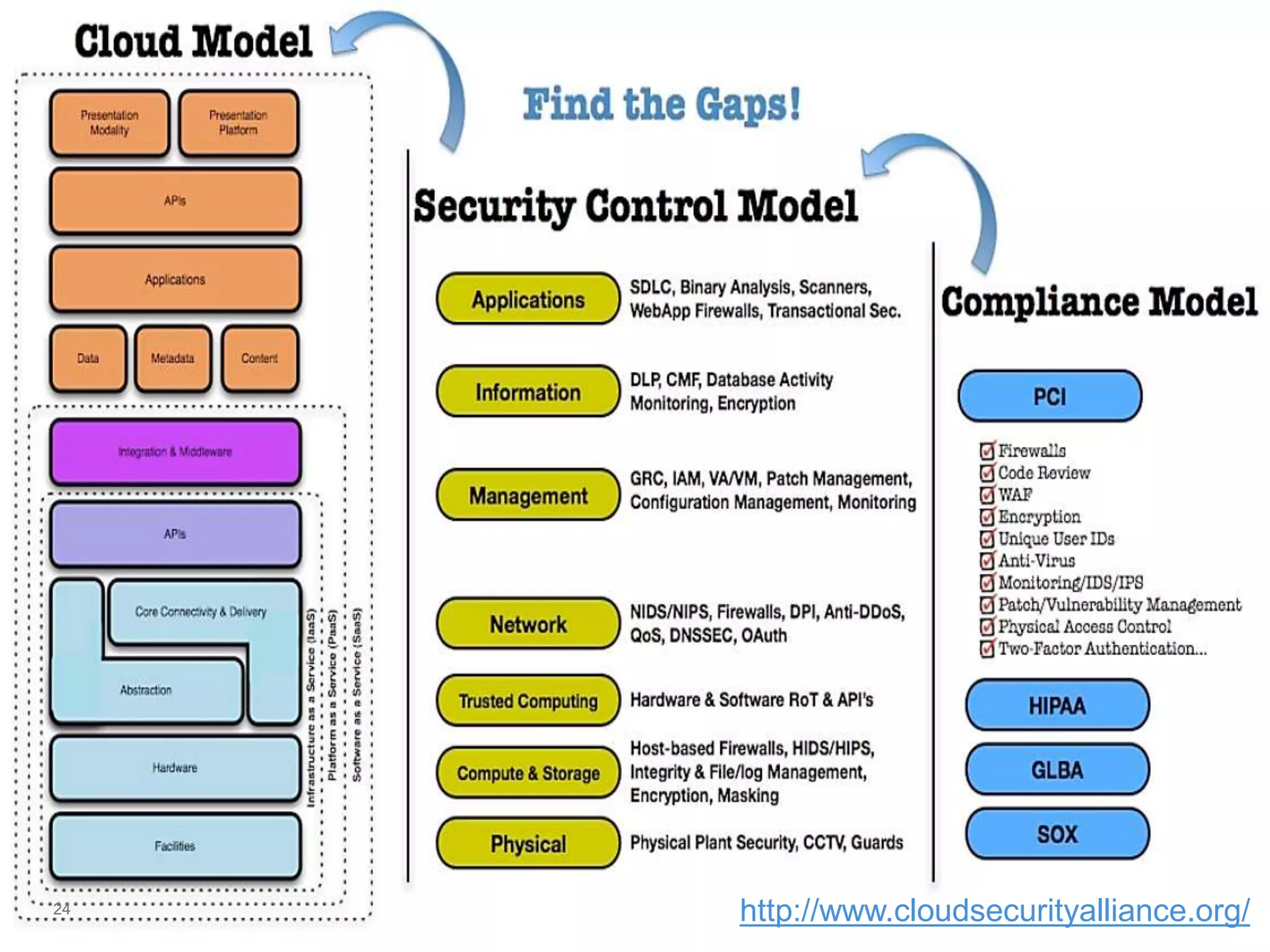

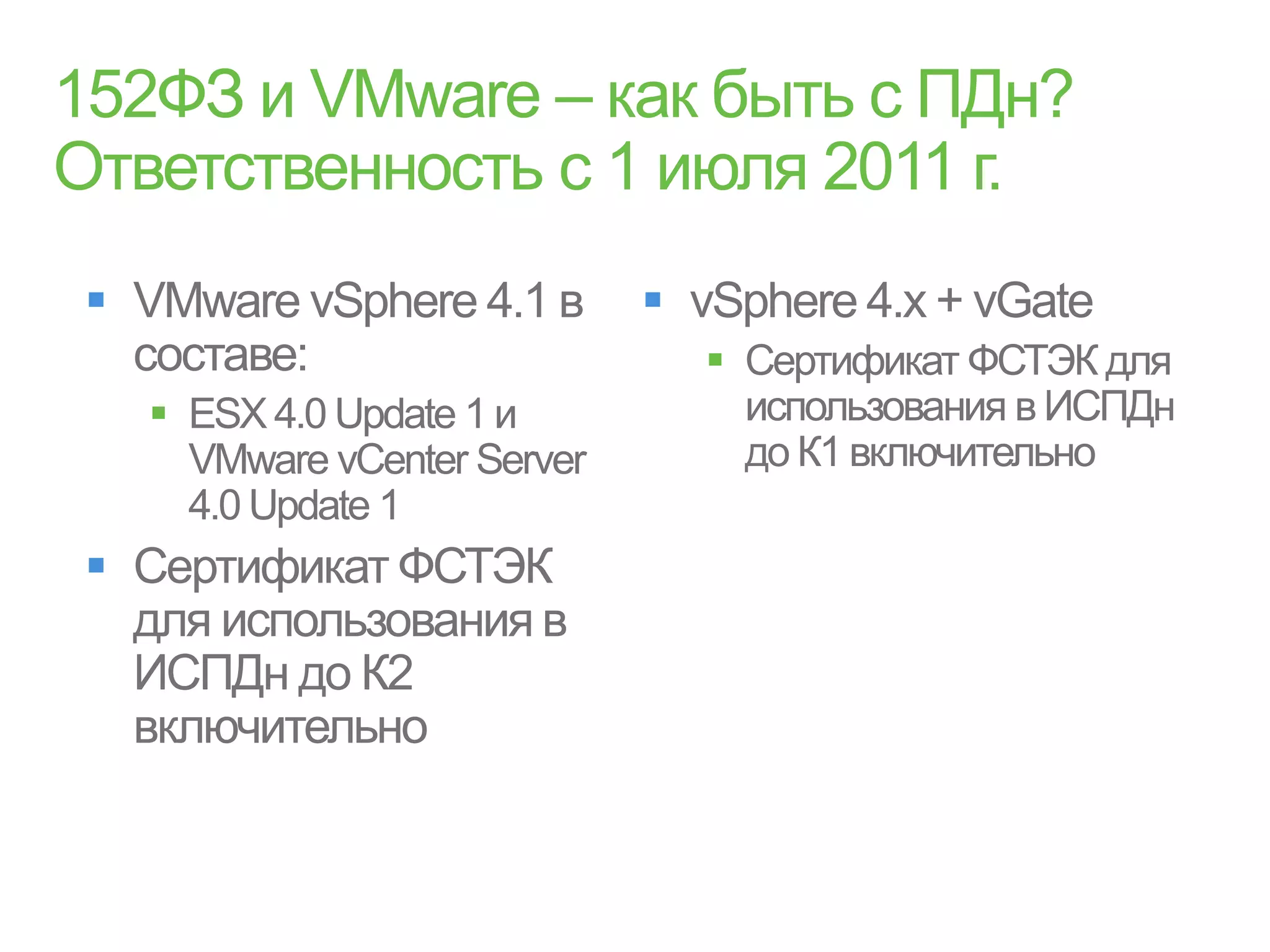

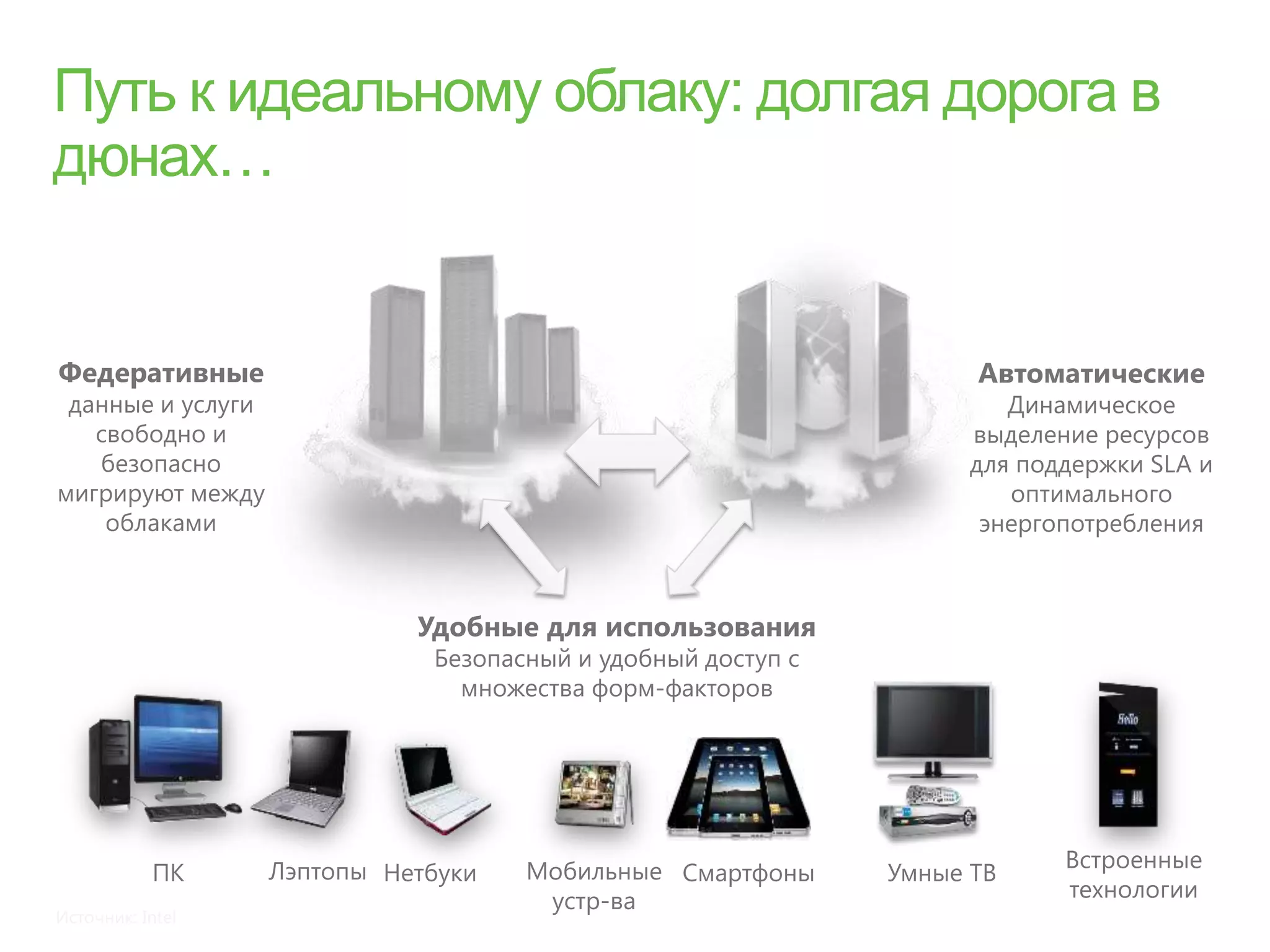

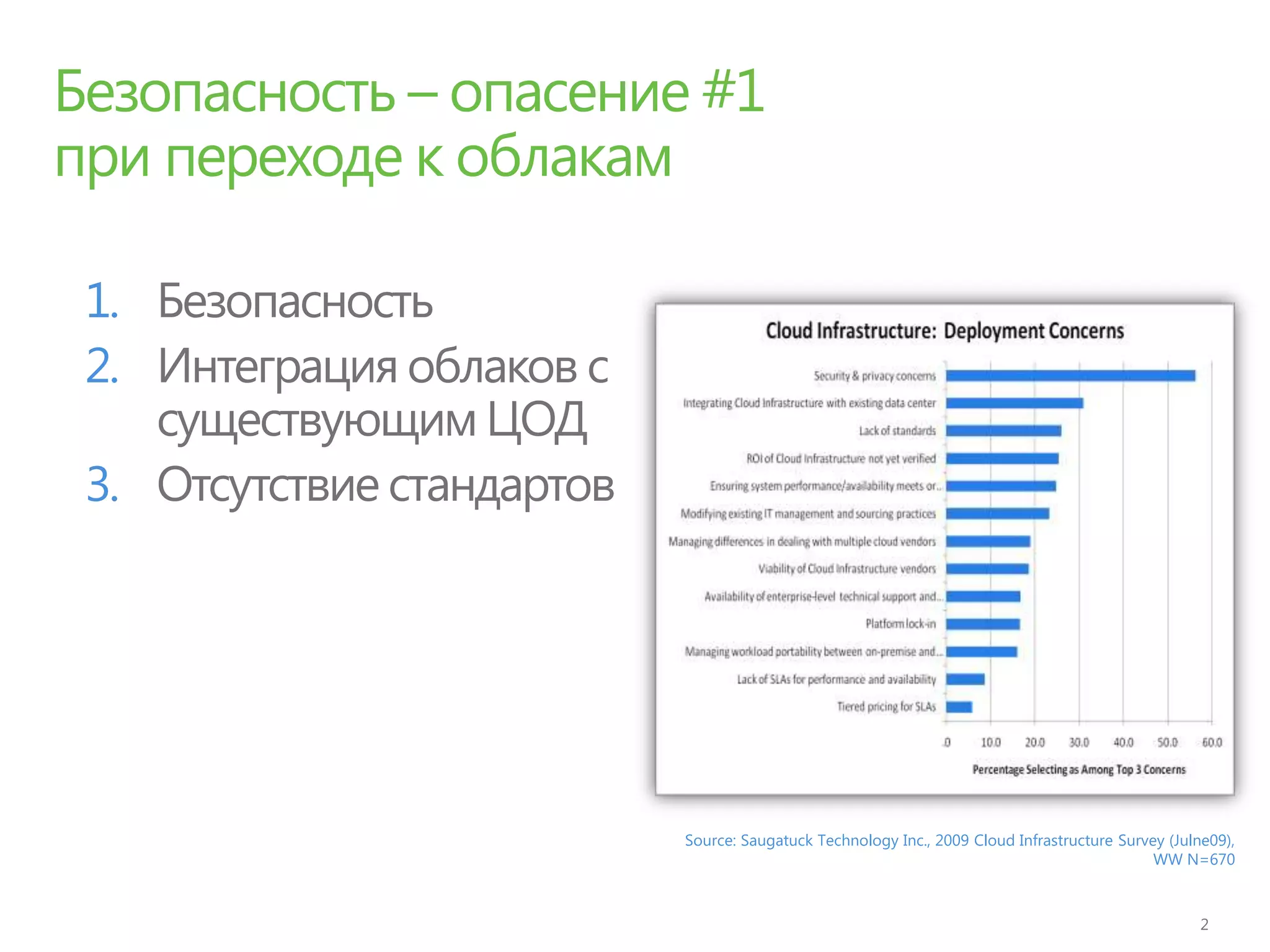

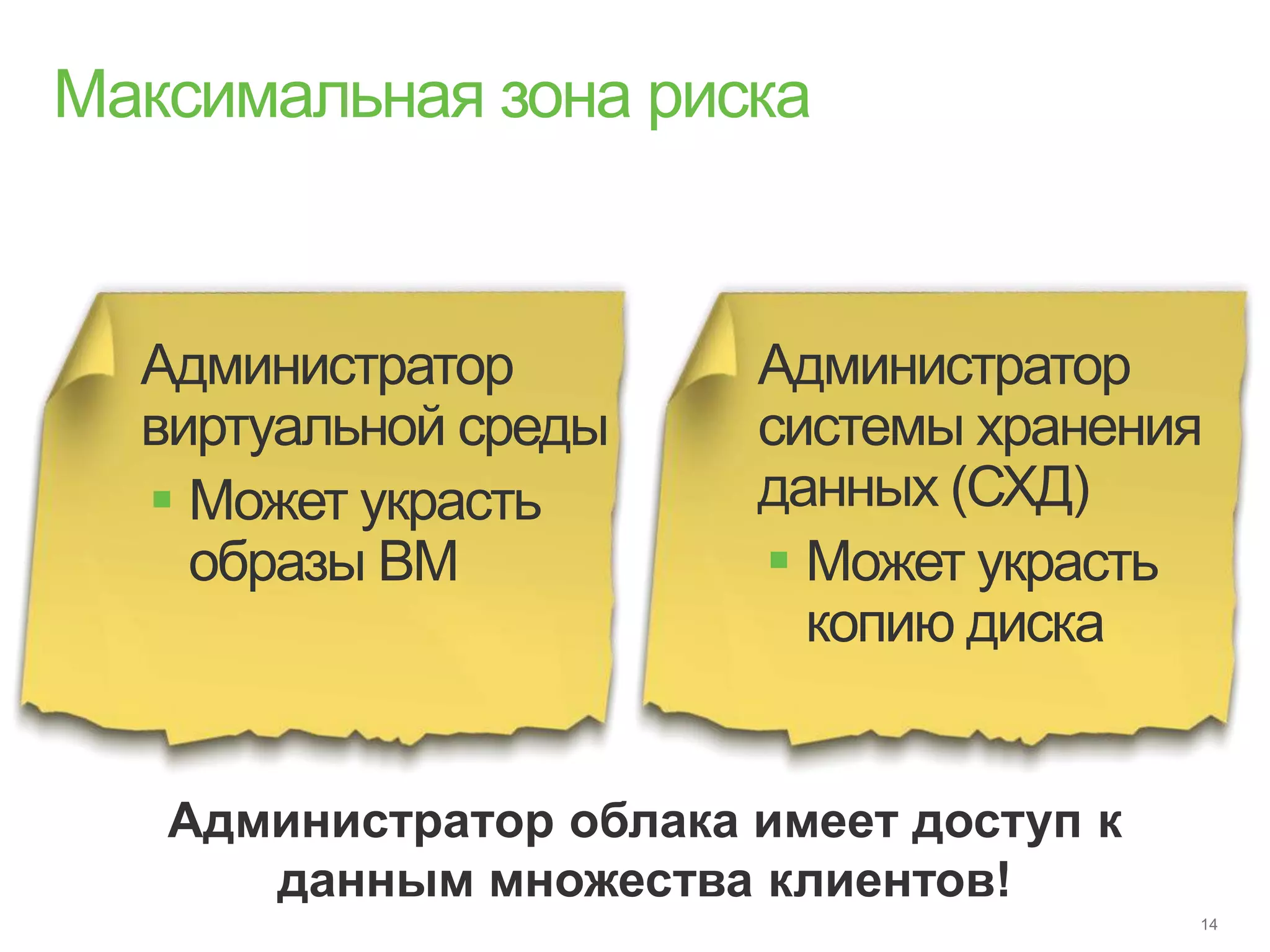

Документ обсуждает влияние виртуализации и облачных технологий на информационную безопасность, подчеркивая риски, связанные с доступом администраторов к данным клиентов. Описываются традиционные методы защиты виртуализированных сред, проблемы с их применением и необходимость адаптации к новым угрозам. Также указаны ключевые факторы безопасности в облачных вычислениях и требования к сертификации для обеспечения защиты.

![«Наши эксперты считают, что для защиты виртуальной

ИТ-инфраструктуры можно использовать

традиционные подходы и средства. … Применение

традиционных антивирусных продуктов и межсетевых

экранов пригодно, с его [эксперта] точки зрения, для

защиты как “родительского” раздела, так и “гостевых”».

Безопасность виртуализированных ИТ-сред. PC Week/RE, 15.04.2011

http://www.pcweek.ru/security/article/detail.php?ID=130756](https://image.slidesharecdn.com/cloud-virtualization-security-mkozloff-01-06-11-110601134256-phpapp01/75/slide-16-2048.jpg)