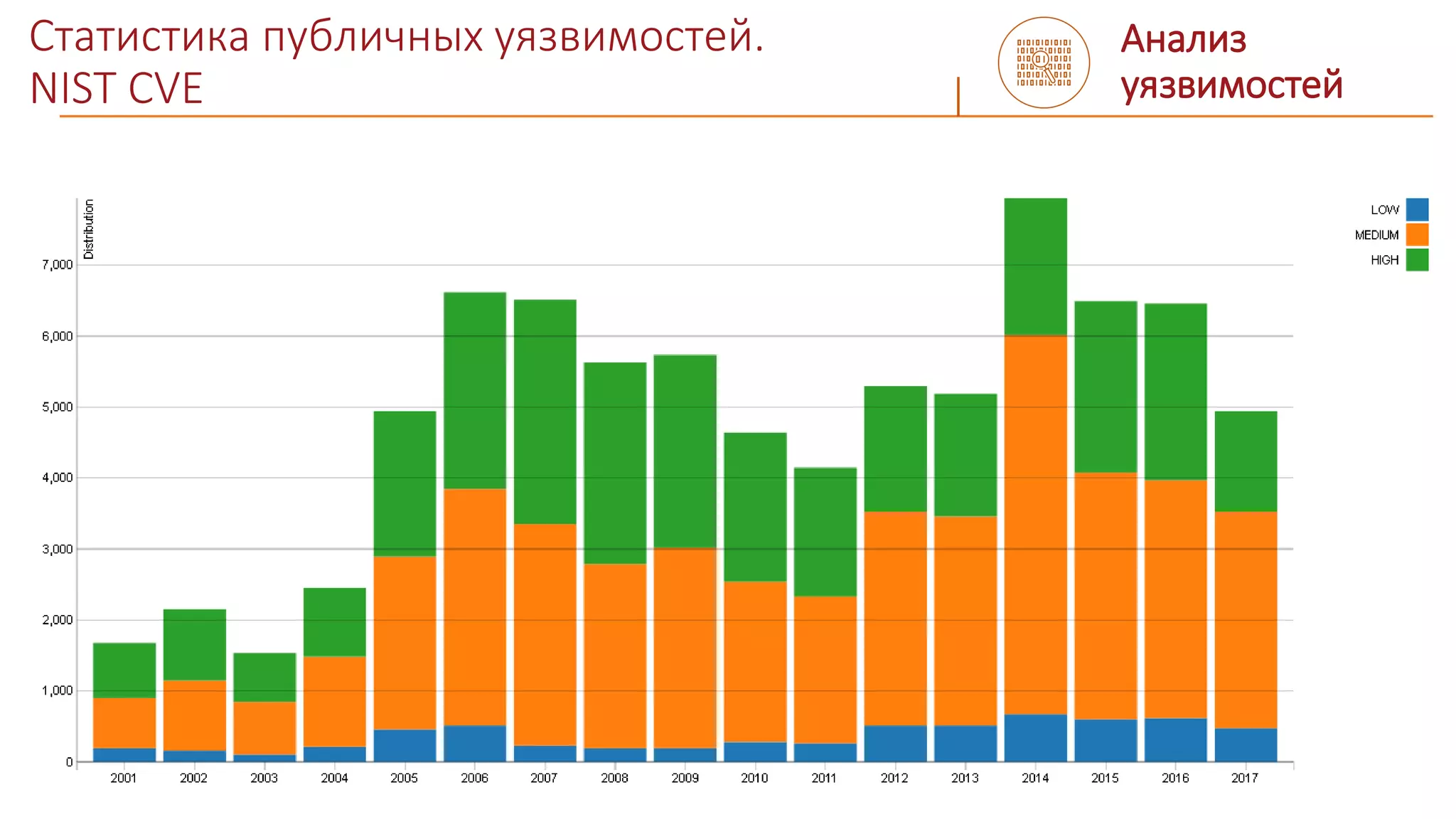

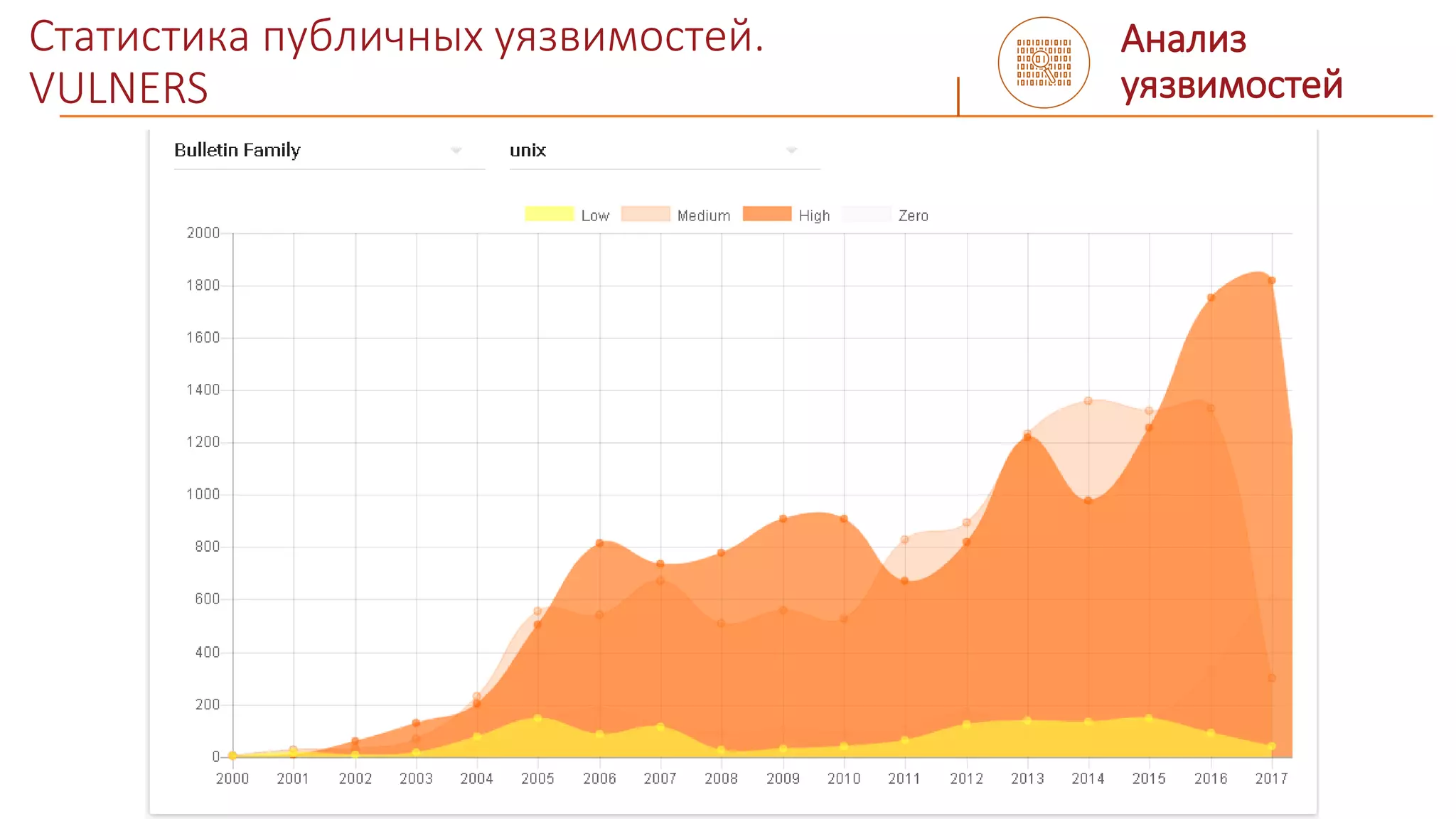

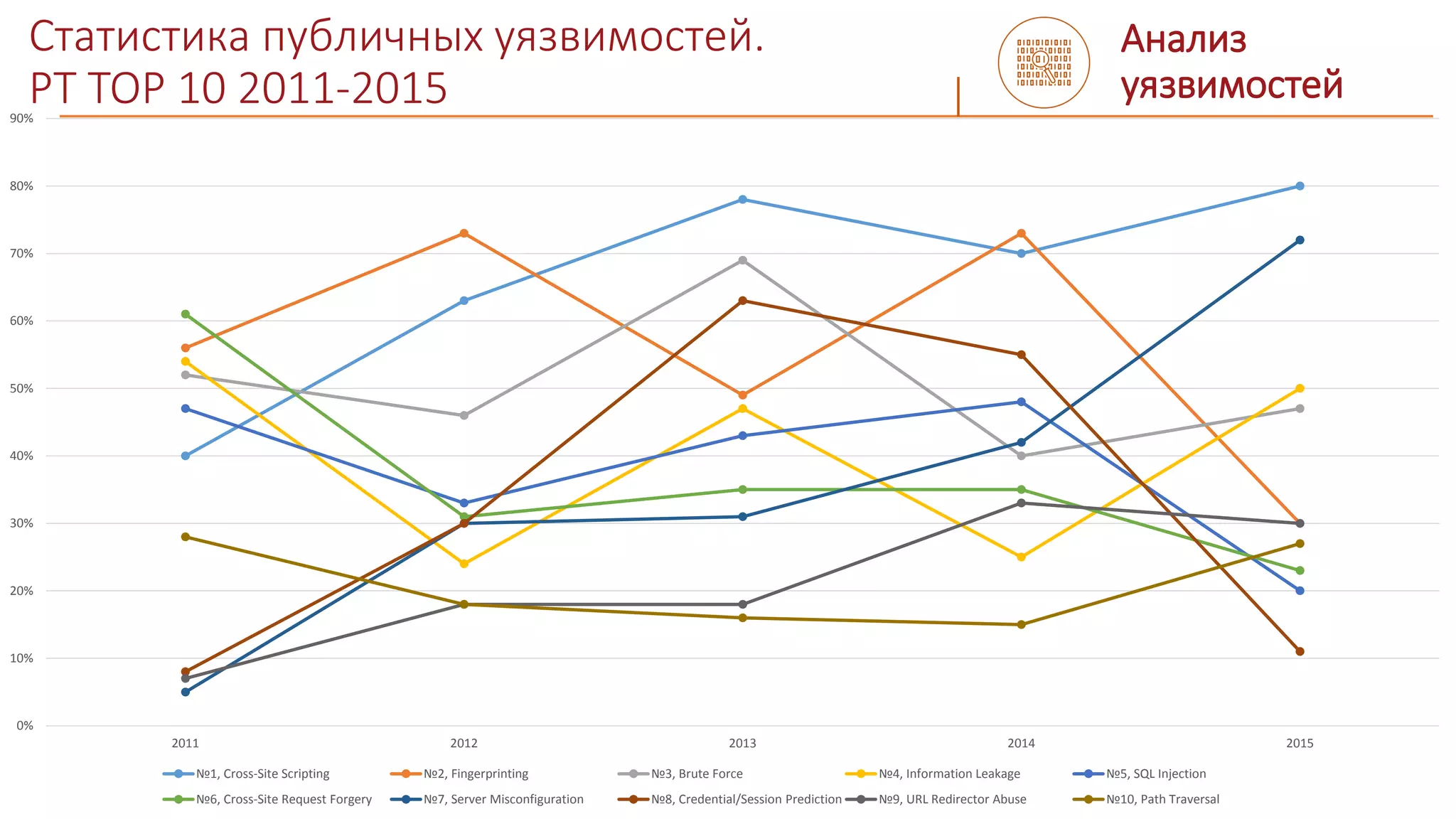

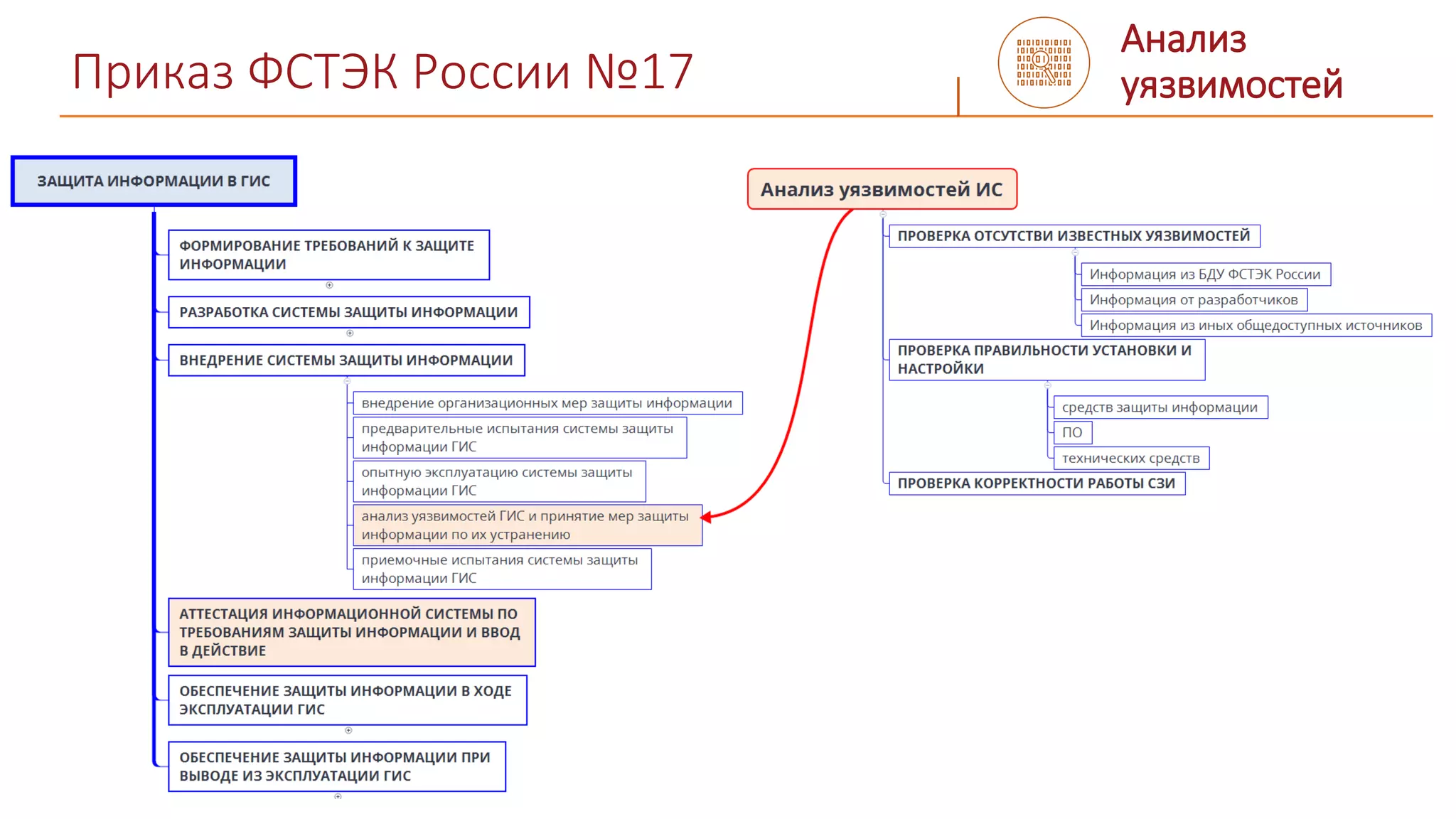

Доклад Сергея Борисова посвящен анализу уязвимостей информационных систем, включая статистику публичных уязвимостей и методы их обнаружения, такие как автоматическое сканирование и пентесты. Он подчеркивает растущий спрос на анализ уязвимостей со стороны владельцев и операторов информационных систем и обсуждает регулирования ФСТЭК России в этой области. Также рассмотрены перспективы увеличения практического применения анализа уязвимостей в условиях повышения угроз безопасности.