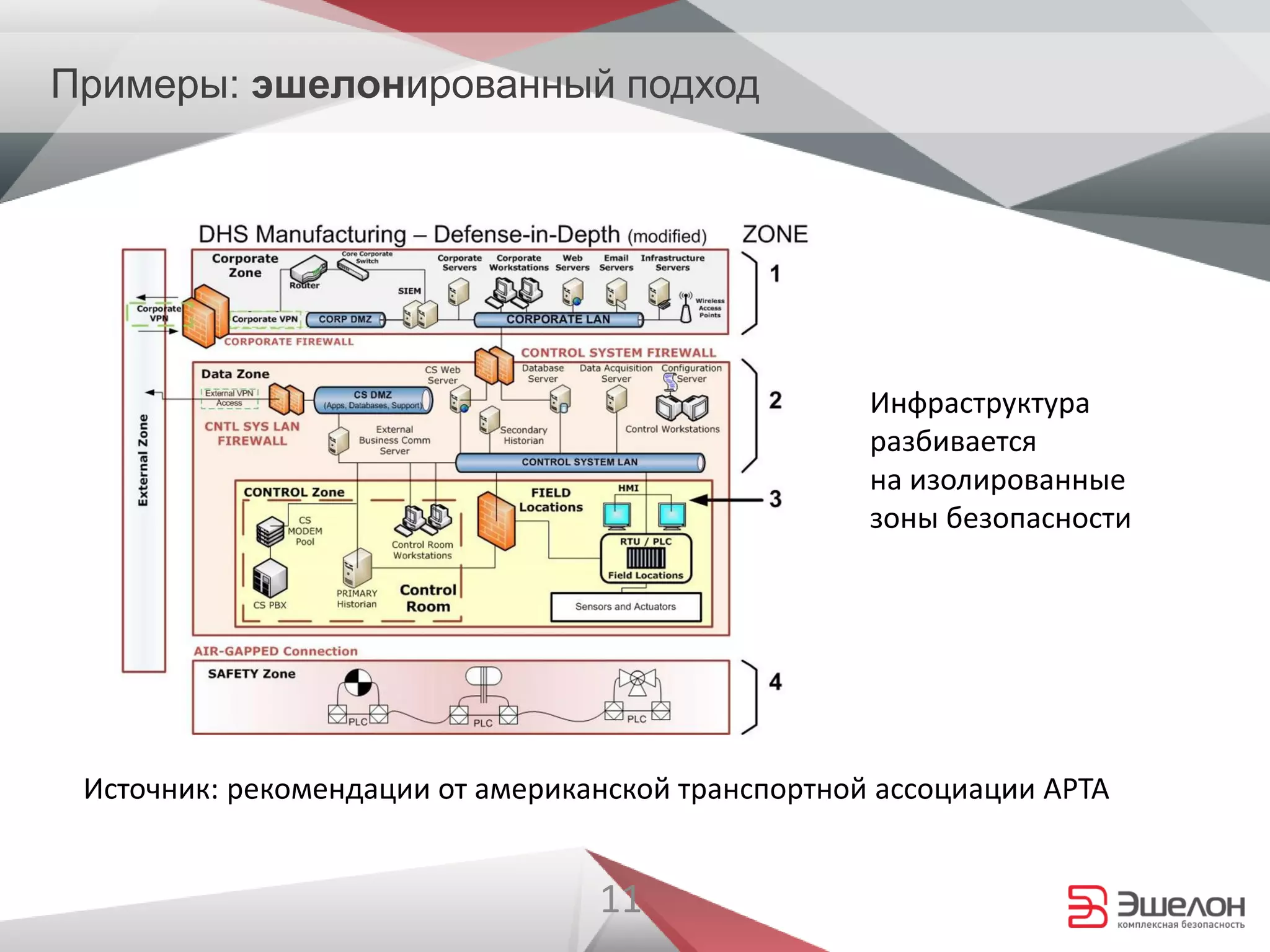

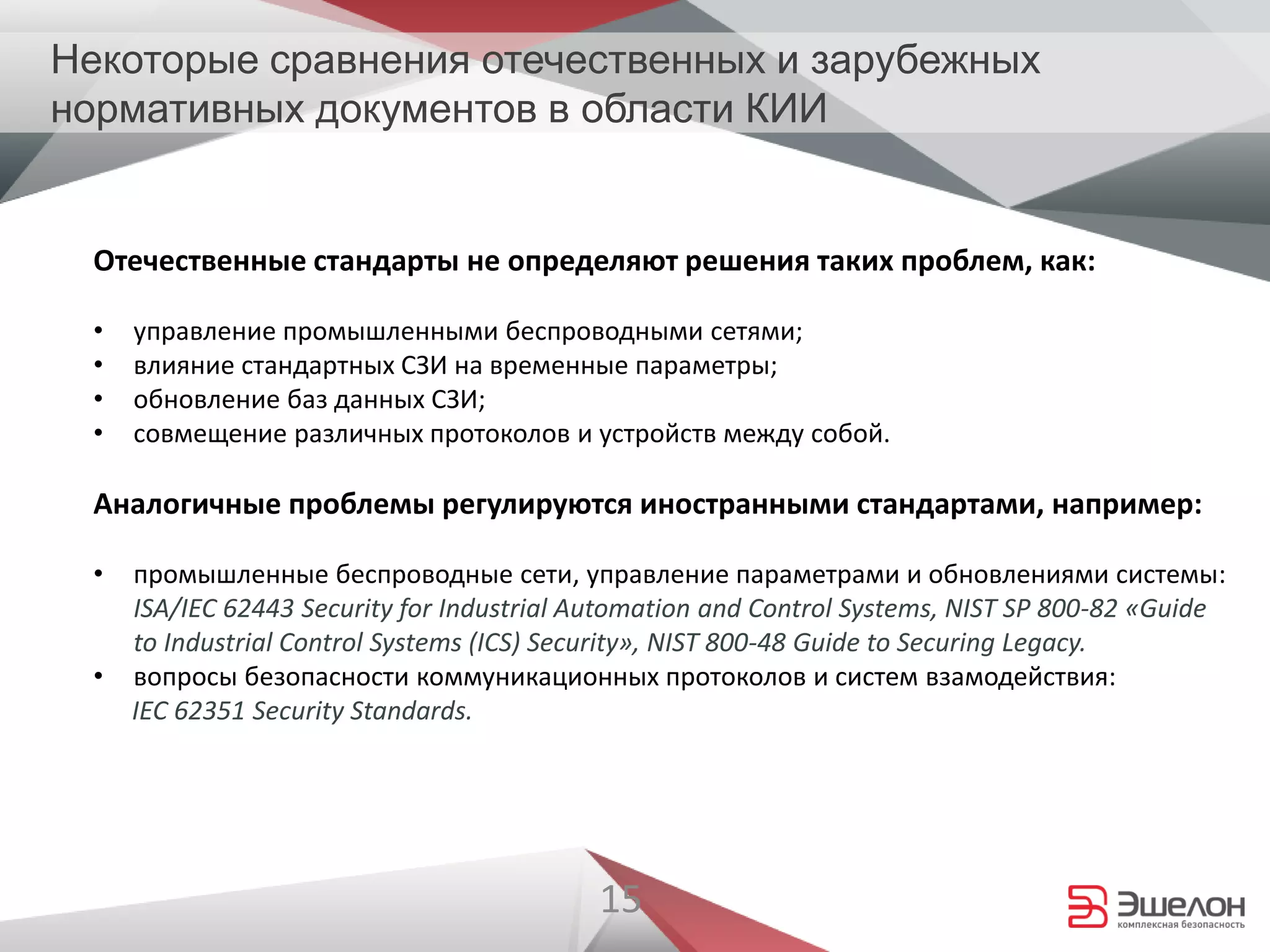

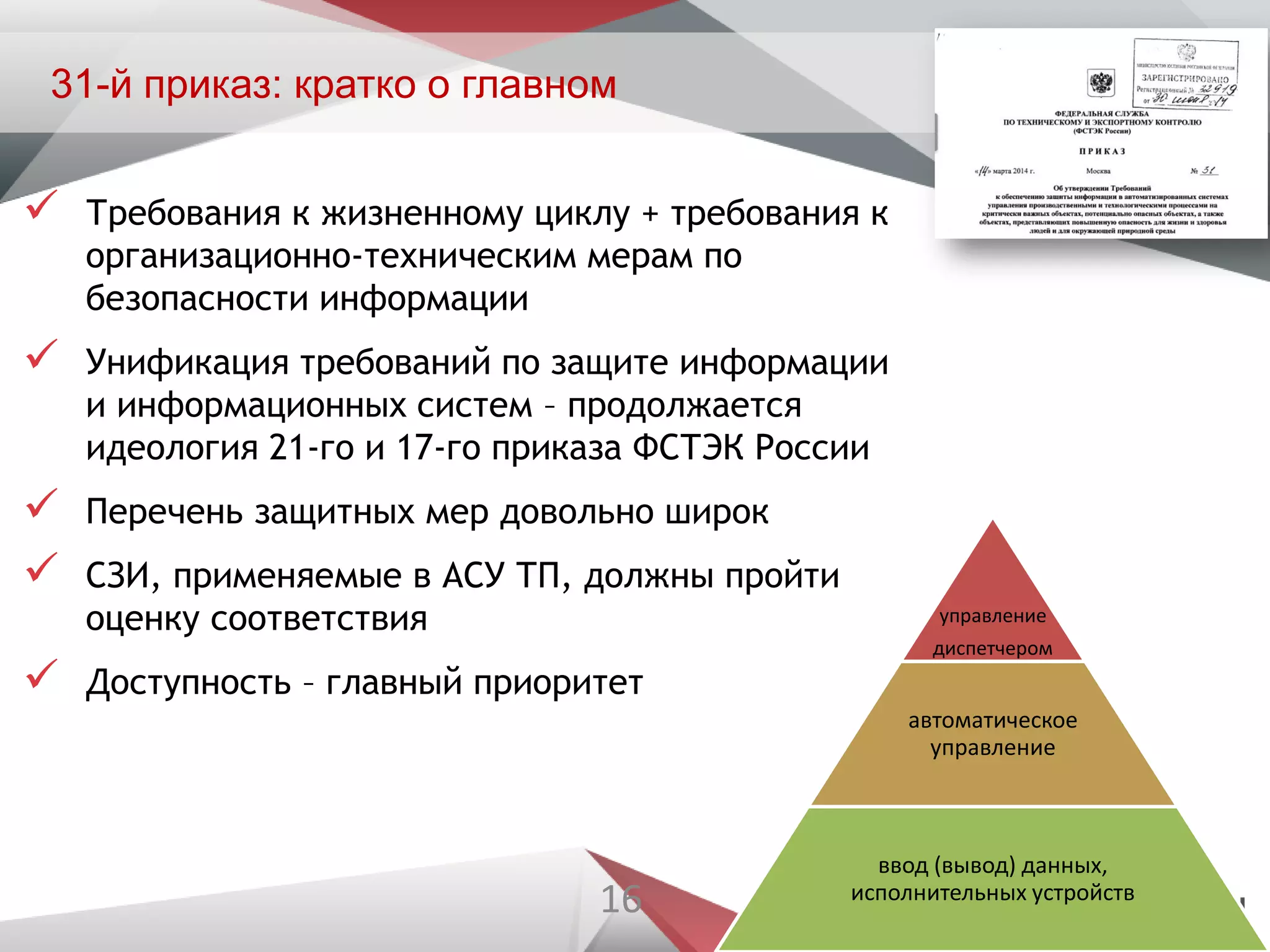

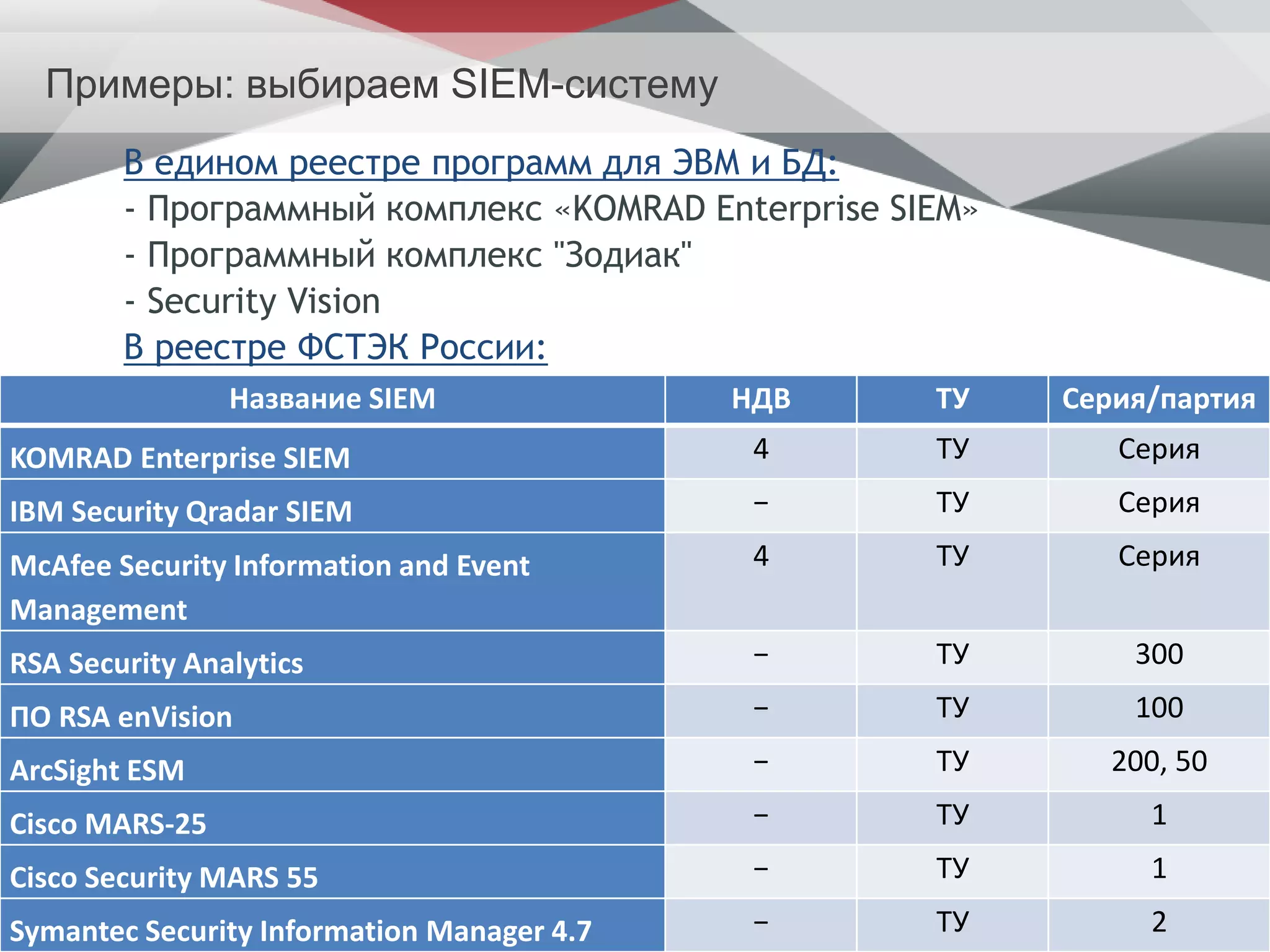

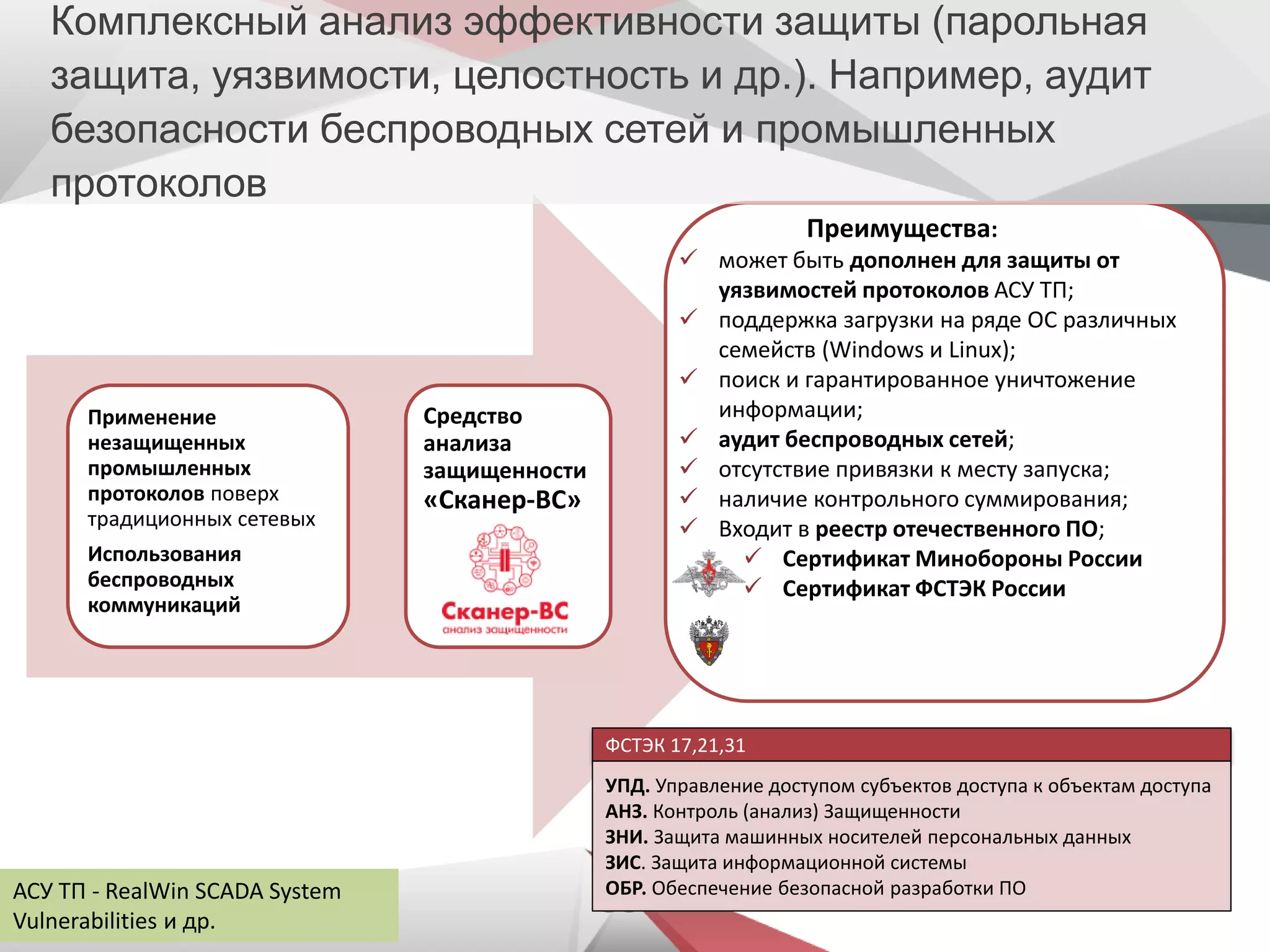

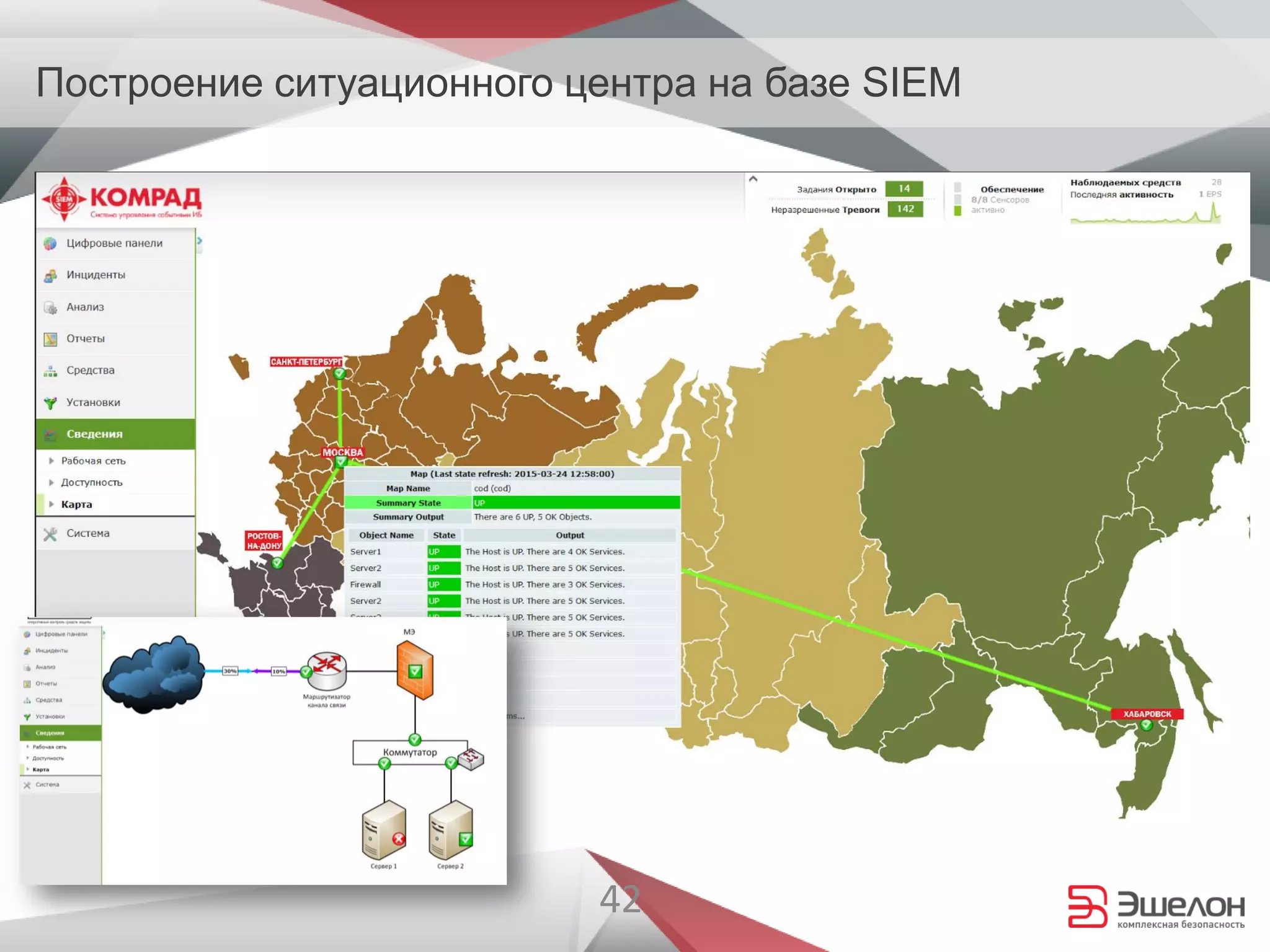

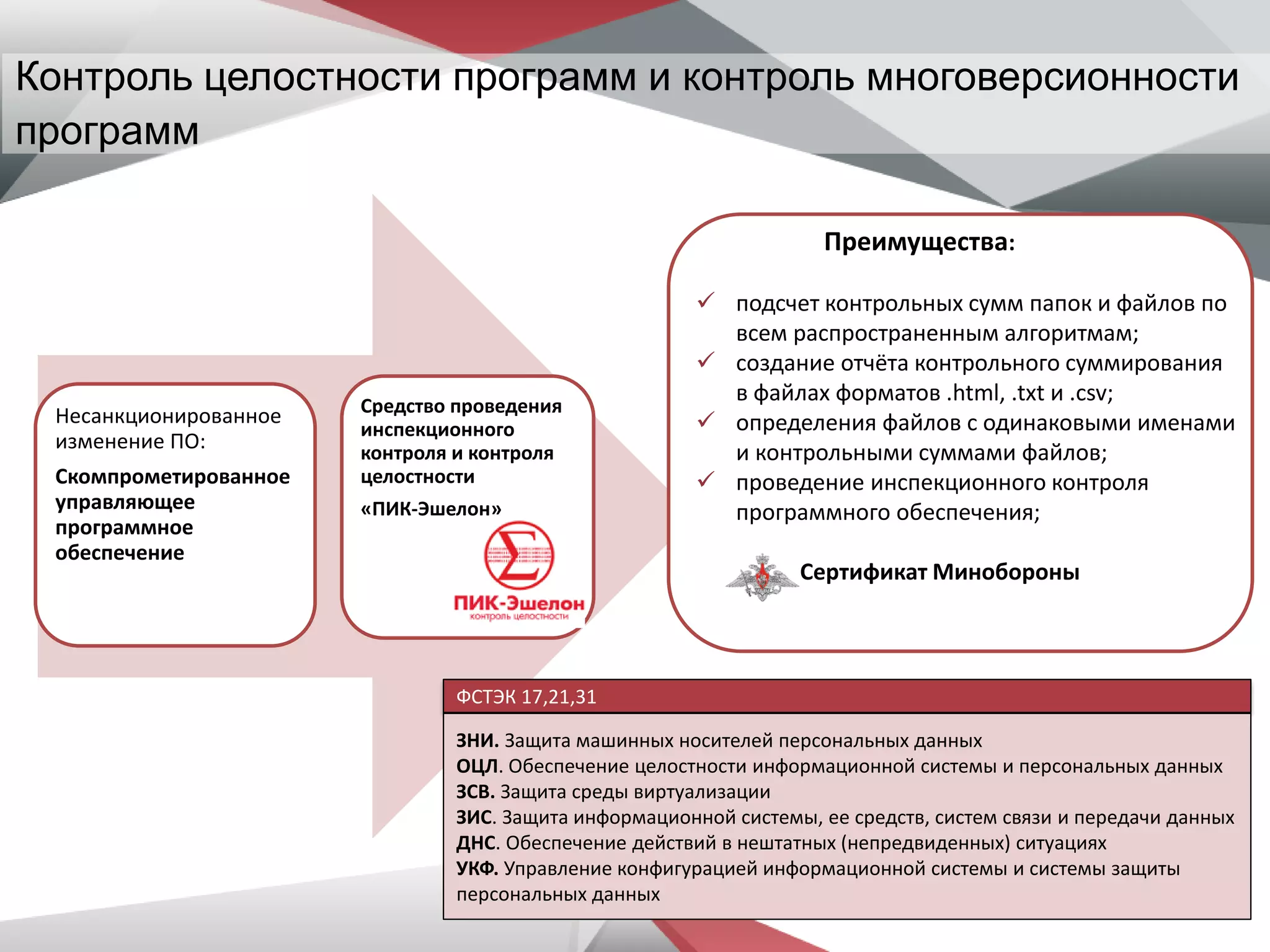

Документ посвящен современным средствам обеспечения кибербезопасности в системах автоматизированного управления технологическими процессами (АСУ ТП). Он рассматривает различные угрозы, критические аспекты защиты, а также импортозамещение и соответствие нормативным требованиям в условиях геополитической нестабильности. Также подчеркивается необходимость многоуровневого и комплексного подхода к обеспечению безопасности для защиты критически важных объектов от целенаправленных атак.