More Related Content

PPSX

PDF

PPTX

Ips سیستمهای پیشگیری از نفوذ PDF

Seo guide & tips for web designers PPTX

Подписчики в Инстаграм: три кита продвижения PDF

PPTX

PPTX

Sanggahan kepada alkitab 3 Viewers also liked

PPTX

Apakah saudara sudah tahu 9 PDF

DELL PS article - Hariharan Ramalingam & Nick Jervis PPTX

Perbedaan yang mendasar mengenai ahok PPTX

Tips headline seo yang menarik PPTX

PPTX

PPTX

Daun afrika mudah di budidayakan PPTX

Yesus dan yehova itu sama PDF

Pride Purple- Khushiyan Har Pal 2 PPTX

Apakah saudara sudah tahu 58 analisainsanm PPTX

PPTX

Warning and reminder forallmankind PPTX

Tidak banyak yang mengerti keuangan Similar to امنیت در شبکه

PDF

انواع حملات در شبکه های کامپیوتری.pdf PDF

گاهنامه چهارمحال و_بختیاری_دیماه PPTX

Cyber Security in internet and network for studentsامنیت سابیری.pptx PDF

PDF

Wazuh و Ossec Wazuh به ossec از مهاجرت نحوه همچنین PDF

آموزش کوتاه و کاربردی Nmap PDF

PDF

PDF

PDF

PDF

Hack and security for libraries and librarians PDF

PDF

چارچوب تشخیص باجگیرها 2entFOX: A framework for high survivable ransomwares de... PDF

Security tools - ابزارهای امنیتی PDF

Quick heal company profile PDF

PDF

Network-security muhibullah aman-first edition-in Persian PDF

PDF

PDF

امنیت در شبکه

- 1.

- 2.

- 3.

ﻣﺮﺣﻠﻪ:1ﭘﺴﻴﻮ ﺷﻨﺎﺳﺎﻳﻲواﻛﺘﻴﻮ

ﺷﻨﺎﺳﺎﻳﻲﭘﺴﻴﻮ،ﺟﻤﻊ ﺷﺎﻣﻞايرآوﻃﻼﻋﺎتﺑﺎدرﻫﺪﮔﺮﻓﺘﻦﻧﻈﺮفﺑﺎﻟﻘﻮهﺑﺪنوﻗﺮﻧﻈﺮﻣﺪدا دادنارﻧﺶ

ﺷﺨﺺﻳﺎﺷﺮﻛﺖاﺳﺖ.

ﺷﻨﺎﺳﺎﻳﻲﭘﺴﻴﻮ،ﻣﻲﺗﻮاﺳﺎ ﺑﻪ ﻧﺪدﺗﻤﺎﺷﺎﮔﻲيﺳﺎﺧﺘﻤﺎ ﻳﻚنﺑﺮايﺷﻨﺎﺳﺎﻳﻲزﻣﺎوودرونﺧﺮوجﻛﺎرﻣﻨﺪان

ﺑﺎﺷﺪ.

اﻣﻌﻤﻮ ﻣﺎلاﻛﻪ ﺳﺖازﺟﺴﺘﺠﻮايﻳﻨﺘﺮﻧﺘﻲاﺳﺘﻔﺎدهﺷﻮد

اﺳﺘﺮاقﺷﺒﻜﻪﺳﻤﻊ sniffing شوردﻳﮕﺮيﺑﺮايﭘﺴﻴﻮﺷﻨﺎﺳﺎﻳﻲاﺳﺖوﻣﻲﺗﻮاﻧﺪاﻃﻼﻋﺎتﻣﻔﻴﺪي

ﻫﻤﭽﻮنسرآدﻫﺎي IP ،ﻗﺎﻧﻮنﻧﺎمﮔﺬديارﺳﺘﮕﺎهﻫﺎو،ﺳﺮوﻳﺲﻫﺎيﻗﺎﺑﻞدﺳﺘﺮدسﻳﮕﺮﺑﺮيور

ﺳﻴﺴﺘﻢﻫﺎوﺷﺒﻜﻪﻫﺎديﻳﮕﺮارﺑﺪﻫﺪ

ﺷﻨﺎﺳﺎﻳﻲاﻛﺘﻴﻮ،ﻛﺎوشﺑﺮﺷﺒﻜﻪايﻛﺎﻣﭙﻴﻮﺗﺮﻫﺎﻛﺸﻒايﻓﺮسرآد،ادﻫﺎوﺳﺮوﻳﺲﻫﺎيﺷﺒﻜﻪاﺳﺖ.

3

- 4.

ﻣﺮﺣﻠﻪ2:اﺳﻜﻦ

ﺑﺪﺳﺖادنرآوﻃﻼﻋﺎتﺷﺪ ﻛﺸﻒدر هﻃﻮلﺷﻨﺎﺳﺎﻳﻲاو ،ﺳﺘﻔﺎآن ازدهﺑﺮايﺷﺒﻜﻪ ﺗﺴﺖاﺳﺖ.

ﻣﺮﺣﻠﻪ3:اﻳﺠﺎددﺳﺘﺮﺳﻲ

ا درﻣﺮﺣﻠﻪ ﻳﻦ،ﺣﻤﻠﻪواﻗﻌﻲرخﻣﻲدﻫﺪ.آﭘﺬﻳﺮ ﺳﻴﺐيﻫﺎيﺷﺪﺷﻨﺎﺧﺘﻪدر هﻣﺮاﺷﻨﺎﺳﺎﻳﻲ ﺣﻞاوﺳﻜﻦ،

اﻛﻨﻮنﺑﺮاياﻳﺠﺎد دﺳﺘﺮﺳﻲاﺳﺘﻔﺎدهﻣﻲﺷﻮﻧﺪ.ارشورﻫﻜﺮﻛﻪ ﺗﺒﺎﻃﻲاﺳﺘﻔﺎدهﻣﻲﺗﻮﻣﻲﻛﻨﺪاﻧﺪاز

ﻃﺮﻳﻖﻣﺤﻠﻲﺷﺒﻜﻪد ،ﺑﻪﻣﺤﻠﻲﺳﺘﺮﺳﻲﻛﺎﻣﭙﻴﻮﺗﺮوﺻﻮ ﺑﻪ ﻳﺎآترﺑﺎﺷﺪ ﻓﻼﻳﻦ.

ﻣﺮﺣﻠﻪ4:ﺣﻔﻆدﺳﺘﺮﺳﻲ

زﺗﻮﻫﻜﺮﻣﺎﻧﻴﻜﻪاﻧﺴﺖدﺳﺘﺮﺳﻲاﻳﺠﺎدﻛﻨﺪ،ﻣﻲﺧﻮاﺑﺮﻛﻪﻫﺪايﺣﻤﻼتﺑﻌﺪد ،يﺳﺘﺮﺳﻲﺗﺮوﺟﺎنﻫﺎ

اﻧﺠﺎمﻣﻲدهند ,rootkit ,backdoor ﺧﻮدارﻛﻨﺪﺣﻔﻆ.آﻧﻬﺎاﻳﻨﻜﺎار رازﻃﺮﻳﻖ

4

- 5.

- 6.

Footprinting

ﺑﺨﺸﻲازﭘﻴﺶ ﻣﺮﺣﻠﻪازﺣﻤﻠﻪاﺟﻤﻊﺷﺎﻣﻞﻛﻪ ﺳﺖايرآوﻃﻼﻋﺎتﻣﻌﻤﺎ ﺑﻪﺗﻮﺟﻪﺑﺎويرﻫﺪ ﻣﺤﻴﻂف

ﻣﻲﺑﺎﺷﺪوﺑﺮﻣﻌﻤﻮﻻايﻳﺎﻓﺘﻦورﻧﻔﻮﺟﻬﺖﺷﻲذﻣﺤﻴﻂ ﺑﻪا ،ﺳﺘﻔﺎدهﻣﻲﺷﻮد.

ﺑﺮايﻣﺜﺎوب،لﺳﺎ ﺳﺎﻳﺖزﻣﺎا،نﻃﻼﻋﺎتﭘﺮﺳﻨﻞو درداارﻣﻲﺗﻮاﺟﻬﺖﻫﻜﺮ ﺑﻪ ﻧﺪاﻧﺠﺎمﻣﻬﻨﺪﺳﻲﺣﻤﻠﻪ

اﻛﻨﺪﻛﻤﻚﺟﺘﻤﺎﻋﻲ.

ﻣﻤﻜﻦﻫﻤﭽﻨﻴﻦاﺑﺎﻫﻜﺮ ﺳﺖاﺳﺘﻔﺎاز دهﺟﺴﺘﺠﻮيﻳﺎﮔﻮﮔﻞﻳﺎﻫﻮا،ﻃﻼﻋﺎتﻛﺎرﻛﻨﺎآننﺳﺎزﻣﺎارن

ﺑﺪﺳﺖدرآو.

ﻣﻮﺗﻮرﺟﺴﺘﺠﻮيﮔﻮﮔﻞور،ﺑﺮﺧﻼﻗﺎﻧﻪﺷﻲايﺟﻤﻊايرآوﻃﻼﻋﺎاتﺳﺖ.

ﻫﻜﺮ،90%ز ازﻣﺎارنﺑﺮايﺟﻤﻊايرآوﻃﻼﻋﺎتﺑﺮيورﻫﺪوف10%دﻳﮕﺮارﺑﺮايورﻧﺠﺎمﺻﺮﺣﻤﻠﻪف

ﻣﻲﻛﻨﺪ.

6

- 7.

: Footprinting ﺑﺮﺧﻲازاﺑﺰارﻫﺎي

Whois

ﺟﻤﻊﺑﺮﻧﺎﻣﻪايرآوﻃﻼﻋﺎاتﺷﻤﺎ ﺑﻪﻛﻪ ﺳﺖاﺟﺎهزﻣﻲدﺗﻤﺎﻫﺪامﻃﻼﻋﺎدر ت

دﺳﺘﺮدرسﺑﺎسرآدهرﻧﺎﻫﺎد مﺳﺘﮕﺎهﻫﺎ،ﻳﺎداﻣﻴﻦ،ﻛﺸﻮ ﺷﺎﻣﻞا،رﻳﺎ ﻳﺎﻟﺖاﺳﺘﺎ،نﺷﻬﺮا،ﺳﻢاراﺋﻪ

دﻫﻨﺪهﺷﺒﻜﻪا،ﻃﻼﻋﺎتﺗﻤﺎسﺷﺒﻜﻪ ﻣﺪﻳﺮوﻓﻨﻲ ﻣﺪﻳﺮارﭘﻴﺪاﻛﻨﻴﺪ.

اﺳﺖ. www.networksolutions.com ﺳﺎدهﺗﺮﻳﻦاهرﺑﺮا ايﻧﺠﺎامﺗﺼﺎلﺑﻪوبﺳﺎﻳﺖ

Email Tracking

ﺑﻪﺑﺮﻧﺎﻣﻪارﺳﺎلﻛﻨﻨﺪاهﻳﻤﻴﻞاﻣﻜﺎنﻣﻲدﺑﺪﻛﻪﻫﻨﺪاﻧﺪآﮔﻴﺮﻧﺪﻳﺎهﭘﻴﺎا،مﻳﻤﻴﻞارﺧﻮاﻧﺪ،هﻓﺮدروا

ﻛﺮ،دهﺗﻐﻴﻴﺮ، دادهﭘﺎكﻛﺮا دهﻧﻪﻳﺎ ﺳﺖ.اﻏﻠﺐاینﻛﺮﺿﻤﻴﻤﻪ ﺑﺎﺑﺮﻧﺎﻣﻪﻫﺎدنﻳﻚاﺳﻢداﺑﻪ ﻣﻴﻦسرآد

اﻛﺎ ﻳﻤﻴﻞرﻣﻲﻛﻨﻨﺪ

DNSstuff وNslookup

7

- 8.

ﻣﻬﻨﺪﺳﻲاﺟﺘﻤﺎﻋﻲور،ﺑﺮﻓﻨﻲﻏﻴﺮﺷﻲايﺷﻜﺴﺘﻦاﺷﺒﻜﻪ ﻳﺎ ﺳﻴﺴﺘﻢﻣﻨﻴﺖاﺳﺖ.ﻓﺮآﮔﻮﻳﻨﺪدنزلﻛﺎرﺑﺮانﻳﻚ

ﺳﻴﺴﺘﻢوﺗﺤﺮﻳﻚآﺑﺮﻧﻬﺎا دادن ايﺑﺮﻛﻪﻃﻼﻋﺎﺗﻲدنزردو ايﻣﻜﺎﻧﻴﺰمﻫﺎايﻣﻨﻴﺘﻲاﺳﺘﻔﺎدهﻣﻲﺷﻮار دﻣﻬﻨﺪﺳﻲ

اﻣﻲﮔﻮﻳﻨﺪ ﺟﺘﻤﺎﻋﻲ.

داﻣﻬﻨﺪﺳﻲ ﻧﺴﺘﻦاﺑﺴﻴﺎﺟﺘﻤﺎﻋﻲرﻣﻬﻢاﺑﺮ ﺳﺖا ايﻣﻲﺗﻮﻫﻜﺮﻳﻨﻜﻪاﻧﺪآن ازﺑﺮايﻋﻨﺼﺮ ﺑﻪﺣﻤﻠﻪاﺳﻴﺴﺘﻢ ﻧﺴﺎﻧﻲ

اﺳﺘﻔﺎدهﻛﻨﺪ.

اﻳﻦشورﻣﻲﺗﻮاﺑﺮ ﻧﺪايﺟﻤﻊايروآﻃﻼﻋﺎتﻗﺒﻞازﺣﻤﻠﻪاﺳﺘﻔﺎدهﺷﻮد.

ا درﻳﻦ،شورﻣﻬﻨﺪﺳﺎانﺟﺘﻤﺎﻋﻲ،ﺟﺎ ﺑﻪيﺳﻮاﺳﺘﻔﺎازدهﺣﻔﺮهﻫﺎايﻛﺎﻣﭙﻴﻮﺗﺮﻣﻨﻴﺘﻲاز،ﮔﺮاﻳﺸﺎتوﺗﻤﺎﻳﻼت

ﻃﺒﻴﻌﻲاﻓﺮادﺑﺮا ايﻳﺠﺎا دﻋﺘﻤﺎ،دﺳﻮاﺳﺘﻔﺎدهﻣﻲﻛﻨﻨﺪ

8

- 9.

ﻣﻬﻨﺪﺳﻲاﺟﺘﻤﺎﻋﻲد دو درﻗﺮﺳﺘﻪارﻣﻲﮔﻴﺮد:

ﻣﺒﺘﻨﻲﺑﺮاﻧﺴﺎن:ﻣﻬﻨﺪﺳﻲاﺑﺮﻣﺒﺘﻨﻲ ﺟﺘﻤﺎﻋﻲاﻧﺴﺎا ،نﺷﺎهرﺗﻌﺎﻣﻞ ﺑﻪﺷﺨﺺﺑﻪ

ﺷﺨﺺدرداﺗﺎاﻃﻼﻋﺎتﻣﻮد درﻟﺨﻮار اهﺑﺪﺳﺖدرآو

ﻣﺒﺘﻨﻲﻛﺎﻣﭙﻴﻮﺗﺮ ﺑﺮ:ﻣﻬﻨﺪﺳﻲاﻛﺎﻣﭙﻴﻮﺗﺮ ﺑﺮ ﻣﺒﺘﻨﻲﺟﺘﻤﺎﻋﻲا ،ﺷﺎهرﺑﻪداﺷﺘﻦﻧﺮا مﻓﺰار

ﻛﺎﻣﭙﻴﻮﺗﺮا يﺗﻼ ﻛﻪﺳﺖشﻛﻨﺪاﻃﻼﻋﺎتﻣﻮد درﻟﺨﻮار اهﺑﺪﺳﺖدرآو.

ﻣﺜﺎﻟﻲار ،آن ازﺳﺎالﻛﺎ ﺑﻪ ﻳﻤﻴﻠﻲرﺑﺮدر وﺧﻮاﺳﺖاوازﺑﺮودرو ايﻣﺠﺪدﭘﺴﻮدر در

ﺻﻔﺤﻪوبﺑﺮايﺗﺎﺋﻴﺪاﺳﺖ.

ﺷﻨﺎﺧﺘﻪﻣﻲﺷﻮد. phishing اﻳﻦﻣﻬﻨﺪﺳﻲ ﺣﻤﻠﻪاﺟﺘﻤﺎﻋﻲ،ﻧﺎﺑﺎم

9

- 10.

ﻣﻮﺿﻮ ﻣﻬﻢﺗﺮﻳﻦعﺑﺮايﭘﻴﺸﮕﻴﺮاز يﻣﻬﻨﺪﺳﻲاﺟﺘﻤﺎﻋﻲآ،ﻣﻮشزﭘﺮﺳﻨﻞاﺳﺖ.ﺑﺎﻳﺴﺘﻲ

ﭘﺮﺳﻨﻞ ﻫﻤﻪآﻣﻮشزﭼﮕﻮﻧﻪ ﻛﻪ ﺑﺒﻴﻨﻨﺪاﻃﻼﻋﺎتﺧﻮ ﻣﺤﺮﻣﺎﻧﻪار دﺣﻔﻆﻛﻨﻨﺪ.

ﺳﻴﺎﺳﺖﻫﺎياﺷﺪ ﻣﺴﺘﻨﺪ ﻣﻨﻴﺘﻲا وهﺟﺒﺎ،يرﻋﻨﺼﺮ ﺣﻴﺎﺗﻲﺗﺮﻳﻦدرﺑﺮﻧﺎﻣﻪاﺳﻴﺎﺳﺖ ﻣﻨﻴﺖ

اﺳﺎ ﻣﻨﻴﺘﻲزﭼﮕﻮﻧﻪ ﻛﻪ ﻛﻨﻨﺪ ﻣﺸﺨﺺ ﺑﺎﻳﺪﻣﺎﻧﻲوﭼﻪزﻣﺎﻧﻲ

اﻛﺎﻧﺖﻫﺎاﻳﺠﺎو دﭘﺎﻳﺎنﻳﺎﺑﻨﺪ،ﭼﻨﺪ ﻫﺮوﻳﻜﺒﺎﺑﻪ ﻗﺖرﭘﺴﻮ ﺑﺎﻳﺪدرﻳﺎﺑﻨﺪ ﺗﻐﻴﻴﺮ ﻫﺎ،ﻛﺴﻲ ﭼﻪ

ﻣﻲﺗﻮاﺑﻪ ﻧﺪاﻃﻼﻋﺎد تﻳﺎﺑﺪﺳﺘﺮﺳﻲ.

ﻧﺤﻮهازﺑﺮ ﺑﻴﻦدنﻣﺴﺘﻨﺪاتﻛﺎﻏﺬويﻣﺤﺪودﻳﺖﻫﺎد يﻧﻴﺰ ﻓﻴﺰﻳﻜﻲ ﺳﺘﺮﺳﻲﺑﺎﻳﺪدر

ﺳﻴﺎﺳﺖاﻣﻮ ﻣﻨﻴﺘﻲدرﻗﺮ ﺗﻮﺟﻪارﮔﻴﺮﻧﺪاﻃﻼﻋﺎتﻫﺴﺘﻨﺪ.

10

- 11.

- 12.

- 13.

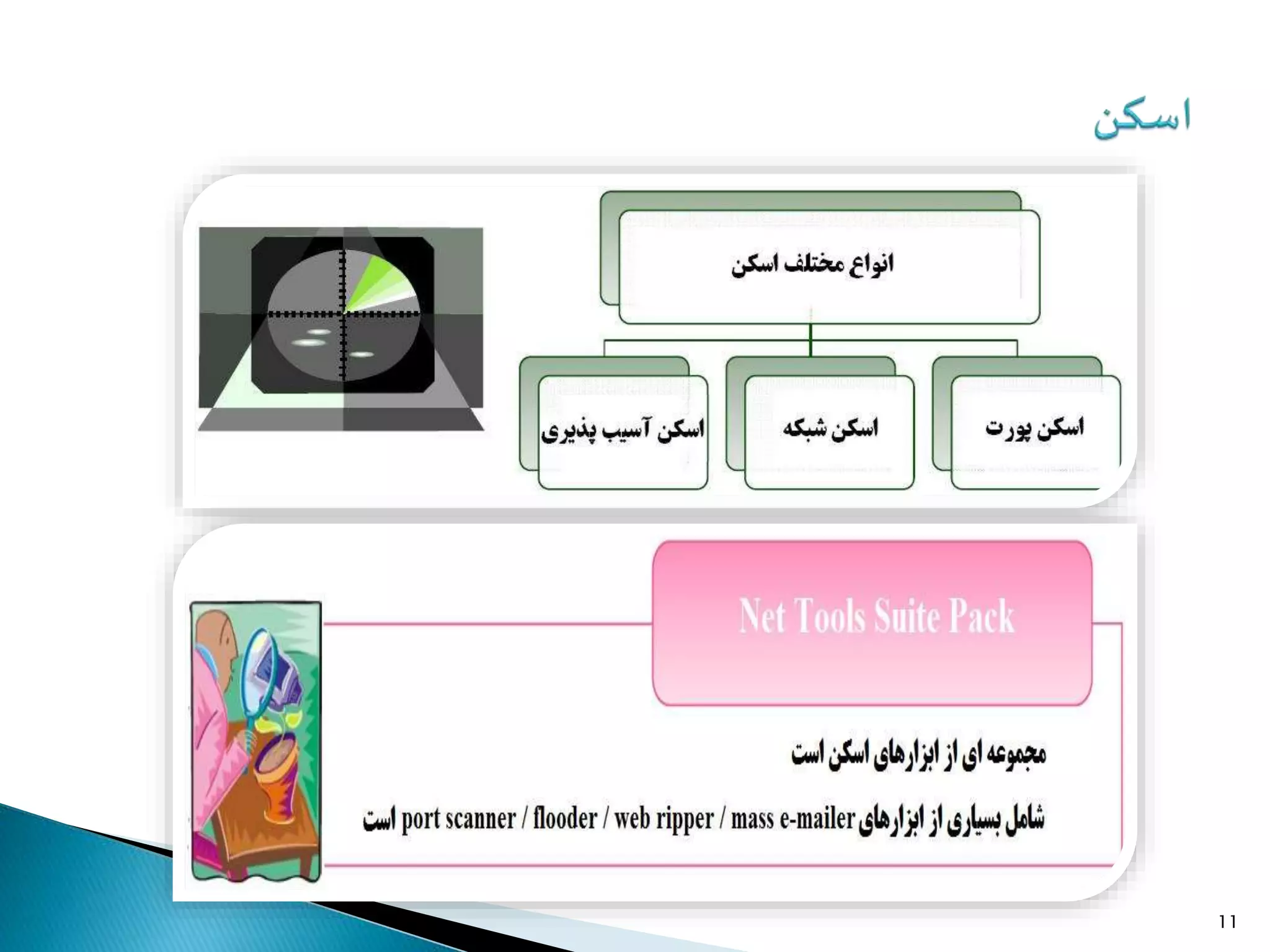

يسوسر شناسايي وتهارپواسكنها

مقابلهاسكن باترپو

IDS & firewall يمعمارامنيتيصحيح،

كندشناسايي ارترپو اسكنارزاب بتواندبايدالوفاير.

بايستيباشندبستهبقيهوشوند بازنيازدرموتهايرپوتنها.

كاركنانباشند ديدهمناسبامنيتيشزآمو،سيستمازاستفاده ايرب يستي،بامانزسا.

وشناساييسيستمعامل Banner Grabbing تكنيكهاي

(آيندرفتوسطشدهسالراپاسخيابنرخواندن وتباطرايككردنبازبرنامه)

13

- 14.

- 15.

- 16.

- 17.

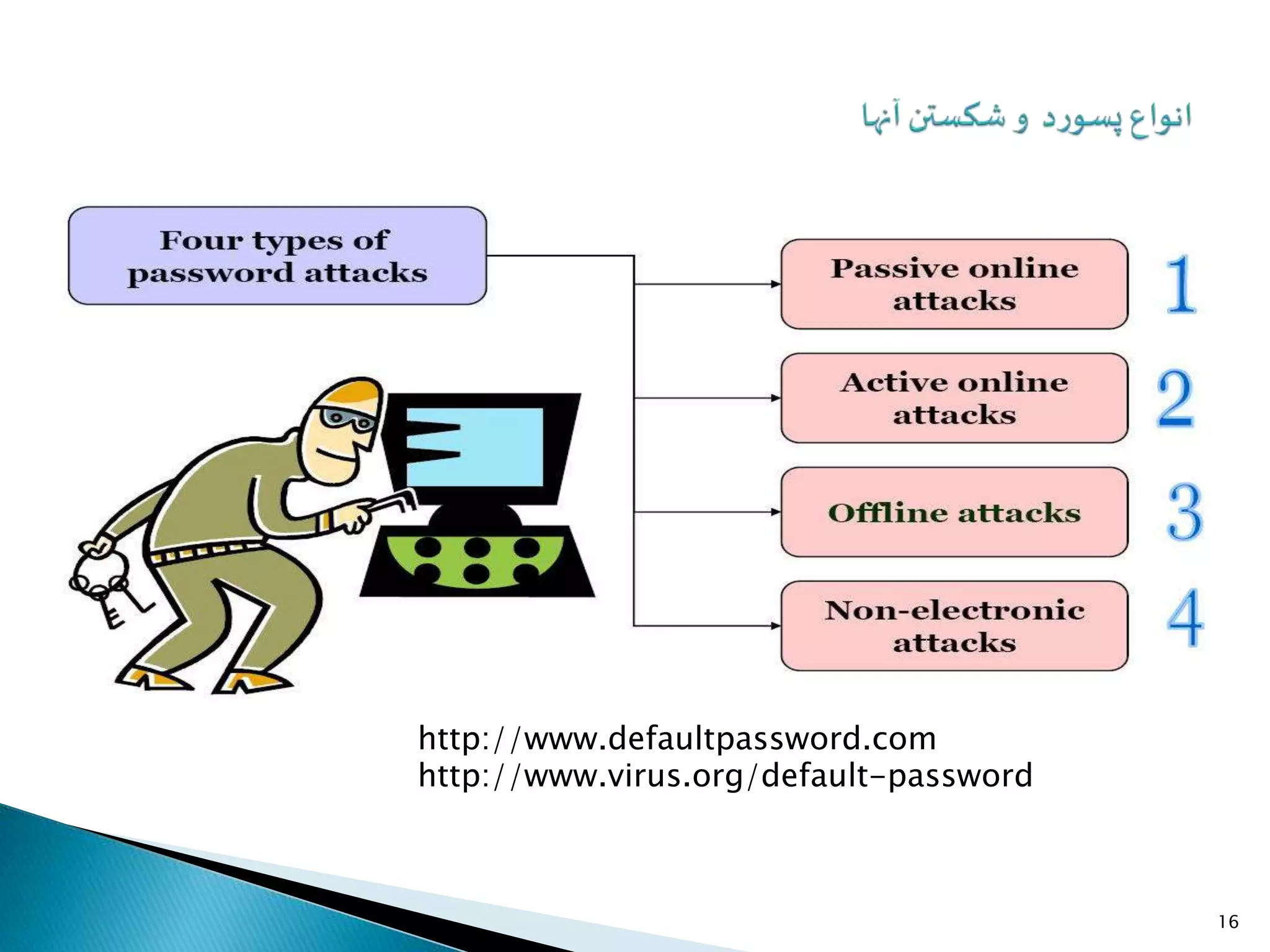

Dictionary attack

Hybrid attack

Brute-forceattack

يروضردسترسيهاي

درپسوويبرركا نام نتواندهكراگرسيستم مديري دسترسباحسابيدنبالبه،كندپيداارميگرد يترپايینددر و

ايشزافدنبالبههكر ،حالت ايني دسترسسطحاستحساب اين.

ايراجدنبالبهبعديمرحلهدر،درآو بدستار يمعتبردرپسوواكانتهكرمانيكهزهانامهرباست.

Fearless Key Logger

E-mail Keylogger

SpyAnywhere

Spector

17

- 18.

Buffer Overflows

است برنامهيكعيب از استفاده سو ايرب هكر تالش.،اصل درييزرسر حملهياديز بسيار اطالعات ،بافرارفيل يك بهد

ميشود برنامه خطايبه منجركه ميفرستد برنامهيك در متغیر.

Rootkit

كردن مخفي ايرباغلبكه است برنامهنوعيبرنامههاقربانيسيستم يوربهمیرود كار.

پيوسته ربطوالگین اطالعات و يبرركا نامهاي بتوانند تا ميگیرد اررق استفاده درمو نويس برنامه توسط

كه سايتهاييپيدا ي دسترس و ببيند ار ندردا نياز آنها بهكنند

فایل کردنمخفی

Attrib +h [file/directory]

Steganography

استمتني فايل يا عكس نهمچو فايل از يديگر نوع در دادهها كردن مخفي آيندرف.

كردن مخفي ايرب شور محبوبترينها دادهمحل عنوان به افيكيرگ عكسهاي از استفاده ،فايلها دراست كردن مخفي

18

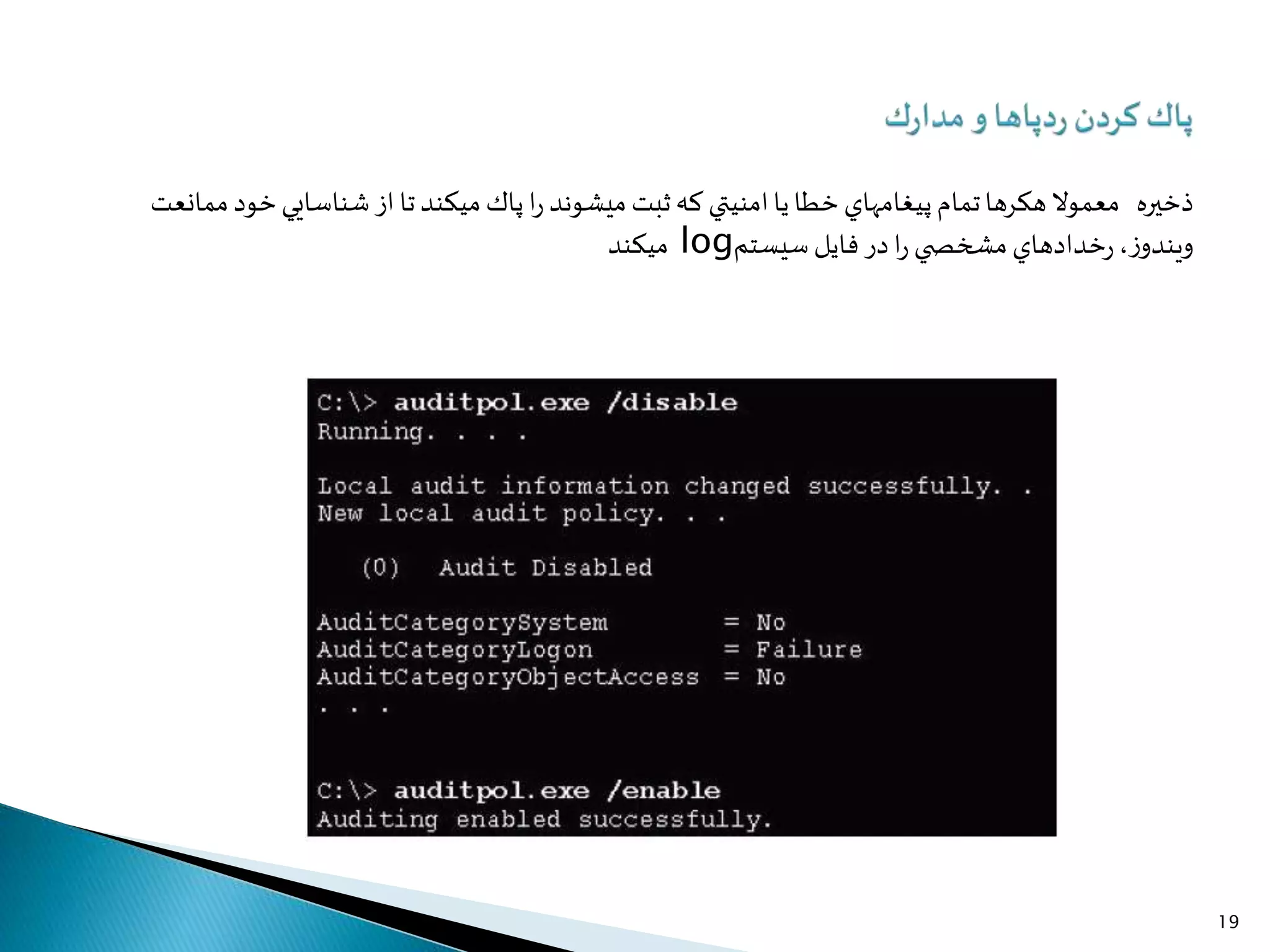

- 19.

- 20.

جانوتراستکرده پیداباالسطح یدسترس ،عاملسیستم بهکه استارزبداف نوع ازکه است نفوذی برنامه یک

استانجامحالدرار مناسبکار یک آیدمینظربهحالیکه در.کهکندمی نصبسیستمیورناخواسته داده یک

استمقصدکامپیوتر بهمجازغیر ی دسترس ایرب پشتیدر یک ایردا اغلب.ایننشدن دیدهبه ایشرگهاپشتی در

شوندکامپیوترشدنکندباعث استممکناما ندرداانربرکاتوسط.مانندفایلها بهیقزتر ایربتالشهاجانوتر

صدمه میزبانکامپیوتر بهیاو ببرندسرقت بهاطالعاتاستممکنجانهاوترندرندااریکامپیوترسهایوویربنندز

جانهاوترکامپ بهیاشبکه تحتهایبرنامهیا آنالینیهایزبا نصبیاوخواستهنا دانلودوسیله به استممکنیوتر

باشند داشته ی دسترسهدف.اجتماعیی مهندساز نوعیو استشدهگرفتهاجانرت اسبداستان ازموضوع این

است.

20

- 21.

سوویریکدر ارخودشکندمیتالشو شدهاراجبرركا اطالعنبدومواقع اغلبدرکه استارزبدافازنوع یک ،

کندکپیدیگر اییراجکد.شودمینامیده آلوده،جدید کد،شدکار اینانجامبهموفقوقتی.

کنندمی آلودهارآنهاوچسبندمیاییراجهایفایل بهوارانگلرطوبههاسوویر اکثر.بهارهافایل توانمی

ً

اصوالدو

کلیگونه«اییراج»و«اییراج غیر»آلودهارآنهاوگرفتهجایاییراجهایفایلدرهاسوویرعمومکهکردتقسیم

یکدرکهشودمییافتی سوویرکمتر

ً

واقعاوکنندمی

فایلشود تکثیر آن طریق از بتواندو بگیرداررق اییراجرغی.

شوندمیتکثیر

ً

صرفابقیهوهستند تخریبی اتراث ایرداهاسوویر ازصدردپنجتنها.

ایانهرکرمبهخودهایکپیشبکهازاستفادهباو ،استرداارخودتولیدزبا تواناییکهشودمیگفته ایبرنامهبهار

فرستدمیشبکه درموجودهایایانهر دیگر.چسباندنمی دیگرهایبرنامهبهارخودهاکرمسوویربرخالف.همچنین

ابیرخباعثاوقاتبیشتردرهاسوویرکهحالیدرسانندرمیآسیبشبکه بهباندپهنایاشغالبا

ً

عموماهاکرم

شوندمیآندرموجوداطالعاتفتنر دستازو آلودهکامپیوتردرموجودهایبرنامه.هاکرم هدف

معموال"دزبیانداتاخیرمنابعبهشما ی دسترسدر تواندمیو باشدمیمنابعازاستفاده.

21

- 22.

- 23.

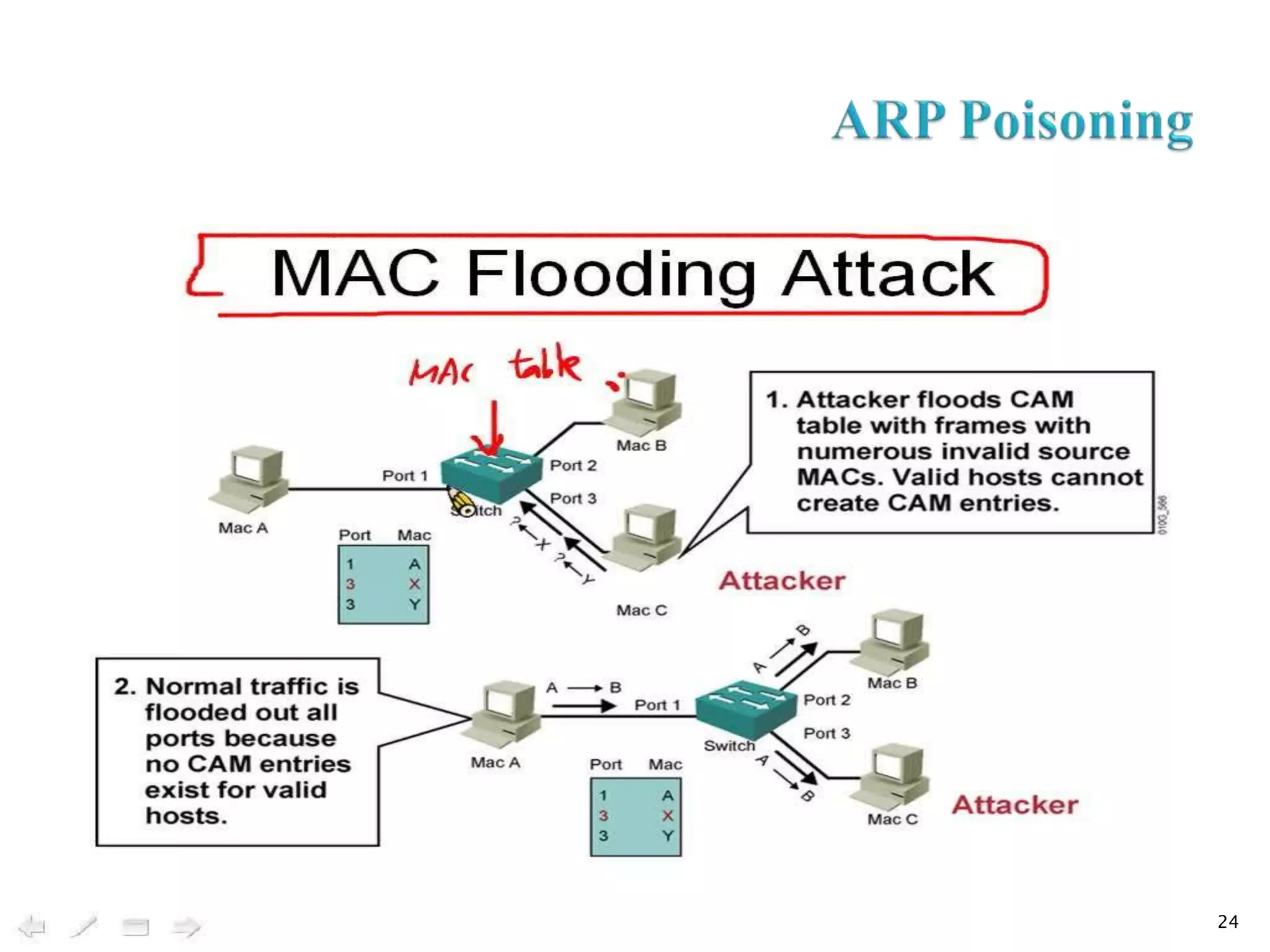

استفريم يابستهدنرآوبدست ايربيارزاب.بهارآنهاوميكندسمع اقراستارشبكهافيكرت

ترصونشانهكربهافيكيرگيايردستوخطميدهد.

و،دهارپسو،يبرركا نامهايكشف ايرب ميتواندهكراطالعات ديگر،شبكهدرشدهسالرامحرمانهكنداستفاده.

23

- 24.

![Buffer Overflows

است برنامه يكعيب از استفاده سو ايرب هكر تالش.،اصل درييزرسر حملهياديز بسيار اطالعات ،بافرارفيل يك بهد

ميشود برنامه خطايبه منجركه ميفرستد برنامهيك در متغیر.

Rootkit

كردن مخفي ايرباغلبكه است برنامهنوعيبرنامههاقربانيسيستم يوربهمیرود كار.

پيوسته ربطوالگین اطالعات و يبرركا نامهاي بتوانند تا ميگیرد اررق استفاده درمو نويس برنامه توسط

كه سايتهاييپيدا ي دسترس و ببيند ار ندردا نياز آنها بهكنند

فایل کردنمخفی

Attrib +h [file/directory]

Steganography

استمتني فايل يا عكس نهمچو فايل از يديگر نوع در دادهها كردن مخفي آيندرف.

كردن مخفي ايرب شور محبوبترينها دادهمحل عنوان به افيكيرگ عكسهاي از استفاده ،فايلها دراست كردن مخفي

18](https://image.slidesharecdn.com/presentation1-141216194537-conversion-gate02/75/slide-18-2048.jpg)